Die bereits im Juni 2022 bekannt gewordene Ransomware Play (oder PlayCrypt) ist ein führender bösartiger Akteur, der die digitale Landschaft in Angst und Schrecken versetzt.

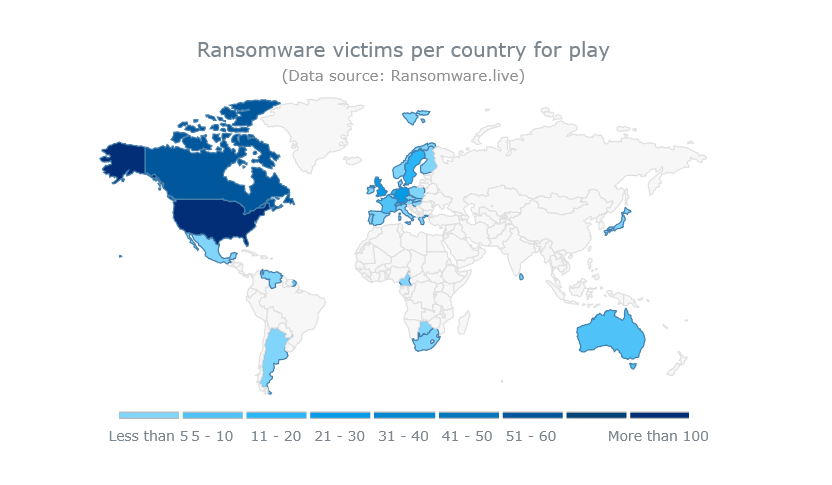

Die Play-Ransomware-Gruppe hat sich als eine der bedrohlichsten und furchterregendsten Gruppen etabliert, die eine Vielzahl von Unternehmen und wichtigen Infrastrukturen in Nordamerika, Südamerika, Europa und Australien befallen hat – insgesamt wurden bis heute über 787 Opfer dokumentiert.

Ransomfeed zufolge hat die Gruppe im letzten Monat Februar 2025 bereits 47 Opfer gefordert.

Hinter diesem fast spielerischen Namen verbirgt sich eine dunklere Realität für die betroffenen Unternehmen und Institutionen.

Play hat sich durch seine doppelten Erpressungstechniken (Exfiltration und intermittierende Verschlüsselung von Daten, wobei nur Teile der Dateien verschlüsselt werden), die Verwendung vonbenutzerdefinierten Tools und die Ausrichtung auf verschiedene Branchen in der ganzen Welt weiter hervorgetan.

In jüngster Zeit wurden Verbindungen zwischen Play und staatlichen Akteuren in Nordkorea (Jumpy Pisces) hergestellt, was die Ernsthaftigkeit dieser Bedrohung erhöht. Siehe den Artikel: Wenn Pjöngjangs Hacker auf Ransomware umsteigen, auf LeMagIt…

Table des matières

ToggleEine ausgeklügelte und verheerende Angriffsstrategie.

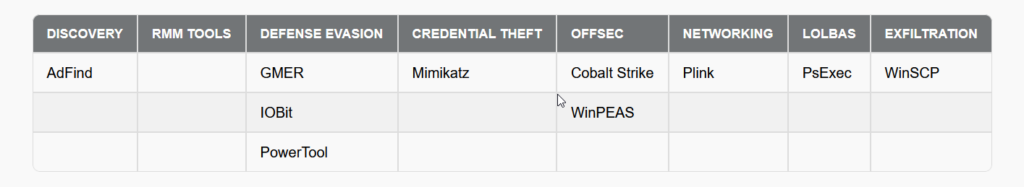

Hier ist ein Überblick über ihre Taktiken, Techniken und Verfahren (TTP), die von der Play-Ransomware verwendet werden:

- Initialzugriff: Die Play-Gruppe verschafft sich über gültige Konten einen Initialzugriff auf die Zielnetzwerke.

- Ausnutzung von Schwachstellen in öffentlich zugänglichen Anwendungen, insbesondere der bekannten Schwachstellen in FortiOS (CVE-2018-13379 und CVE-2020-12812) und Microsoft Exchange (ProxyNotShell [CVE-2022-41040 und CVE-2022-41082]). Nutzung externer Dienste wie Remote Desktop Protocol (RDP) und Virtual Private Networks (VPN) für den Erstzugriff.

- Seitwärtsbewegung und Ausführung: Die Play-Ransomware-Akteure nutzen Command-and-Control-Anwendungen (C2), darunter Cobalt Strike und SystemBC, sowie Tools wie PsExec, um die Seitwärtsbewegung und Ausführung von Dateien zu erleichtern.

- Sobald sie sichin einem Netzwerk etabliert haben, suchen die Akteure der Ransomware nach ungesicherten Anmeldeinformationen. Verwendung von Mimikatz, um Domänenadministratorzugriff zu erlangen.

- Verwendung von Windows Privilege Escalation Awesome Scripts (WinPEAS), um nach weiteren Pfaden zur Erhöhung von Berechtigungen zu suchen.

- Verteilung von ausführbaren Dateien über Gruppenrichtlinienobjekte.

- Exfiltration und Verschlüsselung: Ransomware-Betreiber teilen kompromittierte Daten häufig in Segmente auf und verwenden Tools wie WinRAR, um die Dateien für die Exfiltration in das .RAR-Format zu komprimieren.

- Verwendung von WinSCP, um Daten aus einem kompromittierten Netzwerk auf Konten zu übertragen, die vom Akteur kontrolliert werden.

- Verschlüsselung von Dateien mit der hybriden AES-RSA-Verschlüsselung unter Verwendung einer intermittierenden Verschlüsselung, die alle Dateiteile von 0x100000 Bytes verschlüsselt.

- Den Dateinamen wirdeine .play-Erweiterung hinzugefügt und eine Lösegeldnotiz mit dem Titel ReadMe[.]txt im Dateiverzeichnis platziert.

- Zerstörung von Backups: Play greift Backupsysteme an, um den Opfern andere Optionen zur Datenwiederherstellung zu nehmen, indem es akribische Strategien anwendet, um die Backup-Kapazitäten zu eliminieren.

Die Auswirkungen der Angriffe auf Organisationen, die Opfer der Play-Ransomware sind.

Die Play-Ransomware-Gruppe verwendet ein doppeltes Erpressungsmodell und verschlüsselt Systeme, nachdem sie Daten exfiltriert hat.

In der Lösegeldmitteilung werden die Opfer aufgefordert, die Play-Ransomware-Gruppe unter einer E-Mail-Adresse zu kontaktieren, die mit @gmx[.]de endet.

Die Lösegeldzahlungen werden in Kryptowährung an Wallet-Adressen überwiesen, die von den Play-Akteuren bereitgestellt werden. Wenn sich ein Opfer weigert, das geforderte Lösegeld zu zahlen, drohen die Ransomware-Akteure damit, die exfiltrierten Daten auf ihrer Leaking-Website im Tor-Netzwerk (URL [. ]onion) zu veröffentlichen.

- Die Zielbranchen sind vielfältig: Telekommunikation, Gesundheitswesen, Medien, Transport, Bauwesen und Regierung. Auch Anbieter von verwalteten Diensten (Managed Service Providers) werden ins Visier genommen.

- Regionen: Die Angriffe wurden in Nordamerika, Südamerika, Europa und Australien beobachtet.

Linux-Variante und ESXi-Targeting

Eswurde eine neue Linux-Variante der Play-Ransomware entdeckt, die speziell auf VMware ESXi-Umgebungen abzielt. Diese Entdeckung deutet auf eine Ausweitung der Play-Angriffe auf die Linux-Plattform hin.

Beispiel für einen Angriff der Play-Ransomware.

Die Ransomware-Gruppe Play hat beispielsweise die Verantwortung für einen Cyberangriff übernommen, der im November 2024 den Betrieb von Krispy Kreme störte. Der Vorfall hatte zu Störungen im Online-Bestellsystem des Unternehmens in den USA geführt. Krispy Kreme stellte am 29. November eine nicht autorisierte Aktivität in einigen seiner Computersysteme fest und ergriff Maßnahmen, um die Verletzung einzudämmen und zu beheben, und beauftragte externe Experten für Cybersicherheit, die die Auswirkungen des Angriffs untersuchten.

Die Play-Gruppe behauptete, sie habe Dateien mit vertraulichen privaten und persönlichen Daten, Kundendokumenten, Budgets, Gehaltsabrechnungen, Buchhaltungsdaten, Verträgen, Steuern, Ausweisen und Finanzinformationen gesammelt und gestohlen.

Die Gruppe drohte dann natürlich damit, diese Daten zu veröffentlichen, wenn kein Lösegeld gezahlt wird…

Wie kann man sich vor der Play-Ransomware schützen? Ein mehrschichtiger Ansatz ist unerlässlich.

Um der Play-Ransomware zu begegnen, sollten Sie im Vorfeld eine Verteidigungsstrategie bevorzugen, die sowohl proaktiv als auch mehrschichtig ist. Dieser Ansatz kann den entscheidenden Unterschied machen, ob Sie sicher sind oder nicht.

Hier sind einige wichtige Maßnahmen, die Sie schon heute umsetzen sollten:

Die Zugriffsverwaltung stellt immer Ihre erste Verteidigungslinie dar.

Implementieren Sie eine Multi-Faktor-Authentifizierung für alle Ihre kritischen Dienste.

Halten Sie sich an die Empfehlungen des CyberFramework NIST, z. B. für Ihre Passwortrichtlinien, und bevorzugen Sie lange Passphrasen (mindestens 16 Zeichen).

Konfigurieren Sie Ihre Zugriffskontrollen nach dem Least-Privilege-Prinzip und ziehen Sie für Administratorkonten den JIT-Zugang (Just-in-Time) in Betracht.

Die systematische Wartung Ihrer Infrastruktur ist ebenfalls ein Muss für Ihre Sicherheit:

Spielen Sie Sicherheits-Patches schnell ein, insbesondere bei bekannten Schwachstellen auf Systemen, die dem Internet ausgesetzt sind. Halten Sie Ihre Antivirenprogramme mit aktivierter Echtzeit-Erkennung auf dem neuesten Stand. Segmentieren Sie Ihre Netzwerke, um die potenzielle Ausbreitung zu begrenzen, und deaktivieren Sie ungenutzte Ports.

Schließlich muss Ihre Sicherungsstrategie einwandfrei sein. Bewahren Sie mehrere Kopien Ihrer kritischen Daten an einem physisch getrennten und sicheren Ort auf. Stellen Sie sicher, dass diese Sicherungen verschlüsselt und unveränderlich sind (d. h. von Angreifern nicht verändert werden können). Testen Sie Ihre Wiederherstellungsverfahren regelmäßig.

Krisenmanagement: Was tun im Falle eines Angriffs?

Wenn Sie trotz all Ihrer Vorsichtsmaßnahmen Opfer von Play werden, ist die sofortige Reaktion entscheidend. Isolieren Sie infizierte Systeme sofort, um die Ausbreitung einzudämmen. Melden Sie den Vorfall den zuständigen Behörden wie dem FBI, der CISA oder – in Frankreich – der ANSSI.

Betonen Sie einen wichtigen Punkt: Experten für Cybersicherheit, darunter das FBI, raten dringend davon ab, Lösegeld zu zahlen. Damit werden nicht nur kriminelle Organisationen finanziert, sondern es gibt auch keine Garantie für die Wiederherstellung Ihrer Daten. Wenden Sie sich stattdessen an Spezialisten für die Reaktion auf Vorfälle und bereiten Sie sich auf die Wiederherstellung aus Ihren Datensicherungen vor.

Die Play-Ransomware stellt die Weiterentwicklung einer ausgeklügelten cyberkriminellen Bedrohung dar, die wahrscheinlich auch im Jahr 2025 weiterhin Organisationen stark ins Visier nehmen wird.

Wachsamkeit, Vorbereitung und eine tief greifende Verteidigungsstrategie bleiben Ihre besten Trümpfe gegen diese anhaltende Bedrohung. Warten Sie nicht, bis Sie Opfer werden, um zu handeln – Prävention bleibt Ihre rentabelste Investition in die Cybersicherheit.

FAQ

Wie kann ich eine Infektion mit der Play-Ransomware erkennen?

– Vorhandensein von verschlüsselten Dateien mit der Erweiterung „.play“.

– Auffinden einer Lösegeldforderung mit dem Namen „ReadMe.txt“.

– Ungewöhnliche Netzwerkaktivitäten, insbesondere ausgehende Verbindungen zu verdächtigen IP-Adressen.

– Verwendung von Tools wie Mimikatz, PsExec, WinRAR oder WinSCP.

– Änderungen an Sicherheitseinstellungen, z. B. Deaktivierung von Antivirensoftware.

– Vorhandensein von Schadsoftware wie SystemBC und DTrack.

Welche Präventionsmaßnahmen kann ich ergreifen, um mich vor der Play-Ransomware zu schützen?

– Eine starke Passwort-Richtlinie umsetzen: Lange, komplexe Passwörter verwenden und sicher speichern.

– Mehrstufige Authentifizierung (MFA) aktivieren: Besonders für Webmail, VPNs und Administratorkonten.

– Systeme regelmäßig aktualisieren: Bekannte Sicherheitslücken in Betriebssystemen, Software und Firmware schnell schließen, insbesondere bei internet-exponierten Systemen.

– Netzwerk segmentieren: Um die Ausbreitung der Ransomware im Infektionsfall zu begrenzen.

– Eine EDR-Lösung (Endpoint Detection and Response) implementieren: Um verdächtige Aktivitäten zu erkennen und zu blockieren.

– Netzwerkverkehr filtern: Um unbefugte Verbindungen zu internen Diensten zu verhindern.

– Antivirensoftware installieren und aktuell halten: Auf allen Arbeitsstationen und Servern.

– Benutzerkonten regelmäßig überprüfen: Besonders Konten mit Administratorrechten und das Prinzip der geringsten Privilegien anwenden.

– Unbenutzte Ports deaktivieren: Um die Angriffsfläche zu verringern.

– Offline-Backups der Daten erstellen: Sicherstellen, dass sie verschlüsselt und unveränderbar sind.

Was soll ich tun, wenn ich Opfer eines Play-Ransomware-Angriffs werde?

– Infizierte Systeme sofort isolieren: Um eine weitere Verbreitung zu verhindern.

– Den Vorfall den zuständigen Behörden melden: Zum Beispiel dem FBI, CISA, ANSSI usw.

– Kein Lösegeld zahlen: Es gibt keine Garantie für eine Datenwiederherstellung, und es unterstützt kriminelle Aktivitäten.

– Daten aus Backups wiederherstellen: Sicherstellen, dass die Backups aktuell und frei von Infektionen sind.

– Den Vorfall analysieren: Um die Ursache des Angriffs zu ermitteln und Sicherheitsmaßnahmen zu verstärken.

– Einen Incident-Response-Spezialisten hinzuziehen: Um professionelle Unterstützung und maßgeschneiderte Lösungen zu erhalten.