Die Cybercrime-Landschaft des Jahres 2025 erfährt mit dem markanten Auftreten von Safepay eine bedeutende Veränderung.

Safepay ist eine Ransomware-Gruppe, die sich als eine der bemerkenswertesten Bedrohungen des Jahres 2025 etabliert hat und im Mai 2025 sogar die Führung bei der Anzahl der Angriffe übernommen hat.

In nur wenigen Monaten hat es diese kriminelle Organisation geschafft, sich an die Spitze der weltweiten Ranglisten zu setzen und etablierte Akteure wie Qilin und LockBit zu verdrängen.

Table des matières

ToggleDer kometenhafte Aufstieg von Safepay

Safepay wurde erstmals im November 2024 identifiziert und etablierte schnell seine Dominanz im Ransomware-Ökosystem. Den jüngsten Daten von Ransomfeed zufolge übernahm die Gruppe im Mai 2025 die Führung in der Ransomware-Rangliste und meldete allein in diesem Monat 72 Opfer.

Dieser Anstieg ist umso bemerkenswerter, als Safepay nach eigenen Angaben nicht nach dem traditionellen Modell Ransomware-as-a-Service (RaaS) arbeitet. Im Gegensatz zu anderen Gruppen, die ihre Operationen an Partnerunternehmen delegieren, unterhält Safepay eine zentralisierte, interne Struktur, die einheitliche Taktiken, Techniken und Verfahren (TTP) und eine präzisere Zielgruppenansprache ermöglicht.

Ein gefürchtetes operatives Muster

Doppelte Erpressung als Kern der Strategie von SafePay

Safepay wendet eine besonders effektive Strategie der doppelten Erpressung an…

Die Gruppe verschlüsselt nicht nur die Daten ihrer Opfer, sondern exfiltriert auch sensible Informationen vor der Verschlüsselung. Auf diese Weise wird maximaler Druck auf die Opfer ausgeübt, die nicht nur den Verlust ihrer Daten, sondern auch deren öffentliche Bekanntgabe riskieren.

Cyble-Analysen berichten, dass Safepay seit seinem Auftauchen im Herbst 2024 bereits 198 Opfer für sich beansprucht hat, mit einem Höhepunkt von 43 Opfern im März 2025, bevor es im Mai seinen Rekord von 58 Opfern erreichte, nach eigenen Angaben, die sich leicht von denen von Ransomfeed unterscheiden.

Aggressive Einschüchterungstaktiken

Safepay zeichnet sich besonders durch seine aggressiven Verhandlungsmethoden aus. Laut DCSO-Recherchen scheut die Gruppe nicht davor zurück, ihre Opfer direkt per Telefon zu kontaktieren, um den psychologischen Druck zu erhöhen.

Diese direkte Ansprache geht einher mit dem Betrieb einer „site of shame“ in .onion, auf der die gestohlenen Daten von Opfern, die sich weigern zu zahlen, veröffentlicht werden.

Die besondere geografische Ausrichtung von SafePay

Deutschland besonders im Visier

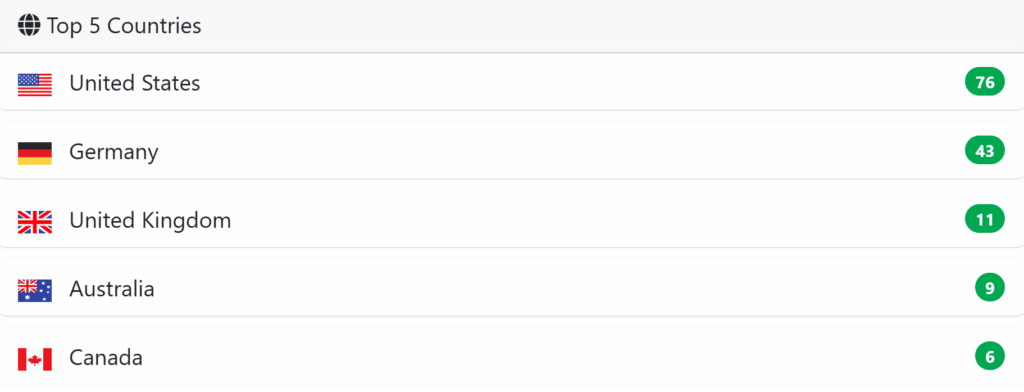

Eine der auffälligsten Besonderheiten von Safepay ist seine geografische Ausrichtung. Im Gegensatz zu den üblichen Ransomware-Trends, die sich hauptsächlich auf die USA konzentrieren, zeigt Safepay eine ausgeprägte Vorliebe fürDeutschland, das fast 18% seiner Opfer ausmacht – ein weit überdurchschnittlicher Anteil im Vergleich zu anderen Ransomware-Gruppen.

Diese Konzentration auf den deutschen Markt deutet auf eine bewusste Strategie hin, die möglicherweise mit dem wirtschaftlichen Wohlstand des Landes und dem Wert der Daten deutscher Unternehmen zusammenhängt. Die USA bleiben jedoch ein bevorzugtes Ziel, was den bilateralen Ansatz der Gruppe bestätigt.

Die bevorzugten Sektoren

Safepay beweist eine bemerkenswerte Anpassungsfähigkeit, indem es eine breite Palette von Branchen anvisiert, mit einer bemerkenswerten Präferenz für :

- Das verarbeitende Gewerbe (22)

- Professionelle Dienstleistungen (19)

- Der Bildungssektor (17)

- Tech-Unternehmen (14)

- Der medizinische Sektor (13)

Umgekehrt scheint die Gruppe bestimmte Branchen wie den Finanzsektor, die IT-Branche und die öffentliche Verwaltung zu meiden, was auf eine durchdachte Zielgruppenstrategie schließen lässt, die auf einer Analyse der Risiken und der potenziellen Rendite beruht.

Technische Analyse der Safepay Ransomware

Architektur und Funktionsweise

Die Experten der NCC Group führten eine gründliche Analyse der Safepay-Ransomware durch, die von einem realen Angriff ausging und die Komplexität und Geschwindigkeit des Angriffs aufzeigte :

Chronologie des Angriffs

Der Vorfall erstreckte sich über einen Zeitraum von zwei Tagen und demonstrierte die Schnelligkeit der Angreifer:

- T+0: Anfänglicher Zugriff über eine falsch konfigurierte Firewall.

- T+7 Stunden: Verteilung bösartiger Batch-Dateien und Netzwerkaufklärung.

- T+1 Tage: Missachtung von Anmeldedaten und Zugriff auf Dateien.

- T+2 Tage: Verbreitung der Ransomware.

Ursprünglicher Angriffsvektor

Die kritische Schwachstelle

Der Angriff wurde durch eine Fehlkonfiguration der Fortigate-Firewall ermöglicht, die es lokalen und LDAP-Konten erlaubte, sich unter Umgehung der Multi-Faktor-Authentifizierung (MFA) am VPN zu authentifizieren. Diese Fehlkonfiguration in Kombination mit schwachen Passwörtern öffnete Angreifern Tür und Tor.

Eskalation von Privilegien

Die Angreifer eskalierten schnell ihre Privilegien, indem sie ein Domänenadministratorkonto kompromittierten und dabei ein Gerät namens „vultr-guest“ verwendeten – ein bekannter Indikator für Vultr-VPS-Infrastrukturen, die von Cyberkriminellen verwendet werden.

Technisches Arsenal der Ransomware

Eine ausgeklügelte Verschlüsselung

SafePay verwendet den ChaCha20-Algorithmus mit einem x25519-Schlüsselaustauschmechanismus:

- Jede Datei wird mit einem einzigartigen Schlüssel verschlüsselt.

- Teilweise Verschlüsselung: nur 10% der Datenblöcke (Parameter -enc=1).

- Unverschlüsselte Metadaten von 65 Bytes werden am Ende jeder Datei hinzugefügt.

Tools für die Persistenz

- ScreenConnect: Zweckentfremdetes Tool für legitimen Fernzugriff.

- QDoor: Raffinierte Backdoor mit C2-Kommunikation zu 88.119.167[.]239

- Anti-Recovery-Techniken: Löschen von VSS-Schnappschüssen, Deaktivieren der automatischen Windows-Reparatur.

Gezielte Erweiterungen

Die Ransomware verschlüsselt nur Dateien mit bestimmten Erweiterungen (über 60 Typen), darunter ausführbare Dateien, Bibliotheken, Dokumente und Multimediadateien.

Techniken zur Vermeidung von Angriffen

Sprachliche Überprüfung

Die Ransomware führt eine Überprüfung der Systemsprache durch und beendet sich sofort, wenn sie erkennt, dass :

- Russisch, Ukrainisch, Weißrussisch

- Aserbaidschanisch (kyrillisch), Armenisch, Georgisch, Kasachisch.

Verschleierung

- Modifiziertes UPX-Packaging, um den Inhalt zu verschleiern.

- Prozessinjektion über die Technik des „Process Hollowing“.

- Unverschlüsselte C2-Kommunikation mit spezifischem Header: C4 C3 C2 C1.

Auswirkungen und Folgen

Der SafePay-Angriff verursachte :

- Verschlüsselung der Hypervisoren, wodurch die virtuellen Maschinen unbrauchbar wurden.

- Änderung aller Administratorpasswörter

- Bereitstellung von Lösegeldnotizen (readme_safepay.txt) auf zahlreichen Hosts.

- Erweiterung .safepay zu verschlüsselten Dateien hinzugefügt.

Lektionen in Sachen Sicherheit

Diese Analyse zeigt mehrere entscheidende Punkte für die organisatorische Sicherheit auf:

- Rigorose Konfiguration: Ein einfacher Konfigurationsfehler kann die gesamte Infrastruktur gefährden.

- Robuste Passwörter: Schwache Passwörter bleiben ein wichtiger Angriffsvektor.

- Universelle MFA: Die Multi-Faktor-Authentifizierung muss ausnahmslos alle Konten abdecken.

- Netzwerküberwachung: Die frühzeitige Erkennung verdächtiger Aktivitäten ist entscheidend.

- Sichere Datensicherung: VSS-Schnappschüsse reichen gegen moderne Ransomware nicht aus.

Der Fall SafePay zeigt, dass selbst aufstrebende Ransomware-Gruppen durch Ausnutzung grundlegender Schwachstellen erheblichen Schaden anrichten können. Die technische Raffinesse der Malware steht im Gegensatz zur Einfachheit des ursprünglichen Angriffsvektors und unterstreicht die Bedeutung eines ganzheitlichen Sicherheitsansatzes.

Technische Vergleiche

Die von DCSO durchgeführte Vergleichsanalyse zeigt architektonische Ähnlichkeiten mit LockBit3 (LockBit Black), darunter:

- Verwendung von Overlapped I/O (überlagerte I/O).

- Ähnliche Zustandsmaschine für die Verschlüsselung

- Vergleichbare Struktur für die Importauflösung.

Die Forscher gehen jedoch davon aus, dass Safepay unabhängig entwickelt wurde und sich wahrscheinlich eher von bestehender Ransomware inspirieren ließ als direkt aus deren Quellcode abgeleitet wurde.

Ausblick auf die Entwicklung

Die beobachteten Trends

Die rasante Entwicklung von Safepay lässt auf mehrere besorgniserregende Trends schließen:

- Zunehmende Professionalisierung: Die Gruppe demonstriert eine bemerkenswerte Anpassungs- und Innovationsfähigkeit.

- Spezialisierte geografische Ausrichtung: Der Fokus auf Deutschland könnte andere Gruppen inspirieren.

- Abkehr vom RaaS-Modell: Die zentralisierte Struktur könnte sich zu einem alternativen Modell entwickeln.

Die Herausforderungen der Zukunft

Die Experten rechnen mit mehreren Herausforderungen:

- Technische Entwicklung: mögliche Entwicklung von Hypervisor-Verschlüsselungsfähigkeiten.

- Geografische Expansion: Mögliche Ausweitung des Targetings auf andere europäische Länder.

- Sophistizierung der Angriffe: kontinuierliche Verbesserung der Intrusions- und Persistenztechniken.

Schlussfolgerung

Safepay stellt eine bedeutende Entwicklung in der Ransomware-Landschaft des Jahres 2025 dar. Ihr kometenhafter Aufstieg, ihre aggressiven Methoden und ihre spezifische geografische Ausrichtung machen sie zu einer großen Bedrohung für Unternehmen, insbesondere in Deutschland und den USA.

Die technische Raffinesse der Gruppe setzt in Kombination mit ihrer zentralisierten Struktur und ihren direkten Einschüchterungstaktiken neue Maßstäbe im Ökosystem der Cyberkriminalität. Um dieser aufkommenden Bedrohung zu begegnen, müssen Organisationen unbedingt ihre Abwehrkräfte stärken, einen proaktiven Sicherheitsansatz verfolgen und die Entwicklungen dieser besonders gefährlichen Gruppe ständig im Auge behalten.

Das Auftauchen von Safepay bestätigt die Notwendigkeit einer verstärkten internationalen Zusammenarbeit im Kampf gegen Ransomware und unterstreicht die Bedeutung anhaltender Investitionen in die Cybersicherheit, um dieser neuen Generation von Bedrohungen entgegenzuwirken.

Hauptquellen des Artikels :