Seit August 2023 hat sich INC Ransom als wichtiger Akteur der Cyberkriminalität in der internationalen Arena der Computersicherheit etabliert. Die Gruppe ist auf doppelte Erpressung spezialisiert und hat einen besonders furchterregenden Modus Operandi entwickelt, der den Diebstahl sensibler Daten mit der Verschlüsselung von Systemen kombiniert, um den Druck auf ihre Opfer zu maximieren.

Table des matières

ToggleEin Hauptakteur mit vielen Gesichtern

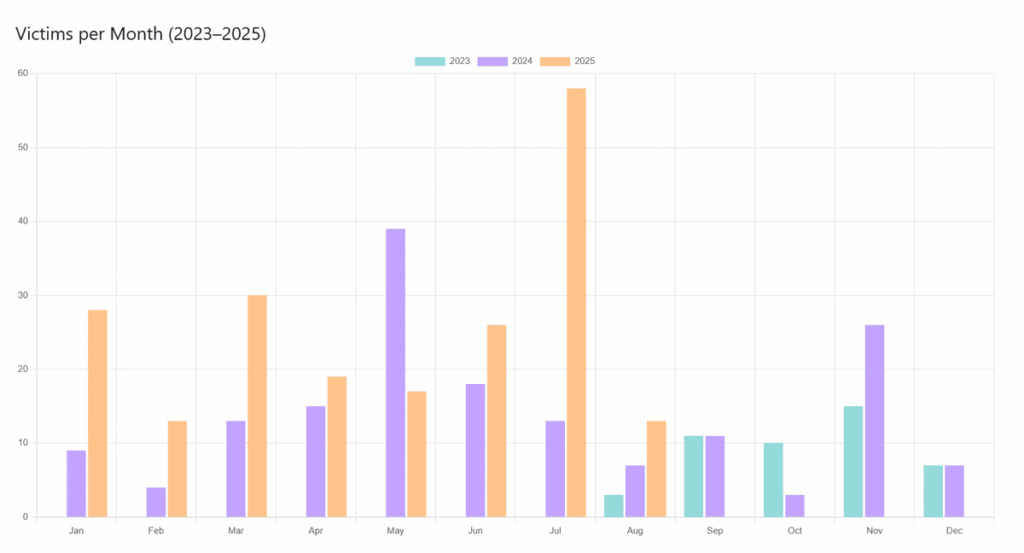

Der Bekanntheitsgrad von INC Ransom in der Welt der Cyberkriminellen kommt nicht von ungefähr. Ihr kometenhafter Aufstieg beruht auf einer bemerkenswerten Anpassungsfähigkeit und gezielten Angriffen mit chirurgischer Präzision. Die Zahlen sprechen für sich: Nach Angaben von Trend Micro hat die Gruppe zwischen Oktober 2023 und August 2024 mindestens 325 Angriffsversuche inszeniert.

Diese hektischen Aktivitäten zeugen von einer bemerkenswerten operativen Konstanz, da die Gruppe seit ihrer Entstehung ein hohes Angriffstempo beibehält. Eine spektakuläre Intensivierung ist im Jahr 2025 zu verzeichnen, wobei der Höhepunkt der Aktivitäten im Juli erreicht wurde, als in einem einzigen Monat fast 60 Opfer gezählt wurden. Diese Regelmäßigkeit bei der Produktion von Angriffen zeugt von einer robusten Infrastruktur und einer perfekt eingespielten kriminellen Organisation, die in der Lage ist, sich den Zyklen der Verwundbarkeit und den Zeiten geringerer Wachsamkeit der Zielorganisationen anzupassen.

Die Anerkennung von INC Ransom als aufkommende Bedrohung durch Secureworks ab August 2023 bestätigt die Relevanz dieser neuen cyberkriminellen Kraft. Diese frühe Identifizierung durch IT-Sicherheitsexperten verdeutlicht die strategische Bedeutung, die diese Gruppe nun in der Analyse zeitgenössischer Cyberrisiken einnimmt, und markiert ihre endgültige Aufnahme in den geschlossenen Kreis der Top-Bedrohungen.

Targeting-Strategie: Präzision und Kosteneffizienz.

Im Gegensatz zu opportunistischen Ransomware-Betreibern, die unterschiedslose Massenangriffskampagnen einsetzen, bevorzugt INC Ransom einen methodischen und selektiven Ansatz. Die Gruppe zielt bewusst auf Unternehmen ab, die über erhebliche finanzielle Ressourcen verfügen und große Mengen an sensiblen Daten verwalten.

Diese gezielte Strategie ermöglicht es ihnen, ihre Gewinne zu maximieren und gleichzeitig ihre Anstrengungen zu optimieren – ein Ansatz, der ihre zunehmende Professionalisierung in der modernen Cybercrime-Landschaft widerspiegelt. Anstatt ihre Anstrengungen auf mehrere Ziele mit geringem Wert zu verteilen, konzentrieren sie ihre Ressourcen auf Opfer, die nach bestimmten wirtschaftlichen und strategischen Kriterien ausgewählt werden.

Intrusion Arsenal: Vielfalt und Raffinesse.

Vielfältige und anpassungsfähige Zugangsvektoren

Die Raffinesse von INC Ransom zeigt sich bereits in den Anfangsphasen ihrer Operationen, in denen die Gruppe die Beherrschung zahlreicher Intrusionsvektoren demonstriert. Die Ausnutzung von Schwachstellen ist ihre bevorzugte Methode, wobei sie sich besonders auf die Schwachstelle CVE-2023-3519 konzentriert, die Citrix NetScaler betrifft.

Diese kritische, von Trend Micro dokumentierte Schwachstelle wurde von der Gruppe massiv ausgenutzt und verdeutlicht ihre Fähigkeit, neu entstehende Sicherheitslücken in der Infrastruktur von Unternehmen schnell zu erkennen und auszunutzen. Diese Reaktionsfähigkeit auf Zero-Day-Schwachstellen zeugt von einer aktiven Technologieüberwachung und einem beträchtlichen technischen Fachwissen.

Parallel zu diesem technischen Ansatz zögert INC Ransom nicht, auf Techniken des Social Engineering zurückzugreifen. Ihre besonders ausgeklügelten Spear-Phishing-Kampagnen zielen darauf ab, die Zugangsdaten der Nutzer zu kompromittieren, indem sie eher menschliche als technische Schwachstellen ausnutzen. Diese personalisierten Angriffe offenbaren eine Phase, in der die Zielorganisationen gründlich ausgekundschaftet werden, was der Gruppe ermöglicht, Täuschungen von bemerkenswerter Glaubwürdigkeit zu erstellen.

Die Gruppe offenbart auch ihre wirtschaftliche Dimension, indem sie auf den Kauf von gültigen Logins bei Initial Access Brokers zurückgreift, die ein wesentliches Glied in der Schattenwirtschaft der Cyberkriminalität darstellen. Dieser pragmatische Ansatz verdeutlicht die Professionalisierung des Sektors, in dem der Erstzugang zu einer Infrastruktur eher gekauft als entwickelt werden kann, sodass sich spezialisierte Gruppen auf ihre Kernkompetenzen Verschlüsselung und Erpressung konzentrieren können.

Angriffsmethodik: eine eingespielte Infektionskette.

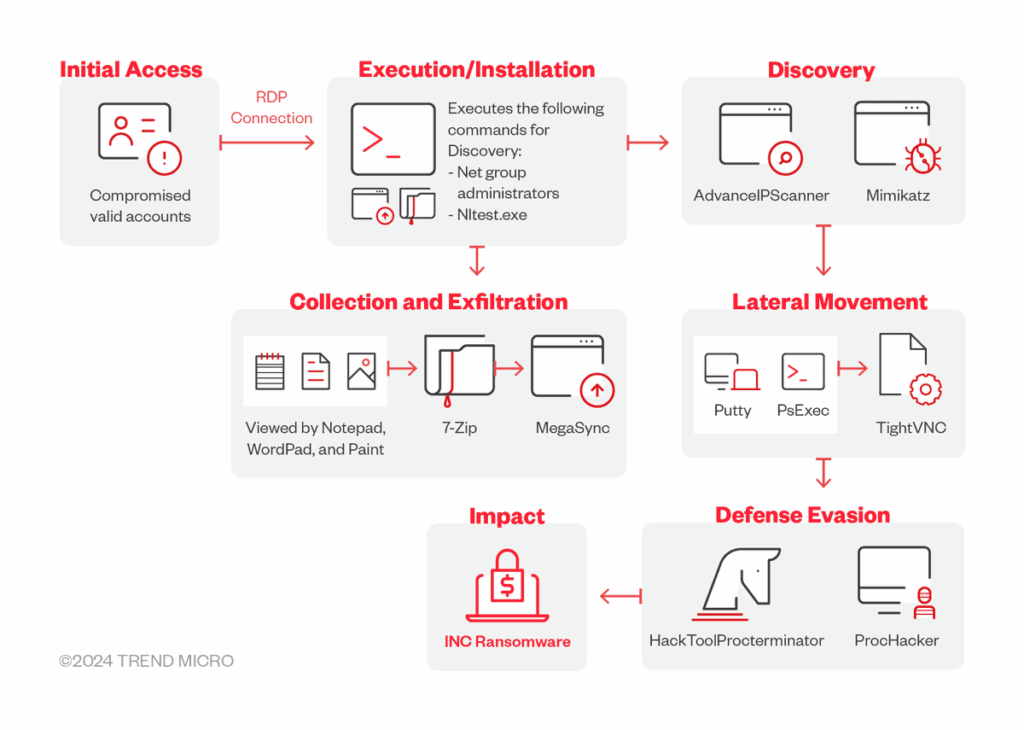

Sobald der erste Zugriff erfolgt ist, setzt INC Ransom eine perfekt eingespielte, mehrstufige Angriffsmethodik ein, die von erheblicher technischer Expertise und einem tiefen Verständnis moderner Unternehmensumgebungen zeugt.

Die Aufklärungsphase ist der entscheidende erste Schritt in dieser Infektionskette. Die Gruppe nutzt Spezialwerkzeuge wie NetScan und Advanced IP Scanner, um die Netzwerkarchitektur ihrer Opfer minutiös zu kartografieren und kritische Systeme, Schwachstellen und potenzielle Verbreitungswege zu identifizieren.

Die Seitwärtsbewegung stellt den nächsten Schritt in diesem methodischen Fortschritt dar. INC Ransom setzt eine ganze Reihe von Werkzeugen ein, um sich in der kompromittierten Infrastruktur auszubreiten: PSExec für die Ausführung von Remote-Befehlen, AnyDesk für den Fernzugriff und TightVNC für die Systemsteuerung. Diese Vielfalt an Tools offenbart eine ausgeklügelte Redundanzstrategie, bei der mehrere Persistenz- und Ausbreitungsmechanismen gleichzeitig eingesetzt werden.

DieEskalation von Privilegien zeigt eine besonders fortgeschrittene technische Expertise. Die Gruppe nutzt Spezialwerkzeuge wie lsassy.py, ein ausgeklügeltes Python-Tool, das die Extraktion von IDs aus dem Speicher von Windows-Systemen ermöglicht. Noch bemerkenswerter ist, dass Trend Micro dokumentiert hat, dass INC Ransom neue Tools verwendet, die speziell für das Extrahieren von IDs aus Veeam Backup and Replication Managern entwickelt wurden, was eine kontinuierliche Anpassung an moderne Backup-Technologien erkennen lässt.

Ausweichtechniken: Die Kunst der Unsichtbarkeit

Die Raffinesse von INC Ransom zeigt sich auch in ihrer Beherrschung von Ausweichtechniken, die entscheidend sind, um ihre Präsenz in kompromittierten Systemen aufrechtzuerhalten und gleichzeitig die Entdeckung durch moderne Sicherheitslösungen zu verhindern.

Die Gruppe zeichnet sich durch die Nutzunglegitimer Tools aus, die ihrer ursprünglichen Funktionentfremdet werden, ein Ansatz, der als „Living off the Land“ bekannt ist. Bei dieser Strategie werden systemeigene Tools wie PowerShell, WMIC und cmd.exe ausgenutzt, die in Windows-Umgebungen natürlich vorhanden sind und deren Verwendung nicht sofort den Verdacht von Überwachungssystemen weckt.

Eine weitere Facette ihrer Expertise im Bereich Evasion ist die Tarnung von bösartigen Tools. So benennt die Gruppe beispielsweise systematisch PSExec, ein legitimes Microsoft-Tool, in „winupd“ um, um ein echtes Windows-Update zu imitieren. Diese Detailgenauigkeit bei der Verschleierung offenbart ein tiefes Verständnis der üblichen Systemprozesse.

Die Beseitigung von Beweisen ist ein entscheidender Aspekt ihrer Post-Intrusion-Methodik. INC Ransom verwendet systematisch wevtutil, ein legitimes Windows-Dienstprogramm, um die Sicherheitslogs zu löschen und so die Spuren ihrer Aktivitäten zu beseitigen. Dieser methodische Ansatz zur Bereinigung erschwert die Ermittlungsarbeit der Incident-Response-Teams erheblich.

Als besonderes Zeichen ihrer Anpassung an spezifische Bedrohungen setzt die Gruppe Tools wie HackTool.ProcTerminator ein, die speziell dafür entwickelt wurden, Prozesse im Zusammenhang mit Sicherheitslösungen, insbesondere denen von TrendMicro, abzuschließen. Dieser gezielte Ansatz zeigt, dass die Gruppe aktiv nach Schutzlösungen auf dem Markt Ausschau hält.

Geografie der Bedrohung: Strategische Ausrichtung.

Geografische Konzentration und strategische Implikationen

Die Analyse der geografischen Verteilung der Opfer von INC Ransom offenbart signifikante strategische Muster, die die Motive der Gruppe beleuchten. Die USA dominieren die Statistik bei weitem und machen laut SOC Radar 57,9% der Opfer aus – ein Anteil, der die besondere Attraktivität dieses Marktes für Cyberkriminelle widerspiegelt.

Diese geografische Konzentration lässt sich durch mehrere konvergierende Faktoren erklären: den relativen Reichtum der amerikanischen Unternehmen, ihre kritische Abhängigkeit von digitalen Technologien und paradoxerweise ihre mutmaßliche finanzielle Fähigkeit, erhebliche Lösegelder zu zahlen.

Europa ist der zweite bevorzugte Operationsraum der Gruppe mit einer bemerkenswerten Präsenz in Großbritannien, Frankreich, Deutschland und den Niederlanden. Diese Auswahl zeigt ein strategisches Verständnis der entwickelten Wirtschaftsmärkte, in denen Unternehmen große Mengen sensibler Daten verwalten und in der Regel über die finanziellen Ressourcen verfügen, um auf Lösegeldforderungen zu reagieren.

Wirtschaftssektoren: Gezielte Schwachstellen

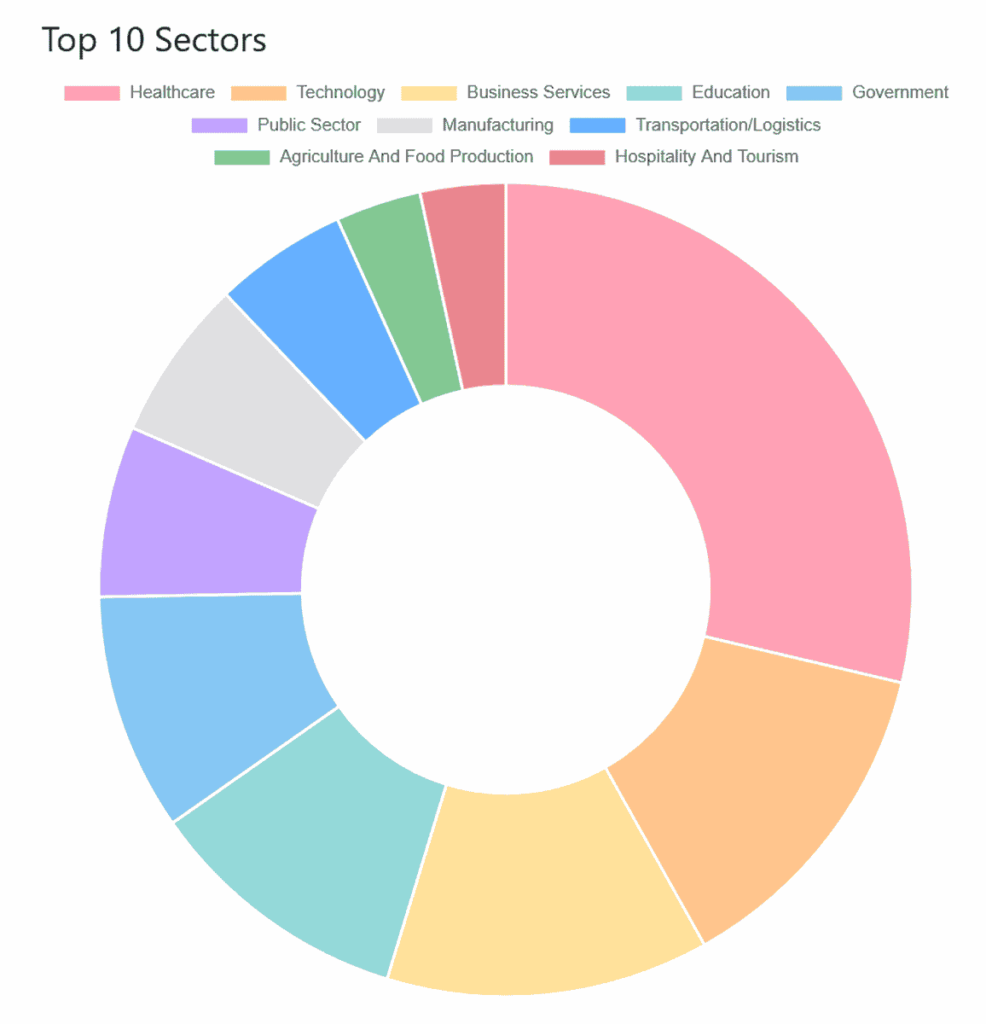

Die sektorspezifische Analyse der Opfer zeigt eine besonders durchdachte Targeting-Strategie, die die spezifischen Schwachstellen bestimmter Wirtschaftsbereiche ausnutzt. Laut SOC Radar sind professionelle Dienstleistungen, Fertigung und Baugewerbe die am häufigsten ins Visier genommenen Branchen.

Professionelle Dienstleistungen sind aufgrund ihrer kritischen Abhängigkeit von Kundendaten und ihrer Verpflichtung zur Vertraulichkeit besonders attraktiv. Anwaltskanzleien, Berater und Finanzdienstleistungsunternehmen verwalten große Mengen an sensiblen Informationen, deren öffentliche Bekanntgabe katastrophale Folgen haben könnte.

Das verarbeitende Gewerbe zieht aus unterschiedlichen, aber komplementären Gründen die Aufmerksamkeit auf sich. Diese Unternehmen sind häufig von kritischen Industrieinfrastrukturen abhängig, deren Unterbrechung zu erheblichen finanziellen Verlusten und unzumutbaren Produktionsverzögerungen führen kann.

Trend Micro nennt auch das Gesundheits- und Bildungswesen als bevorzugte Branchen, die beide spezifische Schwachstellen aufweisen, die sich besonders gut ausnutzen lassen. Im Gesundheitswesen werden hochsensible persönliche Daten mit kritischen betrieblichen Anforderungen kombiniert.

Symbolische Opfer: aufschlussreiche Fallstudien

Die Untersuchung spezifischer Opfer von INC Ransom bietet wertvolle Einblicke in ihre Betriebsmethoden und die tatsächlichen Auswirkungen ihrer Aktivitäten.

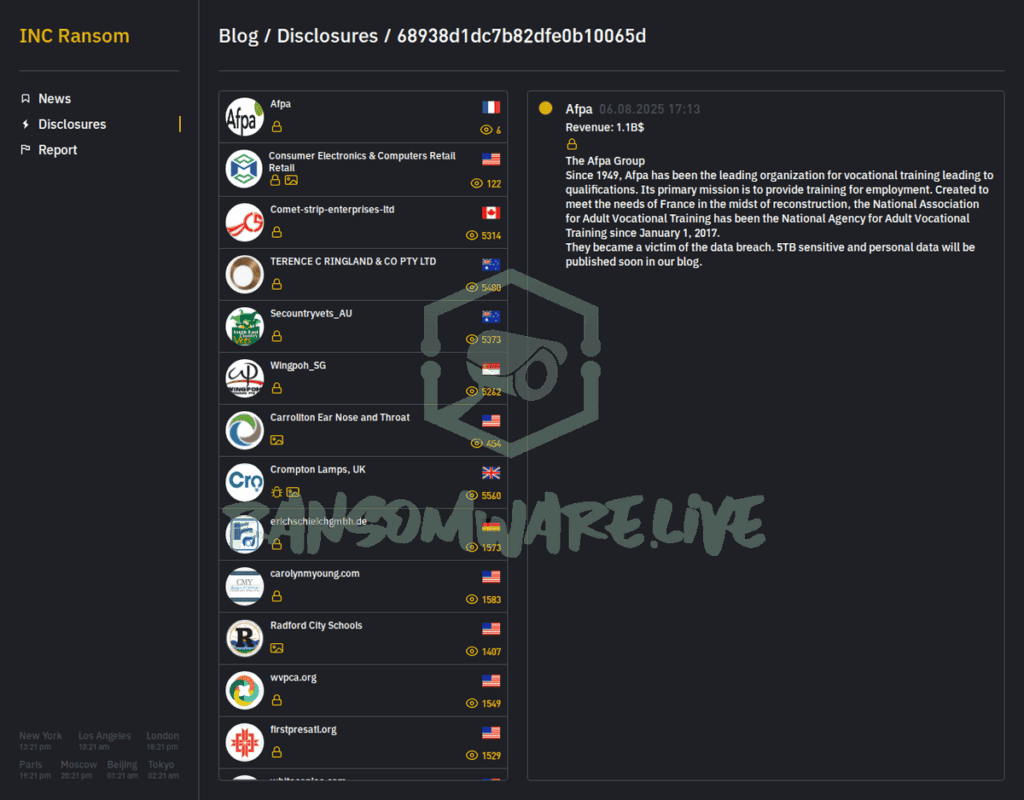

Der Fall der französischen BerufsbildungsorganisationAFPA ist ein gutes Beispiel für die Fähigkeit der Gruppe, staatliche oder halbstaatliche Institutionen ins Visier zu nehmen. INC Ransom behauptet, 5 Terabyte sensibler Daten dieser Organisation gestohlen zu haben, eine beachtliche Menge, die die Dauer und das Ausmaß ihrer Präsenz in den kompromittierten Systemen belegt.

Der Angriff auf NHS Dumfries & Galloway in Schottland ist ein besonders besorgniserregender Fall, der die potenziellen Auswirkungen auf wichtige öffentliche Dienstleistungen verdeutlicht. Der Angriff wurde im März 2024 bestätigt und führte zur Kompromittierung von Patientendaten und der drohenden Veröffentlichung von 3 Terabyte sensibler medizinischer Informationen.

Der Fall von Yamaha Motor Philippines bietet eine andere Perspektive und demonstriert ihre Fähigkeit, Tochtergesellschaften multinationaler Unternehmen ins Visier zu nehmen. Der am 25. Oktober bestätigte Angriff konzentrierte sich auf einen bestimmten Server, der Mitarbeiterdaten verwaltet, und offenbarte einen chirurgischen Ansatz, der in der Lage ist, einzelne Komponenten der Infrastruktur ins Visier zu nehmen.

Die jüngsten Angriffe auf die Radford Public Schools in Virginia und La Biennale di Venezia zeugen von der operativen Kontinuität der Gruppe im Jahr 2025, die sowohl das öffentliche Bildungswesen als auch renommierte kulturelle Einrichtungen betrifft.

Erpressungsinfrastruktur: Kriminelle Raffinesse

Technische Architektur der doppelten Erpressung

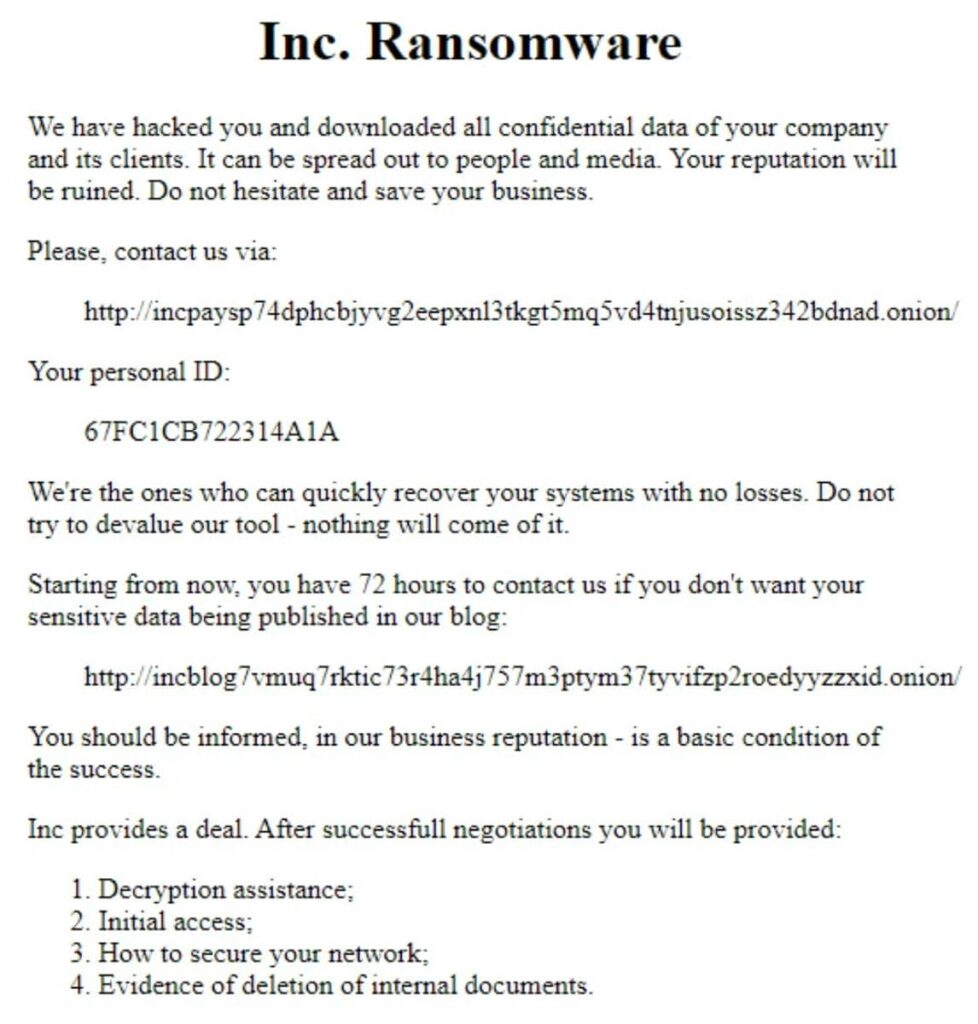

Die Raffinesse von INC Ransom erstreckt sich auch auf dieausgeklügelte Infrastruktur, die sie entwickelt haben, um die Wirksamkeit ihrer Erpressungsstrategien zu maximieren. Diese digitale Infrastruktur ist weit mehr als nur eine Website: Sie stellt das strategische Herzstück ihrer Erpressungsoperationen dar. Die Gruppe unterhält eine aktive Präsenz im Dark Web über eine TOR-Plattform, auf der sie regelmäßig Informationen über ihre erfolgreichen Cyberangriffe veröffentlicht und jede Kompromittierung in ein weiteres Druckmittel umwandelt.

Die Architektur dieser Plattform offenbart ein tiefes Verständnis der Psychologie der Erpressung. Durch die Veröffentlichung von Informationen über ihre Opfer und Beweise für Kompromittierungen erzeugt INC Ransom einen sozialen und reputativen Druck, der den technischen Druck durch die Verschlüsselung der Systeme wirksam ergänzt und so die Chancen auf die Zahlung der geforderten Lösegelder erhöht.

Mechanismen des psychologischen Drucks

Über die digitale Infrastruktur hinaus setzt INC Ransom besonders ausgeklügelte Mechanismen des psychologischen Drucks ein. Das automatische Drucken von Lösegeldnoten auf allen Druckern im kompromittierten Netzwerk ist eine wirksame Taktik, die jedes Druckgerät in einen Kommunikationsvektor der Bedrohung verwandelt.

Das systematische Ändern des Hintergrundbildes aller kompromittierten Desktops mit einer Kompromittierungsnachricht ist eine weitere Facette dieser Strategie der kommunikativen Übersättigung. Indem INC Ransom die Kompromittierung auf jedem Bildschirm in der Organisation sichtbar macht, stellt das Unternehmen sicher, dass die Auswirkungen ihres Angriffs nicht minimiert oder verschleiert werden können.

Die Drohung, sensible Daten zu veröffentlichen, stellt den raffiniertesten Druckhebel im Arsenal der Gruppe dar. INC Ransom zielt speziell auf die Arten von Informationen ab, deren öffentliche Bekanntgabe die verheerendsten Auswirkungen hätte: Reisepässe und Ausweisdokumente, Geheimhaltungsvereinbarungen, die sensible strategische Informationen offenlegen, und interne Finanzunterlagen.

Technische Entwicklung: ständige Anpassung.

Entwicklung auf mehreren Plattformen

Die technische Entwicklung von INC Ransom zeugt von einer zunehmenden Raffinesse und einer bemerkenswerten Anpassungsfähigkeit. Die von Trend Micro durchgeführte detaillierte Analyse zeigt noch immer eine schrittweise Entwicklung, die die schnelle Reifung der Gruppe verdeutlicht.

Die erste Windows-Version, die im Juli 2023 erschien, legte bereits die technische Grundlage für ihren Ansatz. Die Einführung einer Linux-Version im Dezember 2023 war ein bedeutender Schritt, der ihr Verständnis für die Bedeutung von Unix-Umgebungen in modernen Unternehmensinfrastrukturen verdeutlichte.

Die neueste Windows-Version, die im März 2024 entdeckt wurde, enthält deutlich verbesserte Funktionen, die das kontinuierliche Lernen der Gruppe widerspiegeln. Diese schnelle Entwicklung, bei der alle vier bis sechs Monate größere Updates erscheinen, zeugt von einem organisierten Entwicklungsprozess.

Erweiterte operative Granularität

Die technische Raffinesse zeigt sich besonders in der Granularität der Konfigurationsoptionen, die für ihre Ransomware entwickelt wurden. Die Analyse der unterstützten Befehlszeilenargumente offenbart eine bemerkenswerte operative Raffinesse.

Die Funktion der selektiven Verschlüsselung, die über das Argument „–file“ aufgerufen werden kann, ermöglicht es der Gruppe, gezielt kritische Dateien zu verschlüsseln, anstatt das gesamte System blind zu verschlüsseln. Dieser chirurgische Ansatz kann sich in bestimmten Kontexten als besonders effektiv erweisen.

Die in den neueren Versionen eingeführte Option „–mode“ veranschaulicht dieses Streben nach operativer Optimierung. Die drei verfügbaren Modi – schnell, mittel und langsam – ermöglichen es der Gruppe, ihre Vorgehensweise entsprechend den zeitlichen Vorgaben und den spezifischen taktischen Zielen anzupassen.

| Argument | Funktion |

|---|---|

| –debug | Zeigt die Debugging-Logs im Terminal an. |

| –file | Verschlüsselt eine bestimmte Datei. |

| –dir | Verschlüsselt ein Verzeichnis |

| –sup | Beendet die Verwendung von Prozessen. |

| –ens | Verschlüsselt die Netzwerkfreigaben. |

| –lhd | Verschlüsselt versteckte und Wiederherstellungs-Volumes. |

| –mode | Auswahl des Verschlüsselungsmodus (schnell/mittel/langsam). |

| –hide | Blendet das Konsolenfenster aus. |

| –safe-mode | Beendet Prozesse/Dienste nach Masken. |

| –help | Zeigt die verfügbaren Argumente an. |

| –kill | Startet den Opferrechner im abgesicherten Modus. |

| –daemon | Verwandelt das Sample in einen Daemon-Prozess (Linux). |

| –motd | Ändert die Nachricht des Tages (Linux). |

| –skip | Verhindert die Terminierung von VMs (Linux). |

Defensive Strategien: Auf dem Weg zu einer adaptiven Widerstandsfähigkeit.

Ganzheitliche Sicherheitsarchitektur

Der Kampf gegen ausgeklügelte Gegner wie INC Ransom erfordert einen Sicherheitsansatz, der über die traditionellen technischen Maßnahmen hinausgeht und eine ganzheitliche Vision der organisatorischen Widerstandsfähigkeit umfasst.

Die Grundlage dieses defensiven Ansatzes ist die strikte Verwaltung privilegierter Konten, da diese Konten die vorrangigen Ziele fortgeschrittener Ransomware-Gruppen darstellen. Die strikte Beschränkung der Berechtigungen von Dienstkonten erfordert eine granulare Analyse der tatsächlichen betrieblichen Anforderungen.

DieMulti-Faktor-Authentifizierung, die nun für alle Administratorkonten vorgeschrieben ist, ist nur ein Teil einer umfassenderen Authentifizierungsstrategie. Diese muss adaptive Authentifizierungsmechanismen beinhalten, die Kontext, Geolokalisierung und Verhaltensmuster berücksichtigen.

Die Sicherung des Netzwerks erfordert einen Segmentierungsansatz, der weit über die bloße technische Isolierung hinausgeht. Eine effektive Netzwerksegmentierung muss die tatsächlichen Datenströme der Organisation widerspiegeln und abgestufte Vertrauenszonen schaffen, die die laterale Ausbreitung auf natürliche Weise einschränken.

Sicherungsstrategien und Kontinuität

Die Entwicklung von angriffssicheren Sicherungsstrategien erfordert einen Ansatz, der die sich entwickelnde Natur der heutigen Bedrohungen anerkennt. Regelmäßige Offline- und vom Netzwerk getrennte Backups sind nur das absolute Minimum.

Das regelmäßige Testen von Wiederherstellungsverfahren stellt einen kritischen Aspekt dar, der oft vernachlässigt wird. Diese Tests sollten sich nicht auf die technische Überprüfung der Datenwiederherstellung beschränken, sondern realistische Angriffsszenarien simulieren, die auch eine teilweise Kompromittierung der Sicherungssysteme beinhalten.

Die betriebliche Kontinuität im Falle eines Angriffs erfordert auch die Entwicklung von Verfahren für einen gestörten Betrieb, die es der Organisation ermöglichen, ihre kritischen Funktionen auch bei einer weitreichenden Kompromittierung ihrer digitalen Infrastruktur aufrechtzuerhalten.

Fortschrittliche Erkennung und adaptive Reaktion

Die effektive Erkennung der Aktivitäten von INC Ransom erfordert ein tiefgreifendes Verständnis ihrer spezifischen Techniken. Gemäß den Empfehlungen von Trend Micro sollte sich die Überwachung auf die abnormale Verwendung legitimer Tools wie PowerShell und WMIC konzentrieren.

Die Erkennung verdächtiger RDP-Verbindungen und Seitwärtsbewegungen erfordert Echtzeit-Analysefunktionen für den Datenverkehr, die scheinbar unabhängige Ereignisse korrelieren können, um ausgeklügelte Angriffsmuster zu erkennen.

Die Identifizierung derungewöhnlichen Archivierung großer Datenmengen stellt eine besondere Herausforderung in Umgebungen dar, in denen der Umgang mit großen Informationsmengen zur normalen Tätigkeit gehört. Erkennungssysteme müssen ein kontextbezogenes Verständnis der organisatorischen Datenströme integrieren.

Geopolitische Implikationen und Entwicklungsperspektiven

Geopolitischer Kontext

Die Aktivitäten von INC Ransom finden in einem komplexen geopolitischen Kontext statt, in dem Cyberangriffe nationale Grenzen überschreiten und die traditionellen Konzepte von Souveränität und Gerichtsbarkeit in Frage stellen. Die geografische Konzentration ihrer Angriffe auf die entwickelten Volkswirtschaften wirft wichtige Fragen zu den systemischen Verwundbarkeiten hochgradig digitalisierter Gesellschaften auf.

Die Analyse der geografischen Muster offenbart auch Asymmetrien in den globalen Cyberabwehrkapazitäten und die Möglichkeiten der regulatorischen Arbitrage, die von cyberkriminellen Gruppen ausgenutzt werden. Die Fähigkeit der Gruppe, ungestraft über mehrere Gerichtsbarkeiten hinweg zu operieren, verdeutlicht die Grenzen der derzeitigen internationalen Kooperationsmechanismen.

Aufkommende Trends

Die Beobachtung der Entwicklung von INC Ransom zwischen 2023 und 2025 offenbart mehrere Trends, die für das Ökosystem der zeitgenössischen Bedrohungen charakteristisch sind. Die zunehmende Professionalisierung ihrer Operationen mit der Entwicklung maßgeschneiderter Tools und der Übernahme moderner Softwareentwicklungspraktiken zeugt von der schnellen Reifung des cyberkriminellen Sektors.

Die immer genauere Ausrichtung auf kritische Bereiche wie das Gesundheits- und Bildungswesen zeigt eine strategische Entwicklung hin zur Ausnutzung gesellschaftlicher statt rein technischer Schwachstellen. Dieser Ansatz zeugt von einem ausgefeilten Verständnis der sozialen und wirtschaftlichen Auswirkungen von Cyberangriffen.

Die schnelle Anpassung der Gruppe an die eingesetzten Sicherheitsmaßnahmen verdeutlicht die grundsätzlich reaktive Natur vieler Cybersicherheitsansätze und die Notwendigkeit, proaktive Strategien zu entwickeln, die in der Lage sind, die Entwicklung von Bedrohungen zu antizipieren.

Fazit: Angesichts der sich ständig verändernden Bedrohungslage.

INC Ransom verkörpert die Herausforderungen der neuen Generation von Cybercrime-Gruppen: technische Raffinesse, die von MITRE ATT&CK in 25 verschiedenen Techniken dokumentiert wurde, eine bemerkenswerte Anpassungsfähigkeit und ein strategisches Verständnis moderner organisatorischer Schwachstellen.

Mit 325 bestätigten Angriffsversuchen seit Oktober 2023 und über 165 Opfern, die auf ihrer Leak-Website veröffentlicht wurden, stellt die Gruppe eine anhaltende und sich entwickelnde Bedrohung für globale Organisationen dar. Die eingehende Analyse ihrer Methoden zeigt, dass der Kampf gegen solche Gegner eine grundlegende Umgestaltung des traditionellen Ansatzes der Cybersicherheit erfordert.

Sicherheit kann nicht mehr als eine Reihe statischer technischer Maßnahmen konzipiert werden, sondern muss sich zu einem Modell der adaptiven Widerstands fähigkeit entwickeln, das in der Lage ist, sich ständig verändernde Bedrohungen zu antizipieren, zu erkennen und darauf zu reagieren. Diese adaptive Resilienz muss mehrere komplementäre Dimensionen integrieren: technische Raffinesse, um mit der Komplexität der Angriffe gleichzuziehen, organisatorische Agilität, um sich schnell an neue Bedrohungen anzupassen, und branchenübergreifende Zusammenarbeit, um angesichts grenzüberschreitender Gegner Wissen auszutauschen.

Die beste Verteidigung ist nach wie vor ein mehrschichtiger präventiver Ansatz, der rigorose Systemaktualisierungen, kontinuierliche Benutzerschulungen, dynamische Netzwerksegmentierung und einen regelmäßig getesteten Business-Continuity-Plan kombiniert. Dieser Ansatz muss nun eine Dimension des kontinuierlichen Lernens und der proaktiven Anpassung beinhalten, die die grundlegend evolutionäre Natur der heutigen Bedrohungen anerkennt.

Im Falle eines Vorfalls können durch den Einsatz spezialisierter Experten die Chancen auf Wiederherstellung optimiert und gleichzeitig die betrieblichen und finanziellen Auswirkungen minimiert werden. Diese reaktive Reaktion muss Teil einer umfassenderen Strategie der organisatorischen Widerstandsfähigkeit sein, die die Organisation auf zukünftige Herausforderungen vorbereitet und nicht nur auf die aktuellen Bedrohungen.

Die zunehmende Raffinesse von INC Ransom und seine nachgewiesene Fähigkeit, sich an defensive Maßnahmen anzupassen, unterstreichen die entscheidende Bedeutung einer kontinuierlichen Sicherheitsüberwachung und einer proaktiven Vorbereitung auf diese sich ständig verändernde Bedrohung. Die Zukunft der organisatorischen Cybersicherheit wird von der Fähigkeit der Verteidiger abhängen, das Tempo der Innovation und Anpassung aufrechtzuerhalten, das erforderlich ist, um sich gegen zunehmend raffinierte und entschlossene Gegner zu behaupten.

Hauptquellen des Artikels :

- Trend Micro: Ransomware Spotlight: INC

- SOCRadae: Dark Web Profile: INC Ransom

- Secureworks: GOLD IONIC Deploys INC Ransomware

- SentinelOne: Inc. Ransom

- Ransomware live: Incransom

- MITRE ATT&CK : INC Ransom