Am 5. September 2025 taucht Yurei auf, eine neue Ransomware-Gruppe, deren Name an die Geister der japanischen Folklore erinnert. Dieses Auftauchen verdeutlicht eine besorgniserregende Tatsache in der heutigen Cybercrime-Landschaft: die Leichtigkeit, mit der unerfahrene Akteure nun ausgeklügelte Kampagnen mithilfe von Open-Source-Malware umsetzen können. Check Point Research meint:„Dies unterstreicht, wie Open-Source-Malware die Eintrittsbarrieren für Cyberkriminelle drastisch senkt und es selbst weniger qualifizierten Akteuren ermöglicht, Ransomware-Operationen zu starten.„

Die Analysen der Forscher zeigen eine besorgniserregende Tatsache auf: Yurei ist nur eine leicht veränderte Version der Prince-Ransomware, die auf GitHub frei zugänglich ist. Diese Entdeckung unterstreicht einen beunruhigenden Trend, bei dem Cyberkriminelle Open-Source-Malware ausnutzen, um die technischen Hürden für den Eintritt in die kriminelle Wirtschaft drastisch zu senken.

Table des matières

TogglePrince-Ransomware: Das Open-Source-Arsenal hinter Yurei Ransomware.

Um die von Yurei ausgehende Bedrohung vollständig zu verstehen, müssen wir Prince-Ransomware, das Open-Source-Projekt, das ihm als technische Grundlage dient, vorstellen. Prince-Ransomware, das vom Forscher SecDbg entwickelt und auf GitHub veröffentlicht wurde, ist eine vollständig in Go geschriebene Ransomware, die eine Mischung aus ChaCha20- und ECIES-Verschlüsselung verwendet, um eine starke Verschlüsselung der Dateien zu gewährleisten. Obwohl offiziell als Lehrmittel angepriesen, ist dieses Projekt ein perfektes Beispiel für die Demokratisierung von Offensivfähigkeiten durch Open Source.

Der automatisierte Prince-Ransomware-Builder ermöglicht es Cyberkriminellen mit begrenzten Fähigkeiten, Ransomware mithilfe fortgeschrittener Verschlüsselungsmethoden zu erstellen und einzusetzen. Die Experten von Halcyon analysieren: „Die Eintrittsbarrieren, um ein effektiver Ransomware-Betreiber zu werden, sind praktisch verschwunden, und damit wird wahrscheinlich auch das Angriffsvolumen steigen“. Diese leichte Anpassbarkeit hat mehrere Varianten wie Black (Prince), Wenda und UwU hervorgebracht, die sich nur in den Erweiterungen und Lösegeldnoten unterscheiden. Diese Verbreitung erinnert an die Entwicklung anderer großer Ransomware wie LockBit 5.0, die ihre Tools ebenfalls demokratisiert haben.

Die tatsächlichen Auswirkungen von Prince-Ransomware gehen über den theoretischen Rahmen hinaus. Bereits Mitte September 2024 hatte Proofpoint eine Kampagne identifiziert, bei der Akteure die Identität von Royal Mail annahmen, um Prince-Ransomware in Großbritannien und den USA zu verbreiten. Später, im Februar 2025, war das Mackay Memorial Hospital in Taipeh Ziel eines Angriffs mit CrazyHunter, einem Derivat von Prince-Ransomware, das an zwei Standorten mehr als 600 Geräte verschlüsselt hatte. Diese Vorfälle zeigen die zunehmende Übernahme dieses Tools durch verschiedene kriminelle Gruppen.

Yurei-Ransomware: Entstehung und Strategie der doppelten Erpressung.

Erste Operationen und dokumentierte Opfer

Yurei begann seine Operationen mit einem Lebensmittelhersteller in Sri Lanka als erstem Opfer, das am 5. September 2025 auf seinem Darknet-Blog dokumentiert wurde. Bereits in den ersten Tagen ihrer Aktivitäten hatte die Gruppe drei bestätigte Opfer in Sri Lanka, Indien und Nigeria aufgelistet, was auf eine operative Präsenz auf mehreren Kontinenten hindeutet.

Dieses Vorgehen spiegelt die Wirksamkeit des von der Gruppe angewandten Modells der doppelten Erpressung wider, das den von DragonForce und anderen modernen Gruppen angewandten Strategien ähnelt. Über die einfache Verschlüsselung von Systemen hinaus betreibt Yurei gleichzeitig die Exfiltration sensibler Daten, um doppelten Druck auszuüben: Zahlung eines Lösegelds für die Entschlüsselung und um die öffentliche Bekanntgabe der gestohlenen Informationen zu verhindern. Diese Methode verändert die Art der Bedrohung radikal und macht herkömmliche Abwehrstrategien, die nur auf Datensicherung und Wiederherstellung beruhen, unzureichend.

Mechanismen des psychologischen Drucks

Die Gruppe nutzt die Angst vor Datenlecks und deren Auswirkungen als Haupthebel zur Nötigung der Opfer. Diese psychologische Strategie zielt insbesondere auf Unternehmen ab, deren Tätigkeit sich auf die Lebensmittelsicherheit und die nationalen Lieferketten auswirken könnte, wie ihr erstes Opfer aus Sri Lanka.

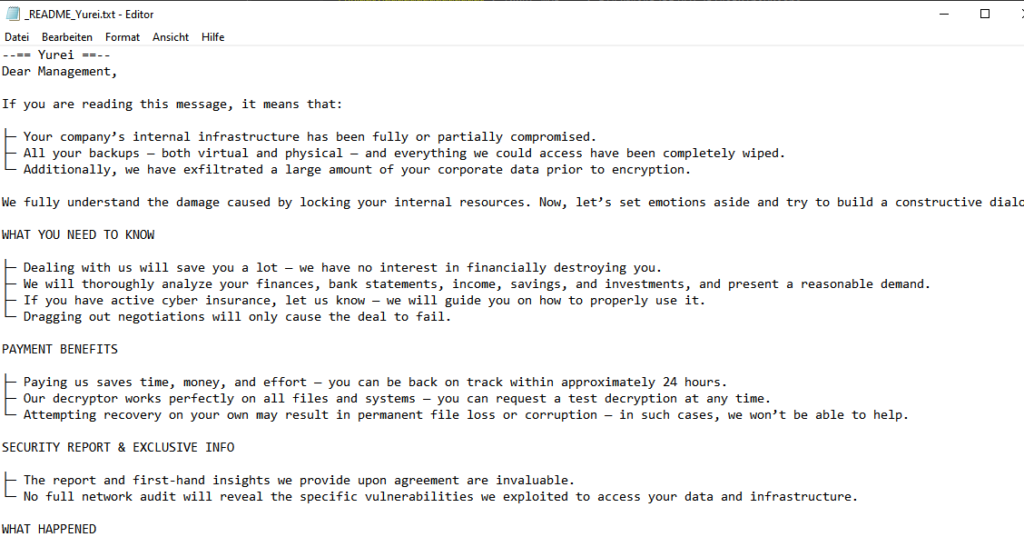

Die Lösegelddatei, die unter der Bezeichnung _README_Yurei.txt bereitgestellt wird, hat einen professionellen und bedrohlichen Tonfall und richtet sich direkt an die Führungskräfte der Zielorganisationen. Es wird sogar ein „Sicherheitsaudit“ angeboten, in dem die ausgenutzten Schwachstellen detailliert aufgeführt werden, ähnlich wie bei einem Penetrationstest.

Technische Architektur von Yurei: ein Derivat von Prince-Ransomware.

Vererbter Quellcode und geringfügige Änderungen.

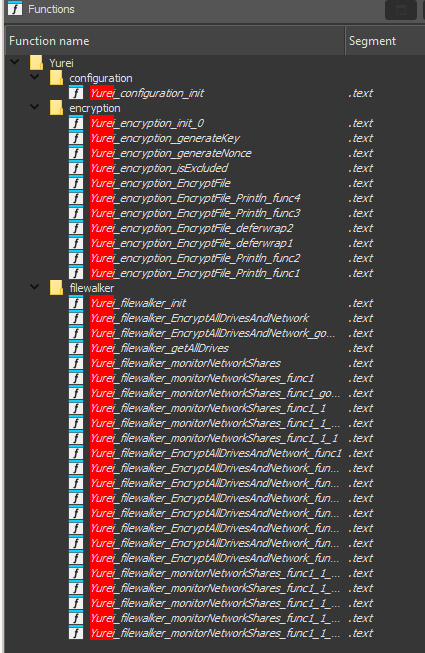

Die forensische Analyse von Yurei zeigt eine massive Wiederverwendung des Codes von Prince-Ransomware, einem Open-Source-Projekt, das in der Programmiersprache Go entwickelt wurde. Die Entwickler von Yurei machten den kritischen Fehler, die Symbole der Binärdatei nicht zu bereinigen, wodurch die Forscher die Namen identischer Funktionen und Module zwischen den beiden Projekten eindeutig identifizieren konnten. Dieser forensische Ansatz, der dem ähnelt, der zur Analyse von HybridPetya und seinen fortgeschrittenen UEFI-Techniken verwendet wurde, ermöglicht es, Entwicklungsmuster und vererbte Schwachstellen zu identifizieren.

CYFIRMA erklärt:„Die Analyse der Yurei-Ransomware zeigt einen möglichen signifikanten Grad der Wiederverwendung des Quellcodes des Open-Source-Projekts Prince-Ransomware. Die Verbindung wird durch die Beibehaltung von Symbolen, entsprechende kryptografische Schemata, strukturelle Ähnlichkeiten in der Dateiverwaltung und übernommene Verhaltensbizarrerien hergestellt„. Die in Yurei vorhandenen Module filewalker, encryption und configuration entsprechen exakt den Quelldateien von Prince-Ransomware, die auf GitHub verfügbar sind. Diese perfekte Übereinstimmung bestätigt, dass die böswilligen Akteure den vorhandenen Code ohne wesentliche Weiterentwicklung einfach heruntergeladen, leicht verändert und neu platziert haben.

Spezifische technische Verbesserungen

Trotz der gemeinsamen Basis weist Yurei im Vergleich zu Prince-Ransomware einige bemerkenswerte Änderungen auf, die seine operative Effizienz verbessern:

- Parallelisierte Verschlüsselung: Im Gegensatz zum Monotasking-Ansatz des Originalcodes verwendet Yurei Go-Goroutinen, um mehrere Laufwerke gleichzeitig zu verschlüsseln, wodurch der Verschlüsselungsprozess erheblich beschleunigt wird.

- Kontinuierliche Überwachung von Netzlaufwerken: Die Malware aktiviert eine permanente Überwachungsroutine, die automatisch neu angeschlossene Netzlaufwerke erkennt und sie der Verschlüsselungswarteschlange hinzufügt.

- Erweiterte Verbreitungsmöglichkeiten: Yurei implementiert Mechanismen zur seitlichen Bewegung über SMB-Freigaben (Netzwerk-Dateifreigaben), Wechselmedien und ID-basierte Remote-Ausführung (im Stil von PsExec).

Verschlüsselungsmechanismus ChaCha20 + ECIES.

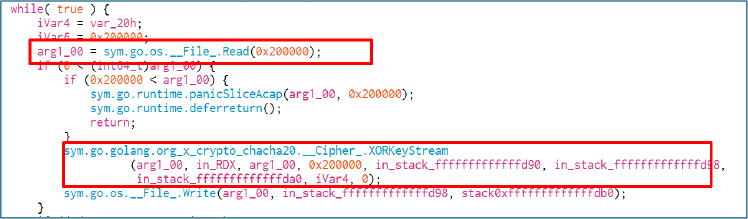

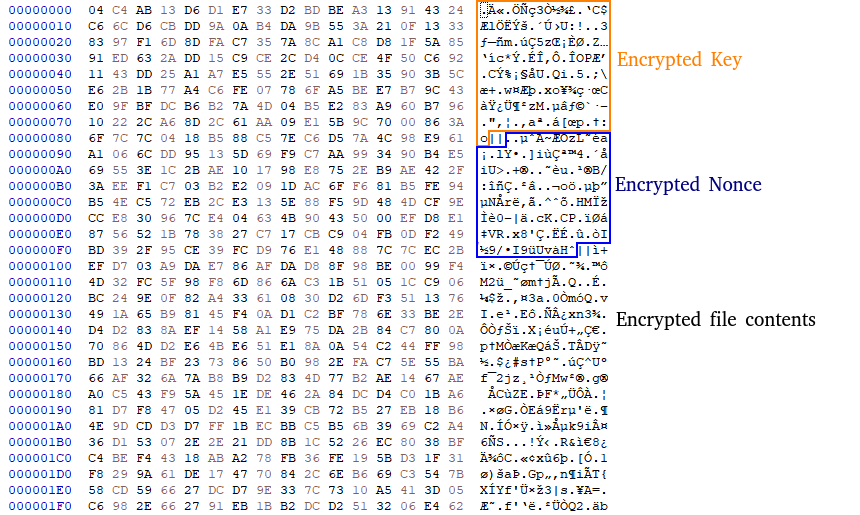

Yurei verwendet den ChaCha20-Algorithmus zur Verschlüsselung von Dateien und erzeugt für jede Datei einen eindeutigen Schlüssel und eine Nonce. Diese werden dann mit ECIES (Elliptic Curve Integrated Encryption Scheme) verschlüsselt, das den öffentlichen Schlüssel des Angreifers verwendet.

Die Struktur der verschlüsselten Dateien folgt einem standardisierten Format: (ENCRYPTED_KEY + NONCE) || CIPHERTEXT, wobei die Elemente durch die Zeichen || (0x7c7c) getrennt werden. Diese Architektur garantiert eine optimale Entschlüsselung, macht aber gleichzeitig eine Wiederherstellung ohne Kooperation der Operatoren technisch unmöglich.

Vererbte kritische Schwachstellen und defensive Möglichkeiten

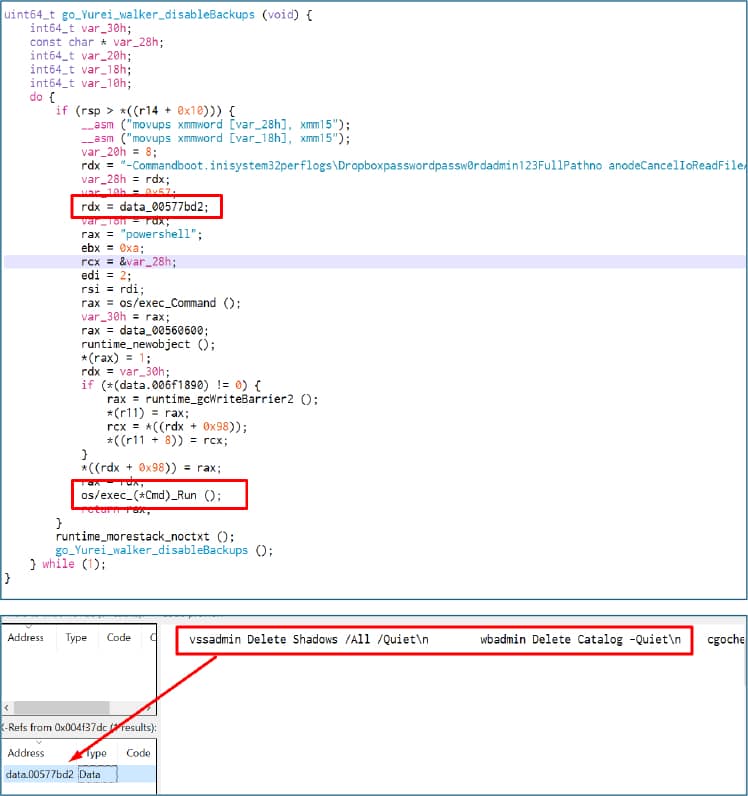

Das Löschen von Volume Shadow Copies ist fehlgeschlagen.

Eine der bedeutendsten Schwachstellen von Yurei besteht darin, dass es nicht in der Lage ist, Volume Shadow Copies (VSS) aus Windows zu entfernen. Diese Funktion, die normalerweise von fortgeschrittener Ransomware ins Visier genommen und zerstört wird, ermöglicht die Wiederherstellung von Dateien auf frühere Schnappschüsse, ohne mit den Angreifern zu verhandeln.

Diese große technische Schwachstelle, die direkt von Prince-Ransomware übernommen wurde, offenbart das relativ geringe Kompetenzniveau der Yurei-Betreiber. Die Forscher von Check Point Research erklären: „Durch die Wiederverwendung der Codebasis von Prince-Ransomware gelang es der Gruppe, ihre Operationen schnell zu starten, aber sie erbte auch deren Mängel, insbesondere die fehlgeschlagene Löschung von Volume Shadow Copies“. Organisationen, die den VSS-Dienst aktiviert haben, können ihre verschlüsselten Dateien potenziell wiederher stellen, indem sie frühere System-Snapshots wiederherstellen.

Diese Wiederherstellungsmöglichkeit schützt jedoch nur vor dem Verschlüsselungsaspekt des Angriffs und verhindert keineswegs die mit der Datenexfiltration verbundene Erpressung. Die Aktivierung von VSS ist eine sehr empfehlenswerte Schutzmaßnahme gegen Bedrohungen wie Yurei, entbindet jedoch nicht von einer umfassenden Strategie, die proaktives CVE-Schwachstellenmanagement und Schutz vor Exfiltration beinhaltet.

Aufschlussreiche Konfigurationsfehler

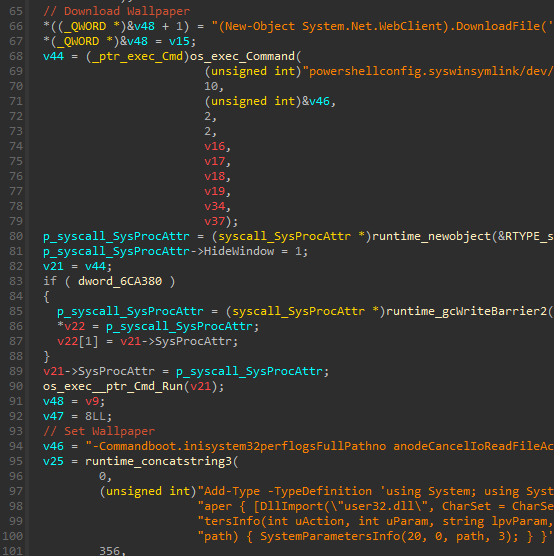

Die Analyse des Codes offenbart weitere signifikante technische Fehler. Die von Prince-Ransomware übernommenen PowerShell-Befehle sollen ein benutzerdefiniertes Hintergrundbild herunterladen und einstellen, aber die Entwickler von Yurei haben keine funktionierende URL für den Download bereitgestellt.

Dieses Versäumnis führt dazu, dass der PowerShell-Befehl fehlschlägt und statt einer visuellen Lösegeldnachricht einen einheitlichen schwarzen Bildschirmhintergrund generiert. Dieser Fehler, zusammen mit der Beibehaltung der Debugging-Symbole in der Binärdatei, bestätigt, dass die Akteure den Prince-Ransomware-Generator wahrscheinlich verwendet haben, ohne seine Hauptfunktionalität zu verstehen oder zu verändern.

Verbreitungstechniken und Persistenz der Ransomware Yurei

Nutzlastverbreitung und Seitwärtsbewegung

Yurei verwendet ausgeklügelte Verbreitungsmethoden, die über die Fähigkeiten des ursprünglichen Prince-Ransomware-Codes hinausgehen. Die Malware legt ausführbare Dateien in temporären Verzeichnissen ab und nutzt PowerShell-Skripte, um die Netzwerkausbreitung zu erleichtern.

Zu den Seitwärtsbewegungsmechanismen gehören die Verwendung von PSCredential, CIM-Sitzungen und PsExec-ähnliche Remote-Ausführung, um die Infektion über Unternehmensnetzwerke zu verbreiten. Die Malware kopiert ihre Payloads unter irreführenden Bezeichnungen wie System32_Backup.exe auf SMB-Freigaben, auf die Schreibzugriff besteht.

Was Wechselmedien betrifft, so repliziert sich Yurei unter dem Namen WindowsUpdate.exe automatisch auf USB-Laufwerke und nutzt die Vertrautheit der Benutzer mit legitimen Systemprozessen aus.

Fortgeschrittene Anti-Forensik-Techniken

Trotz seiner Open-Source-Herkunft implementiert Yurei ausgefeilte Anti-Forensik-Routinen über seine Funktion selfDestruct, die sequentiell secureDelete, cleanTraces und wipeMemory aufruft, um seine Spuren nach der Ausführung zu verwischen.

Der Prozess des sicheren Löschens führt drei Überschreibungsdurchgänge mit zufälligen Daten durch, benennt die ausführbare Datei zweimal unter zufällig generierten Namen um, löscht dann die Datei endgültig und bereinigt die System-Metadaten.

Zu den Speicherbereinigungsroutinen gehören das Löschen des Konsolenverlaufs, das erzwungene Auslösen des Go-Garbage Collectors (automatisches System zur Freigabe von Gos Speicher) und das Überschreiben von 1 MB zufälliger Speicherdaten, um die Wiederherstellung von Artefakten durch forensische Tools zu verhindern.

Geografische Zuordnung und Hinweise auf den Ursprung der Ransomware Yurei.

Elemente der technischen Zuordnung

Die Analyse der an VirusTotal übermittelten Proben ergab konvergierende geografische Hinweise auf einen marokkanischen Ursprung. Alle Yurei-Samples wurden ursprünglich von marokkanischen IP-Adressen aus eingereicht, wobei ein Sample keine Ticket-ID hatte, was auf einen Test-Build hindeutet, der möglicherweise von den Entwicklern selbst heruntergeladen wurde.

Die Untersuchung des HTML-Codes der .onion-Verhandlungsseite zeigt Kommentare in arabischer Sprache, was die Hypothese einer geografischen Herkunft aus dem Maghreb oder dem Nahen Osten verstärkt. Diese sprachlichen Elemente stellen signifikante technische Attributionsmarker dar.

Die erbeuteten Pfadartefakte zeigen Verweise auf D:\\\\\\\\satanlockv2\\\\\\\\*, was auf mögliche Verbindungen zur Ransomware SatanLockV2 hindeutet. Letztere, ebenfalls auf Prince-Ransomware basierende Ransomware, war ursprünglich von Marokko aus eingereicht worden, was die geografische Hypothese bestärkt. Diese mit geringem Konfidenzniveau geschätzte Zuordnung beruht hauptsächlich auf der Konvergenz mehrerer technischer Indizien und nicht auf endgültigen Beweisen.

Begrenztes Maß an operativer Raffinesse

Die mögliche Verwendung von VirusTotal zum Testen der Erkennungsrate von Ransomware lässt darauf schließen, dass es den Betreibern an Erfahrung mit operativen Sicherheitsoperationen (OPSEC) mangelt. Diese Praxis, die auf Akteure auf Anfängerniveau hindeutet, steht im Gegensatz zu etablierten Ransomware-Gruppen, die über private Testinfrastrukturen verfügen.

Folgen von Yurei für das Ökosystem der Cybercrime-Bedrohungen

Demokratisierung der Cyberkriminalität durch Open Source.

Das Aufkommen von Yurei verdeutlicht eine besorgniserregende Entwicklung im Ökosystem der Cyberkriminalität, in dem Open-Source-Malware die Eintrittsbarrieren deutlich senkt. Diese Demokratisierung ermöglicht es auch weniger qualifizierten Akteuren, ohne wesentliche Investitionen in die Entwicklung Zugang zu fortgeschrittenen Offensivfähigkeiten zu erhalten.

Dieser Trend beschleunigt die Verbreitung von Ransomware-Varianten und erschwert gleichzeitig die Zuordnung für Sicherheitsteams. Andere aufstrebende Gruppen wie INC Ransom und Lynx Ransomware sind ebenfalls ein Beispiel für diese rasante Entwicklung des Ökosystems. Die Gruppen können nun schnell Operationen starten, indem sie die technischen Fähigkeiten anderer Entwickler, aber auch deren Schwachstellen und Fehler erben.

Die Wiederverwendung von Schadcode schafft paradoxerweise auch Chancen für Cybersicherheitsanalysten, die Erkennungssignaturen entwickeln können, die mehrere Familien abdecken, die aus demselben Quellcode stammen. Dennoch können, wie der anfängliche Erfolg von Yurei zeigt, auch wenig ausgefeilte Operationen signifikante Ergebnisse erzielen.

Auswirkungen auf defensive Strategien

Die Entwicklung hin zu Erpressungsmodellen, die auf Datendiebstahl basieren, verändert die defensiven Anforderungen grundlegend. Traditionelle Sicherungs- und Wiederherstellungsstrategien sind zwar gegen Verschlüsselung unerlässlich, reichen aber angesichts der Bedrohung durch Datenveröffentlichung nicht mehr aus.

Organisationen müssen nun den Schutz vor Exfiltration in ihre Sicherheitsarchitekturen integrieren, einschließlich der Überwachung des ausgehenden Datenverkehrs, der Klassifizierung sensibler Daten und der Vorbereitung auf Szenarien der Datenveröffentlichung.

Die schnelle Ausbreitung von Yurei (drei Opfer innerhalb weniger Tage) unterstreicht die Bedeutung von Früherkennung und schneller Reaktion. Sicherheitsteams sollten auf Kompromittierungsindikatoren achten, die mit dieser aufkommenden Bedrohung in Verbindung stehen, und Reaktionsverfahren vorbereiten, die speziell auf doppelte Erpressungsszenarien zugeschnitten sind.

Defensive Empfehlungen gegen Yurei Ransomware

Technische Schutzmaßnahmen

Die Aktivierung des Volume Shadow Copy Service (VSS) ist eine kritische Schutzmaßnahme gegen Yurei und ähnliche Ransomware, die diese Schwachstelle aufweist. Organisationen sollten regelmäßige Schnappschüsse einrichten und die Wiederherstellungsverfahren regelmäßig testen.

Die Verhaltenserkennung wird entscheidend, um Yurei-Aktivitäten zu identifizieren, einschließlich verdächtiger PowerShell-Befehle, SMB-Verbreitungsversuche und paralleler Verschlüsselungsmuster. SOC-Teams sollten auf das Erstellen von Dateien mit der Erweiterung .Yurei und auf neue Dateien mit den Namen WindowsUpdate.exe oder System32_Backup.exe achten.

Netzwerksegmentierung begrenzt die Auswirkungen der seitlichen Ausbreitung von Yurei. Organisationen sollten den SMB-Zugriff auf bekannte Subnetze beschränken, den anonymen Zugriff auf Freigaben deaktivieren und auf ungewöhnliche SMB-Schreibaktivitäten achten. Sollte es trotz dieser vorbeugenden Maßnahmen zu einer Kompromittierung kommen, sind dann ein effektiver Datenwiederherstellungsplan und getestete Verfahren zur Reaktion auf Vorfälle von entscheidender Bedeutung.

Organisatorische Strategien

Für eine robuste Verteidigung müssen Organisationen komplementäre organisatorische Strategien anwenden:

- Die Einführung einer vernetzten Sicherheitsarchitektur, die den Schutz von Endpunkten, Netzwerken und Identitäten integriert, wird insbesondere in Hybrid- und Multi-Cloud-Umgebungen entscheidend.

- Organisationen müssen umfassende Anti-Phishing-Maßnahmen einsetzen, die Programme zur Sensibilisierung der Nutzer, E-Mail-Analysen und Verhaltensanalysen umfassen, die in der Lage sind, KI-generierte Köder zu erkennen.

- Der Einsatz von Honeypots und Threat Hunting ermöglicht es, Affiliate-Aktivitäten und Seitwärtsbewegungen in der Angriffskette frühzeitig aufzudecken. Backups sollten segmentiert und die Wiederherstellungsprozesse regelmäßig getestet werden.

Indikatoren für Kompromittierung (IoC)

Um die operative Überwachung zu erleichtern, sind hier die von CYFIRMA empfohlenen Schlüssel-IoCs, die in Erkennungssysteme integriert werden sollten :

- .onion-Verhandlungsdomäne:

fewcriet5rhoy66k6c4cyvb2pqrblxtx4mekj3s5l4jjt4t4kn4vheyd[.]onion. - Hash von bekannten Dateien:

- YureiRansomware.exe (SHA256: 4f88d3977a24fb160fc3ba69821287a197ae9b04493d705dc2fe939442ba6461)

- Zugehöriges PowerShell-Skript (SHA256: 1263280c916464c2aa755a81b0f947e769c8a735a74a172157257fca340e1cf4)

- Verhaltensartefakte: Dateien mit der Erweiterung

.Yurei, Kopien mit den NamenWindowsUpdate.exe(USB) undSystem32_Backup.exe(SMB). - YARA-Regeln: Integration von Signaturen, die Yurei abdecken, und von Prince-Ransomware geerbten Indikatoren für eine breitere Abdeckung.

Erwartete Entwicklung und laufende Überwachung

Entwicklungspfad

Obwohl Yurei derzeit erhebliche technische Schwachstellen aufweist, deuten seine Übernahme des Modells der doppelten Erpressung und seine ersten operativen Erfolge auf ein Entwicklungspotenzial hin. Die Betreiber könnten die von Prince-Ransomware geerbten Schwachstellen in zukünftigen Versionen beheben.

Verbesserte Anti-Forensik-Techniken und die Korrektur des Fehlers beim Löschen von Volume Shadow Copies würden die Gefährlichkeit dieser Bedrohung signifikant verändern. Die künftige Integration neuer Technologien, wie diein HexStrike beobachtete KI oder die automatisierten Fähigkeiten von Promptlock, könnte die Fähigkeiten von Yurei erheblich verändern. Sicherheitsteams sollten die Entwicklung dieser Familie im Auge behalten, um solche Verbesserungen zu erkennen.

Überwachung von Indikatoren

Organisationen sollten die mit Yurei verbundenen .onion-Domänen überwachen und Kommunikation zur identifizierten Verhandlungsdomäne erkennen. Die Überwachung von bekannten Dateihashes und spezifischen Verhaltensmustern ermöglicht eine frühzeitige Erkennung.

Die Integration von YARA-Regeln, die die Yurei-Signaturen und die von Prince-Ransomware geerbten Indikatoren abdecken, bietet eine umfassende Abdeckung gegen diese Familie und ihre zukünftigen Varianten.

Schlussfolgerung

Yurei verkörpert perfekt die Herausforderungen, die sich aus der zunehmenden Zugänglichkeit von Cybercrime-Tools über Open-Source-Malware ergeben. Diese Gruppe beweist trotz ihrer offensichtlichen technischen Einschränkungen, dass selbst wenig ausgefeilte Operationen im heutigen Ökosystem bedeutende Erfolge erzielen können.

Die Ausnutzung von Prince-Ransomware durch Yurei zeigt, wie öffentlich verfügbarer Quellcode die Verbreitung von Bedrohungen beschleunigen und gleichzeitig die Eintrittsschwelle für unerfahrene Cyberkriminelle senken kann. Diese Entwicklung verändert die Art der Zuweisung und Verteidigung im Bereich der Cybersicherheit grundlegend.

Für Cybersicherheitsteams bietet Yurei paradoxerweise aufgrund seiner technischen Schwachstellen, insbesondere der fehlgeschlagenen Löschung von Volume Shadow Copies, Chancen. Das von der Gruppe angewandte Modell der doppelten Erpressung erinnert jedoch daran, dass herkömmliche Wiederherstellungsstrategien angesichts der modernen Bedrohungen nicht mehr ausreichen.

Die Entstehung und das schnelle Wachstum von Yurei sind ein Alarmsignal für die Sicherheitsgemeinschaft: Kontinuierliche Wachsamkeit, die Anpassung von Verteidigungsstrategien und die Vorbereitung auf doppelte Erpressungsszenarien werden angesichts dieser neuen Generation zugänglicher und replizierbarer Bedrohungen zu absoluten Imperativen.

Hauptquellen des Artikels :

- Check Point Research: Yurei & The Ghost of Open Source Ransomware.

- CYFIRMA: Yurei Ransomware: The Digital Ghost.

- Industrial Cyber: Yurei Ransomware betreibt Open-Source-Tools, wodurch doppelte Erpressungsrisiken entstehen.

- GBHackers: Yurei Ransomware Uses PowerShell to Deploy ChaCha20 File Encryption.

- Halcyon AI: Open-Source Builder für Prince Ransomware entdeckt Available on GitHub.

- Foresiet: Understanding Prince Ransomware: A Comprehensive Overview.

- Proofpoint: Royal Mail Lures Deliver Open Source Prince Ransomware

- WithSecure Labs: CrazyHunter: The Rising Threat of Open-Source Ransomware