Eine einfache Befehlszeile kann Ihren PC infizieren. Der ClickFix-Angriff, der das Vertrauen von Internetnutzern in vertraute Benutzeroberflächen ausnutzt, verzeichnet seit 2024 ein explosionsartiges Wachstum. Diese Social-Engineering-Technik rückt nun direkt nach Phishing auf den zweiten Platz der am häufigsten ausgenutzten Eindringmethoden vor und macht den Benutzer zum unfreiwilligen Akteur seiner eigenen Kompromittierung.

Das Jahr 2025 markiert mit dem rasanten Aufstieg von ClickFix einen Wendepunkt in der Entwicklung von Cyberangriffen, der die herkömmlichen Verteidigungsstrategien auf den Kopf stellt. Im Gegensatz zu herkömmlichen Angriffen, die Software-Schwachstellen ausnutzen, nutzt ClickFix das Vertrauen und die Psychologie des Menschen, um sämtliche technischen Schutzmaßnahmen zu umgehen. Das Prinzip ist furchterregend effektiv: Das Opfer wird dazu verleitet, einen bösartigen Befehl zu kopieren und selbst auszuführen, indem ihm vorgegaukelt wird, dass er ein legitimes Problem löst.

Table des matières

ToggleEin spektakulärer Sprung, der die Wirksamkeit der Technik widerspiegelt.

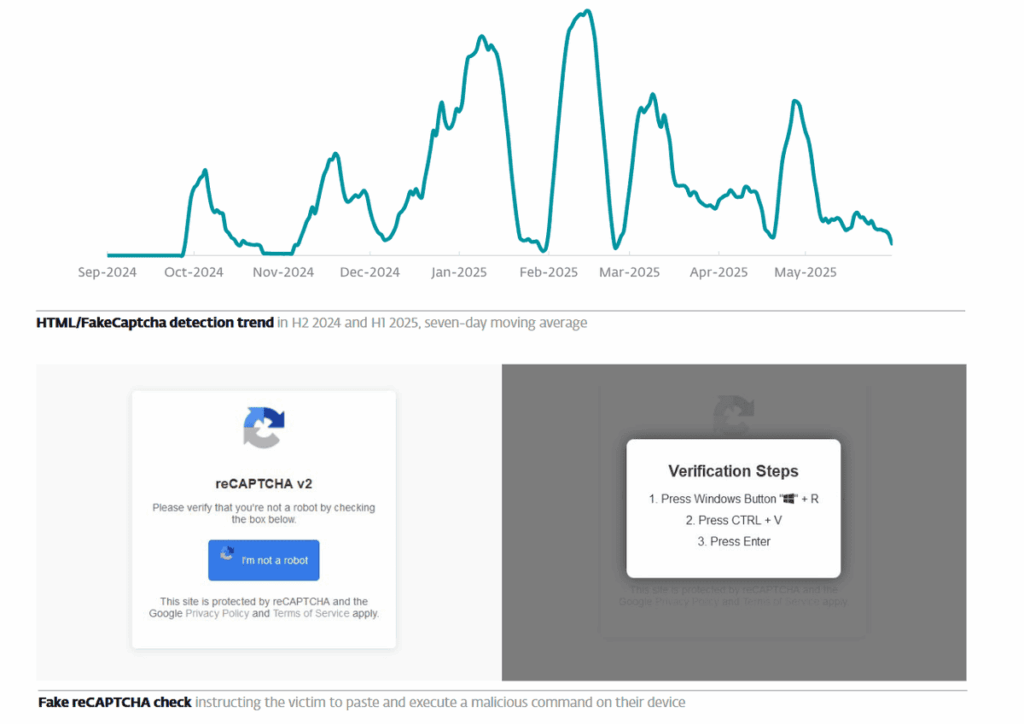

Die Zahlen sprechen für sich: Die Erkennungen für ClickFix stiegen zwischen dem zweiten Halbjahr 2024 und dem ersten Halbjahr 2025 um 517 % und katapultierten die Technik damit zum zweithäufigsten Angriffsvektor, gleich hinter dem herkömmlichen Phishing. Diese rasante Entwicklung, die ESET in seinem halbjährlichen Bedrohungsbericht dokumentiert, zeigt, wie massiv diese Methode vom cyberkriminellen Ökosystem angenommen wird.

In dem Bericht erklärt Dušan Lacika, Senior Detection Engineer bei ESET, den Erfolg: „Diese neue Social-Engineering-Technik ist effektiv, weil sie einfach genug ist, damit das Opfer den Anweisungen folgt, glaubwürdig genug, um den Eindruck zu erwecken, dass sie ein erfundenes Problem lösen könnte, und weil sie damit spielt, dass die Opfer nicht sehr genau auf die genauen Befehle achten, die sie auf ihrem Gerät einfügen und ausführen sollen. Es ist auch ein gutes Beispiel dafür, wie schnell Bedrohungsakteure neue Techniken übernehmen, wenn sie sich erst einmal bewährt haben.“

Microsoft Threat Intelligence beobachtet täglich Tausende von Zielgeräten auf der ganzen Welt, von denen Organisationen aus allen Branchen betroffen sind. Das Unternehmen musste bei einer Vielzahl von Kunden in verschiedenen Branchen eingreifen, um ClickFix-Kampagnen abzuwehren, die versuchten, Payloads wie die weit verbreitete Malware Lumma Stealer zu verbreiten.

Anatomie eines Angriffs, der das Vertrauen ausnutzt

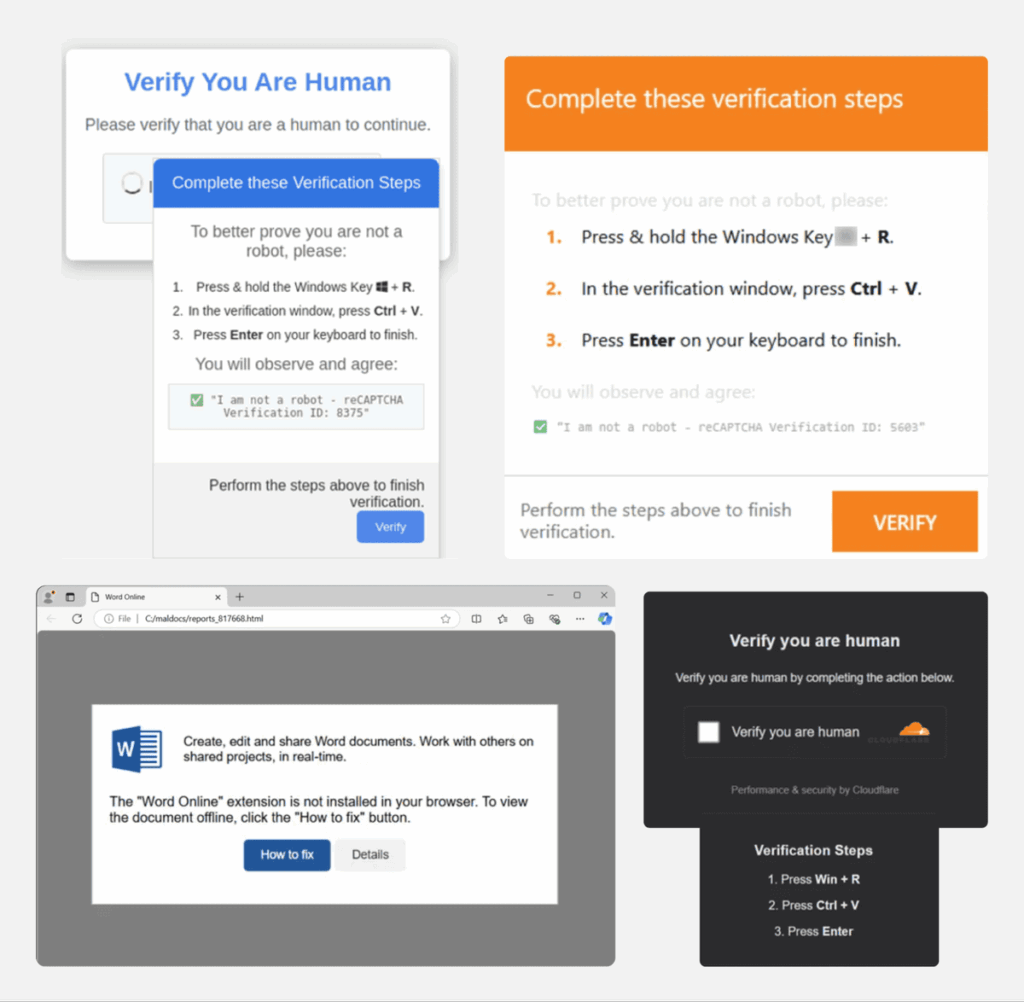

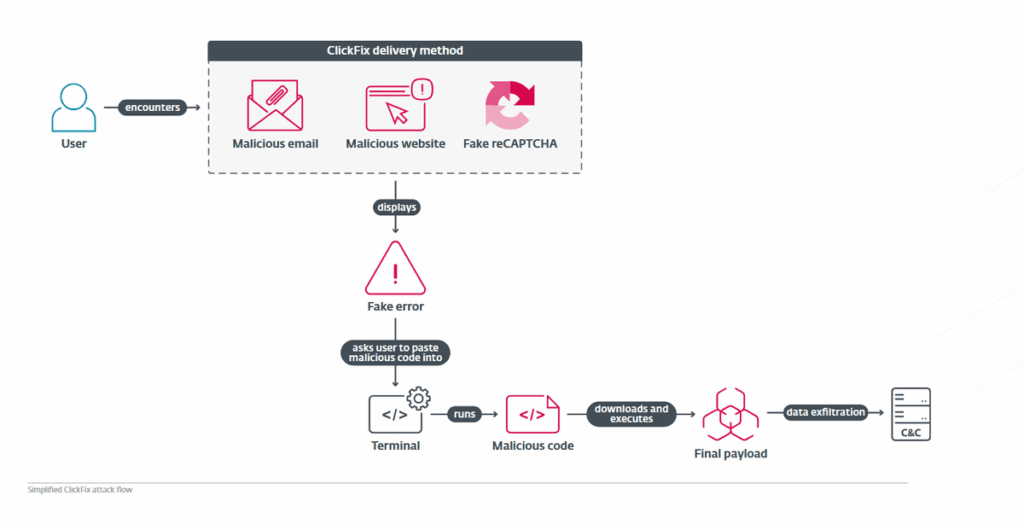

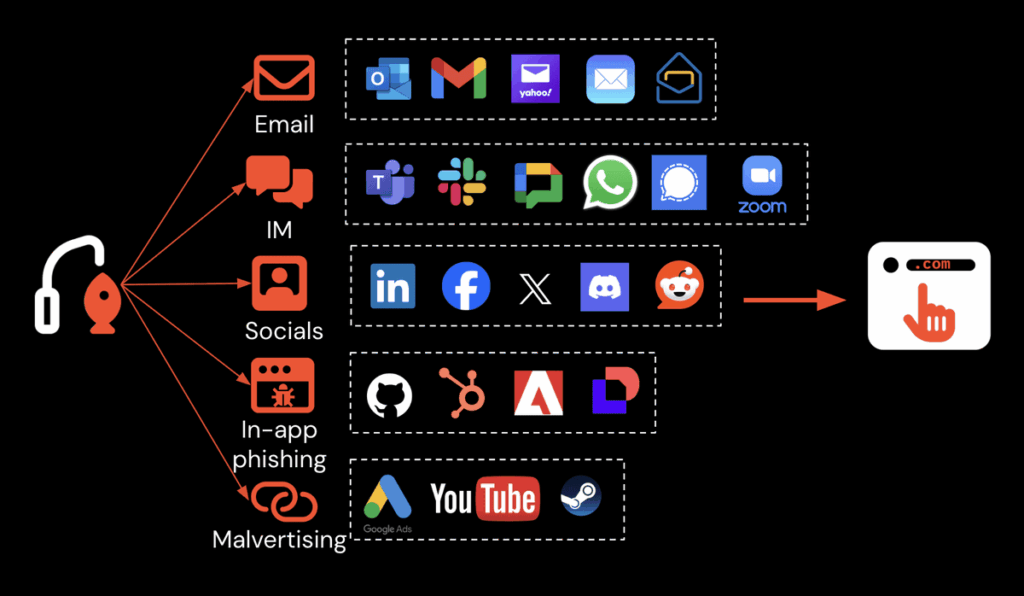

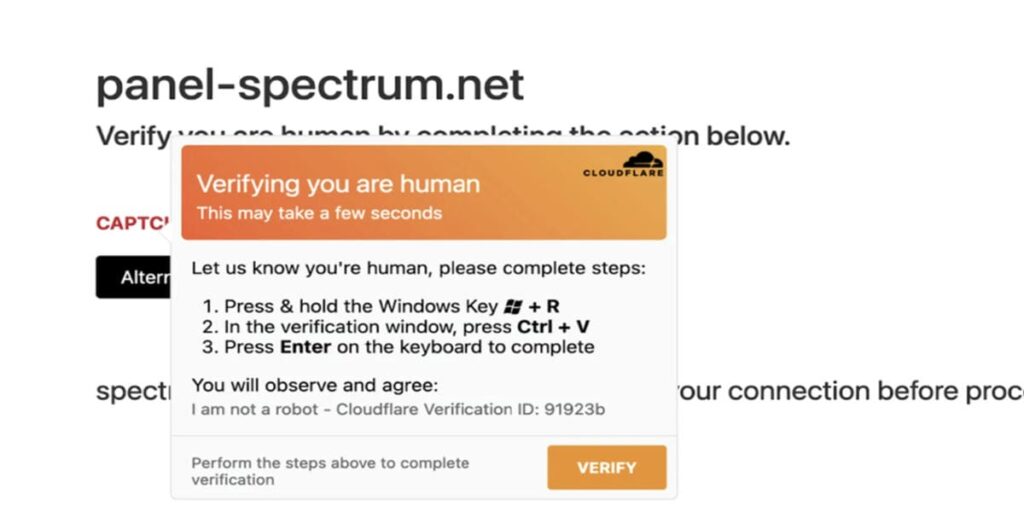

Der Mechanismus von ClickFix beruht auf einer sorgfältig orchestrierten Angriffskette, die legitime Reflexe in Infektionsvektoren verwandelt. Alles beginnt mit einer visuellen Täuschung: einer falschen Systemfehlermeldung, einer gefälschten CAPTCHA-Prüfung oder einer Sicherheitsbenachrichtigung, die bekannte Dienste wie Cloudflare Turnstile oder Google reCAPTCHA nachahmt. Diese irreführenden Schnittstellen werden den Nutzern über Phishing-E-Mails, kompromittierte Webseiten oder bösartige Werbung präsentiert.

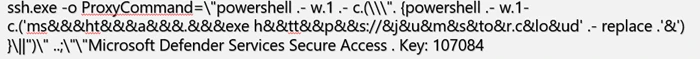

Wenn der Benutzer auf die Schaltfläche „Überprüfen“ oder „Problem beheben“ klickt, kopiert ein JavaScript-Skript automatisch einen bösartigen Befehl in die Zwischenablage, ohne dass das Opfer etwas davon merkt. Daraufhin erscheinen detaillierte Anweisungen, die den Benutzer dazu anleiten, das Windows-Dialogfeld „Ausführen“ (Win+R), das Windows-Terminal oder die PowerShell zu öffnen und den Inhalt der Zwischenablage dort einzufügen. Sobald der Befehl ausgeführt wird, lädt sich die Malware herunter und installiert sich auf dem Rechner.

Was ClickFix so tückisch macht, ist die Tatsache, dass der Benutzer selbst den Schadcode ausführt und damit viele automatisierte Schutzmechanismen umgeht.

Es gibt drei Gründe für die furchterregende Wirksamkeit von ClickFix.

Die Benutzer sind auf diese Art von Angriff nicht vorbereitet.

Mehr als ein Jahrzehnt lang konzentrierte sich das Bewusstsein für Cybersicherheit auf das Erlernen einfacher defensiver Verhaltensweisen: nicht auf verdächtige Links klicken, keine fragwürdigen Dateien herunterladen, keine Logins auf unbekannten Websites eingeben. Aber niemand hat den Nutzern beigebracht, dem Öffnen eines Terminals zur Ausführung eines Befehls zu misstrauen, insbesondere wenn diese Aktion als Lösung für ein technisches Problem angepriesen wird.

Das Misstrauen ist umso geringer, als die bösartige Aktion des Kopierens in die Zwischenablage in 99 % der Fälle im Hintergrund über JavaScript erfolgt. Der Nutzer ist sich nicht bewusst, dass gerade etwas Ungewöhnliches passiert ist. Außerdem werden moderne ClickFix-Websites immer raffinierter und legitimer, manchmal sogar mit Erklärungsvideos, die dem Nutzer genau zeigen, wie er vorgehen muss.

ClickFix wird während der Lieferphase nicht erkannt.

Seiten, die ClickFix verwenden, nutzen wie moderne Phishing-Seiten ein ganzes Arsenal an Vermeidungstechniken, die sie für Sicherheitstools unsichtbar machen: Tarnung und Domänenrotation, um schwarze Listen zu umgehen, Robotschutz, um automatisierte Analysen zu verhindern, massive Obfuskation des Inhalts, um Erkennungssignaturen zu überlisten.

Durch die Nutzung anderer Zustellungsvektoren als E-Mail – insbesondere durch „SEO Poisoning“ (Platzierung betrügerischer Websites in den besten Suchmaschinenergebnissen) und bösartige Werbung über Google Search – umgehen Angreifer eine ganze Erkennungsschicht. Indem sie neue Domains einrichten oder legitime Websites kompromittieren, schaffen sie „Watering Hole“-Szenarien (eine legitime Website in die Falle locken), um Nutzer beim Surfen im Internet abzufangen.

Malvertising, ein Wort, das sich aus „malicious“ und „advertising“ zusammensetzt und eine gefälschte Werbung bezeichnet, die als Einfallstor für die Infektion dient, fügt eine weitere Ebene der Zielgruppenansprache hinzu. Google-Anzeigen können so konfiguriert werden, dass sie auf Suchanfragen aus bestimmten geografischen Gebieten ausgerichtet, auf bestimmte E-Mail-Domains zugeschnitten oder auf bestimmte Gerätetypen zugeschnitten sind. Wenn Sie den Standort Ihrer Zielgruppe kennen, können Sie die Werbekampagne entsprechend einrichten.

Und schließlich: Weil der Code innerhalb der Sandbox des Browsers kopiert wird (eine isolierte Umgebung, die das System vor potenziell gefährlichen Webinhalten schützen soll), können herkömmliche Sicherheitstools diese Aktion weder beobachten noch als potenziell gefährlich melden. Die letzte – und einzige – Möglichkeit für Organisationen, ClickFix zu stoppen, befindet sich also am Endpunkt (dem Computer oder Gerät des Endbenutzers), nachdem der Benutzer versucht hat, den bösartigen Code auszuführen.

EDR ist die letzte Verteidigungslinie, und sie ist nicht unfehlbar.

Es gibt mehrere Schritte im Angriff, die von EDR-Lösungen (Endpoint Detection and Response) abgefangen werden können und sollten, aber die Erkennungsstufe und die Blockierung in Echtzeit hängen vom Kontext ab. Da keine Dateien aus dem Web heruntergeladen werden und der Akt der Codeausführung auf dem Rechner vom Benutzer initiiert wird, gibt es keinen Kontext, der die Aktion mit einer anderen Anwendung verbindet, um sie verdächtig zu machen.

Die bösartigen Befehle selbst können verschleiert oder in mehrere Schritte zerlegt werden, um die Erkennung durch heuristische Regeln zu verhindern. Die EDR-Telemetrie kann die Ausführung eines PowerShell-Prozesses registrieren, aber ohne eine bekannte bösartige Signatur oder eine klare Richtlinienverletzung meldet sie ihn möglicherweise nicht sofort. Die letzte Phase, in der der Angriff von jedem respektablen EDR abgefangen werden sollte, ist der Zeitpunkt der Ausführung der Malware. Doch die Umgehung der Erkennung ist ein Katz-und-Maus-Spiel, und Angreifer suchen ständig nach Möglichkeiten, ihre Malware so zu modifizieren, dass sie den Erkennungswerkzeugen entgehen oder diese deaktivieren.

Cyberkriminelle Gruppen und verteilte Payloads

ClickFix wird regelmäßig von der Ransomware-Gruppe Interlock und anderen proliferierenden Bedrohungsakteuren, darunter auch von Staaten gesponserte APTs, eingesetzt. Mehrere öffentliche Datenverletzungen wurden mit TTPs im ClickFix-Stil in Verbindung gebracht, darunter Kettering Health, DaVita, die Stadt St. Paul in Minnesota und die Zentren für Gesundheitswissenschaften an der Texas Tech University.

Dass Interlock die FileFix-Technik übernommen hat, eine Weiterentwicklung von ClickFix, die den Windows-DateiExplorer statt des Ausführen-Dialogfelds nutzt, zeigt die ständige Anpassungsfähigkeit der Cyberkriminellen. Diese Variante verlagert den Angriff in eine Umgebung, die den Benutzern noch vertrauter und beruhigender erscheint.

Microsoft beobachtet, dass ClickFix-Kampagnen eine beeindruckende Vielfalt an Malware liefern:

- Infodealer wie Lumma Stealer, der nach Beobachtungen und Untersuchungen von Microsoft als die produktivste ClickFix-Payload erscheint ;

- Remote Access Tools (RATs) wie Xworm, AsyncRAT, NetSupport und SectopRAT, die es Angreifern ermöglichen, manuelle Aktivitäten wie Erkennung, Seitwärtsbewegung und Persistenz durchzuführen ;

- Loader wie Latrodectus und MintsLoader, die in der Lage sind, zusätzliche Malware und Payloads zu liefern ;

- Rootkits, wie eine modifizierte Version von Open Source r77, die es Angreifern ermöglicht, mehrere ausgeklügelte Taktiken zur Persistenz und zur Umgehung der Verteidigung anzuwenden.

Proofpoint hat ClickFix-Kampagnen beobachtet, die zu Malware führen, darunter AsyncRAT, Danabot, DarkGate, Lumma Stealer, NetSupport und viele andere.

Über Windows hinaus: ClickFix zielt nun auf macOS ab.

Im Juni 2025 wurde eine ClickFix-Kampagne gemeldet, die auf macOS-Nutzer abzielte, um Atomic macOS Stealer (AMOS) zu liefern. Diese neue Kampagne stellt eine Veränderung in der Bedrohungslandschaft dar, da ClickFix zuvor hauptsächlich bei Windows-Angriffen beobachtet worden war.

Die Kampagne, die laut der Analyse von Microsoft bis Ende Mai 2025 zurückreicht, leitet die Zielbenutzer auf betrügerische, von ClickFix generierte Seiten um, die die Identität von Spectrum annehmen, einem US-amerikanischen Unternehmen, das Kabelfernsehen, Internetzugang und Unified Communications anbietet. Interessanterweise zeigt die Seite selbst macOS-Nutzern Anweisungen für Windows-Geräte an, kopiert aber im Hintergrund einen anderen Befehl, der auf das erkannte Betriebssystem zugeschnitten ist.

Die Industrialisierung von ClickFix: Kits und Dienste zum Verkauf.

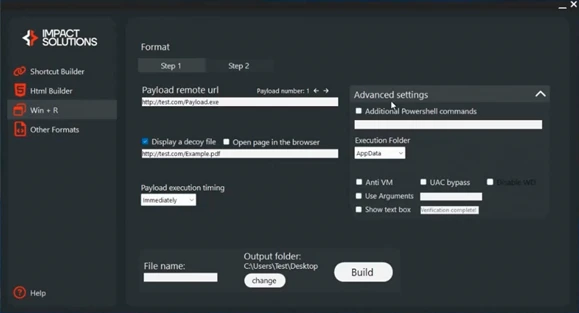

Das kriminelle Ökosystem hat sich schnell um ClickFix herum organisiert. Microsoft Threat Intelligence beobachtete seit Ende 2024 mehrere Akteure, die ClickFix-Builder (auch „Win + R“ genannt) in beliebten Hackerforen verkauften. Einige Akteure bündeln die ClickFix-Builder in ihren bestehenden Kits, die bereits verschiedene Dateien wie LNK, JavaScript und SVG generieren.

Diese Kits bieten die Erstellung von Landingpages mit einer Vielzahl verfügbarer Köder, darunter Cloudflare, sowie die Erstellung bösartiger Befehle, die die Nutzer in den Ausführen-Dialog von Windows einfügen. Diese Kits geben vor, die Umgehung von Antiviren- und Webschutz (einige versprechen sogar die Umgehung von Microsoft Defender SmartScreen) sowie die Persistenz der Payload zu garantieren. Die Kosten für das Abonnement eines solchen Dienstes können zwischen 200 und 1.500 US-Dollar pro Monat liegen. Verkäufer bieten auch punktuelle Lösungen an (z. B. nur den Quellcode, die Landingpage oder die Befehlszeile), deren Preis zwischen 200 und 500 US-Dollar liegt.

Strategien zur Verteidigung gegen ClickFix

Angesichts dieser wachsenden Bedrohung müssen Organisationen einen tiefgreifenden Verteidigungsansatz verfolgen, der technische Maßnahmen mit menschlichem Bewusstsein kombiniert.

Prioritäre technische Maßnahmen

Microsoft empfiehlt mehrere wichtige Konfigurationen:

- den Netzwerk- und Webschutz in Microsoft Defender für Endpointaktivieren, um sich vor bösartigen Websites und Internetbedrohungen zu schützen ;

- die Protokollierung von PowerShell-Skriptblöcken verwenden, um verschleierte oder verschlüsselte Befehle zu erkennen und zu analysieren, wodurch Einblick in die Ausführung bösartiger Skripte gewährt wird, die ansonsten der herkömmlichen Protokollierung entgehen könnten ;

- PowerShell-Ausführungsrichtlinien wie AllSigned oder RemoteSignedkonfigurieren, um das Risiko einer bösartigen Ausführung zu verringern, indem sichergestellt wird, dass nur signierte und vertrauenswürdige Skripte ausgeführt werden ;

- das Dialogfeld Ausführen (Win + R)deaktivieren und die Option Ausführen aus dem Startmenü über die Gruppenrichtlinie entfernen, wenn diese Funktionen nicht erforderlich sind ;

- eine App-Control-Richtlinie erstellen, die das Starten von nativen Windows-Binärdateien aus Ausführen heraus verbietet.

Bewusstsein als entscheidender Schutzwall

Organisationen können die Auswirkungen dieser Technik verringern, indem sie ihre Benutzer und Mitarbeiter darin schulen, Social-Engineering-Angriffe zu erkennen, und dafür sorgen, dass sie sich darüber im Klaren sind, was sie kopieren und einfügen.

Anlässlich des Monats der Cybersicherheit (Oktober 2025) hat Cisco Talos einen praktischen Leitfaden für die breite Öffentlichkeit veröffentlicht, in dem Maßnahmen für vier verschiedene Szenarien erläutert werden: einfaches Anklicken eines verdächtigen Links, Eingabe von Benutzerdaten, Übermittlung von Bankdaten oder Herunterladen einer bösartigen Datei.

Zu den allgemeinen Empfehlungen, um diesen Situationen vorzubeugen, gehören :

- Links vor dem Anklicken immer überprüfen: Überfliegen Sie den Link, um sicherzustellen, dass er zu einer offiziellen Website führt; im Zweifelsfall geben Sie die URL manuell ein;

- Multi-Faktor-Authentifizierung für alle Kontenaktivieren, wenn verfügbar ;

- Software und Antivirenprogramme auf dem neuesten Stand halten;

- alle Phishing-Versuche dem E-Mail-Anbieter und dem IT-/Sicherheitsteammelden.

Innovative Lösungen zur Erkennung

Angesichts der rasanten Entwicklung von ClickFix erforschen einige Sicherheitsanbieter neue Ansätze zur browserbasierten Erkennung, um diese Angriffe abzufangen, bevor sie den Endpunkt erreichen. Diese Lösungen zielen darauf ab, bösartige Manipulationen der Zwischenablage direkt in der Browserumgebung zu erkennen, unabhängig vom Lieferkanal oder der Struktur der Angriffsseite.

Dieser Tiefenverteidigungsansatz schafft eine zusätzliche Schutzschicht vor den herkömmlichen EDR-Lösungen, die die letzte Verteidigungslinie bleiben, sobald der Benutzer versucht hat, den bösartigen Code auszuführen. Die tatsächliche Wirksamkeit dieser neuen Erkennungsmechanismen in verschiedenen Produktionsumgebungen muss jedoch noch langfristig bewertet werden.

Organisationen sollten bedenken, dass die Verteidigung gegen ClickFix eine mehrschichtige Strategie erfordert, die technische Schutzmaßnahmen (EDR, Webfilter, Verhaltenserkennung) und die Sensibilisierung der Benutzer kombiniert, anstatt sich auf eine einzige Lösung zu verlassen.

Ein Paradigmenwechsel in der Cybersicherheit

Das Aufkommen von ClickFix markiert einen Wendepunkt in der Geschichte der Cybersicherheit und offenbart die strukturellen Grenzen traditioneller Verteidigungsarchitekturen gegen fortgeschrittene Social-Engineering-Angriffe. Diese Technik zeigt, dass eine aus Systemsicht völlig legale Angriffskette dennoch eine Organisation vollständig kompromittieren kann, indem sie einfach das Vertrauen und die konditionierten Reflexe der Benutzer ausnutzt.

ClicFix verdeutlicht eine unumstößliche Tatsache: Technische Lösungen allein reichen nicht mehr aus. Signaturbasierte Erkennung scheitert an Angriffen, bei denen keine bösartigen Dateien vor der Ausführung heruntergeladen werden. E-Mail-Filter werden von alternativen Zustellungsvektoren umgangen. EDRs greifen zu spät ein, nachdem der Benutzer die Ausführung bereits eingeleitet hat.

Angesichts dieser Bedrohung hat CERN eine einfache, aber wesentliche Empfehlung ausgesprochen: „Innehalten, nachdenken, nicht klicken“. Ein Rat, der die kritische Bedeutung der menschlichen Wachsamkeit als erste Verteidigungslinie gegen moderne Social-Engineering-Angriffe zusammenfasst.

Quellen:

- Microsoft Security Blog: Think before you Click(Fix): Analyse der Social-Engineering-Technik ClickFix.

- ESET: ESET Threat Report H1 2025.

- The Hacker News: Analysing ClickFix: 3 Gründe, warum Sicherheitskontrollen nicht in der Lage sind, es zu stoppen.

- Ars Technica : ClickFix könnte die größte Sicherheitsbedrohung sein, von der Ihre Familie noch nie gehört hat.

- Cisco Talos: Was tun, wenn Sie auf einen verdächtigen Link klicken?

- Proofpoint : Security Brief: ClickFix Social Engineering Technique Floods Threat Landscape

- Push Security: Der fortschrittlichste ClickFix bisher?

- CERN: Computer Security: „ClickFix“, a nasty copy & paste