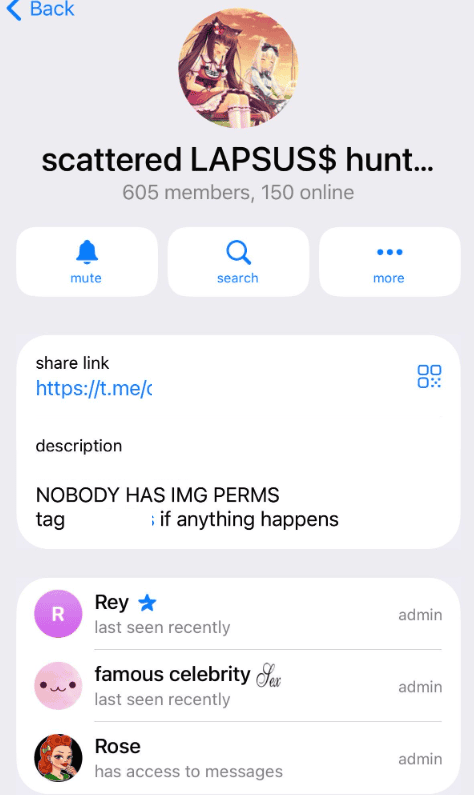

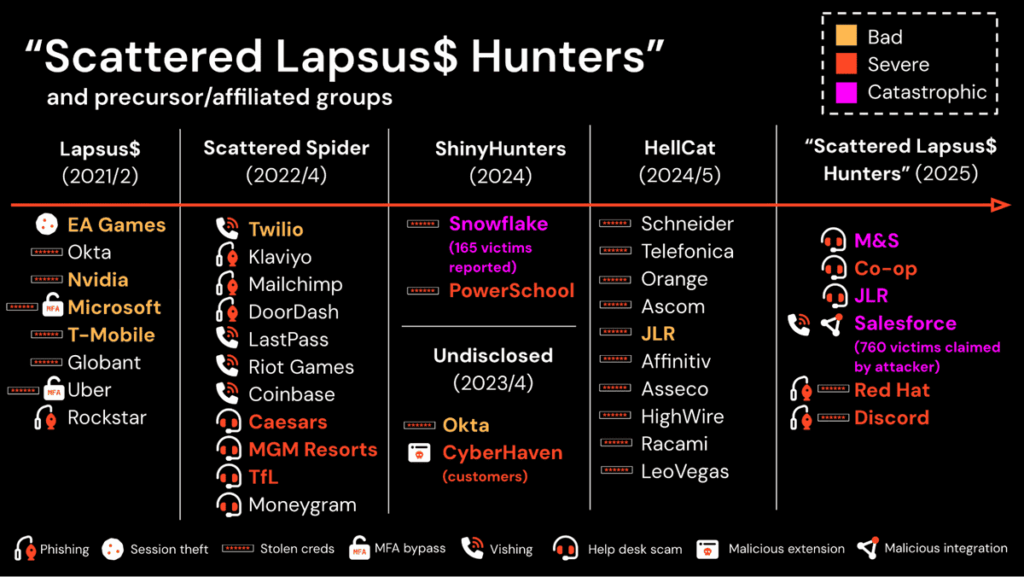

Das im August 2025 aufgetauchte Kollektiv Scattered LAPSUS$ Hunters (SLSH) hat sich schnell als eine der furchterregendsten Bedrohungen in der heutigen Cyberkriminellenlandschaft etabliert. Diese Allianz vereint drei der berüchtigtsten englischsprachigen Gruppen von Cyberkriminellen: Scattered Spider, LAPSUS$ und ShinyHunters. In nur wenigen Monaten hat diese Organisation spektakuläre Angriffe auf führende Unternehmen vervielfacht, Milliarden von Daten gestohlen und die Kunst der digitalen Erpressung perfektioniert.

Table des matières

ToggleEine strategische Fusion mit finanziellen Motiven

Die Ursprünge einer neuartigen Allianz

Scattered LAPSUS$ Hunters stellt eine bedeutende Entwicklung im Ökosystem der Cyberkriminalität dar. Anstelle einer formellen Fusion handelt es sich um eine föderierte Identität, bei der mehrere Akteure zusammenarbeiten, sich gegenseitig verstärken und eine gemeinsame Infrastruktur teilen, während sie eine gewisse operative Autonomie behalten. Diese dezentralisierte Struktur unterscheidet sich von herkömmlichen kriminellen Organisationen durch ihre Fluidität und Widerstandsfähigkeit.

Die drei Gründergruppen bringen jeweils ihre spezifischen Fähigkeiten ein:

- Scattered Spider: fortgeschrittene Beherrschung von Social Engineering, Vishing (Voice Phishing) und Angriffen auf IT-Helpdesks ;

- LAPSUS$: Expertise in SIM-Swapping, Techniken zur Umgehung der Multifaktor-Authentifizierung und medienwirksame Erpressungskampagnen ;

- ShinyHunters: Spezialisierung auf die massive Datenexfiltration und deren Monetarisierung in Untergrundforen.

Das Auftauchen über Telegram

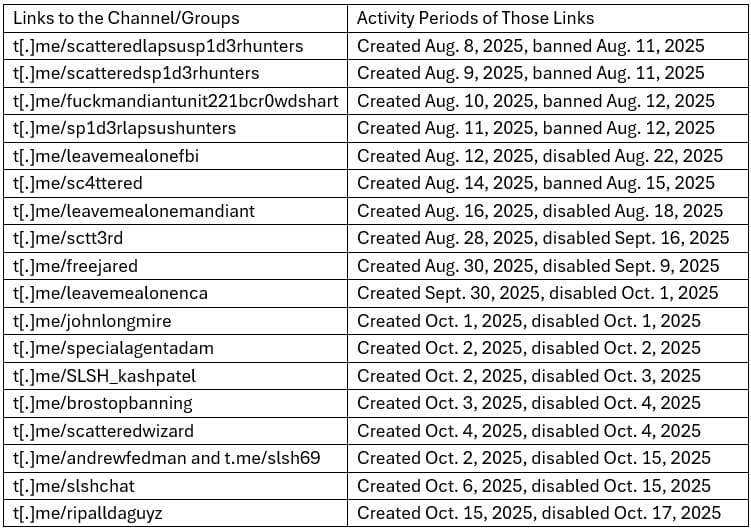

Das Kollektiv trat am 8. August 2025 über Telegram unter dem Kanalnamen „scattered lapsu$ hunters – The Com HQ SCATTERED SP1D3R HUNTERS“ erstmals öffentlich in Erscheinung. Seitdem wurde der Telegram-Kanal seit dem 8. August 2025 16 Mal gelöscht und neu erstellt, eine dokumentierte Kadenz, die sowohl den Druck der Moderatoren der Plattform als auch die operative Widerstandsfähigkeit der Gruppe widerspiegelt.

Die Gruppe nutzt ausgeklügelte Systeme, um ihre Präsenz aufrechtzuerhalten, darunter ein Bleaching-Netzwerk, das auf den Gift/Stars-Funktionen von Telegram basiert und reibungsarme Affiliate-Zahlungen und Kanal-Boosts ermöglicht. Dieses System erleichtert die Monetarisierung ihres Ransomware-as-a-Service-Modells.

Die Präsenz auf Telegram ist nicht unbedeutend: Sie bildet den Kern ihrer Markenidentität. Hier inszenieren die Mitglieder ihre Heldentaten, koordinieren ihre Aktionen, bedrohen ihre Opfer und werben neue Komplizen an. Der letzte Kanal, „scattered LAPSUS$ hunters 7.0“, wurde ebenfalls gelöscht, da die Mitglieder angaben, in eine unbestimmte Ruhephase eintreten zu wollen.

Das „The Com“-Ökosystem: eine Brutstätte für Cyberkriminelle.

SLSH ist Teil einer größeren Bewegung namens „The Com“, einem informellen, dezentralisierten, englischsprachigen Ökosystem für Cyberkriminelle. Dieses Netzwerk funktioniert eher wie eine cyberkriminelle Jugendbewegung als eine strukturierte Organisation und vereint hauptsächlich Jugendliche und junge Erwachsene in ihren Zwanzigern.

Das FBI hat eine spezielle Warnung vor den Risiken herausgegeben, die mit der Teilnahme an diesen Bewegungen verbunden sind, und betont, dass viele Mitglieder minderjährig sind und sich der rechtlichen Konsequenzen ihres Handelns nicht voll bewusst sind.

Rey: Das öffentliche Gesicht eines kriminellen Imperiums.

Die enthüllte Identität

Im November 2025 enthüllte der auf Cybersicherheit spezialisierte Journalist Brian Krebs die wahre Identität von „Rey“, einem der drei Administratoren des Telegram-Kanals von SLSH und der zentralen Figur der Gruppe. Rey wäre in Wirklichkeit Saif Al-Din Khader, ein 15-jähriger jordanischer Teenager (16 Jahre im Dezember 2025), dessen Vater als Pilot für Royal Jordanian Airlines arbeitet.

Reys Identifizierung war das Ergebnis einer Reihe von Fehlern in der operativen Sicherheit. Im Mai 2024 veröffentlichte Rey auf Telegram einen Screenshot einer Betrugs-E-Mail, in der er behauptete, seinen Computer kompromittiert zu haben. In diesem Screenshot hatte er den Benutzernamen seiner E-Mail-Adresse unkenntlich gemacht, die Domain (@proton(.)me) und vor allem sein Passwort jedoch sichtbar gelassen. Diese Nachlässigkeit ermöglichte es den Forschern, seine vollständige Adresse zurückzuverfolgen.

Krebs‘ Analyse wurde von FalconFeeds bestätigt, die direkten Zugang zu einem der letzten privaten Telegram-Kanäle der 349 Mitglieder zählenden Gruppe hatten. Diese Quelle untermauert die Identifizierung von Saif Al-Din Khader als Rey und dokumentiert seine Pseudonymrotation, u.a. von @jolt30n zu Rey im Oktober 2025.

Ein früher Werdegang in der Cyberkriminalität

Bevor er Administrator von Scattered LAPSUS$ Hunters wurde, sammelte Rey bereits bedeutende Erfahrungen im cyberkriminellen Untergrund:

- Aktiver Nutzer auf BreachForums unter dem Pseudonym „Hikki-Chan“, mit über 200 Postings zwischen Februar 2024 und Juli 2025 ;

- Administrator der Datenleck-Website der Ransomware-Gruppe Hellcat im Jahr 2024, die an Angriffen auf Schneider Electric, Telefonica und Orange Romania beteiligt war ;

- Administrator der neuesten Inkarnation von BreachForums, einem Cybercrime-Forum, dessen Domains mehrfach vom FBI beschlagnahmt wurden ;

- Beteiligung an Defacements von Webseiten im Rahmen der Gruppe „Cyb3r Drag0nz Team“.

Zusammenarbeit mit den Behörden?

In seinem Austausch mit Brian Krebs behauptete Saif, seit Juni 2025 mit den europäischen Strafverfolgungsbehörden zusammenzuarbeiten und die Operation Endgame (eine internationale Initiative, die sich gezielt gegen cyberkriminelle Dienste richtet) kontaktiert zu haben. Er behauptete, er habe seit September 2025 alle Eindringungs- und Erpressungsaktivitäten eingestellt und versuche, sich aus der Gruppe zurückzuziehen.

Diese Behauptungen konnten jedoch nicht unabhängig verifiziert werden. Saif erklärte außerdem, dass ShinySp1d3r , die neue Ransomware-as-a-Service der Gruppe, lediglich eine Wiederverwendung des Hellcat-Quellcodes sei, der mit Werkzeugen für künstliche Intelligenz modifiziert wurde.

Die Angriffstechniken: Raffinesse und Social Engineering.

Vishing und Identitätsdiebstahl

Die größte Stärke des Kollektivs liegt in seiner außergewöhnlichen Beherrschung des Social Engineering. Die Angreifer geben sich als legitime Mitarbeiter oder Dienstleister aus, um IT-Helpdesks zu täuschen und privilegierte Zugänge zu erlangen. Diese als Vishing (Voice Phishing) bezeichnete Technik wurde erfolgreich gegen zahlreiche hochrangige Ziele eingesetzt, darunter die MGM- und Caesars-Kasinos im Jahr 2023, wo Scattered Spider, der als Affiliate der ALPHV/BlackCat-Ransomware agierte, nach einem einfachen Telefongespräch mit dem Helpdesk die gesamte Infrastruktur dieser Giganten in Las Vegas lahm legte.

Im Mai 2025 startete SLSH eine groß angelegte Kampagne zur sozialen Manipulation, die auf Salesforce abzielte. Die Angreifer riefen Mitarbeiter an und manipulierten sie, damit sie eine bösartige Anwendung mit ihrem Salesforce-Portal verbanden, wodurch eine massive Datenexfiltration ermöglicht wurde.

Die Umgehung der Multifaktor-Authentifizierung

Die Gruppe nutzte mehrere Methoden, um die Multifaktor-Authentifizierung (MFA) zu umgehen:

- SIM-Swapping: Übernahme der Kontrolle über die Telefonnummer des Opfers, indem der Mobilfunkanbieter dazu gebracht wird, die Nummer auf eine von den Angreifern kontrollierte SIM-Karte zu übertragen ;

- MFA fatigue: Bombardierung mit MFA-Genehmigungsanfragen, bis das Opfer entnervt eine davon annimmt ;

- Diebstahl von Sitzungscookies: Einsatz von Infostealer-Malware, um Authentifizierungscookies zu stehlen, mit denen der MFA vollständig umgangen werden kann.

Angriffe auf die Lieferkette

Die Gruppe hat sich auf Supply-Chain-Angriffe spezialisiert, die auf Dienstleister abzielen, um Hunderte von Kunden gleichzeitig zu erreichen:

Salesloft Drift (August 2025): Kompromittierung der in der AWS-Umgebung von Salesloft gespeicherten OAuth-Token nach Phishing eines GitHub-Kontos eines Entwicklers. Dieser Angriff ermöglichte den Zugriff auf die Salesforce-Instanzen von Hunderten von Kunden.

Gainsight (September 2025): Ausnutzung der beim Salesloft-Angriff gestohlenen Geheimnisse, um Gainsight, einen weiteren Anbieter von Salesforce-Anwendungen, zu kompromittieren. Die Google Threat Intelligence Group bestätigte, dass über 200 Unternehmen betroffen waren, wobei Namen, geschäftliche E-Mail-Adressen, Telefonnummern und Inhalte von Supportfällen gestohlen wurden.

Zendesk (November 2025): ReliaQuest entdeckte mehr als 40 typosquatting Domains, die auf Zendesk abzielten, eine Plattform für Kundensupport, die von 100.000+ Organisationen genutzt wird. Die Angreifer setzen gefälschte SSO-Portale ein und reichen betrügerische Tickets ein, um Helpdesk-Mitarbeiter zu infizieren, wobei sie die Infrastruktur ihrer Salesforce-Kampagne vom August wiederverwenden.

Diese Strategie des Angriffs auf die Lieferkette erinnert an massive Cl0p-Kampagnen, die Schwachstellen in der Unternehmenssoftware von Drittanbietern ausnutzen, und zeigt, dass die Ausnutzung von Dienstleistern zu einer bevorzugten Taktik moderner Cyberkrimineller geworden ist.

Technical Mapping of Tactics (MITRE ATT&CK).

Für Cybersicherheitsexperten lassen sich die Techniken der Scattered LAPSUS$ Hunters genau auf das Framework MITRE ATT&CK v15 abbilden. Die Forscher von FalconFeed dokumentierten den systematischen Einsatz mehrerer Schlüsseltaktiken:

- in der Aufklärungsphase führt die Gruppe LinkedIn-Scraping und die Auflistung von Mitarbeiterverzeichnissen durch, um die Ziele des Helpdesks und die Super-Administratoren zu identifizieren (T1589.002, T1593) ;

- für den Erstzugriff: Vishing durch Identitätsdiebstahl im Helpdesk in Kombination mit MFA fatigue und OAuth consent phishing (T1566.004) sowie Kauf oder Anwerbung von Insidern, um Domain- oder Okta-Administrator-IDs zu erhalten (T1078.002) ;

- für Persistenz, Diebstahl von OAuth-Tokens und Manipulation von Refresh-Tokens auf Salesforce, Microsoft 365 und GitHub (T1134, T1528) ;

- für die Exfiltration, Ausnutzung von Cloud-APIs über verbundene Anwendungen in Salesforce, SharePoint und GitHub-Repositories (T1567.002) ;

- für die Auswirkung: Modell der doppelten Erpressung, das eine Kombination aus Leaking Site und direkten Verhandlungen darstellt (T1486).

Diese technische Kartografie ermöglicht es den Sicherheitsteams, die spezifischen Erkennungs- und Reaktionskontrollen für diese Angriffsvektoren zu priorisieren.

Die Opfer: eine beeindruckende Bilanz

Laut den konsolidierten Analysen von FalconFeeds, die Zugang zu einem der privaten Telegram-Kanäle der Gruppe hatten, soll sie an über 1.500 Einbrüchen in den Bereichen SaaS, Einzelhandel und Verschiedenes beteiligt gewesen sein. Der Gruppe soll es gelungen sein, dokumentiert mehr als 370.000 US-Dollar zu erpressen, obwohl der tatsächliche Betrag angesichts der nicht offengelegten Zahlungen wahrscheinlich weitaus höher liegt.

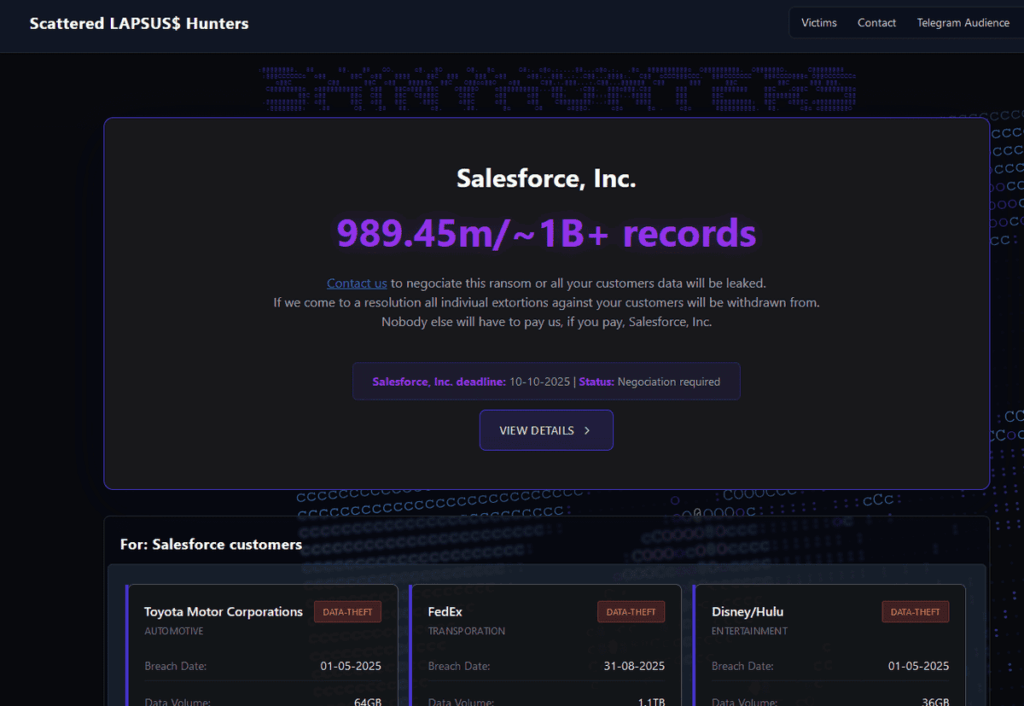

Die Salesforce-Kampagne: 760 Unternehmen wurden kompromittiert.

Die Kampagne, die auf das Salesforce-Ökosystem abzielt, stellt einen der massivsten Angriffe der jüngeren Geschichte dar. Die Angreifer behaupten, mehr als 1,5 Milliarden Datensätze von 760 Unternehmen gestohlen zu haben, darunter globale Giganten wie „darunter globale Giganten wie Toyota, FedEx, Disney/Hulu, UPS, Cisco, Marriott, McDonald’s, Ikea, Walgreens und der Einzelhändler Saks Fifth Avenue.

Die Gruppe startete eine Datenleck-Website, auf der sie damit drohte, interne Informationen von drei Dutzend Unternehmen zu veröffentlichen, die kein Lösegeld gezahlt hatten. Diese Strategie der doppelten Erpressung maximiert den Druck auf die Opfer.

Die Luftfahrtindustrie im Sturm

Fluggesellschaften wurden besonders ins Visier genommen:

- Qantas: Diebstahl persönlicher Daten von fast 6 Millionen Kunden über eine Kundenserviceplattform eines Drittanbieters, die Salesforce verwendet;

- Hawaiian Airlines und WestJet: Cyberangriffe, die Scattered Spider zugeschrieben werden und im Juni 2025 bestätigt wurden, verursachten erhebliche Betriebsunterbrechungen.

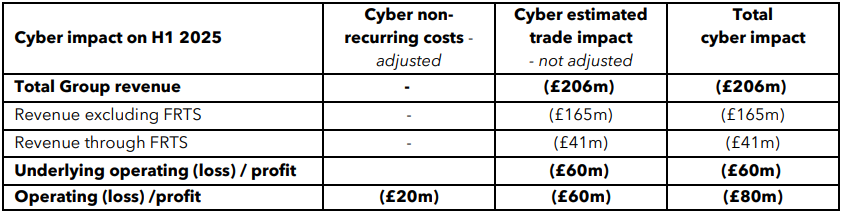

Jaguar Land Rover: Der Angriff mit historischen wirtschaftlichen Folgen.

Der Angriff auf Jaguar Land Rover (JLR) im August 2025 war der Cybervorfall mit den schwersten wirtschaftlichen Folgen, der jemals in einer G7-Volkswirtschaft verzeichnet wurde. Der Angriff führte dazu, dass die weltweite Produktion mehr als drei Wochen lang vollständig zum Erliegen kam, wobei die Verluste auf 50 Millionen Pfund (67 Millionen US-Dollar) pro Woche geschätzt wurden.

Die Auswirkungen breiteten sich auf Hunderte von Zulieferern aus und drohten, eine große Krise im Ökosystem der Automobilindustrie auszulösen. Die britische Regierung musste eingreifen und einen Kredit in Höhe von 1,5 Milliarden Pfund Sterling (ca. 2 Milliarden US-Dollar) garantieren, um die Auswirkungen auf die Lieferkette und das nationale BIP abzumildern.

Der britische Einzelhandel wurde lahmgelegt.

Im Frühjahr 2025 wurden mehrere große britische Einzelhandelsunternehmen getroffen:

- Marks & Spencer: Ransomware-Angriff, der einen 36-stündigen Ausfall der Online-Dienste, Verluste in Höhe von 300 Millionen Pfund Sterling und einen Rückgang der Marktkapitalisierung um fast eine Milliarde Pfund verursachte ;

- Co-op: Das Unternehmen hatte proaktiv sein Netzwerk abgeschaltet, um weitere Verluste zu reduzieren, dennoch wird der Schaden durch diesen Angriff auf 80 Millionen Pfund Sterling (107 Millionen US-Dollar) geschätzt.

Strafverfolgungsbehörden und Regierungsstellen

In einer dreisten Eskalation behauptete die Gruppe, mehrere Regierungs- und Strafverfolgungssysteme kompromittiert zu haben, und veröffentlichte Screenshots, die angeblich Zugriffe auf :

- das National Instant Criminal Background Check System (NICS E-Check) ;

- das Law Enforcement Notification System (LENS) ;

- Systeme der britischen National Crime Agency.

Diese Behauptungen sind zwar nicht vollständig verifiziert, haben aber große Bedenken hinsichtlich der Sicherheit sensibler Systeme ausgelöst.

Der Insider bei CrowdStrike

Im November 2025 bestätigte CrowdStrike, dass ein Mitarbeiter Screenshots von internen Systemen mit SLSH geteilt hatte, die diese dann auf ihrem Telegram-Kanal veröffentlichten. Der Mitarbeiter wurde entlassen und CrowdStrike behauptete, dass keines seiner Systeme kompromittiert worden sei. Bling Libra (alias ShinyHunters) bestätigte, dass er sich bereit erklärt hatte, diesem Insider 25.000 US-Dollar zu zahlen, um Zugang zum Netzwerk von CrowdStrike zu erhalten.

Dieser Vorfall verdeutlicht die Strategie der Gruppe, bösartige Insider aus Zielorganisationen zu rekrutieren. Diesen Ansatz formalisierten sie durch wiederholte Telegram-Postings, in denen sie um unzufriedene Mitarbeiter in den Bereichen Versicherungen, Finanzen, Automobil, Hotels und Telekommunikation warben.

ShinySp1d3r: Eine hausgemachte Ransomware-as-a-Service.

Die Einführung einer RaaS-Infrastruktur.

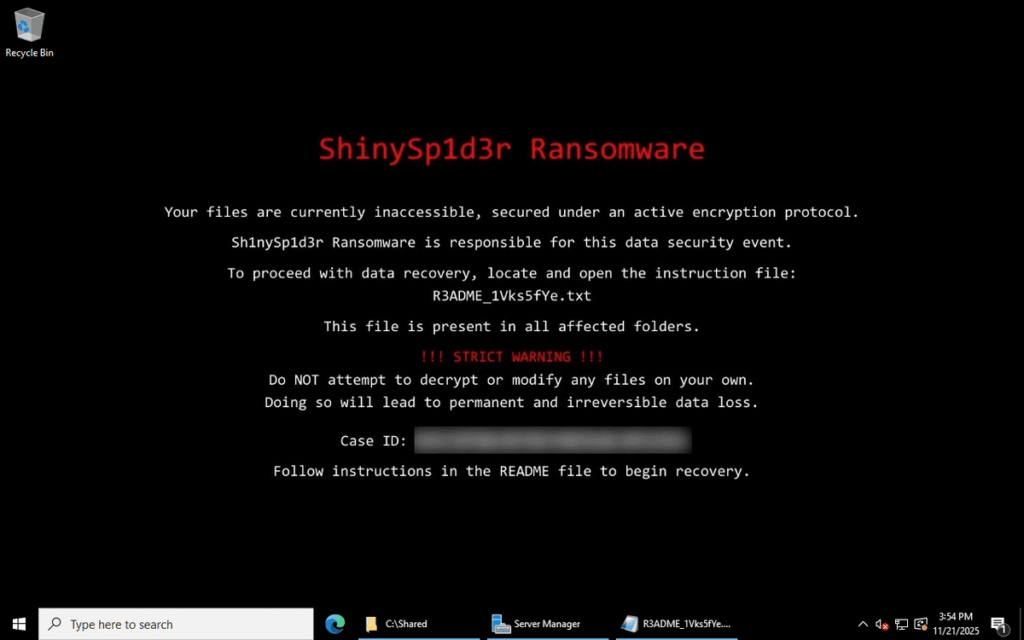

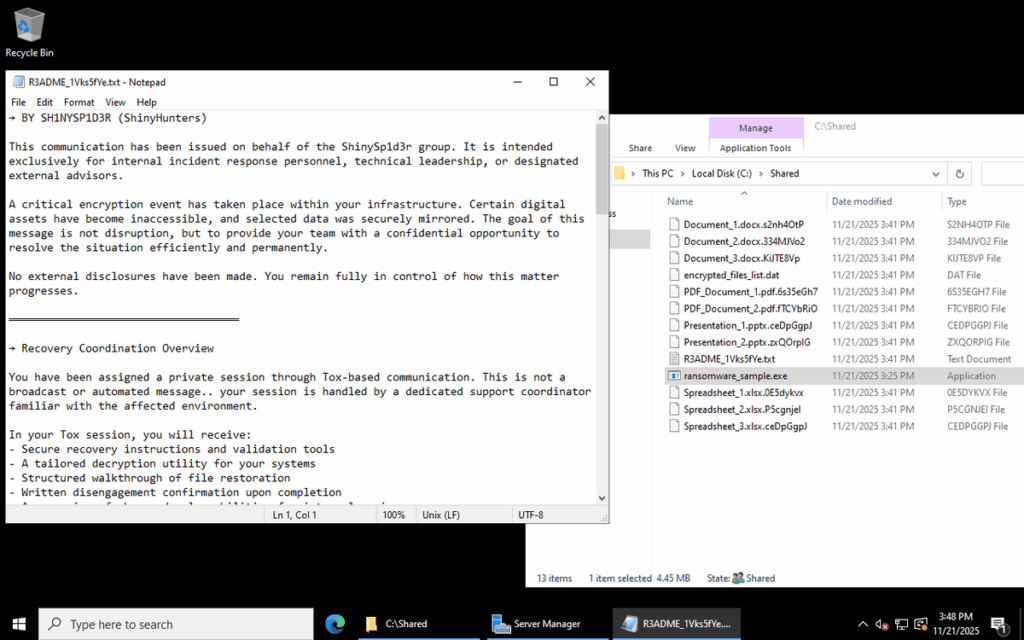

Am 19. November 2025 enthüllte BleepingComputer, dass SLSH ein eigenes Ransomware-as-a-Service-Programm mit dem Namen ShinySp1d3r entwickelte. Historisch gesehen agierte die Gruppe als Affiliate mehrerer etablierter Ransomware-as-a-Service-Programme und setzte bei ihren Angriffen die Verschlüsseler vonALPHV/BlackCat, Qilin, RansomHub und DragonForce ein. Durch diese Affiliate-Strategie konnten sie sich auf ihre Kernkompetenz, den Erstzugriff durch Social Engineering, konzentrieren, während sie die Entwicklung und Wartung von Ransomware anderen überließen. Die Einführung von ShinySp1d3r markiert einen strategischen Bruch: Die Gruppe wird nun zum vollwertigen RaaS-Betreiber, der die gesamte Angriffskette vom Eindringen bis zur Verschlüsselung kontrolliert und nun seine eigenen Affiliates rekrutieren kann.

Rey zufolge ist ShinySp1d3r lediglich eine modifizierte Version der Ransomware Hellcat, deren Quellcode er verbreitet hat, wobei die Modifikationen mithilfe von KI-Tools vorgenommen wurden. Die Ransomware läuft derzeit nur auf Windows, aber Vertreter der Gruppe gaben an, an Versionen für Linux und ESXi zu arbeiten.

Auf Nachfrage von BleepingComputer bestätigte ShinyHunters die Strategie hinter dieser neuen RaaS: “ Ja, sie wird von mir/uns ‚ShinyHunters‘ geleitet, aber unter der Marke Scattered LAPSUS$ Hunters (SLH) betrieben, daher der Name ShinySp1d3r, um ‚die Allianz‘ oder ‚die Kooperation‘ zwischen diesen Gruppen zu demonstrieren. “ Die Gruppe enthüllte auch, dass sie an einer „Blitzversion“ arbeitet, die in reinem Assembler entwickelt wurde, ähnlich wie LockBit Green, und die für die Verschlüsselungsgeschwindigkeit optimiert ist.

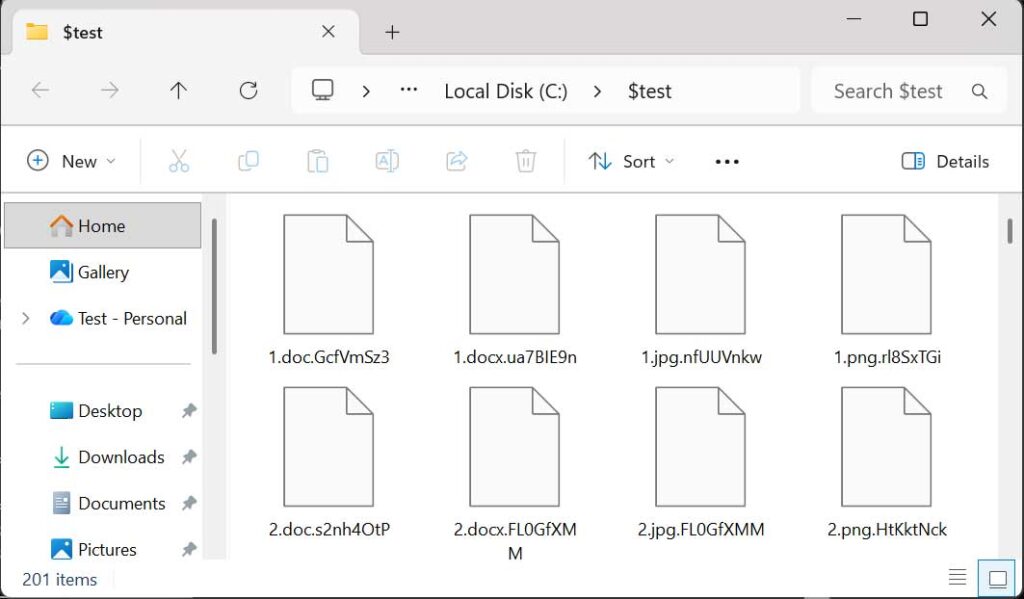

Technische Merkmale

Eine gründliche technische Analyse zeigt, dass ShinySp1d3r denVerschlüsselungsalgorithmus ChaCha20 mit einem durch RSA-2048 geschützten privaten Schlüssel verwendet. Eine bemerkenswerte Besonderheit zeichnet diese Ransomware aus: Jede verschlüsselte Datei erhält eine eindeutige Erweiterung, die nach einer proprietären mathematischen Formel generiert wird, wodurch die Identifizierung kompromittierter Dateien erschwert wird.

e Ransomware weist mehrere fortschrittliche Merkmale auf:

- Erweiterung der verschlüsselten Dateien: Hinzufügen der Erweiterung .shinysp1d3r ;

- Spezifischer Datei-Header: Verschlüsselte Dateien enthalten einen Header, der mit „SPDR“ beginnt und mit „ENDS“ endet und Metadaten über die Originaldatei, den Dateinamen und den Verschlüsselungsschlüssel enthält;

- Anti-Analyse-Hook: Verwendung des EtwEventWrite-Hooks, um die Aufzeichnung von Ereignissen im Windows Event Viewer zu verhindern, wodurch die forensische Erkennung und Analyse erschwert wird ;

- Löschen von freiem Speicherplatz: Füllen des freien Speicherplatzes auf der Festplatte mit zufälligen Daten, was die Wiederherstellung gelöschter Dateien mit herkömmlichen Wiederherstellungswerkzeugen unmöglich macht ;

- Netzwerkausbreitung: Fähigkeiten zur seitlichen Ausbreitung über SCM (Service Control Manager), WMI (Windows Management Instrumentation) oder GPO-Startskripte ;

- Prozesskill: automatisches Entfernen vonProzessen, die Dateien offen halten und ihre Verschlüsselung verhindern, wodurch eine maximale Verschlüsselungsrate gewährleistet wird ;

- Lösegeldnote: Textdatei mit einer eindeutigen Opfer-ID und Kontaktdaten über TOX ;

- benutzerdefiniertes Hintergrund bild: Änderung des Hintergrundbildes des Opfers, um eine Warnmeldung der Gruppe anzuzeigen ;

- automatische Säuberung: Batch-Skript, das die Spuren der Bereitstellung nach der Verschlüsselung löscht.

Diese Funktionen machen ShinySp1d3r zu einer besonders raffinierten und widerstandsfähigen Ransomware. Unit 42 hat Kompromittierungsindikatoren (IOCs) auf GitHub veröffentlicht, die es Organisationen ermöglichen, diese Ransomware zu erkennen und geeignete Schutzmaßnahmen zu ergreifen.

Spektakuläre Bedrohungen

Am 21. November 2025 veröffentlichte SLSH auf Telegram eine explizite Drohung: „Wir werden den gesamten Staat und die Stadt New York mit ShinySp1d3r sperren. Halten Sie sich zurück. Meine. Wörter.“ Diese Aussage ist zwar potenziell hyperbolisch, verdeutlicht aber die Kühnheit und den Ehrgeiz der Gruppe.

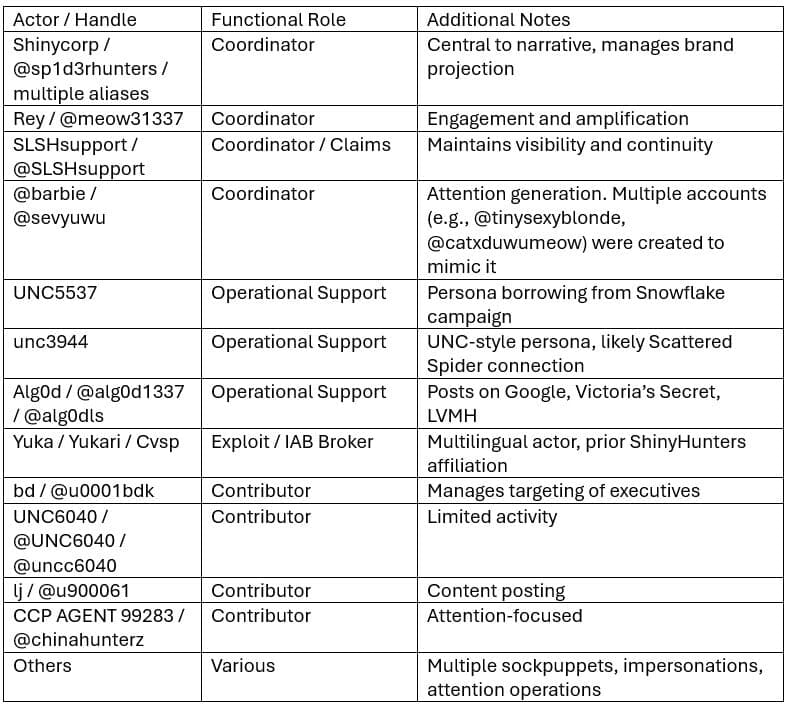

Die Organisationsstruktur: zwischen Fiktion und Realität

Eine Architektur der Personas

Obwohl auf den zugehörigen Kanälen etwa 30 aktive Pseudonyme beobachtet wurden, legen linguistische Analysen, die Verwendung von Emojis und der Rhythmus der Veröffentlichungen nahe, dass weniger als fünf Personen tatsächlich die Führung übernehmen. Diese Vielzahl an Personas dient sowohl als Verstärker als auch als Schutzschild, erschwert die Zuordnung und sorgt für Kontinuität, selbst wenn Konten gelöscht werden.

Zu den wichtigsten Personas gehören:

- shinycorp (alias @sp1d3rhunters, @sloke48, @shinyc0rp): Hauptorchestrator, der Einbruchsforderungen stellt, sich über die Strafverfolgungsbehörden lustig macht und die Reaktionen auf Kanalschließungen koordiniert ;

- Rey: öffentliche Figur und Administrator ;

- sevyuwu/Sevy: Verstärker von Narrativen mit einer dokumentierten Rotation von Aliasnamen über 18 Monate (Mai 2024 – November 2025). Die Analysen zeigen mehrere Aliasnamen, darunter @KAngel_uwu, @sevykitten, @ISEEITILIKEITIWANTITIG0TITxDUwU, @barbie, bis hin zum aktuellen Pseudonym @kAngel_uwu mit der Bio „famous celebrity“ (berühmte Berühmtheit). Diese häufigen Rotationen erschweren die Nachverfolgung und zeugen von einer durchdachten Betriebshygiene;

- Alg0d: Persona eines Brokers mit hoher Sichtbarkeit, der sich hauptsächlich auf den Verkauf von Daten und Verhandlungen konzentriert ;

- yuka/Yukari/Cvsp: Broker für Exploits und Erstzugriff (IAB) mit echter technischer Expertise in der Entwicklung von Exploits, Malware-Engineering und der Vermittlung von Schwachstellen.

Die Gruppe nutzt außerdem „Rose“, einen automatisierten Bot, der neue Mitglieder mit ihrem Benutzernamen begrüßt, ihre Profile scannt und nicht konforme Benutzer automatisch verbannt. Dieses Tool ermöglicht ein schnelles Vetting potenzieller Insider und die Erkennung von Lurkern (passiven Beobachtern), was mit Trustwaves Analyse des SLSH-Modells des verteilten Vertrauens übereinstimmt.

Das Geschäftsmodell: Erpressung und Dienstleistungen

Systematische doppelte Erpressung

Die Gruppe operiert nach einem bewährten Modell der doppelten Erpressung: Nachdem die Angreifer sensible Daten gestohlen haben, verschlüsseln sie die Systeme des Opfers. Dieses sieht sich somit einer doppelten Bedrohung ausgesetzt: Es muss zahlen, um wieder Zugang zu seinen Systemen zu erhalten, und erneut zahlen, um die Veröffentlichung der gestohlenen Daten zu verhindern.

Diese Strategie erhöht den Druck auf die Opfer erheblich, insbesondere auf solche, die in regulierten Branchen wie dem Gesundheits- und Finanzwesen oder dem öffentlichen Dienst tätig sind, wo die Veröffentlichung von Daten zu massiven regulatorischen Sanktionen und einem unwiederbringlichen Vertrauensverlust führen kann.

Erpressung-as-a-Service (RaaS).

Scattered LAPSUS$ Hunters hat sein Angebot formalisiert, indem er einErpressungs-as-a-Service-Modell anbietet. Dieser Ansatz ermöglicht es anderen Cyberkriminellen, die Infrastruktur, den Ruf und das Fachwissen der Gruppe gegen eine Gewinnbeteiligung zu nutzen. Diese Professionalisierung des Verbrechens verdeutlicht die Entwicklung des cyberkriminellen Untergrunds hin zu immer ausgefeilteren Strukturen.

Die Rekrutierung von Insidern

Eine besonders besorgniserregende Komponente ihres Modells ist die aktive Anwerbung unzufriedener Mitarbeiter. Die Gruppe wirbt regelmäßig um Insider in großen Unternehmen und bietet an, die Lösegeldzahlungen im Austausch für internen Zugang zu teilen. Durch diesen Ansatz wird die Insiderbedrohung von einem latenten Risiko in eine aktive Angriffsstrategie umgewandelt.

Die Reaktionen der Behörden

Die Beschlagnahmungen des FBI

Am 5. Oktober 2025 gab das FBI bekannt, dass es erneut die mit BreachForums verbundenen Domains beschlagnahmt hatte, und beschrieb die Plattform als „einen wichtigen kriminellen Marktplatz, der von ShinyHunters und anderen genutzt wird, um gestohlene Daten zu vermarkten und Erpressungen zu erleichtern“. Laut FBI „unterbindet diese Beschlagnahme den Zugang zu einem wichtigen Hub, der von diesen Akteuren genutzt wird, um Einbrüche zu monetarisieren, Mitarbeiter anzuwerben und Opfer in verschiedenen Branchen ins Visierzu nehmen“.

Am 13. Oktober 2025 richtete sich eine gemeinsame Aktion des FBI und französischer Behörden gegen die Plattformen, die zur Erpressung der Opfer des massiven Verstoßes gegen Salesforce genutzt wurden, einschließlich der Domain clearnet breachforums(.)hn.

Verhaftungen in Frankreich

Die französischen Behörden nahmen mehrere Festnahmen von mutmaßlichen Mitgliedern des Netzwerks vor, obwohl die genauen Details weiterhin begrenzt sind. Diese Maßnahmen sind Teil einer koordinierten internationalen Anstrengung zur Zerschlagung der Gruppe.

Stellungnahmen und Warnungen

Mehrere Behörden haben spezifische Warnungen herausgegeben:

- FBI FLASH Alert (12. September 2025): Warnung über das Anvisieren von Salesforce-Plattformen durch die Gruppen UNC6040 und UNC6395 ;

- CISA: Advisory zu Scattered Spider mit detaillierten Angaben zu den Techniken, Taktiken und Verfahren der Gruppe.

Der spektakuläre Abschied im September 2025

Mitte September 2025 veröffentlichte die Gruppe auf Breachforums einen Abschiedsbrief, in dem sie ankündigte, dass sie „ihre Ziele bei der Offenlegung von Schwachstellen in der digitalen Sicherheit erreicht“ habe. Diese Ankündigung, der eine Liste der Teammitglieder beigefügt war, schien das Ende ihrer öffentlichen Operationen zu markieren.

Die sofortige Rückkehr ins Geschäft

Dieser Rückzug entpuppte sich als reine PR-Übung. Bereits am 18. September 2025, also nur wenige Tage nach der Ankündigung, bekannte sich ein Konto im RAMP-Forum, das vermutlich vom Anführer von ShinyHunters betrieben wurde, zu einer neuen Kampagne, die auf den Finanzdienstleistungssektor abzielte.

Resecurity-Forscher gehen davon aus, dass diese Gruppen ihre bösartigen Aktivitäten unter verschiedenen Namen fortsetzen oder sich wie die Conti-Gruppe reorganisieren werden, anstatt sich wirklich aufzulösen. Die Gruppe selbst hat angedeutet, dass zukünftige Veröffentlichungen von Einbrüchen, die ihre Namen beinhalten, nicht unbedingt bedeuten würden, dass sie noch aktiv sind, was eine bewusste Unklarheit über ihren Status schafft.

Die Empfehlungen zum Schutz

Sicherung von Identitäten und Zugängen

Angesichts fortgeschrittener Manipulationstechniken ist die Sicherung von Identitäten die erste Verteidigungslinie. Experten empfehlen,die direkte RDP-Exposition über das Internet zueliminieren und die Multifaktor-Authentifizierung an allen administrativen Schnittstellen einzusetzen, wobei phishingresistente FIDO2-Hardware-Sicherheitsschlüssel bevorzugt werden sollten. Die Einführung von Zero-Trust-Prinzipien erzwingt eine kontinuierliche Identitätsprüfung ohne Standardvertrauen. Eine strikte Netzwerksegmentierung zwischen IT-Verwaltungstools und Produktionssystemen begrenzt die laterale Ausbreitung im Falle einer Kompromittierung.

Härtung von Endgeräten

Die Härtung von Endgeräten ergänzt diese Abwehrmaßnahmen. DieAktivierung des Fälschungsschutzes mit Ausbeutungsschutz hindert Angreifer daran, Sicherheitslösungen zu deaktivieren – eine Taktik, die von SLSH systematisch angewandt wird. Die passwortgeschützte Beschränkung der Deinstallation von Sicherheitsagenten macht jeden Versuch sichtbar. DieAktivierung der Selbstverteidigung von Agenten ermöglicht es, Neutralisierungen selbst bei hohen Privilegien zu widerstehen. Der Einsatz von vorausschauendem maschinellem Lernen erkennt bösartiges Verhalten proaktiv, bevor es vollständig ausgeführt wird.

Überwachung von Cloud- und SaaS-Anwendungen.

Die Fokussierung von Scattered LAPSUS$ Hunters auf Cloud-Umgebungen macht eine verstärkte Überwachung dieser Ökosysteme erforderlich. Dieregelmäßige Prüfung von verbundenen Anwendungen und autorisierten OAuth-Tokens identifiziert schnell bösartige Anwendungen oder übermäßige Berechtigungen. Die Angriffe Salesloft und Gainsight haben gezeigt, dass kompromittierte OAuth-Token selbst nach dem Zurücksetzen von Passwörtern anhaltenden Zugriff bieten. Bei der Überwachung anomaler administrativer Aktivitäten sollte die Aufmerksamkeit auf kritische Freigaben wie NETLOGON gerichtet werden. Die strikte Beschränkung des Zugriffs auf sensible Freigaben und die Erkennung von Angriffen über verwundbare Treiber vervollständigen diese Maßnahmen.

Schulung und Sensibilisierung

Da die Manipulation des menschlichen Faktors der Hauptvektor ist, stellt die Ausbildung eine grundlegende defensive Investition dar.Regelmäßige Schulungen zu Vishing und Identitätsdiebstahl sollten sich an alle Mitarbeiter richten, insbesondere an Helpdesks. Die Verfahren sollten systematische Multichannel-Überprüfungen für alle sensiblen Anfragen vorschreiben: Rückruf auf verifizierter Nummer, Bestätigung durch den direkten Vorgesetzten vor MFA-Reset oder kritischen Änderungen. DieErstellung von Eskalationsprotokollen für Änderungen mit hohem Risiko fügt eine zusätzliche Validierungsebene hinzu. Diese Protokolle erfordern die ausdrückliche Genehmigung eines Vorgesetzten vor jeder Maßnahme mit hoher Auswirkung.

Implikationen für die Cybersicherheitslandschaft

Die Entwicklung hin zu Angriffen ohne Malware

Scattered LAPSUS$ Hunters verkörpert einen wichtigen Trend: 79% der Erkennungen sind nun ohne Malware, im Jahr 2019 werden es 40% sein. Angreifer umgehen bewusst die herkömmlichen, auf Endgeräte und das Netzwerk ausgerichteten Sicherheitskontrollen, indem sie über die Übernahme von Konten direkt auf Anwendungen und Dienste abzielen.

Diese Entwicklung macht viele etablierte Abwehrmaßnahmen unwirksam:

- EDR-Lösungen (Endpoint Detection and Response) sehen keine Angriffe, die vollständig im Browser ablaufen ;

- Netzwerkkontrollen erkennen keinen legitimen Datenverkehr, der von kompromittierten Konten stammt ;

- herkömmliche Cloud-Sicherheitslösungen haben Mühe, alle Anwendungen zu erfassen und bösartige Aktionen zu erkennen, die sich in die normale Geschäftstätigkeit einfügen.

Moderne Angreifer diversifizieren ihre Angriffsvektoren ständig. Neben den von SLSH verwendeten Techniken zeigen auch andere aufkommende Methoden wie ClickFix, dass Cyberkriminelle ständig neue Wege gehen, um herkömmliche Abwehrmaßnahmen zu umgehen und das Vertrauen der Nutzer auszunutzen.

Identität als neuer Perimeter

Die Daten laufen in einer alarmierenden Erkenntnis zusammen:

- Identitätsbasierte Angriffe sind im letzten Jahrum 32 % in die Höhe geschnellt;

- 97% der Identitätsangriffe sind passwortbasiert, angetrieben von Credential-Lecks und Infostealer-Malware ;

- Missbrauch von Berechtigungen und Phishing zusammen machen 38% der Eindringlinge aus und machen die Identität zum wichtigsten Eindringungsvektor.

Die Professionalisierung der Cyberkriminalität

Scattered LAPSUS$ Hunters veranschaulicht die zunehmende Professionalisierung des cyberkriminellen Ökosystems: organisierte Strukturen, Rollenspezialisierung, Dienstleistungsmodelle (RaaS, EaaS), gepflegte Marken und Identitäten, strategische öffentliche Kommunikation. Diese Entwicklung verwandelt die Cyberkriminalität von einer opportunistischen Aktivität in eine strukturierte Industrie mit globalen Ambitionen.

Fazit: Eine hartnäckige und sich entwickelnde Bedrohung.

Scattered LAPSUS$ Hunters sind weit mehr als nur eine cyberkriminelle Gruppe: Sie sind das Symbol einer neuen Ära in der digitalen Bedrohungslandschaft. Ihre Fähigkeit, unterschiedliche Fähigkeiten zu bündeln, menschliche statt technische Schwachstellen auszunutzen und sich schnell an die aufgebaute Verteidigung anzupassen, macht sie zu einem der gefährlichsten Gegner des Jahres 2025.

Trotz Beschlagnahmungen, Verhaftungen und Rückzugsankündigungen deuten alle Indikatoren darauf hin, dass diese Bedrohung in der einen oder anderen Form fortbestehen wird. Das Ökosystem The Com bringt weiterhin neue Akteure hervor, bewährte Techniken werden wieder aufgegriffen und verfeinert (wie das Wiederaufleben von LockBit trotz der Zerschlagungsaktionen gezeigt hat), und die finanzielle Motivation bleibt ungebrochen.

Für Organisationen ist die Botschaft klar: Herkömmliche Abwehrmaßnahmen reichen nicht mehr aus. Der Schutz vor Gegnern wie SLSH erfordert einen ganzheitlichen Ansatz, der Identitätssicherung, Verhaltenserkennung, betriebliche Ausfallsicherheit und vor allem menschliche Wachsamkeit gegenüber den immer raffinierteren Techniken des Social Engineering kombiniert.

Das Jahr 2025 hat gezeigt, dass die gefährlichsten Angreifer nicht unbedingt die technisch versiertesten sind, sondern die kreativsten, dreistesten und hartnäckigsten. Scattered LAPSUS$ Hunters verkörpert diese beunruhigende Realität und gestaltet die Herausforderungen der Cybersicherheit in den kommenden Jahren.

Sind Sie Opfer von Ransomware geworden? Wenden Sie sich an unseren 24/7-Support. Wir bieten eine exklusive technische Antwort auf Ransomware-Vorfälle, um Ihnen zu helfen, Ihre Daten wiederherzustellen und Ihr Geschäft schnell wieder aufzunehmen.

Quellen:

Krebs on Security: Meet Rey, the Admin of ‚Scattered Lapsus$ Hunters‚.

Unit 42 (Palo Alto Networks): The Golden Scale: ‚Tis the Season for Unwanted Gifts‘.

Push Security: Scattered LAPSUS$ Hunters.

FalconFeeds : Threat Intelligence Briefing: Scattered LAPSUS$ Hunters (SLSH)

Trustwave SpiderLabs: Scattered LAPSUS$ Hunters: Anatomy of a Federated Cybercriminal Brand (Scattered LAPSUS$ Hunters: Anatomy of a Federated Cybercriminal Brand)

Reliaquest : Is Zendesk Scattered Lapsus$ Hunters‘ Latest Campaign Target?

BleepingComputer: Meet ShinySp1d3r: Neue Ransomware-as-a-Service von ShinyHunters erstellt.

BleepingComputer: Co-op sagt, es verlor $107 Millionen nach dem Scattered Spider-Angriff