Die Zeiten, in denen Ransomware einfach nur die Daten gegen ein Lösegeld verschlüsselt hat, sind vorbei. Seit einigen Jahren haben Cyberkriminelle ihr Geschäftsmodell umgestellt und einen kritischen Schritt hinzugefügt: dieExfiltration von Daten vor der Verschlüsselung, um ihre Verhandlungsmacht und ihre Chancen auf eine Zahlung zu erhöhen. Die doppelte Erpressung stellt heute die Norm im Ransomware-Ökosystem dar und verwandelt eine ehemals rein technische Bedrohung in eine echte Organisationskrise, die große rechtliche, rufschädigende und finanzielle Herausforderungen mit sich bringt. Dieser neue Ansatz definiert das Wesen der Ransomware-Bedrohung und die zu ihrer Bewältigung erforderlichen Abwehrstrategien grundlegend neu.

Table des matières

ToggleWas ist die doppelte Erpressung?

Die doppelte Erpressung stellt eine wichtige taktische Entwicklung in der Ransomware-Landschaft dar. Bei diesem Angriffsmuster verschlüsseln die Cyberkriminellen nicht mehr nur die Daten ihrer Opfer, sondern exfiltrieren auch eine Kopie der sensiblen Informationen, bevor sie die Ransomware einsetzen. Diese Methode verschafft ihnen ein doppeltes Druckmittel. Das Opfer sieht sich zwei gleichzeitigen Bedrohungen ausgesetzt: Es muss zahlen, um den Zugriff auf seine verschlüsselten Daten wiederzuerlangen, und es muss zahlen, um die öffentliche Bekanntgabe seiner vertraulichen Informationen zu verhindern.

Diese Taktik neutralisiert wirksam eine der wichtigsten Verteidigungsmaßnahmen gegen herkömmliche Ransomware: Backups. Selbst wenn eine Organisation ihre Systeme aus Sicherungskopien wiederherstellen kann, bleibt sie dem Risiko ausgesetzt, dass ihre sensiblen Daten im Dark Web veröffentlicht oder an den Meistbietenden verkauft werden. Die Erpressung mit der Offenlegung wird dann ebenso gefürchtet oder sogar noch gefürchteter als die Verschlüsselung selbst.

Ursprünge und Geschichte der doppelten Erpressung

Die Anfänge mit der Maze-Gruppe

Der erste dokumentierte Fall von doppelter Erpressung fand im November 2019 statt, als die kriminelle Maze-Gruppe Allied Universal, ein großes US-amerikanisches Unternehmen für Sicherheitsdienstleistungen, ins Visier nahm. Als sich das Opfer weigerte, das Lösegeld in Höhe von 300 Bitcoins (damals ca. 2,3 Millionen US-Dollar) zu zahlen, drohten die Angreifer, die aus den Systemen von Allied Universal extrahierten Informationen sowie gestohlene E-Mail- und Domain-Zertifikate für eine Spam-Kampagne zu verwenden, die die Identität des Unternehmens vorgaukelte.

Um die Stichhaltigkeit ihrer Drohung zu beweisen, gaben die Maze-Betreiber 700 MB an gestohlenen Daten frei, die nur 10 % dessen entsprachen, was sie angeblich besaßen, darunter Verträge, Krankenakten und Verschlüsselungszertifikate. Anschließend erhöhten sie ihre Forderungen um 50 % im Vergleich zur ursprünglichen Forderung. Dieser Angriff etablierte ein neues Paradigma im Ransomware-Ökosystem.

Die Gründung der ersten Leak-Website

Die Maze-Gruppe leistete Pionierarbeit bei der Einrichtung einer Leaks-Website (Enthüllungs-Website), die die Identität unkooperativer Opfer öffentlich auflistet und regelmäßig Proben der gestohlenen Daten veröffentlicht. Diese digitale Schammauer ist zu einem gefürchteten psychologischen Druckmittel geworden, das einen technischen Angriff in eine öffentliche Reputationskrise verwandelt.

Massive Übernahme durch das kriminelle Ökosystem.

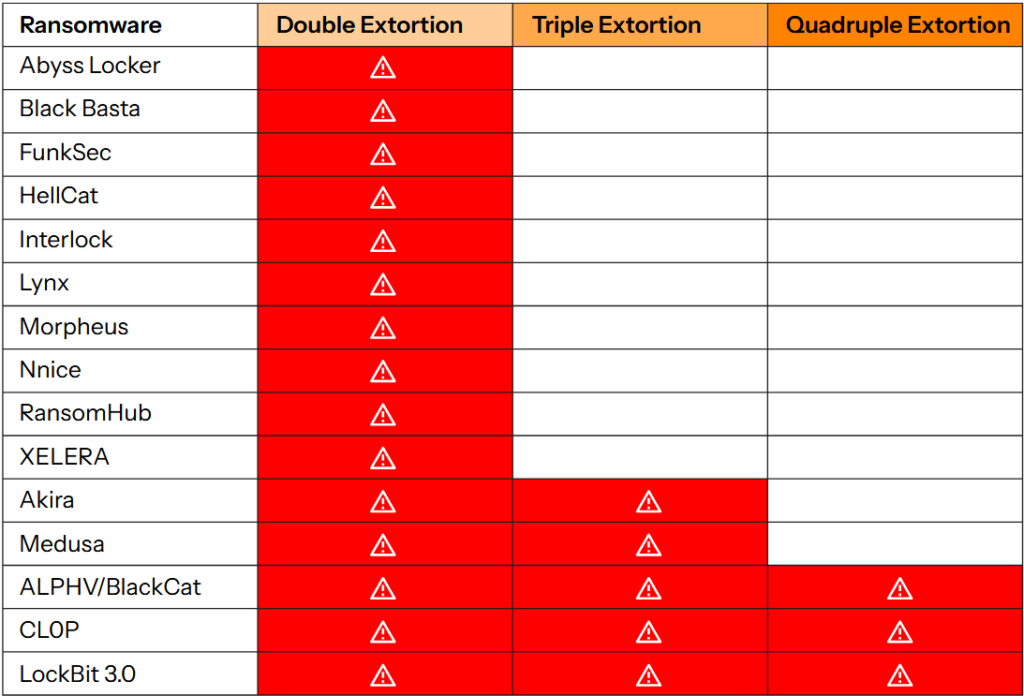

Nach dem Erfolg dieses Ansatzes haben andere kriminelle Gruppen die Taktik der doppelten Erpressung schnell übernommen. REvil (auch bekannt als Sodinokibi) begann etwa zur gleichen Zeit wie Maze, die Daten seiner Opfer zu veröffentlichen. Die Gruppen DoppelPaymer, Clop und später LockBit folgten und gründeten ihre eigenen Leak-Seiten, um zusätzlichen Druck auf ihre Zielpersonen auszuüben.

Laut Daten von Arctic Wolf beinhalten 96% der Fälle, in denen auf einen Ransomware-Vorfall reagiert wird, mittlerweile zusätzlich zur Verschlüsselung eine Datenexfiltration, was bestätigt, dass doppelte Erpressung eher die Norm als die Ausnahme ist.

Leak-Websites: Die Mauer der digitalen Schande.

Anatomie einer Leak-Site

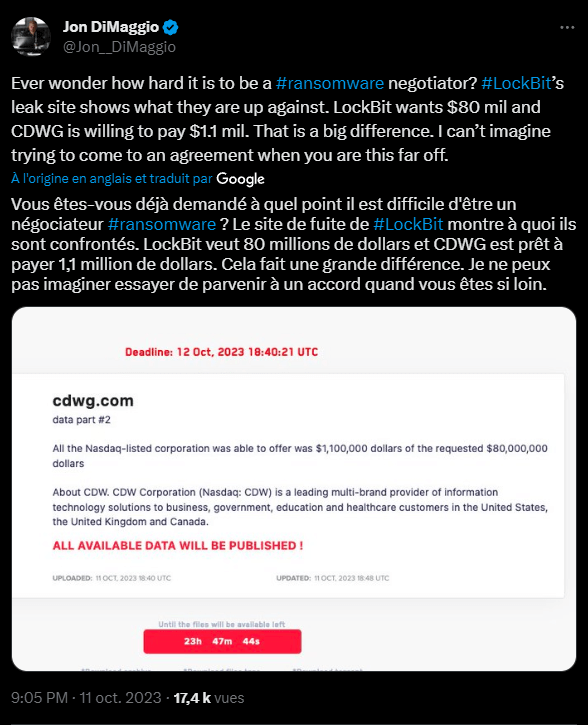

Leak-Seiten sind ein zentrales Element der Strategie der doppelten Erpressung. Diese Plattformen, die in der Regel im Tor-Netzwerk über .onion-Adressen gehostet werden, ermöglichen es Ransomware-Gruppen, ihre Opfer öffentlich zu benennen und zu entlarven. Wenn sich eine Organisation weigert, das Lösegeld zu zahlen, tragen die Angreifer sie auf ihrer Seite ein, legen eine Probe der exfiltrierten Daten offen und richten oft einen öffentlichen Countdown ein, bevor die Informationen vollständig veröffentlicht werden.

Dieser kalkulierte Einsatz von Reputationsschäden ist eine hochwirksame Drucktaktik, die darauf ausgelegt ist, Rechtsteams und Führungskräfte zu schnellen Verhandlungen zu zwingen. Die Leaks-Website verwandelt einen technischen Vorfall in eine PR-Krise, die eine koordinierte Reaktion erfordert, an der die Sicherheitsteams, die Rechtsabteilung und das Topmanagement beteiligt sind.

Eine beispiellose Verbreitung

Die Vervielfältigung von Leaking-Seiten erfährt eine deutliche Ausweitung. Laut Allan Liska, Threat Intelligence Analyst bei Recorded Future, wurden im Jahr 2024 mehr als 56 neue Leak-Websites identifiziert, mehr als doppelt so viele wie im Vorjahr Recorded Future. Die Zahl der auf diesen Plattformen geposteten Opfer ist erheblich gestiegen: In der ersten Hälfte des Jahres 2025 wurden mehr als 3700 Opfer aufgelistet, was einem Anstieg von 67 % gegenüber dem gleichen Zeitraum des Vorjahres entspricht.

Die Entwicklung der Veröffentlichungstaktiken

Die verschiedenen Ransomware-Gruppen wenden auf ihren Leak-Websites unterschiedliche Strategien an. Einige veröffentlichen die Daten inkrementell, andere nehmen vollständige Offenlegungen vor. Auch Re-Extortions-Taktiken wurden beobachtet: Ein bösartiger Akteur, der sich als Rebranding der Babuk-Gruppe ausgab, versuchte, mehr als 60 Opfer erneut zu erpressen, indem er Daten aus früheren, bereits gelösten Erpressungskampagnen verwendete.

Dreifache Erpressung und darüber hinaus

Definition der dreifachen Erpressung

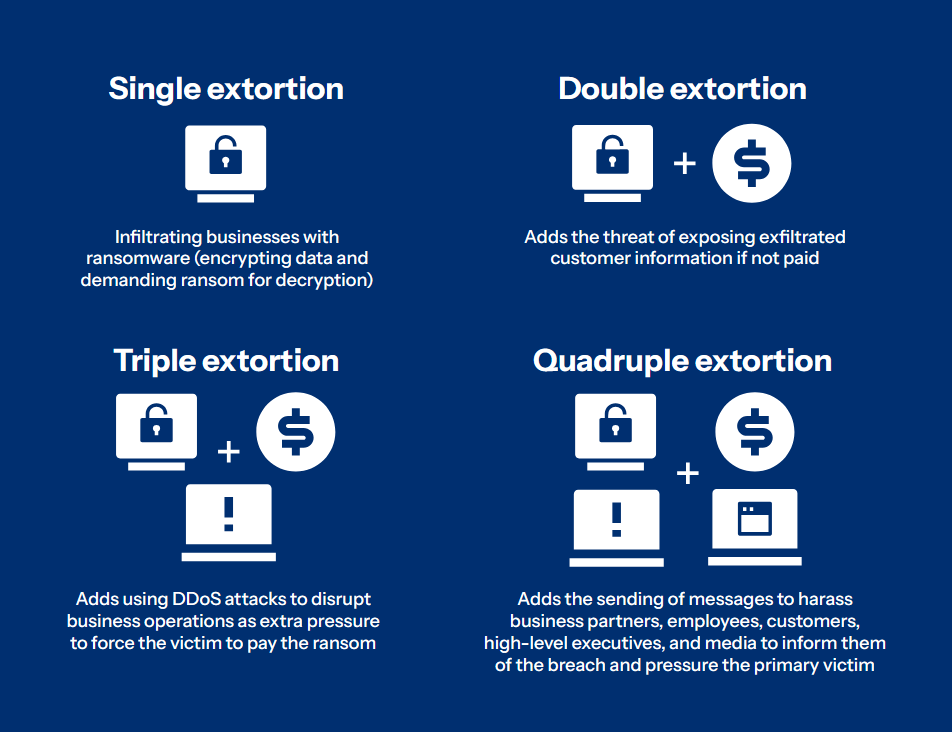

Dreifache Erpressung fügt den Taktiken der doppelten Erpressung eine zusätzliche Druckschicht hinzu. Die Angreifer können verschiedene zusätzliche Methoden anwenden, um ihre Opfer zur Zahlung zu bewegen:

- Personen, deren Daten während des Angriffs exfiltriert wurden, kontaktieren und potenziell erpressen ;

- Distributed Denial of Service (DDoS)-Angriffe gegen die Infrastruktur des Opfers durchführen ;

- Geschäftspartner, Kunden oder Lieferanten der ursprünglich kompromittierten Organisation ins Visier nehmen ;

- die Medien direkt kontaktieren, um den öffentlichen Druck zu verstärken.

Die vierfache Erpressung

zEinige Gruppen gehen mit der vierfachen Erpressung noch einen Schritt weiter und fügen ihren Taktiken eine weitere Dimension hinzu. Der Angriff auf Change Healthcare im Februar 2024 ist ein prominentes Beispiel dafür: Nach einem ersten Angriff durch BlackCat/ALPHV, bei dem die Gesundheitsinformationen von fast 193 Millionen Menschen kompromittiert wurden – die größte Gesundheitsdatenverletzung, die jemals in den USA verzeichnet wurde -, versuchte die RansomHub-Gruppe im April 2024 eine zweite Erpressung, obwohl ein Lösegeld von 22 Millionen US-Dollar gezahlt wurde. In einer Art Exit Scam verschwanden die Betreiber von BlackCat im März 2024 mit den Geldern, ohne ihr Versprechen einzuhalten, die Daten zurückzugeben oder das Lösegeld mit ihren Partnern zu teilen, sodass RansomHub freie Hand hatte, die gestohlenen Daten erneut auszubeuten. Die finanziellen Auswirkungen dieses Vorfalls werden auf insgesamt über 2,4 Milliarden US-Dollar geschätzt.

Entwicklung der Erpressungstaktik von Ransomware

| Taktik der Erpressung | Traditionelle Ransomware | Doppelte Erpressung | Dreifache Erpressung | Vierfache Erpressung |

|---|---|---|---|---|

| Verschlüsselung von Daten | ✅ Verschlüsselt die Dateien auf dem System des Opfers. | ✅ Verschlüsselt die Dateien auf dem System des Opfers. | ✅ Verschlüsselt die Dateien auf dem System des Opfers. | ✅ Verschlüsselt die Dateien auf dem System des Opfers. |

| Exfiltration und Bedrohung durch Lecks | ❌ | ✅ Exfiltration von Daten und Drohung, sie zu veröffentlichen, wenn das Lösegeld nicht gezahlt wird. | ✅ Exfiltriert Daten und droht, sie zu veröffentlichen, wenn das Lösegeld nicht gezahlt wird. | ✅ Exfiltriert Daten und droht, sie zu veröffentlichen, wenn das Lösegeld nicht gezahlt wird. |

| DDoS-Angriff | ❌ | ❌ | ✅ Droht, den Betrieb durch DDoS-Angriffe zu stören. | ✅ Drohung, den Betrieb durch DDoS-Angriffe zu stören. |

| Kontakt zu Kunden/Partnern | ❌ | ❌ | ❌ | ✅ Drohung, Kunden, Lieferanten und Partner zu kontaktieren, um die Verletzung offenzulegen. |

Zunehmende Auswirkungen: Jede zusätzliche Erpressungsstufe erhöht den Druck auf die Opfer erheblich und verringert die Wirksamkeit herkömmlicher Schutzmaßnahmen wie Backups.

Jüngste Beispiele für Multi-Erpressung

Die Gruppe Qilin ist ein gutes Beispiel für die Entwicklung hin zu immer aggressiveren Taktiken. Im Jahr 2024 führte ihr Angriff auf Synnovis, einen Pathologie-Dienstleister des britischen NHS, zu einer Rekord-Lösegeldforderung von 50 Millionen US-Dollar. Als das Unternehmen sich weigerte zu zahlen, veröffentlichte die Gruppe die gestohlenen Daten von rund 900.000 Personen im Dark Web. Die finanziellen Auswirkungen für Synnovis werden auf 33 Mio. £ geschätzt und zeigen, dass die Zahlungsverweigerung die wirtschaftlichen Folgen nicht beseitigt. Mit über 700 Opfern, die 2025 in 62 Ländern gezählt wurden, etabliert sich Qilin als eine der aktivsten RaaS-Operationen.

Play, von der IACS als eine der aktivsten Ransomware-Gruppen identifiziert, verwendet ein Modell der doppelten Erpressung in Kombination mit direkten Telefonanrufen bei den Opfern, um sie zur Zahlung zu bewegen und mit der Offenlegung ihrer Informationen zu drohen.

Diese neue Ära der Ransomware zeichnet sich auch durch die Zusammenarbeit zwischen spezialisierten Gruppen aus. Scattered Spider, Teil der Allianz Scattered LAPSUS$ Hunters, zeichnet sich durch den Erstzugriff über fortgeschrittenes Social Engineering (Vishing, SIM-Swapping, Helpdesk-Manipulation) aus. Die Gruppe hat in der Vergangenheit als Affiliate für mehrere große RaaS-Programme agiert, darunter ALPHV/BlackCat, Qilin, RansomHub und DragonForce. Letzteres, das sich als „Ransomware-Kartell“ positioniert, das seinen Affiliates ein White-Label-Modell anbietet, versuchte nach dem Verschwinden von RansomHub im April 2025, die Affiliates von RansomHub zurückzugewinnen. Diese Rollenspezialisierung – bei der einige Gruppen das anfängliche Eindringen steuern, während andere die Infrastruktur für Verschlüsselung und Erpressung bereitstellen – maximiert die Effizienz der kriminellen Operationen.

Erpressung ohne Verschlüsselung: der neue Trend.

Ein Paradigmenwechsel

In den letzten Jahren hat sich eine wesentliche Entwicklung bestätigt: Einige kriminelle Gruppen verzichten nun auf Verschlüsselung und setzen stattdessen auf Erpressung, die ausschließlich auf Datendiebstahl beruht. Laut dem Bericht „State of Ransomware 2025“ von Sophos sinkt die Verschlüsselungsrate auf den niedrigsten Stand seit sechs Jahren, von 70 % im Jahr 2024 auf 50 % im Jahr 2025. Gleichzeitig verdoppelte sich der Anteil der Erpressungsangriffe ohne Verschlüsselung von 3 % im Jahr 2024 auf 6 % im Jahr 2025.

Dieser Ansatz hat für die Angreifer mehrere Vorteile. Die Entwicklung von Ransomware, die moderne Sicherheitslösungen umgehen kann, ist zeitaufwändig und erfordert fortgeschrittene technische Fähigkeiten. Wenn sich kriminelle Gruppen ausschließlich auf die Exfiltration konzentrieren, können sie schneller und opportunistischer operieren. Außerdem gelingt es 97 % der Organisationen, deren Daten verschlüsselt wurden, nun, diese wiederherzustellen, wodurch die Verschlüsselung als Druckmittel weniger wirksam wird.

Doppelte Erpressung bleibt jedoch eine wichtige Taktik: 28% der Organisationen, deren Daten verschlüsselt wurden, wurden auch Opfer eines Datendiebstahls, was 14% aller Opfer von Ransomware entspricht. Diese Entwicklung geht mit einer differenzierten Zielgruppenansprache einher: Kleine Organisationen (100-250 Mitarbeiter) sind besonders anfällig für Erpressungsangriffe ohne Verschlüsselung (13 % von ihnen), während es bei großen Unternehmen nur 3 % sind.

Gruppen, die unverschlüsselte Erpressung praktizieren

Mehrere Gruppen haben diesen Ansatz ausschließlich oder teilweise verfolgt. World Leaks, das im November 2024 aus der Auflösung von Hunters International hervorgegangen ist, betreibt seit Januar 2025 reine Erpressung ohne Verschlüsselung. Auch RansomHub wurde dabei beobachtet, wie es diese Taktik gelegentlich anwendet, ebenso wie aufstrebende Gruppen wie Weyhro. Die Gruppe Cl0p, die sich auf die industrielle Ausnutzung von Zero-Day-Schwachstellen spezialisiert hat, die massiv eingesetzte Unternehmensplattformen betreffen, bevorzugt systematisch die Exfiltration gegenüber der Verschlüsselung. Nach MOVEit Transfer im Jahr 2023 (über 2.700 betroffene Organisationen) zielt seine sechste große Kampagne auf Oracle E-Business Suite ab, wobei bereits über 100 Opfer bestätigt wurden.

Anatomie eines Angriffs mit doppelter Erpressung

Die Angreifer verschaffen sich durch verschiedene Methoden Zugang zum Netzwerk des Opfers :

- Phishing bleibt einer der häufigsten Vektoren, wobei die E-Mails so gestaltet sind, dass sie den Benutzer täuschen und ihn dazu bringen, auf einen bösartigen Link zu klicken oder eine infizierte Datei herunterzuladen. Eine besonders besorgniserregende Entwicklung ist die Zunahme der ClickFix-Technik, bei der die Opfer dazu verleitet werden, selbst schädliche Befehle auszuführen. Einige Ransomware-Gruppen, insbesondere Interlock, verwenden nun FileFix, eine noch raffiniertere Variante, die den Windows-Dateibrowser ausnutzt und Systemschutzmaßnahmen umgeht ;

- Ausnutzung ungepatchter Schwachstellen in Systemen, die im Internet offengelegt werden ;

- Nutzung kompromittierter Anmeldeinformationen, die manchmal durch frühere Datenlecks oder Brute-Force-Angriffe erlangt wurden ;

- die Ausnutzung unzureichend gesicherter Fernzugriffsdienste, einschließlich Remote Desktop Protocol (RDP) oder VPN.

Laut Arctic Wolf nutzen fast 60% der beobachteten Ransomware-Angriffe den externen Fernzugriff aus, um den ursprünglichen Zugriff zu erlangen, häufig über kompromittierte Anmeldedaten, die den Zugang über ein ungesichertes VPN oder RDP ermöglichen.

Phase 2: Seitwärtsbewegung und Erhöhung von Privilegien

Sobald der Erstzugriff erfolgt ist, bewegen sich die Angreifer seitwärts durch das Netzwerk, um möglichst viele wertvolle Ressourcen zu identifizieren und auf diese zuzugreifen. Diese Phase umfasst in der Regel auch eine Privilegienerhöhung, um Administratorrechte für die gesamte Infrastruktur zu erlangen. Die Angreifer nutzen legitime Tools, die sich auf den Systemen befinden (sog. Living-off-the-land-Technik), um eine Entdeckung zu vermeiden.

Phase 3: Aufklärung und Exfiltration von Daten.

Die Angreifer scannen das Netzwerk, um Daten mit hohem Wert zu identifizieren: persönlich identifizierbare Informationen (PII), Finanzdaten, geistiges Eigentum, Geschäftsgeheimnisse, Gesundheitsdaten usw. Die Daten werden in der Regel von den Angreifern aufgespürt. Diese Daten werden dann auf externe Server exfiltriert, die von den Kriminellen kontrolliert werden, oft mithilfe von Tools wie Rclone oder indem sie auf Cloud-Dienste übertragen werden.

Phase 4: Verschlüsselung und Lösegeldforderung.

Der Payload der Ransomware wird eingesetzt, um kritische Systeme zu verschlüsseln. Dann wird eine Lösegeldforderung vorgelegt, die den geforderten Betrag nennt und damit droht, dass die gestohlenen Daten bei Nichtzahlung offengelegt werden. Die Vorgänge sind schneller geworden, wobei die Verhandlungen oft nur wenige Stunden nach der Exfiltration der Daten beginnen.

Die Folgen der doppelten Erpressung

Regulatorische und rechtliche Auswirkungen

Ein doppelter Erpressungsangriff, der die Exfiltration personenbezogener Daten beinhaltet, löst in vielen Rechtsordnungen strenge Meldepflichten aus. Der Umfang dieser Pflichten ist je nach Region unterschiedlich :

In Europa (DSGVO): Der Verlust der Kontrolle über personenbezogene Daten bedeutet, dass die betroffenen Personen den ihnen garantierten Schutz und die ihnen zustehenden Rechte verloren haben. Die Zahlung von Lösegeld wird von den Regulierungsbehörden nicht als angemessene Abhilfemaßnahme angesehen. Organisationen müssen mit Geldstrafen von bis zu 20 Millionen Euro oder 4 % des weltweiten Jahresumsatzes rechnen.

In den USA (HIPAA): Für den Gesundheitssektor wird davon ausgegangen, dass ein Ransomware-Angriff eine meldepflichtige Datenverletzung darstellt, es sei denn, die Organisation kann nachweisen, dass die Wahrscheinlichkeit einer Kompromittierung der geschützten Gesundheitsinformationen (PHI) gering ist. Die Meldungen müssen innerhalb von 60 Tagen erfolgen, wobei die betroffenen Einzelpersonen, das HHS (Department of Health and Human Services) und die Medien informiert werden müssen, wenn mehr als 500 Personen betroffen sind. Die Geldstrafen können bis zu 50.000 US-Dollar pro Verstoß betragen, mit einem jährlichen Höchstbetrag von 1,5 Millionen US-Dollar pro Verstoßkategorie.

In Kalifornien (CCPA/CPRA): Unternehmen müssen die betroffenen kalifornischen Einwohner und den Generalstaatsanwalt des Bundesstaates benachrichtigen, wenn mehr als 500 Einwohner betroffen sind. Die Strafen können bis zu 7.500 US-Dollar pro vorsätzlichem Verstoß betragen. Die Opfer können auch ein privates Klagerecht ausüben, um Schäden einzufordern.

Cyberkriminelle nutzen diesen regulatorischen Druck bewusst in ihren Verhandlungstaktiken aus, da sie wissen, dass die potenziellen Geldstrafen die Höhe des geforderten Lösegelds übersteigen können.

Schaden für den Ruf

Die Veröffentlichung gestohlener Daten auf einer Leaking-Website kann dem Ruf einer Organisation irreparablen Schaden zufügen. Die Offenlegung vertraulicher Informationen, seien es Kundendaten, Geschäftsgeheimnisse oder sensible interne Mitteilungen, untergräbt das Vertrauen der Interessengruppen und kann sich nachhaltig auf das Markenimage auswirken.

Operative und finanzielle Folgen

Der Angriff auf CDK Global im Juni 2024 ist ein Beispiel für das Ausmaß möglicher betrieblicher Störungen: Bei diesem Anbieter von Software für Autohändler betraf der Vorfall mehr als 10 000 Händler in Nordamerika und führte zu einem geschätzten kollektiven Verlust von 1 Milliarde US-Dollar. Der Angriff auf Starbucks über seinen Lieferanten Blue Yonder störte die Planungs- und Gehaltsabrechnungssysteme von 11 000 Filialen.

Keine Garantie für die Wiederherstellung oder Löschung von Daten.

Die Zahlung eines Lösegelds ist keine Garantie dafür, dass die Daten wiederhergestellt oder von den Angreifern gelöscht werden. Die jüngsten Daten sprechen eine deutliche Sprache: Im Jahr 2024 zahlten zwar 84 % der Opfer ein Lösegeld, aber nur 47 % stellten ihre unbeschädigten Daten wieder her. Noch beunruhigender ist, dass laut der Cybereason-Studie „Ransomware: The True Cost to Business 2024“ 78 % der Organisationen, die 2023 angegriffen wurden, 2024 erneut Opfer eines Angriffs wurden, wobei 63 % beim zweiten Angriff mit höheren Lösegeldforderungen konfrontiert waren, von denen 36 % von derselben kriminellen Gruppe angegriffen wurden.

Gesetzliche Entwicklungen: Auf dem Weg zum Verbot von Zahlungen

Das Vereinigte Königreich ging im Juli 2025 einen entscheidenden Schritt weiter und bestätigte das Verbot von Lösegeldzahlungen für den öffentlichen Sektor und die Betreiber kritischer nationaler Infrastrukturen. Diese Maßnahme, die von 72 % der Teilnehmer an der öffentlichen Konsultation unterstützt wurde, wird für den NHS, Kommunalverwaltungen, Schulen und Unternehmen gelten, die in kritischen Sektoren wie Energie, Verkehr und Telekommunikation tätig sind.

Die britische Gesetzgebung sieht außerdem vor :

- eine Regelung zur Verhinderung von Zahlungen, die private Organisationen dazu verpflichtet, die Behörden vor jeder Zahlung zu benachrichtigen ;

- eine Meldepflicht für jeden Ransomware-Vorfall innerhalb von 72 Stunden, gefolgt von einem umfassenden Bericht innerhalb von 28 Tagen.

Dieser Ansatz zielt darauf ab, das Geschäftsmodell von Cyberkriminellen zu treffen, indem Ziele im öffentlichen Sektor unattraktiv gemacht werden. Großbritannien ist damit das erste westliche Land, das ein gesetzliches Verbot von Lösegeldzahlungen für den öffentlichen Sektor und kritische Infrastrukturen durchsetzt und damit potenziell den Weg für ähnliche Maßnahmen in anderen Rechtsordnungen ebnet.

Ein weltweiter Trend zu weniger Zahlungen

Trotz des steigenden Angriffsvolumens gingen die Lösegeldzahlungen im Jahr 2024 um 35 % auf rund 813 Millionen US-Dollar zurück, verglichen mit 1,25 Milliarden US-Dollar im Jahr 2023. Die Rate der Zahlungsverweigerungen ist deutlich gestiegen: 63 % der Opfer verweigern nun die Zahlung, im Vergleich zu 41 % im Vorjahr. Dieser Trend spiegelt die verbesserten Wiederherstellungsmöglichkeiten der Organisationen und das wachsende Bewusstsein dafür wider, dass eine Zahlung keine Garantie für einen erfolgreichen Ausgang ist.

Sich gegen doppelte Erpressung schützen

Die Verteidigung gegen Angriffe mit doppelter Erpressung erfordert einen mehrschichtigen Ansatz, der Prävention, Erkennung und Reaktionsfähigkeit kombiniert.

Zugriffsverwaltung und Authentifizierung

Die meisten Ransomware-Angriffe nutzen kompromittierte Remote-Zugänge aus, um in Netzwerke einzudringen. Die Einrichtung einer phishingresistenten Multi-Faktor-Authentifizierung (MFA) bei allen Fernzugriffsdiensten (VPN, RDP) stellt einen grundlegenden Schutz dar. Der Angriff auf Change Healthcare wurde unter anderem durch die Nutzung eines Citrix-Portals ohne Multifaktor-Authentifizierung ermöglicht.

Umgang mit Schwachstellen

Die Ausnutzung ungepatchter Schwachstellen stellt einen wichtigen Vektor für Eindringlinge dar. Schwachstellen wie die in Cleo (CVE-2024-50623) oder in den Atlassian Confluence-Servern (CVE-2023-22527) wurden massiv für doppelte Erpressungsangriffe ausgenutzt. Ein effektives Programm für das Schwachstellenmanagement, das die schnelle Behebung kritischer Schwachstellen priorisiert, ist von entscheidender Bedeutung.

Erkennung der Datenexfiltration

Die Datenexfiltration geht dem Einsatz von Ransomware in der Regel voraus und ist die eigentliche Grundlage für doppelte Erpressung. Organisationen müssen in Lösungen für Netzwerküberwachung, Data Loss Prevention (DLP) und Anomalieerkennung investieren, um ungewöhnliche Transfers zu erkennen. Die Überwachung sollte insbesondere die Installation verdächtiger Anwendungen wie Rclone aufspüren, die häufig zur Datenexfiltration verwendet werden.

Kontinuierliche Überwachung und Reaktion

Eine rund um die Uhr verfügbare Überwachungs-, Erkennungs- und Reaktionsfähigkeit ist entscheidend, um verdächtiges Verhalten zu erkennen und Bedrohungen schnell einzudämmen. Im Jahr 2024 haben 56 % der angegriffenen Organisationen die Kompromittierung erst nach 3 bis 12 Monaten erkannt, was den Mangel an Transparenz verdeutlicht, der es Angreifern ermöglicht, Daten über lange Zeiträume zu exfiltrieren.

Datensicherungen und Kontinuitätsplan

Obwohl es immer zu einer Exfiltration kommen kann, hilft das Vorhandensein regelmäßiger und getesteter Datensicherungen der Organisation, den Betrieb im Falle eines Angriffs wieder aufzunehmen. Nur 54% der Opfer, die 2025 verschlüsselt wurden, konnten ihre Daten über Backups wiederherstellen – die niedrigste Rate seit sechs Jahren – und unterstreichen damit die Bedeutung regelmäßiger Tests von Wiederherstellungsverfahren.

Segmentierung des Netzwerks

Die Segmentierung des Netzwerks schränkt die Fähigkeit von Angreifern ein, sich seitwärts zu bewegen, sobald sie den ersten Zugriff erhalten haben. Dieser Ansatz, der in Zero-Trust-Architekturen zentral ist, reduziert die Angriffsfläche und schränkt die Ausbreitung bei einer anfänglichen Kompromittierung ein, wodurch die Menge der potenziell exfiltrierbaren Daten begrenzt wird.

Vorbereitung auf das Krisenmanagement

Durch die regelmäßige Durchführung von Simulationsübungen (tabletop exercises) können Teams in einer kontrollierten Umgebung üben, auf doppelte Erpressungsangriffe zu reagieren. Diese Übungen verdeutlichen die Rollen und Verantwortlichkeiten und zeigen Lücken in der Reaktionsstrategie auf. Die Einbeziehung des Managements ist entscheidend, um die Cybersicherheit in die Organisationskultur zu integrieren.

Schlussfolgerung

Die doppelte Erpressung stellt eine wichtige und nachhaltige Entwicklung der Ransomware-Bedrohung dar. Durch die Kombination von Datenverschlüsselung mit Diebstahl und drohender Offenlegung haben Cyberkriminelle die herkömmlichen, nur auf Backups basierenden Abwehrmaßnahmen außer Kraft gesetzt. Diese Tatsache zwingt Organisationen, ihren Ansatz zur Cybersicherheit zu überdenken und die Verhinderung von Exfiltration als Priorität ebenso wie den Schutz vor Verschlüsselung aufzunehmen.

Angesichts von Angreifern, die immer wieder neue Wege gehen und von der zweifachen zur dreifachen Erpressung oder sogar zur Erpressung ohne Verschlüsselung übergehen, wird die organisatorische Widerstandsfähigkeit zu einem Muss. Regulatorische Entwicklungen, insbesondere das Verbot von Lösegeldzahlungen in Großbritannien, signalisieren eine Sensibilisierung der Behörden und könnten die Ransomware-Wirtschaft nachhaltig verändern. Die Kombination aus Früherkennung, schneller Reaktion, Verhinderung von Datenverlust und enger Zusammenarbeit zwischen IT-, Rechts- und Führungsteams bildet die Grundlage für eine wirksame Verteidigung gegen diese sich ständig verändernde Bedrohung.

Quellen:

- Akamai: Ransomware Report 2025.

- Sophos: The State of Ransomware 2025.

- Tech Target: Was ist doppelte Erpressungs-Ransomware?

- Arctic Wolf: Die Gefahren der doppelten und dreifachen Erpressung bei Ransomware-Angriffen.

- Unit 42: Was ist Multi-Extortion Ransomware?

- Chainalysis Team: 5% Year-over-Year Decrease in Ransomware Payments, Less than Half of Recorded Incidents Resulted in Victim Payments.

- Bleeping Computer: Verbot von Lösegeldzahlungen durch Ransomware im Vereinigten Königreich