Cyberkriminelle übernehmen ein neues KI-Tool, das ursprünglich zur Stärkung der Cybersicherheit gedacht war, um Zero-Day-Schwachstellen schnell auszunutzen. Diese Entwicklung markiert einen weiteren Wendepunkt im digitalen Wettrüsten und verändert die Wirtschaft der Cyberkriminalität.

Künstliche Intelligenz verändert das, was wir bislang über Cybersicherheit wussten, immer wieder radikal – und, wie Sie sich denken können, nicht unbedingt zum Positiven. HexStrike AI, ein vom Sicherheitsforscher Muhammad Osama entwickeltes offensives Open-Source-Framework, das ursprünglich zur Unterstützung von Sicherheitsteams gedacht war, wurde schnell von Cyberkriminellen für die Automatisierung ihrer Angriffe missbraucht. Diese böswillige Aneignung ist ein perfektes Beispiel für die Doppelnatur der KI in der Cybersicherheit: ein Werkzeug, das die Verteidigung stärken kann, genauso wie es die Bedrohungen exponentiell vergrößern kann.

Table des matières

ToggleEin legitimes Tool, das für bösartige Zwecke missbraucht wird.

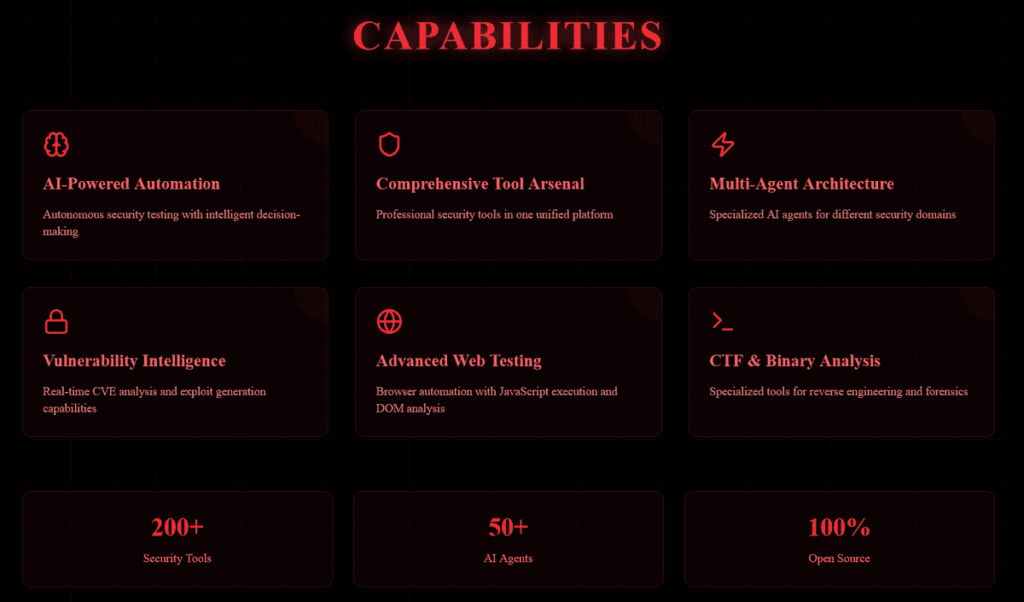

HexStrike AI bezeichnet sich selbst als „ein revolutionäres, KI-getriebenes Framework für offensive Sicherheit, das professionelle Sicherheitstools mit autonomen KI-Agenten kombiniert“. Das Tool, das seit Juli 2025 kostenlos auf GitHub verfügbar ist, wo es bereits über 1800 Sterne und 400 Forks gesammelt hat, ermöglicht die Integration von KI-Agenten, die über 150 Cybersicherheitstools automatisch für automatisierte Penetrationstests und die Entdeckung von Schwachstellen nutzen können.

Ein Funktionsprinzip ist revolutionär: HexStrike-AI fungiert als „Gehirn“, das Dutzende von spezialisierten KI-Agenten orchestriert. Diese Agenten können anerkannte Tools wie Nmap, Metasploit, Burp Suite oder John the Ripper verwenden, und das alles auf autonome und koordinierte Weise. Der Benutzer muss lediglich allgemeine Anweisungen wie „Führe eine umfassende Sicherheitsbewertung von …“ oder „Finde Schwachstellen in dieser Anwendung“ geben, damit das System automatisch eine passende Werkzeugkette einsetzt.

Technische Architektur: Wenn die KI den Angriff orchestriert.

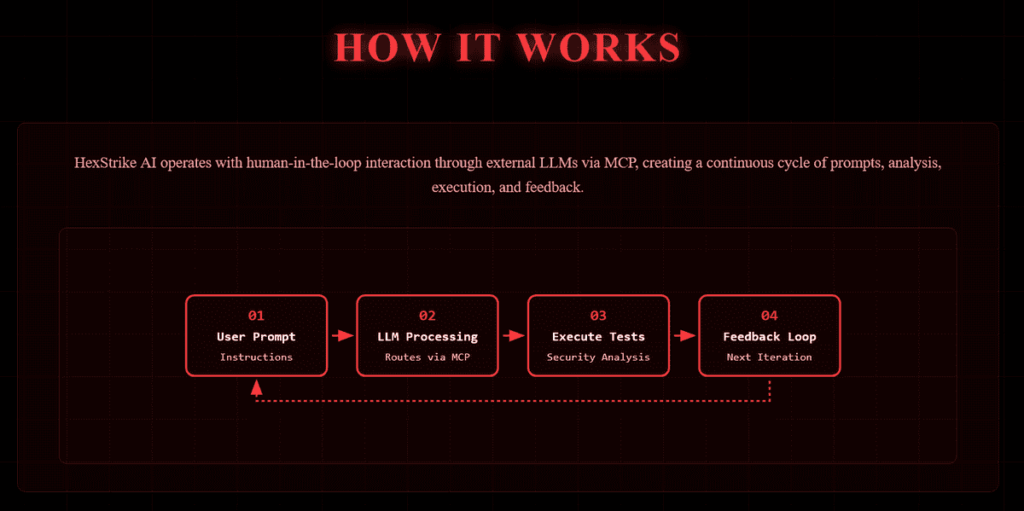

Die Architektur von HexStrike AI basiert auf dem Model Context Protocol (MCP) von Anthropic, das einen FastMCP-Server einrichtet, der als Kommunikationshub zwischen den großen Sprachmodellen (LLM) – Claude, GPT, Copilot – und den Werkzeugfunktionen fungiert. Dieser Ansatz ermöglicht eine fließende Orchestrierung, bei der Befehle programmatisch ohne ständiges menschliches Eingreifen erteilt werden können.

Die LLMs fungieren hier als Denk- und Planungsmaschine, die Angriffsziele in logische Schritte zerlegt, kontextabhängig die richtigen Werkzeuge auswählt, Zwischenergebnisse interpretiert und die Betriebsstrategie dynamisch anpasst. Diese Fähigkeit zum kontextbezogenen Denken unterscheidet HexStrike AI grundlegend von herkömmlichen Angriffsskripten mit festen Sequenzen.

Das System integriert mehr als 12 spezialisierte autonome KI-Agenten, die von diesen LLMs mit bestimmten Rollen gesteuert werden: IntelligentDecisionEngine für die strategische Planung, CVEIntelligenceManager für die Echtzeit-Schwachstellenintelligenz und AIExploitGenerator für die automatisierte Erstellung von Exploits. Jedes Tool wird in eine standardisierte Funktion abstrahiert, wodurch die Orchestrierung transparent und automatisch wird.

Eine besonders besorgniserregende Funktion ist die in den Client integrierte Retry-Logik und das Wiederherstellungsmanagement. Dadurch wird sichergestellt, dass die Operationen auch im Falle eines Fehlschlags zuverlässig fortgesetzt werden – ein kritisches Merkmal bei der Verkettung von Scans, Exploits und Persistenzversuchen. Das System umfasst auch Sicherheitsfunktionen wie Safe Mode und Scope Validation, die ironischerweise dazu gedacht sind, den Missbrauch einzuschränken, aber von böswilligen Akteuren leicht umgangen werden können.

Diese LLM-zentrierte Architektur verwandelt Cyberangriffe von starren technischen Abläufen in adaptive Prozesse, die von konversationeller künstlicher Intelligenz gesteuert werden. Sie wird konkret durch einen automatisierten Workflow entfaltet, der in vier kritische Phasen strukturiert ist.

Automatisierung und Angriffsworkflow: von der Erkennung bis zur Exfiltration

Laut der von Check Point durchgeführten Forschung automatisiert HexStrike AI den gesamten Angriffsprozess, von der anfänglichen Erkennung bis zur endgültigen Datenexfiltration. Das Framework orchestriert einen kompletten Workflow in vier kritischen Phasen:

Phase 1 – Erkennung und Scan: KI-Agenten führen automatisch die Aufzählung von Subdomains, die Erkennung von Diensten und die Identifizierung von Schwachstellen bei Tausenden von Zielen gleichzeitig durch.

Phase 2 – Ausnutzung: Das System generiert und passt automatisch Exploits auf der Grundlage der entdeckten Schwachstellen an und testet verschiedene Varianten, bis es erfolgreich ist.

Phase 3 – Persistenz: Sobald der Zugriff erfolgt ist, setzt HexStrike AI automatisch Webshells ein und etabliert Persistenzmechanismen, um den Zugriff auf das kompromittierte System aufrechtzuerhalten.

Phase 4 – Exfiltration: Das Framework strukturiert die Extraktion sensibler Daten in optimierte KI-Workflows, wodurch die Zeit, die für den Massentransfer von Informationen aus dem Zielnetzwerk benötigt wird, drastisch reduziert wird.

Industrielle Leistung und Skalierbarkeit

Die oben beschriebene LLM-Architektur verändert die offensiven Fähigkeiten auf zwei komplementären Ebenen radikal. Zum einen beschleunigt sie jeden einzelnen Schritt des Angriffsprozesses erheblich und verkürzt Operationen von Tagen auf Minuten. Zum anderen ermöglicht sie durch massive Parallelisierung und dynamische Anpassung eine beispiellose Industrialisierung und verwandelt handwerkliche Cyberkriminalität in einen echten industriellen Prozess.

Quantifizierte Leistung: Wenn KI die Cyberkriminalität beschleunigt.

Die Leistung von HexStrike AI v6.0 zeigt eine beispiellose Beschleunigung der offensiven Fähigkeiten nach den verfügbaren technischen Daten :

| Art der Bewertung | Manuelle Zeit | HexStrike AI | Beschleunigungsfaktor |

|---|---|---|---|

| Aufzählung von Subdomains | 24 Stunden | 5-10 Minuten | x24 |

| Scannen nach Schwachstellen | 4-8 Stunden | 15-30 Minuten | x16 |

| Tests zur Web-Sicherheit | 6-12 Stunden | 20-45 Minuten | x18 |

| Entwicklung von Exploits | 2-10 Tage | 30-120 Minuten | x96 |

Diese von GBhackers berechneten Zahlen zeigen einen qualitativen Wandel in der Cyberkriminalität: Was früher wochenlang spezialisierte Teams erforderte, kann nun von einem einzigen Operator in wenigen Stunden erledigt werden. Der beeindruckendste Beschleunigungsfaktor betrifft die Entwicklung von Exploits, wo HexStrike AI einen traditionell langen und komplexen Prozess zu einem automatisierten Verfahren komprimiert, das weniger als zwei Stunden dauert.

Industrielle Skalierbarkeit und dynamische Anpassung

Die wahre Stärke von HexStrike AI liegt in seiner Anpassungsfähigkeit und Parallelisierung. Im Gegensatz zu herkömmlichen, durch menschliche Ressourcen begrenzten Angriffen kann das Framework gleichzeitige Angriffe auf Tausende von Zielen durchführen, wobei jeder KI-Agent unabhängig arbeitet, während er die entdeckten Informationen mit anderen teilt.

Ein großer Vorteil ist die dynamische Anpassung: Wenn eine Exploit- oder Exfiltrationstechnik fehlschlägt, moduliert HexStrike AI automatisch seine Strategie in Echtzeit und testet alternative Methoden bis zum Erfolg. Diese Lern- und Anpassungsfähigkeit erhöht die Erfolgsquote von Angriffen erheblich und verwandelt Eindringversuche in echte Industriekampagnen.

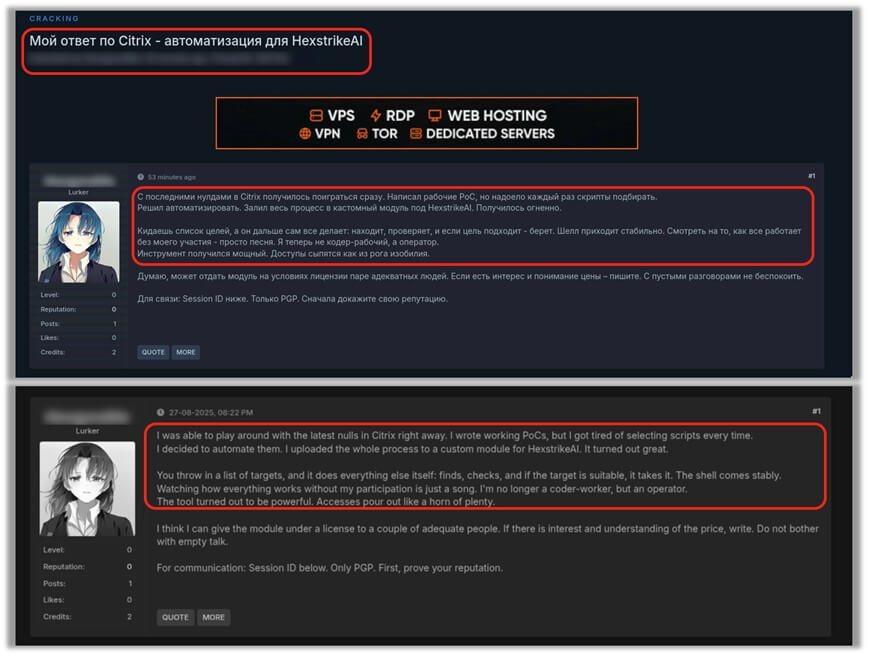

Ein Cyberkrimineller berichtet in einem Untergrundforum von dieser Transformation: „Ich bin kein codierender Arbeiter mehr, sondern ein Operator„, was veranschaulicht, wie die KI das Abstraktionsniveau anhebt und den Zugang zu fortgeschrittenen Angriffstechniken demokratisiert. Diese Entwicklung markiert den Übergang von der handwerklichen Cyberkriminalität, die hochentwickelte technische Fähigkeiten erfordert, zu einem industrialisierten Modell, bei dem das technische Fachwissen in die KI-Orchestrierung eingekapselt wird.

Express-Ausnutzung von Citrix-Schwachstellen

Die furchterregende Effizienz von HexStrike AI zeigte sich konkret in der jüngsten Offenlegung von drei kritischen Schwachstellen, die Citrix NetScaler ADC und Gateway Appliances betrafen. Die Schwachstellen CVE-2025-7775, CVE-2025-7776 und CVE-2025-8424 wurden von Cyberkriminellen, die dieses Framework verwendeten, schnell ausgenutzt, so die Forscher von Check Point, die signifikante Diskussionen im Dark Web beobachteten.

Beschleunigte Chronologie der Ausnutzung

Die Schwachstelle CVE-2025-7775, die mit einem CVSS-Wert von 9,2 als die kritischste eingestuft wird, ermöglicht eine Remotecodeausführung ohne Authentifizierung. Traditionell erfordert die Ausnutzung solcher Schwachstellen „hochqualifizierte Operatoren und wochenlange Entwicklungsarbeit„, um die Speicheroperationen, Authentifizierungsumgehungen und die Besonderheiten der NetScaler-Architektur zu verstehen.

Mit HexStrike AI bricht diese Zeitachse dramatisch zusammen. Die Forscher von Check Point berichten, dass böswillige Akteure bereits innerhalb von 12 Stunden nach Bekanntwerden der Schwachstellen behaupteten, HexStrike AI zum Scannen und Ausnutzen verwundbarer NetScaler-Instanzen zu verwenden, wodurch die Zeit für die Ausnutzung „von mehreren Tagen auf weniger als 10 Minuten„ verkürzt wurde.

Ausmaß der Bedrohung und Kommerzialisierung des Zugangs

Laut Bleeping Computer zeigen die Daten der ShadowServer Foundation das Ausmaß der Bedrohung: Fast 8.000 Endpunkte waren am 2. September 2025 noch anfällig für CVE-2025-7775, ein Rückgang gegenüber den 28.000 in der Vorwoche. Dieser Rückgang ist zwar ermutigend, lässt aber immer noch Tausende von Systemen anfällig für automatisierte Angriffe.

Cyberkriminelle nutzen diese Schwachstellen nicht nur aus, sondern bieten nun auch kompromittierte NetScaler-Instanzen in Untergrundforen zum Verkauf an und schaffen so einen regelrechten Markt für den illegalen Zugriff auf kritische Infrastrukturen. Diese sofortige Vermarktung kompromittierter Zugänge verdeutlicht, wie sich die Ausnutzung von Schwachstellen in einen industriellen Prozess verwandelt.

Auswirkungen auf die Ransomware-Wirtschaft

HexStrike AI verändert die kriminelle Wirtschaft grundlegend, indem es den Zugang zu fortschrittlichen Angriffstechniken demokratisiert und neue, auf Automatisierung basierende Geschäftsmodelle schafft. Diese Entwicklung definiert die Regeln für den Ransomware-Markt neu und beschleunigt die Professionalisierung der Cyberkriminalität.

Senkung der technischen Schwelle

Die KI-Orchestrierung ermöglicht es auch weniger kompetenten Akteuren, komplexe Kampagnen durchzuführen, wodurch der Markt für Ransomware-as-a-Service (RaaS) erheblich ausgeweitet wird. Diese Demokratisierung erhöht den Wettbewerb zwischen kriminellen Gruppen, drückt die Preise nach unten und vervielfacht gleichzeitig die Anzahl der Angriffe exponentiell. Script Kiddies könnten nun Angriffe auf Expertenebene inszenieren, indem sie der KI einfach Anweisungen in natürlicher Sprache erteilen.

Neue kriminelle Geschäftsmodelle

Angriffe, die früher Wochen dauerten und ganze Teams beschäftigten, können nun parallel auf Tausende von Zielen mit einem einzigen Operator durchgeführt werden. Diese industrielle Skalierbarkeit begünstigt Massen-Ransomware und ermöglicht eine schnelle Bereicherung der Cyberkriminellen. Kriminelle Gruppen können nun Strategien für automatisierte Massenangriffe verfolgen, die massenhaft auf frisch veröffentlichte Schwachstellen abzielen.

Höhere Rentabilität

Aus finanzieller Sicht revolutioniert HexStrike AI die Ökonomie des Angriffs: Die Dauer und die Kosten einer Kampagne werden drastisch reduziert, die Möglichkeiten für „runs successful“ (erfolgreiche Exfiltration, erpresstes Lösegeld) vervielfacht und der Weiterverkauf von Zugängen und Daten auf kriminellen Marktplätzen vereinfacht. Die Investitionsrendite bösartiger Kampagnen verbessert sich exponentiell.

Komprimierung der Angriffszyklen

Kompromittierte Zugänge werden sofort weiterverkauft und lösen in sensiblen Bereichen eine Kettenreaktion von Ransomware-Operationen aus, bei der die Opfer praktisch keine Zeit mehr für Eingriffe und Schadensbegrenzung haben. Diese Schnelligkeit komprimiert das Zeitfenster für Abwehrreaktionen dramatisch und verwandelt das Ökosystem der Cybersicherheit in einen permanenten Wettlauf gegen die Zeit.

Die Position des Schöpfers, systemische Risiken und Gegenmaßnahmen

Die böswillige Aneignung von HexStrike AI wirft grundlegende Fragen zur verantwortungsbewussten Entwicklung von KI-Tools in der Cybersicherheit auf. Zwischen den defensiven Absichten des Schöpfers, den inhärenten Risiken der Zweckentfremdung und den neuen Schwachstellen der KI-Agenten ist diese Situation ein hervorragendes Beispiel für die Herausforderungen der Sicherheitsinnovation im Zeitalter der konversationellen künstlichen Intelligenz.

Die Position des Schöpfers: Erst verteidigen, dann angreifen!

Von The Register auf das Missbrauchspotenzial seines Frameworks angesprochen, bleibt Muhammad Osama, der Schöpfer von HexStrike AI, dabei, dass sein Tool „als verteidigerorientiertes Framework zur Beschleunigung von Penetrationstests gebaut wurde“. Er betont, dass das Ziel darin besteht, Verteidigern dabei zu helfen, Schwachstellen vor den Angreifern zu entdecken, indem sie mithilfe von KI verschiedene Angriffswege mit Maschinengeschwindigkeit simulieren.

Er räumt jedoch ein:„Wie andere Sicherheits-Frameworks kann es missbraucht werden, aber es enthält keine vorkonstruierten Zero-Day-Exploits. Es automatisiert Arbeitsabläufe, und andere können ihre eigene Logik einfügen„. Er offenbart auch, dass er „die Veröffentlichung der auf RAG (Retrieval-Augmented Generation) basierenden Version zurückgehalten hat, die CVE-Intelligenz dynamisch integrieren und Tests in Echtzeit anpassen kann„, um die Ermächtigung der Verteidiger und die Begrenzung des Missbrauchs sorgfältig gegeneinander abzuwägen.

In Aussagen, die von Cybernews wiedergegeben wurden, bleibt seine defensive Vision entschieden optimistisch:„Verteidiger haben die einmalige Gelegenheit, das Gleichgewicht auf ihre Seite zu bringen. Angreifer bewegen sich oft opportunistisch und chaotisch, während Verteidiger, wenn sie sich Automatisierung und KI-gesteuerte Orchestrierung zu eigen machen, systematische, adaptive und belastbare Verteidigungen aufbauen können, die über das hinausgehen, was manuelle Prozesse ermöglichen.„

Das Dual-Use-Dilemma: Wenn Verteidigungswerkzeuge zu Waffen werden.

HexStrike AI ist ein Paradebeispiel für das Dilemma der doppelten Nutzung (dual-use) von KI-Technologien in der Cybersicherheit. Dieses Problem geht über dieses spezielle Werkzeug hinaus und wirft grundlegende Fragen zur Entwicklung von KI-Werkzeugen für die Sicherheit auf.

Jüngste Forschungsergebnisse von Alias Robotics und der Oracle Corporation zeigen, dass KI-Agenten für die Cybersicherheit wie PentestGPT ein hohes Risiko der Prompt-Injektion bergen, wodurch Sicherheitswerkzeuge durch versteckte Anweisungen effektiv in Cyberwaffen verwandelt werden. Diese inhärente Verwundbarkeit von KI-Systemen bedroht direkt die Penetrationstester und Sicherheitsteams, die diese Tools einsetzen, und schafft so ein Paradoxon, bei dem sich die Verteidiger neuen Risiken aussetzen, während sie versuchen, ihre defensiven Fähigkeiten zu stärken.

Ein Paradigmenwechsel in der Cybersicherheit.

Das Aufkommen von HexStrike AI markiert einen Wendepunkt in der Entwicklung der Cyberbedrohungen. Amit Weigman, Direktor für Lösungstechnik bei Check Point, betont, dass sich„das Zeitfenster zwischen Offenlegung und Massenausbeutung dramatisch verkürzt„. Diese zeitliche Komprimierung verwandelt das Ökosystem der Cybersicherheit in einen ständigen Wettlauf gegen die Zeit.

Dieser Paradigmenwechsel zwingt Organisationen, ihre Verteidigungsstrategien zu überdenken. Traditionelle Patch-Zyklen, die in Wochen gemessen werden, werden obsolet, wenn die Zeit bis zur Ausnutzung nun in Stunden gemessen wird. Die Check Point-Forschung bestätigt, dass „HexStrike AI für einen umfassenderen Paradigmenwechsel steht, bei dem KI-Orchestrierung zunehmend zur schnellen und großflächigen Weaponisierung von Schwachstellen eingesetzt wird„.

Empfehlungen für Sicherheitsteams

Angesichts dieser neuen Bedrohung empfiehlt die Check Point-Forschung den Verteidigern, dringend einen mehrschichtigen Ansatz zu verfolgen:

- Adaptive Erkennung: Statische Signaturen und Regeln werden nicht mehr ausreichen. Erkennungssysteme müssen frische Intelligenz inkorporieren, von aktuellen Angriffen lernen und sich dynamisch anpassen.

- KI-gesteuerte Verteidigung: So wie Angreifer Orchestrierungsschichten aufbauen, müssen Verteidiger KI-Systeme einsetzen, die Telemetrie korrelieren, Anomalien erkennen und selbstständig mit Maschinengeschwindigkeit reagieren können.

- Drastische Verkürzung der Patch-Zyklen: Wenn die Betriebszeit in Stunden gemessen wird, kann das Patchen nicht mehr ein wochenlanger Prozess sein. Automatisierte Pipelines für die Validierung und Bereitstellung von Patches werden entscheidend.

- Zusammenführung von Bedrohungsintelligenz: Die Überwachung von Diskussionen im Dark Web und in Untergrundforen wird zu einem kritischen defensiven Beitrag. Frühe Signale bieten eine lebenswichtige Vorbereitungszeit.

- Resilienz-Engineering: Kompromittierung annehmen und Systeme mit Segmentierung, geringsten Privilegien und robusten Wiederherstellungsmöglichkeiten architektonisch so gestalten, dass ein erfolgreicher Exploit keine katastrophalen Auswirkungen bedeutet.

Die Zukunft: Eine noch leistungsfähigere Version ist in Planung.

Der Entwickler plant, in Kürze ein großes Update, HexStrike AI v7.0, zu veröffentlichen, das die Fähigkeiten auf über 250 KI-Agenten und Tools ausweitet, mit Ein-Befehl-Konfiguration, Docker-Unterstützung, einem nativen Desktop-Client und einem vollständig integrierten RAG-System, das eine Echtzeitanpassung an Zero-Days und eine dynamische Exploit-Suche ermöglicht. Diese Entwicklung verspricht eine defensive Automatisierung der nächsten Generation, wird aber wahrscheinlich auch die offensiven Fähigkeiten verstärken.

Fazit: Wenn KI die Cyberkriegsführung neu definiert.

HexStrike AI stellt die konkrete Verkörperung einer konzeptionellen Architektur dar, die Check Point Research vorausgesehen hatte: ein zentrales Orchestrierungsgehirn, das spezialisierte KI-Agenten steuert. Was einst theoretisch war, ist nun einsatzbereit, und Angreifer verlieren keine Zeit, um es auszunutzen.

Diese Entwicklung geht über das bloße technische Problem hinaus und wird zu einer grundlegenden Veränderung im Wesen von Cyberangriffen. Die intelligente Automatisierung ermöglicht es nun auch weniger qualifizierten Akteuren, ausgeklügelte Angriffe durchzuführen, wodurch die fortgeschrittene Cyberkriminalität gewissermaßen demokratisiert und die digitale Schattenwirtschaft umgestaltet wird.

Die Industrialisierung der Cyberkriminalität durch KI schafft ein Ökosystem, in dem sich Angriffe in bisher unbekanntem Ausmaß und mit bisher unbekannter Geschwindigkeit entfalten, und zwingt Verteidiger dazu, ihre traditionellen Ansätze aufzugeben und ebenfalls die intelligente Automatisierung zu umarmen.

Für Verteidiger besteht eine dreifache Dringlichkeit: Sie müssen aktuelle Schwachstellen mit bisher ungekannter Geschwindigkeit angehen, sich auf eine Zukunft vorbereiten, in der KI-gesteuerte Orchestrierung die Norm ist, und KI-Gegenmaßnahmen entwickeln, die mit der zunehmenden Raffinesse der Angriffswerkzeuge konkurrieren können. Je früher sich die Sicherheitsgemeinschaft anpasst – indem sie schneller korrigiert, intelligenter erkennt und mit Maschinengeschwindigkeit reagiert -, desto größer wird unsere Fähigkeit sein, in dieser neuen Ära des industrialisierten Cyberkonflikts Schritt zu halten.

Das Aufkommen von HexStrike-AI bestätigt endgültig, was die Sicherheitsgemeinschaft befürchtet hatte: Die Konvergenz zwischen KI-Orchestrierung und offensiven Werkzeugen war nicht theoretisch. Was als aufkommende Möglichkeit erschien, ist nun eine operative Realität, die die Spielregeln der Cybersicherheit für die kommenden Jahre neu definiert.

Hauptquellen des Artikels :

- Check Point Research: HexStrike AI: When LLMs Meet Zero-Day Exploitation.

- The Register: HexStrike AI Citrix-Exploits.

- Cybernews: KI-Brain HexStrike führt Cyberattacken auf eigene Faust durch.

- FedNinjas: HexStrike-AI-Tool bricht n-tägige Schwachstellen auf .

- BleepingComputer: Hacker nutzen neues HexStrike-AI-Tool, um schnell n-day flaws auszunutzen.

- GBHackers: HexStrike AI Links Security Tools.

- Vulert: HexStrike-AI weaponized: Threat actors exploit

- Artificial Intelligence News: KI-Hackingtool bricht Zero-Day-Sicherheitslücken in Minuten auf

- Security Affairs: Crooks turn HexStrike AI into a weapon for fresh vulnerabilities