Ein neuer Ransomware-Stamm namens HybridPetya wurde von Forschern von ESET Research im September 2025 enthüllt. Diese hochentwickelte Malware stellt eine besorgniserregende Verschmelzung der zerstörerischen Techniken des berüchtigten NotPetya aus dem Jahr 2017 mit den Wiederherstellungsfähigkeiten des ursprünglichen Petya dar und fügt moderne Funktionen zur Umgehung von UEFI Secure Boot hinzu, die sie besonders furchteinflößend machen.

Die Samples dieser Ransomware wurden ursprünglich im Februar 2025 aus Polen auf VirusTotal hochgeladen, unter verschiedenen klangvollen Dateinamen wie „notpetyanew.exe“, was sofort eine Abstammung von der Malware nahelegte, die bei dem Angriff 2017 einen Schaden von über 10 Milliarden US-Dollar verursacht hatte.

Table des matières

ToggleEin ausgeklügeltes technisches Erbe: von Petya bis NotPetya.

Um die Bedrohung durch HybridPetya zu verstehen, muss man sich die Entwicklung seiner Vorgänger vergegenwärtigen. Petya, der im März 2016 entdeckt wurde, war eine innovative Ransomware, die im Gegensatz zu herkömmlichen Stämmen nicht einzelne Dateien verschlüsselte, sondern direkt die Master File Table (MFT) von NTFS-Partitionen angriff. Durch diesen Ansatz wurde das gesamte Dateisystem unzugänglich, die Daten blieben jedoch erhalten, sodass sie nach Zahlung des Lösegelds theoretisch wiederhergestellt werden könnten.

NotPetya, das im Juni 2017 auftauchte, markierte einen dramatischen Wendepunkt in der Geschichte der Cyberangriffe. Obwohl er viele Merkmale mit Petya teilte, war NotPetya in Wirklichkeit ein als Ransomware getarnterWiper (Malware, die Daten endgültig zerstören soll, ohne die Möglichkeit einer Wiederherstellung). Die Wiederherstellung von Entschlüsselungsschlüsseln aus den persönlichen Installationsschlüsseln der Opfer war nicht möglich, was die Wiederherstellung der Daten unpraktisch machte. Dieser Cyberangriff, der als der zerstörerischste in der Geschichte gilt, hatte zunächst die Ukraine über ein mit Sprengfallen versehenes Update der Buchhaltungssoftware M.E.Doc ins Visier genommen und sich dann weltweit ausgebreitet. Laut den Analysten von ESET Research „ist HybridPetya im Gegensatz zum ursprünglichen NotPetya (und auch zur Petya-Ransomware) auch in der Lage, moderne UEFI-basierte Systeme zu kompromittieren, indem eine bösartige EFI-Anwendung auf der EFI-Systempartition installiert wird.“

Die technischen Neuerungen von HybridPetya

Malware-Architektur und Komponenten

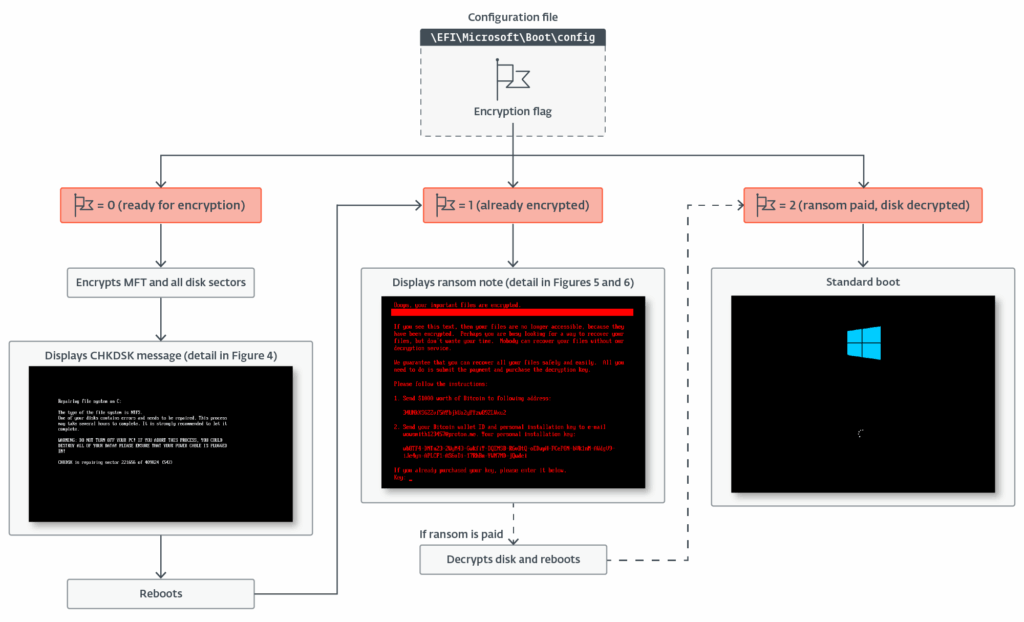

HybridPetya zeichnet sich durch eine ausgeklügelte Architektur aus, die aus zwei Hauptkomponenten besteht: einem Bootkit und einem Installer. Das System verwendet einen Verschlüsselungsflaggen-Mechanismus, um den Infektionsstatus zu verwalten:

- 0: System bereit für die Verschlüsselung

- 1: Laufwerk bereits verschlüsselt

- 2: Lösegeld gezahlt, Datenträger entschlüsselt.

Dieser strukturierte Ansatz ermöglicht es der Malware, die verschiedenen Phasen des Angriffs effizient zu verwalten und ihren Status auch nach einem Neustart des Systems konsistent zu halten.

Ausnutzung von CVE-2024-7344: Die Umgehung des Secure Boot.

Die besorgniserregendste Fähigkeit von HybridPetya liegt in der Ausnutzung von CVE-2024-7344, einer kritischen UEFI Secure Boot-Umgehungslücke, die von ESET im Juli 2024 entdeckt wurde. Die Sicherheitslücke betrifft die von Howyar Technologies entwickelte UEFI-Anwendung „reloader.efi“, die mit dem Microsoft Corporation UEFI CA 2011-Zertifikat eines Drittanbieters signiert ist.

Die Sicherheitslücke entsteht durch die Verwendung eines benutzerdefinierten PE-Laders anstelle der UEFI-Standardfunktionen LoadImage und StartImage. Diese fehlerhafte Implementierung ermöglicht es der Anwendung, während des Systemstarts unabhängig vom UEFI-Secure-Boot-Status jede beliebige, auch unsignierte UEFI-Binärdatei aus einer speziell gestalteten Datei mit dem Namen „cloak.dat“ zu laden.

Der Betriebsprozess folgt einem bestimmten Schema :

- Ersetzen des legitimen Windows-Bootloaders durch das verwundbare „reloader.efi“.

- Bereitstellung der Datei „cloak.dat“ mit der schädlichen UEFI-Anwendung, die über XOR verschlüsselt ist.

- Ausnutzung der Sicherheitslücke während des Neustarts zur Umgehung von Secure Boot.

- Ausführung des Schadcodes mit erhöhten Rechten vor dem Start des Betriebssystems.

Infektions- und Verschlüsselungsprozess

Der Infektionsprozess von HybridPetya folgt einer ausgeklügelten Sequenz, die mit der Identifizierung des Systemtyps beginnt. Der Installer überprüft, ob das System UEFI mit GPT-Partitionierung verwendet, indem er die Festplatteninformationen abruft und nach der EFI-Systempartition sucht, die durch PARTITION_SYSTEM_GUID identifiziert wird.

Sobald die EFI-Partition identifiziert ist, führt die Malware folgende Schritte durch:

- Löschendes Notfall-Bootloaders: Löschen von „\EFIBootBootx64.efi“.

- Bereitstellung der Verschlüsselungskonfiguration: Installation der Datei „EFIMicrosoftBootConfig“, die den Salsa20-Schlüssel, die 8-Byte-Nonce und den persönlichen Installationsschlüssel des Opfers enthält.

- Erstellung der Verifizierungsdatei: Bereitstellung von „EFIMicrosoftBootVerify“, das ein Array aus 0x200 Bytes mit dem Wert 0x07 enthält.

- Backup des legitimen Bootloaders: Kopieren von „EFIMicrosoftBootmgfw.efi“ nach „EFIMicrosoftBootmgfw.efi.old“.

Der Verschlüsselungsprozess zielt speziell auf NTFS-formatierte Partitionen ab, indem er alle angeschlossenen Speichergeräte identifiziert und dann die NTFS-Signatur „NTFS“ in den ersten Bytes jeder Partition überprüft. Das Bootkit verschlüsselt dann die Master File Table (MFT) mithilfe des Salsa20-Algorithmus und macht das gesamte Dateisystem unzugänglich.

Benutzeroberfläche und Lösegeldforderungen

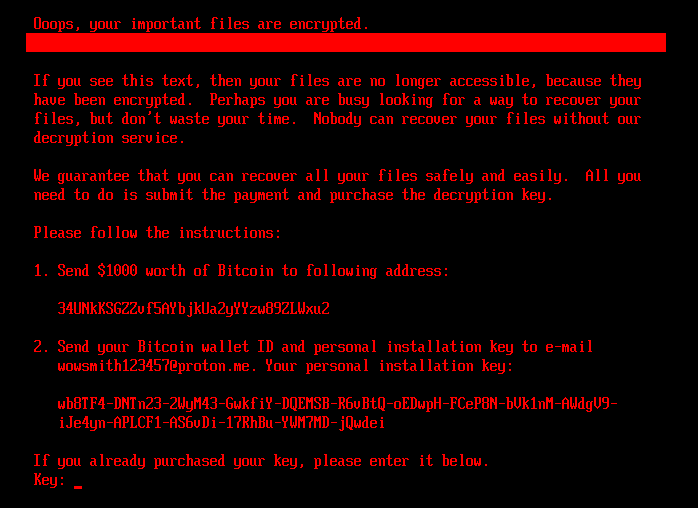

Wenn das System erkennt, dass das Laufwerk verschlüsselt ist (Flag = 1), zeigt HybridPetya eine Lösegeldforderung an, in der 1.000 Dollar in Bitcoin gefordert werden, die an die angegebene Wallet-Adresse (34UNkKSGZvf5AYbjkUa2yYzw89ZLWxu2) zu senden sind. Diese Bitcoin-Adresse war zum Zeitpunkt der ESET-Analyse leer, obwohl sie laut The Hacker News zwischen Februar und Mai 2025 183,32 US-Dollar erhalten hatte.

Die Lösegeldforderung behält das visuelle Format des ursprünglichen NotPetya bei, weist aber je nach Version erhebliche Abweichungen auf. Die unter Umgehung von Secure Boot eingesetzte Variante verwendet die E-Mail-Adresse „wowsmith999999@proton[.]me“, während die von Standardinstallateuren eingesetzte Variante „wowsmith1234567@proton[.]me“ verwendet. Diese Differenzierung lässt entweder auf unterschiedliche Gruppen oder auf eine bewusste Segmentierung der Kampagnen schließen.

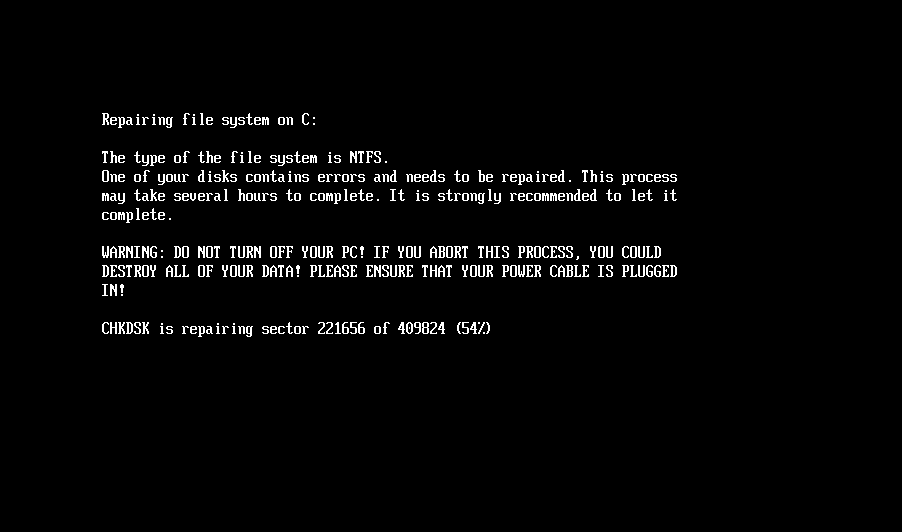

Während des Verschlüsselungsprozesses zeigt HybridPetya gefälschte CHKDSK-Nachrichten an, die mit denen von NotPetya identisch sind, und täuscht die Opfer, indem er sie glauben lässt, dass das System eine Routinewartung durchführt und nicht eine bösartige Verschlüsselung. Diese Desinformationstechnik ermöglicht es der Malware, über längere Zeiträume hinweg unverdächtig zu operieren.

Ein entscheidender Unterschied zu NotPetya: Wiederherstellung möglich.

Im Gegensatz zu NotPetya ist bei HybridPetya eine Wiederherstellung der Daten wirklich möglich. Die ESET-Forscher erklären: “ Interessanterweise, obwohl die Dateinamen auf VirusTotal und das Format der Lösegeldforderung in den aktuellen Samples darauf hindeuten, dass sie mit NotPetya in Verbindung stehen könnten, ermöglicht der Algorithmus, der zur Generierung des persönlichen Installationsschlüssels des Opfers verwendet wird, im Gegensatz zum ursprünglichen NotPetya, dem Malware-Operator, den Entschlüsselungsschlüssel aus den persönlichen Installationsschlüsseln der Opfer zu rekonstruieren. Dieses grundlegende Merkmal, das sich am RedPetyaOpenSSL-PoC orientiert, macht HybridPetya zu einer echten kommerziellen Ransomware und nicht zu einem rein zerstörerischen Werkzeug wie NotPetya.

Der Entschlüsselungsprozess folgt einer ausgeklügelten umgekehrten Logik: Nachdem der vom Opfer bereitgestellte Schlüssel durch Entschlüsselung der Datei „verify“ verifiziert wurde, liest das Bootkit die Anzahl der verschlüsselten Cluster aus der Datei „counter“ und entschlüsselt exakt die gleiche Anzahl von Clustern. Dieser Ansatz gewährleistet eine vollständige und konsistente Wiederherstellung des Dateisystems.

Der Kontext von UEFI-Bootkits und die Eskalation von Bedrohungen.

HybridPetya ist das vierte öffentlich bekannte Beispiel für ein echtes UEFI-Bootkit oder ein Proof-of-Concept mit Secure-Boot-Umgehungsfunktionalität. Es reiht sich in eine besorgniserregende Liste ein, die BlackLotus (Betreiber CVE-2022-21894), BootKitty (Betreiber LogoFail) und den PoC Hyper-V Backdoor (Betreiber CVE-2020-26200) umfasst.

Diese Verbreitung zeigt, dass Umgehungen von Secure Boot keine theoretischen Bedrohungen mehr sind, sondern zu immer häufigeren Techniken werden, die für Forscher und Angreifer gleichermaßen attraktiv sind. BlackLotus beispielsweise wurde im Dark Web für 5.000 US-Dollar gehandelt und konnte auf vollständig aktualisierten Windows 11-Systemen mit aktiviertem Secure Boot laufen.

Angriffe auf Firmware-Ebene stellen eine bedeutende Eskalation in der Raffinesse der Malware dar, da sie auf einer so niedrigen Ebene operieren, dass sie Formatierungen, komplette Neuinstallationen des Systems und sogar Festplattenwechsel überstehen. Diese maximale Persistenz macht ihre Erkennung und Entfernung für herkömmliche Sicherheitslösungen extrem schwierig.

Implikationen für die organisatorische Sicherheit

Das Auftauchen von HybridPetya unterstreicht eine grundlegende Veränderung der Bedrohungslandschaft. Wie die Analyse von Eclypsium zeigt, ist diese Malware ein Paradebeispiel dafür, warum herkömmliche Erkennungsansätze bei Bedrohungen auf Firmware-Ebene versagen. Wenn Malware auf UEFI-Ebene operiert, hält sie sich in den „staubigen Ecken“ der IT-Infrastruktur auf, wo die meisten Sicherheitstools keinen Einblick gewähren.

Herkömmliche Antivirenlösungen, EDR-Plattformen und Threat-Hunting-Tools operieren typischerweise auf der Ebene des Betriebssystems oder höher. Sie suchen nach bösartigen Prozessen, verdächtigen Netzwerkverbindungen und abnormalen Aktivitäten im Dateisystem. HybridPetya etabliert sich jedoch bereits, bevor diese Überwachungssysteme überhaupt zu arbeiten beginnen.

Aktueller Status und Einschätzung der Bedrohung

Laut ESET-Telemetrie wurde keine aktive Nutzung von HybridPetya in der freien Wildbahn festgestellt. Die Forscher vermuten, dass es sich um ein Proof-of-Concept handeln könnte, das von einem Sicherheitsforscher oder einem unbekannten Bedrohungsakteur entwickelt wurde. Diese Vermutung wird durch die kürzliche Entdeckung eines Petya UEFI PoC durch die Forscherin Aleksandra „Hasherezade“ Doniec bestärkt, was auf eine mögliche Verbindung zwischen den beiden Projekten hindeutet.

Im Gegensatz zu NotPetya scheint HybridPetya nicht über die aggressiven Netzwerkverbreitungsfähigkeiten zu verfügen, mit denen sein Vorgänger 2017 massiven Schaden angerichtet hatte. NotPetya nutzte den EternalBlue-Exploit, um sich von Rechner zu Rechner zu verbreiten, und verwandelte den Angriff in eine echte digitale Epidemie. HybridPetya gibt offenbar der Persistenz den Vorzug vor der Ausbreitung, eine taktische Entscheidung, die die Heimlichkeit über die unmittelbare Wirkung stellt.

Schutzmaßnahmen und Empfehlungen

Die Sicherheitslücke CVE-2024-7344 wurde von Microsoft mit dem Patch Tuesday-Update vom 14. Januar 2025 behoben. Windows-Systeme, auf die dieses Update oder spätere Versionen angewendet wurden, sind vor HybridPetya geschützt. Microsoft hat außerdem die anfälligen Binärdateien in seiner Widerrufsdatenbank (dbx) widerrufen.

Organisationen können überprüfen, ob sie dieser Sicherheitslücke ausgesetzt sind, indem sie mithilfe spezieller PowerShell-Befehle den Status der Secure-Boot-Datenbanken überwachen. Auf Linux-Systemen kann mit dem Tool dbxtool überprüft werden, ob die erforderlichen Widerrufsdaten installiert sind.

Die Experten empfehlen einen mehrschichtigen Sicherheitsansatz, der Folgendes umfasst :

- Überwachung der Integrität des Bootloaders: Erstellung von Basislinien für den Inhalt der EFI-Systempartition und Überwachung auf nicht autorisierte Änderungen.

- Analyse der Boot-Kette: kontinuierliche Überwachung der gesamten Boot-Sequenz von der Firmware bis zum Betriebssystem.

- Überprüfung des Secure-Boot-Status: Regelmäßige Validierung der Aktivierung und des ordnungsgemäßen Funktionierens von Secure Boot.

- Privilegienverwaltung: Beschränkung der für den Zugriff auf die EFI-Systempartition erforderlichen Administratorrechte.

Schlussfolgerung: Die ständige Weiterentwicklung der UEFI-Bedrohungen.

HybridPetya stellt einen bedeutenden Schritt in der Evolution von Ransomware dar und markiert den Einzug von Bootkit-Techniken in das Ökosystem moderner Ransomware. Obwohl es nicht aktiv eingesetzt wird, machen seine technischen Fähigkeiten – MFT-Verschlüsselung, UEFI-Kompatibilität und Secure-Boot-Umgehung – es zu einem besorgniserregenden Modell für zukünftige Bedrohungen.

Diese Entdeckung bestätigt, dass die Sicherheit der Firmware nicht länger eine zweitrangige Überlegung sein darf. Die Cybersicherheitsbranche muss ihre Strategien anpassen, um die Überwachung und den Schutz auf Firmware-Ebene einzubeziehen, was den Ansatz für die Endpunktsicherheit in einem Kontext, in dem Angreifer zunehmend „unter dem Betriebssystem“ operieren, grundlegend verändert.

Hauptquellen des Artikels :

- ESET Research: Introducing HybridPetya: Petya/NotPetya copycat with UEFI Secure Boot bypass.

- ESET Research: Under the cloak of UEFI Secure Boot: Introducing CVE-2024-7344.

- ESET Research: BlackLotus UEFI Bootkit: Mythos bestätigt.

- ESET Research: Bootkitty: Analyse des ersten UEFI-Bootkits für Linux

- The Hacker News: Neue HybridPetya Ransomware bypasst UEFI Secure Boot mit CVE-2024-7344.

- Eclypsium: HybridPetya Shows Why Firmware Security Can’t Be an Afterthought.

- G Data Software: Ransomware Petya: A Technical Review.

- Wired: NotPetya Cyberattacke Ukraine Russia Code crashed the world