Eine kritische Sicherheitslücke ermöglicht es jedem Domänenbenutzer, aus der Ferne Code auf den der Domäne angegliederten Veeam Backup & Replication-Servern auszuführen – ein Albtraum für die Sicherheit von Backup-Infrastrukturen.

Table des matières

ToggleEine besorgniserregende Schwachstelle, die Angriffe erleichtert.

Veeam hat ein kritisches Sicherheitsupdate veröffentlicht, das mehrere Schwachstellen in Veeam Backup & Replication (VBR) behebt, darunter eine besonders besorgniserregende Remotecodeausführung (RCE)-Schwachstelle. Die unter der Nummer CVE-2025-23121 identifizierte Sicherheitslücke erhielt die höchste CVSS-Bewertung von 9,9/10, was ihre extreme Kritikalität unterstreicht.

Die Schwachstelle wurde von den Sicherheitsforschern von watchTowr und CodeWhite entdeckt und gemeldet, zwei Teams, die für ihre Forschung zu Deserialisierungsschwachstellen bekannt sind.

Das Problem: ein zu breites Einfallstor.

Das beunruhigende Merkmal von CVE-2025-23121 ist seine leichte Ausnutzbarkeit. Jeder authentifizierte Domänenbenutzer kann diese Schwachstelle ausnutzen, um eine Remotecodeausführung auf dem Backupserver zu erreichen. Im Gegensatz zu vielen anderen Sicherheitslücken, die hohe Privilegien erfordern, verlangt diese nur einen Basiszugriff auf die Active Directory-Domäne (Quelle:BleepingComputer).

Die Sicherheitslücke betrifft nur VBR-Installationen, die an eine Domäne angehängt sind, aber in vielen Organisationen ist diese Konfiguration trotz der Sicherheitsempfehlungen von Veeam leider üblich.

Betroffene Versionen und Patch

Die Sicherheitslücke betrifft Veeam Backup & Replication 12.3.1.1139 und alle früheren Versionen des Zweigs 12. Der Patch wurde in Version 12.3.2.3617 integriert, die am 17. Juni 2025 Veeam KB4743 veröffentlicht wurde.

Zwei weitere Schwachstellen wurden ebenfalls in diesem Update behoben:

- CVE-2025-24286 (CVSS-Score: 7.2) – Ermöglicht es einem Benutzer mit der Rolle „Backup Operator“, Backup-Aufträge zu ändern, um beliebigen Code auszuführen.

- CVE-2025-24287 (CVSS-Score: 6.1) – Sicherheitslücke zur lokalen Privilegieneskalation in Veeam Agent für Windows.

Die technische Expertise hinter der Entdeckung

Die Forscher von watchTowr haben eine detaillierte technische Analyse veröffentlicht, aus der hervorgeht, dass die Sicherheitslücke die Schwächen von Blacklist-basierten Sicherheitsmechanismen ausnutzt. Das Problem besteht in der unkontrollierten Deserialisierung von Daten über den .NET Remoting-Kanal von Veeam.

Die Forscher erklären: „Blacklists basieren auf der sehr optimistischen (und offensichtlich fehlgeschlagenen) Vorstellung, dass wir einfach eine Liste aller bösartigen Klassen erstellen können. Dieser Ansatz erwies sich als unzureichend angesichts der Kreativität der Forscher, die neue ausnutzbare Klassen im Code von Veeam selbst identifizierten.

Ein besonders anfälliges Ökosystem

Die potenziellen Auswirkungen dieser Sicherheitslücke sind angesichts der Popularität von Veeam beträchtlich. Offiziellen Angaben zufolge werden Veeam-Produkte von mehr als 550.000 Kunden weltweit eingesetzt, darunter 82% der Fortune-500-Unternehmen und 74% der Global-2000-Unternehmen.

Diese breite Akzeptanz macht Veeam-Server zu besonders attraktiven Zielen für Cyberkriminelle, insbesondere für Ransomware-Gruppen, die wissen, dass eine Kompromittierung der Backup-Infrastruktur die Wiederherstellungsfähigkeit der Opfer lahmlegt.

Bewährte Sicherheitspraktiken werden ignoriert

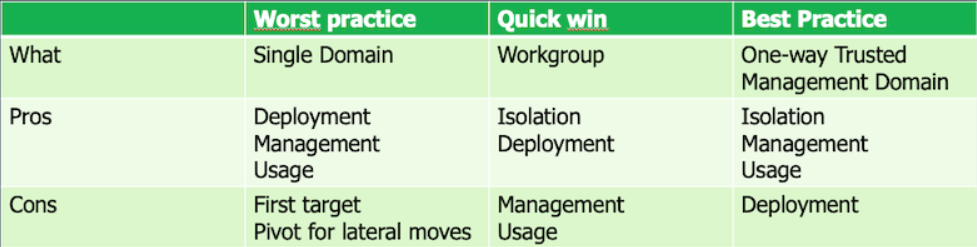

Ironischerweise empfiehlt Veeam in seinen Best-Practice-Leitfäden seit langem, Backup-Server nicht mit der Hauptdomäne zu verbinden. Die offizielle Empfehlung lautet, einen separaten Active Directory-Forst oder eine dedizierte Arbeitsgruppe für die Backup-Infrastruktur zu verwenden.

Leider ignorieren viele Organisationen diese Empfehlungen aus Bequemlichkeit und schaffen damit genau die Bedingungen für die Ausnutzung von CVE-2025-23121.

Besorgniserregende Geschichte der Ausnutzung durch Ransomware

Die neue Schwachstelle steht in einem beunruhigenden Kontext wiederholter Ausnutzung von Veeam-Schwachstellen durch Ransomware-Gruppen :

Jüngste dokumentierte Angriffe :

- CVE-2024-40711: Wird seit November 2024 von der Ransomware Frag ausgenutzt(siehe den entsprechenden Artikel).

- Akira und Fog: Diese Gruppen nutzten die gleiche Schwachstelle bereits im Oktober 2024(siehe entsprechender Artikel).

- Cuba Ransomware: Hat historisch gesehen Veeam-Server ins Visier genommen, um Anmeldeinformationen zu stehlen.

- FIN7: Diese APT-Gruppe wurde dabei beobachtet, wie sie VBR-Schwachstellen gegen kritische Infrastrukturen ausnutzte.

Wie Ransomware-Operatoren BleepingComputer anvertrauten, zielen sie immer auf VBR-Server ab, da dies den Datendiebstahl vereinfacht und Wiederherstellungsbemühungen blockiert, indem sie Backups löschen, bevor sie ihre Payloads einsetzen.

Unmittelbare Empfehlungen

Prioritäre Maßnahmen :

- Sofort auf Veeam Backup & Replication 12.3.2.3617aktualisieren.

- Konfigurationsprüfung: Überprüfen Sie, ob Ihre Veeam-Server der Domäne beigefügt sind.

- Segmentierung implementieren: Isolieren Sie die Backup-Infrastruktur in einem separaten AD-Forest.

- Zugriffe überwachen: Eine verstärkte Überwachung der Verbindungen zu den Veeam-Servern einrichten.

- Multi-Faktor-Authentifizierung: Aktivieren Sie 2FA für alle Veeam-Administratorkonten.

Empfohlene sichere Architektur :

- Einen dedizierten Active Directory Forest für Veeam verwenden.

- Beschränken Sie den Netzwerkzugriff auf die Backup-Server.

- Implementieren Sie eine kontinuierliche Überwachung auf verdächtige Aktivitäten.

- Offline- und Air-Gapped-Backups aufrechterhalten.

Eine Lektion über die Grenzen von Schwarzen Listen

Diese Schwachstelle ist ein gutes Beispiel dafür, warum Sicherheitsmechanismen, die auf schwarzen Listen basieren, grundsätzlich versagen. Wie die Forscher von watchTowr betonen: „Egal, wie perfekt Ihre Liste ist, irgendwann wird jemand einen Weg finden, sie auszunutzen“.

Dieser reaktive Ansatz – das Hinzufügen von Einträgen zu einer schwarzen Liste nach jeder Entdeckung – erweist sich angesichts der Kreativität von Forschern und Angreifern, die neue Exploit-Vektoren im bestehenden Code identifizieren können, als unzureichend.

Fazit: Ein kritisches Update, das nicht aufgeschoben werden sollte.

CVE-2025-23121 stellt ein großes Risiko für jede Organisation dar, die Veeam Backup & Replication in einer an die Domäne angehängten Konfiguration verwendet. Die Kombination aus einem CVSS-Wert von 9,9, der einfachen Ausnutzung durch jeden Domänenbenutzer und der Geschichte der Ausnutzung von Veeam-Schwachstellen durch Ransomware macht dies zu einer absoluten Priorität.

Das Update auf Version 12.3.2.3617 sollte als sicherheitsrelevanter Notfall betrachtet werden. Gleichzeitig ist es an der Zeit, die Architektur Ihrer Backup-Infrastruktur zu überprüfen, um sie an die von Veeam empfohlenen bewährten Sicherheitspraktiken anzupassen.

Die Erfahrung zeigt, dass Veeam-Schwachstellen schnell massenhaft ausgenutzt werden. Lassen Sie nicht zu, dass Ihre Backup-Server das schwächste Glied in Ihrer Sicherheitskette werden.

Quellen: