Eine massive Kampagne zum Identitätsdiebstahl trifft derzeit weltweit mehr als 100 führende Unternehmen. Hinter dieser Offensive steht die Cyberkriminellen-Allianz Scattered LAPSUS$ Hunters (SLSH), zu der auch ShinyHunters, eine der produktivsten Gruppen der englischsprachigen Cyberkriminalität, gehört. Im Gegensatz zu herkömmlichen automatisierten Angriffen beruhen diese Eindringlinge auf fortgeschrittenenSocial-Engineering-Techniken, die betrügerische Telefonanrufe und ausgeklügelte Phishing-Kits kombinieren, die selbst die stärksten Multifaktor-Authentifizierungssysteme umgehen können.

Table des matières

ToggleEine Echtzeitbedrohung für SSO-Plattformen

Das Threat Intelligence-Unternehmen Silent Push identifizierte bereits am 26. Januar 2026 eine massive Infrastruktur, die eingesetzt wurde, um Okta Single Sign-On (SSO)- Konten und andere Single-Sign-On-Plattformen anzugreifen, die von Hunderten von globalen Unternehmen genutzt werden. Die Kampagne basiert nicht auf herkömmlichen automatisierten Angriffstools, sondern auf einem menschlichen, interaktiven Ansatz, der als Voice Phishing (Sprach-Phishing) bezeichnet wird.

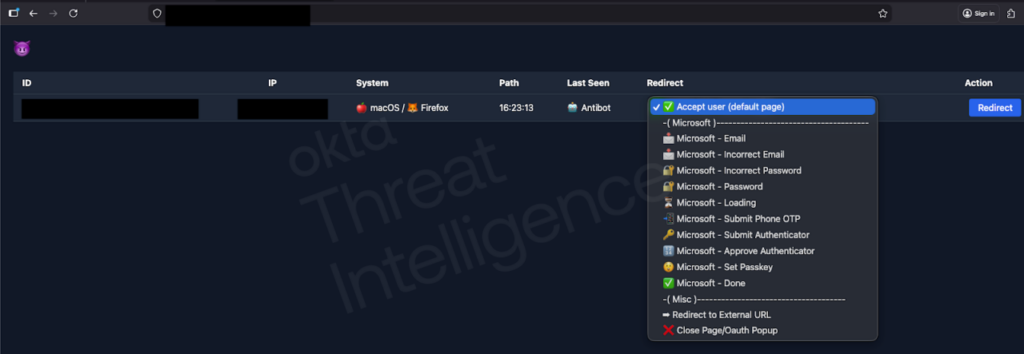

Die Angreifer verwenden ein Live-Phishing-Panel, mit dem sie in Echtzeit in eine Authentifizierungssitzung eingreifen können, indem sie sich als IT-Support ausgeben und gleichzeitig die im Browser des Opfers angezeigten Webseiten manipulieren.

Mandiant, die Threat Intelligence-Abteilung von Google, bestätigte in einer Stellungnahme am 28. Januar 2026, dass es sich um eine aktive und laufende Kampagne handelt. Charles Carmakal, Chief Technology Officer bei Mandiant Consulting, erklärt: „Mandiant verfolgt eine neue, laufende Kampagne, die unter dem Markennamen ShinyHunters geführt wird und fortgeschrittene Techniken des Voice Phishing einsetzt, um die SSO-Anmeldedaten von Opferorganisationen erfolgreich zu kompromittieren und von den Angreifern kontrollierte Geräte in den Multi-Faktor-Authentifizierungslösungen der Opfer anzumelden.“

Eine Umgehung des MFA durch soziale Manipulation

Die furchterregende Wirksamkeit dieser Angriffe liegt in ihrer Fähigkeit, die Multifaktor-Authentifizierung (MFA) auszuhebeln, obwohl sie als grundlegende Sicherheitsmaßnahme gilt. Die von den Angreifern verwendeten Phishing-Kits weisen mehrere technische Merkmale auf, die sie besonders gefährlich machen.

Okta Threat Intelligence veröffentlichte am 22. Januar 2026 eine detaillierte Analyse dieser neuen Phishing-Kits, die speziell für Vishing-Operationen entwickelt wurden. Brett Winterford, Vizepräsident bei Okta Threat Intelligence, erklärt: „Diese Kits können von den Anrufern on-the-fly angepasst werden, um die im Browser des Benutzers dargestellten Seiten zu steuern, damit sie mit dem Skript des Anrufers und den echten MFA-Herausforderungen synchronisiert werden, mit denen der Anrufer konfrontiert wird, wenn er versucht, sich einzuloggen.“

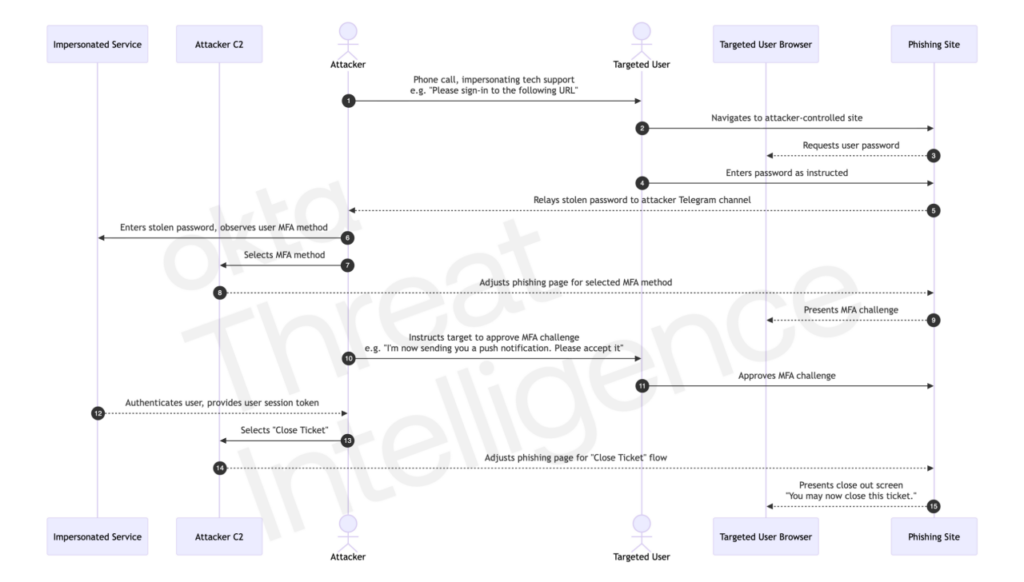

Der Angriffsprozess läuft in der Regel nach folgendem Szenario ab:

- Der Angreifer kontaktiert sein Ziel, gibt sich als IT-Helpdesk aus und beruft sich auf ein dringendes technisches Problem, das eine Identitätsprüfung erfordert ;

- Das Opfer wird auf eine Phishing-Website geleitet, die die legitime Login-Schnittstelle perfekt nachbildet (Okta, Microsoft Entra, Google Workspace) ;

- Wenn das Opfer seine Anmeldedaten eingibt, werden diese sofort an die Angreifer weitergeleitet, die versuchen, eine echte Verbindung zum legitimen Dienst herzustellen;

- das System löst eine MFA-Anfrage aus (SMS-Code, Push-Benachrichtigung oder temporärer Code) ;

- die Angreifer synchronisieren dann die gefälschte Seite, um genau die gleiche Art von Challenge anzuzeigen, wodurch der Eindruck eines normalen Vorgangs entsteht ;

- Das Opfer stimmt der Challenge zu oder gibt den Code ein, da es glaubt, auf einer legitimen Plattform zu handeln, während es in Wirklichkeit den Cyberkriminellen den Zugriff erlaubt.

Moussa Diallo, Bedrohungsforscher bei Okta, erklärt: „Mithilfe dieser Kits kann ein Angreifer, der mit einem Zielbenutzer telefoniert, den Authentifizierungsfluss kontrollieren, während der Benutzer mit den ID-Phishing-Seiten interagiert. Sie können die Seiten steuern, die das Ziel in seinem Browser sieht, und zwar in perfekter Synchronisation mit den Anweisungen, die sie während des Anrufs geben. Der Bedrohungsakteur kann diese Synchronisierung nutzen, um jede Form von MFA zu besiegen, die nicht gegen Phishing resistent ist“.

Mehr als 100 globale Unternehmen in der Schusslinie

Silent Push veröffentlichte am 26. Januar 2026 eine Liste der Organisationen, die in den letzten 30 Tagen speziell ins Visier dieser Kampagne geraten waren. Die Liste umfasst mehr als 100 Unternehmen und deckt praktisch jeden Wirtschaftssektor ab: Technologie, Finanzwesen, Gesundheitswesen, Energie, Immobilien, Telekommunikation und sogar Rechtsdienste.

Zu den identifizierten Zielen gehören große Namen: Atlassian, Canva, Epic Games, HubSpot, RingCentral, ZoomInfo im Technologiesektor; Moderna, Biogen, Gilead Sciences, Amgen in der Biotechnologie und Pharmaindustrie; Apollo Global Management, Blackstone, State Street, RBC im Bereich Finanzdienstleistungen; Halliburton, Sempra Energy, American Water in den Bereichen Energie und kritische Infrastruktur; sowie Telstra im Telekommunikationsbereich.

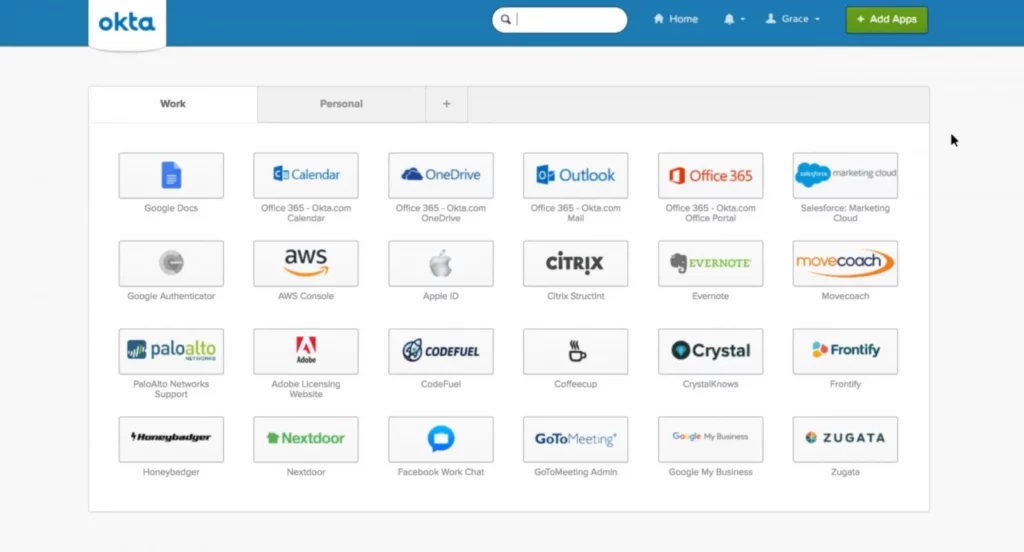

Diese Branchendiversifizierung zeigt, dass die Angreifer nicht auf eine bestimmte Branche abzielen, sondern vielmehr auf Organisationen, die SSO-Plattformen wie Okta verwenden. Ist ein SSO-Konto einmal kompromittiert, wird es zu einem digitalen Generalschlüssel, der Zugang zum gesamten Anwendungsökosystem des Unternehmens gewährt: E-Mail, Cloud-Speicher, Tools für die Zusammenarbeit, Kundendatenbanken, Verwaltungssysteme und vieles mehr.

Erste Opfer bestätigt und Daten offengelegt

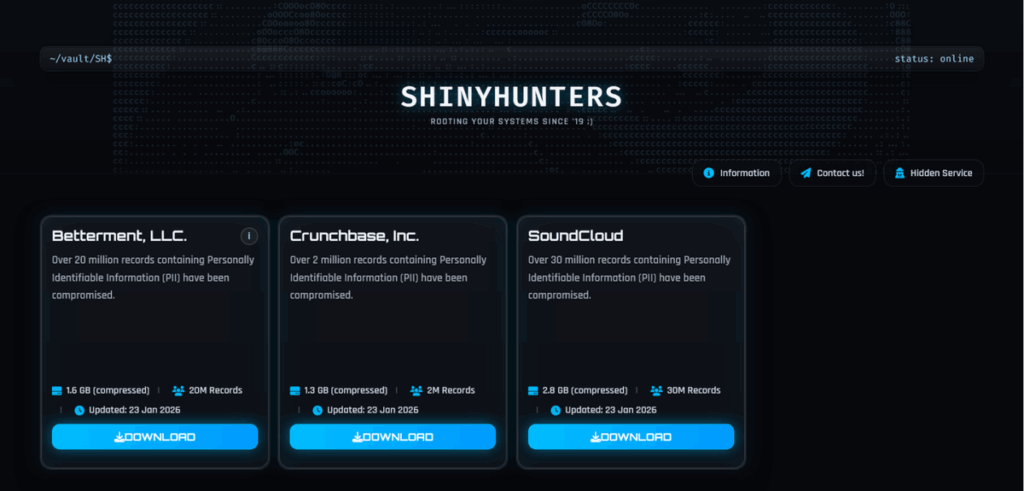

Mehrere Organisationen haben bereits öffentlich bestätigt, dass sie Opfer dieser Kampagne geworden sind. Der Sicherheitsforscher Alon Gal aus Hudson Rock enthüllte am 23. Januar 2026, dass er direkt von ShinyHunters kontaktiert worden war, die die Verantwortung für diese Angriffe übernahmen und bestätigten, dass sie Vishing-Kit-Dienste verwendet hatten, um zahlreiche Organisationen, die Okta verwendeten, zu kompromittieren.

Nachdem ihre Erpressungsversuche gescheitert waren, veröffentlichte die Gruppe auf ihrer Data Leak Site die Informationen, die sie bei drei Organisationen gestohlen hatten:

- Betterment: über 20 Millionen Datensätze zu dieser Plattform für automatisierte Finanzdienstleistungen und Investitionen. Das Unternehmen bestätigte am 9. Januar 2026, dass ein Angreifer über einen Social-Engineering-Angriff Zugang zu einigen seiner Systeme erhalten hatte und dass Kundendaten gestohlen worden waren, obwohl keine Konten direkt kompromittiert worden waren ;

- Crunchbase: über 2 Millionen Datensätze mit persönlich identifizierbaren Informationen und verschiedenen Unternehmensdaten, einschließlich unterzeichneter Verträge;

- SoundCloud: über 30 Millionen Datensätze, die etwa 20 % der Nutzerbasis der Audio-Streaming-Plattform, d. h. etwa 36 Millionen Menschen, betrafen. Das Unternehmen entdeckte den Einbruch Mitte Dezember 2025 und bestätigte, dass persönlich identifizierbare Daten kompromittiert worden waren.

Auf Anfrage von Cybersecurity Dive erklärte Rafe Pilling, Director of Threat Intelligence bei der Sophos Counter Threat Unit, dass sein Team etwa 150 bösartige Domains verfolge, die im Dezember 2025 erstellt und für Vishing-Kampagnen verwendet wurden, die zu Datendiebstahl und Erpressungsforderungen führten. „Wir können nicht bestätigen, dass sie alle verwendet wurden, aber die Bedrohungsakteure erstellen zielgruppenspezifische Domains, die darauf ausgelegt sind, Single-Sign-On-Dienste zu imitieren und sich als Anbieter wie Okta auszugeben“, sagte er.

Scattered LAPSUS$ Hunters: eine gefürchtete kriminelle Allianz.

Die Kampagne ist eine Fortsetzung der Operationen der Scattered LAPSUS$ Hunters, einer cyberkriminellen Allianz, die drei der berüchtigtsten Gruppen des englischsprachigen Ökosystems vereint: Scattered Spider, LAPSUS$ und ShinyHunters. Diese Koalition, die im August 2025 öffentlich in Erscheinung trat, vereint die Fachkenntnisse von Scattered Spider im Bereich der sozialen Manipulation, die Erpressungsfähigkeiten von LAPSUS$ und die Spezialisierung von ShinyHunters auf die massive Datenexfiltration.

Das FBI und die Google Threat Intelligence Group verfolgen diese Bedrohung unter den Kennungen UNC6040 und UNC6395. In einer im September 2025 veröffentlichten Stellungnahme warnte das FBI bereits vor dem intensiven Einsatz von Vishing- und Manipulationstechniken zur Kompromittierung von Cloud- und SaaS-Plattformen.

Diese dezentralisierte Struktur ermöglicht es der Gruppe, gleichzeitig mehrere große Kampagnen durchzuführen. Im Jahr 2025 inszenierte Scattered LAPSUS$ Hunters unter anderem eine massive Kampagne gegen das Salesforce-Ökosystem, kompromittierte mehr als 760 Unternehmen und behauptete, mehr als 1,5 Milliarden Datensätze von Giganten wie Toyota, FedEx, Disney, Cisco, Marriott und McDonald’s gestohlen zu haben. Die Offensive beruhte auf der Kompromittierung von mit Salesforce verbundenen Anwendungen von Drittanbietern, darunter Salesloft Drift, dessen gestohlene OAuth-Token Zugriff auf Hunderte von Kundeninstanzen ermöglichten.

Eine sich verstärkende Angriffsstrategie

Experten für Cyberbedrohungen stellen eine zunehmende Professionalisierung dieser Techniken fest. Cynthia Kaiser, Senior Vice President des Ransomware-Forschungszentrums bei Halcyon, betont: „Obwohl diese Kampagnen häufig vorkommen, liegt der Unterschied hier in der etwas höheren Erfolgsquote der jüngsten Kampagne. Dies ist wahrscheinlich auf den glaubwürdigen Inhalt und die Verwendung von Vishing statt einfachem Phishing zurückzuführen. Wenn man einen Anruf erhält, dieser personalisiert ist und sich in Echtzeit ändert, wirkt das glaubwürdig, das ist ein anderes Element, für das die Leute nicht unbedingt ihre Deckung haben“.

Diese Entwicklung der Angriffstaktiken veranschaulicht die Trends, die wir in unserem Artikel über die Vorhersagen von Cybersicherheitsexperten für das Jahr 2026 festgestellt haben. Social Engineering erreicht eine neue Stufe durch die Integration von künstlicher Intelligenz, die perfekt verfasste und kontextuell passende Kommunikation generiert, wodurch es immer schwieriger wird, zwischen legitimer Botschaft und Betrugsversuch zu unterscheiden.

Die Kombination von hochgradig personalisierten Sprachangriffen mit ausgeklügelten technischen Hilfsmitteln schafft einen Angriffsvektor, der für Organisationen besonders schwer zu bekämpfen ist, selbst wenn sie über eine robuste Perimeterverteidigung verfügen.

Die Folgen für die Opfer: weit mehr als nur Datendiebstahl

Nachdem sich die Angreifer durch die Kompromittierung von SSO-Konten einen ersten Zugang verschafft haben, verfolgen sie eine methodische Strategie, um ihre Gewinne zu maximieren. Sie beginnen sofort mit der systematischen Exfiltration sensibler Daten: Kundeninformationen, persönliche Daten von Mitarbeitern, Betriebsgeheimnisse, interne Kommunikation und Vertragsdokumente. Gleichzeitig melden sie ihre eigenen Geräte in den MFA-Systemen der Opfer an und sichern sich so auch nach der Entdeckung des Eindringens einen anhaltenden Zugriff. Diese massive Sammlung geht mit einem methodischen Vorstoß in die Cloud-Umgebung des Opfers einher, wo Cyberkriminelle auf Anwendungen für die Zusammenarbeit wie Slack oder Microsoft Teams zugreifen, um andere Mitarbeiter zu manipulieren und noch höhere Privilegien zu erlangen.

Die Endphase folgt dem mittlerweile standardmäßigen Muster der doppelten Erpressung: Die Gruppe droht damit, die gestohlenen Daten zu veröffentlichen, wenn die Opfer sich weigern zu zahlen. In einigen Fällen, wie Mandiant bestätigte, verschlüsseln die Angreifer die Daten nach der Exfiltration auch. Silent Push fasst die Ernsthaftigkeit der Bedrohung zusammen:„Sobald eine Sitzung von Okta oder einem anderen SSO-Anbieter geknackt wird, hat der Angreifer einen Hauptschlüssel zu jeder Anwendung in Ihrer Umgebung.„

Empfehlungen zum Schutz vor dieser Bedrohung

Angesichts der Intensität und Raffinesse dieser Kampagne empfehlen die Sicherheitsexperten einen mehrdimensionalen Abwehransatz, der technische und organisatorische Maßnahmen kombiniert.

Phishing-resistente Authentifizierung

Okta weist besonders auf einen kritischen Punkt hin: Nicht alle Formen von MFA sind gleich. Methoden, die auf SMS-Codes, klassischen Push-Benachrichtigungen oder temporären Codes (TOTP) basieren, bleiben anfällig für Echtzeitangriffe wie die von ShinyHunters eingesetzten.

Organisationen müssen auf phishingresistente Authentifizierungsmethoden migrieren:

- FIDO2-Sicherheitsschlüssel (wie YubiKey), die Kryptografie mit öffentlichen Schlüsseln verwenden und die Authentifizierung an die legitime Domäne binden ;

- kryptografischePasskeys, die keine Geheimnisse über das Netzwerk übertragen ;

- proprietäre Lösungen wie Okta FastPass, die ähnliche kryptografische Bindungsmechanismen implementieren.

Diese Technologien machen Adversary-in-the-Middle-Angriffe technisch unmöglich, da keine Kennungen oder Token über das Netzwerk übertragen werden und die Authentifizierung kryptografisch an die legitime Domäne gebunden ist.

Verstärkte Zugangskontrollen

Organisationen sollten außerdem strenge kontextbezogene Kontrollen implementieren, die jeden Zugriffsversuch anhand zahlreicher Kriterien analysieren. Die aktive Überwachung von Ereignissen bei der Anmeldung neuer Geräte, insbesondere wenn unmittelbar darauf Verbindungen von ungewöhnlichen IP-Adressen folgen, ermöglicht die schnelle Erkennung von Kompromittierungen. Die kontinuierliche Verhaltensanalyse identifiziert Abweichungen von normalen Nutzungsmustern: atypische Anmeldezeiten, inkonsistente Geolokalisierung oder ungewöhnliche Zugriffsarten für einen bestimmten Benutzer. Diese Erkennungsmechanismen müssen mit geografischen und Netzwerkbeschränkungen einhergehen, die dem Kontext der jeweiligen Organisation angemessen sind und die Exposition gegenüber den von Cyberkriminellen häufig genutzten Angriffsvektoren einschränken.

Sensibilisierung und Schulung der Mitarbeiter

Die menschliche Dimension bleibt das kritischste Element. Organisationen müssen spezielle Vishing-Sensibilisierungsprogramme umsetzen, die weit über die üblichen Anti-Phishing-Schulungen hinausgehen. Wenn eine Organisation als Ziel einer aktiven Kampagne identifiziert wird, müssen die Informationen sofort an alle Mitarbeiter weitergegeben werden, zusammen mit konkreten Beispielen für die verwendeten Techniken. Es müssen unbedingt Protokolle erstellt werden, die dazu verpflichten, die Identität jedes Anrufers, der vorgibt, den IT-Support zu vertreten, über einen unabhängigen Kommunikationskanal wie z. B. einen Rückruf auf einer bekannten und validierten offiziellen Nummer zu überprüfen.

Die Mitarbeiter sollten sich ermutigt und legitimiert fühlen, jeden verdächtigen Anruf sofort der Sicherheitsabteilung zu melden, ohne Angst haben zu müssen, paranoid zu wirken. Spezielle Meldekanäle, die einfach und schnell zugänglich sind, erleichtern diese kritische Informationsweitergabe. Schließlich kann man durch regelmäßige Vishing-Simulationsübungen die tatsächliche Widerstandsfähigkeit der Mitarbeiter gegen solche Angriffe testen, teamspezifische Verhaltensanfälligkeiten identifizieren und die Schulungen entsprechend den beobachteten Ergebnissen anpassen.

Silent Push empfiehlt außerdem den Einsatz von Systemen mit vorausschauender Intelligenz, die Angriffsinfrastrukturen auf DNS-Ebene erkennen können, noch bevor die Vishing-Kampagnen beginnen. Ihre Technologie Indicators of Future Attack™ (IOFA™) ermöglicht es, bösartige Domains, die Authentifizierungsplattformen nachahmen, zu blockieren, bevor sie operativ werden.

Eine hartnäckige Bedrohung, die sich ständig weiterentwickelt.

Die formale Zuordnung dieser Kampagne bleibt komplex. Zwar verwendet die Gruppe öffentlich die Marke ShinyHunters, doch Ian Gray, Vice President of Intelligence bei Flashpoint, weist darauf hin, dass „ein Cyberkrimineller oder eine Gruppe jeden beliebigen Benutzernamen verwenden und ihn auf eine Datenleckseite anwenden kann, aber das beweist noch keine direkte Verbindung“.

Dennoch entsprechen die beobachteten Taktiken, Techniken und Verfahren (TTPs) genau den dokumentierten Methoden der Scattered LAPSUS$ Hunters. Was die Experten besonders beunruhigt, ist die Skalierbarkeit dieser Angriffe. Im Gegensatz zu Einbrüchen, bei denen komplexe technische Schwachstellen ausgenutzt werden müssen, kann das durch ausgeklügelte Kits unterstützte Vishing mit relativ geringen menschlichen Ressourcen massiv eingesetzt werden. Die Professionalisierung der Tools macht diese Fähigkeiten selbst technisch wenig qualifizierten Affiliates zugänglich und demokratisiert so den Zugang zu hochwirksamen Angriffstechniken.

Die digitale Identität: der neue Sicherheitsperimeter, den es zu verteidigen gilt

Die von ShinyHunters und der Allianz Scattered LAPSUS$ Hunters inszenierte Vishing-Kampagne veranschaulicht einen grundlegenden Wandel in der Cyberbedrohungslandschaft. Angreifer zielen nun direkt auf die Identitätsschicht ab und nicht mehr auf die Netzwerkinfrastruktur oder Endgeräte, was die herkömmliche Perimeterverteidigung weitgehend obsolet macht.

Diese Entwicklung zwingt Organisationen, ihre Sicherheitsmaßnahmen grundlegend zu überdenken. Die klassische Multifaktor-Authentifizierung, die lange Zeit als ausreichender Schutz galt, reicht angesichts von Gegnern, die gleichzeitig die technische und menschliche Dimension eines Angriffs manipulieren können, nicht mehr aus.

Eine wirksame Antwort erfordert einen ganzheitlichen Ansatz, der phishingresistente Technologien, strenge kontextabhängige Zugriffskontrollen, fortschrittliche Verhaltensüberwachung und vor allem eine organisatorische Kultur der Wachsamkeit kombiniert, in der jeder Mitarbeiter seine Rolle in der kollektiven Verteidigung versteht.

Da Cyberkriminelle ihre Techniken immer weiter verfeinern und künstliche Intelligenz ihre Fähigkeiten verstärkt, wird der Wettlauf zwischen Angreifern und Verteidigern immer intensiver. Die Organisationen, die überleben werden, sind diejenigen, die diese neue Realität antizipieren und ihre Widerstandsfähigkeit auf einem soliden technischen und menschlichen Fundament aufbauen.

Quellen:

Silent Push: Special Alert: SLSH Malicious „Supergroup“ Targeting 100+ Organizations via Live Phishing Panels.

Okta Blog: Phishing-Kits passen sich dem Skript der Anrufer an.

BleepingComputer: Okta SSO Accounts in vishing-based data theft attacks targeted.

Hackread: Scattered Lapsu$ Hunters Target 100+ Global Organisations in New Identity Theft Campaign.

SOCRadar: Okta Vishing Campaign Allegedly Linked to ShinyHunters.

CyberScoop: Real-Time phishing kits target Okta, Microsoft, Google.

Cybersecurity Dive: Cybercrime-Gruppe beansprucht Kredit für Sprachphishing-Angriffe.

BleepingComputer: ShinyHunters launches Salesforce data leak site to extort 39 victims