Der Januar 2025 war von einer dynamischen Entwicklung der Ransomware-Aktivitäten geprägt, die durch das Wiederaufleben etablierter Ransomware-Gruppen, das Auftauchen neuer Akteure und immer raffiniertere Angriffsmethoden gekennzeichnet war.

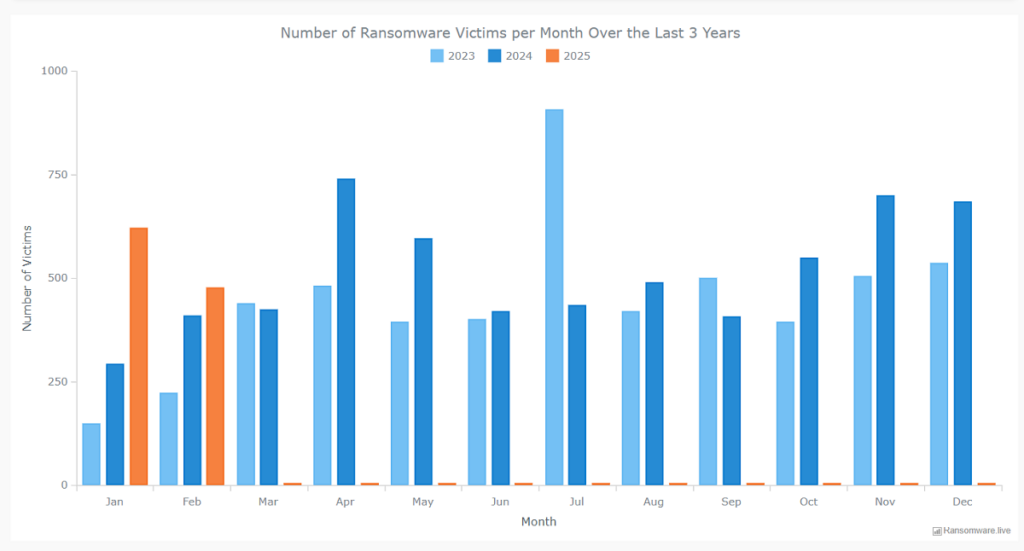

So wurden für diesen Januar weltweit rund 500 Opfer gemeldet, was im Jahresvergleich zum Januar 2024 einen schwindelerregenden Anstieg bedeutet.

Wir geben einen Näherungswert an, da die Zahlen von Quelle zu Quelle variieren, eine neue Strategie von Hackergruppen darin besteht, manchmal Angriffe zu melden, die gar nicht stattgefunden haben, und die genaue zeitliche Abfolge von einem Monat zum anderen oft schwer umzusetzen ist…

Ransomware nutzt weiterhin Schwachstellen in allen Branchen und geografischen Regionen aus.

Das MagIT titelte seinen Bericht zum Jahresbeginn übrigens mit einer vielsagenden Formel: „Ransomware: Ein Jahresbeginn mit seltener Gewalt„.

Der Industriesektor bleibt aufgrund des hohen Werts seiner Daten und seiner betrieblichen Kritikalität ein bevorzugtes Ziel, während der IT- und der Gesundheitssektor alarmierende Angriffsspitzen verzeichneten.

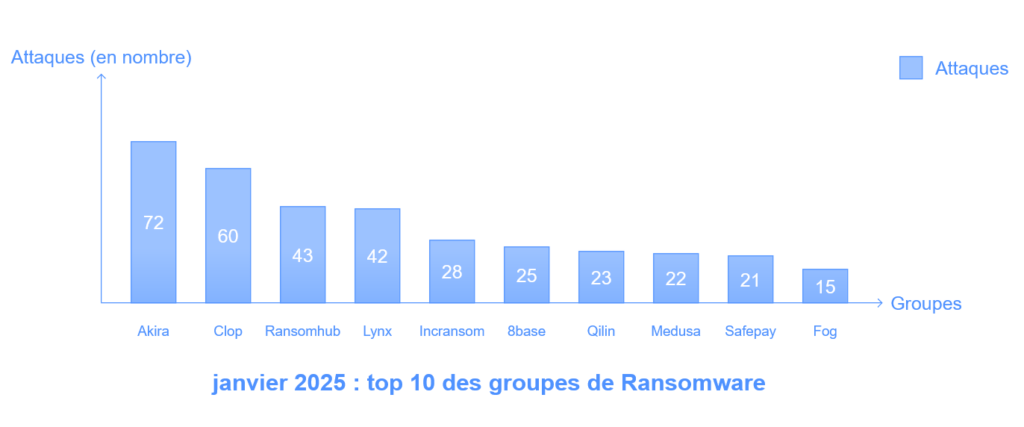

Diese Rangliste analysiert die zehn aktivsten Ransomware-Gruppen des Monats, die Entwicklung ihrer Taktiken und die Notwendigkeit proaktiver Verteidigungsstrategien für Unternehmen.

Table des matières

ToggleRangfolge der Gruppen nach der Anzahl der Ransomware-Angriffe.

Akira: 72 Angriffe

Die Aktivitäten der Ransomware Akira begannen im März 2023. Der Betreiber zeichnete sich durch eine Retro-Ästhetik aus, die auf seiner Data Leak Site und in seinen Nachrichten verwendet wurde.

Die Gruppe setzt verschiedene Erpressungsmethoden ein und betreibt eine .onion-Website, auf der sie die Opfer und alle gestohlenen Daten anzeigt, wenn diese nicht auf ihre Lösegeldforderungen eingehen. Die Opfer müssen dann über dieses TOR-Portal mit dem Angreifer Kontakt aufnehmen, indem sie eine eindeutige Kennung eingeben, die in der Lösegeldforderung angegeben ist, um die Verhandlungen aufzunehmen.

Diese Gruppe ist dafür bekannt, exorbitante Lösegeldsummen zu fordern, die sich auf mehrere hundert Millionen Dollar belaufen können.

Akira nutzt, ebenso wie Fog, aktiv die Sicherheitslücke CVE-2024-40711 aus, die die Server von Veeam Backup & Replication (VBR) gefährdet.

Cl0p: 60 Angriffe

Die Ransomware CL0P tauchte Anfang 2019 auf und ist mit der Bedrohungsgruppe TA505 verbunden.

Sie war mindestens bis Januar 2022 aktiv und machte durch aufsehenerregende Angriffe auf große Unternehmen auf sich aufmerksam.

Seine oft digital signierten Schadlasten enthalten verschiedene Mechanismen, um sich der Analyse zu entziehen. Einige Versionen von CL0P sind so konzipiert, dass sie auf russischsprachigen Systemen nicht ausgeführt werden können.

Wie Maze und NetWalker veröffentlichen die Autoren von CL0P seit Anfang 2020 die gestohlenen Daten ihrer Opfer auf einer Data Leak Site.

Im Jahr 2024 nutzte CL0P massiv Schwachstellen in der Cleo-Produktpalette (LexiCom, VLTrader, Cleo Harmony) aus und betraf etwa zehn Opfer in einem Lieferkettenangriff, der zu umfangreichen Datenlecks auf ihrer dedizierten Website führte.

Ransomhub: 43 Angriffe

Die Aktivitäten von RansomHub wurden erstmals im Februar 2024 beobachtet.

Seitdem hat die Gruppe in großem Umfang von ihrer Fähigkeit profitiert, Betreiber aus anderen angeschlagenen Erpressungsoperationen anzuziehen, wie etwa während des Zusammenbruchs von ALPHV, bei dem sich mehrere Partner RansomHub anschlossen, um ihre gestohlenen Daten zu monetarisieren.

RansomHub wird mit der Neuerpressung von Ransomware-Opfern in Verbindung gebracht, darunter auch große Organisationen und insbesondere aus dem Gesundheitssektor. Die Hauptverantwortlichen von RansomHub werben über verschiedene Kommunikationskanäle wie DLS-Seiten, Foren und Telegram offen Affiliates aus anderen Gruppen an.

Lynx: 42 Angriffe

Die Ransomware Lynx stellt eine neue und äußerst raffinierte Cyberbedrohung dar. Sie ist seit Mitte 2024 aktiv.

Entstanden aus einer Neuqualifizierung und Verbesserung der früheren Ransomware INC, baut Lynx auf dem Quellcode von INC auf und stellt damit eine direkte Verbindung zwischen den beiden her.

Sie funktioniert als Ransomware-as-a-Service (RaaS) und kombiniert eine doppelte Erpressungsstrategie mit einer fortgeschrittenen Verschlüsselung, wodurch den Opfern nicht nur der Zugriff auf ihre Systeme verwehrt wird, sondern sie auch der Gefahr ausgesetzt sind, dass ihre gestohlenen Daten offengelegt werden, wenn das Lösegeld nicht gezahlt wird. Die Gruppe zielt vor allem auf Windows-Umgebungen ab, fügt verschlüsselten Dateien die Endung .lynx hinzu und löscht systematisch Klonkopien, um eine Wiederherstellung zu erschweren.

Ihre Gefährlichkeit liegt in ihrer Anpassungsfähigkeit, die es den Anhängern ermöglicht, über Kommandozeilenargumente genau festzulegen, welche Dateien und Verzeichnisse verschlüsselt werden sollen.

Inc. Ransom: 28 Angriffe

Die Ransomware Inc. Ransom erschien im Juli 2023 in Form einer Erpressungsaktion. Ihre Betreiber positionieren sich als echter Dienstleister für ihre Opfer, die das Lösegeld zahlen können, um „ihren Ruf zu wahren“.

Tatsächlich drohen die Angreifer damit, ihre Methoden zu enthüllen, was ihrer Meinung nach die Umgebung des Opfers „sicherer“ machen würde. Inc. ist eine mehrfache Erpressung, bei der sensible Daten gestohlen werden und damit gedroht wird, diese online zu verbreiten, wenn die Forderungen nicht erfüllt werden.

Die Betreiber zielen unterschiedslos auf ein breites Spektrum von Branchen ab, darunter insbesondere das Gesundheitswesen, den Bildungssektor und staatliche Stellen.

8base: 25 Angriffe

Die Vorzeige-Website der Operation 8base wurde im Rahmen einer internationalen Ermittlungbeschlagnahmt, an der unter anderem die Cybercrime-Brigade der Pariser Präfektur beteiligt war.

8base, das seit dem Frühjahr 2022 anerkannt ist, hat mehr als 450 Opfer – einschließlich der Gemeinde Heron in Belgien, die Ende Januar angegriffen wurde – sowie etwa 30 in Frankreich für sich beansprucht.

Im Herbst letzten Jahres sorgte 8base für Aufsehen, als es sich zu einem Angriff auf Volkswagen bekannte. Das Unternehmen bestätigte, dass es über einen Vorfall informiert worden sei, der seine IT-Infrastruktur nicht gefährdet habe.

Agenda (Quilin): 23 Angriffe.

Agenda – auch Qilin genannt – wurde im Juli 2022 entdeckt, ist in Golang geschrieben und bietet mehrere Verschlüsselungsmodi, die vom Betreiber vollständig eingestellt werden können. Seine Akteure betreiben eine doppelte Erpressung, indem sie eine Zahlung sowohl für die Entschlüsselung als auch für die Verhinderung der Offenlegung der gestohlenen Daten verlangen. Diese Ransomware greift vor allem große Unternehmen und Ziele mit hoher Wertschöpfung an, wobei der Schwerpunkt auf dem Gesundheits- und Bildungssektor in Afrika und Asien liegt.

Agenda infiziert seine Opfer über Phishing- und Spear-Phishing-Kampagnen und nutzt exponierte Anwendungen und Schnittstellen wie Citrix oder das Remote-Desktop-Protokoll aus. Die Ransomware bietet erweiterte Anpassungsoptionen, wie die Änderung der Erweiterungen verschlüsselter Dateien oder die Auswahl von Prozessen und Diensten, die unterbrochen werden sollen. Sie unterstützt mehrere Verschlüsselungsmodi – „skip-step“, „percent“ und „fast“ -, die der Bediener über den integrierten Hilfebildschirm auswählen kann.

Medusa: 22 Angriffe

Medusa ist eine Ransomware-as-a-Service (RaaS)-Plattform, die im Juni 2021 erstmals auftauchte und bei Cyberkriminellen schnell beliebt wurde. Im Gegensatz zu vielen Ransomware-Gruppen, die ausschließlich im Dark Web operieren, wählte Medusa einen Doppelplattform-Ansatz, indem es eine aktive Präsenz im Oberflächenweb aufrechterhielt, wodurch es ein größeres Publikum erreichen und mehr Partner gewinnen konnte.

Seit 2023 hat Medusa die Zahl seiner Opfer stetig erhöht. Es ist wichtig zu beachten, dass sich Medusa von MedusaLocker unterscheidet, einer weiteren RaaS-Variante, die seit 2019 aktiv ist.

Die Operationen von Medusa haben eine globale Reichweite und zielen auf eine Vielzahl von Branchen ab, darunter das Gesundheitswesen, das Bildungswesen, die Fertigung und den Einzelhandel, mit einem besonderen Schwerpunkt auf Organisationen in den USA, Europa und Afrika.

Safepay: 21 Angriffe

Die SafePay-Ransomware-Gruppe ist eine aufstrebende cyberkriminelle Einheit, die 2024 wegen ihrer ausgeklügelten und schnellen Angriffe Aufmerksamkeit erregte. SafePay wurde im Oktober 2024 erstmals von Analysten identifiziert und zeichnet sich durch seine Fähigkeit aus, Ransomware in weniger als 24 Stunden nach dem ersten Zugriff einzusetzen, was weit unter dem Branchendurchschnitt liegt, der sich über mehrere Tage erstreckt.

Die Gruppe setzt fortgeschrittene Techniken ein, darunter Änderungen an Domänencontroller-Registern, um Systeme zu verschlüsseln, und stützt sich auf eine Codebasis, die von der LockBit-Ransomware (2022 durchgesickert) abgeleitet ist, was auf eine potenzielle Verbindung zu erfahrenen Betreibern hindeutet.

SafePay betreibt auch doppelte Erpressung, stiehlt Daten, bevor sie verschlüsselt werden, und droht, sie zu veröffentlichen, wenn das Lösegeld nicht gezahlt wird – eine gängige Taktik unter modernen Gruppen.

SafePay operiert wahrscheinlich von Osteuropa aus, wie ein „Kill Switch“ vermuten lässt, der Angriffe auf Systeme mit kyrillischen Schriftzeichen unterbricht, und hat bereits zahlreiche Opfer in der ganzen Welt für sich reklamiert, darunter Australien, Großbritannien und die USA.

Zu ihren namhaften Zielen gehören Snow Brand Australia, Microlise in Großbritannien und der Starkville School District in den USA, wobei in einigen Fällen Daten im Umfang von bis zu 1,2 Terabyte gestohlen wurden.

Obwohl die Gruppe neu ist, zeigt sie eine methodische Organisation, indem sie gültige Anmeldedaten verwendet, um über VPNs auf Netzwerke zuzugreifen, und Abwehrmechanismen wie Windows Defender deaktiviert, bevor sie zuschlägt. Ihr schneller Aufstieg und ihre Aggressivität unterstreichen die wachsende Bedrohung durch Ransomware in der heutigen Cybersicherheitslandschaft.

Fog: 15 Angriffe

Die Ransomware Fog ist eine cyberkriminelle Bedrohung, die im Mai 2024 auftauchte und zunächst auf den Bildungs- und Unterhaltungssektor in den USA abzielte, bevor sie sich auf Branchen wie das Finanzwesen ausweitete. Sie nutzt kompromittierte VPN-IDs aus, oft über Schwachstellen wie CVE-2024-40766 in SonicWall-Geräten, um in Netzwerke einzudringen.

Einmal drin, setzt Fog seine Ransomware schnell ein – manchmal in weniger als zwei Stunden -, indem er Techniken wie „pass-the-hash“ verwendet, um seine Privilegien zu eskalieren, während er Daten für eine doppelte Erpressung stiehlt.

Wahrscheinlich in Osteuropa beheimatet, deaktiviert Fog Abwehrmechanismen wie Windows Defender, bevor er Dateien verschlüsselt und dabei die Erweiterungen .FOG oder .FLOCKED hinzufügt. Ihre Angriffe, bei denen auch legitime Tools wie AnyDesk verwendet wurden, richteten sich gegen verschiedene Organisationen, wobei die Lösegeldzahlungen in Bitcoin von Tausenden bis zu Millionen von Dollar reichten. Auch hier veröffentlicht die Gruppe die gestohlenen Daten auf ihrer Darknet-Website, wenn die Opfer sich weigern zu zahlen.

FunkSec die Ransomware, die massiv KI einsetzt.

Unter den neuartigen Bedrohungen heben wir zu Beginn des Jahres die Ende 2024 aufgetauchte Ransomware FunkSec hervor.

Es handelt sich um eine neuartige Bedrohung, die die Welt der Cybersicherheit erschüttert, da sie bei der Entwicklung ihrer bösartigen Tools intensiv künstliche Intelligenz einsetzt.

Den Experten von Check Point Research zufolge hat diese Gruppe bis Dezember 2024 bereits 85 Opfer gefordert, hauptsächlich in den USA, Indien und Brasilien, indem sie ein Ransomware-in-tant-que-service (RaaS)-Modell ausnutzt.

Seine Besonderheit liegt in seiner Fähigkeit, mithilfe von KI schnell Malware zu generieren, insbesondere über die Miniapps-Plattform zur Erstellung bösartiger Chatbots, was ihn sowohl zugänglich als auch furchterregend effektiv macht.

FunkSec zeichnet sich auch durch seine Strategie der doppelten, kostengünstigen Erpressung aus, bei der Lösegelder manchmal auf 10.000 US-Dollar beschränkt sind, gekoppelt mit dem Weiterverkauf der gestohlenen Daten zu niedrigen Preisen im Dark Web.

Obwohl sein Code noch immer technisch grundlegend ist, verraten die perfekten englischsprachigen Kommentare eine KI-Unterstützung, die Experten aufgrund ihres Entwicklungspotenzials beunruhigt. FunkSec schwankt zwischen Hacktivismus und Cyberkriminalität und veranschaulicht eine neue Ära von Bedrohungen, in der die KI die Angriffe demokratisiert und beschleunigt und die Experten angesichts dieses rasanten Anstiegs der Macht erzittern lässt.

Weitere Highlights der Cyberkriminalität für Januar 2025

In Frankreich und der Schweiz wurden zahlreiche Institutionen von massiven DDoS-Angriffen der pro-russischen Gruppe NoName057(16), die sich gegen die Unterstützung der Ukraine und des Weltwirtschaftsforums (WEF) wendet, ins Visier genommen. In Frankreich wurden Ende 2024 und Anfang 2025 die Webseiten von Gebietskörperschaften lahmgelegt, während in der Schweiz im Januar 2025 während des WEF (Wold Economic Forum

Diese Angriffe, zu denen sie sich über Telegram bekannten, zielten darauf ab, die digitale Infrastruktur als Reaktion auf die pro-westliche Haltung der beiden Länder zu stören. Obwohl sie keine Daten stehlen, unterstreichen sie die wachsende Bedrohung durch diese seit 2022 aktive Hacktivistengruppe, die Tools wie DDosia nutzt, um ihre Unterstützer zu mobilisieren.

Statistische Quellen des Artikels :

Ransomfeed.it