Im Jahr 2024 wurden über 40.000 neue Computerschwachstellen entdeckt, was einem dramatischen Anstieg von +38% im Vergleich zum Vorjahr entspricht.

Hinter jedem CVE verbirgt sich ein potenzielles Einfallstor für Cyberkriminelle, insbesondere für Ransomware-Gruppen, die diese Schwachstellen methodisch ausnutzen, um ganze Unternehmen lahmzulegen.

Aber was genau ist ein CVE und warum ist dieses Referenzsystem zum Rückgrat der globalen Cybersicherheit geworden?

CVE, ist die Abkürzung für Common Vulnerabilities and Exposures und bezeichnet eine öffentliche Liste entdeckter IT-Sicherheitslücken. Wenn jemand eine CVE erwähnt, bezieht er sich auf eine bestimmte Schwachstelle, der eine eindeutige CVE-Kennung (ID) zugewiesen wurde.

Dieses System ermöglicht es IT-Teams, ihre Bemühungen zur Priorisierung und Behandlung von Schwachstellen zu koordinieren , mit dem Ziel, Computersysteme so sicher wie möglich zu machen.

Die konkreten Auswirkungen dieses Referenzierungssystems zeigten sich insbesondere im Dezember 2021 mit der Veröffentlichung der CVE-2021-44228. Diese Schwachstelle, die eigentlich schon seit 2013 unter dem Namen „Log4Shell„ bekannt ist, betrifft eine Apache Log4j Java-Bibliothek.

Seine Aufdeckung der Schwachstelle hatte damals für großes Aufsehen gesorgt und eine schnelle Reaktion von Softwareherstellern auf der ganzen Welt erfordert. Die Washington Post hatte sogar von der schwerwiegendsten Sicherheitslücke gesprochen, die jemals aufgetreten war…

Table des matières

ToggleDas CVE-System – ein unverzichtbarer Standard für die Kommunikation.

Das CVE-System wurde 1999 von der MITRE Corporation ins Leben gerufen, um auf ein wachsendes Problem zu reagieren: das Fehlen einer gemeinsamen Nomenklatur zur Identifizierung von Sicherheitslücken.

Vor dieser Standardisierung verwendete jeder Herausgeber, Forscher oder jede Organisation seine/ihre eigenen Referenzen, was die Verfolgung und Kommunikation von Schwachstellen erschwerte.

Heute folgt jeder CVE einem bestimmten Format: CVE-YYYY-NNNNN, wobei das Jahr in der Regel dem Jahr entspricht, in dem die Kennung vergeben wurde, und nicht unbedingt dem Jahr, in dem die Sicherheitslücke entdeckt wurde.

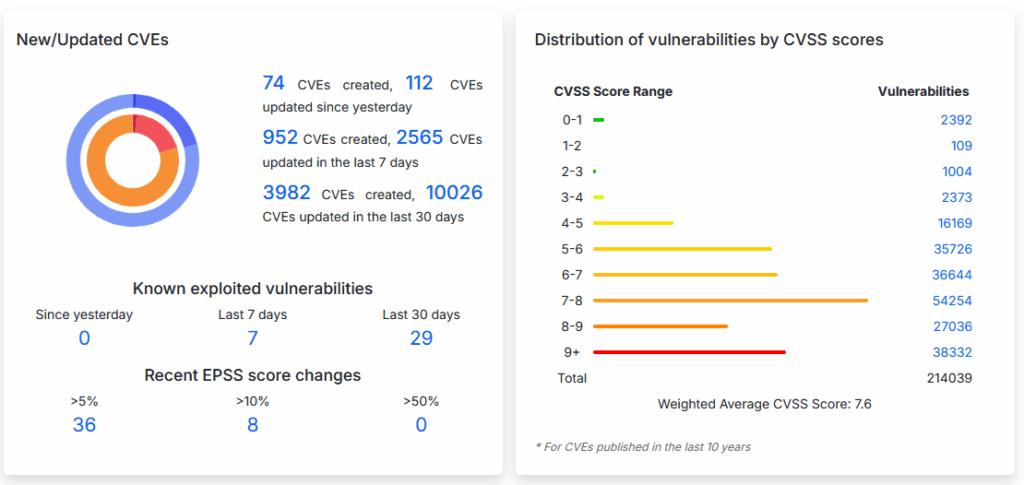

Diese fortlaufende Nummerierung ermöglicht auch eine Schätzung des jährlichen Volumens der aufgelisteten Schwachstellen, das regelmäßig über 20.000 neue Einträge pro Jahr beträgt. Im Jahr 2024 war mit 40.000 neuen Einträgen ein Höchststand zu verzeichnen.

Der Prozess der Zuweisung von CVE-Kennungen.

Die Vergabe einer CVE-Kennung erfolgt nicht zufällig. Spezielle Gremien, die sogenannten CVE Numbering Authorities(CNAs), sind befugt, die gemeldeten Schwachstellen zu prüfen und zu validieren.

Zu diesen CNAs gehören große Softwarehersteller wie Microsoft oder Adobe, Forschungsinstitute und Sicherheitsorganisationen.

Wenn eine Sicherheitslücke entdeckt wird, kann sie so lange vertraulich behandelt werden, bis der betreffende Hersteller einen Patch entwickelt und veröffentlicht. Dies ist das Prinzip der „koordinierten Offenlegung“, mit dem verhindert werden soll, dass ungepatchte Schwachstellen böswillig ausgenutzt werden. Die CVE-Kennung wird in der Regel erst dann veröffentlicht, wenn dieser Schritt vollzogen ist.

Die Bewertung von Schwachstellen

Das Erhalten einer CVE-Kennung ist nur der erste Schritt. Die Schwachstelle muss anschließend bewertet werden, um ihre Kritikalität zu bestimmen. Dies ist die Aufgabe des amerikanischen National Institute of Standards and Technology(NIST), das die National Vulnerability Database (NVD), die CVE-Schwachstellendatenbank, unterhält, die als weltweiter Referenzrahmen dient.

Das NIST weist jeder CVE einen CVSS-Score (Common Vulnerability Scoring System) zu, der zwischen 0 und 10 liegt. Dieser Score berücksichtigt mehrere Faktoren: die Einfachheit der Ausnutzung, die Auswirkungen auf die Vertraulichkeit, Integrität und Verfügbarkeit von Daten sowie die Komplexität eines möglichen Angriffs.

Schwachstellen mit einer Bewertung zwischen 9 und 10 werden als kritisch eingestuft.

Die Grenzen des Systems

Trotz seiner anerkannten Nützlichkeit weist das CVE-System einige Einschränkungen auf:

Die Zeitspanne zwischen der Entdeckung einer Schwachstelle und der Zuweisung ihrer Kennung kann sich manchmal über mehrere Monate erstrecken, was zu Grauzonen in der Sicherheitskommunikation führt.

Darüber hinaus erhalten nicht alle entdeckten Schwachstellen automatisch eine CVE-Kennung. Einige Schwachstellen, die als geringfügig oder zu spezifisch eingestuft werden, können aus dem Repository ausgeschlossen werden.

Diese Auswahl ist zwar notwendig, um die Relevanz der Datenbank aufrechtzuerhalten, kann aber manchmal Schwachstellen übersehen, die in bestimmten speziellen Kontexten ausgenutzt werden können.

Ein unverzichtbares Werkzeug für die moderne Sicherheit

Trotz seiner Unzulänglichkeiten bleibt das CVE-System das Rückgrat der Kommunikation im Bereich der Cybersicherheit. Es ermöglicht Fachleuten auf der ganzen Welt, eine gemeinsame Sprache zu verwenden, und automatisierten Sicherheitstools, Informationen aus verschiedenen Quellen zu korrelieren.

Für Organisationen ist die Beherrschung dieses Repositoriums in einer Zeit, in der Cyberangriffe immer häufiger und raffinierter werden, sehr wichtig. Die Fähigkeit, Schwachstellen in der Infrastruktur schnell zu erkennen und Patches zu priorisieren, ist heute sowohl ein Wettbewerbsvorteil als auch eine betriebliche Notwendigkeit.

CVE und Ransomware: Wenn die Schwachstelle zur Waffe wird

Das Jahr 2025 ist ein gutes Beispiel dafür, wie Ransomware-Gruppen EVCs methodisch für ihre Angriffe ausnutzen.

Ein aktueller Fall verdeutlicht dies: CVE-2025-29824, eine Zero-Day-Schwachstelle im Common Log File System (CLFS) von Windows mit einem CVSS-Wert von 7,8, wurde von einer mit Play verbundenen Gruppe aktiv ausgenutzt, noch bevor sie öffentlich bekannt wurde.

Eine ausgeklügelte Ausnutzung in Echtzeit.

Diese von Microsoft entdeckte und am 8. April 2025 gepatchte Sicherheitslücke ist ein Paradebeispiel für den Wettlauf gegen die Zeit zwischen Entdeckung und Ausnutzung. Die Ransomware Play, die von der seit Juni 2022 aktiven Gruppe Balloonfly (auch bekannt als PlayCrypt) ausgenutzt wurde, nutzte die Privilegienerhöhungslücke als Zero-Day – d. h. bevor ein Patch verfügbar war -, um Organisationen in den USA, Venezuela, Spanien und Saudi-Arabien zu infiltrieren.

Der Modus Operandi war besonders ausgeklügelt:

- Initialer Zugriff über eine öffentlich ausgestellte Cisco ASA-Firewall.

- Einsatz des Grixba-Infotealers, eines speziellen Tools der Play-Gruppe.

- Ausnutzung der CVE-2025-29824 zur Eskalation von Privilegien.

- Vorbereitung der Umgebung für den Einsatz von Ransomware.

Eine aufschlussreiche Angriffskette

Die technische Analyse ergab, dass die Angreifer Dateien in C:gramDataSkyPDF erstellten, die eine Datei PDUDrv.blf – ein Artefakt des Exploits – und eine DLL clssrv.inf enthielten, die in den Prozess winlogon.exe injiziert wurde. Diese DLL setzte dann zwei Batch-Dateien ein:

servtask.bat: für die Erhöhung von Privilegien und die Erstellung eines versteckten Administratorbenutzers.cmdpostfix.bat: um die Spuren des Exploits zu verwischen.

Diese Methodik zeigt die zunehmende Raffinesse von Ransomware-Gruppen, die Zero-Day-Exploits entwickeln oder erwerben, um die herkömmliche Abwehr zu umgehen.

Ein sich ausbreitendes Phänomen

CVE-2025-29824 ist kein Einzelfall. Im Jahr 2024 zeigt die Analyse der Vorfälle, dass Ransomware-Gruppen immer häufiger frisch entdeckte Schwachstellen ausnutzen:

- Black Basta hatte 2024 auch eine Windows-Schwachstelle (CVE-2024-26169) als Zero-Day ausgenutzt.

- 78% der Cyberangriffe zielen laut Microsoft mittlerweile auf Domänencontroller ab und 35% der Ransomware-Angriffe nutzen den Domänencontroller als Hauptverbreitungspunkt (siehe dazu den letzten Blogbeitrag von Alon Rosental).

Die konkreten Auswirkungen für Organisationen

Diese Entwicklung verändert das Management von Cyberrisiken grundlegend. Wenn eine Gruppe wie Play eine CVE vor ihrer Veröffentlichung ausnutzt, bedeutet dies, dass :

- Keine Antivirensignatur kann den Angriff erkennen.

- HerkömmlicheErkennungssysteme sind blind.

- Das Schwachstellenfenster kann bis zur Entdeckung Monate dauern.

Für Unternehmen bedeutet diese Tatsache, dass ein tiefgreifender Sicherheitsansatz erforderlich ist, bei dem Verhaltensüberwachung und Anomalieerkennung ebenso kritisch werden wie das Einspielen von Patches.

CVE-2025-29824 erinnert daran, dass im Zeitalter der modernen Ransomware jede neue Schwachstelle schnell zu einem Angriffsvektor werden kann. Diese Dynamik verstärkt die entscheidende Bedeutung des CVE-Systems, nicht nur für die Katalogisierung von Schwachstellen, sondern auch, um eine koordinierte Reaktion auf Bedrohungen zu ermöglichen, die sich schneller als je zuvor verändern.

Wie verfolgt man CVEs in seiner Organisation?

Die Überwachung von CVE-Schwachstellen in einer Organisation ist eine komplexe Herausforderung, die einen strukturierten und an die verfügbaren Ressourcen angepassten Ansatz erfordert. Auch wenn die Methoden je nach Größe und Mitteln der jeweiligen Organisation sehr unterschiedlich sind, lassen sich einige grundlegende Prinzipien erkennen.

Zunächst das eigene Umfeld kennen.

Der erste Schritt besteht immer darin, eine umfassende Bestandsaufnahme des IT-Parks zu machen. Ohne eine solche Kartografie ist es unmöglich zu bestimmen, welche EVCs für die Organisation wirklich relevant sind. Dazu gehört nicht nur die Erfassung von Betriebssystemen und Anwendungen, sondern auch die Identifizierung kritischer Elemente, deren Kompromittierung erhebliche Auswirkungen auf die Geschäftstätigkeit hätte.

An den Umfang angepasste Strategien

Die Ansätze unterscheiden sich natürlich je nach den verfügbaren Ressourcen. Große Organisationen tendieren zu einer vollständigen Automatisierung: massenhaft eingesetzte Scanner, Integration mit Ticketmanagementsystemen und automatisierte Prozesse zur Benachrichtigung der zuständigen Teams.

Diese Industrialisierung ermöglicht es, Flotten von Zehntausenden von Geräten mit proportional kleineren Teams zu verwalten.

Im Gegensatz dazu bevorzugen kleinere Organisationen oft einen pragmatischen Ansatz, der sich auf die systematische Anwendung verfügbarer Patches konzentriert und nur die kritischsten Schwachstellen ohne sofortigen Patch behandelt. Diese auf den ersten Blick weniger ausgefeilte Methode kann sich als effektiver erweisen als komplexe Überwachungsprozesse, die mit einer kleinen Belegschaft nur schwer aufrechtzuerhalten sind.

Das technologische Ökosystem der Überwachung.

Der Markt bietet heute eine breite Palette an Tools, von Schwachstellenscannern über einheitliche Managementplattformen bis hin zu Lösungen für die Erkennung und Reaktion oder Threat Intelligence Services. Die Wahl hängt weitgehend vom Budget, dem internen Fachwissen und der Komplexität der zu schützenden Infrastruktur ab.

Über den CVSS-Score hinaus

Reife Organisationen begnügen sich nicht mehr mit dem einfachen CVSS-Kritikalitätsscore, um ihre Maßnahmen zu priorisieren. Sie beziehen Kontextelemente mit ein: die tatsächliche Exposition der betroffenen Systeme, die Geschäftskritikalität, die Existenz aktiver Exploits oder auch die Ausrichtung auf bestimmte Bedrohungsgruppen. Diese Kontextualisierung ermöglicht es, zwischen Warnungen, die eine sofortige Reaktion erfordern, und der täglichen Menge an weniger dringenden Benachrichtigungen zu unterscheiden.

Ein integrierter Ansatz

Die Verfolgung von CVEs kann nicht isoliert betrachtet werden. Sie ist Teil einer umfassenderen Sicherheitsstrategie, die Verhaltensüberwachung, Netzwerksegmentierung, Benutzerschulungen und Pläne für die Geschäftskontinuität umfasst. Dieser mehrschichtige defensive Ansatz erkennt an, dasseine Schwachstelle allein selten zu einer größeren Kompromittierung führt.

Prozesse und Governance

Abgesehen von den technischen Aspekten hängt der Erfolg eines Programms zur Verfolgung von CVEs von klaren Prozessen ab: Festlegung von Rollen und Zuständigkeiten, Festlegung von Fristen für die Behebung von Schwachstellen je nach Kritikalität, Eskalationsverfahren und Handhabung von Ausnahmen, wenn bestimmte Patches nicht sofort angewendet werden können.

Das ultimative Ziel bleibt, den ständigen Strom neuer Schwachstellen in konkrete und verhältnismäßige Maßnahmen umzuwandeln, ohne die technischen Teams zu lähmen oder die allgemeine Sicherheit des Informationssystems zu gefährden. Ein heikles Gleichgewicht, das eine ständige Anpassung an technologische Entwicklungen und neue Bedrohungen erfordert.

Wenn Prävention nicht mehr ausreicht

Das proaktive CVE-Management ist ein wesentlicher Schutzwall gegen Cyberangriffe, aber selbst die am besten vorbereiteten Organisationen können Opfer eines Angriffs werden. Wir haben gesehen, dass sich zwischen der Veröffentlichung eines CVE und dem tatsächlichen Einspielen von Patches ein kritisches Zeitfenster öffnet – das Cyberkriminelle mit erschreckender Effizienz ausnutzen.

Trotz immer ausgefeilterer Programme für das Schwachstellenmanagement häufen sich die Vorfälle. Zero-Day-Angriffe, bei denen Schwachstellen vor ihrer CVE-Referenzierung ausgenutzt werden, erinnern daran, dass keine Sicherheit absolut ist, zumal kürzlich auch der Fortbestand des Systems selbst in Frage gestellt wurde…

Diese Realität erfordert einen ausgewogenen Ansatz: Während die Überwachung von CVEs weiterhin unerlässlich ist, um die Angriffsfläche zu verringern, müssen sich Organisationen auch auf das Szenario eines erfolgreichen Angriffs vorbereiten.

Wenn ein Angriff trotz aller Vorsichtsmaßnahmen erfolgreich ist, macht die Fähigkeit, Systeme und Daten schnell wiederherzustellen, oft den Unterschied zwischen einem kontrollierten Vorfall und einer Unternehmenskatastrophe aus. In diesem Zusammenhang ist ein Partner, der sich auf die Wiederherstellung nach einem Angriff spezialisiert hat, keine Option mehr, sondern eine strategische Notwendigkeit.

Wenden Sie sich im Falle eines Vorfalls rund um die Uhr an unsere Notfallteams, um eine schnelle Wiederherstellung Ihrer Daten und Systeme nach einem Ransomware-Angriff zu gewährleisten.