Wie Sie wissen, entwickeln sich die Bedrohungen der Cybersicherheit ständig weiter, und es tauchen ständig neue Akteure auf.

Heute legen wir den Fokus auf die Ransomware-Gruppe Akira, die sich als sehr gefährliche Gruppe etabliert hat, insbesondere zu Beginn des Jahres mit nicht weniger als 72 Angriffen im Januar 2025 und 77 im Februar.

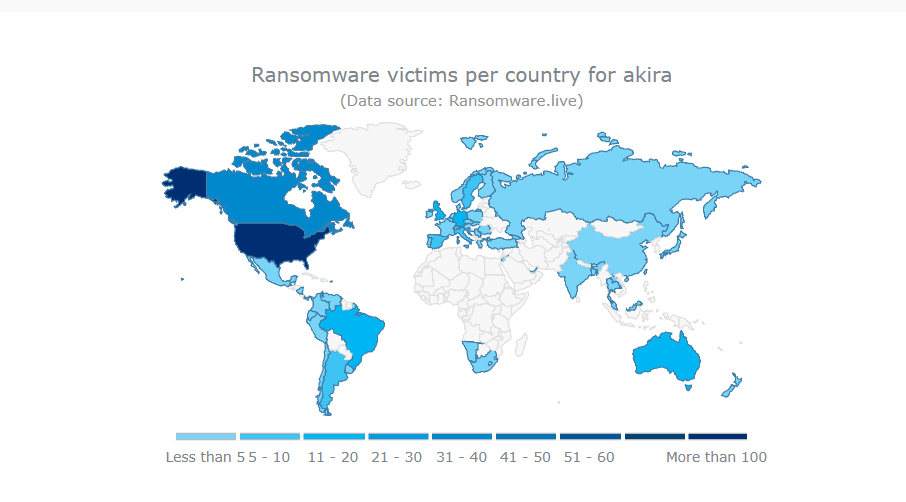

Akira ist besonders in Nordamerika aktiv, ist aber auf allen Kontinenten anzutreffen und hat es auf Organisationen aller Größen und Branchen abgesehen.

Wenn Sie Ihre Organisation schützen wollen, bietet Ihnen diese Analyse konkrete Anhaltspunkte, wie Sie Ihre Verteidigung gegen die Ransomware Akira stärken können.

Table des matières

ToggleDas Phänomen Akira im Ökosystem der Ransomware.

Akira erschien im März 2023 und ist Teil des besorgniserregenden Trends zu Ransomware-as-a-Service (RaaS). Dieses Modell, bei dem Entwickler ihre Malware gegen einen Anteil am Gewinn Affiliates zur Verfügung stellen, hat die Auswirkungen dieser Bedrohung erheblich verstärkt.

Es gibt eine Reihe von Spekulationen über eine Verbindung zu der Ransomware CONTI, als diese ihre Aktivitäten einstellte.

Das Besondere an Akira ist seine Vielseitigkeit: Er zielt sowohl auf Windows- als auch auf Linux-Systeme ab und verwendet eine hybride Verschlüsselung, die die Algorithmen ChaCha20 und RSA kombiniert.

Wenn Akira zuschlägt, werden die kompromittierten Dateien mit unverwechselbaren Endungen wie .akira oder .powerranges versehen. Diese visuelle Signatur ist nur die Spitze eines ausgeklügelten Angriffsprozesses, der Unternehmen aller Größenordnungen schadet.

Die Forscher vermuten, dass der Name „Akira“ von dem gleichnamigen Cyberpunk-Animationsfilm aus dem Jahr 1988 inspiriert wurde, in dem die Hauptfigur eine unkontrollierbare, störende Kraft ist. Die vorherrschende Theorie ist, dass die Band den Namen benutzt, um sich auf ähnliche Weise zu präsentieren.

Die Gruppe hat außerdem für ihre Website und ihr Logo die Ästhetik eines Retro-Terminals mit grünem Bildschirm übernommen.

Anatomie eines Akira-Angriffs

Die Vorgehensweise von Akira offenbart eine gut etablierte Methodik. Der anfängliche Zugriff erfolgt in der Regel über die Ausnutzung von Schwachstellen in virtuellen privaten Netzwerken (VPNs), insbesondere solchen ohne Multifaktor-Authentifizierung. Angreifer nutzen auch gezielte Phishing-Techniken und die Ausnutzung vonFernzugriffsprotokollen wie RDP.

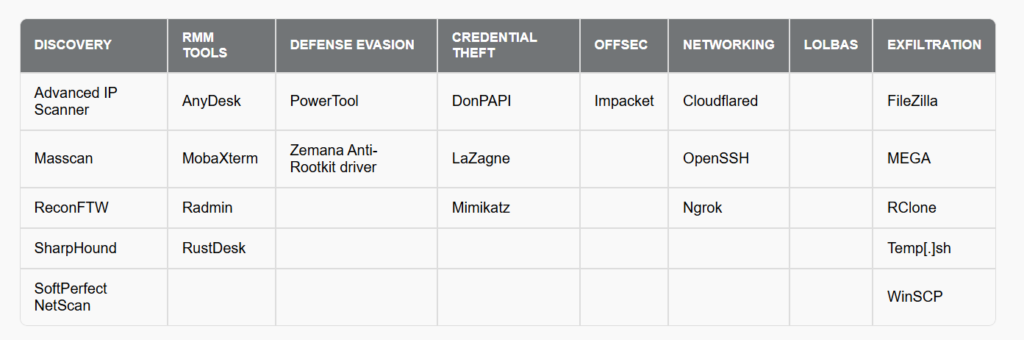

Sobald sie im Netzwerk angekommen sind, versuchen die Akira-Operatoren, eine dauerhafte Präsenz aufzubauen. Sie erstellen Scheinkonten oder kompromittieren bestehende Administratorkonten und nutzen dann Netzwerkaufklärungstools, um die Infrastruktur zu kartografieren und vorrangige Ziele zu identifizieren.

Die nächste Phase zeigt die ganze Perfidie dieser Gruppe: Noch vor der Verschlüsselung exfiltrieren die Angreifer die sensiblen Daten.

Mit diesem Ansatz der doppelten Erpressung können sie zusätzlichen Druck auf die Opfer ausüben, indem sie damit drohen, die Informationen offenzulegen, wenn das Lösegeld nicht gezahlt wird. Bei der Exfiltration setzen sie unter anderem auf Tools wie WinSCP, FileZilla und Rclone.

Der Prozess endet mit einer atypischen Lösegeldforderung. Im Gegensatz zu anderen Gruppen zeigt Akira keinen detaillierten Anfangshinweis an, sondern leitet die Opfer stattdessen auf eine Seite im Tor-Netzwerk, wo Zahlungen in Bitcoin gefordert werden.

Akiras wachsender Einfluss in den jüngsten Nachrichten

Das Jahr 2025 bestätigte den zunehmenden Einfluss von Akira. Im Januar wurde er in Sicherheitsberichten als die global aktivste Ransomware identifiziert.

Diese Vormachtstellung wurde im November 2024 auf traurige Weise deutlich, als die Gruppe an einem einzigen Tag die Daten von mehr als 30 Opfern preisgab – ein beispielloses Ereignis, das das Ausmaß ihrer Operationen belegt.

Das US-Gesundheitswesen litt besonders unter den Angriffen von Akira, so dass das Health Sector Cybersecurity Coordination Center (HC3) im Februar 2024 eine formelle Warnung aussprechen musste.

Erst kürzlich, im Februar 2025, wurde ein australisches Ingenieurunternehmen in die Liste der Opfer aufgenommen, was die internationale Reichweite dieser Bedrohung verdeutlicht.

Ein weiteres Highlight war, dass Akira im Oktober 2024 kritische Schwachstellen in Veeam Backup & Replication-Systemen ausnutzte. Dieses Ereignis unterstreicht die entscheidende Bedeutung des schnellen Einspielens von Sicherheitspatches, da Angreifer bekannte Schwachstellen systematisch ausnutzen, bevor Organisationen Zeit haben, sich zu schützen.

Wirksame Schutzstrategien gegen Akira

Um dieser Bedrohung zu begegnen, ist ein mehrschichtiger defensiver Ansatz erforderlich. Die Multi-Faktor-Authentifizierung ist eine wesentliche erste Verteidigungslinie, insbesondere für VPN-Zugänge, Webmail-Dienste und Konten mit hohen Privilegien. Diese einfache Maßnahme kann viele anfängliche Zugriffsversuche neutralisieren.

Auch das Management von Schwachstellen und das schnelle Einspielen von Sicherheitspatches spielen eine entscheidende Rolle. Organisationen müssen einen rigorosen Prozess zur Identifizierung und Behebung von Schwachstellen einführen und dabei denjenigen Vorrang einräumen, die aktiv von Gruppen wie Akira ausgenutzt werden.

Die Netzwerksegmentierung stellt eine wertvolle ergänzende defensive Strategie dar. Indem sie die Kommunikation zwischen verschiedenen Teilen des Netzwerks einschränken, können Organisationen die laterale Ausbreitung von Ransomware eindämmen und die potenziellen Auswirkungen eines Eindringlings erheblich reduzieren.

Eine proaktive Netzwerküberwachung in Verbindung mit Lösungen zur Erkennung und Reaktion an Endpunkten (EDR) ermöglicht es,verdächtiges Verhalten zu erkennen, bevor es sich zu einer vollständigen Kompromittierung ausweitet. Diese Früherkennung macht oft den Unterschied zwischen einem kleinen Vorfall und einer großen Katastrophe aus.

Die Filterung des Netzwerkverkehrs, insbesondere durch die Blockierung des Zugriffs von nicht genehmigten Quellen auf interne kritische Dienste, vervollständigt diese Schutzmaßnahmen. Diese Maßnahme schränkt die ausnutzbare Angriffsfläche erheblich ein.

Eine robuste Backup-Strategie bleibt der letzte Schutz vor Datenverlust. Backups sollten regelmäßig erstellt, verschlüsselt und vor allem offline aufbewahrt werden, um zu verhindern, dass sie bei einem Angriff kompromittiert werden. Ihre Wiederherstellung muss regelmäßig getestet werden, um ihre Zuverlässigkeit unter realen Bedingungen zu gewährleisten.

Schließlich bleibt die Sensibilisierung der Mitarbeiter ein grundlegendes Element jeder Cybersicherheitsstrategie. Mitarbeiter, die über die Risiken und Angriffstechniken wie Phishing informiert sind, sind besser gerüstet, um Eindringversuche zu erkennen und zu melden.

Vorbereitung und Widerstandsfähigkeit, um der Bedrohung zu begegnen.

Die zunehmende Raffinesse von Akira und ähnlicher Ransomware lässt die Vorstellung eines absoluten Schutzes illusorisch erscheinen. Daher müssen sich Organisationen auch auf die Möglichkeit einer Kompromittierung vorbereiten.

Ein klar definierter Plan zur Reaktion auf Vorfälle, der regelmäßig aktualisiert und getestet wird, kann die Reaktionszeit und die Auswirkungen eines Angriffs erheblich reduzieren. Dieser Plan sollte die Verantwortlichkeiten ermitteln, Kommunikationskanäle einrichten und die Schritte Containment, Eradikation und Wiederherstellung vorsehen.

Die auf institutionellen Websites wie stopransomware.gov verfügbaren Ressourcen bieten wertvolle Informationen, um die aktuellen Bedrohungen zu verstehen und bewährte Verfahren anzuwenden.

Vor kurzem hat der Sicherheitsforscher Yohanes Nugroho einen Entschlüsseler für die Linux-Version der Ransomware Akira entwickelt. Dieses Tool nutzt die Rechenleistung des Grafikprozessors, um den Entschlüsselungsschlüssel abzurufen und die Dateien kostenlos zu entsperren.

Im Falle eines Vorfalls bietet SOS Ransomware 24-Stunden-Notfallhilfe.

Das letzte Wort

Die Ransomware Akira ist ein Beispiel für die sich ständig verändernden Cyberbedrohungen, mit denen Organisationen heute konfrontiert sind. Ihre ausgeklügelte Methodik, die Netzwerkkompromittierung, Datenexfiltration und zerstörerische Verschlüsselung kombiniert, macht sie zu einem gefährlichen Gegner.

Da sie sich an vorderster Front befinden, können sich Organisationen keine Untätigkeit leisten. Eine Strategie der Tiefenverteidigung, die technische Maßnahmen, organisatorische Prozesse und menschliches Bewusstsein miteinander verbindet, ist der beste Ansatz zur Risikominimierung.

Ständige Wachsamkeit, die strikte Anwendung bewährter Sicherheitspraktiken und die Vorbereitung auf einen Vorfall sind die Grundpfeiler einer Sicherheitshaltung, die dieser Art von Ransomware-Angriff angemessen ist.

Der Kampf gegen Gruppen wie Akira erfordert anhaltende Anstrengungen und eine ständige Anpassung an die Entwicklung ihrer Taktiken. Es ist eine tägliche Herausforderung, der sich IT-Manager, Sicherheitsteams und Unternehmensleiter gemeinsam stellen müssen.

Quellen des Artikels :

StopRansomware: Akira Ransomware auf der Website der US Cyber Defense Agency.

Neuer Akira Ransomware Decryptor knackt Verschlüsselungsschlüssel mithilfe von Grafikprozessoren.

Ransomfeed: Monatliche Statistiken

HGf

Wie gelangt Akira zunächst in die Systeme der Opfer?

– Bekannte Schwachstellen in Cisco VPNs, oft ohne Multi-Faktor-Authentifizierung (MFA).

– Internetexponierte Dienste wie das Remote Desktop Protocol (RDP).

– Spear-Phishing (über bösartige Anhänge oder Links).

– Die Verwendung von kompromittierten gültigen Anmeldeinformationen.

Welche Techniken verwendet Akira, nachdem es Zugriff auf ein Netzwerk erhalten hat?

– Erstellen neuer Domänenkonten, um die Persistenz zu gewährleisten.

– Extrahieren von Anmeldeinformationen aus dem LSASS-Speicher (Local Security Authority Subsystem Service) durch Techniken wie Kerberoasting oder Tools wie Mimikatz und LaZagne.

– Verwenden von Netzwerkentdeckungstools wie SoftPerfect und Advanced IP Scanner, um das Netzwerk des Opfers zu kartieren.

– Löschen von Volume Shadow Copies auf Windows-Systemen, um die Datenwiederherstellung zu verhindern.