Genesis trat im Oktober 2025 in Erscheinung und hat sich schnell als furchterregender neuer Akteur in der Ransomware-Landschaft etabliert. Diese aufstrebende cyberkriminelle Gruppe hat die Aufmerksamkeit von Cybersicherheitsexperten durch ihr methodisches Vorgehen auf sich gezogen, das sich hauptsächlich gegen US-amerikanische Organisationen richtet, die über sensible oder regulierte Daten verfügen. Genesis ist auf Datenexfiltration und doppelte Erpressung spezialisiert und stellt eine wachsende Bedrohung für Unternehmen aller Branchen dar.

Table des matières

ToggleEin neuer Akteur mit starken Ambitionen

Das Auftauchen von Genesis im Ransomware-Ökosystem ist kein Zufall. Laut dem CYFIRMA-Bericht vom Oktober 2025 tauchte die Gruppe mit einer offensichtlich eingespielten operativen Struktur auf und meldete bereits im ersten Monat ihrer Aktivität 12 bestätigte Opfer. Dieser auffällige Auftritt deutet auf die Beteiligung erfahrener Akteure hin, die möglicherweise aus anderen Ransomware-Gruppen oder dem organisierten Cybercrime-Milieu stammen.

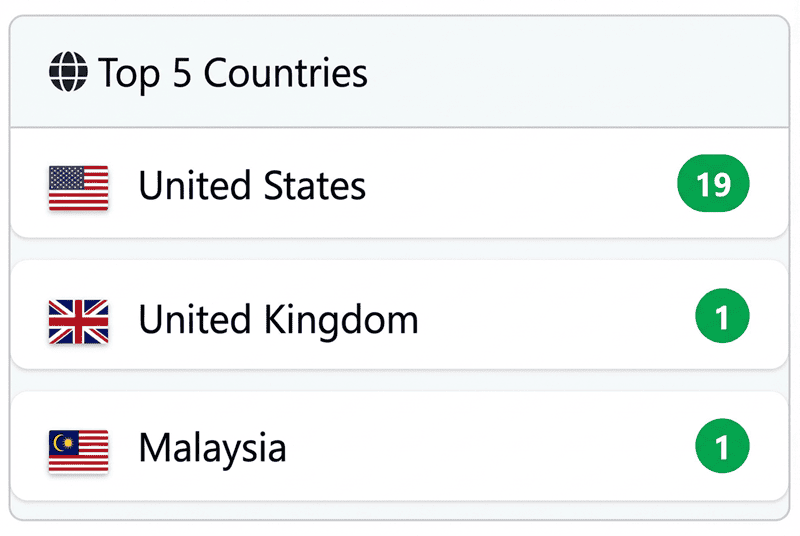

Der Tracker von ransomware.live verzeichnet bislang mehr als 21 Opfer, die sich hauptsächlich auf die USA (19 Opfer), Großbritannien (1 Opfer) und Malaysia (1 Opfer) verteilen. Diese geografische Konzentration zeugt von einer bewussten Zielgruppenstrategie, die sich auf entwickelte Volkswirtschaften konzentriert, in denen Organisationen über wertvolle Daten und erhebliche finanzielle Ressourcen verfügen.

Die schnelle Anerkennung von Genesis durch Cybersicherheitsanalysten bestätigt sein disruptives Potenzial. Bereits in den ersten Wochen ihrer Tätigkeit wurde die Gruppe von CYFIRMA als „bemerkenswerter Neuzugang mit hohem Eskalationspotenzial innerhalb des Ransomware-Ökosystems“ identifiziert , was die strategische Bedeutung dieser neuen Bedrohung in der Analyse der zeitgenössischen Cyberrisiken unterstreicht.

Zielgruppenstrategie: Präzision und Opportunismus.

Im Gegensatz zu opportunistischen Ransomware-Betreibern, die unterschiedslose Massenangriffskampagnen einsetzen, bevorzugt Genesis einen strategischen und selektiven Ansatz. Die Gruppe zielt bewusst auf Organisationen ab, die sensible oder regulierte Daten verwalten, und maximiert so den Druck auf ihre Opfer.

Zielgerichtete Wirtschaftssektoren

Die Analyse der Opfer zeigt eine besonders durchdachte, branchenübergreifende Zielgruppenstrategie auf:

- Rechtsdienstleistungen: Anwaltskanzleien wie Ronemus & Vilensky (New York), Kipp & Christian (Salt Lake City), Roth & Scholl, die über vertrauliche Kundeninformationen verfügen.

- Gesundheitswesen: River City Eye Care (Portland), Claimlinx (Krankenversicherung), die sensible medizinische Daten offenlegen.

- Finanzwesen: Austin Capital Trust, Advantage CDC (langfristige Kredite), die auf kritische Finanzdaten abzielten.

- Verarbeitendes Gewerbe: Southern Specialty and Supply (Offshore/Onshore), Heimbrock Inc (feuerfeste Bauweise).

- Einzelhandel: Healthy Living Market & Café mit HR- und Finanzdaten

- Baugewerbe: Manusos General Contracting, S.B. Conrad Inc, die auf Vertragsinformationen abzielten.

Typisches Profil der Opfer

Genesis zielt vor allem auf US-amerikanische KMU und mittelgroße Organisationen ab, ein Segment, das häufig durch begrenzte Cybersicherheitsressourcen, aber ausreichende Finanzkraft gekennzeichnet ist, um die Zahlung eines Lösegelds in Betracht zu ziehen. Diese Strategie ermöglicht es der Gruppe, ihr Aufwand-Rendite-Verhältnis zu optimieren und gleichzeitig die massive Medienaufmerksamkeit zu vermeiden, die Angriffe auf große Unternehmen erzeugen.

Modus operandi: Erpressung durch Bloßstellung.

Ein auf Exfiltration konzentrierter Ansatz.

Das Besondere an Genesis ist sein Fokus auf die Exfiltration von Daten und nicht auf Verschlüsselung. Laut CYFIRMA konzentriert sich die Gruppe „hauptsächlich auf Datenexfiltration und öffentliche Lecks statt auf Verschlüsselung und nutzt Exposure, um finanziellen Druck und Reputationsverlust auf ihre Opfer auszuüben“.

Dieser Ansatz ist Teil der breiteren Entwicklung moderner Ransomware, bei der die drohende Offenlegung von Daten oft ein wirksamerer Hebel ist als das bloße Blockieren von Systemen. Denn selbst Organisationen mit robusten Datensicherungen bleiben anfällig für den Reputationsdruck und die gesetzlichen Meldepflichten bei Datenverletzungen.

Volumen der exfiltrierten Daten

Die ersten dokumentierten Angriffe offenbaren das Ausmaß der Operationen von Genesis. Laut Comparitech behauptet die Gruppe, bei ihren ersten neun öffentlich angekündigten Angriffen 2,2 Terabyte an Daten exfiltriert zu haben. Konkrete Beispiele verdeutlichen diese massive Extraktionsfähigkeit :

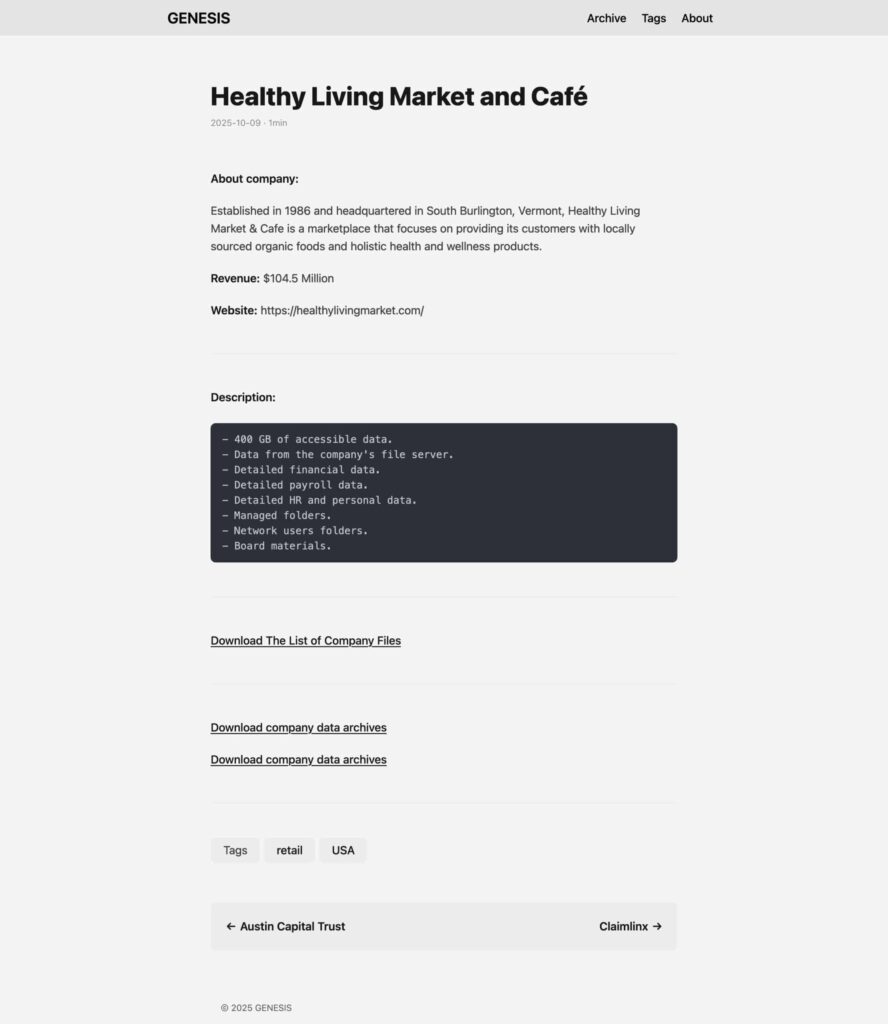

400 GB Daten von Healthy Living Market & Café (Finanz-, Gehalts- und HR-Informationen) :

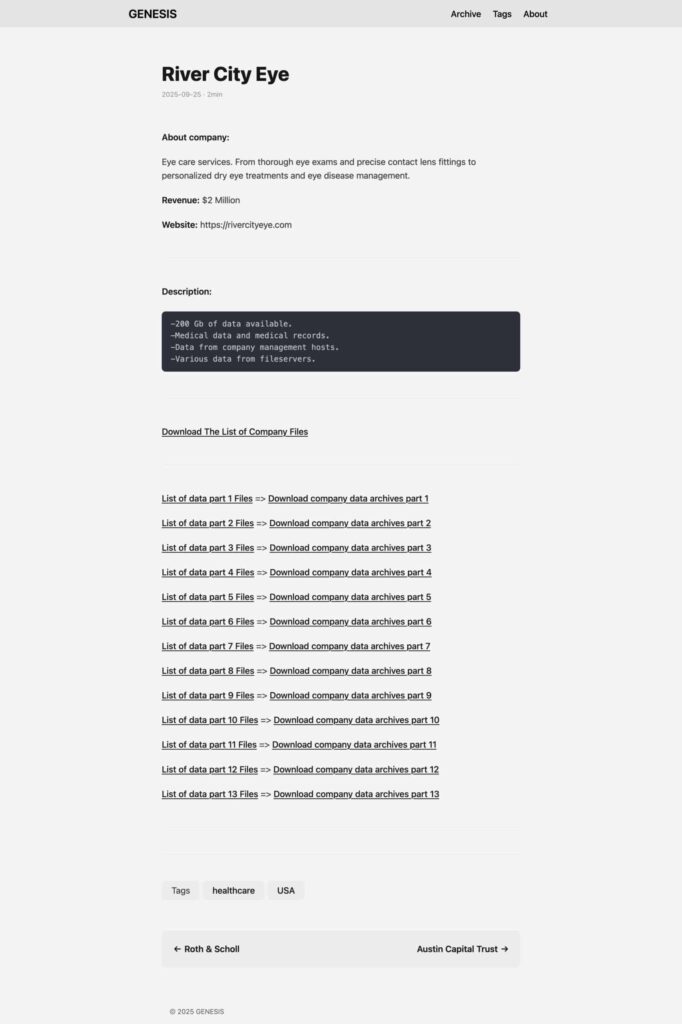

200 GB Daten von River City Eye Care (medizinische Aufzeichnungen, Sozialversicherungsnummern) :

Infrastruktur für Erpressungen

Genesis unterhält eine aktive Präsenz im Dark Web über eine dedizierte Leaking Site, die über das TOR-Netzwerk zugänglich ist. Diese Plattform ist das strategische Herzstück ihrer Erpressungsoperationen, auf der die Gruppe in regelmäßigen Abständen Informationen über ihre Opfer und Beweise für Kompromittierungen veröffentlicht.

Laut WatchGuard Technologies wendet Genesis mehrere Erpressungstaktiken an:

- Direkte Erpressung: Lösegeldforderung für die Nichtveröffentlichung von Daten.

- Doppelte Erpressung: Kombination aus Verschlüsselung und Androhung der Offenlegung.

- Preiseskalation: Schrittweise Erhöhung der Lösegeldsumme.

Emblematische Opfer: Aufschlussreiche Fallstudien.

Die Untersuchung spezifischer Opfer von Genesis bietet wertvolle Einblicke in ihre operativen Methoden und die tatsächlichen Auswirkungen ihrer Aktivitäten.

Healthy Living Market & Café

Diese Kette von Bio-Lebensmittelgeschäften (Road to Hana, Inc.) wurde im September 2025 Opfer eines Angriffs, bei dem Finanz-, Gehalts- und HR-Informationen kompromittiert wurden. Die offizielle Mitteilung des Unternehmens bestätigt: „Ungefähr am 22. September 2025 wurde Healthy Living Opfer eines Ransomware-Angriffs, bei dem sich ein böswilliger Akteur unbefugten Zugriff auf einen unserer lokalen Server verschaffte“.

River City Eye Care

Diese Optometrieklinik in Portland (Oregon) meldete eine Datenverletzung durch einen Einbruch, der auf den 8. September 2025 datiert war. Die kompromittierten Daten umfassten Namen, Telefonnummern, Geburtsdaten, Adressen sowie Sozialversicherungs- und Führerscheinnummern einiger Patienten. Genesis behauptet, 200 GB an Krankenakten exfiltriert zu haben.

Anwaltskanzleien im Visier

Bemerkenswert ist, dass einige Opfer von Genesis, wie die Anwaltskanzleien Roth & Scholl und Ronemus & Vilensky, auch von anderen Ransomware-Gruppen (Play bzw. Kraken) für sich beansprucht wurden. Dies verdeutlicht entweder mehrere gleichzeitige Angriffe oder potenziell betrügerische Ansprüche im umkämpften Ransomware-Ökosystem.

Chronologie der dokumentierten Angriffe

Die folgende Tabelle listet die wichtigsten bekannten Opfer von Genesis auf:

| Opfer | Sektor | Datum Entdeckung | Land |

|---|---|---|---|

| Healthy Living Markt & Café | Handel/Ernährung | 21/10/2025 | USA |

| River City Eye Care | Gesundheit | 21/10/2025 | USA |

| Ronemus & Vilensky | Rechtliches | 21/10/2025 | USA |

| Claimlinx | Versicherung für das Gesundheitswesen | 21/10/2025 | USA |

| Austin Capital Trust | Finanzwesen | 21/10/2025 | USA |

| Roth & Scholl | Rechtliches | 21/10/2025 | USA |

| Southern Specialty and Supply | Industrie | 21/10/2025 | USA |

| Kipp & Christian | Rechtswesen | 28/10/2025 | USA |

| Advantage CDC | Finanzen | 28/10/2025 | USA |

| Manusos General Contracting | Bau | 11/11/2025 | USA |

| S.B. Conrad, Inc | Bau | 11/11/2025 | USA |

| Lows Orkney | Juristische Dienstleistungen/Buchhaltung | 11/11/2025 | UK |

Hintergrund: Ein Ransomware-Ökosystem im Wandel.

Das Auftauchen von Genesis ist vor dem Hintergrund eines weltweiten Anstiegs von Ransomware-Angriffen zu sehen. Laut dem CYFIRMA-Bericht vom Oktober 2025 stieg die Zahl der Opfer in diesem Monat auf 738, verglichen mit 545 im September, was einem Anstieg von 35 % entspricht. Dieser Anstieg zeugt von einer deutlichen Erholung nach einer Phase relativer Stabilität in der Mitte des Jahres 2025.

Der Bericht von CheckPoint Research bestätigt diesen Trend und verzeichnet im Oktober 2025 durchschnittlich 1.938 Cyberangriffe pro Woche pro Organisation, was einem Anstieg um 5% gegenüber Oktober 2024 entspricht. Diese Eskalation wird durch die zunehmende Raffinesse von Ransomware-Operationen und die Ausweitung der Risiken, die mit der Einführung generativer KI verbunden sind, angetrieben.

Das Auftreten von Genesis fällt auch mit dem Auftauchen anderer neuer Gruppen wie Black Shrantac und Coinbase Cartel zusammen und verdeutlicht die anhaltende Fragmentierung des Ransomware-Ökosystems nach den Aktionen der Strafverfolgungsbehörden gegen wichtige Akteure wie LockBit und ALPHV/BlackCat.

Defensive Strategien: Auf dem Weg zu einer adaptiven Resilienz.

Schutz von Daten und Verhinderung von Exfiltration.

Angesichts einer Gruppe wie Genesis, deren Strategie auf Exfiltration beruht, wird die Verhinderung von Datenverlusten von entscheidender Bedeutung:

- Einsatz von DLP-Lösungen (Data Loss Prevention) : Überwachung und Blockierung von nicht autorisierten Datentransfers.

- Erweiterte Netzwerksegmentierung: Isolierung sensibler Daten, um die laterale Ausbreitung zu begrenzen.

- Verschlüsselung von Daten im Ruhezustand: Schutz sensibler Dateien vor ausnutzbarer Exfiltration.

- Überwachung des ausgehenden Datenverkehrs: Erkennung von ungewöhnlich großen Datentransfers.

Zugriffsverwaltung und Authentifizierung

- Multi-Faktor-Authentifizierung (MFA): Obligatorisch für alle Konten, insbesondere für privilegierte Konten.

- Prinzip des geringsten Privilegs: Strikte Beschränkung der Berechtigungen auf die tatsächlichen betrieblichen Erfordernisse.

- Überwachung der Konten: Erkennung von anormalem Verhalten und verdächtigen Zugriffen.

Vorbereitung und Reaktion auf Vorfälle

- Plan zur Reaktion auf Vorfälle : Dokumentierte und regelmäßig getestete Verfahren.

- Offline-Backups: Vom Netzwerk getrennte und auf Wiederherstellung getestete Kopien.

- Kontinuierliche Überwachung: Überwachung von Leak-Sites und des Dark Web, um Kompromittierungen zu erkennen.

- Mitarbeiterschulung: Sensibilisierung für Phishing und Social-Engineering-Techniken.

Ausblick auf die Entwicklung

Die Entwicklung von Genesis in den nächsten Monaten wird entscheidend sein, um seinen Platz im Bedrohungsökosystem zu bewerten. Mehrere Faktoren deuten auf ein erhebliches Wachstumspotenzial hin :

- Organisierte Struktur: Die operative Effizienz ab dem ersten Monat lässt auf ein erfahrenes Team schließen.

- Strategische Ausrichtung: Fokus auf hochwertige Branchen mit regulatorischen Verpflichtungen.

- Bewährtes Geschäftsmodell: Der doppelte Erpressungsansatz maximiert die Zahlungschancen.

- Günstiges Umfeld: Die globale Zunahme von Ransomware-Angriffen schafft ein günstiges Umfeld.

Die Cybersicherheitsgemeinschaft wird die Entwicklung der Taktiken, Techniken und Verfahren (TTP) von Genesis sowie alle Hinweise, die Verbindungen zu anderen etablierten Cyberkriminellengruppen aufzeigen, besonders aufmerksam verfolgen.

Fazit: Wachsamkeit gegenüber einer aufkommenden Bedrohung.

Genesis verkörpert die Herausforderungen der neuen Generation von Cybercrime-Gruppen: schnelles Auftauchen, strukturierte Organisation und eine ausgeklügelte Erpressungsstrategie, die sich auf die Exfiltration sensibler Daten konzentriert.

Mit mehr als 12 bestätigten Opfern in nur wenigen Wochen Aktivität und 2,2 Terabyte an Daten, die als exfiltriert beansprucht werden, stellt die Gruppe eine reale und wachsende Bedrohung für globale Organisationen dar, insbesondere für solche, die in den USA in Branchen tätig sind, die mit sensiblen oder regulierten Daten umgehen.

Die beste Verteidigung ist nach wie vor ein mehrschichtiger präventiver Ansatz, der Schutz vor Datenexfiltration, rigorose Zugriffsverwaltung, Netzwerksegmentierung, kontinuierliche Benutzerschulung und einen regelmäßig getesteten Business-Continuity-Plan kombiniert. Dieser Ansatz muss eine Dimension der kontinuierlichen Überwachung der Entwicklung dieser aufkommenden Bedrohung beinhalten.

Im Falle eines Vorfalls ermöglicht die Beauftragung von Experten, die auf die Wiederherstellung von Ransomware-Daten spezialisiert sind, die Chancen einer Wiederherstellung zu optimieren und gleichzeitig die betrieblichen und finanziellen Auswirkungen zu minimieren. SOS Ransomware begleitet die betroffenen Organisationen beim Krisenmanagement und bei der Wiederherstellung ihrer Systeme.

Hauptquellen des Artikels

- CYFIRMA : Tracking Ransomware: Oktober 2025

- Comparitech: Neue Ransomware-Gang Genesis behauptet 9 Datenverletzungen.

- WatchGuard Technologies: Genesis Ransomware Tracker.

- Ransomware.live: Genesis Group Profile

- CheckPoint Research: Global Cyber Attacks Surge in October 2025.

- DeXpose: Genesis Ransomware Angriffsberichte