Die im Februar 2025 erstmals identifizierte Kraken-Gruppe hat sich im cyberkriminellen Ökosystem schnell durch einen ausgeklügelten technischen Ansatz hervorgetan. Diese russischsprachige Ransomware, die aus der Asche des HelloKitty-Kartells hervorgegangen ist, zielt auf Windows-, Linux- und VMware ESXi-Umgebungen ab und weist eine seltene Besonderheit auf: Sie bewertet die Leistung jedes Rechners, bevor sie die Verschlüsselung startet, und optimiert so die Wirkung ihrer Angriffe, während sie gleichzeitig das Risiko der Entdeckung minimiert.

Table des matières

ToggleEine direkte Abstammung von HelloKitty

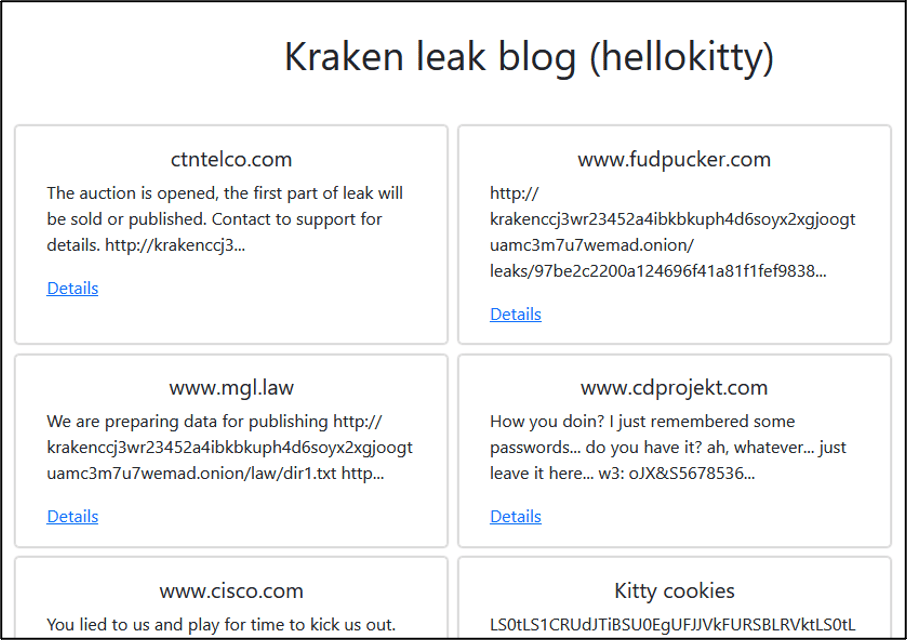

Kraken taucht nicht aus dem Nichts auf. Die Forscher von Cisco Talos haben starke Verbindungen zwischen dieser neuen Gruppe und der Operation HelloKitty hergestellt, einer seit November 2020 aktiven Ransomware, die durch ihren Angriff auf CD Projekt Red im Jahr 2021 bekannt wurde, bei dem der Quellcode von Cyberpunk 2077 und The Witcher 3 entwendet wurde. Mehrere technische Elemente stellen eine direkte Verbindung zwischen den beiden Operationen her: Das Erpressungsportal von Kraken zeigt einen expliziten Verweis auf HelloKitty, und eine vergleichende Analyse zeigt, dass die Lösegeldbescheide beider Gruppen einen identischen Dateinamen tragen – eine Markierung, die in diesem Ökosystem selten zufällig ist.

Diese Verbindung ist eine Fortsetzung der Turbulenzen, die HelloKitty erlebt hat. Im Oktober 2023 hatte ein böswilliger Akteur mit den Pseudonymen kapuchin0 und Gookee den vollständigen Quellcode der Ransomware in einem russischsprachigen Forum veröffentlicht und angekündigt, “ etwas Interessanteres als LockBit “ entwickeln zu wollen. Das veröffentlichte Archiv enthielt eine Microsoft Visual Studio-Lösung zum Kompilieren des HelloKitty-Ver- und Entschlüsslers sowie die NTRUEncrypt-Bibliothek, die für die kryptografischen Routinen verwendet wird. Der 3xp0rt-Forscher hatte diese Person daraufhin als den mutmaßlichen Entwickler von HelloKitty identifiziert.

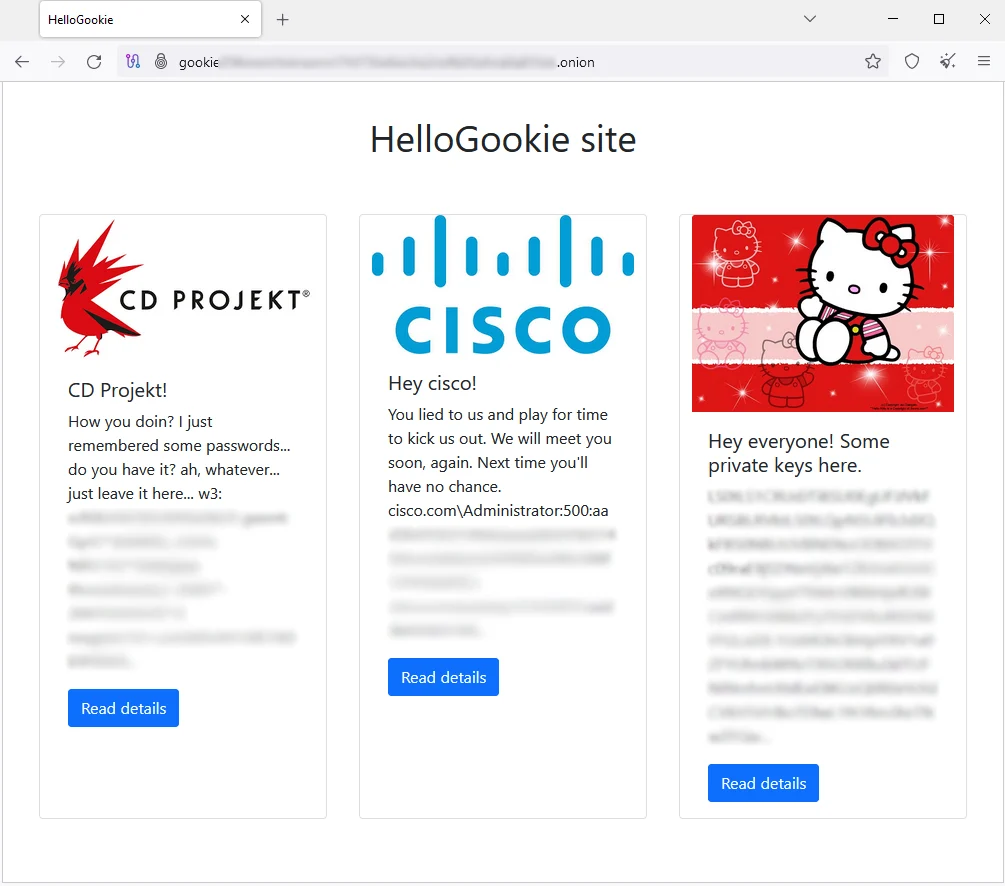

Im April 2024 benannte sich HelloKitty in HelloGookie um und veröffentlichte bei dieser Gelegenheit Entschlüsselungsschlüssel für alte Versionen und Daten, die bei den Angriffen auf CD Projekt Red und Cisco gestohlen worden waren. Wie der durchgesickerte Quellcode von Babuk, der mehr als neun verschiedene Ransomware-Operationen nach sich zog, gezeigt hat, heizt die Veröffentlichung von Material dieser Art in der Regel neue Varianten an. Das Auftauchen von Kraken im Jahr 2025 stellt somit eine neue Entwicklung in dieser kriminellen Linie dar und bestätigt, dass etablierte Ransomware-Marken nicht wirklich verschwinden, sondern sich in neuen Formen neu erfinden.

Infektionskette und Angriffsmethodik der Ransomware Kraken

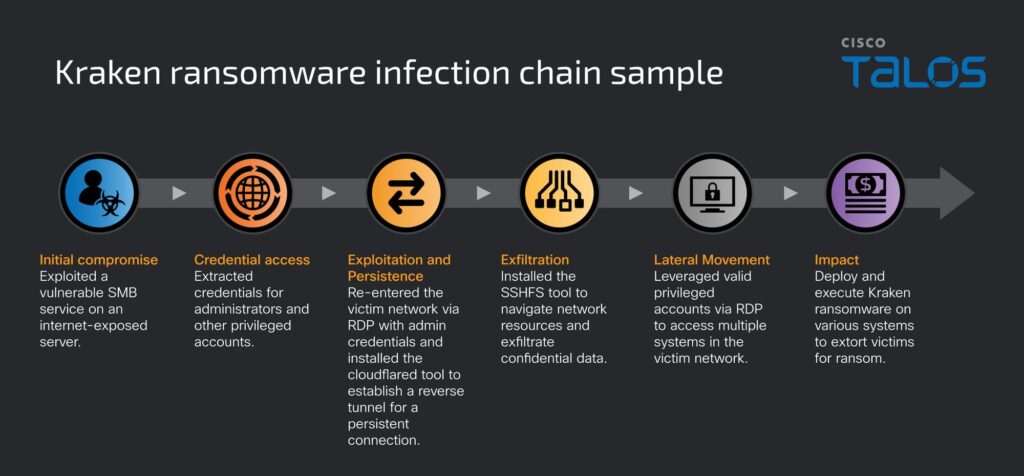

Im August 2025 dokumentierte das Cisco Talos Incident Response Team ein typisches Eindringen der Kraken-Gruppe und enthüllte eine methodische und ausgeklügelte Angriffsmethodik, die in der Tradition des „Big Game Hunting“ steht, also Angriffen, die speziell auf große Organisationen abzielen, die in der Lage sind, hohe Lösegelder zu zahlen.

Der erste Zugang erfolgt überdie Ausnutzung von Schwachstellen im SMB-Protokoll (Server Message Block) auf schlecht gesicherten Servern, die über das Internet zugänglich sind, um in Unternehmensnetzwerke einzudringen. Sobald dieser Brückenkopf eingerichtet ist, extrahieren die Angreifer die Anmeldedaten der Administratorkonten und anderer privilegierter Konten des Opfers. Anschließend verlassen sie vorübergehend die Umgebung und kehren über eine Remote Desktop Protocol (RDP) -Verbindung mit den gestohlenen Zugangsdaten zurück – eine Technik, die ihnen den Anschein von Legitimität verleiht.

Um den Zugriff dauerhaft aufrechtzuerhalten, setzen die Kraken-Operatoren Cloudflared ein, das Tunneling-Tool von Cloudflare, das sie so konfigurieren, dass es einen Reverse-Tunnel vom Opferrechner zu ihrer Infrastruktur erstellt. Gleichzeitig installieren sie SSHFS (SSH Filesystem), das es ihnen ermöglicht, in der Umgebung des Opfers zu navigieren und sensible Daten über remote eingebundene Dateisysteme zu exfiltrieren. Diese Kombination aus legitimen, zweckentfremdeten Tools erschwert die Erkennung durch herkömmliche Sicherheitslösungen erheblich.

Unter Nutzung dieser persistenten Verbindungen bewegen sich die Angreifer seitwärts zu allen zugänglichen Rechnern im Netzwerk, stehlen wertvolle Daten und bereiten den Boden für die Verbreitung von Ransomware-Binärdateien vor. Die Verschlüsselung wird dann über RDP unter Verwendung der kompromittierten privilegierten Konten verbreitet, wodurch die Ransomware koordiniert auf allen Zielsystemen ausgeführt werden kann.

Benchmarking: eine seltene technische Innovation im Ransomware-Ökosystem

Das charakteristischste Merkmal von Kraken ist seine Fähigkeit, die Systemleistung zu bewerten, bevor er mit der Verschlüsselung beginnt. Diese Funktion, die bei moderner Ransomware nur selten zu beobachten ist, ermöglicht es, den Angriff entsprechend den Hardwarefähigkeiten jedes einzelnen Opferrechners zu optimieren.

Konkret führt die Ransomware einen Vortest durch, um die Geschwindigkeit zu messen, mit der der Rechner Daten verschlüsseln kann. Anhand dieses Ergebnisses passt sie ihre Strategie automatisch an: Vollverschlüsselung, wenn der Rechner leistungsfähig genug ist, oder blockweise Teilverschlüsselung, wenn die Ressourcen begrenzt sind. In beiden Fällen werden die Dateien für das Opfer unbrauchbar.

Technische Funktionsweise des Kraken-Benchmarks

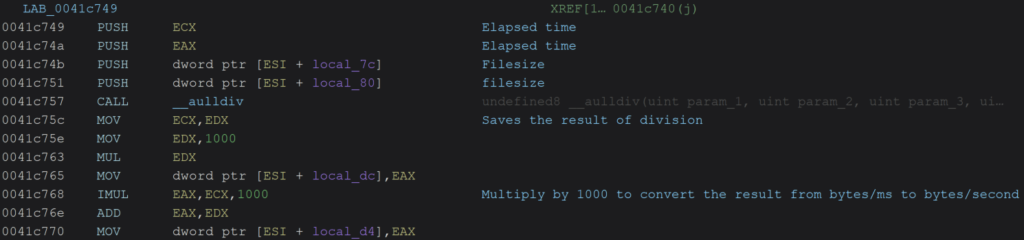

Der Benchmarking-Prozess ist um eine bestimmte Sequenz herum aufgebaut. Der Angreifer kann diese Funktion über die Befehlszeilenoptionen -tests, -tempfile und -tempsize aktivieren. Die Ransomware erstellt dann eine temporäre Datei am angegebenen Pfad, füllt sie mit zufälligen Daten in 1-MB-Blöcken, bis die festgelegte Größe erreicht ist, und zeichnet die Startzeit über die Funktion clock_gettime auf, bevor sie die Testverschlüsselung durchführt.

Sobald der Vorgang abgeschlossen ist, berechnet er die verstrichene Zeit und die Verschlüsselungsgeschwindigkeit in MB/s nach der Formel: Speed = ((total bytes / elapsed time) * 1000) / 1048576. Dies ermöglicht die Berechnung einer Geschwindigkeit (z. B. in MB/s), die die tatsächliche Verschlüsselungskapazität des Rechners (CPU, Festplatte, I/O) widerspiegelt. Die Testdatei wird dann über die Funktion unlink() gelöscht.

Auf Linux- und ESXi-Systemen bleibt die Logik gleich: Vor der eigentlichen Verschlüsselung wird ein Leistungstest durchgeführt, bei dem Multithreading berücksichtigt wird, um zu beurteilen, wie weit der Rechner belastet werden kann, ohne Instabilitäten zu verursachen. Dieser Schritt ist bei den heutigen Ransomware-Familien selten, was Kraken so besonders macht.

Vollständige oder teilweise Verschlüsselung: eine automatisierte Entscheidung

Je nach den Ergebnissen des Benchmarks entscheidet sich die Ransomware automatisch für eine vollständige Verschlüsselung oder eine blockweise Teilverschlüsselung. Wenn der Rechner als ausreichend leistungsfähig eingestuft wird, verschlüsselt Kraken jede Datei vollständig, was eine Wiederherstellung extrem erschwert. Wenn der gemessene Datendurchsatz nicht ausreicht, greift die Ransomware auf eine Teilverschlüsselung zurück, die nur einen Teil jeder Datei betrifft – ein schnellerer, aber ebenso effektiver Ansatz, um die Daten unbrauchbar zu machen.

Diese Anpassung ermöglicht es, den Angriff innerhalb eines angemessenen Zeitraums durchzuführen, selbst auf schweren Infrastrukturen wie großen Dateiservern oder ESXi-Hypervisoren mit vielen virtuellen Maschinen, und erhöht so die Erfolgsaussichten des Angriffs.

Taktisches Interesse der Angreifer

Mit dieser Vorabbewertung werden mehrere strategische Ziele verfolgt. Indem Kraken den Verschlüsselungsmodus an die tatsächlichen Fähigkeiten des Rechners anpasst, vermeidet er eine Systemüberlastung, die Sicherheitswarnungen auslösen oder die Leistung sichtbar verschlechtern und so die Aufmerksamkeit der Administratoren auf sich ziehen könnte. So kann die Gruppe den Schaden in kürzester Zeit drastisch erhöhen, während sie bis zur endgültigen Enthüllung des Angriffs ein unauffälliges Profil beibehält.

Dieser Benchmark hilft Kraken, ein Gleichgewicht zwischen maximaler Wirkung und operativer Unauffälligkeit zu finden: genug Aktivität, um das Unternehmen lahmzulegen, aber nicht so viel, dass es zu Abstürzen oder abnormalen Lastspitzen kommt, die die Erkennungssysteme sofort alarmieren würden. Durch die dynamische Anpassung der Verschlüsselungsparameter an jeden Rechner gewinnen die Betreiber auch an Vorhersehbarkeit über die Dauer des Angriffs und können ihre Aktionen besser mit den anderen Phasen des Eindringens (Exfiltration, Ausfall von Diensten, laterale Ausbreitung) koordinieren.

Neutralisierung von Wiederherstellungsmechanismen

Bevor Kraken die eigentliche Verschlüsselung auslöst, bereitet er akribisch den Boden vor, indem er Shadow-Kopien löscht, den Papierkorb über die Windows SHEmptyRecycleBinA-Funktion leert und Sicherungsdienste deaktiviert. Diese vorbeugenden Maßnahmen sollen jede Möglichkeit ausschließen, dass die Daten ohne Zahlung des Lösegelds wiederhergestellt werden können.

Technische Multi-Plattform-Architektur

Kraken zeichnet sich durch seine plattformübergreifende Architektur mit separaten Verschlüsslern aus, die für Windows, Linux und VMware ESXi optimiert sind, sodass alle modernen Unternehmensumgebungen von herkömmlichen Servern bis hin zu virtualisierten Infrastrukturen angesprochen werden können.

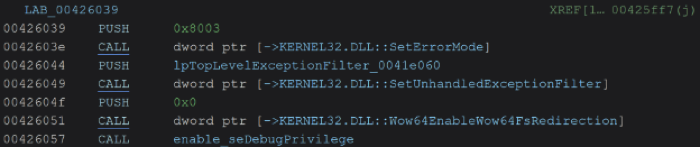

Der Windows-Verschlüsseler von Kraken.

Die Windows-Version ist eine in C++ geschriebene 32-Bit-Executable, die wahrscheinlich durch einen auf Golang basierenden Packer geschützt wird. Um ihre Wirksamkeit auf 64-Bit-Systemen zu gewährleisten, deaktiviert die Ransomware die Umleitung des WoW64-Dateisystems über die Funktion Wow64EnableWow64FsRedirection mit dem Argument False. Durch diese Manipulation kann die 32-Bit-Binärdatei direkt auf den Ordner C:Windows-System32 zugreifen, anstatt auf SysWoW64 umgeleitet zu werden – ein wichtiger Schritt, um Sicherungsdienste zu deaktivieren und Systemdateien auf 64-Bit-Maschinen zu verschlüsseln. Die Ransomware erhöht dann ihre Privilegien, indem sie ihr Prozesstoken auf SeDebugPrivilege ändert, wodurch sie Zugriff auf Dateien erhält, die von anderen Prozessen gesperrt wurden.

Der Windows-Verschlüsseler enthält vier hochspezialisierte parallele Verschlüsselungsmodule:

- SQL Database Modul: Zielt auf Microsoft SQL Server, indem es die Windows-Registrierung nach MSSQLSERVER- und SQLEXPRESS-Instanzen durchsucht und dann die Pfade zu den Datenbankdateien über den SQLDataRoot-Wert abfragt, bevor es sie verschlüsselt.

- Modul Network Share: DurchsuchtNetzwerkfreigaben, auf die über die Windows WNet APIs zugegriffen wird, und zielt dabei auf Ressourcen vom Typ RESOURCETYPE_DISK und RESOURCETYPE_ANY ab, während die Systemfreigaben ADMIN$ und IPC$ konsequent ignoriert werden.

- Modul Local Drive: listet alle verfügbaren Laufwerke über GetLogicalDrives auf und filtert dann mit GetDriveTypeW nach Wechseldatenträgern, festen und entfernten Datenträgern, wobei CD-ROMs ausgeschlossen werden.

- Hyper-V-Modul: Entdeckt Hyper-V-VMs über PowerShell-Befehle, ruft die Pfade ihrer virtuellen Festplatten ab, erzwingt das Herunterfahren laufender VMs und verschlüsselt dann die VHD/VHDX-Dateien.

Die Ransomware setzt mehrere ausgeklügelte Anti-Scan-Techniken ein: Verschleierung des Kontrollflusses durch mehrere bedingte Schleifen, Unterdrückung von Windows-Fehlerdialogen (SetErrorMode 0x8003) und sleep-basierte Ausführungszeiten, um Sandboxen zu entgehen. Die Malware löscht auch Wiederherstellungspunkte (vssadmin delete shadows) und leert den Papierkorb über die SHEmptyRecycleBinA API.

Der Linux/ESXi-Verschlüsseler

Die Linux/ESXi-Version ist eine 64-Bit-ELF-Executable, die in C++ entwickelt und mit crosstool-NG Version 1.26.0 kompiliert wurde. Sie enthält ein Modul zur Plattformerkennung, das ESXi-Systeme (über esxcli system version get) und Synology NAS (über cat /etc/defaults/VERSION) identifizieren kann.

In ESXi-Umgebungen inventarisiert und beendet die Ransomware zwangsweise aktive virtuelle Maschinen, um ihre Festplattendateien vor der Verschlüsselung zu entsperren. Die Linux-Variante implementiert denselben Benchmarking-Mechanismus wie die Windows-Version und führt eine Multithread-Verschlüsselung im Voll- (solid) oder Teilmodus (step) durch, je nach den Einstellungen des Angreifers.

Die ELF-Variante kann über die Funktion fork_as_daemon() im Daemon-Modus ausgeführt werden, der unauffällig im Hintergrund läuft. Nach der Verschlüsselung tritt ein automatischer Reinigungsprozess in Aktion: Die Ransomware generiert ein Bash-Skript(bye_bye.sh), das die Log-Dateien, den Shell-Verlauf, die Ransomware-Binärdatei und das Skript selbst löscht, wodurch eine vollständige Selbstlöschung der Malware gewährleistet und forensische Spuren minimiert werden.

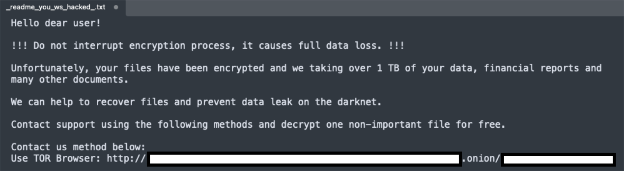

Gemeinsame Merkmale

Verschlüsselte Dateien erhalten die Erweiterung .zpsc und in den betroffenen Verzeichnissen wird eine Lösegeldnotiz mit dem Titel readme_you_ws_hacked.txt hinterlegt. Die Ransomware verwendet eine Kombination aus RSA-4096 für die asymmetrische Schlüsselverschlüsselung und ChaCha20 für die symmetrische Dateiverschlüsselung und bietet damit einen robusten kryptografischen Schutz. Damit die Opfer mit den Angreifern kommunizieren und die Zahlung aushandeln können, schließt Kraken absichtlich ausführbare Dateien (.exe) und Bibliotheken (.dll) sowie die Ordner Program Files, Program Files (x86) und ProgramData aus dem Verschlüsselungsprozess aus.

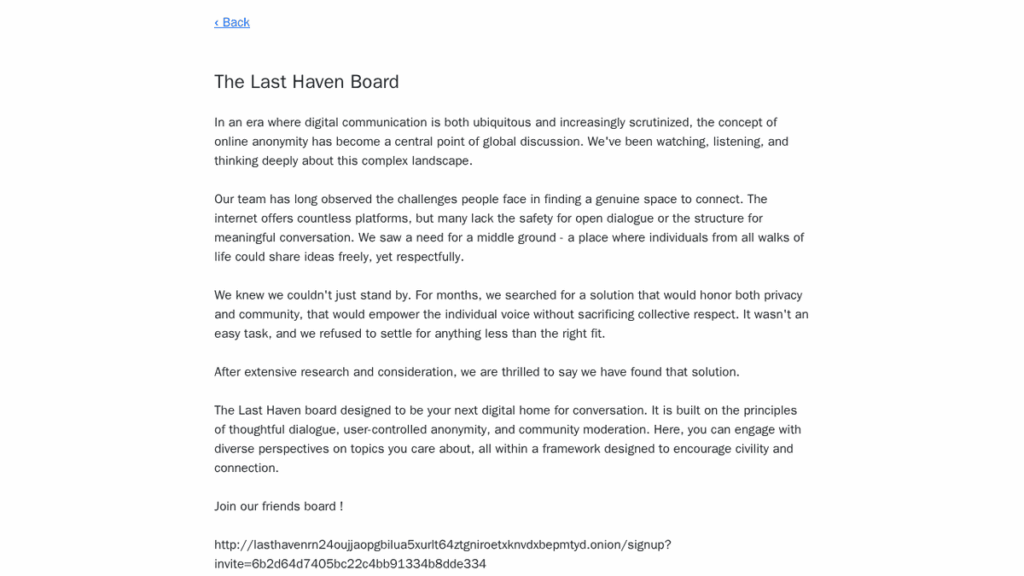

The Last Haven Board: Ambitionen über Ransomware hinaus.

Im September 2025 ging Kraken einen Schritt weiter und enthüllte „The Last Haven Board“, eine Untergrund-Chat-Plattform, die als sicherer Kommunikationsraum für die Akteure des cyberkriminellen Untergrunds angepriesen wurde. Diese Initiative zeugt von Ambitionen, die über einfache Ransomware-Operationen hinausgehen: Kraken versucht, ein strukturiertes Ökosystem aufzubauen, das andere bösartige Akteure unterstützen und vereinen kann.

Die Ankündigung der offiziellen Unterstützung durch die Betreiber HelloKitty und WeaCorp, einem auf den Handel mit Exploits spezialisierten Kollektiv, untermauert die Annahme einer direkten Kontinuität zwischen den beiden Organisationen. Kraken scheint also sein HelloKitty-Erbe in eine echte Dienstleistungsplattform für das cyberkriminelle Ökosystem umwandeln zu wollen.

Profil der Opfer

Die Kraken-Gruppe wendet die im Ransomware-Ökosystem mittlerweile standardmäßige Technik der doppelten Erpressung an: Nachdem die Angreifer sensible Daten exfiltriert haben, verschlüsseln sie die Umgebung des Opfers und drohen damit, die gestohlenen Informationen auf ihrer Leak-Website zu veröffentlichen, wenn das Lösegeld nicht gezahlt wird. In einem von Cisco Talos dokumentierten Fall belief sich die Lösegeldforderung auf etwa 1 Million Dollar in Bitcoin, mit dem Versprechen, die Umgebung zu entschlüsseln und nach erfolgreicher Zahlung die Nichtveröffentlichung der Daten zu garantieren.

Die Gruppe scheint einen opportunistischen Ansatz zu verfolgen, ohne sich auf bestimmte Branchen zu konzentrieren. Die auf der Kraken-Leak-Website verzeichneten Opfer stammen hauptsächlich aus den USA, die die Mehrheit der Fälle ausmachen, gefolgt von Kanada, Großbritannien, Dänemark, Panama und Kuwait. Die Daten von Ransomware.live weisen auch auf Opfer in Spanien, Polen und Italien hin, wobei die Sektoren Technologie, Unternehmensdienstleistungen und Telekommunikation überwiegen.

Es sei darauf hingewiesen, dass sich die Gruppe beim ersten Auftauchen von Kraken im Februar 2025 auf ihrer Leak-Website zu Angriffen auf Cisco und CD Projekt Red bekannt hatte. Cisco stellte jedoch klar, dass diese Daten aus einer Kompromittierung aus dem Jahr 2022 stammten und einfach neu veröffentlicht wurden, was darauf hindeutet, dass die Gruppe ihre Glaubwürdigkeit durch die Übernahme alter HelloKitty-Exploits herstellen wollte.

Empfehlungen zum Schutz

Angesichts der Raffinesse von Kraken sollten Organisationen einen mehrschichtigen Verteidigungsansatz verfolgen, der jeden Schritt der dokumentierten Angriffskette adressiert.

1. Reduzieren Sie die exponierte Angriffsfläche.

Die erste Priorität betrifft die Reduzierung der exponierten Angriffsfläche. Da der erste Zugriff von Kraken systematisch über die Ausnutzung von SMB-Schwachstellen auf Servern erfolgt, die dem Internet ausgesetzt sind, ist es zwingend erforderlich, jede direkte Exposition dieses Protokolls auf dem externen Perimeter zu eliminieren. Auch RDP-Dienste sollten strikt auf authentifizierte und autorisierte Verbindungen beschränkt werden, die idealerweise durch ein VPN-Gateway oder eine Zero-Trust-Zugangslösung geschützt sind. Die strikte Anwendung von Sicherheitspatches auf allen Systemen, insbesondere auf exponierten, ist eine grundlegende Voraussetzung.

2. Schützen Sie privilegierte Identitäten und Zugänge.

Der Schutz von Identitäten und Zugängen ist der zweite kritische Punkt. Da der Diebstahl privilegierter Identitäten ein zentraler Punkt der Kraken-Methode ist, ist die Einführung der Multi-Faktor-Authentifizierung an allen administrativen Schnittstellen unerlässlich. Eine robuste Passwortpolitik in Kombination mit einer aktiven Überwachung von abnormalen RDP-Aktivitäten und unerwarteten Verbindungen wird Versuche, über kompromittierte IDs wieder einzutreten, aufdecken. Eine strikte Netzwerksegmentierung wird zudem die Möglichkeiten für Seitwärtsbewegungen im Falle einer anfänglichen Kompromittierung einschränken.

3. Erkennen von missbrauchten Persistenzwerkzeugen

Besondere Aufmerksamkeit verdient das Aufspüren der von Kraken verwendeten Persistenzwerkzeuge. Sicherheitsteams sollten aktiv auf unerwartete Cloudflared- und SSHFS-Verbindungen in ihrer Umgebung achten, da diese legitimen Tools von Angreifern missbraucht werden, um ihren Zugriff aufrechtzuerhalten und Daten zu exfiltrieren. Das Erstellen temporärer Dateien mit anschließender Verschlüsselung und schnellem Löschen kann ebenfalls auf ein laufendes Benchmarking hinweisen und bietet potenziell ein Zeitfenster für die Erkennung, bevor die eigentliche Verschlüsselung eingesetzt wird.

4. Gewährleistung der Ausfallsicherheit von Backups

Schließlich bleibt die Ausfallsicherheit von Backups der letzte Schutz gegen Ransomware-Angriffe. Backup-Systeme müssen unbedingt vom Produktionsnetzwerk isoliert werden, um der systematischen Löschung von Schattenkopien und der Deaktivierung von Backup-Diensten, die Kraken vor jeder Verschlüsselung durchführt, standzuhalten. Regelmäßige Wiederherstellungstests werden die tatsächliche Wirksamkeit dieser ultimativen Verteidigungslinie gewährleisten.

Um die Umsetzung dieser Abwehrmaßnahmen zu unterstützen, hat Cisco Talos detaillierte Kompromittierungsindikatoren veröffentlicht, die mit Kraken in Verbindung gebracht werden, einschließlich der Erkennungssignaturen für die wichtigsten Sicherheitslösungen. Diese technischen Elemente sind in ihrer vollständigen Studie verfügbar.

Schlussfolgerung

Kraken veranschaulicht einen besorgniserregenden Trend im Ransomware-Ökosystem: die Widerstandsfähigkeit krimineller Gruppen, die es trotz durchgesickertem Quellcode und Zerschlagungsaktionen schaffen, sich in neuen, oftmals raffinierteren Formen neu zu erfinden. Die direkte Abstammung von HelloKitty zeigt, dass etablierte Ransomware-Marken nicht wirklich verschwinden, sondern sich weiterentwickeln, indem sie aus dem gesammelten Fachwissen und den Verbindungen, die sie im cyberkriminellen Untergrund geknüpft haben, Kapital schlagen.

Krakens adaptive Benchmarking-Fähigkeit stellt einen bedeutenden Fortschritt in der Raffinesse von Ransomware dar. Durch die dynamische Kalibrierung des Verschlüsselungsprozesses auf die Fähigkeiten jedes einzelnen Systems maximiert die Gruppe die Wirkung und minimiert gleichzeitig das Risiko der Früherkennung. Dieser „intelligente“ Ansatz könnte andere bösartige Akteure inspirieren und sich in den kommenden Monaten allgemein durchsetzen.

Die Gründung des Forums Last Haven Board mit der erklärten Unterstützung der Betreiber HelloKitty und WeaCorp zeugt von dem Willen, ein nachhaltiges kriminelles Ökosystem zu strukturieren. Kraken begnügt sich nicht mehr mit einer einfachen Ransomware-Operation, sondern strebt danach, eine Dienstleistungsplattform für die cyberkriminelle Gemeinschaft zu werden – ein Modell, das an die Entwicklung anderer großer Gruppen wie LockBit oder ALPHV/BlackCat hin zu Ransomware-as-a-Service-Strukturen erinnert.

Für Organisationen ist die Botschaft klar: Herkömmliche Abwehrmaßnahmen reichen nicht mehr aus angesichts von Gegnern, die bekannte Schwachstellen ausnutzen, legitime Tools missbrauchen und ihre Angriffe algorithmisch optimieren. Eine proaktive Verteidigungshaltung, die die Sicherung exponierter Dienste, Identitätsschutz, Verhaltenserkennung und wirklich isolierte Backups kombiniert, ist nun das Minimum, das erforderlich ist, um dieser neuen Generation von Bedrohungen zu begegnen.

Sind Sie Opfer von Ransomware geworden? Wenden Sie sich an unseren 24/7-Support. Wir bieten eine exklusive technische Antwort auf Ransomware-Vorfälle, um Ihnen zu helfen, Ihre Daten wiederherzustellen und Ihr Geschäft schnell wieder aufzunehmen.

Quellen:

- Cisco Talos: Unleashing the Kraken ransomware group.

- BleepingComputer: Kraken ransomware benchmarks systems for optimal encryption choice.

- BleepingComputer: HelloKitty ransomware behind CD Projekt Red cyberattack, data theft.

- Infosecurity Magazine: Kraken Uses Benchmarking to Enhance Ransomware Attacks.

- CYJAX: Kraken auf der Erpressungsbühne.

- Ransomware.live: Kraken