Trotz der historischen Zerschlagung durch die Operation Cronos im Februar 2024 taucht die cyberkriminelle Gruppe LockBit mit der Version 5.0 wieder auf, die erhebliche technische Verbesserungen aufweist und gleichzeitig eine skalierbare Codebasis beibehält. Diese neue Iteration, die von Trend Micro Forschern gründlich analysiert wurde, bestätigt die außerordentliche Widerstandsfähigkeit der weltweit produktivsten Gruppe im Bereich Ransomware.

Im September 2025, anlässlich ihres sechsten Geburtstags, haben die Betreiber von LockBit diese fünfte Version offiziell enthüllt, die gleichzeitig auf Windows-, Linux- und VMware ESXi-Umgebungen abzielt. Dieser plattformübergreifende Ansatz, der seit LockBit 2.0 im Jahr 2021 eingeleitet wurde, erreicht heute eine neue Stufe der Raffinesse, die Cybersicherheitsexperten besonders beunruhigt. Die Forscher von Trend Research analysierten die Quellbinärdateien der letzten Aktivität der berüchtigten LockBit-Ransomware mit ihrer Version 5.0, die eine fortgeschrittene Verschleierung, Anti-Analyse-Techniken und nahtlose Multi-Plattform-Fähigkeiten für Windows-, Linux- und ESXi-Systeme aufweist.

Table des matières

ToggleEin starkes Comeback nach der Operation Cronos

DieOperation Cronos, die im Februar 2024 von einer internationalen Koalition aus dem FBI, der britischen National Crime Agency, Europol und den Strafverfolgungsbehörden von elf Ländern durchgeführt wurde, hatte der Infrastruktur von LockBit einen schweren Schlag versetzt. Im Rahmen dieser historischen Initiative wurden die Hauptserver beschlagnahmt, die Entschlüsselungsschlüssel freigegeben und die Handelsplätze der Gruppe geschlossen.

Dabei wurde das Ausmaß ihrer Aktivitäten deutlich: Laut Europol wurden zwischen Juni 2022 und Februar 2024 mehr als 7.000 Angriffe mithilfe ihrer Dienste durchgeführt. Wie von Analysten erwartet, konnte die Zerschlagung einer so gut organisierten Gruppe jedoch nur ein vorübergehender Sieg sein. Das Auftauchen von LockBit 5.0 bestätigt die von der Sicherheitsgemeinschaft geäußerten Befürchtungen, dass das Abschlagen eines Kopfes der cyberkriminellen Hydra dazu führen kann, dass neue, manchmal stärkere Netzwerke nachwachsen. Dieses Wiederaufleben ist ein gutes Beispiel für die Anpassungsfähigkeit und Widerstandsfähigkeit moderner Ransomware-Gruppen.

Chronologische Entwicklung der LockBit-Versionen

Um die Tragweite von LockBit 5.0 besser zu verstehen, sollte man sich die Entwicklung der Gruppe seit ihren Anfängen ansehen. Die folgende Tabelle veranschaulicht die wichtigsten Neuerungen und ihre strategischen Auswirkungen :

| Version | Zeitraum | Code-Name | Schlüsselinnovationen | Strategische Auswirkung |

|---|---|---|---|---|

| LockBit 1.0 | 2019-2020 | „ABCD“ | – Erweiterung .abcd auf verschlüsselte Dateien . – C/C++-Implementierung – Grundlegende schnelle Verschlüsselung | Anfängliches Auftauchen der Gruppe |

| LockBit 2.0 | 2021 | „Red“ | – StealBit: dediziertes Exfiltrationswerkzeug. – Automatisierte Verbreitung (SMB, PsExec, WMI). – Unterstützung von Linux und VMware ESXi. – Strukturiertes RaaS-Programm | Übergang zu einem industriellen Modell |

| LockBit 3.0 | 2022 | „Black“ | – Optimierte intermittierende Verschlüsselung – Erstes Bug-Bounty-Programm – Point-and-Click-Tool für Affiliates – Dreifache Erpressung (Verschlüsselung + Diebstahl + Veröffentlichung). | Marktbeherrschung (40% der Vorfälle). |

| LockBit 4.0 | Ende 2024 – Anfang 2025 | „Green“ | – Vollständige Umschreibung in .NET Core. – Stealth-first“-Architektur – Erweiterte Anti-EDR-API-Abrechnung. – Dezentralisierte Tor-Infrastruktur – Multithread-Verschlüsselung | Reaktion auf den Druck der Strafverfolgungsbehörden. |

| LockBit 5.0 | September 2025 | N/A | – Vollständige modulare Architektur – Potenzielle Koordination eines Kartells – Optimierung von Geschwindigkeit/Furchtbarkeit – Flexible Tor + Tox-Kommunikation – Neu gestaltetes Partnerprogramm | Renaissance nach Cronos |

Dieser Fortschritt zeigt eine eher inkrementelle als revolutionäre Evolutionsstrategie mit wichtigen Wendepunkten in den Jahren 2021 (Industrialisierung), 2022 (Marktdominanz) und 2024-2025 (Widerstandsfähigkeit nach dem Abbau).

Bedeutende technische Verbesserungen

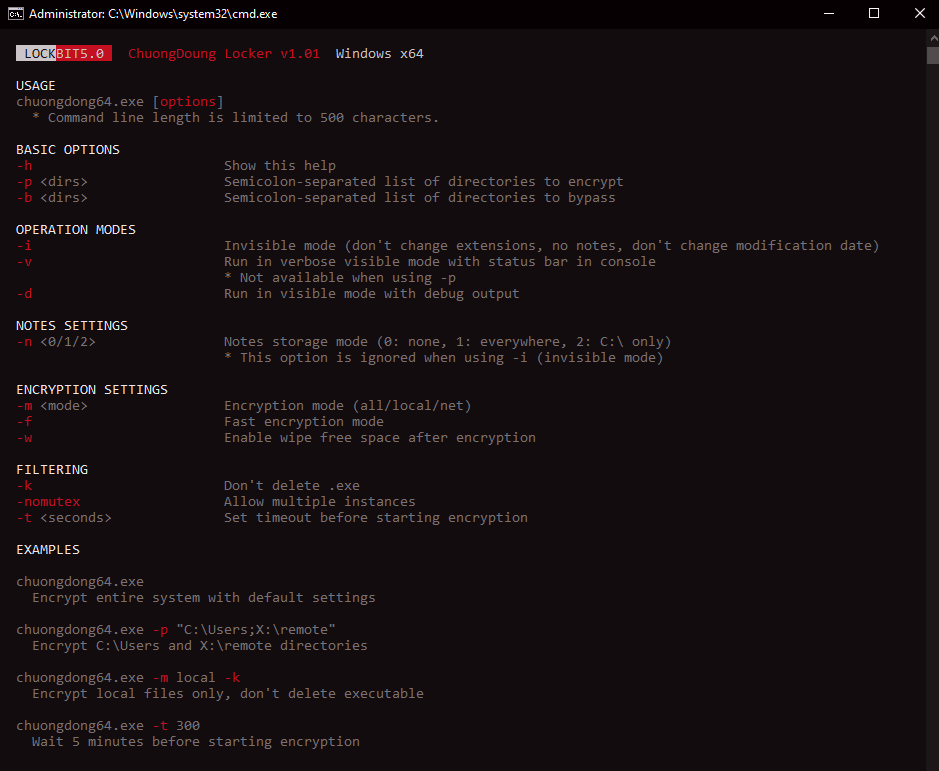

Eine neu gestaltete Benutzeroberfläche

LockBit 5.0 zeichnet sich durch eine erheblich verbesserte Benutzeroberfläche mit einer klaren und professionellen Formatierung aus, die es in den vorherigen Versionen nicht gab. Diese Entwicklung, die die Nutzung durch Affiliates erleichtert, zeugt von der zunehmenden Professionalisierung des RaaS-Modells (Ransomware-as-a-Service).

Die Schnittstelle führt zahlreiche Optionen und Ausführungsparameter im Detail auf, darunter die Angabe von Verzeichnissen, die verschlüsselt oder umgangen werden sollen, unsichtbare und wortreiche Betriebsarten, Einstellungen für Lösegeldnoten, Verschlüsselungseinstellungen und erweiterte Filteroptionen. Diese operative Flexibilität bietet Angreifern eine beispiellose Anpassung ihrer Kampagnen.

Erweiterte Verschleierungstechniken

Die Windows-Variante von LockBit 5.0 verwendet massive Obfuskation und Packaging und lädt ihren Payload über DLL-Reflection, was die statische Analyse erheblich erschwert. Die Forscher von Trend Research erklären: „Die von Trend Research analysierte Probe verwendet massive Obfuskation durch Packaging. Bei der Fehlersuche fanden wir heraus, dass sie wie ein Binärlader funktioniert, indem sie eine PE-Binärdatei im Speicher entschlüsselt und sie über DLL-Reflexionsmethoden lädt. Dieser ausgeklügelte Lademechanismus erschwert die statische Analyse erheblich“.

Parallel zur Verschleierung des Codes implementiert die Malware mehrere fortgeschrittene Anti-Analyse-Techniken, darunter das Patchen der EtwEventWrite-API, indem sie diese durch einen 0xC3-Befehl (return) ersetzt und damit die Windows Event Tracking (ETW)-Fähigkeiten deaktiviert. Diese spezielle Ausweichtechnik zielt direkt auf moderne Erkennungslösungen ab, die sich auf Event Tracing for Windows stützen.

Neutralisierung der Systemverteidigung und forensische Löschung.

Sobald die Ausführung etabliert ist, eliminiert LockBit 5.0 sicherheitsrelevante Dienste, indem es die gehashten Dienstnamen mit einer hartcodierten Liste von 63 Werten vergleicht und nach Abschluss der Verschlüsselung alle Ereignisprotokolle mithilfe der EvtClearLog API löscht. Dieser systematische Ansatz zielt darauf ab, herkömmliche Abwehrmaßnahmen außer Kraft zu setzen und die forensischen Spuren des Angriffs zu verwischen.

Die Ransomware verwendet ein mit LockBit 4.0 identisches Hash-System zur Identifizierung von Diensten und bestätigt damit, dass es sich um eine Weiterentwicklung des Originalcodes und nicht um eine Nachahmung durch andere bösartige Akteure handelt.

Eine verfeinerte plattformübergreifende Strategie

Erweiterte Linux-Fähigkeiten

Die Linux-Variante von LockBit 5.0 verfügt über ähnliche Funktionen wie ihr Windows-Pendant und demonstriert damit das Engagement der Gruppe für plattformübergreifende Fähigkeiten. Die Kommandozeilenschnittstelle spiegelt die Formatierung und Funktionalität der Windows-Version wider und bietet Angreifern auf beiden Plattformen die gleiche operative Flexibilität.

Während der Ausführung liefert die Linux-Variante eine detaillierte Protokollierung ihrer Aktivitäten und zeigt die für die Verschlüsselung anvisierten Dateien und die für den Ausschluss bestimmten Ordner an. Diese Transparenz in den Operationsprotokollen legt nahe, dass die Variante in Testumgebungen oder von Affiliates verwendet werden kann, die ein detailliertes Feedback zur Ausführung benötigen.

Kritische Bedrohung für virtualisierte Umgebungen

Die ESXi-Variante stellt eine kritische Eskalation in den Fähigkeiten von LockBitdar, da sie speziell auf die Virtualisierungsinfrastruktur von VMware abzielt. Trend Micro erklärt: “ Diese ESXi-Variante stellt eine kritische Eskalation in den Fähigkeiten von LockBit dar, da auf ESXi-Servern in der Regel mehrere virtuelle Maschinen laufen, sodass Angreifer mit der Ausführung einer einzigen Payload ganze virtualisierte Umgebungen verschlüsseln können „.

Diese Fähigkeit verwandelt einen einzelnen Angriff in eine organisatorische Katastrophe, bei der Dutzende oder Hunderte von virtuellen Maschinen gleichzeitig kompromittiert werden können. Die Auswirkungen auf die Geschäftskontinuität werden dadurch exponentiell größer als bei herkömmlichen Angriffen, die auf einzelne Desktops abzielen.

Gemeinsame Merkmale der drei Varianten

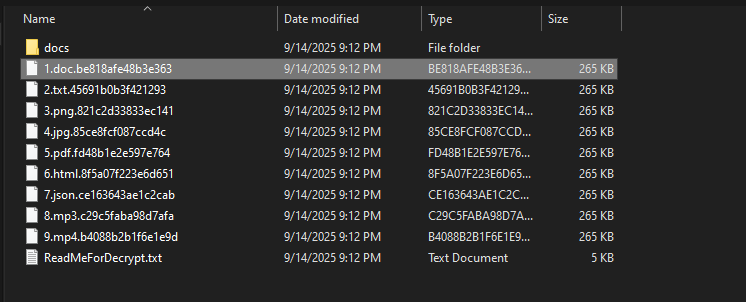

Zufällige Dateierweiterungen

Alle Varianten von LockBit 5.0 verwenden zufällige Dateierweiterungen mit 16 Zeichen, wodurch die Wiederherstellungsbemühungen deutlich erschwert werden. Im Gegensatz zu einigen Ransomware-Varianten, die gängige Infektionsmarkierungen verwenden, lässt LockBit 5.0 die herkömmlichen Markierungen am Ende der Dateien weg.

Dieser Ansatz macht die Identifizierung und Analyse verschlüsselter Dateien für Vorfallreaktionsteams komplexer. Die Analyse von Trend Micro ergab jedoch konsistente Muster, bei denen die Größe der Originaldatei in die Fußzeile der verschlüsselten Datei integriert ist.

Mechanismen zur Geolokalisierung

Im Einklang mit früheren Versionen enthält LockBit 5.0 geopolitische Schutzmechanismen, die die Ausführung beenden, wenn russische Spracheinstellungen oder eine russische Geolokalisierung erkannt werden. Diese gängige Praxis unter osteuropäischen Lösegeldgruppen deutet auf strategische geopolitische Überlegungen bei der Entwicklung der Malware hin.

Diese geografischen Schutzmechanismen lassen auf einen spezifischen geografischen Ursprung der Gruppe schließen und stellen für Ermittler ein bedeutendes technisches Attributionselement dar.

Modulare Architektur und Weiterentwicklung des Codes

Kontinuität mit LockBit 4.0

Die vergleichende Analyse von LockBit 4.0 und 5.0 zeigt eine signifikante Wiederverwendung des Codes und eine evolutionäre Entwicklung anstelle eines kompletten Neuschreibens. Beide Versionen teilen sich identische Hash-Algorithmen für Kettenoperationen, eine kritische Komponente für die API-Auflösung und die Identifizierung von Diensten.

Die Struktur des Codes für die dynamische API-Auflösung bleibt zwischen den Versionen bemerkenswert ähnlich, was darauf hindeutet, dass die Entwickler auf der bestehenden Codebasis von LockBit 4.0 aufgebaut haben. Diese technische Kontinuität bestätigt, dass LockBit 5.0 eine Fortsetzung der LockBit-Ransomware-Familie darstellt und nicht von verschiedenen Bedrohungsakteuren nachgeahmt wurde. Trend Research meint: “ Diese Ähnlichkeiten sind ein klarer Hinweis darauf, dass LockBit 5.0 eine Fortsetzung der LockBit-Ransomware-Familie darstellt und nicht eine Nachahmung oder ein Rebranding durch verschiedene Bedrohungsakteure ist „.

Fortschrittlicher modularer Ansatz

LockBit 5.0 führt eine modulare Architektur ein, die es den Affiliates ermöglicht, die Komponenten kampagnenweise umzuschalten. Diese Modularität optimiert die Geschwindigkeit und verstärkt die Anti-Detektionsanalyse, während sie während der Verhandlungen flexible Kommunikation über Tor-Portale und Tox-Kanäle je nach Bedarf ermöglicht.

Das System beinhaltet überarbeitete Anreize für Affiliates, um das Netzwerk nach der Auflösung der Operation Cronos wieder aufzubauen, mit Signalen für die Zusammenarbeit mit Peer-Gruppen und potenzieller kartellähnlicher Koordination. Ziel ist es, die Aufschlagzeit zu verkürzen und gleichzeitig die Aufklärungsfläche zu verringern.

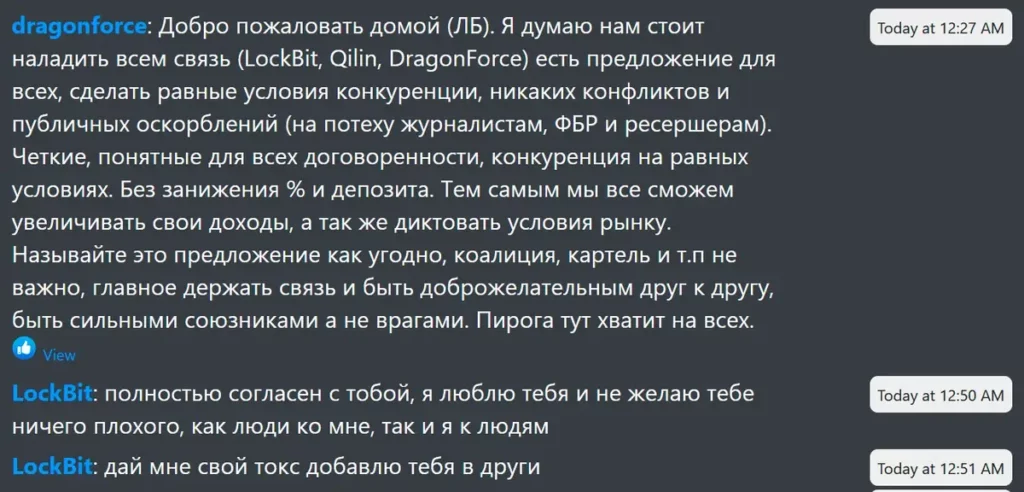

Eine strategische Dimension: Auf dem Weg zu einem Ransomware-Kartell.

Abgesehen von den technischen Verbesserungen ist LockBit 5.0 Teil einer breiter angelegten Strategie zur Konsolidierung des kriminellen Marktes. Im RAMP-Forum schlug DragonForce LockBit und Qilin öffentlich vor, ein Kartell zu bilden, um „faire Wettbewerbsbedingungen zu schaffen, ohne Konflikte und öffentliche Beleidigungen„. Diese Initiative zeugt von einer zunehmenden Professionalisierung des cyberkriminellen Ökosystems und dem Wunsch, illegale Einnahmen durch Kooperation statt durch zerstörerische Konkurrenz zu stabilisieren.

Dieser kollaborative Ansatz könnte es den teilnehmenden Gruppen ermöglichen, technische Ressourcen zu bündeln, Zielintelligenz zu teilen und ihre Kampagnen zu koordinieren, um Interferenzen zu vermeiden. Die Bildung eines solchen Kartells würde eine wichtige Entwicklung in der Organisation der Cyberkriminalität darstellen und einzelne Akteure in ein strukturiertes Konsortium verwandeln, das in der Lage ist, einen erhöhten systemischen Druck auf Unternehmen und Institutionen auszuüben.

Eine kartellartige Konsolidierung würde auch die Standardisierung von Praktiken und die Optimierung krimineller Prozesse erleichtern und so eine noch stärkere Industrialisierung von Ransomware-Operationen ermöglichen. Diese Entwicklung bereitet den Analysten besondere Sorge, da sie zu einer erheblichen Zunahme des Volumens und der Raffinesse der Angriffe führen könnte.

Auswirkungen auf das Ökosystem der Bedrohung

Demokratisierung fortgeschrittener Techniken

Die Senkung der Barrieren des Partnerprogramms (automatische Anmeldung, breitere Rekrutierung) führt zu vielfältigeren Eindringtechniken von Kampagne zu Kampagne. Diese Entwicklung senkt die technische Schwelle, die für ausgeklügelte Angriffe erforderlich ist, und erweitert potenziell den Pool an böswilligen Akteuren, die die Plattform ausnutzen können.

Payloads werden häufig dateifrei über PowerShell oder umgeleitete legitime Binärdateien (Living off the Land Binaries – LOLBins) gestartet, und die Konstrukte können ablaufende Gültigkeitszeiträume enthalten, was die Analyse nach einem Vorfall behindert. Dieser filelose Ansatz erschwert die Erkennung durch herkömmliche Sicherheitslösungen erheblich.

Entwicklung von Ausweichtaktiken

LockBit 5.0 bietet eine Erweiterung der Listen der zu beendenden Prozesse, ein erweitertes API-Dropping und eine in die modulare Architektur integrierte Verdunkelung. Diese technischen Verbesserungen zielen speziell auf moderne Sicherheitslösungen ab, insbesondere auf EDR-Tools (Endpoint Detection and Response) und SIEM-Plattformen.

Zu den beobachteten Techniken gehören das Beenden von Antivirus- und Backup-Agenten, das Löschen von Schnappschüssen (Shadow Copy) über den Befehl vssadmin delete shadows, das Löschen von Protokollen sowie Kontrollen zur Erkennung von Sandbox-Umgebungen und virtuellen Maschinen. Dieser ganzheitliche Ansatz zum Ausbruch zeugt von einem tiefen Verständnis der zeitgenössischen organisatorischen Verteidigung.

Empfehlungen zur Verteidigung

Mehrschichtiger Ansatz zur Erkennung

Die Experten empfehlen den Organisationen dringend einen mehrschichtigen Erkennungsansatz, da sie erkennen, dass statische Signaturen und herkömmliche Regeln nicht mehr ausreichen. Erkennungssysteme müssen aktuelle Threat-Intelligence-Daten einbeziehen, aus laufenden Angriffen lernen und sich dynamisch an neue Ausweichtechniken anpassen.

Die verhaltensbasierte Erkennung wird entscheidend, um abnormale Anmeldeaktivitäten, wiederholte fehlgeschlagene Authentifizierungen und verdächtige Skriptaktivitäten, insbesondere von PowerShell erzeugte Kindprozesse, zu identifizieren. SOC-Teams müssen auch den Zugriff auf die Registry außerhalb der normalen Basislinien überwachen.

Besserer Schutz für virtualisierte Umgebungen

Die ESXi-Variante von LockBit 5.0 erfordert besondere Schutzmaßnahmen für virtualisierte Infrastrukturen :

- Strikte Netzwerksegmentierung der Virtualisierungsinfrastrukturen, um die Hypervisoren von den Produktionsnetzen zu isolieren.

- Verstärkte Überwachung des ESXi-Administratorzugriffs mit obligatorischer Multi-Faktor-Authentifizierung und Echtzeit-Monitoring.

- Isolierte Backups von VM-Konfigurationen und Datastores, die offline gehalten werden, mit regelmäßigen Wiederherstellungstests.

- Überwachung kritischer Befehle und Snapshots, um verdächtige Manipulationen zu erkennen.

- Verschärfung der Management-Schnittstellen mit Deaktivierung nicht notwendiger Dienste.

Beschleunigung der Patch-Zyklen

Wenn die Betriebszeit in Stunden gemessen wird, kann Patching nicht länger ein wochenlanger Prozess sein. Automatisierte Pipelines für die Validierung und Bereitstellung von Patches werden angesichts der schnellen Betriebszeit von LockBit 5.0 unerlässlich.

Organisationen sollten auch Diskussionen im Dark Web und in Untergrundforen als kritischen defensiven Beitrag überwachen. Diese frühen Signale bieten eine lebenswichtige Vorbereitungszeit, bevor neue Angriffstechniken zum Einsatz kommen.

Zukünftige Herausforderungen und strategische Auswirkungen

Industrialisierung der Cyberkriminalität

LockBit 5.0 ist die Verkörperung der Industrialisierung der Cyberkriminalität, bei der ehemals handwerkliche Prozesse zu groß angelegten, auf Effizienz und Rentabilität optimierten Operationen werden. Diese Entwicklung verändert die digitale Schattenwirtschaft, indem sie neue Geschäftsmodelle auf der Grundlage von Automatisierung und Skalierbarkeit schafft.

Die Fähigkeit, mit einem einzigen Betreiber gleichzeitige Angriffe auf Tausende von Zielen zu starten, revolutioniert die Ökonomie des Angriffs. Diese industrielle Skalierbarkeit begünstigt Massenlösegelderpressungen und ermöglicht eine schnelle Bereicherung der Cyberkriminellen, während das Zeitfenster für Abwehrreaktionen dramatisch komprimiert wird.

Kontinuierliche Weiterentwicklung erwartet

Die Existenz von Windows-, Linux- und ESXi-Versionen bestätigt die kontinuierliche Multiplattformstrategie von LockBit, die simultane Angriffe über ganze Unternehmensnetzwerke hinweg ermöglicht, von Desktops bis hin zu kritischen Servern, die Datenbanken und Virtualisierungsplattformen beherbergen. Trend Micro betont: „Die Existenz von Windows-, Linux- und ESXi-Varianten bestätigt die kontinuierliche Multiplattformstrategie von LockBit, die simultane Angriffe über ganze Unternehmensnetzwerke einschließlich virtualisierter Umgebungen ermöglicht*“.

Die modulare Architektur von LockBit 5.0 erleichtert auch die schnelle Integration neuer Funktionen und die Anpassung an neu entstehende defensive Gegenmaßnahmen, was auf die Fähigkeit zur kontinuierlichen und beschleunigten Weiterentwicklung hindeutet.

Schlussfolgerung

LockBit 5.0 stellt einen Wendepunkt in der Entwicklung von Ransomware dar und bestätigt, dass die vorübergehende Zerschlagung einer cyberkriminellen Gruppe angesichts so widerstandsfähiger und anpassungsfähiger krimineller Organisationen nur ein kurzlebiger Sieg ist. Die technische Raffinesse dieser neuen Version, kombiniert mit ihrem plattformübergreifenden Ansatz und ihren fortschrittlichen Ausweichmöglichkeiten, macht sie signifikant gefährlicher als ihre Vorgänger.

Dieschwere Verschleierung und die technischen Verbesserungen in allen Varianten machen LockBit 5.0 signifikant gefährlicher als seine Vorgänger und verzögern die Entwicklung von Signaturen zur Erkennung erheblich. Diese Entwicklung zwingt Organisationen, ihre traditionellen Verteidigungsstrategien zu überdenken und stattdessen adaptive, von künstlicher Intelligenz gesteuerte Ansätze zu verfolgen.

Für Verteidiger besteht eine dreifache Dringlichkeit: Sie müssen aktuelle Schwachstellen mit einer bisher nicht gekannten Geschwindigkeit angehen, sich auf eine Zukunft vorbereiten, in der KI-gesteuerte Orchestrierung die Norm ist, und Gegenmaßnahmen entwickeln, die mit der zunehmenden Raffinesse der Offensivwerkzeuge konkurrieren können. Je früher sich die Sicherheitsgemeinschaft anpasst – indem sie schneller korrigiert, intelligenter erkennt und mit Maschinengeschwindigkeit reagiert -, desto größer ist unsere Fähigkeit, in dieser neuen Ära des industrialisierten Cyberkonflikts Schritt zu halten.

Hauptquellen des Artikels :

- Trend Micro: New LockBit 5.0 Targets Windows, Linux, ESXi.

- Vectra AI: LockBit is Back: What’s New in Version 5.0.

- Infosecurity Magazine: Neue LockBit-Ransomware-Variante als noch gefährlicher herausgestellt

- Europol: Neue Maßnahmen gegen LockBit ergriffen

- SocRadar: LockBit 5.0 & Ransomware-Kartell: Was müssen Sie wissen?

- Trellix: Inside the LockBit’s Admin Panel Leak: Affiliates, Victims and Millions in Crypto