Die Landschaft der Computerbedrohungen hat einen neuen, besonders besorgniserregenden Akteur aufgenommen. SuperBlack, eine ausgeklügelte Ransomware, die Anfang 2025 aufgetaucht ist, entwickelt sich schnell zu einer der größten Bedrohungen für Unternehmen und Organisationen auf der ganzen Welt. Hinter diesem neuen Malware-Stamm verbirgt sich eine komplexe Geschichte, die fortgeschrittene Ausnutzung von Schwachstellen und potenzielle Verbindungen zu berüchtigten kriminellen Gruppen vereint.

Table des matières

ToggleEin dramatischer Auftritt in der Cyberbedrohungslandschaft

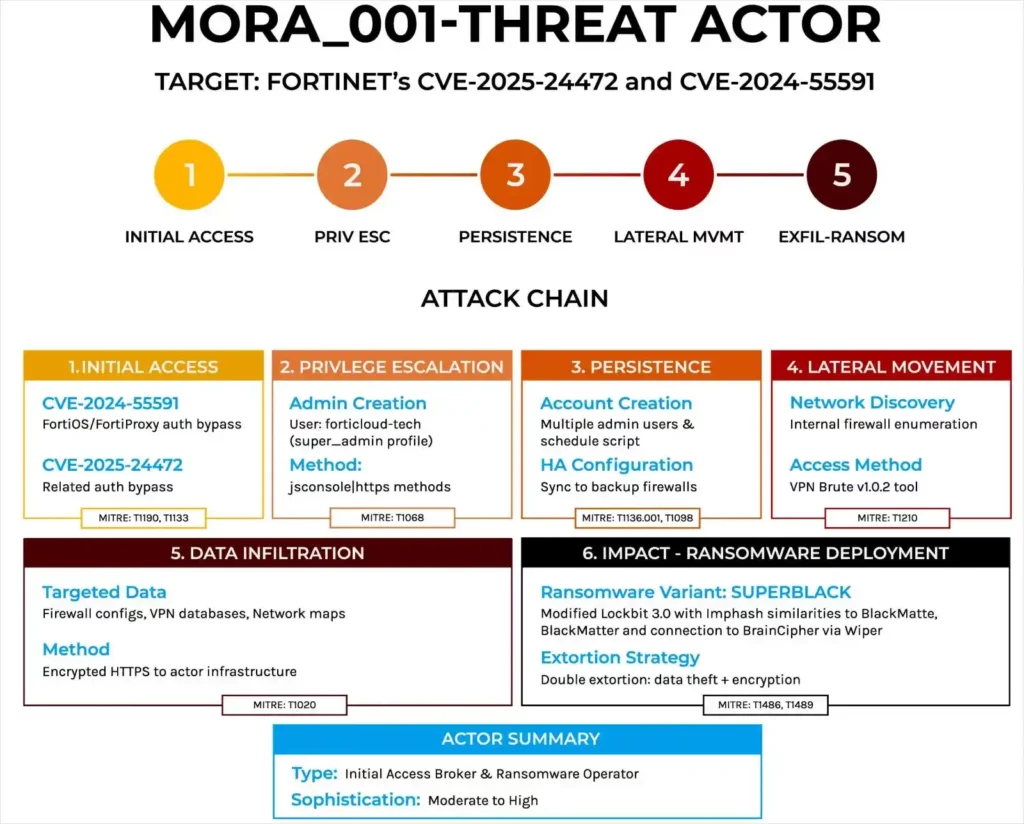

Die ersten Anzeichen bösartiger Aktivitäten, die SuperBlack zugeschrieben wurden, wurden Ende Januar 2025 entdeckt und markierten den Auftritt eines neuen Akteurs im bereits übersättigten Ökosystem der Ransomware. Das Team von Forescout Research gehörte zu den ersten, die eine Reihe von Eindringlingen identifizierten, die kritische Schwachstellen in Fortinet-Firewalls(CVE-Schwachstellen) ausnutzten und ihren Höhepunkt in der Verbreitung dieser neuen Ransomware fanden.

Was SuperBlack besonders gefährlich macht, ist die außergewöhnliche Geschwindigkeit, mit der seine Betreiber die neu entdeckten Schwachstellen ausnutzen. Den Forschern zufolge wurde am 27. Januar 2025 ein Proof-of-Concept (PoC) veröffentlicht, und die Angreifer begannen innerhalb von 96 Stunden damit, es auszunutzen, sodass den Organisationen nur ein sehr kleines Zeitfenster für das Einspielen von Patches blieb. Diese Reaktionsfähigkeit zeugt von fortgeschrittenem technischen Fachwissen und dem Willen, schnell zu handeln, bevor die Organisationen reagieren können.

„Die Angriffe begannen mit der Kompromittierung von Fortigate-Firewall-Geräten und führten schließlich zum Einsatz eines neuen Ransomware-Stamms, den wir SuperBlack getauft haben„, erklären die Forscher von Forescout in ihrem ausführlichen Bedrohungsbericht.

Der Modus Operandi: Technische Analyse der Ausnutzung von Fortinet-Schwachstellen.

SuperBlack zeichnet sich durch einen hoch strukturierten Modus Operandi aus, der mit der Ausnutzung von zwei kritischen Schwachstellen in Fortinet-Produkten beginnt. Eine detaillierte Analyse dieser Exploits offenbart einen beunruhigenden Grad an Raffinesse.

Gründliche Analyse der ausgenutzten Schwachstellen

Die beiden kritischen Schwachstellen, die im Mittelpunkt der SuperBlack-Angriffe stehen, sind :

- CVE-2024-55591:Eine Authentifizierungsumgehungslücke in der Verwaltungsschnittstelle von FortiOS-Geräten, die es einem Angreifer ermöglicht, über speziell gestaltete WebSocket-Anfragen Super_Admin-Privilegien zu erlangen, was den Weg für eine vollständige Kompromittierung des Geräts ebnet.

- CVE-2025-24472: Eine Sicherheitsanfälligkeit zur Erhöhung von Berechtigungen, die bei Verkettung mit der ersten Sicherheitsanfälligkeit auf FortiOS-Geräten (Versionen vor 7.0.16) „super_admin“-Berechtigungen ermöglichen kann.

Die Sicherheitslücken ermöglichen es Angreifern, die vollständige Kontrolle über exponierte Fortinet-Firewalls zu erlangen, die häufig ein strategisches Einfallstor zu Unternehmensnetzwerken darstellen.

Die Ausnutzungsmethode ist besonders raffiniert und erfolgt in mehreren unterschiedlichen Phasen:

Phase 1: Aufklärung und Identifizierung der Ziele.

Die Betreiber von SuperBlack führen massive Scan-Kampagnen durch, um verwundbare Fortinet-Geräte zu identifizieren, die im Internet exponiert sind. Die Forscher beobachteten automatisierte Versuche, die zufällig generierte Benutzernamen (fünf Zeichen) verwendeten, was auf die Verwendung automatisierter Tools zur Zielerkennung hindeutet.

- Massives Scannen des Internets auf der Suche nach anfälligen Fortinet-Geräten.

- Einsatz automatisierter Tools zur Identifizierung verwundbarer Firmware-Versionen.

- Kartierung des Zielnetzwerks zur Vorbereitung von Seitwärtsbewegungen.

Phase 2: Erste Ausnutzung und Herstellung von Persistenz.

Nachdem ein anfälliges Ziel identifiziert wurde, nutzt der Angreifer die Schwachstellen CVE-2024-55591 oder CVE-2025-24472 aus, um :

- Lokale Administratorkonten mit Namen wie„forticloud-tech„,„fortigate-firewall“ oder„adnimistrator“ (absichtlich falsche Schreibweise) zu erstellen.

- In einigen Fällen eine Verkettung von Konten einrichten, wobei jedes erstellte Konto weitere Konten erzeugt, was die Behebung des Problems behindert, da es die Identifizierung und den Widerruf erschwert.

- In einigen Fällen wurde eine Kontenverkettung eingerichtet, wobei jedes erstellte Konto weitere Konten generiert, was die Behebung bremste, indem es ihre Identifizierung und Widerrufung erschwerte.

- Die Firewall-Konfiguration herunterladen, einschließlich Richtlinien, Routen, Schlüssel und VPN-Konfigurationen.

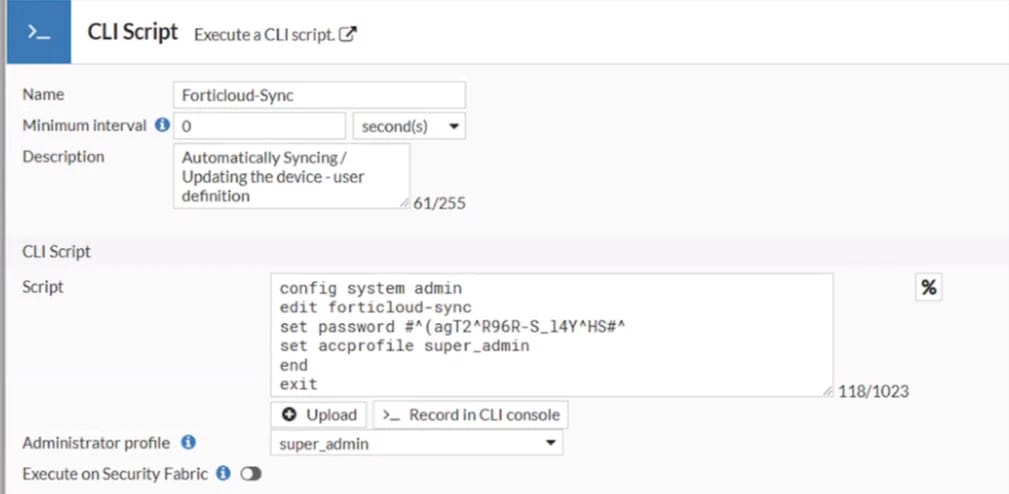

- Automatisierte Neusynchronisierung des Kontos „forticloud-sync„, indem ihm jeden Tag die Rolle „super_admin“ und ein bekanntes Passwort zugewiesen wird, um sicherzustellen, dass es im Falle einer Löschung über „system.automation-action“ neu erstellt wird.

Neben der Automatisierung der Persistenz durch neu erstellte Administratorkonten richtete der Angreifer lokale VPN-Konten ein, deren Namen die Namen existierender Benutzer nachahmten und um eine Zahl ergänzt wurden. Zur VPN-Gruppe hinzugefügt, ermöglichten diese Konten, den Zugriff unbemerkt aufrechtzuerhalten.

Phase 3: Interne Aufklärung und Erhöhung von Rechten

Nachdem die Angreifer durch die Ausnutzung von Fortinet-Schwachstellen erste Zugriffe erhalten hatten, verlagerten sie ihre Bemühungen auf die Erkundung des internen Netzwerks und die Erhöhung ihrer Privilegien.

- Verwenden Sie die Administrationsschnittstellen der Firewall, um die Zielnetzwerkumgebung zu kartografieren und kritische Assets wie Domänencontroller und kritische Server zu identifizieren.

- Hinzufügen von Konten zu bestehenden Gruppen, um den Zugriff auf weitere Systeme und sensible Daten zu erleichtern.

- Ausnutzung von schlecht gesicherten Konfigurationen oder Implementierungsfehlern, um ihre Privilegien auf Domänenebene zu erhöhen.

Diese Phase zeugt von einem genauen Verständnis der Netzwerkumgebungen von Unternehmen und der Fähigkeit, organisatorische wie auch technische Schwachstellen auszunutzen.

Phase 4: Seitwärtsbewegung und Einsatz der Ransomware

In der letzten Phase weiten die Betreiber von SuperBlack ihre Kontrolle über das Netzwerk aus, bevor sie die endgültige Verschlüsselung vornehmen.

- Nutzung legitimer Protokolle wie WMI (Windows Management Instrumentation) und SSH, um sich seitwärts zu bewegen, ohne Warnungen auszulösen.

- Deaktivierung oder Umgehung von Sicherheitstools wie Antivirenprogrammen, EDR-Lösungen und Sicherungsprozessen, um die Wirksamkeit der Verschlüsselung zu gewährleisten.

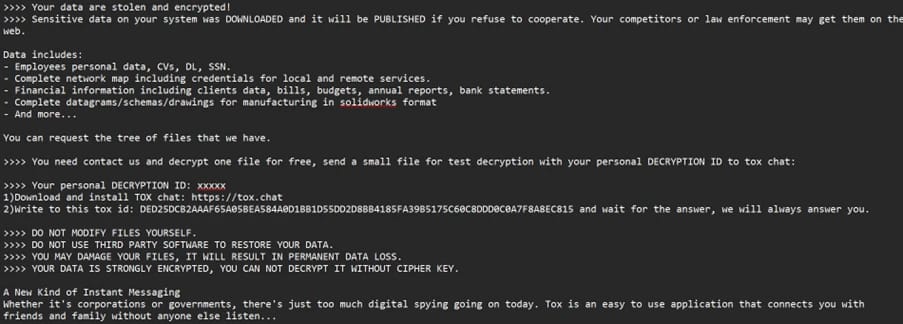

- Exfiltration sensibler Daten auf externe Server, bevor die Ransomware gestartet wird, um so eine doppelte Erpressung vorzubereiten – mit der Drohung, die Daten offenzulegen, wenn das Lösegeld nicht gezahlt wird.

- Gezielte und orchestrierte Verbreitungder SuperBlack-Ransomware, häufig über geplante Windows-Aufgaben, wodurch eine schnelle und synchronisierte Verbreitung auf kritischen Systemen ermöglicht wird.

Was SuperBlack auszeichnet, ist seine gezielte Einsatzstrategie – statt das gesamte Netzwerk zu verschlüsseln, bevorzugen die Angreifer oft Dateiserver mit sensiblen Daten, was die Auswirkungen erhöht und gleichzeitig das Risiko einer Entdeckung minimiert.

SuperBlack und LockBit: technische Abstammung nachgewiesen

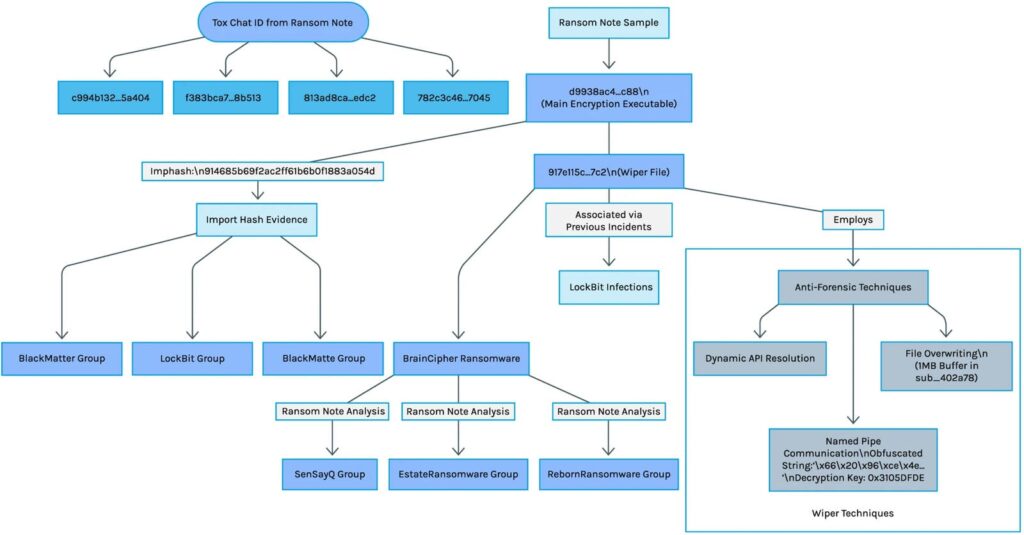

Die Analyse des Quellcodes von SuperBlack zeigt eine eindeutige technische Verbindung zu der berüchtigten Ransomware LockBit 3.0, deren Hauptoperationen im Februar 2024 von den Strafverfolgungsbehörden gestört wurden. Diese Verbindung geht weit über oberflächliche Ähnlichkeiten hinaus.

Forescout Research hat mehrere konvergierende Beweise für diese Verwandtschaft identifiziert:

- Quellcode, der auf dem geleakten LockBit 3.0-Builder basiert: SuperBlack verwendet eine Payload-Struktur und Verschlüsselungsmethoden, die mit LockBit identisch sind, wobei jedoch alle Markenelemente entfernt wurden.

- Struktur der Lösegeldnote: behält die HTML-Struktur von LockBit bei, obwohl alle Markenelemente entfernt wurden.

- Gemeinsame Tox-ID: Die Lösegeldforderung von SuperBlack enthält eine TOX-Chat-ID, die direkt mit LockBit-Operationen verknüpft ist, was darauf hindeutet, dass der Betreiber entweder ein ehemaliger LockBit-Angehöriger oder ein Mitglied des Kernteams ist, das die Verhandlungen verwaltet.

- Gemeinsame operative Methoden: Persistenztechniken und Löschen von Windows-Schattenkopien, die mit LockBit identisch sind.

- Überschneidungen von IP-Adressen: Die verwendeten Infrastrukturen zeigen große Überschneidungen mit früheren LockBit-Operationen.

- Gemeinsames Wiper-Modul: WipeBlack, die Löschkomponente von SuperBlack, wurde auch von BrainCipher, EstateRansomware und SenSayQ verwendet, die alle mit dem LockBit-Ökosystem in Verbindung stehen.

Diese technische Abstammung legt nahe, dass SuperBlack eine Variante ist, die aus dem im September 2022 durchgesickerten LockBit-Builder 3.0 entwickelt wurde. Obwohl SuperBlack unabhängig zu operieren scheint, verleiht diese Wiederverwendung des LockBit-Codes den Angreifern von vornherein eine hohe Raffinesse, was ihre Fähigkeit erklärt, neu entdeckte Fortinet-Schwachstellen so schnell auszunutzen.

Der LockBit 3.0-Builder und sein kriminelles Erbe

Im September 2022 leakte ein unzufriedener Entwickler, der für LockBit arbeitete, den „LockBit 3.0 Builder“ (Spitzname „Black“), ein Tool, mit dem sich benutzerdefinierte Instanzen der Ransomware erstellen lassen. Dieses Leck machte den ausgefeilten und bewährten Code für viele bösartige Akteure verfügbar und erklärte das Aufkommen von Varianten wie SuperBlack.

Der Builder von LockBit 3.0 umfasst mehrere technische Komponenten:

- Einen grafischen Konfigurator, mit dem Sie die Parameter der Ransomware (Ziele, Ausschlüsse, Verschlüsselungsmethoden) anpassen können.

- Einen integrierten Generator für kryptografische RSA-Schlüsselpaare.

- Ein Compiler zum Erstellen von benutzerdefinierten ausführbaren Dateien.

- Obfuscation Tools ( Verschleierungstools ) zur Umgehung der Sicherheitsabwehr.

„Am 21. September 2022 wurde der Builder der Ransomware LockBit 3.0 mit dem Spitznamen ‚Black‘ von einem Entwickler, der für die LockBit-Gruppe arbeitete, online geleakt. Das Leck war das Ergebnis eines Streits zwischen dem Entwickler und dem LockBit-Management“, so RH-ISAC in seiner technischen Analyse.

Das Leck hatte große Auswirkungen auf das Ransomware-Ökosystem und ermöglichte es neuen kriminellen Gruppen, schnell ausgeklügelte Varianten einzusetzen, ohne einen eigenen Verschlüsselungscode zu entwickeln. SuperBlack ist ein Paradebeispiel für diesen Trend und zeigt, wie durchgesickerte kriminelle Tools auch Jahre nach ihrer ursprünglichen Veröffentlichung noch neue Bedrohungen anheizen.

Technische Quellen :

- RH-ISAC – LockBit 3.0 Builder Code Leak Technical Analysis.

- Security Affairs – LockBit 3.0 leaked code usage analysis.

- Kaspersky SecureList – LockBit Ransomware Builder Analysis.

Kompromittierungsindikatoren (IOCs) und technische Signaturen.

Die von Forescout durchgeführte forensische Analyse der SuperBlack-Angriffe ergab mehrere charakteristische Kompromittierungsindikatoren (IOCs), die für die Erkennung und Prävention von entscheidender Bedeutung sind.

Signaturen auf kompromittierten Fortinet-Geräten

Verdächtige Administratorkonten:

- Vorhandensein der zuvor beschriebenen bösartigen Konten mit ihren automatisierten Persistenzmechanismen.

- Erkennung verdächtiger Automatisierungsregeln, die den betrügerischen Zugriff aufrechterhalten.

- Identifizierung von kompromittierten VPN-Konten, die in bestehende Gruppen integriert sind.

Konfigurationsänderungen:

- Unbefugtes Herunterladen der Firewall-Konfiguration (Richtlinien, Routen, VPN-Schlüssel).

- Hinzufügen von Automatisierungsregeln über

system.automation-actionzur Aufrechterhaltung der Persistenz. - Änderungen an bestehenden VPN-Gruppen.

Signaturen der Ransomware

Identifizierte bösartige Dateien :

- Hash SHA-256:

d9938ac4346d03a07f8ce8b57436e75ba5e936372b9bfd0386f18f6d56902c88(ausführbare Hauptdatei). - Wiper-Modul „WipeBlack“ mit Hash-Import:

914685b69f2ac2ff61b6b0f1883a054d. - Lösegeldnotiz unter Beibehaltung der HTML-Struktur von LockBit mit der Tox-ID:

DED25DCB2AAAF65A05BEA584A0D1BB1D55D2D8BB4185FA39B5175C60C8DDD0C0A7F8A8EC815.

Beobachtete Betriebstechniken

Anfangsphase :

- Ausnutzung der CVE-2024-55591 und CVE-2025-24472 auf den FortiOS-Geräten.

- Authentifizierungsversuche mit zufälligen Benutzernamen (5 Zeichen).

- Automatisiertes Scannen, um verwundbare Geräte zu identifizieren.

Persistenz und seitliche Bewegung :

- Ausnutzung der zuvor detailliert beschriebenen legitimen Protokolle für unauffällige Bewegungen.

- Systematische Deaktivierung von Sicherheitstools und Backup-Lösungen.

- Orchestrierung der Datenexfiltration vor dem Einsatz von Verschlüsselung.

„Die Angriffe beginnen mit der Kompromittierung von FortiGate-Firewall-Geräten und führen schließlich zum Einsatz von SuperBlack“, heißt es im Forescout-Bericht. Die Organisation stellt am Ende des Berichts eine umfassende Liste von Kompromittierungsindikatoren (IoC) zur Verfügung, die es Sicherheitsteams ermöglichen, diese Bedrohungen zu erkennen.

Wichtiger Hinweis: Forescout stellt in seinem Originalbericht eine umfassende Liste technischer IOCs für Incident-Response-Teams zur Verfügung.

Die Mora_001-Gruppe: zwischen Neuheit und LockBit-Erbe.

Forescout Research spürt diesen neuen Akteur unter dem Namen „Mora_001“ auf und folgt damit ihrer Nomenklaturkonvention, die auf der Mythologie verschiedener Regionen basiert. In diesem Fall verwenden sie die slawische Mythologie, da der Akteur Artefakte in russischer Sprache verwendet. Forescout Research

Die Analyse zeigt, dass Mora_001 eine deutliche operative Signatur aufweist, die Elemente opportunistischer Angriffe mit nachgewiesenen Verbindungen zum LockBit-Ökosystem vermischt. Diese Verbindung zu den umfassenderen Operationen von LockBit unterstreicht die zunehmende Komplexität der modernen Ransomware-Landschaft, in der spezialisierte Teams zusammenarbeiten, um sich ergänzende Fähigkeiten auszunutzen.

Die Forscher von Forescout identifizieren drei Schlüsselfaktoren, die Mora_001 als unabhängigen Akteur auszeichnen und gleichzeitig seine Verbindungen zu den etablierten Operationen erkennen lassen:

Konsistente Nachbetriebsmuster, die in allen untersuchten Vorfällen beobachtet wurden, darunter die Erstellung identischer Benutzernamen in mehreren Opfernetzen, die Überschneidung von IP-Adressen, die für den Erstzugriff und für Kommando- und Kontrollvorgänge verwendet werden, und die schnelle Verbreitung der Ransomware innerhalb von 48 Stunden, wenn die Bedingungen günstig sind.

Anpassung der Ransomware: Der Akteur nutzte den geleakten LockBit-Builder aus, änderte die Struktur der Lösegeldforderung, indem er die LockBit-Marke entfernte, und setzte gleichzeitig sein eigenes Exfiltrationstool ein.

Beziehung zu LockBit: Die Lösegeldforderung enthält die gleiche TOX-ID, die auch von LockBit verwendet wird, was darauf hindeutet, dass Mora_001 entweder ein aktueller Affiliate mit einzigartigen operativen Methoden oder eine assoziierte Gruppe mit gemeinsamen Kommunikationskanälen ist.

Diese einheitliche operative Signatur ermöglicht es Forschern, zukünftige Einbrüche mit Zuversicht dieser Entität zuzuordnen, unabhängig von ihrer genauen Beziehung zu LockBit.

Globale Auswirkungen und gezielte Opfer

Die Forescout-Analyse zeigt, dass die am stärksten gefährdeten FortiGate-Geräte in den USA (7.677 Geräte ), Indien (5.536 ) und Brasilien (3.201) zu finden sind, die die vorrangigen Ziele für Mora_001 darstellen. In Bestätigung des bereits beobachteten methodischen Ansatzes bevorzugt die Gruppe eine systematische doppelte Erpressung, bei der die Exfiltration systematisch der Verschlüsselung vorausgeht, und orientiert sich damit an den jüngsten Trends der Ransomware-Betreiber, die eher auf Datendiebstahl als auf reine Disruption setzen.

Die von Mora_001 genutzte Infrastruktur offenbart auch die Verwendung eines ausgeklügelten Tools namens „VPN Brute v1.0.2“, das unter der IP-Adresse 185.147.124[.]34 entdeckt wurde. Dieses Tool, das Inhalte in russischer Sprache enthält, wurde entwickelt, um mehrere Perimetergeräte brutal zu knacken, darunter RDWeb, PulseSecure, OWA, GlobalProtect, Fortinet, Cisco, BIG-IP und Citrix.

Neuere Versionen (v1.1.0) führen erweiterte Funktionen ein, wie die Fähigkeit, „nach einer erfolgreichen Entdeckung weiter zu suchen“ und „Honeypots zu scannen“, um eine Entdeckung zu verhindern. Die Forscher identifizierten 15 zusätzliche IP-Adressen, auf denen diese Versionen von VPN Brute liefen, was die Größe der eingesetzten Infrastruktur belegt.

Die beunruhigende Zukunft von Ransomware im Jahr 2025.

Das Aufkommen von SuperBlack ist ein gutes Beispiel für die zunehmende Professionalisierung des kriminellen Ökosystems. Die von Forescout untersuchten Einbrüche verdeutlichen den zunehmenden Trend, Perimetersicherheitsappliances für den Erstzugriff auszunutzen, wobei ein schneller Übergang von der Offenlegung von Schwachstellen zum aktiven Ausnutzen das Zeitfenster für das Einspielen kritischer Patches erheblich verkürzt.

Um diesen Bedrohungen zu begegnen, empfiehlt Forescout einen Ansatz der Tiefenverteidigung, der Folgendes umfasst:

- SofortigesEinspielen der Patches für CVE-2024-55591 und CVE-2025-24472.

- Beschränkung des externenVerwaltungszugriffs auf die Firewalls.

- Regelmäßige Überprüfung der Administratorkonten und Löschung nicht autorisierter Nutzer.

- Überprüfung der Automatisierungseinstellungen auf nicht autorisierte Aufgaben.

- Aktivierung der vollständigen Protokollierung einschließlich CLI-Prüfungsprotokolle, HTTP/S-Verkehr und NPS-Prüfung.

Der Bericht weist auf einen kritischen Mangel bei vielen Ermittlungen hin: das Fehlen einer vollständigen Protokollierung. Dieser Mangel behindert die Erkennung, Untersuchung und proaktive Jagd auf Bedrohungen erheblich.

Die Geschichte von SuperBlack zeigt, dass trotz der Bemühungen der Strafverfolgungsbehörden, große Gruppen wie LockBit zu zerschlagen, schnell neue Akteure auftauchen, die oft agiler und schwerer aufzuspüren sind. In einer Landschaft, in der die Zeit zwischen der Entdeckung einer Schwachstelle und ihrer aktiven Ausnutzung eher in Stunden als in Tagen gemessen wird, stellt jede ungepatchte Schwachstelle eine offene Tür für immer raffiniertere Angreifer dar.

Die Resilienz des kriminellen Ökosystems, die durch die Umwandlung von LockBit in Varianten wie SuperBlack veranschaulicht wird, erinnert daran, dass Wachsamkeit und Vorbereitung nicht mehr optional, sondern für das digitale Überleben von Organisationen unerlässlich sind.

Quelle: