Die im Sommer 2025 aufgetauchte neue Ransomware, The Gentlemen, hat nicht lange auf sich warten lassen und mit ihrer regen Aktivität das gesamte Licht dieses Herbstes 2025 auf sich gezogen.

Innerhalb kürzester Zeit hat diese kriminelle Organisation bereits mehr als 30 Opfer in 17 Ländern für sich reklamiert und stellt mit ihrer Anpassungsfähigkeit und ihrer operativen Professionalität die Codes der Branche auf den Kopf.

Die Gruppe zeichnet sich durch einen methodischen Ansatz und eine bemerkenswerte technische Raffinesse aus und greift die Verteidigung von Organisationen mit maßgeschneiderten Tools und fortschrittlichen Ausweichtechniken an.

Trend Micro war das erste Unternehmen, das ab dem 9. September 2025 eine detaillierte Studie der Ransomware The Gentlemen bereitstellte.

Table des matières

ToggleEine neue Ransomware-Gruppe mit globalen Ambitionen.

The Gentlemen tauchte im dritten Quartal 2025 in der Cybercrime-Landschaft auf, aber Untersuchungsmaterial deutet darauf hin, dass die Operationen schon früher in diesem Jahr begannen.

Ihr erstes bekanntes Opfer war JN Aceros, ein peruanisches Unternehmen aus der Stahlbranche, das bereits am 30. Juni 2025 kompromittiert wurde.

Im Gegensatz zu opportunistischen Ransomware-Gruppen zeichnet sich The Gentlemen durch einen hochgradig methodischen Ansatz aus.

Wie Sie vielleicht schon bemerkt haben, erinnert ihr Name an den Film von Guy Ritchie, und sie haben sich eine sorgfältige Markenidentität mit einem professionellen Logo und einem Motto auf ihrer Darknet-Leckseite zugelegt.

Diese Aufmerksamkeit für das Image zeugt voneiner disziplinierten und detailorientierten Organisation.

Das Fehlen einer früheren Geschichte in Kombination mit einer hohen Anzahl von Opfern in so kurzer Zeit lässt entweder auf ein Rebranding erfahrener Ransomware-Betreiber oder auf ein neues, gut finanziertes kriminelles Team schließen, das aus der Post-Conti-Landschaft hervorgegangen ist.

Angriffstechniken: Eine Innovation im Dienste der Cyberkriminalität.

Die Ausnutzung legitimer, verwundbarer Treiber (BYOVD).

Eine der besorgniserregendsten Innovationen von The Gentlemen besteht darin, dass sie den Treiber ThrottleStop.sys (umbenannt in ThrottleBlood.sys) ausnutzen.

Dieser legitime und signierte Treiber, der normalerweise zur Steuerung der Leistung von Laptop-Prozessoren verwendet wird, enthält die Sicherheitslücke CVE-2025-7771, die es Angreifern ermöglicht, sich Rechte auf Kernel-Ebene zu verschaffen.

Mithilfe dieser BYOVD-Technik (Bring Your Own Vulnerable Driver) können sie Prozesse von Sicherheitssoftware beenden, die normalerweise vor dem Löschen geschützt wären.

So nutzen das Tool All.exe und später seine verbesserte Version Allpatch2.exe diese Schwachstelle aus, um Antivirus- und EDR-Lösungen auf Kernebene auszuschalten.

Eine Manipulation von Gruppenrichtlinien (GPOs).

The Gentlemen demonstrieren erneut ihre beeindruckende Beherrschung von Active-Directory-Umgebungen, indem sie Gruppenrichtlinienobjekte (GPOs) manipulieren, um ihre Ransomware domänenweit zu verteilen.

Diese Technik ermöglicht es ihnen, ihren bösartigen Payload über die NETLOGON-Freigabe zu verteilen, wodurch eine gleichzeitige Infektion aller der Domäne angeschlossenen Rechner gewährleistet wird.

Gründliche Erkennung und Anpassung

Was The Gentlemen außerdem auszeichnet, ist ihre Fähigkeit, sich im Laufe der Kampagne anzupassen. Nachdem sie die Einschränkungen ihrer ursprünglichen Tools erkannt haben, führen sie eine detaillierte Erkundung der vorhandenen Schutzmaßnahmen durch und entwickeln maßgeschneiderte Varianten ihrer Evasion-Tools. Dieser Ansatz zeugt von einem Übergang von opportunistischen Angriffen zu hochgradig zielgerichteten Kampagnen.

Viktimisierung: Besorgniserregende branchenübergreifende Zielgruppenansprache.

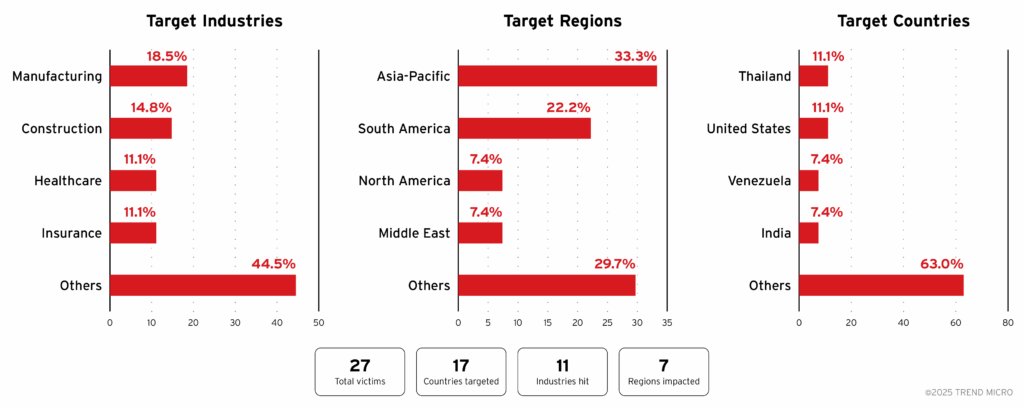

Die am stärksten betroffenen Branchen

The Gentlemen zielt vor allem auf vier kritische Sektoren ab:

- Fertigung und Industrie: mit Opfern wie Proplastics Ltd (Simbabwe), Grupo Halcón (Spanien) und Kuwait Portland Cement Co.

- Gesundheitswesen: u. a. Shifa Hospital (Oman) und Santa Rita Clinical Laboratory (Costa Rica).

- Baugewerbe: u. a. Location Peintures Prestations (Frankreich).

- Finanzdienstleistungen: u. a. Oriental de Seguros (Panama) und Venezuela Re.

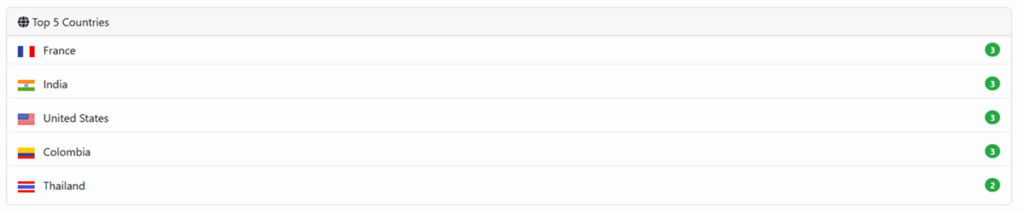

Geografische Verteilung

Thailand und die USA sind die am stärksten betroffenen Länder, gefolgt von Indien, Mexiko und Kolumbien. Diese geografische Verteilung lässt eher auf einen opportunistischen Ansatz auf der Grundlage von Zugangsmöglichkeiten als auf eine explizite geopolitische Strategie schließen.

Darunter neue Opfer aus Frankreich und eines aus Indien.

Im September 2025 wurden der Liste der Gruppe drei neue Opfer hinzugefügt, darunter zwei französische Unternehmen:

- Location Peintures Prestations (LPP): 1991 gegründetes französisches Unternehmen, das ursprünglich auf Korrosionsschutzanstriche spezialisiert war und sich zu einem Schlüssellieferanten für Sicherheits- und Schalungsausrüstungen für die großen französischen Baukonzerne entwickelt hat.

- Saelen/Heizomat: Experte für Maschinen zur Grünflächenpflege und Lösungen für erneuerbare Energien über seinen Geschäftsbereich Heizomat France, der sich auf den Biomasse-Energiesektor konzentriert.

- Surtel Technologies Pvt: weltweit tätiges indisches IT-Dienstleistungsunternehmen, das Managementberatung und Outsourcing-Lösungen anbietet.

Technische Analyse der Ransomware

Merkmale der Malware

Die Ransomware The Gentlemen weist mehrere unverwechselbare technische Merkmale auf:

- Erweiterung der verschlüsselten Dateien: .7mtzhh

- Lösegeldhinweis: README-GENTLEMEN.txt mit einer Opfer-ID und Kontaktinformationen.

- Obligatorischer Ausführungsparameter: Ein 8-Byte-Passwort, das zur Aktivierung erforderlich ist und als Anti-Analyse-Maßnahme dient.

- Selbstlöschung: Ein Batch-Skript zur abschließenden Bereinigung, das die Spuren nach der Verschlüsselung beseitigt.

Prozess der Vorbereitung auf einen Angriff

Vor der Verschlüsselung führt die Ransomware eine methodische Vorbereitungssequenz durch:

Beendenkritischer Dienste: Die Malware beendet systematisch Dienste, die mit Backups, Datenbanken und Sicherheit zu tun haben, einschließlich spezifischer Dienste wie Veeam, SAP, Oracle, MySQL und verschiedener Sicherheitslösungen.

Unterdrückung von Abwehrmaßnahmen: Deaktivierung von Windows Defender über PowerShell, Hinzufügen von globalen Ausschlüssen und Löschen von Supportdateien.

Behinderung der Wiederherstellung: Löschen von Schattenkopien, Leeren der Windows-Ereignisprotokolle und Löschen von RDP-Protokolldateien.

Modus Operandi: Vom Eindringen bis zur Erpressung.

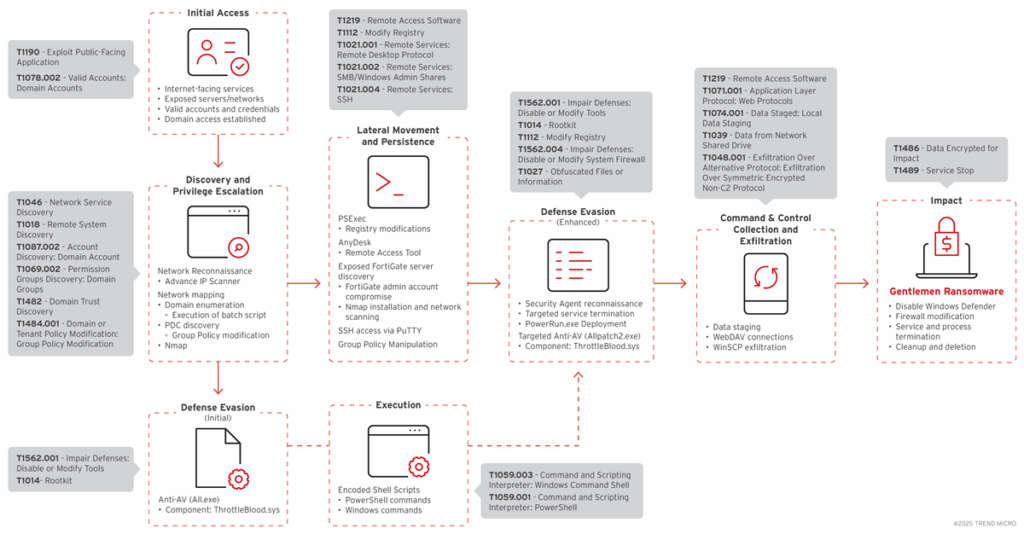

Erster Zugriff

The Gentlemen verschafft sich in der Regel den Initialzugriff durch die Ausnutzung offengelegter Dienste im Internet oder die Verwendung kompromittierter Konten. In mindestens einem dokumentierten Fall betrieben sie einen FortiGate-Server mit offenem administrativen Zugang und nutzten das kompromittierte Administratorkonto, um interne Nmap-Scans durchzuführen.

Erkennung und Entdeckung

Sobald die Gruppe Zugang erlangt hat, setzt sie sofort Aufklärungswerkzeuge ein:

- Advanced IP Scanner für die erste Netzwerkabbildung.

- Nmap für die detaillierte Erkennung von Diensten

- Benutzerdefinierte Batch-Skripte für die Auflistung von Active Directory-Konten.

Ein Batch-Skript mit dem Namen 1.bat führt die Aufzählung von mehr als 60 Benutzerkonten in der Domäne durch und fragt dabei sowohl die standardmäßigen administrativen Gruppen als auch die virtualisierungsbezogenen Gruppen ab.

Seitwärtsbewegung und Persistenz

PsExec ist das bevorzugte Werkzeug für die Seitwärtsbewegung, die von kritischen Registrierungsänderungen begleitet wird, um die Authentifizierung zu schwächen:

- Änderung der NTLM-Einstellungen, um den Betrieb zu erleichtern.

- Aktivierung von RDP mit reduzierten Sicherheitseinstellungen.

- Installation von AnyDesk als verschlüsselter persistenter C2-Kanal.

Exfiltration von Daten

Die Exfiltration erfolgt hauptsächlich über WinSCP, wobei verschlüsselte SFTP-Verbindungen verwendet werden, um eine Entdeckung durch Netzwerküberwachungslösungen zu verhindern. Die Daten werden vor ihrer Exfiltration zunächst im Verzeichnis C:ProgramDatadata organisiert.

Verhandlungen und Geschäftsmodell

Methode der Kontaktaufnahme

The Gentlemen zeichnen sich durch ihren OPSEC-Ansatz (Operational Security) in Bezug auf die Kommunikation aus. Sie stellen eine öffentliche TOX-ID (F8E24C7F5B12CD69C44C73F438F65E9BF560ADF35EBBDF92CF9A9B84079F8F04060FF98D098E) für verschlüsselte Verhandlungen zur Verfügung und vermeiden damit zentralisierte Chat-Portale, die abgefangen oder geschlossen werden könnten (Quelle: Ransomnews).

Strategie der doppelten Erpressung

Die Gruppe operiert nach dem Modell der doppelten Erpressung: Nach der Verschlüsselung wird den Opfern mit der Veröffentlichung der gestohlenen Daten auf ihrer Darknet-Leak-Seite gedroht. Diese Strategie erhöht den Druck auf die Opfer erheblich, insbesondere auf Opfer in regulierten Branchen.

Technische Indikatoren und Erkennung

Indikatoren für Kompromittierungen (IOCs).

Organisationen können die folgenden Indikatoren überwachen:

Bösartige Hashes:

- c12c4d58541cc4f75ae19b65295a52c559570054 (Ransomware-Nutzlast).

- c0979ec20b87084317d1bfa50405f7149c3b5c5f (All.exe – AV-Killer).

- df249727c12741ca176d5f1ccba3ce188a546d28 (Allpatch2.exe – erweiterter AV-Killer)

- e00293ce0eb534874efd615ae590cf6aa3858ba4 (PowerRun.exe)

Datei-Artefakte:

- ThrottleBlood.sys (verwundbarer Treiber wird ausgenutzt).

- README-GENTLEMEN.txt (Lösegeldnotiz).

- Erweiterung .7mtzhh auf verschlüsselten Dateien.

MITRE ATT&CK-Techniken

The Gentlemen nutzt eine Vielzahl von Techniken aus, die im MITRE ATT&CK-Framework dokumentiert sind, darunter :

- T1190: Ausnutzung öffentlicher Anwendungen (FortiGate-Server).

- T1562.001: Manipulation der Abwehr (Deaktivierung von Sicherheitswerkzeugen).

- T1014: Rootkit (Ausnutzung eines anfälligen Treibers).

- T1484.001: Änderung von Domänenrichtlinien (GPO-Manipulation).

- T1486: Verschlüsselung von Daten wegen Auswirkungen.

Schutzmaßnahmen und Empfehlungen

Wesentliche Zugriffskontrollen

Um der Ausnutzung von im Internet exponierten Infrastrukturen durch The Gentlemen entgegenzuwirken, ist die Annahme von Zero-Trust-Prinzipien von größter Bedeutung:

- Eliminierung der direkten RDP-Exposition im Internet.

- Anwendung der Multi-Faktor-Authentifizierung auf alle administrativen Schnittstellen.

- Netzwerksegmentierung zwischen IT-Verwaltungstools und Produktionssystemen.

- Virtuelles Patching für bekannte Schwachstellen in Perimeter-Geräten.

Härtung von Endpunkten

Auch der Schutz vor dokumentierten Techniken zur Prozessbeendigung hat Priorität:

- Aktivierung des Manipulationsschutzes mit Ausbeutungsschutz.

- Passwortschutz bei der Deinstallation von Agenten.

- Aktivierung des Selbstverteidigungsschutzes von Agenten.

- Prädiktives maschinelles Lernen im Pre-Run- und Runtime-Modus.

Überwachung und Erkennung

Organisationen müssen eine gezielte Überwachung implementieren:

- Beschränkung des Zugriffs auf Domänencontroller-Freigaben und Alarmierung bei nicht autorisierten NETLOGON-Änderungen.

- Automatische Isolierung von Geräten, die Indikatoren für treiberbasierte Angriffe zeigen.

- Überwachung von Befehlen zum Herunterfahren von Diensten, die auf Sicherheitsprozesse abzielen.

- Anwendungskontrolle zur Einschränkung nicht autorisierter Tools für den Fernzugriff.

Auswirkungen auf die Ransomware-Landschaft

Eine Entwicklung hin zu maßgeschneiderten Angriffen

The Gentlemen stellt eine bedeutende Entwicklung von universellen Methoden hin zu hochgradig personalisierten Angriffendar. Die Fähigkeit, die eingesetzte Sicherheitssoftware zu untersuchen und anzupassen, hebt das Niveau für die Erkennung, Verhinderung und Reaktion auf Vorfälle.

Bedrohung für kritische Infrastrukturen

Die Auswirkungen der Gruppe auf kritische Infrastrukturen und der Einsatz von Techniken zur doppelten Erpressung unterstreichen das erhebliche Risiko, das dieser Bedrohungsakteur für Organisationen darstellt. Ihre Angriffe auf wichtige Dienste wie das Gesundheitswesen verdeutlichen ihre Missachtung der öffentlichen Sicherheit.

Globaler Kontext von Ransomware im Jahr 2025

Dieses Aufkommen findet vor einem besorgniserregenden Hintergrund statt: Check Point beobachtete im ersten Quartal 2025einen Anstieg der Ransomware-Angriffeum 126 % im Vergleich zum Vorjahr, wobei Organisationen durchschnittlich 275 Vorfälle pro Tag betrafen.

Maßnahmen der Strafverfolgungsbehörden und internationale Reaktionen

Bisher wurden keine Festnahmen oder Beschlagnahmungen öffentlicher Infrastruktur im Zusammenhang mit The Gentlemen gemeldet. Ihre Tor-Leak-Site ist weiterhin online, und die Verwendung verschlüsselter Kommunikation (TOX) erschwert die Rückverfolgbarkeit erheblich.

Internationale Organisationen wie Interpol und Europol sammeln wahrscheinlich Informationen, aber es wurden noch keine öffentlichen koordinierten Maßnahmen speziell gegen diese Gruppe angekündigt.

Fazit: Eine neue Ära der kriminellen Raffinesse.

The Gentlemen verkörpert perfekt die Entwicklung der Ransomware hin zu einer neuartigen technischen und operativen Raffinesse. Ihr methodisches Vorgehen in Verbindung mit ihrer Fähigkeit, sich in Echtzeit anzupassen, und ihrer Beherrschung von Unternehmensumgebungen macht sie zu einer der gefährlichsten Gruppen, die im Jahr 2025 beobachtet wurden.

Dieser Anstieg verdeutlicht die zunehmende Tendenz unter den Ransomware-Betreibern, von universellen Methoden auf hochgradig personalisierte Angriffe umzusteigen. Für Organisationen bedeutet dies, dass herkömmliche Abwehrmaßnahmen nicht mehr ausreichen: Sie müssen nun einen proaktiven Ansatz verfolgen, der die Jagd nach gruppenspezifischen Bedrohungen, die kontinuierliche Verstärkung der Schutzmaßnahmen und die ständige Verfeinerung der Strategien zur Reaktion auf Vorfälle einschließt.

Organisationen müssen ihre Sicherheitshaltung weiter überdenken und sich dabei insbesondere auf die Überwachung abnormaler administrativer Aktivitäten, die Verhinderung der Ausnutzung legitimer Tools für Seitwärtsbewegungen und die Früherkennung von Versuchen, die Verteidigung zu umgehen, konzentrieren. Die Zeit der grundlegenden Ransomware-Angriffe ist vorbei; wir treten in eine neue Phase ein, in der nur ständige Wachsamkeit und kontinuierliche Anpassung unsere Organisationen wirksam schützen können.

Sind Sie Opfer von Ransomware geworden? Wenden Sie sich an unseren 24/7-Support. Wir bieten eine exklusive technische Antwort auf Ransomware-Vorfälle, um Ihnen zu helfen, Ihre Daten wiederherzustellen und Ihr Geschäft schnell wieder aufzunehmen.