Michelin, Mazda, Canon, Logitech, die Harvard University… Hundert internationale Organisationen haben gerade entdeckt, dass ihre sensibelsten Daten über Monate hinweg exfiltriert wurden. Hinter dieser Angriffswelle von außergewöhnlichem Ausmaß steht die Cyberkriminellengruppe Cl0p, die eine Zero-Day-Lücke in der Oracle E-Business Suite ausnutzte, lange bevor Oracle überhaupt von ihrer Existenz erfuhr.

Diese sechste große Kampagne von Cl0p seit 2020 bestätigt die furchterregende Wirksamkeit ihrer Strategie: Identifizierung einer massiv eingesetzten Unternehmensplattform, Entdeckung einer kritischen Schwachstelle, lautlose Exfiltration von Terabytes an Daten und dann Start einer massiven Erpressungskampagne. Nach MOVEit Transfer, von dem 2023 mehr als 2 700 Organisationen betroffen waren, wird Oracle E-Business Suite zum neuen Spielfeld der Gruppe. Am 20. November 2025 gab Cl0p eine neue Opferserie bekannt und markierte damit eine dramatische Beschleunigung dieser Kampagne, die im Sommer begonnen hatte.

Table des matières

ToggleMonatelange unsichtbare Ausbeutung

Alles beginnt unauffällig am 10. Juli 2025. Die Google Threat Intelligence Group und Mandiant entdecken eine verdächtige Aktivität, die auf die UiServlet-Komponente der Oracle E-Business Suite abzielt. Zu diesem Zeitpunkt ist sich noch niemand des Ausmaßes dessen bewusst, was sich da zusammenbraut. Bei den abnormalen HTTP-Anfragen von der IP-Adresse 200.107.207.26 könnte es sich lediglich um klassische Ausbeutungsversuche handeln. Die Ermittler können einen erfolgreichen Exploit noch nicht formell bestätigen, aber die zugehörige Netzwerkinfrastruktur weist Merkmale auf, die mit den Abrufservern übereinstimmen, die in den später bekannt gewordenen Exploits verwendet wurden.

Zwischen dem 9. und 12. August geht der Angriff in die nächste Runde. Cl0p entfaltete seine eigentliche Exploit-Kette und zielte diesmal auf die SyncServlet-Komponente ab, die ihm ohne Authentifizierung direkten Zugriff auf die Oracle-EBS-Umgebungen von Dutzenden von Unternehmen ermöglichte. Über mehrere Wochen hinweg saugen die Angreifer methodisch massive Datenmengen ab: Kundenakten, HR-Dateien, Finanzdokumente, vertrauliche Verträge. Die Opfer ahnen nichts davon. Die Systemadministratoren gehen ihren täglichen Aufgaben nach und wissen nicht, dass ihre Oracle-Server ihre Geheimnisse an die Cl0p-Infrastruktur weitergeben.

Es ist eine E-Mail, in der Hunderte von Führungskräften am 29. September 2025 von der Katastrophe erfahren. Die Nachrichten beginnen alle mit der gleichen Formel: „Dearest Executive, We have recently breached your Oracle E-Business Suite application and copied a lot of documents“.

Um die Richtigkeit ihrer Behauptungen zu beweisen, fügt Cl0p Listings von legitimen Dateien bei, die Mitte August extrahiert wurden. Die Botschaft ist klar: Bezahlen Sie, oder Ihre Daten werden veröffentlicht. Mit zwei E-Mail-Adressen werden die Verhandlungen eingeleitet. Die Erpressungsmaschinerie läuft an.

Zwei kritische Schwachstellen, CVE-2025-61882 und CVE-2025-61884, die in einer Kette ausgenutzt werden.

CVE-2025-61882: Die Schwachstelle, die alles verändert.

Oracle entdeckt das Ausmaß der Katastrophe Anfang Oktober. Die von Cl0p ausgenutzte Schwachstelle trägt nun den Namen CVE-2025-61882 und gehört mit einem CVSS-Wert von 9,8 von 10 zu den kritischsten des Jahres. Sie betrifft die Komponente BI Publisher Integration innerhalb des Concurrent Processing-Moduls von Oracle EBS, das für die Ausführung von Hintergrundaufgaben in der gesamten Suite verantwortlich ist. Was macht diese Sicherheitslücke so verheerend? Sie ermöglicht die Ausführung von beliebigem Code aus der Ferne über HTTP ohne vorherige Authentifizierung. Kein Passwort erforderlich, keine vorherige Anmeldung erforderlich: Ein einfacher Netzwerkzugriff auf den EBS-Server genügt, um die vollständige Kontrolle zu erlangen.

Am 3. Oktober 2025 veröffentlicht eine rivalisierende Gruppe mit dem Namen „Scattered Lapsus Hunters“ den vollständigen Exploit auf Telegram. Die technische Analyse offenbart die Raffinesse der Angriffskette: Der Exploit kombiniert eine Server-Side Request Forgery (SSRF)-Injektion, eine Carriage-Return Line-Feed (CRLF)-Injektion, eine Authentifizierungsumgehung und eine XSL-Template-Injektion. Konkret kann der Angreifer bösartige Befehle direkt in die XSL-Templates injizieren, die in den Tabellen XDO_TEMPLATES_B und XDO_LOBS der EBS-Datenbank gespeichert sind, und dann die Ausführung dieser Templates über den Endpunkt TemplatePreviewPG auslösen, um Code auf dem Server auszuführen. Diese Exploit-Kette ermöglicht es, umgekehrte Bash-Shells einzusetzen oder beliebige Befehle auf kompromittierten EBS-Servern auszuführen.

Ab diesem Zeitpunkt kann nicht mehr nur Cl0p die CVE-Lücke ausnutzen: Jeder Cyberkriminelle mit Zugriff auf den Code kann zuschlagen. Die Veröffentlichung dieses Exploits über öffentliche Kanäle verschärft die Situation erheblich, da die Schwachstelle auch anderen böswilligen Akteuren jenseits von Cl0p zugänglich gemacht wird.

CVE-2025-61884: Die sekundäre Sicherheitslücke.

Am 11. Oktober 2025 veröffentlichte Oracle einen zweiten Notfall-Patch für CVE-2025-61884, eine Schwachstelle mit hohem Schweregrad und einem CVSS-Wert von 7,5. Sie betrifft die Runtime UI von Oracle Configurator und ermöglicht es entfernten Angreifern, über das Endpoint UiServletauf sensible Konfigurationsdaten zu zugreifen und interne Abfragen auszulösen, immer ohne Authentifizierung. Die US-amerikanische Cybersecurity and Infrastructure Security Agency (CISA) nimmt CVE-2025-61884 umgehend in ihren Katalog der aktiv ausgenutzten Schwachstellen (Known Exploited Vulnerabilities) auf, bestätigt damit die aktive Ausnutzung in der freien Wildbahn und setzt den US-Bundesbehörden eine verbindliche Frist zur Behebung der Schwachstelle bis zum 10. November 2025.

Die beiden Sicherheitslücken betreffen die Oracle EBS-Versionen 12.2.3 bis 12.2.14, wodurch eine beträchtliche Basis von Unternehmensinstallationen weltweit gefährdet wird.

Die Chronologie offenbart ein großes Problem in Oracles Reaktion. Am 2. Oktober 2025 veröffentlichte Oracle einen ersten Sicherheitshinweis, der nahelegte, dass die Angreifer Schwachstellen ausnutzten, die bereits im Critical Patch Update vom Juli 2025 behoben worden waren. Da sich die Hinweise auf die Ausnutzung einer unbekannten Zero-Day-Schwachstelle häuften, veröffentlichte Oracle am 4. Oktober einen Notfall-Patch, der CVE-2025-61882 adressierte. Dieser erste Patch erwies sich jedoch als fehlerhaft, sodass Oracle am 11. Oktober einen zweiten Patch veröffentlichen musste, der CVE-2025-61884 adressierte. Die Kunden bleiben somit für weitere sechs Tage gefährdet, nachdem sie bereits mehrere Monate lang verwundbar waren.

Eine Kampagne, die sich im November intensiviert.

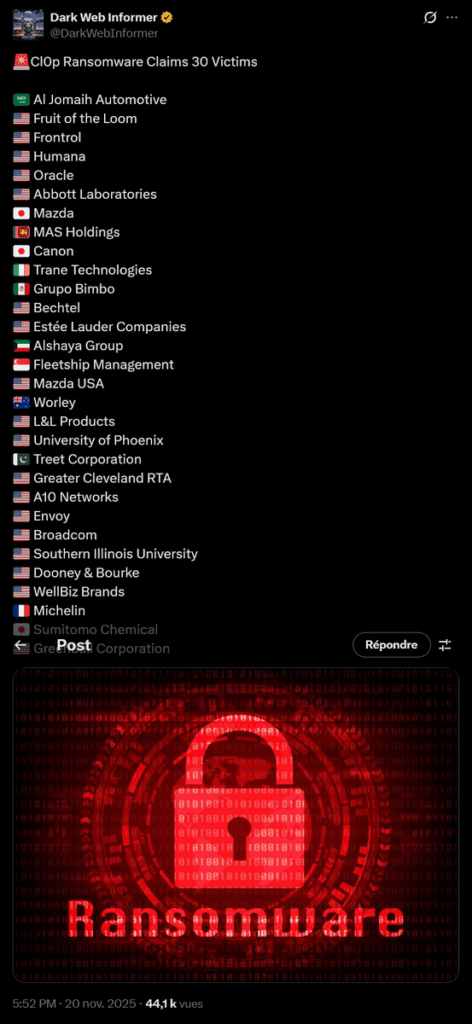

Die Ende September 2025 begonnene Erpresserkampagne erlebte im November mehrere Wellen von Veröffentlichungen auf der Cl0p-Leak-Website. Die ersten Opfer waren Mitte Oktober genannt worden, darunter die Harvard University und Envoy Air, eine Tochtergesellschaft von American Airlines, die schnell bestätigten, kompromittiert worden zu sein. Anfang November berichtete SecurityWeek, dass nun fast 30 Organisationen auf der Website der Gruppe aufgeführt waren. Unter den Opfern befanden sich Unternehmen aus verschiedenen Branchen: Technologie, Automobil, Gesundheit, industrielle Fertigung und Bildung.

In der zweiten Monatshälfte beschleunigte sich das Tempo noch weiter, da neue Opfer die Kompromittierungen bestätigten: Die Washington Post enthüllte die Offenlegung von Mitarbeiterdaten, und auch der britische Versicherer Allianz UK tauchte auf der Liste auf. Der britische Gesundheitsdienst NHS wurde ebenfalls von Cl0p aufgelistet, aber die Organisation bestätigte keine Kompromittierung und es wurden bislang keine Daten veröffentlicht. Der NHS führt derzeit eine Untersuchung mit dem National Cyber Security Centre durch.

Der 20. November markiert den Höhepunkt dieser Kampagne, als Cl0p eine neue Welle von prominenten Opfern auf seiner Website hinzufügte. Betroffen waren sowohl Industriegiganten wie der japanische Automobilhersteller Mazda und seine amerikanische Tochtergesellschaft Mazda USA als auch Canon, ein Spezialist für Optik und Bildbearbeitung. Mazda bestätigte jedoch, ins Visier genommen worden zu sein, und gab an, den Angriff ohne Datenverlust erkannt und abgewehrt zu haben, während Canon ebenfalls einen Sicherheitsvorfall bestätigte, der jedoch auf eine Tochtergesellschaft von Canon U.S.A. Inc. beschränkt zu sein schien und nur einen Webserver betraf.

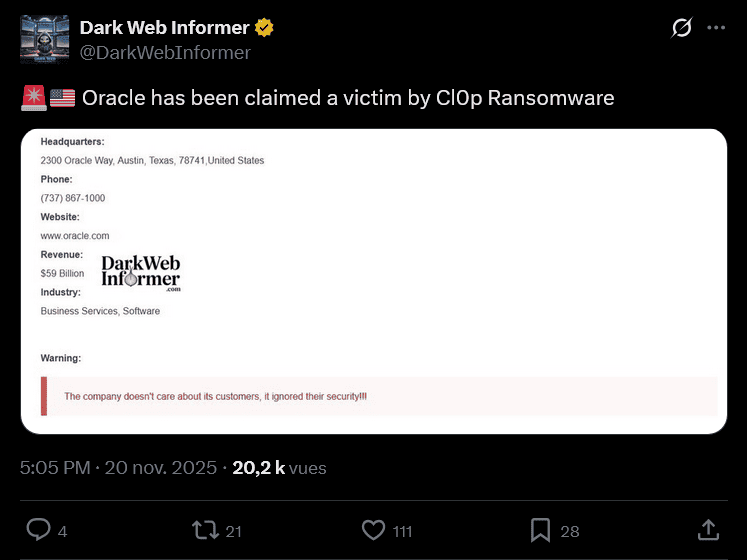

Oracle selbst tauchte am 20. November 2025 kurzzeitig auf der Leak-Website von Cl0p auf, bevor der Eintrag schnell wieder entfernt wurde. Dieser Auftritt wurde von einer belastenden Nachricht an Oracle begleitet: „The company doesn’t care about its customers. It ignored their security!!!“.

Opfer aus allen Bereichen

Mehrere Organisationen haben öffentlich bestätigt, dass sie im Rahmen dieser Kampagne kompromittiert wurden, und Details über das Ausmaß der Verstöße geliefert, während andere angezeigte Opfer den Angriff noch nicht bestätigt haben.

Logitech gehörte zu den ersten großen Marken, die die Kompromittierung offiziell machten. Am 14. November bestätigte der Schweizer Hersteller, dass ein Angreifer die Schwachstelle CVE-2025-61882 in Oracle E-Business Suite ausgenutzt hatte, um interne Daten zu kopieren. Cl0p behauptete, im Besitz von 1,8 Terabyte an Informationen zu sein, darunter Finanzdokumente, Tabellenkalkulationen und HR-Daten. Andere Einrichtungen folgten: Dartmouth College enthüllte eine Kompromittierung, die im August stattgefunden hatte, GlobalLogic benachrichtigte Tausende von Angestellten.

Im Privatsektor reiht sich eine große Marke an die andere: Der Halbleiterriese Broadcom taucht neben dem französischen Reifenhersteller Michelin, dem mexikanischen Mischkonzern Grupo Bimbo und Konzernen aus dem Nahen Osten wie Aljomaih Automotive (Saudi-Arabien) und Alshaya Group (Kuwait) auf. Kein Sektor blieb verschont, ob es sich nun um Verbrauchermarken wie Estée Lauder (Kosmetik) oder Unternehmen aus dem Gesundheitssektor wie Humana (Krankenversicherung) handelt. Die geografische und sektorale Vielfalt bestätigt den opportunistischen Charakter der Kampagne: Da Oracle EBS massiv eingesetzt wird, konnte Cl0p unterschiedslos japanische Automobilhersteller, amerikanische Universitäten, französische Industrieunternehmen und Softwarehersteller kompromittieren.

Das bewährte Playbook von Cl0p: industrielle Massenausbeutung.

Diese Oracle-Kampagne ist keine Improvisation. Sie ist Teil einer perfekt eingespielten Strategie, die Cl0p zu einer der gefürchtetsten Erpressungsgruppen der Welt gemacht hat. Cl0p ist seit 2020 aktiv und hat seinen Ruf durch die systematische Ausnutzung von Zero-Day-Schwachstellen in weit verbreiteter Unternehmenssoftware aufgebaut.

Wo andere Ransomware-Gruppen einen gezielten Angriff nach dem anderen verbreiten, hat Cl0p einen radikal anderen Ansatz gewählt: die massive Ausnutzung weit verbreiteter Unternehmensplattformen. Die Gruppe identifiziert kritische Plattformen, die von Hunderten von Unternehmen genutzt werden, entdeckt dort undokumentierte Sicherheitslücken, exfiltriert massiv Daten und startet dann Wochen nach dem ersten Eindringen koordinierte Erpressungskampagnen. Dieser industrielle Ansatz verwandelt eine einzelne Schwachstelle in einen Hebel für Erpressungen auf internationaler Ebene.

Die Geschichte der Gruppe zeugt von der Wirksamkeit dieser Strategie. Im Jahr 2020 waren durch die Ausnutzung von CVE-2021-27104 in der Accellion File Transfer Appliance rund 100 Organisationen betroffen. Im Jahr 2021 diente eine Zero-Day-Lücke in SolarWinds Serv-U FTP (CVE-2021-35211) als Sprungbrett für weitere Kompromittierungen. 2023 betraf die GoAnywhere MFT-Kampagne, die CVE-2023-0669 ausnutzte, mehr als 100 Unternehmen, bevor der Exploit von MOVEit Transfer (CVE-2023-34362) zu einer der massivsten jemals dokumentierten Datendiebstahlkampagnen wurde, die weltweit 2.773 Organisationen betraf und fast 96 Millionen Einzelpersonen bloßstellte. Ende 2024 nutzte Cl0p die Schwachstellen CVE-2024-50623 und CVE-2024-55956 in Cleo-Produkten aus und behauptete, in den ersten drei Monaten des Jahres 2025 über 400 Opfer gezählt zu haben.

Cl0p, historisch bekannt für seine Anfang 2019 entdeckte und ursprünglich der Gruppe TA505 zugeschriebene Ransomware, hat sich seit 2023 von der Verschlüsselung der Daten seiner Opfer distanziert und bevorzugt einfache Erpressung, die allein auf dem Diebstahl von Daten und der Drohung mit deren Offenlegung beruht. Diese strategische Entwicklung spiegelt eine Anpassung an die immer ausgefeilteren Abwehrmaßnahmen gegen herkömmliche Ransomware wider, wobei die Fähigkeit zur effektiven Erpressung erhalten bleibt. Das US-Außenministerium setzt nun eine Belohnung von 10 Millionen US-Dollar für Informationen aus, die die Aktivitäten von Cl0p mit einer ausländischen Regierung in Verbindung bringen.

Wie kann man sich gegen diese Bedrohung verteidigen?

Angesichts dieser Kampagne sollten Organisationen, die die Oracle E-Business Suite verwenden, eine mehrschichtige Verteidigungshaltung einnehmen. Die sofortige Anwendung der Oracle Notfall-Patches, die am 4. und 11. Oktober 2025 veröffentlicht wurden, hat oberste Priorität. Die Analysten der Google Threat Intelligence Group gehen davon aus, dass Oracle EBS-Server, die mit dem Patch vom 11. Oktober aktualisiert wurden, wahrscheinlich nicht mehr anfällig für bekannte Betriebsketten sind.

Patchen allein reicht jedoch nicht aus, um eine bereits bestehende Kompromittierung zu beseitigen. Wenn Ihre Oracle EBS-Systeme zwischen Juli und Oktober ohne Patch gefährdet waren, haben die Angreifer möglicherweise bereits Ankerpunkte in Ihrer Infrastruktur gesetzt.

Die Jagd nach bösartigen Templates in der EBS-Datenbank stellt eine kritische Erkennungsmaßnahme dar. Angreifer speichern ihre Payloads direkt in den Tabellen XDO_TEMPLATES_B und XDO_LOBS der EBS-Datenbank. Administratoren sollten diese Tabellen sofort abfragen, um bösartige Templates zu identifizieren, wobei sie insbesondere solche Templates untersuchen sollten, deren TEMPLATE_CODE mit den Präfixen TMP oder DEF beginnt.

Die Sicherheitsteams sollten außerdem den ausgehenden Internetzugang von den EBS-Servern einschränken, um die Angriffskette zu stören, auf abnormale HTTP-Anfragen an /OA_HTML/configurator/UiServlet, /OA_HTML/SyncServlet und die TemplatePreviewPG-Endpunkte achten, die in der Kampagne identifizierten Quell-IP-Adressen sofort blockieren, insbesondere 200.107.207.26 und 161.97.99.49, und forensische Analyse des Speichers von Java-Prozessen, die mit der EBS-Anwendung verbunden sind, um Kompromittierungen zu erkennen.

Über die unmittelbare Reaktion hinaus zwingt diese Kampagne zu einem strategischen Umdenken. Organisationen müssen EBS-Umgebungen segmentieren, um den Explosionsradius bei einer Kompromittierung zu begrenzen und die Zyklen für die Bereitstellung von Patches über automatisierte Pipelines zu beschleunigen. Die Zeit zwischen der Entdeckung einer Schwachstelle und ihrer Ausnutzung wird heute in Tagen und nicht in Wochen gemessen.

Ein Warnsignal für ERP-Anwender

Die Cl0p-Kampagne gegen Oracle EBS verdeutlicht, wie wichtig es für Unternehmen ist, die Aktualisierungen ihrer Software gewissenhaft zu überwachen. ERP-Plattformen, die das Rückgrat moderner Organisationen bilden, werden zu einem beliebten Ziel für Massenerpressungen. Durch ihre Kompromittierung werden gleichzeitig Kunden-, Personal-, Finanz- und Betriebsdaten offengelegt.

Dieser Angriff erinnert an eine unbequeme Wahrheit: Zero-Days in massiv eingesetzter Unternehmenssoftware machen jede Organisation, die das Produkt nutzt, zu einem potenziellen Opfer, unabhängig von ihrer eigenen Sicherheitshaltung. Angesichts von Angreifern, die Schwachstellen entdecken und ausnutzen, noch bevor der Hersteller davon erfährt, zeigen herkömmliche Abwehrmaßnahmen ihre Grenzen auf.

Die Antwort erfordert einen tiefgreifenden Ansatz, der kontinuierliche Überwachung, beschleunigte Patch-Zyklen, rigorose Netzwerksegmentierung und fortschrittliche Erkennungsfähigkeiten kombiniert. Die 103 Organisationen, die am 21. November identifiziert wurden, stellen wahrscheinlich nur einen Bruchteil der tatsächlichen Opfer dar. Laut Google Threat Intelligence waren Tausende von Oracle EBS-Umgebungen während des Exploit-Zeitraums potenziell gefährdet.

Quellen

Google Cloud: Oracle E-Business Suite Zero-Day Exploited in Widespread Extortion Campaign.

Oracle: Security Alert CVE-2025-61882.

Oracle: Security Alert CVE-2025-61884

SOCRadar: Cl0p’s Oracle EBS Zero-Day Campaign: What We Know So Far.

Cybernews: Cl0p-Gang hackt Oracle und nutzt Oracles eigene EBS-Zero-Days aus.

BleepingComputer: Clop Erpressung E-Mails behaupten Diebstahl von Oracle E-Business Suite Daten.

BleepingComputer: Logitech bestätigt Datenverstoß nach Clop-Erpressungsangriff.

The Record: At least 35,000 impacted by Dartmouth College breach through Oracle EBS campaign.

Ransomware.live: Clop Group