Cyberkriminelle werden immer einfallsreicher, wenn es darum geht, herkömmliche Schutzmaßnahmen zu umgehen, und die Einführung der FileFix-Technik durch die Ransomware-Gruppe Interlock ist ein gutes Beispiel für diesen beunruhigenden Trend. Diese neue Angriffsmethode, die von dem Sicherheitsforscher mr.d0x demonstriert und von Interlock seit Juli 2025 operativ eingesetzt wird, stellt eine deutliche Weiterentwicklung der Social-Engineering-Techniken dar, indem sie das Vertrauen ausnutzt, das wir in die üblichen Windows-Schnittstellen setzen.

Im Gegensatz zu herkömmlichen Angriffen, die sich auf Software-Schwachstellen stützen, weaponisiert FileFix legitime Funktionen des Betriebssystems, um die Benutzer zu täuschen. Dieser Ansatz verwandelt den Windows-Dateibrowser – ein alltägliches Werkzeug – in einen Infektionsvektor und markiert damit einen Wendepunkt in den Erstzugriffsstrategien von Cyberkriminellen.

Table des matières

ToggleDie Anatomie von FileFix: eine furchterregende Raffinesse

Von den ClickFix-Grundlagen zur FileFix-Innovation

Die FileFix-Technik hat ihre Ursprünge in der ClickFix-Methode. Diese Anfang 2024 aufgetauchte Social-Engineering-Methode nutzt vertraute Mechanismen von Windows, um Opfer zu manipulieren und Schadsoftware mit verblüffender Effizienz zu verteilen.

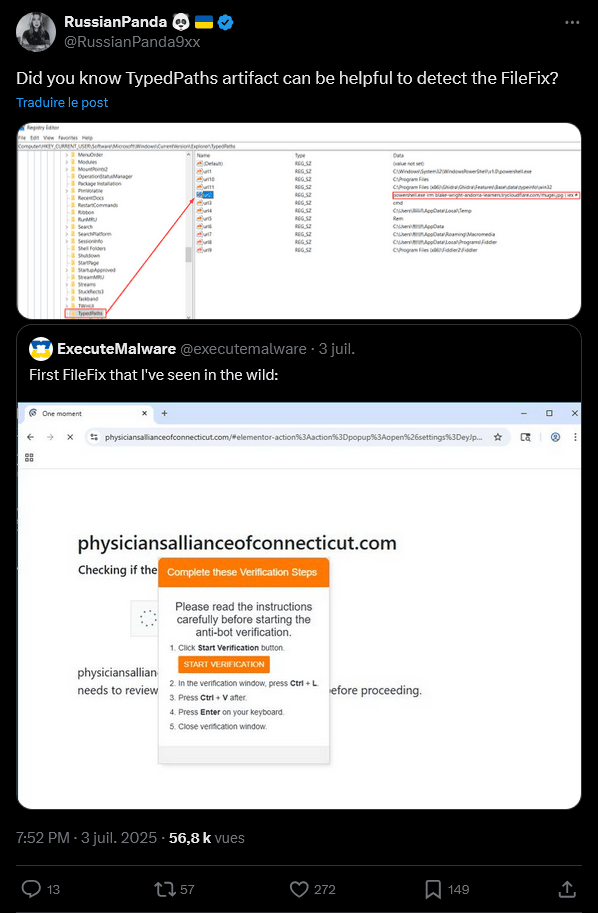

Das Grundprinzip von ClickFix beruht auf visuellen Ködern, die legitime Schnittstellen nachahmen – in der Regel Systemfehlermeldungen, CAPTCHA-Prüfungen oder Bot-Schutz. Diese gefälschten Schnittstellenelemente werden den Nutzern über kompromittierte Websites, HTML-Anhänge oder Phishing-Kampagnen präsentiert. Wenn das Opfer mit diesen Ködern interagiert, indem es auf eine Schaltfläche wie „Prüfen“ oder „Lösen“ klickt, wird automatisch ein bösartiges Skript in die Zwischenablage kopiert. Gleichzeitig erscheinen überzeugende Anweisungen, die den Benutzer zum Öffnen des Windows-Ausführungsdialogs (Win+R) führen, wo er den Inhalt der Zwischenablage einfügen und ausführen kann.

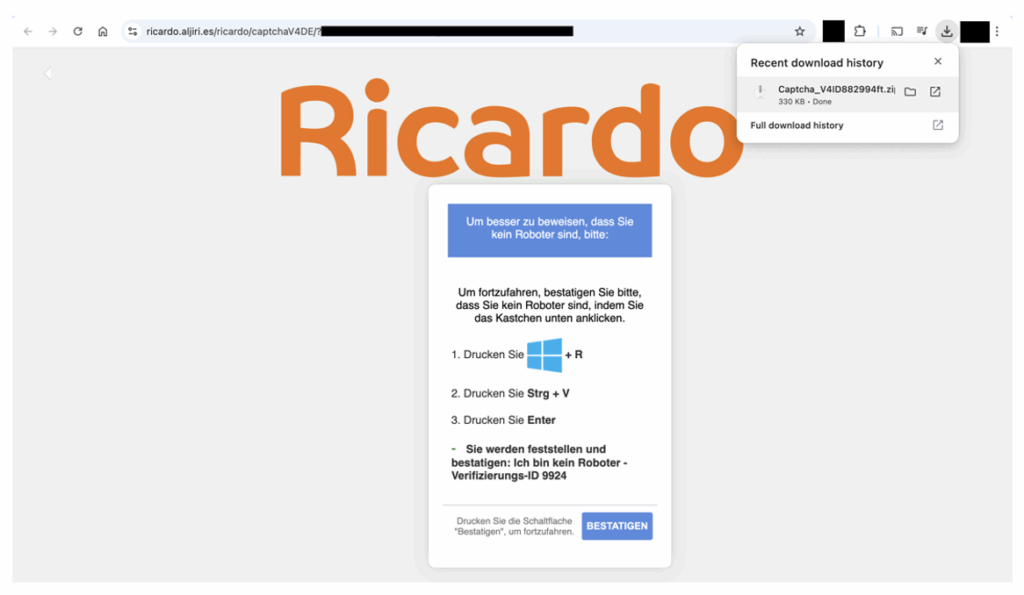

Im September 2024 beobachteten die Forscher von Proofpoint beispielsweise eine deutschsprachige Kampagne, die die ClickFix-Technik mit einem gefälschten CAPTCHA einsetzte, um gezielt Schweizer Organisationen anzusprechen, die sich als der beliebte Marktplatz Ricardo ausgaben.

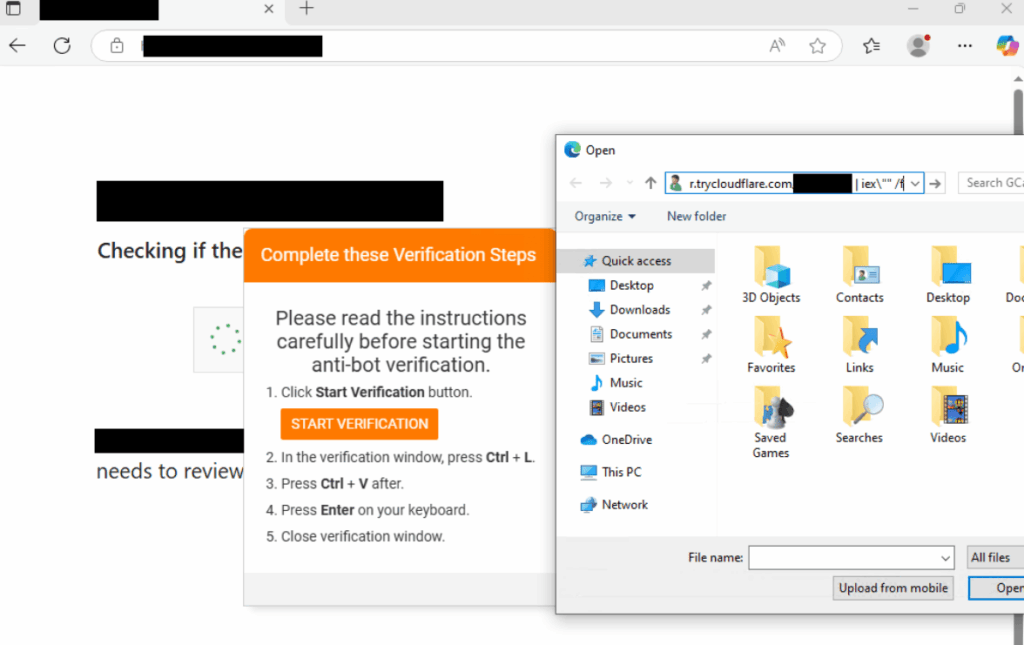

FileFix perfektioniert diesen Ansatz, indem es den Angriff in die vertraute und beruhigende Umgebung des Windows-Dateiexplorers verlagert. Die Originaluntersuchung von mr.d0x, die am 23. Juni 2025 veröffentlicht wurde, zeigt, wie eine bösartige Webseite gleichzeitig ein Fenster des Windows Explorers öffnen und stillschweigend einen getarnten PowerShell-Befehl in die Zwischenablage des Benutzers laden kann.

Ausgeklügelter Ausführungsmechanismus

Der FileFix-Infektionsprozess entfaltet eine akribisch orchestrierte Sequenz, die nach fortschrittlichen Prinzipien der Verhaltenspsychologie gestaltet ist, um die Wahrscheinlichkeit einer Kompromittierung zu erhöhen. Diese Technik nutzt unser Vertrauen in die üblichen Systemschnittstellen aus und schafft eine so natürliche Erfahrung, dass selbst versierte Benutzer den Angriff kaum von einer legitimen Systeminteraktion unterscheiden können.

In diesem Video bietet John Hammond eine detaillierte Analyse sowie eine praktische Demonstration von FileFix, die konkret die Mechanismen der Ausnutzung des Windows Explorers und die Techniken zur Umgehung von Systemschutzmaßnahmen veranschaulicht.

Detaillierte Angriffsgleichung :

- Psychologische Initiierung: Das Opfer besucht eine kompromittierte Webseite, die eine falsche CAPTCHA-Prüfung oder eine überzeugende Fehlermeldung anzeigt.

- Automatisches Öffnen: Ein JavaScript-Skript löst das Öffnen eines Windows-Dateiexplorer-Fensters aus.

- Manipulation der Zwischenablage: Parallel dazu lädt das Skript einen bösartigen PowerShell-Befehl in die Zwischenablage.

- Irreführende Anweisungen: Der Benutzer erhält Anweisungen, ein angebliches Problem zu „beheben“, indem er den Inhalt der Zwischenablage in die Adressleiste des Explorers einfügt.

- Stille Ausführung: Wenn der Benutzer auf ‚Enter‘ drückt, interpretiert Windows den PowerShell-Befehl und führt ihn aus, wodurch die Infektion ausgelöst wird.

Die operative Übernahme von FileFix durch Interlock.

Partnerschaft mit der KongTuke-Infrastruktur.

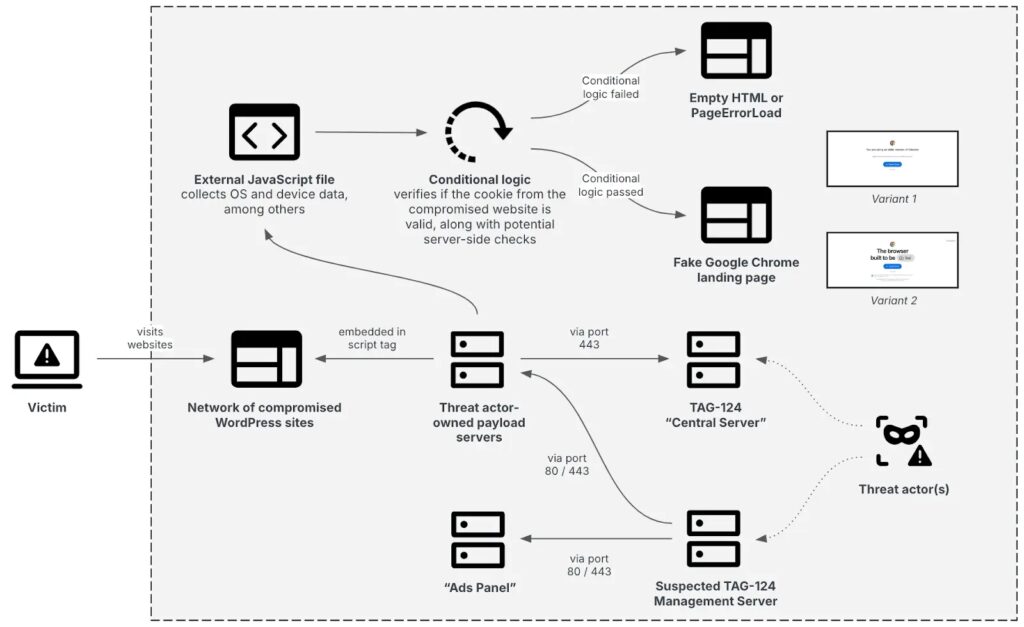

Die Übernahme von FileFix durch Interlock erfolgte nicht im luftleeren Raum. Laut der detaillierten Analyse von The DFIR Report ging die Gruppe eine strategische Partnerschaft mit dem Traffic Distribution System (TDS) KongTuke ein, das auch unter dem Namen LandUpdate808 bekannt ist.

Diese Infrastruktur ermöglicht die massive Verbreitung von Payloads über kompromittierte legitime Websites, die Aufrechterhaltung der betrieblichen Ausfallsicherheit durch automatische Domänenrotation, die Vermeidung der Erkennung durch traditionelle Sicherheitssysteme und die gezielte Ansprache von Opfern nach geografischen und technischen Kriterien.

Die TAG-124-Recherchen von Recorded Future zeigen, dass KongTuke mehrere cyberkriminelle Gruppen bedient, darunter Rhysida, SocGholish und nun auch Interlock, was die Professionalisierung der kriminellen Infrastrukturdienste belegt.

Entwicklung zur PHP-Variante des Remote Access Trojan (RAT)

Die Implementierung von FileFix durch Interlock geht mit einer wichtigen technischen Weiterentwicklung ihres Malware-Arsenals einher. Forscher von The DFIR Report und Proofpoint haben eine neue, PHP-basierte Variante des Interlock RAT identifiziert, die frühere Versionen ersetzt, die Node.js ( NodeSnake) verwenden.

Diese Migration zu PHP hat mehrere strategische Vorteile: Die Portabilität wird erhöht, da PHP eine weit verbreitete interpretierte Sprache ist und die Malware mit minimalen Änderungen auf einer Vielzahl von Plattformen ausgeführt werden kann. Die Diskretion wird erhöht, da die Verwendung von PHP die Erkennung für herkömmliche Sicherheitssysteme erschweren kann, insbesondere für solche, die für die Erkennung von klassischen Windows Executables optimiert sind. Schließlich wird die Wartung vereinfacht, da PHP-Skripte leichter zu modifizieren und anzupassen sind als Node.js-Anwendungen, was eine schnelle Weiterentwicklung bösartiger Fähigkeiten ermöglicht.

Erweiterte technische Fähigkeiten der PHP-RAT von Interlock

Automatisierte Erkennung und Systemprofiling

Die technische Analyse zeigt, dass die neue PHP-Variante unmittelbar nach ihrer Ausführung eine sofortige und umfassende Systemerkennung durchführt. Die Malware sammelt automatisch detaillierte Systeminformationen über den Befehl systeminfo, eine Bestandsaufnahme der laufenden Prozesse und Dienste, die Netzwerkkonfiguration und ARP-Tabelle zur Identifizierung benachbarter Systeme, die Privilegienebene (USER, ADMIN oder SYSTEM) und die Abbildung der eingebundenen und zugänglichen Laufwerke.

Diese Informationssammlung ermöglicht es den Operatoren, den Wert des Ziels sofort einzuschätzen und ihre Angriffsstrategie entsprechend anzupassen.

Resiliente und maskierte C2-Infrastruktur.

Interlocks PHP RAT implementiert eine besonders robuste Command-and-Control-Architektur. Cloudflare-Tunnel-Domains ermöglichen es der Malware, den tatsächlichen Standort der Command-and-Control-Server zu verschleiern und die legitime Infrastruktur auszunutzen, um eine Entdeckung zu verhindern. Backup-IP-Adressen sind eingebaut, um die Kommunikation auch dann aufrechtzuerhalten, wenn die Haupttunnel geschlossen werden. Die Verschlüsselung der Kommunikation wahrt die Vertraulichkeit von Befehlen und Daten, die zwischen dem RAT und der C2-Infrastruktur (Command and Control) exfiltriert werden.

Erweiterte Ausführungsfähigkeiten

Die operativen Fähigkeiten des PHP-RAT sind komplex: Herunterladen und Ausführen beliebiger EXE- oder DLL-Dateien, Aufbau von Persistenz über Windows-Registrierungsschlüssel, Ausführen von Shell-Befehlen für die Systemadministration, Erleichterung von Seitwärtsbewegungen über RDP und Selbstzerstörung auf Befehl, um forensische Analysen zu verhindern.

FileFix 2.0: MOTW-Umgehung und bösartige HTML-Anwendungen.

Entwicklung hin zu HTML-Anwendungen (.hta).

Die am 30. Juni 2025 veröffentlichte ergänzende Suche von mr.d0x enthüllt eine bedeutende Weiterentwicklung von FileFix, die HTML Applications (.hta) ausnutzt, um Windows-Schutzmechanismen zu umgehen. Diese innovative Technik nutzt die „Speichern unter“-Funktion von Browsern, um ausführbare Dateien zu erstellen, ohne dass Sicherheitswarnungen ausgelöst werden.

Das Verfahren beruht auf einer technischen Besonderheit: Wenn eine HTML-Seite über Strg+S mit den Typen „Webpage, Single File“ oder „Webpage, Complete“ gespeichert wird, erhält die heruntergeladene Datei nicht die Mark of the Web (MOTW)-Markierung von Windows. Diese fehlende Markierung ermöglicht die direkte Ausführung ohne Sicherheitswarnungen.

Sehen Sie sich die Demo in höherer Qualität auf der Website von mr.d0x an.

Mark of the Web-Umgehungstechniken

Die MOTW-Umgehung stellt einen großen Fortschritt bei der Umgehung der Windows-Abwehr dar. .hta-Dateien können HTML-Inhalte verarbeiten und JScript-Skripte direkt ausführen, sodass Systembefehle über ActiveX ausgeführt werden können. Dieser Ansatz verwandelt eine einfache HTML-Datei in eine heimliche ausführbare Datei, die für herkömmliche Schutzmechanismen unsichtbar ist.

Die Technik nutzt auch Data URIs mit dem MIME-Typ text/html aus, sodass Angreifer die bösartige Payload direkt in die URL kodieren und Browser sie ohne MOTW speichern lassen können.

Neue Köder für Social Engineering

FileFix 2.0 führt besonders raffinierteSocial-Engineering-Täuschungen ein, darunter das Speichern von „Wiederherstellungscodes“ oder „Sicherungscodes“ für die Multi-Faktor-Authentifizierung. Diese Täuschungen nutzen die Vertrautheit der Benutzer mit legitimen Sicherheitsverfahren aus, um sie zum Herunterladen und Ausführen bösartiger Dateien zu verleiten.

Die Wirksamkeit dieser neuen Vorwände liegt in ihrer Glaubwürdigkeit: Die Benutzer sind daran gewöhnt, große Wiederherstellungscodes zu sichern, wodurch die Aufforderung zum Herunterladen vollkommen natürlich wird.

Das FileFix-Angriffs-Ökosystem in Aktion

Ausgefeilte Filterung und Zielgruppenansprache

Die Analysen zeigen, dass Interlocks FileFix-Kampagnen fortschrittliche Filtermechanismen implementieren, um die Effizienz zu maximieren und gleichzeitig die Gefährdung der Sicherheitssysteme zu reduzieren.

Der in kompromittierte Websites eingebettete Schadcode nutzt eine starke IP-Filterung, um Payloads nur an gezielte Opfer auszuliefern, eine Erkennung virtueller Umgebungen, um eine Analyse durch Forscher zu verhindern, Geolokalisierung, um die Köder je nach Region anzupassen, und Browser-Fingerprints, um den Angriff zu personalisieren.

Explosives Wachstum und Professionalisierung

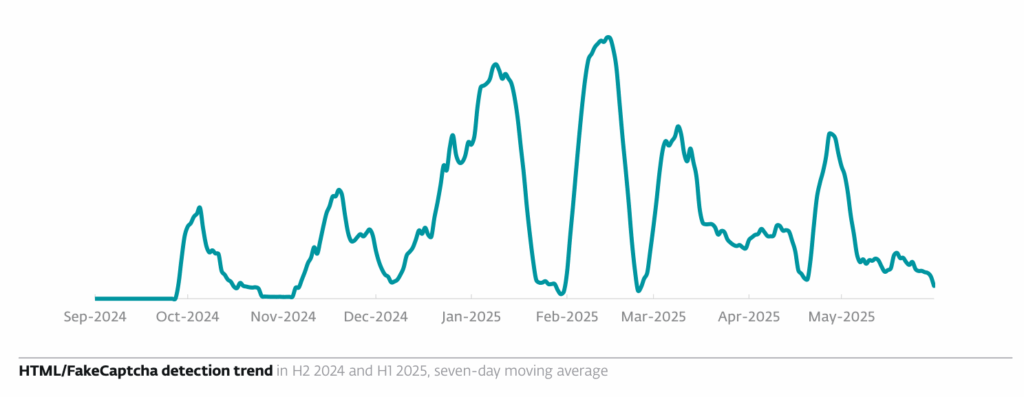

Die ClickFix-Technik, deren Weiterentwicklung FileFix ist, erlebt in der Bedrohungslandschaft ein explosives Wachstum. Laut dem ESET Threat Report H1 2025 stiegen die Erkennungen für ClickFix, HTML/FakeCaptcha zwischen dem zweiten Halbjahr 2024 und dem ersten Halbjahr 2025 um 517%, was die massive Akzeptanz dieser Techniken durch Cyberkriminelle bestätigt.

Dieses schnelle Wachstum ist auf die bewährte Wirksamkeit dieser Social-Engineering-Techniken zurückzuführen, wie Dušan Lacika, Senior Detection Engineer bei ESET, erklärt: „Was diese neue Social-Engineering-Technik so wirksam macht, ist, dass sie einfach genug ist, damit das Opfer den Anweisungen folgen kann, glaubwürdig genug, um den Eindruck zu erwecken, dass sie ein erfundenes Problem lösen könnte, und dass sie die Wahrscheinlichkeit ausnutzt, dass die Opfer den genauen Befehlen, die sie auf ihrem Gerät einfügen und ausführen sollen, nicht viel Aufmerksamkeit schenken.“

Abwehrstrategien und Schutzmaßnahmen

Vorbeugender technischer Ansatz

Angesichts der Weiterentwicklung der FileFix-Techniken müssen Organisationen einen mehrschichtigen Sicherheitsansatz verfolgen, der technische Maßnahmen und menschliches Training kombiniert. Die Systemkonfiguration erfordert mehrere kritische Anpassungen: die Deaktivierung der automatischen Ausführung von PowerShell aus dem Datei-Explorer, die Einrichtung von AppLocker-Regeln zur Kontrolle der Ausführung von Anwendungen, die Einrichtung von Windows Defender Application Guard zur Isolierung von Browsern und die Aktivierung des detaillierten Loggings für PowerShell und Scripts.

Auch die Netzwerksicherheit erfordert spezifische Anpassungen: DNS-Filterung, um verdächtige Cloudflare-Tunnel-Domains zu blockieren, Überwachung des Datenverkehrs zu bekannten IP-Adressen bösartiger Infrastrukturen, Netzwerksegmentierung, um Seitwärtsbewegungen einzuschränken, und Überwachung ausgehender RDP-Verbindungen.

Kritische Schulung und Sensibilisierung

Da die Wirksamkeit von FileFix-Angriffen vollständig auf Social Engineering beruht, ist die Schulung der Benutzer unerlässlich. Zu den wichtigsten Elementen der Sensibilisierung gehören: das Erkennen von gefälschten CAPTCHA-Verifizierungsseiten, das Misstrauen gegenüber Anweisungen, die das Einfügen von Inhalten im Datei-Explorer verlangen, das sofortige Melden verdächtigen Verhaltens von Webseiten und das Verständnis der Risiken, die mit der Ausführung ungeprüfter Befehle verbunden sind.

Erkennung und Reaktion auf Vorfälle

Zur Früherkennung ist es erforderlich, auf bestimmte Indikatoren zu achten: ungewöhnliche Ausführung von php.exe aus Benutzerordnern, Verbindungen zu fragwürdigen Domänen wie z. B. trycloudflare.com, nicht autorisierte Änderungen an Autostart-Registrierungsschlüsseln und verdächtige PowerShell-Aktivitäten, die Downloads beinhalten.

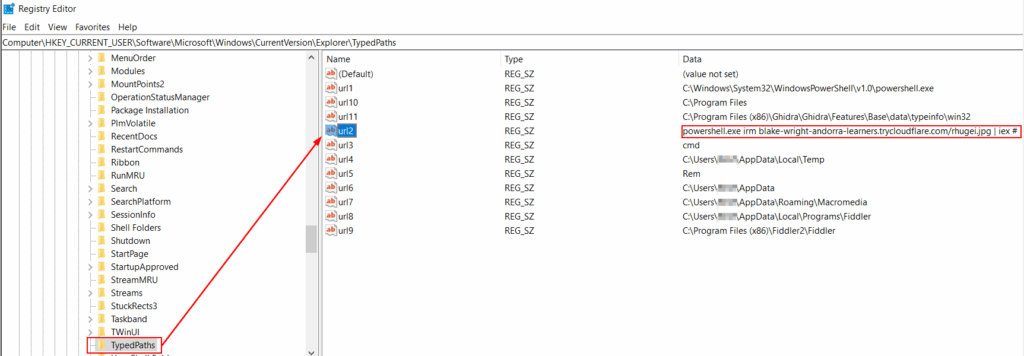

Es kann auch hilfreich sein, auf TypedPaths-Einträge in der Windows-Registrierung zu achten, die automatisch die im Datei-Explorer eingegebenen Pfade aufzeichnen und so eine forensische Erkennung nach einem Vorfall ermöglichen, wie RussianPanda auf X festgestellt hat.

FileFix: Warum die Anpassung der Unternehmen dringend erforderlich ist.

Die Einführung von FileFix durch Gruppen wie Interlock offenbart die bemerkenswerte Anpassungsfähigkeit von Cyberkriminellen an die eingerichteten Abwehrmaßnahmen. Diese Technik veranschaulicht die Fähigkeit von Angreifern, legitime Systemfunktionen zu missbrauchen, um bestehende Schutzmaßnahmen zu umgehen.

Unternehmen und Organisationen müssen nun diesen technologischen Wandel antizipieren, indem sie gleichzeitig ihre Fähigkeiten zur Verhaltenserkennung und ihre Sensibilisierungsprogramme ausbauen. Die Herausforderung: Den Bedrohungen, die schneller als herkömmliche Sicherheitsupdates sind, immer einen Schritt voraus zu sein.

Quellen:

- mr.d0x: FileFix – A ClickFix Alternative

- mr.d0x: FileFix (Teil 2)

- Proofpoint : Security Brief: ClickFix Social Engineering Technique Floods Threat Landscape.

- Group-ib : ClickFix: The Social Engineering Technique Hackers Use to Manipulate Victims (ClickFix: Die soziale Engineering-Technik, mit der Hacker Opfer manipulieren)

- Sekoia: ClickFix-Taktik: Das Phantomtreffen

- The DFIR Report: KongTuke FileFix führt zu neuer Interlock RAT-Variante

- Recorded Future: TAG-124’s Multi-Layered TDS Infrastruktur

- Quorum Cyber: NodeSnake Malware Report (pdf).

- Check Point Research: FileFix: The New Social Engineering Attack Building on ClickFix.

- The Hacker News: Neue PHP-basierte Interlock RAT-Variante verwendet FileFix Delivery.

- BleepingComputer: Interlock Ransomware nimmt FileFix-Methode zur Auslieferung von Malware an.

- ESET: Threat Report H1 2025.

- Department of Health and Human Services (HHS‘.’gov) : ClickFix Attacks Sector Alert[PDF, 707 KB].