Der Cyberkriminellengruppe Nitrogen ist ein peinliches Missgeschick passiert, das ihre Ransomware in ein Werkzeug der reinen Vernichtung verwandelt. Ein Programmierfehler in ihrer Malware, die auf VMware ESXi-Umgebungen abzielt, macht das Entschlüsseln von Dateien technisch unmöglich, auch für die Hacker selbst. Diese Entdeckung, die von den Forschern von Coveware am 2. Februar 2026 bekannt gemacht wurde, verdeutlicht eindrucksvoll, warum Lösegeldzahlungen niemals eine Garantie für die Wiederherstellung von Daten sind.

Table des matières

ToggleEine irreversible kryptografische Schwachstelle

Die von den Coveware-Teams durchgeführte technische Analyse offenbart eine grundlegende Fehlfunktion im Verschlüsselungsprozess der Nitrogen-Ransomware. Die Malware, die aus dem öffentlich bekannt gewordenen Quellcode von Conti 2 abgeleitet ist, enthält einen Speicherverwaltungsfehler, der den öffentlichen Schlüssel, der zur Verschlüsselung der Dateien der Opfer verwendet wird, systematisch korrumpiert. Diese Korruption ist nicht harmlos: Sie macht eine spätere Entschlüsselung mathematisch unmöglich, selbst wenn das Opfer bereit ist, das geforderte Lösegeld zu zahlen.

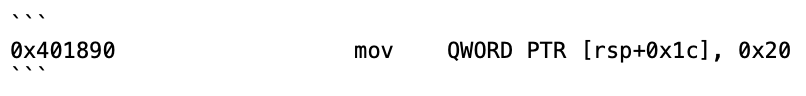

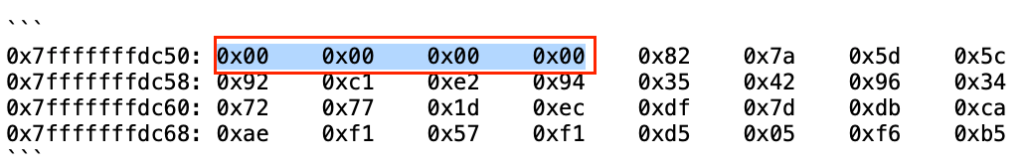

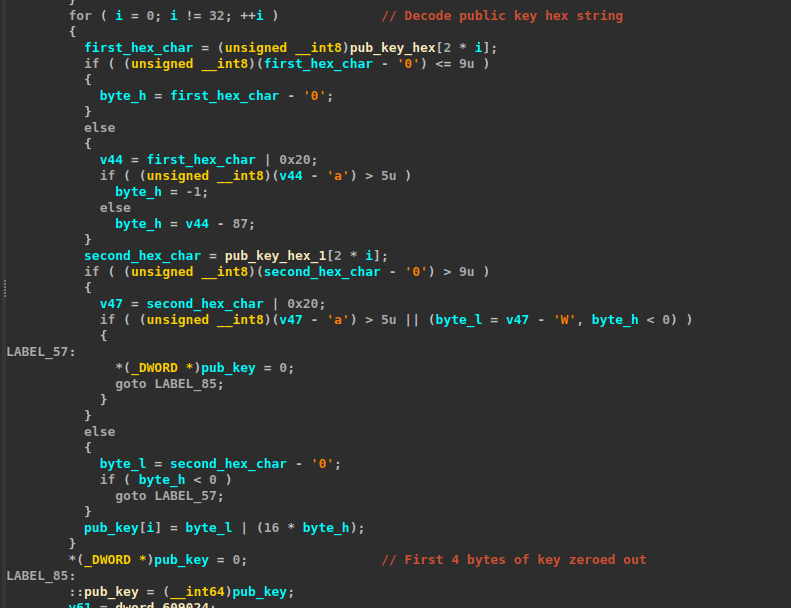

Das Problem liegt genau auf der Ebene der Manipulation von Variablen im Speicher. Während des Verschlüsselungsprozesses speichert die Malware den öffentlichen Schlüssel an der Stelle rsp+0x20 im Speicherstapel. Unmittelbar danach schreibt das Programm jedoch eine weitere Variable vom Typ QWORD (8 Byte) an den Offset rsp+0x1c. Dadurch kommt es zu einer Speicherüberlappung, die die ersten vier Bytes des öffentlichen Schlüssels überschreibt und durch Nullen ersetzt.

Die Forscher von Coveware erklären: „Der resultierende korrupte öffentliche Schlüssel wurde nicht aus einem privaten Schlüssel generiert, sondern durch das versehentliche Überschreiben einiger Bytes eines anderen öffentlichen Schlüssels. Das Endergebnis ist, dass niemand wirklich den privaten Schlüssel kennt, der zu dem korrumpierten öffentlichen Schlüssel passt“. Diese kryptografische Korruption verwandelt das, was ein umkehrbarer Prozess sein sollte, in eine endgültige Zerstörung.

Den Verschlüsselungsmechanismus und sein Versagen verstehen.

Um die ganze Schwere dieses Fehlers zu erfassen, muss man die erwartete Funktionsweise einer Ransomware verstehen, die die asymmetrische Verschlüsselung Curve25519 gekoppelt mit dem ChaCha8-Algorithmus verwendet. Bei einer korrekten Implementierung erzeugt die Malware für jede Zieldatei ein eindeutiges kryptografisches Schlüsselpaar, das auf dem Curve25519-Algorithmus basiert: einen privaten Schlüssel und seinen entsprechenden öffentlichen Schlüssel. Mit diesem Schlüsselpaar wird dann ein „gemeinsames Geheimnis“ erstellt, das als Schloss für die Daten dient. Dieses gemeinsame Geheimnis wird zum Verschlüsselungsschlüssel für den symmetrischen Algorithmus ChaCha8, der den Inhalt der Datei effektiv sperrt. Schließlich wird nur der für diese spezielle Datei erzeugte öffentliche Schlüssel in der Fußzeile (Footer) des verschlüsselten Dokuments archiviert.

Die Entschlüsselung beruht auf dem umgekehrten Vorgang: Das von den Kriminellen bereitgestellte Tool enthält ihren privaten Hauptschlüssel, der, wenn er mit dem in jeder Datei gespeicherten öffentlichen Schlüssel ausgetauscht wird, das gleiche gemeinsame Geheimnis wieder herstellt und somit die Daten entsperrt.

Im Fall von Nitrogen wird diese kryptografische Kette jedoch durch die Beschädigung der ersten vier Bytes des öffentlichen Schlüssels unterbrochen. Da der gespeicherte öffentliche Schlüssel nie mathematisch von einem legitimen privaten Schlüssel abgeleitet wurde, sondern das Ergebnis einer versehentlichen Speicherüberschreibung ist, kann kein existierender privater Schlüssel verwendet werden, um das zur Entschlüsselung erforderliche gemeinsame Geheimnis zu erzeugen: ChaCha8 hat die Dateien mit einem Schlüssel gesperrt, den niemand kennt, nicht einmal die Cyberkriminellen. Die kryptografische Verbindung ist endgültig unterbrochen.

Betroffene Organisationen in einer völligen Sackgasse

Diese Entdeckung bringt die Opfer der Nitrogen-Ransomware in eine besonders tragische Situation. Organisationen, deren ESXi-Server von dieser fehlerhaften Variante verschlüsselt wurden und die über keine brauchbaren Backups verfügen, stehen vor einem endgültigen Datenverlust. Coveware ist kategorisch: „Selbst der Bedrohungsakteur selbst ist nicht in der Lage, sie zu entschlüsseln, und Opfer ohne brauchbare Backups haben keine Möglichkeit, ihre verschlüsselten ESXi-Server wiederherzustellen. Die Zahlung eines Lösegelds wird diesen Opfern nicht helfen, da der Schlüssel/das Entschlüsselungstool nicht funktionieren wird“.

Das Incident-Response-Team von Coveware empfiehlt Organisationen, die von Nitrogen betroffen sind, bei der Analyse ihrer Wiederherstellungsoptionen äußerste Vorsicht walten zu lassen. Jede Datei, die von der ESXi-Variante verschlüsselt wurde und für die kein Backup verfügbar ist, sollte in Zusammenarbeit mit dem entsprechenden Malware-Sample analysiert werden, um mit Sicherheit festzustellen, ob sie von diesem kryptografischen Fehler betroffen ist. Diese technische Überprüfung wird unerlässlich, bevor irgendwelche Verhandlungen mit den Angreifern in Betracht gezogen werden.

Eine seit 2023 etablierte cyberkriminelle Gruppe.

Die Nitrogen-Gruppe ist kein neuer Akteur in der Cybercrime-Landschaft. Die Gruppe wurde erstmals 2023 identifiziert und begann als Entwickler und Betreiber von Malware, die anderen Cyberkriminellen den ersten Zugang erleichterte. Ursprünglich entwickelte und verkaufte Nitrogen einen ausgeklügelten Progressive Loader, ein kleines Stück Code, das in die Installationsprogramme legitimer Anwendungen wie WinSCP, Advanced IP Scanner, AnyDesk oder PuTTY integriert wurde. Diese Anwendungen wurden speziell ausgewählt, weil sie häufig von IT-Teams und technischen Anwendern heruntergeladen werden.

Die Infektionsstrategie basierte auf bösartiger Werbung (Malvertising), die über Google und Bing verbreitet wurde, eine Technik, die auch in ClickFix-Kampagnen verwendet wurde, und die Opfer auf gefälschte Download-Websites umleitete. Sobald die kompromittierte Anwendung installiert war, führte die Malware ein DLL-Sideloading durch und lud eine bösartige dynamische Linkbibliothek anstelle der legitimen Systemdatei.

Der Nitrogen-Loader funktionierte nach einer progressiven, mehrstufigen Architektur: Nach der Installation der gehackten Anwendung und dem Abladen der bösartigen DLL übernahm eine Zwischenkomponente (Stager) das Entpacken oder Herunterladen der nächsten Angriffsphase. In dieser Phase wurden in der Regel Python-Skripte zusammen mit Command-and-Control-Beacons (C2) wie Cobalt Strike oder Sliver eingesetzt, wodurch eine ständige Kommunikation mit der Infrastruktur des Angreifers hergestellt wurde. Diese modulare Architektur ermöglichte eine robuste Persistenz auf den kompromittierten Systemen und erleichterte gleichzeitig spätere Seitwärtsbewegungen in der Umgebung des Opfers.

Die Entwicklung hin zur doppelten Erpressung

Das Geschäft von Nitrogen erfuhr um September 2024 einen bedeutenden Wandel, als die Gruppe ihre Malware nicht mehr an Dritte verkaufte, sondern zu einem vollwertigen Ransomware-Betreiber wurde. Dieser Übergang wurde durch das Auftreten ihrer ersten öffentlichen Opfer auf ihrer Enthüllungsseite mit dem Namen „NitroBlog“ markiert. Die Gruppe entwickelte ihren eigenen Ransomware-Stamm, der sich aus dem Quellcode von Conti 2 ableitete, der 2022 im Zusammenhang mit dem Krieg in der Ukraine öffentlich geleakt worden war.

Nitrogen wendete das Modell der doppelten Erpressung an und exfiltrierte die sensiblen Daten der Opfer in deren Infrastruktur, bevor die Systeme verschlüsselt wurden. Die Ransomware fügt den verschlüsselten Dateien die Erweiterung „.nba“ hinzu und hinterlegt eine Lösegeldforderung mit dem Namen „readme.txt“ auf dem Desktop und in jedem betroffenen Ordner. Bei Opfern, die sich weigern zu verhandeln, werden ihre Daten auf der Leaks-Website veröffentlicht, wo die Gruppe die gestohlenen Informationen öffentlich zur Schau stellt, um Druck auf kompromittierte Organisationen auszuüben.

Eine eindrucksvolle Veranschaulichung der Wirkungslosigkeit von Lösegeldzahlungen.

Diese Entdeckung ist ein weiteres und besonders schlagkräftiges Argument gegen die Zahlung von Lösegeldern. Behörden und Cybersicherheitsexperten wiederholen unermüdlich diese Botschaft: Es gibt keine Garantie dafür, dass Cyberkriminelle tatsächlich über die technischen Mittel verfügen, um Ihre Systeme zu entschlüsseln, selbst wenn sie dies vorhaben. Im Fall von Nitrogen handelt es sich nicht mehr um eine Frage des guten Glaubens oder der Fähigkeiten der Angreifer, sondern um eine schlichte mathematische Unmöglichkeit.

Dieses technische Versagen stellt die wirtschaftliche Logik von Ransomware auf den Kopf. Wo es einen kriminellen, aber rationalen Austausch (Daten gegen Bezahlung) geben sollte, bleibt nur eine totale Sackgasse. Die Dateien sind unwiederbringlich verloren, und die Cyberkriminellen können ihren Anteil am „Schwarzmarkt“ nicht einlösen, selbst wenn sie es wollten. Diese Situation untergräbt die Glaubwürdigkeit der Gruppe bei potenziellen zukünftigen Opfern zutiefst. Ransomware, die ihr grundlegendes Versprechen der Entschlüsselung nicht einhalten kann, untergräbt die Lebensfähigkeit des kriminellen Geschäftsmodells, da die Zielorganisationen jeden rationalen Anreiz verlieren, zu verhandeln, wenn sie herausfinden, dass die Entschlüsselung technisch unmöglich ist.

Auswirkungen auf das kriminelle Ökosystem

Abgesehen von den direkten Opfern könnte dieser Programmierfehler erhebliche Auswirkungen auf die Stellung von Nitrogen im cyberkriminellen Ökosystem haben. Der Ruf ist ein zentrales Element in der Funktionsweise von Ransomware-Gruppen, insbesondere für solche, die nach dem RaaS-Modell (Ransomware-as-a-Service) operieren oder mit Affiliates zusammenarbeiten. Eine Gruppe, die nicht in der Lage ist, die effektive Entschlüsselung kompromittierter Systeme zu gewährleisten, riskiert, dass sich potenzielle Affiliates vertrauenswürdigeren Operationen zuwenden.

Dies wirft auch Fragen zu den Entwicklungs- und Qualitätskontrollprozessen innerhalb der cyberkriminellen Gruppen auf. Die Forscher bezeichnen die Anomalie als einen offensichtlichen Kodierungsfehler, der bei grundlegenden Tests der Malware in Laborumgebungen hätte auffallen müssen. Die Tatsache, dass er jedem Überprüfungsprozess entging, deutet entweder auf eine übereilte Einführung dieser ESXi-Variante oder auf eine Nachlässigkeit in den internen Verfahren der Gruppe hin. Diese Nachlässigkeit steht im Gegensatz zu der Raffinesse, die allgemein bei modernen Ransomware-Operationen zu beobachten ist.

Empfehlungen für Organisationen

Angesichts dieser Bedrohung sollten Organisationen ihre Sicherheitsvorkehrungen verstärken, insbesondere in Bezug auf ihre VMware ESXi-Virtualisierungsumgebungen, die ein bevorzugtes Ziel für viele Ransomware-Gruppen darstellen. Zu den wichtigsten Präventivmaßnahmen gehören :

- Umsetzung einer robusten Backup-Strategie, die mindestens der 3-2-1-Regel folgt (drei Kopien der Daten, auf zwei verschiedenen Medien, mit einer Kopie außerhalb des Standorts), wobei die Backups regelmäßig getestet und vom Hauptnetzwerk isoliert werden;

- strikte Überwachung von Software-Downloads, wobei systematisch die offiziellen Websites der Hersteller gegenüber gesponserten Suchergebnissen, die durch Malvertising kompromittiert werden können, bevorzugt werden sollten ;

- Segmentierung des Netzwerks, um bei einer anfänglichen Kompromittierung die Seitwärtsbewegung zu begrenzen ;

- regelmäßige Aktualisierung der ESXi-Hypervisoren und Einspielen der VMware-Sicherheitspatches, sobald sie veröffentlicht werden ;

- kontinuierliche Schulung der IT-Teams in den von Nitrogen und ähnlichen Gruppen verwendeten Techniken des Social Engineering und Malvertising ;

- Einsatz von EDR-Lösungen (Endpoint Detection and Response), die verdächtiges Verhalten im Zusammenhang mit dem DLL-Paraching und C2-Beacons wie Cobalt Strike oder Sliver erkennen können.

Für Organisationen, die bereits Opfer von Nitrogen geworden sind, wird die forensische Analyse von entscheidender Bedeutung. Sie müssen unbedingt die Malware-Samples, die die Systeme verschlüsselt haben, aufbewahren und von Incident-Response-Experten analysieren lassen, um mit Sicherheit feststellen zu können, ob sie von dem Kryptografie-Bug betroffen sind. Durch diese Analyse können unnötige Verhandlungen und Zahlungen vermieden werden, die zu keiner Datenwiederherstellung führen.

Ein Lehrbuchfall für die Zukunft

Der Nitrogen-Fall reiht sich in eine Reihe technischer Fehlfunktionen ein, die im Ökosystem der Ransomware aufgetreten sind. Im Dezember 2025 hatte eine andere Gruppe von Cyberkriminellen ihren Entschlüsselungsschlüssel versehentlich öffentlich zugänglich gemacht, sodass die Opfer ihre Daten kostenlos zurückerhalten konnten. Diese Vorfälle erinnern daran, dass cyberkriminelle Gruppen trotz ihrer zunehmenden technischen Raffinesse und ihrer scheinbaren Professionalisierung nicht vor menschlichen Fehlern und Nachlässigkeiten gefeit sind, die die Wirksamkeit ihrer Operationen vollständig gefährden können.

Für Cybersicherheitsexperten und Entscheidungsträger wird der Nitrogen-Fall als konkretes und dokumentiertes Beispiel bei der Diskussion von Richtlinien zur Reaktion auf Vorfälle dienen. Er zeigt unwiderlegbar, dass die Zahlung eines Lösegelds niemals eine Garantie für die Wiederherstellung darstellt, selbst wenn die Angreifer theoretisch die Absicht hätten, zu kooperieren. Die Werkzeuge können fehlerhaft sein, die Schlüssel können verloren gehen, und wie dieser Fall spektakulär beweist, kann die Malware selbst Bugs enthalten, die eine Entschlüsselung technisch unmöglich machen.

Sicherheit durch Prävention statt durch Lösegeld.

Diese Entdeckung von Coveware bekräftigt ein Grundprinzip der Cybersicherheit: Die einzige wirklich zuverlässige Verteidigung bleibt die Prävention und Vorbereitung, mit soliden Backups, die regelmäßig getestet werden, und einem bewährten Business-Continuity-Plan. Organisationen, die in widerstandsfähige Architekturen, in die Ausbildung ihrer Teams und in robuste Backup-Prozesse investieren, sind diejenigen, die Ransomware-Angriffe überleben, unabhängig von den Fähigkeiten oder Absichten der Angreifer.

Der Nitrogen-Bug ist ein gutes Beispiel dafür, warum die Empfehlungen von Regierungsbehörden und Cybersicherheitsexperten durchweg auf die gleiche Schlussfolgerung hinauslaufen: Zahlen Sie niemals Lösegeld. Die Zahlung finanziert nicht nur direkt kriminelle Aktivitäten und ermutigt zu weiteren Angriffen, sondern ist auch absolut keine Garantie für die Wiederherstellung der Daten. Im Fall von Nitrogen erreicht diese fehlende Garantie ihren Höhepunkt: Selbst beim besten Willen können Cyberkriminelle nicht entschlüsseln, was ihre eigene Malware korrumpiert hat.

Quellen:

Coveware: Nitrogen Ransomware: ESXi Malware has a bug!

The Register: Nitrogen kann seine eigene Ransomware nach einem Codierungsfehler nicht entschlüsseln.

Barracuda : Nitrogen Ransomware: Vom Staged Loader zur vollwertigen Erpressung

Sophos: In den Tank mit Nitrogen

Ransomware live: Nitrogen