Die Landschaft der Cyberbedrohungen entwickelt sich weiter und wird von immer entschlosseneren und organisierteren bösartigen Akteuren geprägt.

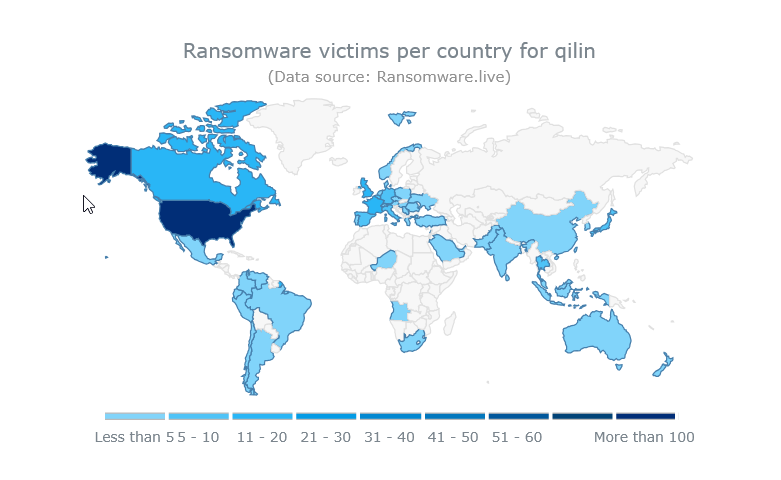

Unter diesen Gruppen hat sich die Ransomware Qilin als eine der besorgniserregendsten Bedrohungen des Jahres 2025 etabliert, insbesondere im Hinblick auf die Monate März und April 2025, die Organisationen auf der ganzen Welt ins Visier nimmt und verheerende Schäden verursacht.

Wenn Sie nach detaillierten Informationen über diese aufkommende Cyberbedrohung und die Möglichkeiten zum Schutz Ihrer Organisation suchen, bietet Ihnen dieser Artikel eine gründliche Analyse der Qilin-Ransomware und der Lösungen, die SOS Ransomware Ihnen im Falle eines Angriffs bieten kann.

Table des matières

ToggleWas ist die Qilin-Ransomware?

Die Qilin-Ransomware (auch bekannt alsAgenda) ist ein im Juli 2022 aufgetauchtes Schadprogramm, das nach einem Ransomware-as-a-Service-Modell (RaaS) funktioniert.

Dieses Modell ermöglicht es Entwicklern, ihre Malware Affiliates zur Verfügung zu stellen und dafür einen Anteil an den durch Angriffe erzielten Gewinnen zu erhalten.

Der Name „Qilin“ bezieht sich auf eine chinesische mythologische Kreatur, die Eigenschaften eines Drachen und eines gehörnten Tieres vereint und manchmal mit einem Einhorn verglichen wird. Doch trotz dieses Bezugs auf die chinesische Mythologie würde die Gruppe hinter dieser Ransomware wohl eher mit russischsprachigen Cyberkriminellen in Verbindung gebracht werden.

Qilin zeichnet sich vor allem durch sein modulares Design aus, das sehr anpassungsfähig ist…

Affiliates können die Parameter jedes Angriffs genau auf ihre spezifischen Ziele abstimmen.

Insbesondere können sie den für die jeweilige Situation optimalen Verschlüsselungsmodus festlegen, sei es eine schnelle Verschlüsselung, um die unmittelbare Wirkung zu maximieren, oder eine selektivere Verschlüsselung, um eine Entdeckung zu verhindern.

Diese Flexibilität erstreckt sich auch auf die Wahl der Dateierweiterungen, die nach der Verschlüsselung hinzugefügt werden, sodass für jede Angriffskampagne eine einzigartige Signatur erstellt werden kann. Die Malware kann auch so konfiguriert werden, dass sie bestimmte kritische Dateien oder Verzeichnisse überspringt, wodurch sichergestellt wird, dass das Betriebssystem funktionsfähig bleibt.

Schließlich können die Affiliates festlegen, welche Prozesse und Dienste vor dem Angriff gestoppt werden müssen, um die Sicherheitsabwehr zu umgehen und die Wirksamkeit der Verschlüsselung zu optimieren.

Die Entwicklung von Qilin seit seinem Auftauchen

Seit ihrem Auftauchen im Jahr 2022 hat sich die Ransomware Qilin sowohl in technischer Hinsicht als auch in Bezug auf das Ausmaß ihrer Aktivitäten erheblich weiterentwickelt:

- Juli 2022: Erste Beobachtung durch Trend Micro unter dem Namen „Agenda“ mit einem Code, der in der Programmiersprache Go (Golang) geschrieben wurde.

- Oktober 2022: Erstes aufgelistetes Opfer auf der Dark-Web-Leckseite Qilin.

- Dezember 2022: Komplette Überarbeitung der Ransomware in der Programmiersprache Rust, wodurch die Portabilität und die Fähigkeiten verbessert werden.

- März 2023: Die Gruppe Group-IB infiltriert die Gruppe und enthüllt, dass Affiliates zwischen 80 % und 85 % des gezahlten Lösegelds erhalten.

- Ende 2023: Höhepunkt der Aktivitäten mit dem Einsatz eines der fortschrittlichsten Linux-Verschlüsseler, der speziell auf virtuelle Maschinen vom Typ VMware ESXi abzielt.

- Anfang 2025: Starke Zunahme der Angriffe mit bislang über 310 gemeldeten Opfern.

- März 2025: Microsoft enthüllt, dass eine nordkoreanische Hackergruppe namens Moonstone Sleet nun die Qilin-Ransomware für einige ihrer Angriffe verwendet.

Diese ständige Veränderung zeugt von der Anpassungsfähigkeit von Qilin und seiner Entschlossenheit, eine führende Bedrohung in der Cyberangriffslandschaft zu bleiben.

Funktionsweise und Angriffsmethoden

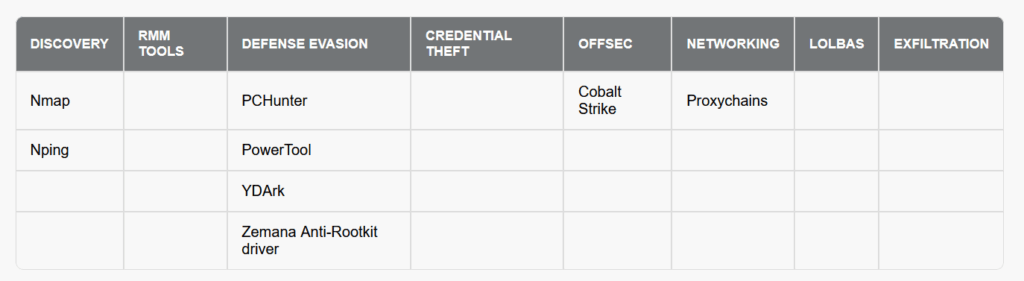

Die Qilin-Ransomware setzt ausgeklügelte Taktiken, Techniken und Verfahren (TTP) ein, die in der Regel einem eingespielten Angriffsmuster folgen.

1. Erster Zugriff

Um in die Systeme ihrer Opfer einzudringen, setzen die Qilin-Anhänger ein ganzes Arsenal unterschiedlicher Intrusionstechniken ein. Ihre Phishing-Kampagnen sind akribisch ausgeklügelt, mit überzeugenden E-Mails, die präparierte Anhänge oder Links zu kompromittierten Websites enthalten.

Auch beim Ausnutzen technischer Schwachstellen zeigen sich die Angreifer opportunistisch und konzentrieren sich besonders auf Schwachstellen in Software, die im Internet offengelegt wird.

Die Schwachstelle CVE-2023-27532 in Veeam Backup & Replication stellt eines ihrer bevorzugten Ziele dar, ebenso wie unzureichend gesicherte Fortinet-Geräte. Auch Fernzugriffsdienste wie RDP sind ein beliebter Angriffsvektor, insbesondere wenn sie nicht durch eine Multifaktor-Authentifizierung geschützt sind.

Schließlich schrecken Angreifer auch nicht davor zurück, zuvor gestohlene legitime Anmeldedaten zu verwenden, um herkömmliche Abwehrmechanismen zu umgehen.

2. Seitwärtsbewegung und Erhöhung von Privilegien

Sobald sie den ersten Zugriff erhalten haben, gehen die Angreifer :

- Verwenden Mimikatz, um Anmeldeinformationen zu extrahieren und Administratorrechte zu erlangen.

- Verwenden PsExec, um sich seitwärts durch das Netzwerk zu bewegen.

- Führen Tools wie Cobalt Strike aus, um die Schadsoftware zu verteilen.

- Manipulieren Zugriffstoken, um ihre Privilegien auf SYSTEM-Ebene zu erhöhen.

- etc

3. Exfiltration von Daten

Noch vor der Verschlüsselung setzen die Qilin-Betreiber eine methodische Exfiltrationsstrategie für sensible Daten um. Mit diesem Schritt üben sie doppelten Druck auf ihre Opfer aus. Die Angreifer identifizieren zunächst die wertvollsten Informationen – vertrauliche Dokumente, persönliche Daten, geistiges Eigentum -, die sie dann auf ihre eigenen Server transferieren.

Um diesen Prozess zu optimieren, verwenden sie Komprimierungstools, reduzieren so die Datenmenge und minimieren das Risiko, dass die Daten bei der Übertragung entdeckt werden. Die Software WinSCP wird häufig eingesetzt, um diese Transfers effizient und unauffällig zu orchestrieren. Der Umfang dieser Operationen ist oft beträchtlich, manchmal werden mehrere hundert Gigabyte an Daten extrahiert, die potenziell das gesamte Informationsvermögen einer Organisation darstellen.

4. Deaktivierung von Abwehrmaßnahmen und Löschen von Backups

Um den Erfolg ihres Angriffs zu gewährleisten, schalten die Cyberkriminellen von Qilin akribisch alle Abwehr- und Wiederherstellungsmechanismen im Zielsystem aus. Ihr Ansatz beginnt mit dem systematischen Löschen der Systemprotokolle, wodurch alle Spuren ihres Eindringens beseitigt und künftige forensische Analysen behindert werden. Anschließend deaktivieren sie strategisch Sicherheitsdienste wie Antiviren- und Intrusion-Detection-Lösungen, die die Verbreitung ihrer Ransomware behindern könnten.

Besondere Aufmerksamkeit wird der Zerstörung von Datensicherungen und Wiederherstellungspunkten gewidmet. Speziell entwickelte PowerShell-Befehle werden ausgeführt, um Windows-Ereignisprotokolle zu bereinigen und so Informationen zu entfernen, die für die Erkennung und Untersuchung potenziell entscheidend sind.

Schattenkopien, ein in Windows integrierter Sicherungsmechanismus, werden ebenfalls über Befehle wie vssadmin.exe Delete Shadows /all /quiet entfernt, wodurch den Opfern die letzte Möglichkeit genommen wird, ihre Daten ohne Zahlung eines Lösegelds wiederherzustellen.

5. Verschlüsselung der Daten

Der von Qilin eingesetzte Verschlüsselungsprozess zeugt von einer bemerkenswerten technischen Raffinesse und ist darauf ausgelegt, den Schaden zu maximieren und gleichzeitig das Risiko einer unbefugten Wiederherstellung zu minimieren.

Die Angreifer passen ihren kryptografischen Ansatz an die technische Umgebung des Ziels an. Wenn die Hardware es zulässt, bevorzugen sie den AES-256-Algorithmus im CTR-Modus und nutzen so die Hardwarebeschleunigung für eine schnelle und effiziente Verschlüsselung. Andernfalls verwenden sie ChaCha20, einen Algorithmus, der für seine Robustheit und Leistung auf Systemen ohne dedizierte Hardwarebeschleunigung bekannt ist.

Um ihre Operation noch sicherer zu machen, werden die Verschlüsselungsschlüssel und kritischen Parameter selbst durch eine RSA-4096-Verschlüsselung geschützt, wodurch eine zusätzliche Schutzebene geschaffen wird, die mit aktuellen Technologien praktisch nicht zu knacken ist.

In einigen besonders zerstörerischen Fällen kann Ransomware dieselben Dateien mehrfach verschlüsseln und damit jede Hoffnung auf eine Wiederherstellung mit herkömmlichen Datenrettungstechniken zunichte machen. Diese Verschlüsselungsstrategie erstreckt sich systematisch sowohl auf lokale Dateien als auch auf Daten, die auf Netzwerkfreigaben gespeichert sind, und maximiert so die Auswirkungen auf die gesamte Infrastruktur des Opfers.

6. Lösegeldforderung

Nach der Verschlüsselung finden die Opfer einen Hinweis auf eine Lösegeldforderung, die :

- Auf eine Seite im Tor-Netzwerk verweist

- Gibt die Höhe des Lösegelds an (je nach Größe des Opfers zwischen 25.000 $ und mehreren Millionen $).

- Droht, die exfiltrierten Daten zu veröffentlichen, wenn das Lösegeld nicht gezahlt wird

- Bietet eine Frist für die Zahlung (normalerweise 5 Tage).

Gezielte Branchen und Organisationen

Die Qilin-Ransomware zeichnet sich durch einen opportunistischen und unterschiedslosen Ansatz bei der Auswahl ihrer Ziele aus. Im Gegensatz zu einigen Gruppen, die sich auf bestimmte Branchen spezialisieren, scheinen die Qilin-Affiliates eher auf die Anfälligkeit als auf die Branche zu achten und schlagen überall dort zu, wo sie ausnutzbare Schwachstellen entdecken.

Im Gesundheitssektor hatte der Angriff auf Synnovis in Großbritannien katastrophale Auswirkungen, da er den Betrieb mehrerer Londoner NHS-Krankenhäuser erheblich störte und Hunderte von Operationen abgesagt werden mussten. Dieser Fall ist ein Paradebeispiel für die potenziell lebensbedrohlichen Auswirkungen, die solche Angriffe haben können, wenn sie auf kritische Infrastrukturen abzielen.

Auch die Medienwelt blieb nicht verschont, wie der Angriff auf Lee Enterprises, einen großen US-amerikanischen Medienkonzern, zeigt. Cyberkriminelle drohten mit der Offenlegung von 350 Gigabyte sensibler Daten, die möglicherweise vertrauliche Informationen über journalistische Quellen und redaktionelle Aktivitäten beinhalteten.

Auch die Automobilindustrie wurde von Qilin angegriffen, insbesondere durch den Angriff auf Yanfeng, einen Giganten für Automobilkomponenten, der eine Kaskade von Störungen auslöste, die sich auf die Produktion beim Hersteller Stellantis auswirkte. Dies unterstreicht die Anfälligkeit der globalen Lieferketten für solche Bedrohungen.

Auch der öffentliche Sektor ist nicht unberührt, wie die Angriffe auf Upper Merion Township in den USA und den australischen Justizdienst Court Services Victoria zeigen. Diese Vorfälle offenbaren, dass auch staatliche Einrichtungen und wichtige Dienste nicht immun sind.

Schließlich waren auch kulturelle und wohltätige Organisationen betroffen, wobei sich die Angriffe gegen The Big Issue, eine bekannte britische Wohltätigkeitsorganisation, und die Houston Symphony in den USA richteten. Diese Fälle zeigen, dass selbst gemeinnützige Organisationen zu lukrativen Zielen für Cyberkriminelle werden können.

Diese Vielfalt an Opfern unterstreicht eine besorgniserregende Tatsache: Keine Organisation ist zu klein oder zu spezialisiert, um der Aufmerksamkeit von Qilin zu entgehen. Die einzige Konstante scheint der Opportunismus der Angreifer und ihre Fähigkeit zu sein, technische und menschliche Schwachstellen auszunutzen, wo auch immer sie sich befinden.

Auswirkungen und Folgen eines Qilin-Angriffs

Die Folgen eines Angriffs durch die Qilin-Ransomware können verheerend und mehrdimensional sein:

- Betriebliche Lähmung: Totaler Stillstand der IT-Systeme und Unterbrechung der Geschäftstätigkeit.

- Verlust sensibler Daten: Exfiltration und potenzielle Veröffentlichung vertraulicher Daten.

- Erhebliche finanzielle Auswirkungen: Kosten für die Wiederherstellung, Betriebsverluste und potenziell die Zahlung eines Lösegelds.

- Rufschädigung: Verlust des Vertrauens von Kunden und Partnern nach Bekanntwerden eines Angriffs.

- Rechtliche Folgen: Risiko von Sanktionen bei Nichteinhaltung der Datenschutzbestimmungen.

Das wohl prominenteste Beispiel ist der Angriff auf Synnovis im Juni 2024, der zu :

- Die Absage von mehr als 800 Operationen in mehreren Londoner Krankenhäusern.

- Größere Störungen in den Pathologieabteilungen.

- Eine Lösegeldforderung in Höhe von 50 Millionen US-Dollar.

- Direkte Auswirkungen auf die Gesundheit und das Wohlbefinden zahlreicher Patienten.

Wie kann man sich vor der Qilin-Ransomware schützen?

Um sich vor der wachsenden Gefahr durch Qilin zu schützen, müssen Organisationen unbedingt eine robuste und proaktive mehrschichtige Verteidigung einrichten.

1. Zugriffsverwaltung und Authentifizierung

Die erste Verteidigungslinie gegen Qilin beruht auf einem rigorosen Identitäts- und Zugriffsmanagement. Die Multifaktor-Authentifizierung ist ein wichtiger Schutzwall, insbesondere für administrative Konten und Dienste, die im Internet offengelegt sind. Diese einfache Maßnahme kann viele Eindringversuche vereiteln, selbst wenn die Anmeldedaten kompromittiert wurden. Organisationen sollten auch ihre Passwortrichtlinien überdenken und lange Passphrasen mit mindestens 16 Zeichen bevorzugen, die gegen Brute-Force-Angriffe resistenter sind und sich leichter merken lassen als komplexe, aber kurze Kombinationen.

Bei der Vergabe von Zugriffsrechten sollte das Prinzip der geringsten Privilegien gelten, das sicherstellt, dass jeder Nutzer nur über die Berechtigungen verfügt, die er zur Erfüllung seiner Aufgaben unbedingt benötigt. Für Konten mit hohen Privilegien bietet der Just-in-Time-Ansatz (JIT) eine zusätzliche Schutzschicht, indem er das Fenster, in dem administrative Rechte offengelegt werden, begrenzt.

2. Wartung und Aktualisierung der Systeme

Technische Wachsamkeit ist eine grundlegende Säule jeder wirksamen Verteidigungsstrategie gegen Qilin. Das schnelle Einspielen von Sicherheitspatches, insbesondere für bekannte und aktiv ausgenutzte Schwachstellen, sollte für IT-Teams oberste Priorität haben. Durch diese Disziplin lässt sich die von Cyberkriminellen ausnutzbare Angriffsfläche erheblich reduzieren.

Antivirenlösungen sollten stets auf dem neuesten Stand gehalten und für die Echtzeiterkennung konfiguriert werden und so einen dynamischen Schutz vor neu auftretenden Bedrohungen bieten. Die Netzwerksegmentierung wiederum schränkt die seitliche Ausbreitung im Falle eines Eindringens ein und beschränkt den potenziellen Schaden auf einen isolierten Teil der Infrastruktur. Schließlich trägt die Deaktivierung nicht unbedingt erforderlicher Ports und Dienste dazu bei, die Anzahl der für Angreifer verfügbaren Einfallstore zu verringern, was einem standardmäßigen Sicherheitsansatz entspricht.

3. Überwachung und Erkennung

Um der Qilin-Bedrohung wirksam zu begegnen, ist eine frühzeitige Erkennungsfähigkeit von entscheidender Bedeutung. Durch den Einsatz von Endpoint Detection and Response (EDR)-Lösungen können verdächtige Verhaltensweisen erkannt und neutralisiert werden, bevor sie sich zu einer vollständigen Kompromittierung entwickeln. Diese modernen, oft mit künstlicher Intelligenz angereicherten Tools können ausgeklügelte Angriffsmuster erkennen, die herkömmliche Antivirenprogramme übersehen könnten.

Eine proaktive Netzwerküberwachung ergänzt dies, indem sie abnormale Kommunikation, Seitwärtsbewegungsversuche oder Datenexfiltrationen identifiziert. Mithilfe von Technologien zur Verhaltensanalyse lassen sich ungewöhnliche Aktivitäten auch dann erkennen, wenn sie keine bekannte Signatur haben.

Um die Wirksamkeit dieser Lösungen zu maximieren, ist die Einrichtung einer sicheren, zentralen Protokollierung von entscheidender Bedeutung, die sicherstellt, dass kritische Aktivitätsspuren auch dann erhalten bleiben, wenn Angreifer versuchen, sie zu löschen.

4. Robuste Backup-Strategie

Im Kampf gegen Qilin stellt eine sorgfältig ausgearbeitete Sicherungsstrategie Ihre letzte Verteidigungslinie dar. Befolgen Sie das bewährte 3-2-1-Prinzip: Bewahren Sie mindestens drei Kopien Ihrer kritischen Daten auf zwei verschiedenen Medientypen auf, wobei eine Kopie außerhalb des Standorts gespeichert wird. Diese Redundanz gewährleistet, dass Sie selbst bei einem ausgeklügelten Angriff weiterhin Zugriff auf Ihre wichtigsten Informationen haben.

Ihre Backups müssen unbedingt verschlüsselt sein, damit sie im Falle eines Diebstahls nicht ausgenutzt werden können, aber vor allem müssen sie unveränderlich gestaltet sein – d. h. sie müssen vor Änderungen oder Löschungen geschützt sein, selbst durch Benutzer mit hohen Privilegien. Dieses Merkmal ist entscheidend, da die Betreiber von Qilin aktiv auf Sicherungslösungen abzielen.

Ein Offline-Speicher, der physisch vom Hauptnetzwerk getrennt ist, bietet einen zusätzlichen Schutz vor Ransomware, die systematisch nach zugänglichen Sicherungen sucht und diese zerstört. Schließlich sollten Sie niemals regelmäßige Wiederherstellungstests vernachlässigen, denn nur so können Sie sicherstellen, dass Ihre Backups tatsächlich funktionieren, wenn Sie sie brauchen. Ein ungetestetes Backup kann in Krisensituationen nicht als zuverlässig angesehen werden.

5. Schulung und Sensibilisierung

Die Schulung der Mitarbeiter ist ein wichtiges Glied in der Verteidigungskette gegen Qilin. Cyberkriminelle nutzen menschliches Versagen häufig als ersten Einstiegspunkt aus, insbesondere durch immer raffiniertere Phishing-Techniken. Ein effektives Sensibilisierungsprogramm muss über theoretische Vorträge hinausgehen und praktische Übungen beinhalten, die reale Angriffe simulieren. Diese Simulationen ermöglichen es den Mitarbeitern, Warnsignale zu erkennen und die richtigen Reflexe auf Phishing-Versuche zu entwickeln.

Organisationen sollten außerdem klare und zugängliche Meldekanäle einrichten, die die Mitarbeiter dazu ermutigen, verdächtige E-Mails schnell zu melden, ohne eine Rüge befürchten zu müssen. Diese Kultur der kollektiven Wachsamkeit stellt ein Frühwarnsystem von unschätzbarem Wert dar.

Die Sensibilisierung sollte sich auch auf bewährte Verfahren zur Verwaltung von Passwörtern erstrecken, indem von der Wiederverwendung von Passwörtern zwischen Abteilungen abgeraten und die Verwendung von Passwortmanagern gefördert wird. Diese Tools ermöglichen es, eindeutige und komplexe Kennungen für jeden Dienst zu verwenden, ohne die Benutzerfreundlichkeit zu beeinträchtigen.

Wiederherstellungslösungen mit SOS Ransomware

Wenn Ihre Organisation trotz aller Vorsichtsmaßnahmen Opfer der Qilin-Ransomware wird, kann SOS Ransomware Ihnen mit seinem auf die Datenwiederherstellung nach einem Ransomware-Angriff spezialisierten Fachwissen helfen.

Unser Ansatz bei Qilin-Angriffen

Als spezialisierte Abteilung von Recoveo, dem französischen Marktführer für Datenrettung mit über 100.000 erfolgreichen Rettungen, haben wir eine strenge Methodik entwickelt, um mit Ransomware-Angriffen, einschließlich der Angriffe der Qilin-Gruppe, umzugehen.

Unsere Intervention beginnt mit einer schnellen und genauen Bewertung des Angriffs. Unser rund um die Uhr verfügbares Expertenteam analysiert akribisch das Ausmaß des Schadens, um festzustellen, welche Systeme betroffen sind, und um klare Prioritäten für die Wiederherstellung zu setzen. Dieser erste Schritt ist entscheidend, um die Chancen auf eine Wiederherstellung zu maximieren und gleichzeitig die Ausfallzeit kritischer Dienste zu minimieren.

Anschließend isolieren wir die infizierten Systeme und erstellen forensische Kopien. Dieser vorsichtige Ansatz stellt sicher, dass keine Wiederherstellungsmaßnahmen die Daten weiter kompromittieren oder potenziell wichtige Beweise löschen. Unsere Techniker arbeiten ausschließlich mit diesen Kopien und bewahren so die Integrität der Originaldatenträger.

Unser Fachwissen erstreckt sich auf alle Arten von Infrastrukturen, von komplexen Servern und RAID-Systemen bis hin zu virtualisierten Umgebungen wie VMware, Docker, Citrix und Microsoft. Wir beherrschen auch die Wiederherstellung von Daten aus verschiedenen Datenbanken (SQL Server, Oracle, MySQL, Maria DB) und Sicherungssystemen (Veeam, Acronis, Arcserve), die oftmals das vorrangige Ziel der Qilin-Angreifer sind.

Um diese Wiederherstellungsaufgaben zu erfüllen, verwenden wir spezielle, intern entwickelte Tools. Diese proprietären Lösungen ermöglichen es uns, auch bei den komplexesten Systemen einzugreifen und von Ransomware verschlüsselte Daten wiederherzustellen, selbst wenn konventionelle Methoden versagen.

Die Endphase umfasst die methodische Extraktion der wiederhergestellten Daten, gefolgt von strengen Gültigkeitstests, um die Integrität der Daten zu gewährleisten. Anschließend wird ein detailliertes Inventar der wiederhergestellten Dateien erstellt, das einen klaren Überblick darüber bietet, was gerettet werden konnte, und eine effektive Planung der Wiederherstellung des Geschäftsbetriebs ermöglicht.

Warum sollten Sie sich für SOS Ransomware im Vergleich zu Qilin entscheiden?

Unsere Expertise im Umgang mit Ransomware wurde durch mehr als 250 erfolgreiche Einsätze in ähnlichen Fällen aufgebaut. Dank dieser gesammelten Erfahrung konnten wir unsere Techniken und Werkzeuge verfeinern, um speziell auf die Herausforderungen durch hochentwickelte Bedrohungen wie Qilin zu reagieren. Wir verstehen die technischen Besonderheiten dieser Ransomware und haben geeignete Ansätze entwickelt, um die Chancen auf eine Wiederherstellung zu maximieren.

Wir haben erhebliche Ressourcen in die Entwicklung spezieller Tools für die Wiederherstellung aus Veeam-Backup-Dateien gesteckt, die häufig Ziel von Qilin-Angriffen sind. Diese Spezialisierung ermöglicht es uns, auch dann effektiv einzugreifen, wenn die üblichen Sicherungsmechanismen kompromittiert wurden.

Schnelles Eingreifen ist ein entscheidender Vorteil im Kampf gegen Ransomware. Unser Notfallteam ist so strukturiert, dass es innerhalb einer Stunde reagieren kann, wodurch die Ausbreitung des Schadens begrenzt und die Chancen auf eine Wiederherstellung gewahrt werden.

Zahlen Sie kein Lösegeld!

Sich der Erpressung der Qilin-Cyberkriminellen zu beugen, mag als schnellste Lösung erscheinen, aber dieser Ansatz birgt große Risiken, die Sie unbedingt bedenken sollten. Die Zahlung eines Lösegelds geht nicht mit einer Garantie einher, dass Ihre Daten wiederhergestellt werden. Viele Organisationen, die den Forderungen der Angreifer nachgegeben haben, sind mit fehlerhaften oder unvollständigen Entschlüsselungstools konfrontiert worden oder haben, schlimmer noch, trotz Überweisung des Geldes nie die versprochenen Schlüssel erhalten.

Abgesehen von der technischen Unsicherheit stellen Lösegeldzahlungen eine direkte Finanzierung krimineller Aktivitäten dar, die potenziell andere Formen der Cyberkriminalität oder sogar den Terrorismus anheizen. Diese Tatsache erklärt, warum Cybersicherheitsexperten, darunter das FBI und die ANSSI, ausdrücklich von dieser Option abraten.

Ein häufig übersehener Aspekt ist, dass die Zahlung eines Lösegelds die Schwachstellen, die den ursprünglichen Angriff ermöglicht haben, nicht beseitigt. Ohne umfassende Abhilfe bleibt Ihre Organisation weiteren Einbrüchen ausgesetzt, möglicherweise von denselben Akteuren, die nun Ihre Zahlungsbereitschaft kennen.

SOS Ransomware bietet eine zuverlässigere und ethisch vertretbare Alternative, mit der Sie Ihre Daten mit legitimen Mitteln wiederherstellen und gleichzeitig Ihre Sicherheitshaltung stärken können, um künftige Angriffe zu verhindern.

Quellen des Artikels :

- Sentinelone – Agenda (Qilin) Ransomware: In-Depth Analysis.

- Picus Security – Qilin Ransomware (englisch)

- Wikipedia – Qilin (Cybercrime-Gruppe)

- Microsoft – North Korean hackers now deploying Qilin ransomware

- Darktrace – Qilin Ransomware-as-a-Service Operator.

- Industrial Cyber – CISA bekräftigt erneut, die US-amerikanische kritische Infrastruktur zu schützen.

- Ransomware.live