Table des matières

ToggleRETEX: Vom Versagen des Akira-Entschlüsslers zu einer maßgeschneiderten Lösung.

Der Hintergrund des Angriffs

Vor kurzem wurden wir von einem IT-Unternehmen im Süden der Niederlande dringend um Hilfe gebeten, nachdem es von einem Angriff mit der Ransomware Akira heimgesucht worden war.

Diese Firma sah sich, wie so viele andere, mit einem leider mittlerweile klassischen Szenario konfrontiert: eine massive Verschlüsselung von Dateien auf ihrer VMware ESXi-Infrastruktur, gefolgt voneinem abrupten Absturz des Servers mitten im Verschlüsselungsprozess…

Die Infrastruktur bestand aus mehreren Dutzend geschäftskritischen virtuellen Maschinen. Der ESXi-Server, ein Eckpfeiler ihres Informationssystems, beherbergte sensible Daten und wichtige Geschäftsanwendungen.

Als Akira zuschlug, wurde die gesamte Geschäftstätigkeit des Unternehmens lahmgelegt.

Eine zweischneidige Entscheidung: Lösegeld zahlen?

Angesichts des Ausmaßes des Schadens und der betrieblichen Dringlichkeit traf die Unternehmensleitung die schwierige Entscheidung, das Lösegeld zu zahlen.

Diese Entscheidung, die angesichts des extremen Drucks weitgehend verständlich ist, verdeutlicht das Dilemma, vor dem viele Organisationen stehen: Soll der Betrieb um jeden Preis aufrechterhalten werden, selbst um den Preis, dass die kriminelle Wirtschaft ohne Erfolgsgarantie angeheizt wird?

Die Angreifer lieferten tatsächlich gemäß ihren „Verpflichtungen“ einen offiziellen Entschlüsseler zusammen mit einem Entschlüsselungsschlüssel. Das Tool schien relativ einfach zu bedienen zu sein, mit klaren Anweisungen :

unlocker.exe -p="path_to_unlock"

unlocker.exe -s="C:paths.txt"

where "paths.txt" is a list of paths for the decryptor, each path on a new line

ESXi commands:

1) chmod +x unlocker

2) ./unlocker -p="/vmfs/volumes"Das unerwartete Versagen des Entschlüsslers…

Schnell wurde klar, dass der offizielle Entschlüsseler von Akira erhebliche Mängel aufwies. Während die erste Datei noch problemlos wiederhergestellt werden konnte, wurde die Situation bei der zweiten Datei schon komplizierter. Unsere technische Analyse ergab mehrere kritische Probleme:

Fehlende Akira-Footers: Die betroffenen Dateien verfügten nicht über die charakteristische Signatur, die von der Ransomware am Ende der Datei hinzugefügt wurde. Diese Signatur, die für das reibungslose Funktionieren des Entschlüsselers unerlässlich ist, fehlte aufgrund des abrupten Serverabsturzes während des Verschlüsselungsprozesses.

Ungehandhabte Teilverschlüsselung: Der offizielle Entschlüsseler konnte mit teilverschlüsselten Dateien nicht umgehen. Als der ESXi-Server abstürzte, brach der Verschlüsselungsprozess in der Mitte einiger Bereiche ab und erzeugte Dateien in einem hybriden Zustand, den das Tool nicht vorhersehen konnte.

Mangelhafte Fehlerbehandlung: Angesichts dieser nicht vorhersehbaren Situationen erzeugte der Entschlüsseler fatale Fehler und brach die Verarbeitung ab, sodass die Opfer in der Sackgasse saßen.

Was tun, wenn die Cyberkriminellen überlaufen?

Die Situation verschärfte sich noch, als die beauftragte Cybersicherheitsfirma versuchte, erneut Kontakt zu den Akira-Betreibern aufzunehmen, um technische Unterstützung zu erhalten. Dieser Schritt, zeugt von der Verzweiflung der Opfer angesichts der Ineffizienz der bezahlten „Lösung“ und der Gleichgültigkeit der Hacker.

Die Ergebnisse waren enttäuschend: Die Akira-Foren im Darkweb waren geschlossen, und von der Gruppe kam keine Antwort. Wie es ein Analyst der beteiligten Cyberzelle bitter ausdrückte: „Unsere ‚lazy bastards‘ sonnen sich bereits am Pool, Mission erfüllt“.

Diese Haltung offenbart eine oft übersehene Realität: Sobald das Lösegeld einkassiert ist, haben Cyberkriminelle kein Interesse mehr daran, technischen Support zu leisten. Ihr „Kundenservice“ endet mit der Zahlung!

Die Problematik der Backups

Neben den Schwierigkeiten mit dem Entschlüsselungsprogramm stand das Unternehmen vor einer weiteren Herausforderung: die Nichtverfügbarkeit seiner kritischen Backups. Der NAS mit den Backups war selbst ausgefallen und war zu einem Datenrettungsspezialisten geschickt worden, der sich nach den gesammelten Informationen wahrscheinlich im Ausland befand.

Diese Situation verdeutlicht eine häufige Schwachstelle: Organisationen glauben oft, dass ihre Backups sie vor Ransomware schützen, vernachlässigen aber die Aspekte der Verfügbarkeit und Ausfallsicherheit eben dieser Backups.

Die ersten Ergebnisse der Analyse von .vbk-Dateien ( Veeam-Backups), die vom NAS wiederhergestellt wurden, waren zunächst optimistisch. Ein Kollege hatte alle Dateien als „gut“ eingestuft. Unsere eigene Analyse mit Spezialwerkzeugen ergab jedoch eine ganz andere Realität.

Die gründliche technische Analyse

Unsere genaue Diagnose ergab, dass nur drei Dateien aus allen Datensicherungen wirklich verwertbar waren. Bei diesen Dateien, die alle sehr klein waren (weniger als 10 MB), handelte es sich um inkrementelle Backups, die mit einem Veeam-Passwort geschützt waren.

Obwohl wir die Liste der in einer dieser Dateien enthaltenen virtuellen Maschinen extrahieren konnten, erwies sich die Wiederherstellung verwertbarer Daten als unmöglich. Bei mehr als 5 % der Dateistruktur blieben nur inkohärente und unbrauchbare Blöcke übrig.

Diese Situation verdeutlicht, wie wichtig regelmäßige Wiederherstellungstests sind. Eine Datensicherung, die nie getestet wurde, ist oft nur ein Trugbild der Sicherheit.

Die Entwicklung einer maßgeschneiderten Lösung

Angesichts des Versagens des offiziellen Entschlüsslers und der Nichtverfügbarkeit von Backups beschloss unser Team, eine maßgeschneiderte Lösung zu entwickeln. Dieser Ansatz erforderte eine gründliche forensische Analyse des Verschlüsselungsmechanismus von Akira.

Reverse Engineering des Entschlüsslers: Wir analysierten die interne Funktionsweise des von den Angreifern bereitgestellten Entschlüsslers. Diese Analyse ermöglichte es uns, die verwendeten Verschlüsselungsmechanismen zu verstehen und Fehlerstellen zu identifizieren.

Identifizierung von Verschlüsselungsmustern: Jede Datei wies eine andere Signatur auf, die auf die Unterbrechung des Prozesses zurückzuführen war. Wir entwickelten Algorithmen, die dynamisch verschlüsselte und unverschlüsselte Bereiche identifizieren konnten.

Manuelle Schlüsselextraktion: Der Entschlüsselungsprozess basierte auf Schlüsseln, die für jede Datei manuell extrahiert und injiziert werden mussten, wobei man sich an die Besonderheiten jeder Korruption anpassen musste.

Entwicklung eines adaptiven Entschlüsslers: Unsere endgültige Lösung war in der Lage, sich dynamisch an die Besonderheiten jeder Datei anzupassen, indem sie Datenblöcke rekonstruierte und Unterbrechungen der Verschlüsselung verwaltete.

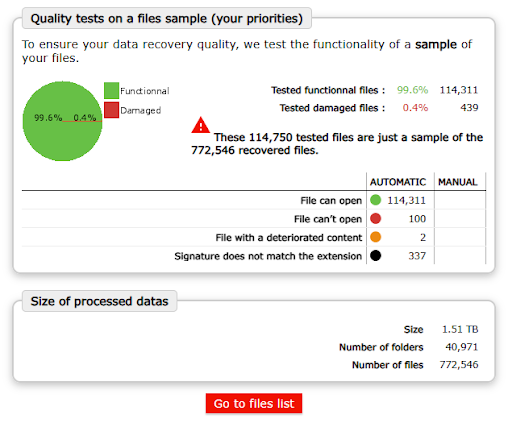

Ergebnisse und Lieferung

Weniger als 48 Stunden nach Beginn unserer Intervention konnten wir alle entschlüsselten Dateien an unseren Kunden ausliefern. Diese Leistung zeigt mehrere wichtige Punkte auf:

Vorteil der Fachkompetenz: Unsere maßgeschneiderte Lösung erwies sich als effektiver als das von den Cyberkriminellen selbst bereitgestellte Tool.

Wert der technischen Analyse: Ein tiefgreifendes Verständnis der Verschlüsselungsmechanismen kann die Schwächen automatisierter Tools überwinden.

Wert der Reaktionsfähigkeit: Durch unser schnelles Eingreifen konnten die Auswirkungen des Angriffs auf die Geschäftstätigkeit des Unternehmens begrenzt werden.

Die Lektionen, die wir aus dieser Intervention gelernt haben

Diese Erfahrung veranschaulicht mehrere wichtige Realitäten:

- Die Zahlung des Lösegelds ist keine Garantie für die Wiederherstellung: Selbst wenn Organisationen den Forderungen der Cyberkriminellen nachgeben, haben sie keine Garantie, dass sie ihre Daten wiederherstellen können.

- Die Zuverlässigkeit von Entschlüsselungsgeräten ist fraglich: Die von den Angreifern bereitgestellten Tools sind oftmals grundlegend und bewältigen keine komplexen Anwendungsfälle.

- Technische Expertise macht den Unterschied: In kritischen Situationen kann das Eingreifen erfahrener Spezialisten den Unterschied zwischen der Wiederherstellung und dem endgültigen Verlust der Daten ausmachen.

- Die Bedeutung von Backup-Tests: Eine Backup-Strategie, die nicht regelmäßig getestet wird, kann sich im kritischen Moment als nutzlos erweisen.

Akira Ransomware: Hintergrund und gründliche technische Analyse.

Auftauchen und Positionierung im Ökosystem.

Akira tauchte im März 2023 vor dem Hintergrund einer tiefgreifenden Veränderung der Ransomware-Landschaft auf. Sein Auftauchen fiel mit dem allmählichen Verschwinden einiger etablierter Gruppen zusammen und verdeutlicht die ständige Dynamik der Erneuerung dieses kriminellen Ökosystems.

Die Gruppe hat sich schnell als große Bedrohung etabliert und von Anfang an ein ausgeklügeltes RaaS-Modell (Ransomware-as-a-Service) verfolgt. Bei diesem Ansatz stellen Entwickler ihre Schadsoftware gegen eine Gewinnbeteiligung Affiliates zur Verfügung, wodurch sich die Auswirkungen und die Reichweite der Angriffe vervielfachen.

Die mutmaßlichen Verbindungen zu conti

Viele Cybersicherheitsexperten stellen beunruhigende Verbindungen zwischen Akira und der untergegangenen Ransomware Conti her, die im Mai 2022 offiziell ihren Betrieb eingestellt hat. Diese Verbindungen stützen sich auf mehrere Elemente:

Ähnlichkeiten bei den Angriffstechniken: Die Methoden der Infiltration, der seitlichen Ausbreitung und der Verschlüsselung weisen viele Ähnlichkeiten mit den von Conti verwendeten Methoden auf.

Wiederverwendung von Tools: Einige der von Akira verwendeten Tools und Skripte weisen auffällige Ähnlichkeiten mit denen auf, die vom Conti-Ökosystem entwickelt wurden.

Sofortigetechnische Expertise: Im Gegensatz zu neuen Gruppen, die eine Lernphase benötigen, zeigte Akira bereits in den ersten Tagen eine bemerkenswerte technische Raffinesse.

Diese mutmaßliche Abstammung würde zum Teil erklären, warum Akira sich so schnell als große Bedrohung etabliert hat und potenziell von dem gesammelten Fachwissen der ehemaligen Conti-Betreiber profitiert.

Die technische Entwicklung: von Windows zu Multi-Plattform.

Eines der bemerkenswertesten Merkmale von Akira ist seine rasante technische Entwicklung. Ursprünglich auf Windows-Umgebungen ausgerichtet, erweiterte die Gruppe ihre Fähigkeiten rasch auf Linux-Systeme, insbesondere VMware ESXi-Server.

Dieser Übergang, der bereits im April 2023 vollzogen wird, zeugt von einem strategischen Verständnis moderner Infrastrukturen. ESXi-Server sind besonders attraktive Ziele, da sie häufig einen Single Point of Failure darstellen: Die Kompromittierung eines einzigen Virtualisierungsservers kann Dutzende von virtuellen Maschinen betreffen.

Eine ausgeklügelte kryptografische Architektur

Akira verwendet eine hybride Verschlüsselungsarchitektur, die Effizienz und Sicherheit kombiniert:

ChaCha20 für die symmetrische Verschlüsselung: Diese Wahl ist nicht zufällig. ChaCha20 bietet auf modernen Prozessoren eine hervorragende Leistung bei gleichzeitiger Aufrechterhaltung eines hohen Sicherheitsniveaus. Diese Kombination ermöglicht eine schnelle Verschlüsselung großer Datenmengen.

RSA für den Schlüsselschutz: Die ChaCha20-Schlüssel werden selbst mit RSA verschlüsselt, wodurch eine zweistufige Architektur entsteht, die jeden Versuch, ohne den privaten Schlüssel der Angreifer wiederhergestellt zu werden, erheblich erschwert.

Signaturverwaltung: Akira fügt verschlüsselten Dateien spezifische Signaturen (Footers) hinzu, mit denen der Entschlüssler die Integrität und Vollständigkeit des Verschlüsselungsprozesses bestätigen kann.

Entwicklung von Erweiterungen und Markierungen

Die Entwicklung der von Akira verwendeten Erweiterungen zeugt von einer kontinuierlichen Anpassung :

- Anfangsphase (.akira): Die ersten Versionen verwendeten die Erweiterung .akira, die von Sicherheitslösungen leicht erkannt werden konnte.

- Diversifizierung (.powerranges): Die Einführung neuer Endungen wie .powerranges zielt darauf ab, Erkennungssignaturen zu entgehen und die automatische Identifizierung zu erschweren.

Diese Diversifizierungsstrategie ist Teil einer Logik der kontinuierlichen Anpassung an die von den Sicherheitsteams eingesetzten Gegenmaßnahmen.

Eine ausgeklügelte Angriffsmethodik

Erstzugriff und Erkennung

Akiras anfängliche Zugriffsmethoden lassen einen methodischen und opportunistischen Ansatz erkennen :

Ausnutzung anfälliger VPNs: VPN-Systeme ohne Multifaktor-Authentifizierung sind das bevorzugte Ziel. Akira nutzt insbesondere die bekannten Schwachstellen in Cisco VPN-Lösungen aus.

Kompromittierung von Remote-Zugangsdiensten: Das schlecht gesicherte RDP-Protokoll ist ein weiterer beliebter Angriffsvektor, der über Brute-Force-Techniken oder kompromittierte Anmeldedaten ausgenutzt wird.

Gezieltes Phishing: Die Spear-Phishing-Kampagnen von Akira sind besonders raffiniert, mit individuell angepassten Ködern, die auf die Besonderheiten der jeweiligen Zielorganisation zugeschnitten sind.

Etablierung der Persistenz

Sobald der erste Zugriff erfolgt ist, setzt Akira eine mehrschichtige Persistenzstrategie ein:

Erstellung von Scheinkonten: Angreifer erstellen Administratorkonten oder kompromittieren bestehende Konten, wodurch sichergestellt wird, dass der Zugriff auch nach der anfänglichen Entdeckung aufrechterhalten bleibt.

Nutzung legitimer Tools: Tools wie AnyDesk, WinSCP, FileZilla und Rclone werden missbraucht, um den Zugriff aufrechtzuerhalten und die Exfiltration zu erleichtern.

Ausnutzung des Active Directory: In Unternehmensumgebungen zielt Akira darauf ab, Domain-Administrator-Privilegien zu erlangen, um eine effiziente Seitenverbreitung zu ermöglichen.

Aufklärung und Kartierung

Die Aufklärungsphase von Akira kann sich über mehrere Wochen erstrecken. Angreifer nutzen Tools wie SoftPerfect Network Scanner und Advanced IP Scanner, um akribisch zu kartografieren :

- Kritische Server und ihre gegenseitigen Abhängigkeiten.

- Die Backup-Systeme und ihre Standorte

- Sensible Daten und ihr Standort

- Die Sicherheitsmaßnahmen und ihre möglichen Lücken

Die Strategie der doppelten Erpressung

Akira hat die Technik der doppelten Erpressung perfektioniert, die eine Kombination aus zerstörerischer Verschlüsselung und drohender Offenlegung darstellt:

Vorherige Exfiltrationsphase: Vor der Verschlüsselung identifizieren und extrahieren die Angreifer die sensibelsten Daten, ein Prozess, der mehrere Terabyte umfassen kann.

Selektive Verschlüsselung: Im Gegensatz zu primitiver Ransomware wendet Akira eine selektive Verschlüsselung an, die auf kritische Dateien abzielt, während die minimale Funktionalität erhalten bleibt.

Individuelle Verhandlungen: Die Gruppe führt Verhandlungen, die auf jedes Opfer zugeschnitten sind, und passt ihre Forderungen an die Größe und Finanzkraft der Organisation an.

Auswirkungen und alarmierende Statistiken

Die Daten der Cybersecurity and Infrastructure Security Agency (CISA) zeichnen ein beunruhigendes Bild der Auswirkungen von Akira. Seit März 2023 hat die Gruppe mehr als 250 Organisationen betroffen und dabei ungefähr 42 Millionen US-Dollar an illegalen Einnahmen generiert.

Die Statistiken für 2025 bestätigen diesen besorgniserregenden Trend:

- Januar 2025: 72 beanspruchte Angriffe.

- Februar 2025: 77 beanspruchte Angriffe.

Diese Zahlen positionieren Akira als die weltweit aktivste Ransomware-Gruppe, die ihre Konkurrenten in Bezug auf Volumen und Auswirkungen übertrifft.

Zielsektoren und spezifische Schwachstellen

Medizinischer Sektor

Der medizinische Sektor stellt ein vorrangiges Ziel für Akira dar, so dass das Health Sector Cybersecurity Coordination Center (HC3) im Februar 2024 eine formelle Warnung herausgab. Gesundheitseinrichtungen weisen mehrere attraktive Schwachstellen auf:

- Systemkritikalität: Die Unterbrechung von Krankenhaussystemen gefährdet unmittelbar Menschenleben.

- Zahlungsfähigkeit: Gesundheitseinrichtungen verfügen in der Regel über große Budgets.

- Sensible Daten: Medizinische Informationen haben auf dem Schwarzmarkt einen hohen Wert.

Kritische Infrastrukturen

Öffentliche Versorgungsunternehmen, Verkehrsnetze und Kommunikationssysteme stehen unter besonderer Beobachtung und schaffen erhebliche systemische Risiken für die Gesellschaft.

Verarbeitendes Gewerbe

In der verarbeitenden Industrie, die häufig von SCADA- und Automatisierungssystemen abhängig ist, kommt es zu besonders kostspieligen Produktionsunterbrechungen.

Entwicklung von Gegenmaßnahmen und Anpassungen

Angesichts der Bemühungen der Cybersicherheitsbranche zeigt Akira eine bemerkenswerte Anpassungsfähigkeit :

Migration der Angriffsvektoren: Die Gruppe gibt schrittweise weniger effektiv gewordene Methoden auf, um neue Vektoren zu erforschen.

Zunehmende Sophistizierung: Integration fortschrittlicher Techniken, um die Erkennung zu automatisieren und die Effektivität der Angriffe zu erhöhen.

Geografische Diversifizierung: Expansion in neue Märkte, insbesondere im Asien-Pazifik-Raum und in Südamerika.

Herausforderungen für Sicherheitsteams

Die Raffinesse von Akira stellt die Sicherheitsteams vor besondere Herausforderungen:

Komplexe Erkennung: Die Verwendung legitimer Tools und die ausgefeilten Techniken erschweren die automatische Erkennung.

Kritische Reaktionszeit: Die schnelle Ausführung von Akira erfordert nahezu sofortige Reaktionsmöglichkeiten.

Technische Expertise: Das Verständnis der Angriffsmechanismen erfordert umfassende technische Expertise.

Schlussfolgerung :

Unser Feedback zu dem niederländischen Unternehmen veranschaulicht die Realitäten der Ransomware Akira sehr gut. Trotz der Zahlung des Lösegelds war die vollständige Wiederherstellung der Daten nicht garantiert. Nur durch umfassende technische Expertise und die Entwicklung einer maßgeschneiderten Lösung konnten wir die Mängel des offiziellen Entschlüsselungsprogramms überwinden.

Diese Erfahrung unterstreicht mehrere entscheidende Punkte:

- Bezahlung ist nie eine Garantie: Selbst wenn Organisationen den Forderungen der Cyberkriminellen nachgeben, können sie nicht sicher sein, dass sie ihre Daten vollständig wiederherstellen können.

- Technische Expertise macht den Unterschied: In kritischen Situationen kann das Eingreifen erfahrener Spezialisten das leisten, was automatisierte Tools nicht schaffen.

- Präventive Vorbereitung ist entscheidend: Eine umfassende Verteidigungsstrategie, die getestete Backups, fortschrittliche Erkennung und einen Reaktionsplan umfasst, ist immer noch die beste Investition.

- Anpassungsfähigkeit ist entscheidend: Angesichts ausgeklügelter Bedrohungen wie Akira müssen Organisationen kontinuierliche Anpassungs- und Innovationsfähigkeiten entwickeln.

Akira steht für die Entwicklung von Ransomware hin zu ausgefeilteren und anpassungsfähigeren Formen. Seine Fähigkeit, sich weiterzuentwickeln, innovativ zu sein und herkömmliche Gegenmaßnahmen zu umgehen, macht ihn zu einem gefährlichen Gegner. Die Organisationen, die diese Bedrohung überleben werden, werden diejenigen sein, die in Widerstandsfähigkeit statt in bloßen Schutz investiert haben.

Bei einem Vorfall mit Akira oder anderer Ransomware sollten Sie nicht zögern, die Hilfe erfahrener Spezialisten in Anspruch zu nehmen. Wie unsere Intervention gezeigt hat, kann ein innovativer technischer Ansatz manchmal dort erfolgreich sein, wo herkömmliche Lösungen versagen.