DragonForce hat sich innerhalb weniger Monate als eine der gefürchtetsten Ransomware-Gruppen des Jahres 2025 etabliert. Hinter diesem Namen verbirgt sich ein cyberkriminelles Kartell, das die technische Stärke von Varianten aus LockBit und Conti mit einem neuartigen Ransomware-as-a-Service (RaaS )-Modell kombinieren kann. Weit entfernt von klassischen Strukturen bietet DragonForce seinen Affiliates eine komplette White-Label-Infrastruktur, ein zentrales Kampagnenmanagement und eine aggressive Expansionsstrategie. Das Ergebnis: eine Industrialisierung der Ransomware, die die Spielregeln neu definiert und nun weltweit sowohl große Unternehmen als auch öffentliche Einrichtungen bedroht.

Table des matières

ToggleUrsprünge von DragonForce

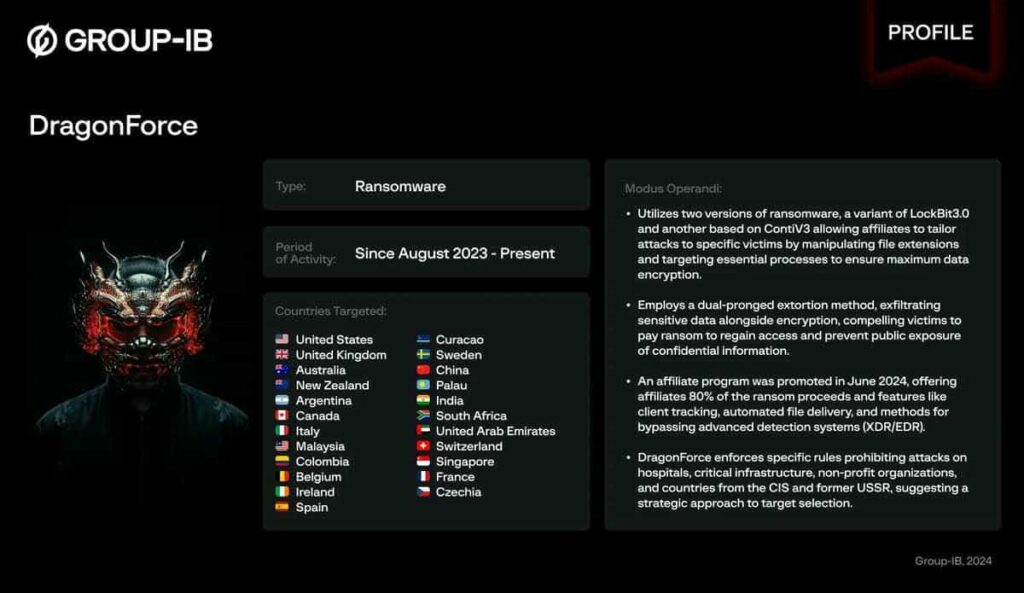

Die DragonForce-Gruppe trat erstmals Ende 2023 als nennenswerter Akteur im Ransomware-Ökosystem in Erscheinung. Die ersten dokumentierten Angriffe erfolgten im August 2023 mit anfänglichen technischen Varianten aus LockBit 3.0, gefolgt ab 2024 von modifizierten Versionen von ContiV3, die eine ausgeklügelte Strategie der doppelten Erpressung veranschaulichten.

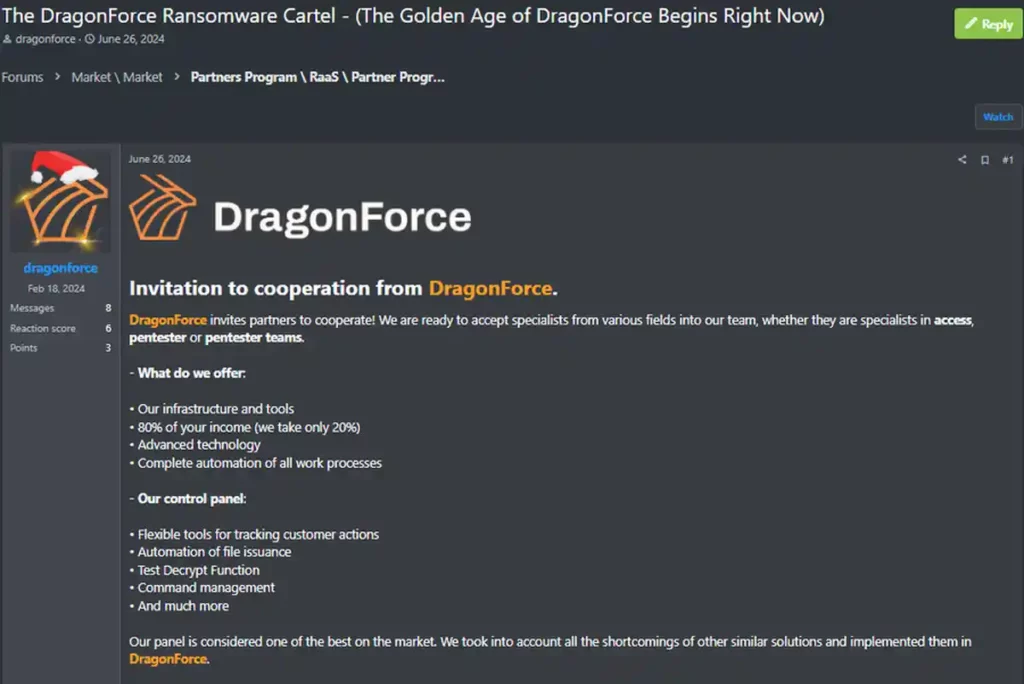

Ab Mitte 2024 startete DragonForce ein Ransomware-as-a-Service (RaaS)-Programm, das seinen Mitgliedern gegen eine Provision von 20 bis 20-30 % des Lösegelds schlüsselfertige Tools – Admin-Panels, Infrastruktur für Datenlecks, technische Unterstützung – anbot.

Die Bedrohung ist seit 2023 aktiv und hat sich schnell international ausgebreitet. Zwischen August 2023 und August 2024 forderte DragonForce 82 Opfer, darunter in der Fertigungsindustrie, im Immobiliensektor, im Transportwesen und bei Regierungsstellen. Seine Präsenz ist nun global, mit Kampagnen, die auf die USA, Italien, Australien, das Vereinigte Königreich und darüber hinaus abzielen.

DragonForce wird heute nicht mehr nur als Untergrundgruppe, sondern als Ransomware-Kartell wahrgenommen: Seine Stärke liegt in seinem White-Label-Modell, seiner Fähigkeit, Partner zu gewinnen und zu strukturieren, und seiner weitreichenden Präsenz auf dem Markt für organisierte Cyberkriminalität.

Technische Architektur: Zwei Varianten, um den Markt zu dominieren.

DragonForce operiert mit zwei Hauptvarianten von Ransomware, eine Strategie, die seine technische Raffinesse und sein Bestreben, verschiedene Arten von Affiliates anzuziehen, widerspiegelt.

Auf LockBit 3.0 basierende Variante

Die erste Variante baut auf dem offengelegten Konstrukteur von LockBit 3.0 (auch bekannt als LockBit Black) auf. Dieser pragmatische Ansatz ermöglicht es ehemaligen LockBit-Anhängern, sich schnell an die DragonForce-Infrastruktur anzupassen. Der Verschlüsselungsalgorithmus verwendet AES für die primäre Dateiverschlüsselung und RSA für die Sicherung der Schlüssel– eine im Ransomware-Ökosystem bewährte Methode.

Ursprüngliche“ Variante, die auf Conti v3 basiert.

Die zweite, raffiniertere Variante wird als „Original“ angepriesen, basiert aber in Wirklichkeit auf dem offengelegten Quellcode von Conti v3, der mit neuen Funktionen angereichert wurde. Diese Variante nutzt den ChaCha8-Algorithmus für eine schnellere Verschlüsselung und integriert fortgeschrittene Evasionstechniken, insbesondere die Bring Your Own Vulnerable Driver (BYOVD)-Methode.

Die BYOVD-Technik ermöglicht es Ransomware, verwundbare, aber digital signierte Treiber auszunutzen, um die Prozesse von Sicherheitslösungen auf Kernebene zu beenden. DragonForce nutzt unter anderem :

- TrueSight.sys: ein Treiber von Adlice Software (RogueKiller Antirootkit Driver v3.3).

- RentDrv.sys: entwickelt von Hangzhou Shunwang Technology.

Diese Treiber exponieren IOCTL-Befehle mit privilegierten Funktionen, aber es fehlen angemessene Zugriffskontrollen, so dass kritische Prozesse über ZwOpenProcess() und ZwTerminateProcess() beendet werden können.

Die Ziele von DragonForce: von globaler Diversifizierung bis hin zu großen britischen Einzelhändlern.

Globale Entwicklung der Opferzahlen seit 2023

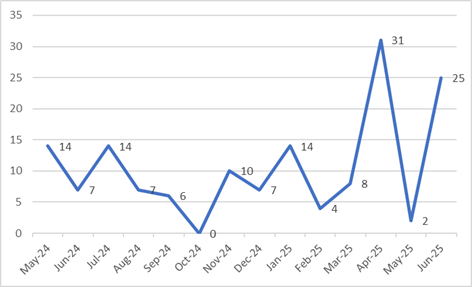

Seit seinen ersten Angriffen Ende 2023 hat DragonForce ein rasantes Wachstum seiner Aktivitäten verzeichnet. Während die Gruppe zu Beginn nur eine Handvoll Opfer für sich beanspruchte, wird sie heute als eines der aktivsten Ransomware-Kollektive des Jahres 2025 identifiziert.

Laut einem Bericht Q2 2025 von GuidePoint Security hat DragonForce seit seiner Gründung weltweit mehr als 120 Opfer für sich beansprucht, mit einer deutlichen Beschleunigung im Juni 2025, als fast 20 neue Opfer auf seiner Leaking-Website veröffentlicht wurden. Diese Dynamik bestätigt den Machtzuwachs des Kartells trotz einer allgemeinen Fragmentierung der RaaS-Landschaft.

Diversifiziertes globales Targeting

Außerhalb Großbritanniens diversifizierte DragonForce seine Angriffe, indem es international verschiedene Sektoren ins Visier nahm. Die Gruppe traf insbesondere das Gesundheitswesen mit dem Heart Centre in Australien, wo Anfang 2025 rund 5 GB an Patientendaten veröffentlicht wurden, und Verbraucherdienstleistungen mit demAngriff auf 5àSec in Frankreich, der das internationale Netzwerk von Reinigungen betraf. DragonForce zielt außerdem auf die industrielle Fertigung, die Logistik und den Einzelhandel ab.

Insgesamt gab es laut Check Point Research Mitte 2025 auf der DragonForce-Lecksite mehr als 250 veröffentlichte Opfer, mit einem bemerkenswerten Höhepunkt der Aktivität während der Frühjahrskampagnen.

Dies deutet auf eine offensive Strategie hin, die breiter angelegt ist als die von 2024: DragonForce zielt nun sowohl auf westliche Medienmarken als auch auf unauffälligere, aber ebenso strategische Industrie- und Handelsunternehmen.

Kampagne gegen den britischen Einzelhandelssektor

Im Frühjahr 2025 inszenierte DragonForce eine koordinierte Kampagne gegen große britische Einzelhändler und stellte damit ihre Fähigkeit unter Beweis, groß angelegte Operationen durchzuführen:

Marks & Spencer erlitt Ende April 2025 einen großen Angriff, der die Online-Bestell-, Zahlungs- und Logistiksysteme störte. Die Angreifer schickten erpresserische E-Mails direkt an den CEO und drohten mit der Herausgabe sensibler Informationen. Die Operation, die über das Kollektiv Scattered Spider DragonForce zugeschrieben wurde, hatte massive wirtschaftliche Auswirkungen: etwa £15 Millionen wöchentliche Verluste, ein geschätztes Defizit von £300 Millionen bei den Gewinnen 2025/26 und ein Rückgang der Marktkapitalisierung um £750 Millionen.

Co-op bestätigte, dass die persönlichen Daten von mehr als 10.000 Mitgliedern infolge einer Kompromittierung ihrer Back-Office-Systeme offengelegt wurden.

Harrods, das renommierte Londoner Kaufhaus, musste nach einem Angriff, der ebenfalls DragonForce zugeschrieben wurde, seinen Internetzugang einschränken und Maßnahmen zur Schadensbegrenzung einleiten.

Ursprüngliche Zugriffsmethoden und Angriffstechniken

DragonForce setzt ein vielfältiges Arsenal an Erstzugriffstechniken ein:

Ausnutzung von Schwachstellen

Die Gruppe nutzt aktiv mehrere kritische Schwachstellen aus:

- CVE-2021-44228: Log4Shell (Apache Log4j2).

- CVE-2023-46805 und CVE-2024-21887: Ivanti Connect Secure-Schwachstellen.

- CVE-2024-21412: Microsoft Windows SmartScreen-Umgehung.

- CVE-2024-21893: Ivanti-Pfadüberschreitung.

Ausgeklügelte Angriffskette

Die forensische Analyse zeigt eine strukturierte Angriffsmethodik auf:

- Initialer Zugriff über Phishing oder Ausnutzung von Schwachstellen.

- Einsatz von Cobalt Strike zur Kampagnenverwaltung.

- Installation von SystemBC als Persistenzbackdoor.

- Erhöhung von Rechten und Eskalation nach SYSTEM

- Aktive Erkennung mit Tools wie Mimikatz, ADFind und SoftPerfect Network Scanner.

- Seitwärtsbewegung über RDP und Ausnutzung legitimer RMM-Tools.

- Exfiltration von Daten vor der Verschlüsselung

- Einsatz von Ransomware mit Löschung der Ereignisprotokolle.

Missbrauch von legitimen RMM-Tools.

DragonForce nutzte kürzlich Schwachstellen in SimpleHelp, einem Remote-Management-Tool, aus, um Angriffe auf Anbieter von Managed Services durchzuführen. Diese „Living off the Land“-Technik ermöglicht es Angreifern, legitime Anwendungen zu nutzen, die in Unternehmensumgebungen allgemein zugelassen sind.

Das Kartellmodell: Revolutionierung des Ransomware-Ökosystems.

Im März 2025 kündigte DragonForce offiziell seine Umwandlung in ein „Ransomware-Kartell“ an, eine Entwicklung, die über das traditionelle Modell Ransomware-as-a-Service (RaaS) hinausgeht. Anstatt einer zentralisierten Organisation, die die Operationen direkt kontrolliert, funktioniert DragonForce nun als Koalition von Partnern, wobei jeder seine eigenen Kampagnen durchführen kann, während er von der Infrastruktur, den Tools und dem Support profitiert, die von der Gruppe bereitgestellt werden. Dieses Hybridmodell zieht neue Partner an, erhöht die Widerstandsfähigkeit des kriminellen Netzwerks und stärkt seine Fähigkeit zur globalen Expansion.

White-Label-Service und Expansion

Eine der größten Stärken des DragonForce-Kartells ist sein White-Label-Angebot. Konkret bedeutet dies, dass die Partner die DragonForce-Infrastruktur nutzen können, während sie unter ihrer eigenen Identität operieren, als würden sie ihre eigene Ransomware-Gruppe leiten. Dieser Ansatz verwandelt DragonForce in eine echte Cybercrime-Industrie, in der Branding und Autonomie eine zentrale Rolle spielen.

Die Funktionsweise beruht auf mehreren Säulen:

- Attraktive Gewinnaufteilung: Die Partner behalten bis zu 80 % des Lösegelds ein, während DragonForce eine Provision von 20 % erhebt. Dieser Satz ist wettbewerbsfähiger als der von älteren Gruppen wie LockBit, was die Rekrutierung neuer Akteure(Group-IB) erleichtert.

- Schlüsselfertige Infrastruktur: Hosting von Leaking-Websites, sichere Zahlungsabwicklung, Command-and-Control-Server und integrierte Verhandlungswerkzeuge.

- Erweiterte Anpassung: Erstellen Sie passende Ransomware-Samples, wählen Sie die Art der Verschlüsselung (vollständig, teilweise, Header), ändern Sie Lösegeldnoten und konfigurieren Sie die Zieldateierweiterungen.

- Technischer Support und laufende Updates: DragonForce hält seine Tools zur Umgehung der Sicherheitsabwehr auf dem neuesten Stand, insbesondere durch BYOVD-Techniken und die regelmäßige Integration neuer ausgenutzter Schwachstellen.

Dieses Modell zieht Partner mit unterschiedlichen Profilen an: ehemalige Betreiber von LockBit oder Conti, aufstrebende Gruppen auf der Suche nach einer zuverlässigen Infrastruktur oder Cyberkriminelle, die sich schnell professionalisieren wollen. Indem sich DragonForce als offene kriminelle Plattform etabliert, steigert es seine Attraktivität und erhöht seinen Marktanteil im Ransomware-Ökosystem.

Erweitertes Affiliate-Panel

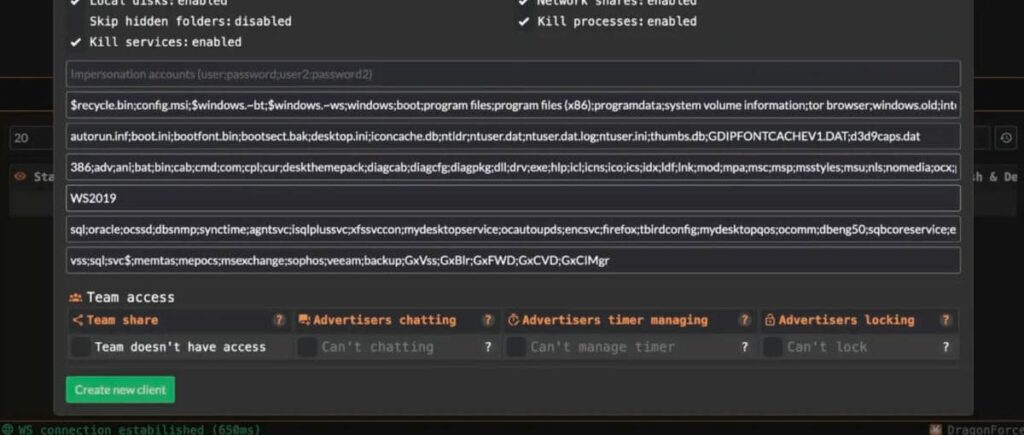

Das Herzstück des DragonForce-Modells ist ein Admin-Panel, das den Grad der Professionalisierung verdeutlicht, den das Kartell erreicht hat. Es ist als echte Kampagnenverwaltungsoberfläche konzipiert und ermöglicht den Affiliates, jeden Schritt ihrer Operationen zu kontrollieren:

- Hierarchische Teamverwaltung: Möglichkeit, Unterkonten mit differenzierten Zugriffsebenen zu erstellen, was eine korporationsähnliche Organisation widerspiegelt.

- Automatisierte Veröffentlichung gestohlener Daten: Planung der schrittweisenOnline-Veröffentlichung exfiltrierter Informationen, um den Druck auf die Opfer zu maximieren.

- Echtzeitverfolgung: Visualisierung aktiver Infektionen, des Verhandlungsstatus und ausstehender Zahlungen.

Dieser Grad an Raffinesse nähert DragonForce der Funktionsweise einer kriminellen SaaS-Plattform an, bei der jeder Affiliate über ein eigenes Dashboard und integrierte Tools verfügt, um sein „Geschäft“ zu verwalten. Diese Professionalität zeugt von einer Industrialisierung der Ransomware, bei der Technologie, Organisation und Kommunikation darauf ausgelegt sind, sowohl die Effizienz als auch die Attraktivität des Kartells zu maximieren.

Kartellkrieg und Ausschaltung der Konkurrenz

Der Aufstieg von DragonForce hat zu einer verstärkten Rivalität mit anderen Ransomware-Gruppen geführt. Der Übergang zum Kartellmodell, das für viele Partner attraktiv ist, bringt die Gruppe in einen Frontalwettbewerb mit rivalisierenden Kollektiven, die ebenfalls versuchen, Partner anzuwerben und zu binden.

Angriffe auf RansomHub

Im April 2025 machte das plötzliche Verschwinden von RansomHub den Weg frei für DragonForce, um das Feld zu besetzen. Das Kartell behauptete sofort, dass RansomHub „beitrete“, eine Kommunikation, die darauf ausgelegt war, durchreisende Partner anzulocken.

Der Konflikt materialisierte sich dann in gegenseitigen Angriffen auf die Infrastruktur. Die Fluchtseite von RansomHub wurde kompromittiert und zeigte kurzzeitig die Nachricht „RansomHub R.I.P 03/03/2025“ an, was symbolisch das Ende der Gruppe bedeutete. Als Vergeltung defacierte „koley“, der Sprecher von RansomHub, die DragonForce-Website und beschuldigte das Kartell, mit den russischen Strafverfolgungsbehörden zusammenzuarbeiten und von „Verrätern“ infiltriert zu sein, was DragonForce dazu zwang, die Anwerbung neuer Mitglieder vorübergehend einzustellen, bevor die Leak-Website wieder online gehen konnte.

Deaktivierung von Websites der Konkurrenz

Gleichzeitig führte DragonForce gezielte Angriffe auf die Leak-Websites rivalisierender Gruppen wie BlackLock und Mamona durch und versah sie mit seinem eigenen Logo. Bei BlackLock wurden durch diese Defacements interne Kommunikationslogs geleakt und Konfigurationsdateien offengelegt, was diese Akteure destabilisierte und gleichzeitig die Position von DragonForce in der Hierarchie der Ransomware-Gruppen stärkte.

Wirtschaftliche Auswirkungen und Entwicklung der Lösegeldforderungen

Die Analyse der Lösegeldforderungen zeigt einen ausgeklügelten Ansatz zur Preisgestaltung, der auf einer gründlichen Suche nach den Opfern beruht. DragonForce nutzt Tools wie ZoomInfo, um die Einnahmen der Zielorganisationen zu bewerten und seine Forderungen entsprechend anzupassen.

Die beobachteten Beträge variieren stark :

- Minimum: mehrere hunderttausend Dollar.

- Geschätztes Maximum: 7 Millionen US-Dollar bei einer Verhandlung im Jahr 2024.

Dieser dynamische Preisgestaltungsansatz zeugt von der zunehmenden Professionalisierung der Gruppe und ihrem Verständnis für die wirtschaftlichen Realitäten ihrer Opfer.

Herausforderungen für die Datenrettung

Angesichts der Ransomware DragonForce stehen den Opferorganisationen mehrere Optionen zur Verfügung, die jeweils spezifische Herausforderungen mit sich bringen:

Technische Analyse der Varianten.

Die eingesetzten Verschlüsselungstechniken machen die Wiederherstellung ohne Entschlüsselungsschlüssel kompliziert:

- Die LockBit-Variante verwendet AES mit RSA zum Schutz der Schlüssel.

- Die Conti-Variante verwendet ChaCha8 für eine optimierte Leistung.

- Es stehendrei Verschlüsselungsmodi zur Verfügung: vollständig, teilweise und nur im Kopfteil.

Ansätze zur Wiederherstellung

Datenrettungsexperten wie SOS Ransomware entwickeln spezialisierte Methoden :

- Analyse von Schwachstellen in der Verschlüsselungsimplementierung.

- Wiederherstellung von Daten, die vor der Verschlüsselunggelöscht wurden.

- Reverse Engineering der Verschlüsselungsalgorithmen

- Reparatur von teilweise beschädigtenDateien.

Diese proprietären Techniken ermöglichen es oft,die Zahlung des Lösegelds zu vermeiden und gleichzeitig kritische Daten wiederherzustellen.

Schutzmaßnahmen und Empfehlungen

Angesichts der zunehmenden Raffinesse von DragonForce sollten Organisationen einen mehrschichtigen Sicherheitsansatz verfolgen :

Technische Prävention

- Rigoroses Patch-Management, insbesondere für Schwachstellen, die von der Gruppe ausgenutzt werden.

- Netzwerksegmentierung, um die laterale Ausbreitung einzuschränken

- Verhaltensüberwachung zur Erkennung von BYOVD-Techniken.

- Schutz von RMM-Tools und verstärkte Authentifizierung.

Organisatorische Vorbereitung

- Regelmäßig getesteteOffline-Backups

- Pläne für die Geschäftskontinuität, die auch Ransomware-Szenarien beinhalten.

- Schulung der Mitarbeiter in fortgeschrittenen Phishing-Techniken.

- Verfahren für Vorfälle mit etablierten Notfallkontakten.

Ausblick auf die Entwicklung

DragonForce steht für die natürliche Entwicklung von Ransomware hin zu flexibleren und dezentralisierten Modellen. Es zeichnen sich mehrere Trends ab:

Innovation bei den Geschäftsmodellen.

- White-Label-Dienste, die eine vollständige Personalisierung ermöglichen.

- Dezentralisierte Ökosysteme, die das Risiko einer Demontage verringern.

- Wirtschaftlicher Krieg zwischen Kartellen, um die besten Partner zu gewinnen.

Zunehmende technische Sophistizierung

- Integration von KI zur Automatisierung von Angriffen

- Fortgeschrittene Ausweichtechniken gegen moderne Sicherheitslösungen

- Weitgehende Anpassung der Payloads pro Opfer

Schlussfolgerung

DragonForce verkörpert die nächste Generation von Ransomware-Bedrohungen: technisch ausgefeilt, organisatorisch agil und strategisch aggressiv. Seine Verwandlung von einer möglichen Hacktivistengruppe in ein cyberkriminelles Kartell veranschaulicht die Fluidität der Cyberbedrohungslandschaft und die Anpassungsfähigkeit bösartiger Akteure.

Für Organisationen bedeutet diese Entwicklung, dass sie ihre Cybersicherheitsstrategien grundlegend überdenken müssen. Die Verteidigung kann sich nicht mehr mit reaktiven Ansätzen begnügen; sie muss kriminelle Innovationen voraussehen und sich ständig anpassen.

Angesichts solcher Gegner wird spezialisiertes Fachwissen von entscheidender Bedeutung. Ob Prävention, Erkennung oder Wiederherstellung nach einem Vorfall: Nur ein professioneller Ansatz, der Technologiebeobachtung, Verhaltensanalyse und fortschrittliche Wiederherstellungsmöglichkeiten kombiniert, kann einen wirksamen Schutz vor dieser sich ständig verändernden Bedrohung bieten.

SOS Ransomware bleibt rund um die Uhr im Einsatz, um Organisationen, die Opfer dieser neuen Bedrohungen sind, zu unterstützen. Unsere technische Expertise und unsere Erfahrung vor Ort ermöglichen es uns, auch gegen die raffiniertesten Varianten, wie sie von DragonForce eingesetzt werden, geeignete Wiederherstellungslösungen anzubieten.

Hauptquellen des Artikels :

- Group-IB: DragonForce Ransomware Group.

- Bitdefender: DragonForce: The Ransomware Cartel Guarding Its Burrow.

- Bridewell: Wer ist die Dragonforce Ransomware Group?

- Barracuda Networks Blog : DragonForce Ransomware Cartel vs. Everybody

- SentinelOne : DragonForce Ransomware Gang | Von Hacktivisten zu High Street Erpressern.

- Specops Software: DragonForce: Inside the Ransomware-as-a-Service group.

- Sophos: DragonForce zielt auf Rivalen in einem Spiel um die Vorherrschaft ab