Die Angreifer der Qilin-Gruppe haben eine neue Stufe der Raffinesse ihrer Operationen erreicht, indem sie eine Linux-Variante ihrer Ransomware direkt auf Windows-Systemen einsetzten. Diese plattformübergreifende Ausführungstechnik, kombiniert mit der Ausnutzung anfälliger Treiber und dem systematischen Anvisieren von Backup-Infrastrukturen, verdeutlicht die besorgniserregende Entwicklung von Ransomware-Taktiken im Jahr 2025.

Table des matières

ToggleEine Bedrohung, die auch 2025 nicht nachlässt.

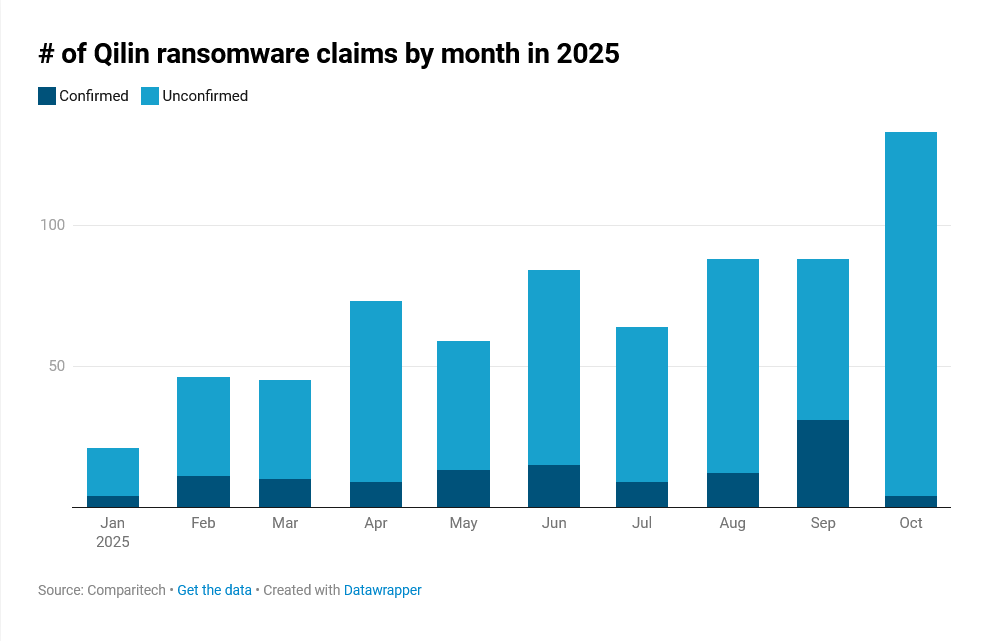

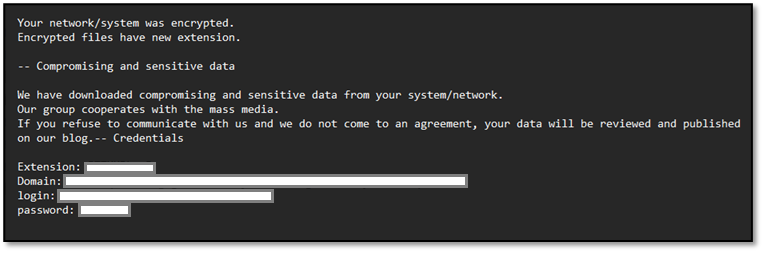

Die Qilin-Gruppe, die auch unter den Aliasnamen Agenda, Gold Feather und Water Galura bekannt ist, hat sich als eine der aktivsten Ransomware-as-a-Service (RaaS)-Operationen des Jahres 2025 etabliert. Die seit Juli 2022 aktive russischsprachige Gruppe wendet eine doppelte Erpressungsstrategie an, die Datenverschlüsselung und die Drohung, gestohlene Informationen zu veröffentlichen, kombiniert, um den Druck auf ihre Opfer zu erhöhen. Seit Januar behauptet die Operation auf ihrer Leaking-Website mehr als 40 Opfer pro Monat, mit einem beeindruckenden Höhepunkt von 100 Fällen, die im Juni registriert wurden. In den Monaten August und September wurden jeweils 84 Opfer gezählt, was den Aufwärtstrend der Gruppe bestätigt.

Laut den Daten, die Cisco Talos aus den auf der Qilin-Leak-Website gelisteten Opfern zusammengestellt hat , sind die am stärksten betroffenen Branchen die verarbeitende Industrie (23 % der Fälle), freiberufliche und wissenschaftliche Dienstleistungen (18 %) und der Großhandel (10 %). Ähnlich stark betroffen waren das Gesundheitswesen, das Baugewerbe, der Einzelhandel, das Bildungswesen und der Finanzsektor mit einem Durchschnitt von jeweils etwa 5 %.

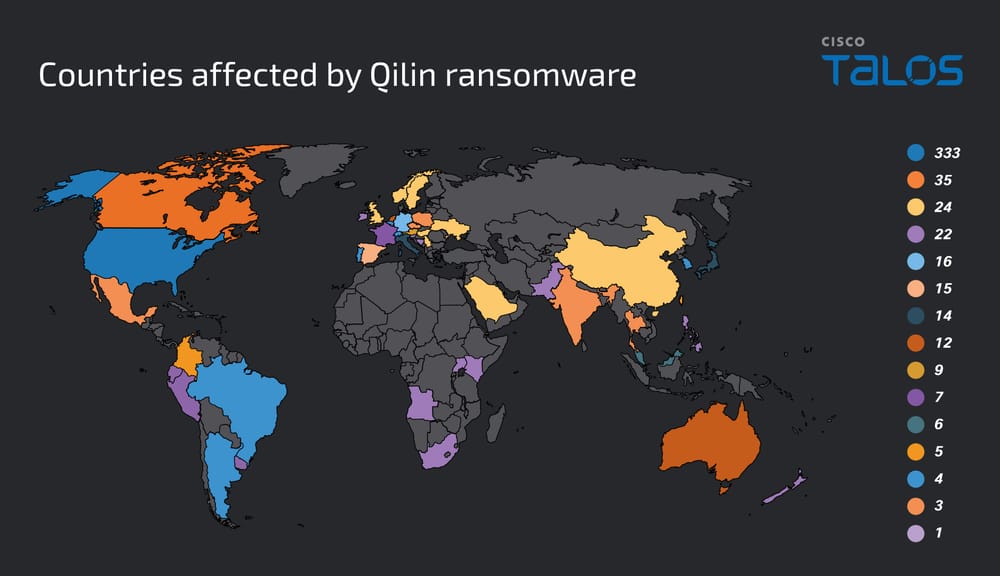

Mit über 700 Opfern in 62 Ländern seit Jahresbeginn erweist sich Qilin als besonders furchterregend. Geografisch gesehen sind die USA, Kanada, das Vereinigte Königreich, Frankreich und Deutschland die am stärksten betroffenen Gebiete.

Der Aufstieg des RaaS-Modells von Qilin.

Dieses explosive Wachstum lässt sich zum Teil durch das RaaS-Modell (Ransomware-as-a-Service) von Qilin erklären. Nach dem Verschwinden von RansomHub im April 2025 sollen sich die Mitglieder dieser Gruppe massiv Qilin zugewandt haben, was zwischen Ende April und Oktober zu einem 280-prozentigen Anstieg der geltend gemachten Angriffe führte. Von den 701 im Jahr 2025 behaupteten Opfern wurden 118 bestätigt, was 788 377 kompromittierten Datensätzen und insgesamt 116 Terabyte gestohlener Daten entspricht (47 TB allein für die bestätigten Angriffe).

Die dokumentierten Lösegeldforderungen zeigen das finanzielle Ausmaß dieser Operationen: 10 Millionen US-Dollar wurden im März von Malaysia Airports Holdings gefordert, 4 Millionen US-Dollar vom Cleveland Municipal Court im Februar und bis zu 50 Millionen US-Dollar von der britischen Firma Synnovis im Jahr 2024, was einen Rekord für den Konzern darstellt.

Rebecca Moody, Analystin bei Comparitech, erklärte: “ Von dem britischen Unternehmen Synnovis wurde die astronomische Summe von 50 Millionen US-Dollar gefordert. Das Gesundheitsunternehmen weigerte sich, das Lösegeld zu zahlen, aber der Angriff verursachte Kosten in Höhe von rund 33 Millionen Pfund (44 Millionen US-Dollar) und eine Verletzung der Daten von 900.000 Personen.“

Selbst wenn die Opfer die Zahlung verweigern, bleiben die Kosten für die Behebung des Schadens beträchtlich: Das Hamilton County Sheriff’s Office gab 48.000 US-Dollar für die Wiederherstellung seiner Systeme aus, nachdem es eine Forderung von 300.000 US-Dollar abgelehnt hatte, was veranschaulicht, dass die Verweigerung des Lösegelds die finanziellen Auswirkungen des Angriffs nicht beseitigt.

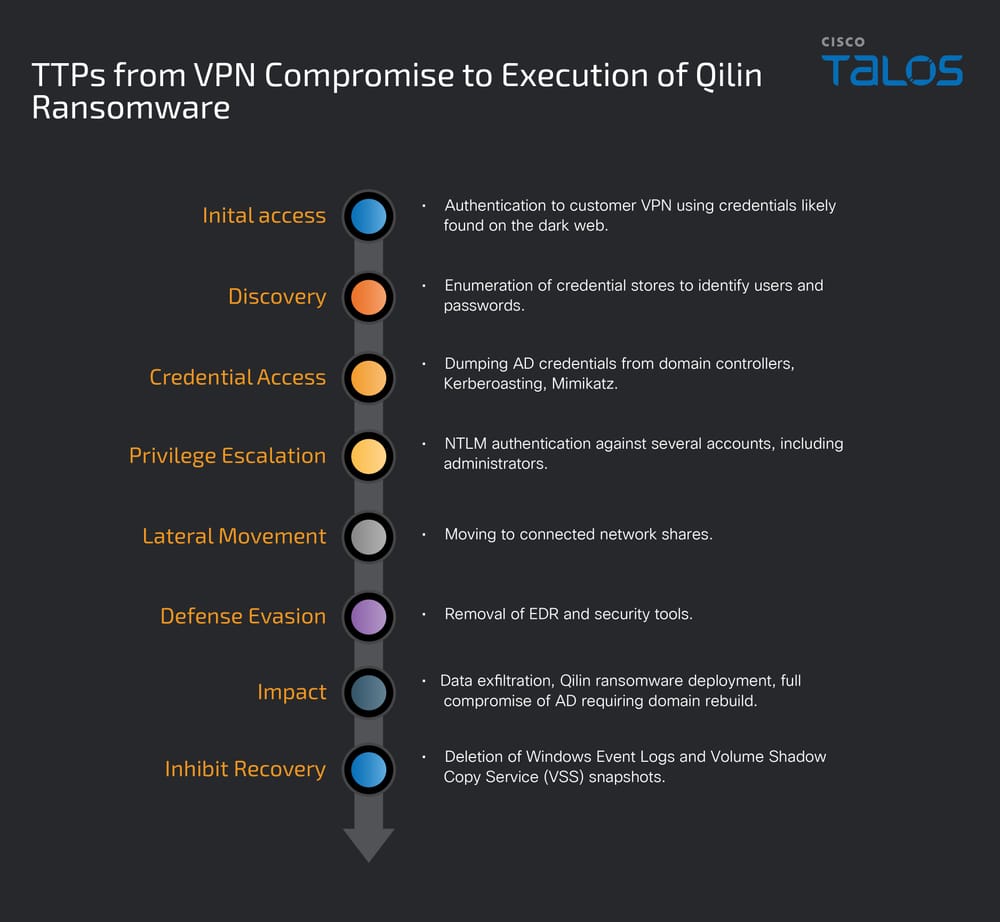

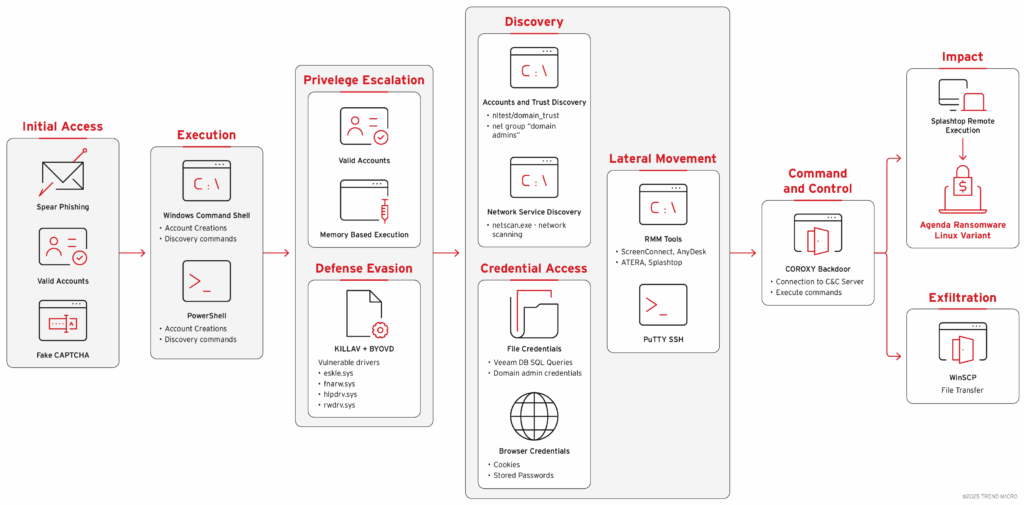

Erstzugriff: Die Einfallstore des Angriffs

Um diese rasante Ausbreitung zu verstehen, ist es entscheidend, die Methoden des initialen Eindringens zu untersuchen, mit denen die Qilin-Betreiber ihren ersten Zugriff auf die anvisierte Infrastruktur aufbauen können.

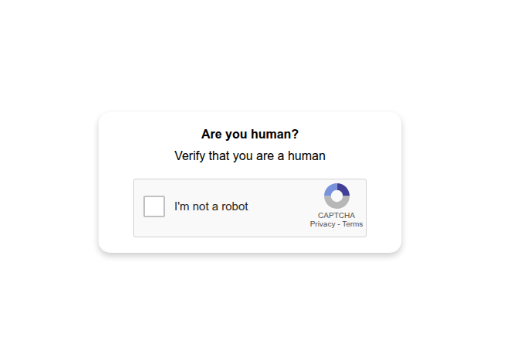

Gefälschte CAPTCHAs und Social Engineering

Während die Techniken der Nachkompromittierung ausgefeilt sind, beruht der Erstzugriff häufig auf Social Engineering über gefälschte CAPTCHA-Seiten. Die Forscher identifizierten mehrere kompromittierte Endpunkte, die sich mit Seiten verbunden hatten, die in der Cloudflare R2-Infrastruktur gehostet wurden und überzeugende Repliken von Google CAPTCHA-Prüfungen zeigten.

Die Analyse des in diese Seiten eingebetteten verschleierten JavaScript-Codes offenbart ein mehrstufiges Payload Delivery System, das zusätzliche Malware von sekundären Command-and-Control-Servern herunterlädt. Diese Seiten liefern Informationsdiebe (Infostealer), die auf infizierten Systemen gespeicherte Authentifizierungstoken, Browser-Cookies und Anmeldeinformationen sammeln.

Die so gesammelten IDs liefern den Qilin-Betreibern die gültigen Konten, die sie für den anfänglichen Zugriff auf die Umgebung benötigen. Diese Einschätzung wird durch die Fähigkeit der Angreifer verstärkt, die Multifaktor-Authentifizierung (MFA) zu umgehen und sich mithilfe legitimer Benutzersitzungen seitwärts zu bewegen, was darauf hindeutet, dass sie über gesammelte Anmeldeinformationen verfügten, anstatt sich auf herkömmliche Exploit-Techniken zu verlassen.

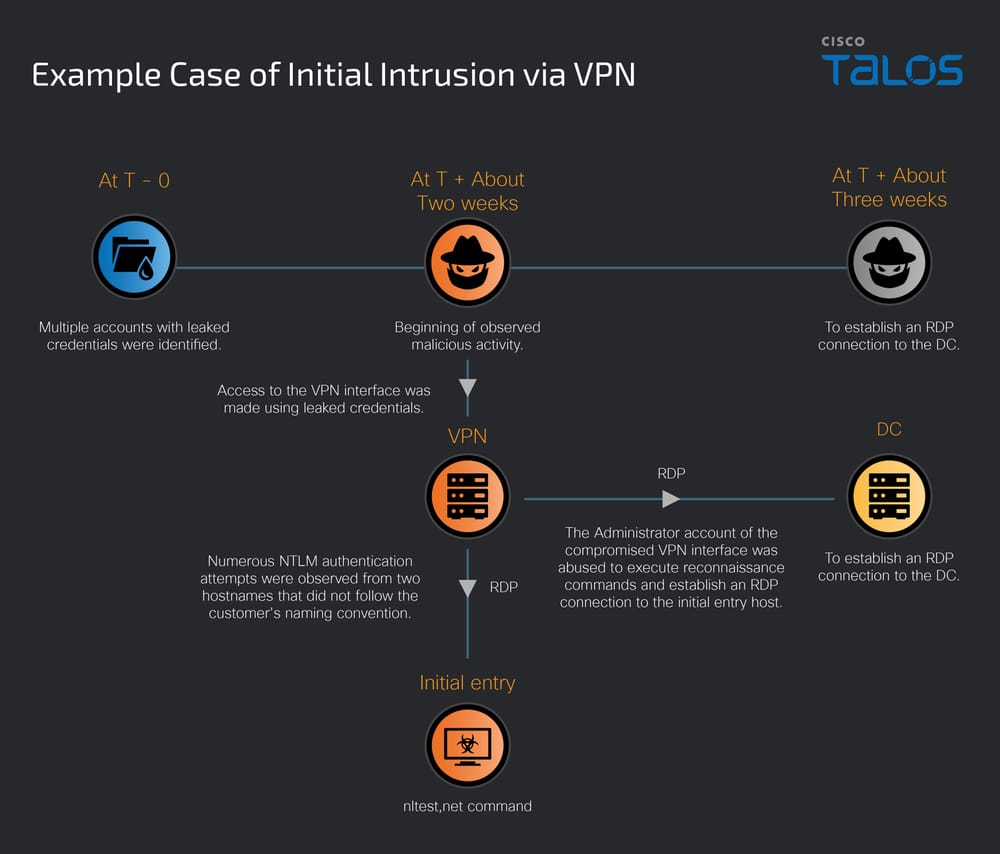

VPN-Zugang über gestohlene IDs aus dem Dark Web.

Die Forscher konnten nicht mit Sicherheit einen einzigen Vektor für das ursprüngliche Eindringen identifizieren. In einigen Fällen wird jedoch die Hypothese eines Zugriffs über VPN unter Ausnutzung administrativer, im Dark Web offengelegter IDs mit mäßigem Vertrauen betrachtet. Die beobachtete Chronologie zeigt ein wiederkehrendes Muster: Etwa zwei Wochen nach dem Leak der IDs zielen massive NTLM-Authentifizierungsversuche auf VPN-Zugänge ab, bis es schließlich zum erfolgreichen Eindringen kommt.

Obwohl diese Aktivität zeitlich mit der zuvor beobachteten Offenlegung von Zugangsdaten korreliert, reichen die Beweise nicht aus, um einen endgültigen kausalen Zusammenhang zwischen den beiden Ereignissen herzustellen. Ein erschwerendes Element wurde jedoch bestätigt: Das beteiligte VPN hatte keine konfigurierte Multifaktor-Authentifizierung (MFA), die einem Angreifer mit Zugangsdaten einen ungehinderten Zugriff ermöglicht hätte.

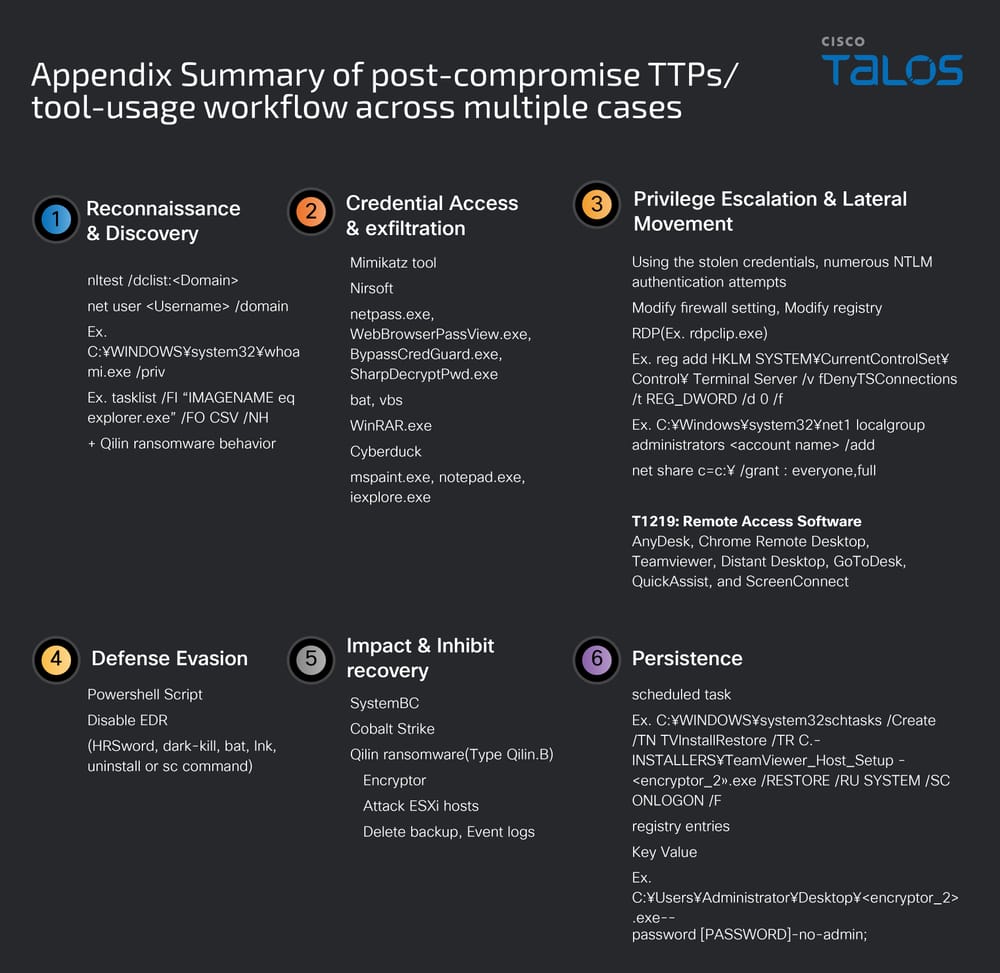

Eine vollständige und orchestrierte Angriffskette

Sobald Angreifer in das Zielsystem eingedrungen sind, setzen sie sofort eine komplexe Infrastruktur ein, um ihre Präsenz heimlich aufrechtzuerhalten und die kompromittierte Umgebung zu kartografieren.

Aufklärung und Entdeckung

Nach dem ersten Zugriff führen die Angreifer eine umfangreiche Erkundung durch, indem sie ScreenConnect (eine Cloud-basierte Lösung für die Verwaltung von Remote-Support-Operationen) missbrauchen, um über temporäre Skripte Befehle zur Erkennung auszuführen. Mit den Befehlen nltest /domain_trusts und net group "domain admins" /domain können Sie Domain-Genehmigungsbeziehungen auflisten und privilegierte Konten identifizieren, während sie in die normale Verwaltungstätigkeit eingebettet sind.

Das NetScan-Dienstprogramm wird von mehreren Standorten aus (Desktop und Dokumente) eingesetzt, um eine vollständige Netzwerkaufzählung durchzuführen und potenzielle Ziele für Seitwärtsbewegungen zu identifizieren.

Legitime Tools für die Fernverwaltung

Angreifer installieren strategisch mehrere RMM-Tools (Remote Monitoring and Management) über legitime Plattformen, um einen persistenten Zugriff zu gewährleisten: AnyDesk Version 9.0.5 wird über den ATERA Networks-Agenten bereitgestellt, während ScreenConnect einen zusätzlichen Vektor für die Befehlsausführung bietet. Dieser duale RMM-Ansatz bietet redundante Fernzugriffsmöglichkeiten, die für Sicherheitsüberwachungssysteme legitim erscheinen.

Cisco Talos beobachtete in mehreren Vorfällen auch Spuren von Chrome Remote Desktop, Distant Desktop, GoToDesk und QuickAssist, was die Diversifizierung der verwendeten Tools verdeutlicht.

SOCKS-Proxies und verteilte C2-Infrastruktur

Um die Kommunikation im Verborgenen aufrechtzuerhalten, setzen die Angreifer mehrere Instanzen der Backdoor COROXY (SOCKS-Proxys) über verschiedene Systemverzeichnisse hinweg ein. Diese Proxys werden systematisch in Verzeichnissen platziert, die mit legitimer Unternehmenssoftware verknüpft sind:

- C:¤ProgramData ¤Veeamsock64.dll

- C:¤ProgramData ¤MwareVlogs64.dll

- C:¤ProgramData ¤AdobeSocks64.dll

- C:¤ProgramDataUSOSharedSocks64.dll

Diese Platzierungsstrategie vermischt bösartigen C2-Verkehr mit normaler Anwendungskommunikation und nutzt das Vertrauen aus, das diesen bekannten Softwareherstellern in Unternehmensumgebungen im Allgemeinen entgegengebracht wird. Die verteilte Natur dieses Einsatzes bietet redundante Kommunikationskanäle und sorgt so für anhaltende C2-Fähigkeiten, selbst wenn einzelne Proxys entdeckt und entfernt werden.

Cobalt Strike und SystemBC

Vor der Ausführung der Ransomware beobachteten die Forscher den Einsatz des Cobalt Strike-Laders und der SystemBC-Backdoor, um den persistenten Fernzugriff aufrechtzuerhalten. Der analysierte Cobalt Strike Loader entschlüsselt eine verschlüsselte Payload, die im .bss-Abschnitt der Binärdatei enthalten ist, und entfaltet dann das Cobalt Strike Beacon im Speicher und führt es aus.

Der Beacon ist in Version 4.x mit Malleable C2 konfiguriert, um HTTP-Header zu stehlen, einschließlich „Host: ocsp.verisign(.)com“, um den Verkehr als Online Certificate Status Protocol (OCSP) oder legitimen Zertifikatsverteilungsverkehr erscheinen zu lassen. Die Kommunikation verwendet HTTPS über den TCP-Port 443 zum Team Server (C2).

Erhöhung von Privilegien und Seitwärtsbewegung

Mit dieser Kommando- und Kontrollinfrastruktur im Rücken kann die Gruppe nun Privilegien erhöhen, um ihren Einfluss auf die kompromittierte Umgebung auszuweiten.

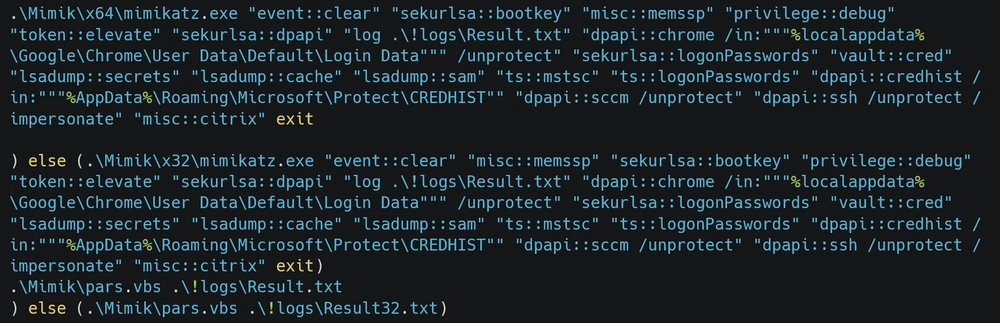

ID-Diebstahl: eine industrialisierte Sammlung

Das Arsenal an ID-Diebstählen, das die Qilin-Betreiber einsetzten, offenbart einen methodischen und automatisierten Ansatz. Die Ermittler entdeckten einen passwortgeschützten Ordner, der eine Reihe von Spezialwerkzeugen für den Diebstahl von Anmeldeinformationen enthielt: Mimikatz, mehrere NirSoft-Dienstprogramme zur Wiederherstellung von Passwörtern und benutzerdefinierte Skripte, die den gesamten Prozess orchestrierten.

Die Angriffssequenz beginnt mit einer Manipulation der Windows-Registrierung, um zu erzwingen, dass die Logins im Klartext im Speicher bleiben. Die Batchdatei !light.bat verändert die WDigest-Konfiguration und schafft damit die idealen Voraussetzungen für die spätere Extraktion durch Mimikatz.

Die Orchestrierung wird mit der sequentiellen Ausführung von netpass.exe, WebBrowserPassView.exe, BypassCredGuard.exe und SharpDecryptPwd fortgesetzt. Das letztgenannte Tool durchkämmt systematisch Geschäftsanwendungen: FTP-Clients (WinSCP, FileZilla), Datenbankverwaltungswerkzeuge (Navicat), E-Mail-Clients (Foxmail) und Fernzugriffsmanager (TeamViewer, RDCMan). Jede Anwendung wird zu einer Quelle für zusätzliche Identifikatoren.

Mimikatz greift dann ein, um die IDs der aktiven Sitzungen zu extrahieren, wobei er besonders auf privilegierte RDP-, SSH- und Citrix-Zugänge abzielt. Das Tool löscht auch die Windows-Ereignisprotokolle, um die Spuren dieser massiven Sammlung zu verwischen.

Die endgültige Exfiltration erfolgt über ein VBScript-Skript (pars.vbs), das alle gestohlenen Daten in einer result.txt-Datei konsolidiert, bevor sie an einen von den Angreifern kontrollierten SMTP-Server weitergeleitet werden. Ein faszinierendes Detail: Das Skript verwendet die Kodierung windows-1251 (Kyrillisch), was auf eine Herkunft aus Osteuropa oder einer russischsprachigen Region schließen lässt, obwohl es sich um eine absichtliche False Flag handeln könnte.

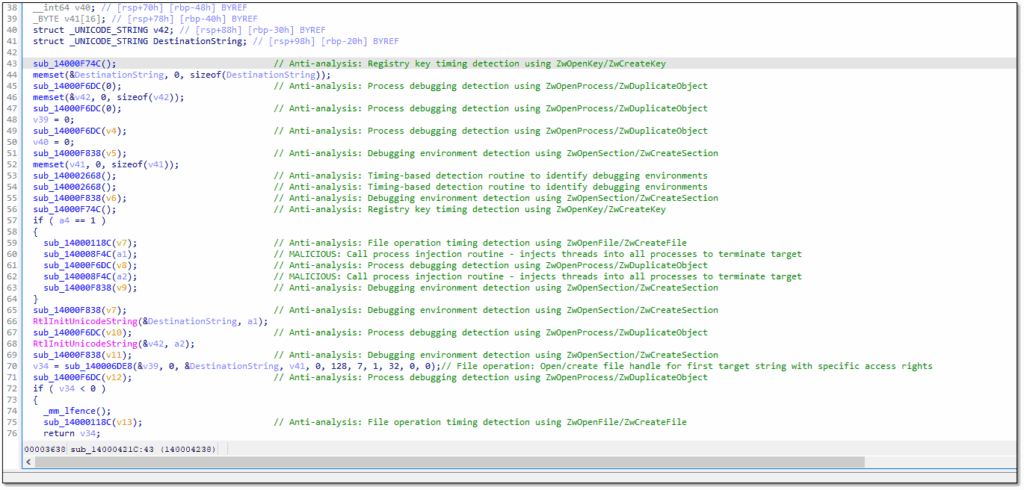

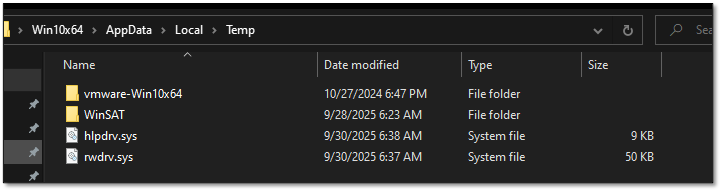

BYOVD: Wenn legitime Piloten zu Waffen werden.

Neben der plattformübergreifenden Ausführung setzen die Qilin-Betreiber massiv auf die BYOVD-Technik (Bring Your Own Vulnerable Driver), um Sicherheitslösungen außer Kraft zu setzen und ihre Tarnkappe aufrechtzuerhalten. Dieser Ansatz nutzt legitime, aber verwundbare Treiber aus, um Privilegien auf der Ebene des Windows-Kernels zu erlangen und so Schutzsoftware zu deaktivieren, Sicherheitsprozesse zu beenden und sich der Entdeckung zu entziehen.

In dieser Kampagne wurden mehrere anfällige Treiber identifiziert: eskle.sys, dessen digitale Signatur auf ein chinesisches Spieleunternehmen (Thumb World Beijing Network Technology) verweist, scheint ein zweckentfremdeter Treiber zu sein, der ursprünglich zur Umgehung von Anti-Cheat-Systemen entwickelt wurde. Die Analyse dieses Treibers zeigt ausgefeilte Fähigkeiten zur Anti-Virtualisierungs-Erkennung, zur Überprüfung von Debuggern und vor allem zur erzwungenen Beendigung von Sicherheitsprozessen.

Eine weitere bösartige Komponente, msimg32.dll, funktioniert wie ein Dropper (auch Spritzenprogramm oder Tropfvirus genannt) und nutzt die Technik des DLL-Sideloading. Wenn sie neben einer legitimen Binärdatei wie FoxitPDFReader.exe ausgeführt wird, hinterlässt diese Bibliothek zwei zusätzliche Treiber im temporären Verzeichnis: rwdrv.sys und hlpdrv.sys, die beide bereits in Kampagnen der Ransomware Akira dokumentiert wurden, um Zugriff auf die Kernebene zu erlangen und herkömmliche EDRs (Endpoint detection and response) zu neutralisieren.

Die Forscher beobachteten außerdem drei weitere ausführbare Dateien (cg6.exe, 44a.exe, aa.exe), die im Verdacht standen, einen anderen anfälligen Treiber (fnarw.sys) zu verwenden, obwohl die vollständige Analyse nicht abgeschlossen werden konnte, da der Treiber nicht vorhanden war. Diese über BYOVD erlangten hohen Privilegien ermöglichen es den Angreifern, ein strategisches Ziel anzugreifen: die Backup-Infrastruktur.

Das methodische Zielen auf die Veeam-Infrastruktur.

Eines der besorgniserregendsten Merkmale dieser Kampagne ist das systematische und spezialisierte Targeting der Veeam-Backup-Infrastruktur. Die Angreifer haben erkannt, dass diese Backup-Systeme einen echten Tresor für privilegierte Kennungen darstellen, in dem der Zugriff auf die gesamte kritische Infrastruktur des Unternehmens gespeichert ist. Dieses strategische Verständnis verwandelt Backups in einen privilegierten Einstiegspunkt für Privilege Elevation und Lateral Movement.

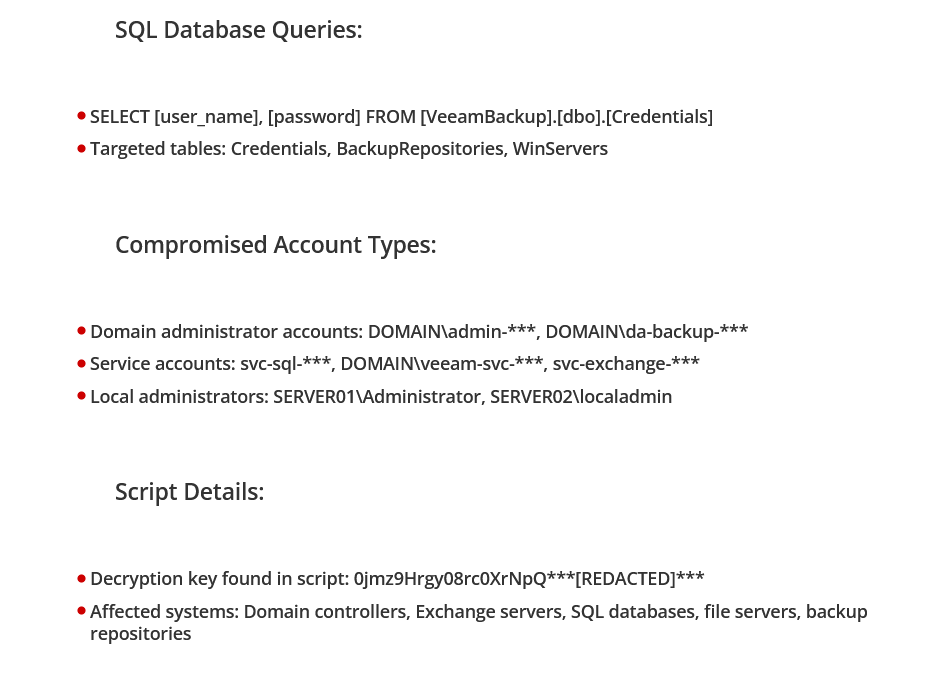

Die Extraktionsmethodik basiert auf ausgeklügelten PowerShell-Skripten, die in Base64 codiert sind, um der Erkennung zu entgehen, und die speziell für die Abfrage der SQL-Datenbanken von Veeam entwickelt wurden. Die Operatoren zielen auf drei strategische Tabellen ab, die in Kombination einen nahezu vollständigen Zugriff auf die Infrastruktur ermöglichen:

- die Tabelle Credentials, in der alle Anmeldedaten zentral gespeichert sind ;

- die Tabelle BackupRepositories, die Zugriff auf die Speicherorte für Backups bietet;

- die Tabelle WinServers, die ein vollständiges Inventar der gesicherten Windows-Server enthält.

Diese massive Extraktion liefert Angreifern einen kompletten Satz privilegierter Anmelde informationen: Domänenadministratorkonten, Dienstkonten (einschließlich SQL, Exchange und die Veeam-Dienste selbst) und lokale Administratorkonten für kritische Server. Die Forscher beobachteten Entschlüsselungsschlüssel, die direkt in die Skripte eingebettet waren und den sofortigen Zugriff auf Domänencontroller, Exchange-Server, SQL-Datenbanken und Dateiserver erleichterten.

Im Bericht von Trend Micro heißt es: „Die Angreifer haben mithilfe spezieller ID-Extraktionstools speziell die Veeam-Backup-Infrastruktur ins Visier genommen und systematisch IDs aus mehreren Backup-Datenbanken gesammelt, um die Disaster-Recovery-Fähigkeiten der Organisation zu kompromittieren, bevor sie den Payload der Ransomware einsetzen.“

Dieser Ansatz ermöglicht es den Angreifern, die Disaster-Recovery-Fähigkeiten der Organisation bereits vor dem Einsatz der Ransomware zu kompromittieren, was die Wiederherstellung deutlich erschwert und den Druck zur Zahlung des Lösegelds erhöht. Für den Fall, dass Ihre Veeam-Backups kompromittiert werden, gibt es spezielle Wiederherstellungslösungen, mit denen Sie Ihre Daten selbst dann wiederherstellen können, wenn die Dateien verschlüsselt wurden.

Getarnte PowerShell: drei kritische Änderungen.

Neben der Ausnutzung anfälliger Treiber setzen Angreifer auch PowerShell-Befehle ein, die durch digitale Kodierung verschleiert werden, um der Entdeckung zu entgehen. Wenn diese Befehle entschlüsselt werden, offenbaren sie drei strategische Sabotagen der Systemabwehr:

- AMSI-Neutralisierung: Die Deaktivierung des Antimalware Scan Interface hindert Windows daran, laufende Skripte und Payloads zu inspizieren, wodurch ein toter Winkel in der Erkennung entsteht.

- TLS-Validierung deaktiviert: Durch die Unterdrückung der TLS-Zertifikatsprüfung wird die Kommunikation zu bösartigen C2-Servern (Infrastructure Command and Control) für Lösungen, die sich auf die Zertifikatsprüfung verlassen, unerkannt.

- Restricted Admin aktiviert: Diese Änderung zwingt die RDP-Authentifizierung, NT-Hashes anstelle von Passwörtern zu verwenden. Diese Hashes, die im Speicher gehalten werden, können von Angreifern wiederverwendet werden, um sich seitwärts zu bewegen, ohne jemals die tatsächlichen Passwörter zu kennen (Pass-the-hash-Technik).

Vorbereitung auf die Verschlüsselung

Hemmung der Wiederherstellung

Vor der Verschlüsselung unterdrückt die Ransomware methodisch alle Wiederherstellungsmöglichkeiten: Sie ändert den Starttyp des Volume Shadow Copy Service (VSS) auf Manuell, löscht alle vom VSS verwalteten Shadow Copies (Volume Snapshots) mit vssadmin.exe Delete Shadows /all /quiet, beendet dann den Dienst und deaktiviert den VSS vollständig.

Die Ransomware führt auch PowerShell-Befehle aus, um alle Windows-Ereignisprotokolle vollständig zu löschen, indem sie alle Systemprotokolle mit Get-WinEvent -ListLog * auf listet und die .NET-Methode EventLogSession.GlobalSession.ClearLog() aufruft, um sie vollständig zu bereinigen, wodurch potenzielle forensische Spuren beseitigt werden.

Bei virtualisierten Umgebungen stellt ein hartcodiertes PowerShell-Skript eine Verbindung zum vCenter-Server her, listet alle Rechenzentren und Cluster auf, deaktiviert HA und DRS in den Clusterkonfigurationen, ändert das Root-Passwort aller ESXi-Hosts, aktiviert den SSH-Zugriff und lädt eine beliebige Binärdatei in das Verzeichnis „/tmp“ aller identifizierten Hosts herunter und führt sie anschließend aus.

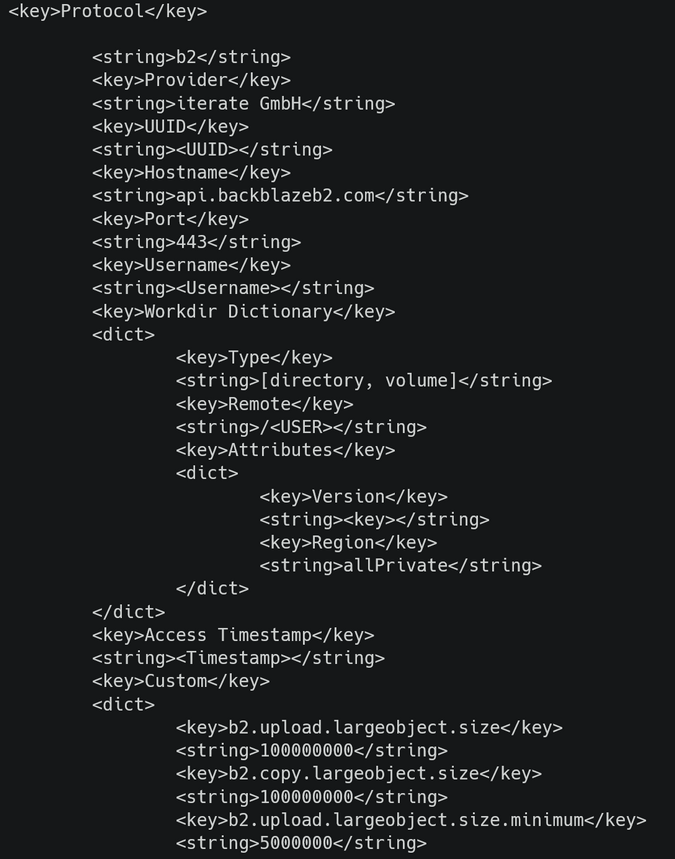

Datendiebstahl mit Cyberduck

Für die Datenexfiltration verwenden die Angreifer das Open-Source-Tool Cyberduck, das Dateiübertragungen auf Cloud-Server ermöglicht. Die Forscher berichten, dass Cyberduck in jüngsten Trends in Fällen, in denen die Ransomware Qilin involviert war, häufig eingesetzt wurde.

Der Screenshot der Cyberduck-Protokolldatei unten „zeigt, dass ein Backblaze-Host als Ziel angegeben wurde und eine benutzerdefinierte Einstellung für geteilte/mehrere Downloads aktiviert wurde, um große Dateien zu übertragen“. Durch den Missbrauch legitimer Cloud-Dienste für die Exfiltration kann der Angreifer seine Aktivitäten innerhalb vertrauenswürdiger Domains und legitimen Webverkehrs tarnen.

Die Artefaktprotokolle zeigten auch die Verwendung von notepad.exe und mspaint.exe, um Dateien mit hochsensiblen Informationen vor der Exfiltration zu inspizieren.

Verbreitung der Qilin-Ransomware: Die plattformübergreifende Linux-Variante

Eine neue Ausführungstechnik: Linux auf Windows

Die wichtigste taktische Neuerung, die Trend Micro Forscher beobachtet haben, ist die Bereitstellung einer Linux-Ransomware-Binärdatei auf Windows-Hosts über legitime Remote-Management-Tools. Dieser plattformübergreifende Ansatz umgeht effektiv herkömmliche, Windows-zentrierte Abwehrmaßnahmen, darunter auch herkömmliche EDR-Lösungen (Endpoint Detection and Response).

Der Einsatzprozess besteht aus zwei getrennten Schritten: Zunächst wird WinSCP verwendet, um die Linux-Ransomware-Binärdatei (namens mmh_linux_x86-64) sicher auf das Windows-Zielsystem zu übertragen. Anschließend führt der Verwaltungsdienst von Splashtop Remote (SRManager.exe) diese Linux-Binärdatei direkt auf der Windows-Infrastruktur aus. Diese Methode ist besonders hinterhältig, da die meisten Erkennungssysteme nicht so konfiguriert sind, dass sie die Ausführung von Linux-Binärdateien über legitime Fernverwaltungstools auf Windows-Plattformen überwachen oder blockieren.

Die Forscher von Trend Micro betonen: „Dieser Angriff stellt die traditionellen, auf Windows konzentrierten Sicherheitskontrollen in Frage. Der Einsatz von Linux-Ransomware auf Windows-Systemen zeigt, wie böswillige Akteure sich anpassen, um Endpoint-Erkennungssysteme zu umgehen, die nicht so konfiguriert sind, dass sie die Ausführung von Linux-Binärdateien über Remote-Verwaltungskanäle erkennen oder verhindern. „

Diese plattformübergreifende Fähigkeit ermöglicht es Angreifern, gleichzeitig Windows- und Linux-Systeme innerhalb einer Umgebung mithilfe ein und derselben Nutzlast (Payload) zu beeinträchtigen, was ihre Operation erheblich vereinfacht und gleichzeitig das Schadensausmaß maximiert.

Die Linux-Variante: Architektur und Fähigkeiten

Die Analyse der Linux-Ransomware-Binärdatei zeigt einen fortschrittlichen plattformübergreifenden Payload mit umfangreichen Konfigurationsmöglichkeiten. Die Ransomware erfordert eine Passwort-Authentifizierung, um ausgeführt zu werden, und zeigt eine detaillierte Konfigurationsausgabe an, die Prozesse auf der schwarzen Liste, blockierte Dateierweiterungen und ausgeschlossene Pfade auflistet.

Wie andere Ransomware vermeidet sie es, auf wichtige Systemverzeichnisse abzuzielen.Die Experten von Trend Micro erklären:„Die Konfiguration zeigt ein erweitertes Targeting auf VMware ESXi-Pfade (/vmfs/, /dev/, /lib64/), während kritische Systemverzeichnisse ausgeschlossen werden, was Hypervisor-orientierte Einsatzstrategien demonstriert.“

Ältere Varianten implementierten eine Betriebssystemerkennung für FreeBSD, VMkernel (ESXi) und Standard-Linux-Distributionen, was ein plattformspezifisches Verschlüsselungsverhalten ermöglichte. Die aktualisierten Samples enthielten die Nutanix AHV-Erkennung und erweiterten das Targeting auf Plattformen für hyperkonvergente Infrastrukturen. Diese Entwicklung zeigt die Anpassung bösartiger Akteure an moderne Virtualisierungsumgebungen in Unternehmen, die über traditionelle VMware-Einsätze hinausgehen.

Ein Vergleich der Protokollierungsroutinen zeigt inkrementelle Verbesserungen bei der Fehlerbehandlung, wobei neuere Varianten eine verbesserte Protokollierung von Dateioperationen und Fallback-Mechanismen für fehlgeschlagene Protokolldateien implementieren.

Eine maßgeschneiderte Konfiguration für jedes Opfer

Die Analyse der Ransomware zeigt ein hohes Maß an Personalisierung. Die Konfigurationsdatei enthält genaue Listen, in denen festgelegt ist, was verschont wird (kritische Systemdateien, Windows-Verzeichnisse) und was explizit ins Visier genommen wird (Backup-Erweiterungen .vbk, .vmdk, virtuelle Maschinen).

Besonders aufschlussreich ist, dass die Konfiguration eine Liste white_symlink_subdirs enthält, die nur „ClusterStorage“ enthält, das Verzeichnis, das von Windows Server Failover Cluster (Cluster Shared Volumes oder CSV) verwendet wird. CSVs beherbergen in der Regel für Organisationen hochkritische Dateien wie Hyper-V Virtual Machines (VHDX) und Datenbanken. Indem die Ransomware explizit auf Unterverzeichnisse von ClusterStorage abzielt, demonstriert sie ihre Absicht, die Auswirkungen zu erhöhen, indem sie die Virtualisierungs- und Cluster-Infrastruktur direkt ins Visier nimmt. Cisco Talos: „Die Dateien in den Unterverzeichnissen von ClusterStorage werden explizit als zu verschlüsselnde Ziele aufgelistet. Die Tatsache, dass white_symlink_dirs leer ist, zielt wahrscheinlich darauf ab, das Verfolgen symbolischer Links zu vermeiden, die Endlosschleifen oder eine doppelte Verschlüsselung verursachen könnten.“

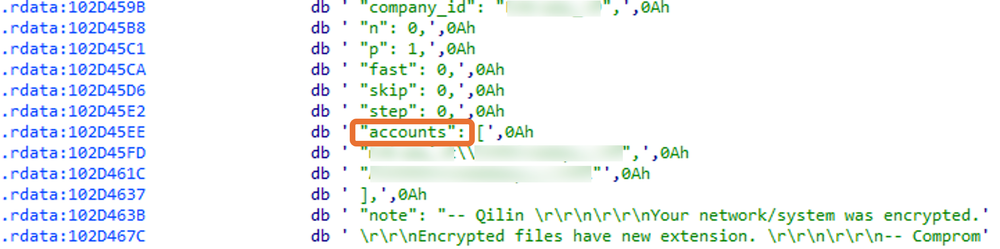

Noch besorgniserregender ist, dass in der Konfiguration hart codierte Domänenkennungen, Benutzernamen und Passwörter entdeckt wurden, die spezifisch für die Umgebung des Opfers sind. Laut den Forschern: „Dies deutet darauf hin, dass die Angreifer Erkennungsinformationen in der Ransomware vorbelastet haben, um Privilegieneskalation und damit verbundene Aktivitäten zu erleichtern.“

Ausführungsmethoden und Verbreitung von Qilin

Angreifer setzen manchmal ein Verschlüsselungsprogramm ein, es wurden aber auch Fälle beobachtet, in denen zwei Programme gleichzeitig eingesetzt wurden. In diesen Konfigurationen wird das erste (encryptor_1.exe) mithilfe von PsExec in der Umgebung verteilt, auf entfernte Rechner kopiert, zur Ausführung mit administrativen Rechten gehoben und anschließend mit den Optionen –spread und –spread-process gestartet.

Der zweite Verschlüsseler (encryptor_2.exe) wird von einem einzelnen System aus ausgeführt und zielt auf mehrere Netzwerkfreigaben ab, wodurch die Auswirkungen mit einem zentralisierten Ansatz maximiert werden.

Um die Reichweite des Dateizugriffs zu erweitern, aktiviert die Ransomware die Bewertung symbolischer Links mit den Befehlen fsutil behavior set SymlinkEvaluation R2R:1 (Remote to Remote, wodurch ein symbolischer Link auf Server A auf Dateien auf Server B verweisen kann) und R2L:1 (Remote to Local, wodurch ein freigegebener symbolischer Link auf lokale Dateien auf dem Host verweisen kann).

Persistenz nach der Verschlüsselung

Nach der Ausführung der Ransomware halten die Angreifer die Persistenz über die Planung von Aufgaben und die Änderung der Registrierung aufrecht. Es wird eine geplante Aufgabe namens „TVInstallRestore“ erstellt, die so konfiguriert ist, dass sie bei der Anmeldung mit dem Argument /SC ONLOGON ausgeführt wird. Um sich als legitimes Tool zu tarnen, wird die Ransomware-Datei in „TeamViewer_Host_Setup <encryptor_2>.exe“ umbenannt, wobei TeamViewer ausgenutzt wird, das vor der Kompromittierung als RMM-Tool (Remote Monitoring and Management) installiert worden war.

Gleichzeitig wurde ein Eintrag im Registrierungsschlüssel HKLM\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Run hinzugefügt, der dafür sorgt, dass die Ransomware bei jedem Systemstart automatisch gestartet wird.

Dieser doppelte Mechanismus – geplante Aufgabe und Änderung der Registrierung – sorgt dafür, dass die Ransomware auch nach einem Säuberungsversuch reaktiviert wird, sei es bei einem kompletten Neustart oder einer einfachen Benutzeranmeldung.

Defensive Empfehlungen

Angesichts dieser taktischen Entwicklung empfehlen Trend Micro und die Forscher von Check Point den Sicherheitsteams, dringend einen mehrschichtigen Ansatz zu verfolgen:

- Fernzugriffs- und RMM-Tools absichern: Beschränken Sie RMM-Plattformen auf autorisierte Verwaltungshosts und setzen Sie die Multifaktor-Authentifizierung durch. Anormale Aktivitäten wie Verbindungen außerhalb der Geschäftszeiten oder Seitwärtsbewegungen zwischen unerwarteten Endpunkten überwachen ;

- die Backup-Infrastruktur härter machen: Backup-Netzwerke segmentieren, das Prinzip der geringsten Privilegien anwenden, Administrator-IDs regelmäßig rotieren lassen und auf verdächtige Nutzung von Verwaltungstools wie PowerShell oder SQL-Abfragen, die mit Backup-IDs interagieren, achten ;

- BYOVD- und plattformübergreifende Bedrohungen erkennen: auf unsigniertes oder unerwartetes Laden von Treibern, DLL-Sideloading und die Ausführung von Linux-Binärdateien auf Windows über Remote-Tools achten. Erweiterung der Erkennungsregeln, um nicht systemeigene Payloads abzudecken ;

- die Sichtbarkeit auf hybride Umgebungen ausweiten: sicherstellen, dass EDR-Lösungen und SOC-Playbooks Windows- und Linux-Telemetrie beinhalten, und aktiv die interne Seitwärtsbewegung überwachen, um die ersten Schritte hybrider Ransomware-Angriffe zu erkennen ;

- Patch-Zyklen drastisch verkürzen: Wenn die Betriebszeit in Stunden gemessen wird, kann das Patchen nicht mehr ein wochenlanger Prozess sein. Automatisierte Pipelines für die Validierung und Bereitstellung von Patches werden entscheidend.

Ein Paradigmenwechsel bei der Bedrohung durch Ransomware.

Diese Qilin-Kampagne stellt einen Bruch in den bisher beobachteten Ransomware-Taktiken dar. Das Zeitfenster zwischen der Offenlegung einer Schwachstelle und ihrer massenhaften Ausnutzung wird drastisch verkleinert und verwandelt das Ökosystem der Cybersicherheit in einen ständigen Wettlauf gegen die Zeit, bei dem den defensiven Teams immer weniger Zeit zum Reagieren bleibt.

Der Einsatz von Linux-Ransomware auf Windows-Systemen zeigt, wie sich böswillige Akteure anpassen, um Endpunkt-Erkennungssysteme zu umgehen, die nicht so konfiguriert sind, dass sie die Ausführung von Linux-Binärdateien über Remote-Management-Kanäle erkennen oder verhindern. Dieser Angriff stellt die traditionellen, auf Windows fokussierten Sicherheitskontrollen in Frage.

Die Kombination aus BYOVD-Techniken,Social Engineering über gefälschte CAPTCHAs und dem strategischen Anvisieren der Backup-Infrastruktur zeigt einen methodischen Ansatz, um die erfolgreiche Verbreitung der Ransomware zu gewährleisten und gleichzeitig die Wiederherstellungsoptionen auszuschalten. Die Verwendung legitimer Tools und plattformübergreifender Ausführungsmethoden erschwert die Erkennung signifikant.

Die Experten von Trend Micro kommen zu dem Schluss: “ Dieser Angriff von Qilin (Agenda) zeigt, wie Ransomware-Betreiber verstärkt legitime IT-Tools und hybride Umgebungen nutzen, um herkömmliche Sicherheitsmaßnahmen unauffällig zu umgehen. Die Abwehr muss die betrieblichen toten Winkel kontrollieren und die Sichtbarkeit und Kontrolle über kritische Vermögenswerte erhöhen. „

Organisationen müssen ihre Sicherheitshaltung dringend neu bewerten, um diese unkonventionellen Angriffsvektoren zu berücksichtigen, und eine verbesserte Überwachung von Remote-Management-Tools und des Zugriffs auf Backup-Systeme implementieren. Die Abwehr muss nun wachsamer als je zuvor sein und die Sichtbarkeit und Kontrolle über kritische Vermögenswerte erhöhen.

Quellen:

- Trend Micro Research: Agenda Ransomware Deploys Linux Variant on Windows Systems Through Remote Management Tools and BYOVD Techniques.

- Cisco Talos Intelligence: Uncovering Qilin attack methods exposed through multiple cases.

- Comparitech: Qilin Ransomware: Statistiken zu Angriffen, Lösegeldern und Datenpannen

- The Hacker News: Qilin Ransomware kombiniert Linux Payload mit BYOVD Exploit in Hybridangriff

- Security Affairs: Linux-Variante der Qilin-Ransomware zielt über Remote-Management-Tools und BYOVD auf Windows ab.