Les menaces qui pèsent sur les entreprises évoluent constamment pour s’adapter aux nouvelles technologies et aux mécanismes de défense mis en place. Parmi ces menaces, le ransomware est l’une des plus redoutées, impliquant un logiciel malveillant qui bloque l’accès aux fichiers d’un utilisateur ou à un système, exigeant une rançon pour les débloquer. Aujourd’hui, on assiste à l’émergence d’un nouveau modèle commercial parmi les cybercriminels : le Ransomware-as-a-Service (RaaS). Qu’est ce que le RaaS et quelles sont ses implications pour les entreprises et les particuliers ?

Table des matières

ToggleComment fonctionne le Ransomware-as-a-Service ?

Le RaaS repose sur un modèle commercial similaire au Software-as-a-Service (SaaS), où un fournisseur met à disposition de ses clients un logiciel applicatif via Internet. En l’occurrence, le service proposé n’est autre que des ransomwares facilement accessibles et personnalisables.

Un modèle de partenariat entre développeurs et distributeurs

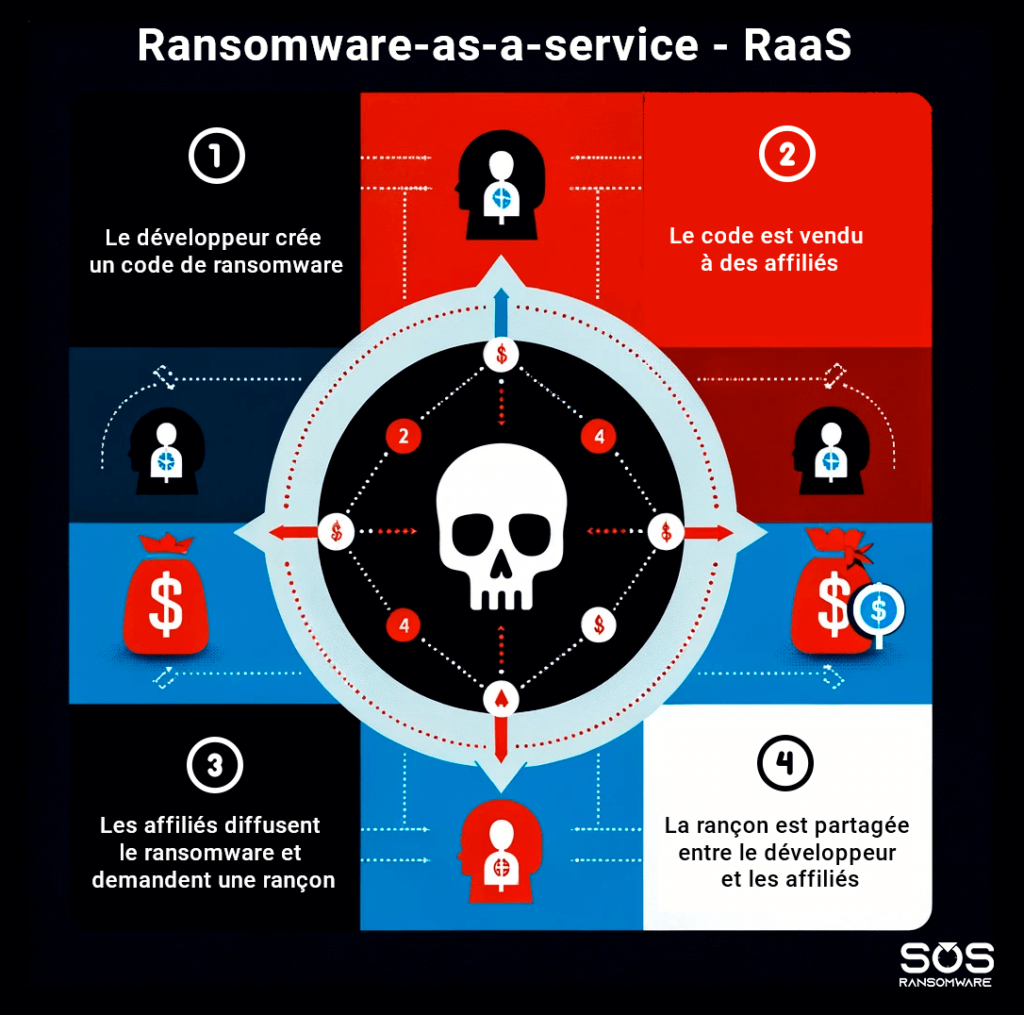

Le développement et la distribution des ransomwares sont deux activités complexes, souvent réalisées par des acteurs spécialisés dans chacun de ces domaines. Les développeurs de ransomware créent et maintiennent le code source et l’infrastructure nécessaire pour infecter les systèmes ciblés, tandis que les distributeurs se chargent de diffuser ces logiciels malveillants au travers de campagnes d’hameçonnage, exploit kits ou autres méthodes d’infection.

Dans le modèle RaaS, les développeurs proposent une plateforme où les distributeurs peuvent personnaliser un ransomware à leur guise, en choisissant par exemple la somme de la rançon demandée ou encore la méthode de paiement. Les profits réalisés sont alors partagés entre les deux parties, selon des pourcentages négociés à l’avance.

Les modèles de revenus sont grandement similaires à ceux des entreprises classiques. Ils peuvent vendre leurs services à un prix fixe, sous forme d’abonnement, ou opter pour un partage des bénéfices, ce dernier étant moins régulier mais potentiellement plus lucratif.

4 types de modèles de revenus des Ransomware-as-a-Service

- Abonnement mensuel : les utilisateurs payent un montant fixe chaque mois et gagnent un petit pourcentage sur chaque rançon réussie.

- Programmes d’affiliation : un pourcentage des bénéfices, compris entre 20 et 30 % dans la plupart des cas, est versé aux développeurs des RaaS pour améliorer le service et augmenter les profits.

- Frais de licence unique : paiement d’une redevance unique pour l’accès, sans partage des bénéfices, offrant un accès perpétuel aux affiliés.

- Partage pur des bénéfices : répartition des bénéfices entre affiliés et opérateurs selon des pourcentages prédéfinis lors de l’achat de la licence.

Comme on peut le remarquer le business model est des plus des plus classique, hormis sa finalité illégale. En 2020, plus de 60 % des attaques de ransomware recensées étaient liées à des modèles de Ransomware-as-a-Service (RaaS), un secteur en forte croissance et très compétitif. Cette tendance rend le RaaS de plus en plus séduisant pour les cybercriminels, en partie à cause de nombreuses infrastructures mal sécurisées. L’année 2020 a vu une augmentation de près de 500 % du nombre total d’attaques par ransomware, avec deux tiers attribués aux offres RaaS. Une tendance toujours à la hausse. Les revenus générés par les attaques de ransomware ont atteint environ 20 milliards de dollars en 2020. Lockbit se taille toujours la part du lion dans l’économie du Ransomware-as-a-Service (RaaS) comme on a encore pu le constater récemment.

Une facilité d’accès et une flexibilité attirantes

Le principal intérêt du RaaS réside dans son accessibilité et sa simplicité d’utilisation. En effet, il n’est plus nécessaire d’avoir des compétences particulières en programmation ou en cybersécurité pour créer et lancer une campagne de ransomware. De plus, la personnalisation offerte permet aux cybercriminels d’adapter leurs produits en fonction des nouvelles défenses mises en place par les entreprises ou les autorités.

Les développeurs de Ransomware-as-a-Service (RaaS) proposent des logiciels malveillants sous forme de “kits”, qui sont vendus ou loués à ceux qui souhaitent mener des cyberattaques. Ces kits sont disponibles sur le dark web, où ils sont commercialisés de manière similaire aux produits d’entreprises légitimes, avec des publicités, des offres spéciales, et même un support client. Les prix varient de quelques dizaines de dollars à plusieurs milliers, ce qui représente un investissement relativement faible comparé aux rançons potentielles que les attaquants peuvent exiger.

Risques et conséquences pour les victimes

Avec l’émergence du RaaS, on constate une multiplication des attaques de ransomware à travers le monde, touchant aussi bien les grandes organisations que les particuliers. Les conséquences directes d’une telle infection sont multiples :

Perte financière due à la rançon

La première conséquence est évidemment la rançon exigée pour débloquer les fichiers. Celle-ci peut atteindre plusieurs milliers d’euros, voire plus pour les organisations. Si le paiement permet parfois de retrouver l’accès aux données, il n’est pas garanti et peut encourager les cybercriminels à récidiver.

Dommages aux systèmes informatiques

Les ransomwares peuvent également causer des dommages matériels, notamment lorsqu’ils s’attaquent à des serveurs ou équipements industriels qui doivent être remplacés en cas de défaillance. Les coûts engendrés sont alors importants, surtout si la victime ne possède pas de système de sauvegarde efficace.

Conséquences sur la réputation et la productivité

Une attaque de ransomware peut nuire sérieusement à la réputation d’une entreprise, surtout si ses clients ou partenaires se trouvent également impactés. Par ailleurs, la perte d’accès aux fichiers entraîne souvent une baisse de productivité, voire un arrêt complet de certaines activités jusqu’à ce que la situation soit résolue.

Mesures préventives pour lutter contre le RaaS

Afin de contrer les attaques de ransomware, plusieurs mesures préventives peuvent être mises en place :

Sensibilisation et formation des utilisateurs

L’éducation des utilisateurs est primordiale pour éviter de tomber dans les pièges des cybercriminels. La mise en place de formations régulières et l’adoption de bonnes pratiques de sécurité (utiliser des mots de passe forts, ne pas cliquer sur des liens suspects, etc.) contribuent à réduire le risque d’infection.

Maintenance des systèmes à jour

Les ransomwares exploitent souvent des failles de sécurité présentes dans les logiciels, il est donc essentiel de maintenir ses systèmes et applications à jour. La mise en place d’un processus de mises à jour régulières minimise le risque d’exploitation de vulnérabilités connues.

Mise en place de sauvegardes régulières

En cas d’infection par un ransomware, une solution efficace pour limiter la perte de données consiste à disposer de sauvegardes régulières sur des supports externes ou des serveurs distants. Cette mesure permet de restaurer le système infecté sans avoir à céder aux demandes de rançon.

De par sa grande facilité d’utilisation et sa diffusion massive le Ransomware-as-a-Service représente une menace supplémentaire pour les entreprises et les particuliers, qui doivent adapter leurs stratégies de cybersécurité en conséquence. La sensibilisation aux bonnes pratiques de sécurité et la mise en place de mesures préventives telles que les mises à jour et les sauvegardes sont autant de solutions pour lutter contre cette nouvelle forme de criminalité.