Atrás quedaron los días en que el ransomware se limitaba a cifrar los datos a cambio de un rescate. Desde hace varios años, los ciberdelincuentes han transformado su modelo operativo añadiendo un paso crítico:la exfiltración de datos antes del cifrado para aumentar su poder de negociación y sus posibilidades de obtener el pago. La doble extorsión es ahora la norma en el ecosistema del ransomware, transformando lo que antes era una amenaza puramente técnica en una auténtica crisis organizativa que implica importantes riesgos legales, de reputación y financieros. Este nuevo enfoque está redefiniendo fundamentalmente la naturaleza de la amenaza del ransomware y las estrategias defensivas necesarias para hacerle frente.

Table des matières

Toggle¿Qué es la doble extorsión?

La doble extorsión es un importante avance táctico en el panorama del ransomware. En este esquema de ataque, los ciberdelincuentes ya no se limitan a cifrar los datos de sus víctimas: también exfiltran una copia de la información sensible antes de desplegar el ransomware. Este método les da doble ventaja. La víctima se enfrenta a dos amenazas simultáneas: pagar para recuperar el acceso a sus datos cifrados y pagar para evitar la divulgación pública de su información confidencial.

Esta táctica neutraliza eficazmente una de las principales defensas contra el ransomware tradicional: las copias de seguridad. Incluso si una organización puede restaurar sus sistemas a partir de copias de seguridad, sigue expuesta al riesgo de que sus datos sensibles se publiquen en la web oscura o se vendan al mejor postor. El chantaje de la divulgación se vuelve entonces tan formidable, si no más, que el propio cifrado.

Orígenes e historia de la doble extorsión

Los inicios con el grupo Maze

El primer caso documentado de doble extorsión se remonta a noviembre de 2019, cuando el grupo criminal Maze tuvo como objetivo Allied Universal, una importante empresa estadounidense de servicios de seguridad. Cuando la víctima se negó a pagar el rescate de 300 bitcoins (unos 2,3 millones de dólares en ese momento), los atacantes amenazaron con utilizar la información extraída de los sistemas de Allied Universal, así como los certificados de correo electrónico y dominio robados, para llevar a cabo una campaña de spam suplantando la identidad de la empresa.

Para demostrar la validez de su amenaza, los operadores de Maze revelaron 700 MB de datos robados, que representaban sólo el 10% de lo que decían poseer, incluidos contratos, historiales médicos y certificados de cifrado. A continuación, aumentaron sus exigencias en un 50% respecto a la petición inicial. Este ataque estableció un nuevo paradigma en el ecosistema del ransomware.

La creación del primer sitio de filtraciones

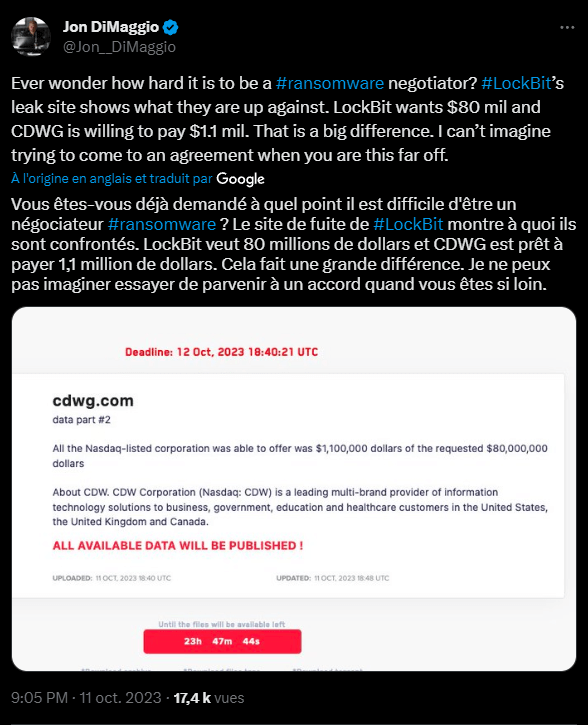

El grupo Maze fue pionero en la creación de un sitio de filtraciones, haciendo públicas las identidades de las víctimas que no cooperaban y publicando regularmente muestras de los datos robados. Este muro digital de la vergüenza se ha convertido en una formidable herramienta de presión psicológica, convirtiendo un ataque técnico en una crisis de reputación pública.

Adopción masiva por el ecosistema criminal

Tras el éxito de este enfoque, otros grupos delictivos adoptaron rápidamente la táctica de la doble extorsión. REvil (también conocido como Sodinokibi) comenzó a publicar los datos de sus víctimas más o menos al mismo tiempo que Maze. Le siguieron los grupos DoppelPaymer, Clop y, más tarde, LockBit, que crearon sus propios sitios de filtraciones para presionar aún más a sus objetivos.

Según datos de Arctic Wolf, el 96% de las respuestas a incidentes de ransomware implican ahora la exfiltración de datos además del cifrado, lo que confirma que la doble extorsión se ha convertido en la norma y no en la excepción.

Sitios de filtraciones: el muro digital de la vergüenza

Anatomía de un sitio de filtraciones

Los sitios de filtraciones son un elemento central de la estrategia de doble extorsión. Normalmente alojadas en la red Tor a través de direcciones .onion, estas plataformas permiten a los grupos de ransomware nombrar y exponer públicamente a sus víctimas. Cuando una organización se niega a pagar el rescate, los atacantes la enumeran en su sitio, revelan una muestra de los datos exfiltrados y a menudo establecen una cuenta atrás pública antes de que la información se publique por completo.

Este uso calculado del daño a la reputación es una táctica de presión muy eficaz, diseñada para obligar a los equipos legales y a los ejecutivos a negociar rápidamente. El sitio de filtraciones convierte un incidente técnico en una crisis de relaciones públicas, que requiere una respuesta coordinada en la que participan equipos de seguridad, jurídicos y de alta dirección.

Proliferación sin precedentes

El número de sitios de filtraciones está aumentando considerablemente. Según Allan Liska, analista de inteligencia de amenazas de Recorded Future, en 2024 se identificaron más de 56 nuevos sitios de filtraciones, más del doble de los identificados el año anterior por Recorded Future. El número de víctimas publicadas en estas plataformas ha aumentado considerablemente: en el primer semestre de 2025, se enumeraron más de 3.700 víctimas, lo que representa un aumento del 67% con respecto al mismo periodo del año anterior.

La evolución de las tácticas de publicación

Los distintos grupos de ransomware están empleando diferentes estrategias en sus sitios de filtraciones. Algunos publican datos de forma incremental, mientras que otros hacen revelaciones completas. También se han observado tácticas de reextorsión: un actor malicioso que se hacía pasar por una nueva versión del grupo Babuk intentó volver a extorsionar a más de 60 víctimas utilizando datos de campañas de extorsión anteriores que ya habían sido resueltas.

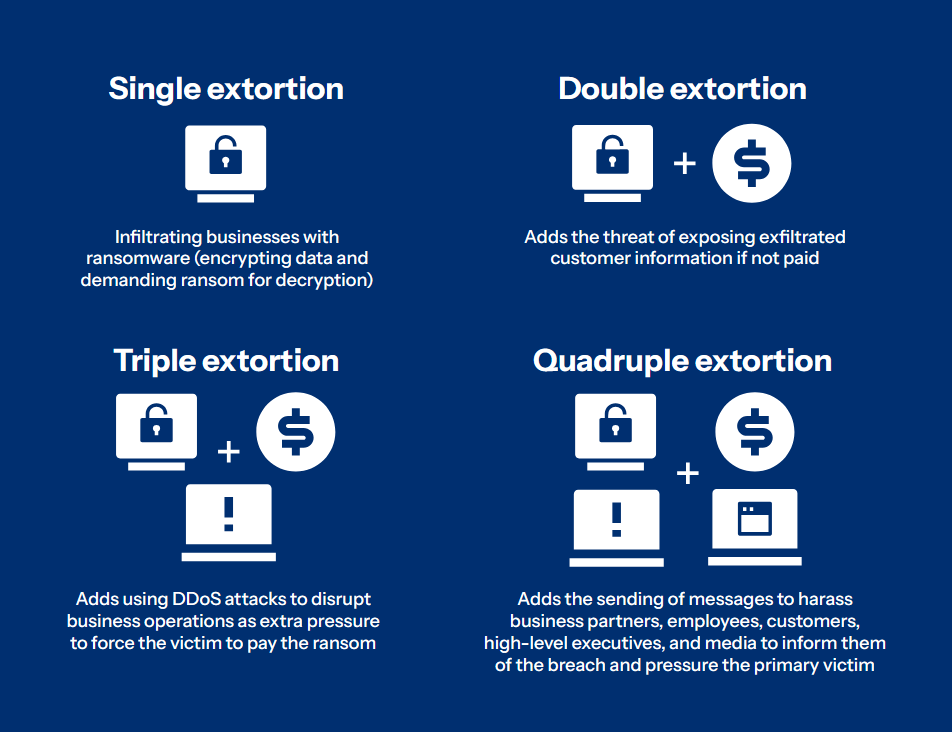

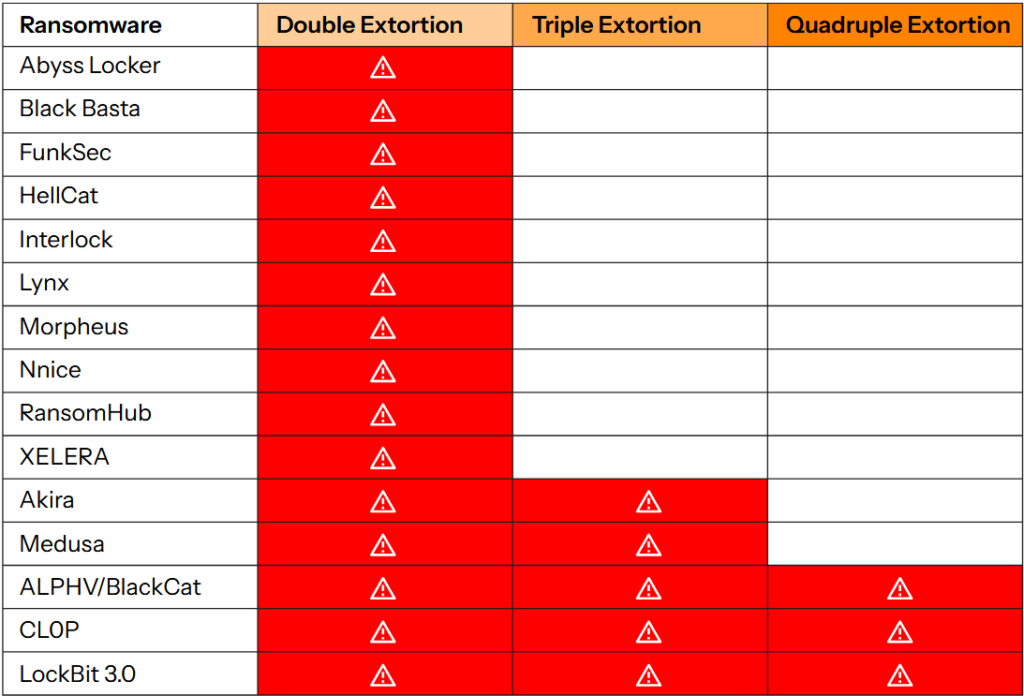

La triple extorsión y más allá

Definición de triple extorsión

La triple extorsión añade una capa extra de presión a las tácticas de doble extorsión. Los atacantes pueden utilizar diversos métodos adicionales para incitar a sus víctimas a pagar:

- contactar y potencialmente chantajear a los individuos cuyos datos fueron exfiltrados durante el ataque ;

- lanzar ataques de denegación de servicio distribuido (DDoS) contra la infraestructura de la víctima

- atacar a los socios comerciales, clientes o proveedores de la organización inicialmente comprometida;

- contactar directamente con los medios de comunicación para amplificar la presión pública.

Extorsión cuádruple

Algunos grupos van más allá con la extorsión cuádruple, añadiendo una dimensión extra a sus tácticas. El ataque a Change Healthcare en febrero de 2024 es un buen ejemplo: después de que un ataque inicial de BlackCat/ALPHV comprometiera la información sanitaria de casi 193 millones de personas -la mayor filtración de datos sanitarios jamás registrada en Estados Unidos-, el grupo RansomHub intentó una segunda extorsión en abril de 2024 a pesar de pagar un rescate de 22 millones de dólares. En lo que equivalía a una estafa de salida, los operadores de BlackCat desaparecieron con los fondos en marzo de 2024 sin cumplir su promesa de devolver los datos o compartir el rescate con sus afiliados, dejando a RansomHub libre para explotar de nuevo los datos robados. El impacto financiero total de este incidente se estima en más de 2.400 millones de dólares.

Evolución de las tácticas de extorsión del ransomware

| Tácticas de extorsión | ransomware tradicional | Extorsión doble | Extorsión triple | Cuádruple extorsión |

|---|---|---|---|---|

| Cifrado de datos | ✅ Cifra archivos en el sistema de la víctima | ✅ Cifra archivos en el sistema de la víctima | ✅ Cifra archivos en el sistema de la víctima | ✅ Cifra archivos en el sistema de la víctima |

| Amenaza de exfiltración y filtración | ❌ | ✅ Exfiltra datos y amenaza con publicarlos si no se paga el rescate | ✅ Exfiltra datos y amenaza con publicarlos si no se paga el rescate | ✅ Exfiltra datos y amenaza con publicarlos si no se paga el rescate |

| Ataque DDoS | ❌ | ❌ | ✅ Amenaza con interrumpir las operaciones con ataques DDoS. | ✅ Amenaza con interrumpir las operaciones mediante ataques DDoS |

| Contacto con el cliente/socio | ❌ | ❌ | ❌ | ✅ Amenaza de contacto con clientes, proveedores y socios para revelar la violación. |

Impacto creciente: Cada nivel adicional de extorsión aumenta significativamente la presión sobre las víctimas y reduce la eficacia de las medidas de protección tradicionales, como las copias de seguridad.

Ejemplos recientes de multiextorsión

El grupo Qilin es un ejemplo perfecto de la evolución hacia tácticas cada vez más agresivas. En 2024, su ataque a Synnovis, un proveedor de servicios de patología del NHS británico, desembocó en una petición de rescate récord de 50 millones de dólares. Cuando la empresa se negó a pagar, el grupo publicó los datos robados de unas 900.000 personas en la dark web. El impacto financiero para Synnovis se estima en 33 millones de libras, lo que demuestra que negarse a pagar no elimina las consecuencias económicas. Con más de 700 víctimas registradas en 2025 en 62 países, Qilin se ha consolidado como una de las operaciones RaaS más activas.

Play, identificado por CISA como uno de los grupos de ransomware más activos, utiliza un doble modelo de extorsión combinado con llamadas telefónicas directas a las víctimas para animarlas a pagar y amenazarlas con revelar su información.

Esta nueva era del ransomware también se caracteriza por la colaboración entre grupos especializados. Scattered Spider, que forma parte de la alianza Scattered LAPSUS$ Hunters, destaca en el acceso inicial mediante ingeniería social avanzada (vishing, intercambio de SIM, manipulación del servicio de asistencia). El grupo ha sido históricamente un afiliado de varios programas RaaS importantes, incluyendo ALPHV/BlackCat, Qilin, RansomHub y DragonForce. Este último, que se posiciona como un «cártel del ransomware» que ofrece un modelo de marca blanca a sus afiliados, intentó recuperar a los afiliados de RansomHub tras la desaparición del grupo en abril de 2025. Esta especialización de funciones -en la que algunos grupos gestionan la intrusión inicial mientras otros proporcionan la infraestructura de cifrado y extorsión- maximiza la eficacia de las operaciones delictivas.

Extorsión sin cifrado: la nueva tendencia

Un cambio de paradigma

En los últimos años se ha confirmado un cambio sustancial: algunos grupos delictivos están abandonando el cifrado en favor de la extorsión basada únicamente en el robo de datos. Según el informe State of Ransomware 2025 de Sophos, la tasa de cifrado ha caído a su nivel más bajo en seis años, pasando del 70% en 2024 al 50% en 2025. Al mismo tiempo, la proporción de ataques de extorsión sin cifrado se ha duplicado, del 3% en 2024 al 6% en 2025.

Este enfoque tiene varias ventajas para los atacantes. Desarrollar ransomware que pueda eludir las soluciones de seguridad modernas requiere tiempo y conocimientos técnicos avanzados. Al centrarse únicamente en la exfiltración, los grupos criminales pueden operar de forma más rápida y oportunista. Además, el 97% de las organizaciones cuyos datos han sido cifrados pueden recuperarlos, lo que resta eficacia al cifrado como táctica de presión.

Sin embargo, la doble extorsión sigue siendo una táctica importante: el 28% de las organizaciones cuyos datos han sido cifrados también han sido víctimas de robo de datos, lo que representa el 14% de todas las víctimas de ransomware. Esta tendencia va acompañada de una selección diferenciada de objetivos: las pequeñas organizaciones (100-250 empleados) son especialmente vulnerables a los ataques de extorsión sin cifrado (13% de ellas), frente a sólo el 3% de las grandes empresas.

Grupos que practican la extorsión sin cifrado

Varios grupos han adoptado este enfoque exclusivo o parcial. World Leaks, surgido de la disolución de Hunters International en noviembre de 2024, practica la extorsión pura sin cifrado desde enero de 2025. También se ha observado que RansomHub emplea ocasionalmente esta táctica, al igual que grupos emergentes como Weyhro. El grupo Cl0p, especializado en la explotación industrial de vulnerabilidades de día cero que afectan a plataformas empresariales desplegadas masivamente, favorece sistemáticamente la exfiltración frente al cifrado. Después de MOVEit Transfer en 2023 (más de 2.700 organizaciones afectadas), su sexta gran campaña tiene como objetivo Oracle E-Business Suite, con un centenar de víctimas ya confirmadas.

Anatomía de un ataque de doble extorsión

Los atacantes obtienen acceso a la red de la víctima utilizando diversos métodos:

- El phishing sigue siendo uno de los vectores más comunes, con correos electrónicos diseñados para engañar al usuario para que haga clic en un enlace malicioso o descargue un archivo infectado. Especialmente preocupante es el auge de la técnica ClickFix, que anima a las víctimas a ejecutar ellas mismas los comandos maliciosos. Algunos grupos de ransomware, en particular Interlock, utilizan ahora FileFix, una variante aún más sofisticada que aprovecha el Explorador de archivos de Windows y elude las protecciones del sistema;

- Aprovechando vulnerabilidades no parcheadas en sistemas expuestos en Internet;

- el uso de credenciales comprometidas, a veces obtenidas a través de anteriores filtraciones de datos o ataques de fuerza bruta;

- explotación de servicios de acceso remoto inseguros, como el Protocolo de Escritorio Remoto (RDP) o VPN.

Según Arctic Wolf, casi el 60% de los ataques de ransomware observados aprovechan el acceso remoto externo para obtener el acceso inicial, a menudo mediante credenciales comprometidas que permiten la entrada en el entorno a través de una VPN o RDP inseguros.

Fase 2: Movimiento lateral y elevación de privilegios

Una vez obtenido el acceso inicial, los atacantes se mueven lateralmente por la red para identificar y acceder al mayor número posible de recursos valiosos. Esta fase suele incluir una elevación de privilegios para obtener derechos de administrador sobre toda la infraestructura. Los atacantes utilizan herramientas legítimas presentes en los sistemas (una técnica conocida como «vivir al margen») para evitar ser detectados.

Fase 3: Reconocimiento y exfiltración de datos

Los atacantes exploran la red para identificar datos de gran valor: información personal identificable (IPI), datos financieros, propiedad intelectual, secretos comerciales, datos sanitarios, etc. A continuación, estos datos se exfiltran en la red. A continuación, estos datos se exfiltran a servidores externos controlados por los delincuentes, a menudo utilizando herramientas como Rclone o transfiriéndolos a servicios en la nube.

Fase 4: Cifrado y petición de rescate

La carga útil del ransomware se despliega para cifrar los sistemas críticos. A continuación, se presenta una nota de rescate en la que se indica la cantidad exigida y se amenaza con revelar los datos robados si no se efectúa el pago. Las operaciones se han vuelto más rápidas, y las negociaciones a menudo comienzan pocas horas después de que los datos hayan sido exfiltrados.

Consecuencias de la doble extorsión

Impacto normativo y jurídico

Un ataque de doble extorsión que implique la exfiltración de datos personales desencadena estrictas obligaciones de notificación en muchas jurisdicciones. El alcance de estas obligaciones varía según la región:

En Europa (RGPD): la pérdida de control sobre los datos personales significa que las personas afectadas han perdido las protecciones y derechos que se les garantizan. El pago de un rescate no se considera una solución adecuada por parte de las autoridades reguladoras. Las organizaciones se enfrentan a multas de hasta 20 millones de euros o el 4% de la facturación anual mundial.

En Estados Unidos (HIPAA ): para el sector sanitario, se presume que un ataque de ransomware constituye una violación de datos que requiere notificación, a menos que la entidad pueda demostrar una baja probabilidad de compromiso de la información sanitaria protegida (PHI). Las notificaciones deben realizarse en un plazo de 60 días, con la obligación de notificar a las personas afectadas, al HHS (Departamento de Salud y Servicios Humanos) y a los medios de comunicación si hay más de 500 personas afectadas. Las multas pueden alcanzar los 50.000 dólares por infracción, con un máximo anual de 1,5 millones de dólares por categoría de infracción.

En California (CCPA/CPRA): las empresas deben notificarlo a los residentes de California afectados y al Fiscal General del Estado si hay más de 500 residentes afectados. Las sanciones pueden alcanzar los 7.500 dólares por violación intencionada. Las víctimas también pueden ejercer un derecho de acción privado para reclamar daños y perjuicios.

Los ciberdelincuentes explotan conscientemente esta presión normativa en sus tácticas de negociación, sabiendo que las multas potenciales pueden superar el importe del rescate exigido.

Daños a la reputación

La publicación de datos robados en un sitio de filtraciones puede causar daños irreparables a la reputación de una organización. La exposición de información confidencial, ya sean datos de clientes, secretos comerciales o comunicaciones internas sensibles, erosiona la confianza de las partes interesadas y puede tener un impacto duradero en la imagen de marca.

Consecuencias operativas y financieras

El ataque a CDK Global en junio de 2024 ilustra la magnitud de la posible perturbación operativa: este proveedor de software para concesionarios de automóviles vio cómo el incidente afectaba a más de 10.000 concesionarios en Norteamérica, con pérdidas colectivas estimadas en 1.000 millones de dólares. El ataque a Starbucks a través de su proveedor Blue Yonder perturbó los sistemas de planificación y nómina de 11.000 tiendas.

Sin garantía de recuperación o eliminación de datos

Pagar un rescate no garantiza en modo alguno la recuperación o el borrado de los datos por parte de los atacantes. Datos recientes hablan por sí solos: en 2024, aunque el 84% de las víctimas pagaron un rescate, sólo el 47% recuperó sus datos no dañados. Y lo que es aún más preocupante, según el estudio de Cybereason «Ransomware: The True Cost to Business 2024», el 78% de las organizaciones atacadas en 2023 fueron víctimas de otro ataque en 2024, el 63% de las cuales se enfrentaron a mayores exigencias de rescate en el segundo ataque, y el 36% de las cuales fueron objetivo del mismo grupo criminal.

Evolución legislativa: hacia la prohibición de los pagos

El Reino Unido dio un paso decisivo en julio de 2025 al confirmar la prohibición del pago de rescates para el sector público y los operadores de infraestructuras nacionales críticas. Esta medida, apoyada por el 72% de los encuestados en la consulta pública, se aplicará al NHS, las autoridades locales, las escuelas y las empresas que operan en sectores críticos como la energía, el transporte y las telecomunicaciones.

La legislación británica también incluye

- un régimen de prevención de pagos que obliga a las organizaciones privadas a notificar a las autoridades antes de efectuar cualquier pago;

- la obligación de notificar cualquier incidente de ransomware en un plazo de 72 horas, seguido de un informe completo en un plazo de 28 días.

Este planteamiento pretende golpear el modelo de negocio de los ciberdelincuentes haciendo menos atractivos los objetivos del sector público. El Reino Unido se convierte así en el primer país occidental en imponer una prohibición legal al pago de rescates para el sector público y las infraestructuras críticas, lo que podría allanar el camino a medidas similares en otras jurisdicciones.

Una tendencia global a la baja en los pagos

A pesar del aumento del volumen de ataques, los pagos de rescates cayeron un 35% en 2024, hasta unos 813 millones de dólares, frente a los 1.250 millones de 2023. La tasa de negativa a pagar ha aumentado significativamente: el 63% de las víctimas ahora se niegan a pagar, en comparación con el 41% del año anterior. Esta tendencia refleja la mejora de la capacidad de recuperación de las organizaciones y la creciente concienciación de que el pago no garantiza un resultado satisfactorio.

Protección contra la doble extorsión

La defensa contra los ataques de doble extorsión requiere un enfoque multicapa que combine capacidades de prevención, detección y respuesta.

Gestión de acceso y autenticación

La mayoría de los ataques de ransomware aprovechan accesos remotos comprometidos para penetrar en las redes. La autenticación multifactor (MFA) resistente al phishing en todos los servicios de acceso remoto (VPN, RDP) es una protección fundamental. El ataque a Change Healthcare fue posible aprovechando un portal Citrix que carecía de autenticación multifactor.

Gestión de vulnerabilidades

La explotación de vulnerabilidades no parcheadas representa un importante vector de intrusión. Vulnerabilidades como las que afectan a Cleo (CVE-2024-50623) o a los servidores Atlassian Confluence (CVE-2023-22527) han sido explotadas masivamente para ataques de doble extorsión. Es esencial contar con un programa eficaz de gestión de vulnerabilidades, que dé prioridad a la rápida corrección de las vulnerabilidades críticas.

Detección de la filtración de datos

La filtración de datos suele preceder al despliegue del ransomware y constituye la base misma de la doble extorsión. Las organizaciones deben invertir en soluciones de supervisión de la red, prevención de pérdida de datos (DLP) y detección de anomalías para identificar transferencias inusuales. En particular, la supervisión debe detectar la instalación de aplicaciones sospechosas como Rclone, que se utiliza con frecuencia para filtrar datos.

Supervisión y respuesta continuas

Una capacidad de supervisión, detección y respuesta permanente es esencial para identificar comportamientos sospechosos y contener las amenazas rápidamente. En 2024, el 56% de las organizaciones atacadas no detectaron el ataque hasta pasados entre 3 y 12 meses, lo que ilustra la falta de visibilidad que permite a los atacantes filtrar datos durante largos periodos.

Copias de seguridad y planificación de la continuidad

Aunque la exfiltración puede seguir ocurriendo, disponer de copias de seguridad regulares y comprobadas ayuda a las organizaciones a reanudar sus operaciones en caso de ataque. Sólo el 54% de las víctimas de cifrado en 2025 pudieron restaurar sus datos mediante copias de seguridad, la tasa más baja en seis años, lo que subraya la importancia de probar regularmente los procedimientos de recuperación.

Segmentación de la red

La segmentación de la red limita la capacidad de los atacantes para desplazarse lateralmente una vez obtenido el acceso inicial. Este enfoque, central en las arquitecturas de confianza cero, reduce la superficie de ataque y contiene la propagación en caso de un compromiso inicial, limitando así el volumen de datos potencialmente exfiltrables.

Preparación para la gestión de crisis

Los ejercicios de simulación periódicos permiten a los equipos practicar la respuesta a ataques de doble extorsión en un entorno controlado. Estos ejercicios aclaran funciones y responsabilidades e identifican lagunas en la estrategia de respuesta. La implicación de la dirección es esencial para integrar la ciberseguridad en la cultura de la organización.

Conclusión

La doble extorsión representa un avance importante y duradero en la amenaza del ransomware. Al combinar el cifrado de datos con el robo y la amenaza de divulgación, los ciberdelincuentes han neutralizado las defensas tradicionales basadas únicamente en copias de seguridad. Esta realidad está obligando a las organizaciones a replantearse su enfoque de la ciberseguridad, incorporando la prevención de la exfiltración como prioridad junto con la protección del cifrado.

Dado que los atacantes siguen innovando, pasando de la doble a la triple extorsión, o incluso a la extorsión sin cifrado, la resistencia de las organizaciones se está convirtiendo en un imperativo. La evolución de la normativa, en particular la prohibición del pago de rescates en el Reino Unido, indica una mayor concienciación por parte de las autoridades públicas y podría transformar la economía del ransomware a largo plazo. La combinación de detección precoz, respuesta rápida, prevención de la pérdida de datos y estrecha colaboración entre los equipos informáticos, jurídicos y de gestión es la base de una defensa eficaz contra esta amenaza en constante evolución.

Fuente:

- Akamai: Informe sobre ransomware 2025

- Sophos: El estado del ransomware 2025

- Tech Target: ¿Qué es el ransomware de doble extorsión?

- Arctic Wolf: Los peligros de la doble y triple extorsión en los ataques de ransomware

- Unidad 42: ¿Qué es el ransomware de extorsión múltiple?

- Chainalysis Team: Disminución interanual del 5% en los pagos por ransomware, menos de la mitad de los incidentes registrados resultaron en pagos a las víctimas.

- Bleeping Computer: Prohibición del pago de rescates por ransomware en el Reino Unido