Identificado por primera vez en febrero de 2025, el grupo Kraken se distinguió rápidamente en el ecosistema de la ciberdelincuencia por su sofisticado enfoque técnico. Surgido de las cenizas del cártel HelloKitty, este ransomware de habla rusa se dirige a entornos Windows, Linux y VMware ESXi con una característica poco común: evalúa el rendimiento de cada máquina antes de lanzar el cifrado, optimizando así el impacto de sus ataques y minimizando al mismo tiempo los riesgos de detección.

Table des matières

ToggleDescendiente directo de HelloKitty

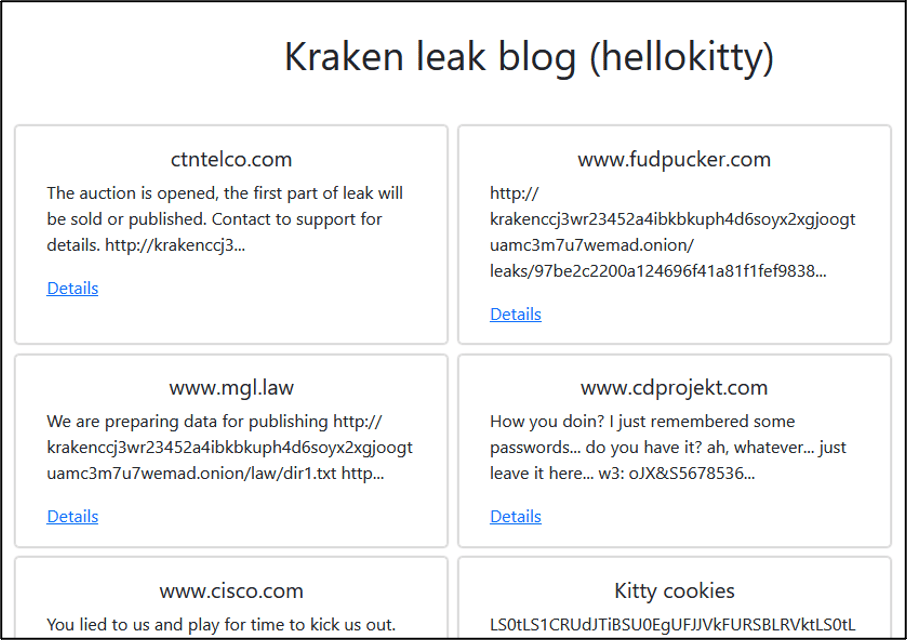

Kraken no surgió de la nada. Los investigadores de Cisco Talos han establecido fuertes vínculos entre este nuevo grupo y HelloKitty, una operación de ransomware activa desde noviembre de 2020 y que se hizo famosa por su ataque a CD Projekt Red en 2021, durante el cual se robó el código fuente de Cyberpunk 2077 y The Witcher 3. Varios elementos técnicos establecen un vínculo directo entre las dos operaciones: el portal de extorsión de Kraken muestra una referencia explícita a HelloKitty, y el análisis comparativo revela que las notas de rescate de los dos grupos llevan un nombre de archivo idéntico, un marcador que rara vez es fortuito en este ecosistema.

Esta conexión es la continuación de las turbulencias experimentadas por HelloKitty. En octubre de 2023, un actor malicioso que utilizaba los seudónimos kapuchin0 y Gookee filtró el código fuente completo del ransomware en un foro de habla rusa, anunciando que quería desarrollar «algo más interesante que LockBit «. El archivo publicado contenía una solución de Microsoft Visual Studio para compilar el encriptador y desencriptador HelloKitty, así como la biblioteca NTRUEncrypt utilizada para las rutinas criptográficas. El investigador 3xp0rt identificó entonces a esta persona como el presunto desarrollador de HelloKitty.

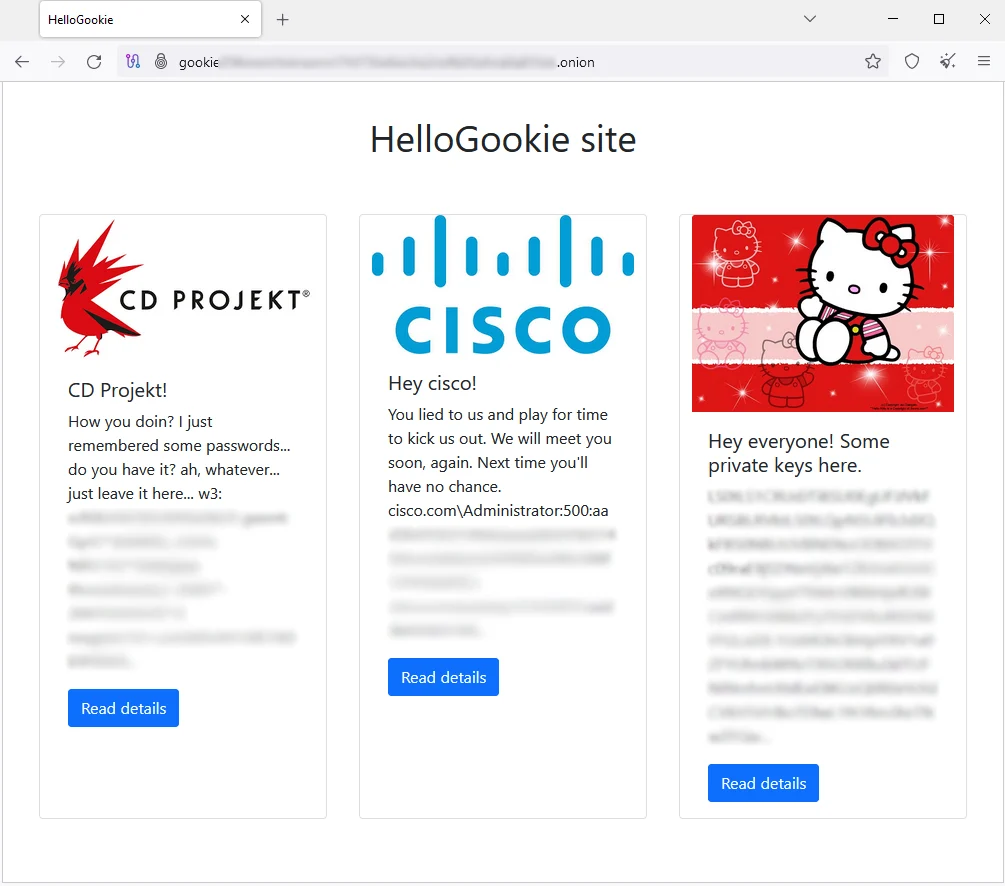

En abril de 2024, HelloKitty cambió su nombre por el de HelloGookie, publicando claves de descifrado para versiones anteriores y datos robados durante los ataques a CD Projekt Red y Cisco. Como demostró la filtración del código fuente de Babuk, que dio lugar a más de nueve operaciones distintas de ransomware, la publicación de este tipo de material suele alimentar nuevas variantes. La aparición de Kraken en 2025 representa, por tanto, una nueva evolución en este linaje delictivo, confirmando que las marcas de ransomware bien establecidas no desaparecen realmente, sino que se reinventan en nuevas formas.

Cadena de infección y metodología de ataque del ransomware Kraken

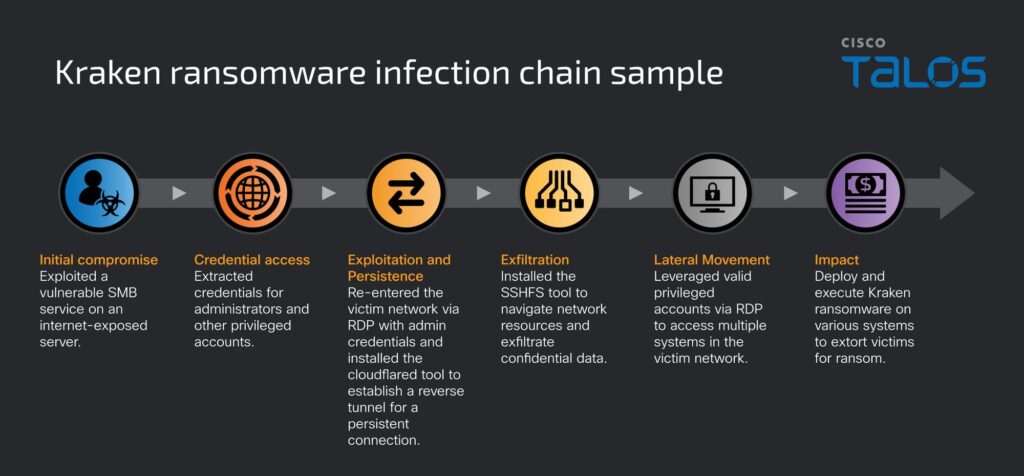

En agosto de 2025, el equipo Cisco Talos Incident Response documentó una intrusión típica del grupo Kraken, revelando una metodología de ataque metódica y sofisticada en la tradición de la «caza mayor», ataques dirigidos específicamente a grandes organizaciones capaces de pagar rescates sustanciales.

El acceso inicial se consigueexplotando vulnerabilidades del protocolo SMB (Server Message Block) en servidores poco seguros accesibles desde Internet para penetrar en redes corporativas. Una vez establecida esta cabeza de puente, los atacantes extraen las credenciales del administrador de la víctima y otras cuentas privilegiadas. A continuación, abandonan temporalmente el entorno y vuelven a entrar a través de una conexión de Protocolo de Escritorio Remoto (RDP ) utilizando las credenciales robadas, una técnica que les confiere una apariencia de legitimidad.

Para mantener el acceso persistente, los operadores de Kraken despliegan Cloudflared, la herramienta de tunelización de Cloudflare, que configuran para crear un túnel inverso desde la máquina víctima hasta su infraestructura. Al mismo tiempo, instalan SSHFS (SSH Filesystem), que les permite navegar por el entorno de la víctima y exfiltrar datos sensibles a través de sistemas de archivos montados remotamente. Esta combinación de herramientas legítimas desviadas de su uso normal dificulta considerablemente la detección por parte de las soluciones de seguridad tradicionales.

Utilizando estas conexiones persistentes, los atacantes se desplazan lateralmente a todas las máquinas accesibles de la red, roban datos valiosos y preparan el terreno para el despliegue de los binarios del ransomware. A continuación, el cifrador se propaga a través de RDP utilizando cuentas privilegiadas comprometidas, lo que permite la ejecución coordinada del ransomware en todos los sistemas objetivo.

Benchmarking: una innovación técnica poco frecuente en el ecosistema del ransomware

La característica más distintiva de Kraken es su capacidad para evaluar el rendimiento del sistema antes de iniciar el cifrado. Esta característica, poco frecuente en el ransomware moderno, permite optimizar el ataque en función de las capacidades de hardware de cada máquina víctima.

En la práctica, el ransomware realiza una prueba preliminar para medir la velocidad a la que la máquina puede cifrar los datos. En función de este resultado, adapta automáticamente su estrategia: cifrado completo si la máquina es lo suficientemente potente, o cifrado parcial por bloques si los recursos son limitados. En ambos casos, los archivos quedan inutilizables para la víctima.

Funcionamiento técnico del benchmark Kraken

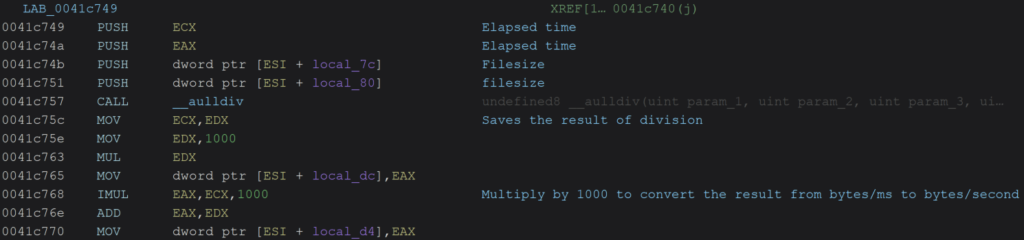

El proceso de benchmarking se basa en una secuencia precisa. El atacante puede activar esta funcionalidad mediante las opciones de línea de comandos -tests, -tempfile y -tempsize. A continuación, el ransomware crea un archivo temporal en la ruta especificada, lo rellena con datos aleatorios en bloques de 1 MB hasta que alcanza el tamaño definido y, a continuación, registra la hora de inicio mediante la función clock_gettime antes de proceder al cifrado de la prueba.

Una vez finalizada la operación, calcula el tiempo transcurrido y la velocidad de cifrado en MB/s mediante la fórmula: Velocidad = ((bytes totales / tiempo transcurrido) * 1000) / 1048576. Así se calcula un rendimiento (en MB/s, por ejemplo) que refleja la capacidad de cifrado real de la máquina (CPU, disco, E/S). A continuación, se elimina el archivo de prueba mediante la función unlink().

En los sistemas Linux y ESXi, la lógica sigue siendo la misma: se ejecuta una prueba de rendimiento antes del cifrado real, teniendo en cuenta el multithreading para evaluar hasta qué punto se puede utilizar la máquina sin causar inestabilidad. Este paso es poco habitual en las familias de ransomware actuales, y es lo que hace que Kraken sea tan especial.

Cifrado total o parcial: una decisión automatizada

En función de los resultados del benchmark, el ransomware opta automáticamente por el cifrado total o parcial de bloques. Si se considera que la máquina es lo suficientemente potente, Kraken cifra cada archivo en su totalidad, lo que dificulta enormemente su recuperación. Si el rendimiento medido resulta insuficiente, el ransomware recurre al cifrado parcial, que sólo afecta a una parte de cada archivo, un método más rápido pero igual de eficaz para inutilizar los datos.

Esta adaptación permite completar el ataque en un plazo razonable, incluso en infraestructuras pesadas como grandes servidores de archivos o hipervisores ESXi que albergan numerosas máquinas virtuales, lo que aumenta las posibilidades de éxito del ataque.

Interés táctico para los atacantes

Esta evaluación previa tiene varios objetivos estratégicos. Al adaptar el modo de cifrado a las capacidades reales de la máquina, Kraken evita la sobrecarga del sistema, que podría activar alertas de seguridad o degradar visiblemente el rendimiento, llamando así la atención de los administradores. Esto permite al grupo aumentar significativamente los daños en un tiempo mínimo, manteniendo un perfil bajo hasta la revelación final del ataque.

Este punto de referencia ayuda a Kraken a encontrar un equilibrio entre el máximo impacto y la discreción operativa: suficiente actividad para paralizar la empresa, pero no tanta como para provocar caídas o picos de carga anormales que alertarían inmediatamente a los sistemas de detección. Al adaptar dinámicamente los parámetros de cifrado a cada máquina, los operadores también ganan previsibilidad sobre la duración del ataque y pueden coordinar mejor sus acciones con las otras fases de la intrusión (exfiltración, cierre del servicio, propagación lateral).

Neutralizar los mecanismos de recuperación

Antes de desencadenar el cifrado propiamente dicho, Kraken prepara meticulosamente el terreno borrando las instantáneas, vaciando la papelera de reciclaje mediante la función SHEmptyRecycleBinA de Windows y desactivando los servicios de copia de seguridad. Estas acciones preventivas están diseñadas para eliminar cualquier posibilidad de recuperar los datos sin pagar el rescate.

Arquitectura técnica multiplataforma

Kraken se distingue por su arquitectura multiplataforma, con cifradores independientes optimizados para Windows, Linux y VMware ESXi, lo que le permite dirigirse a todos los entornos empresariales modernos, desde servidores tradicionales hasta infraestructuras virtualizadas.

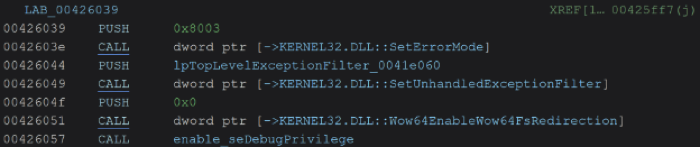

Cifrador Kraken para Windows

La versión para Windows es un ejecutable de 32 bits escrito en C++, probablemente protegido por un empaquetador basado en Golang. Para garantizar su eficacia en sistemas de 64 bits, el ransomware desactiva la redirección del sistema de archivos WoW64 mediante la función Wow64EnableWow64FsRedirection con el argumento False. Esta manipulación permite que el binario de 32 bits acceda directamente a la carpeta C:WindowsSystem32 en lugar de ser redirigido a SysWoW64, un paso esencial para desactivar los servicios de copia de seguridad y cifrar los archivos del sistema en máquinas de 64 bits. A continuación, el ransomware eleva sus privilegios modificando su token de proceso para obtener SeDebugPrivilege, lo que le da acceso a los archivos bloqueados por otros procesos.

Windows Encryptor integra cuatro módulos paralelos de cifrado altamente especializados:

- Módulo de base de datos SQL: se dirige a los servidores Microsoft SQL consultando el registro de Windows para identificar las instancias MSSQLSERVER y SQLEXPRESS, y luego recupera las rutas de los archivos de base de datos a través del valor SQLDataRoot antes de cifrarlos.

- Módulo de recursos compartidos de red: explora los recursos compartidos de red accesibles a través de las API WNet de Windows, centrándose en los recursos de tipo RESOURCETYPE_DISK y RESOURCETYPE_ANY, e ignorando sistemáticamente los recursos compartidos de sistema ADMIN$ e IPC$.

- Módulo de unidad local: enumera todas las unidades disponibles mediante GetLogicalDrives y, a continuación, filtra los volúmenes extraíbles, fijos y remotos con GetDriveTypeW, excluyendo los CD-ROM.

- Módulo Hyper-V: descubre las máquinas virtuales Hyper-V mediante comandos PowerShell, recupera las rutas a sus discos duros virtuales, fuerza el apagado de las máquinas virtuales en ejecución y, a continuación, cifra los archivos VHD/VHDX.

El ransomware despliega varias técnicas sofisticadas contra el análisis: ofuscación del flujo de control mediante múltiples bucles condicionales, supresión de los cuadros de diálogo de error de Windows (SetErrorMode 0x8003) y retrasos de ejecución basados en el reposo para escapar de las cajas de arena. El malware también borra puntos de restauración (vssadmin delete shadows) y vacía la papelera de reciclaje a través de la API SHEmptyRecycleBinA.

El encriptador Linux/ESXi

La versión Linux/ESXi es un ejecutable ELF de 64 bits desarrollado en C++ y compilado con crosstool-NG versión 1.26.0. Incluye un módulo de detección de plataformas capaz de identificar sistemas ESXi (mediante esxcli system version get) y Synology NAS (mediante cat /etc/defaults/VERSION).

En entornos ESXi, el ransomware realiza inventarios forzosos y apaga las máquinas virtuales activas para desbloquear sus archivos de disco antes del cifrado. La variante para Linux implementa el mismo mecanismo de evaluación comparativa que la versión para Windows y realiza un cifrado multihilo en modo sólido o por pasos, en función de los parámetros del atacante.

La variante ELF puede ejecutarse en modo demonio utilizando la función fork_as_daemon(), ejecutándose discretamente en segundo plano. Tras el cifrado, se inicia un proceso de limpieza automático: el ransomware genera un script bash(bye_bye.sh) que borra los archivos de registro, el historial del shell, el binario del ransomware y el propio script, lo que garantiza la autoeliminación completa del malware y minimiza los rastros forenses.

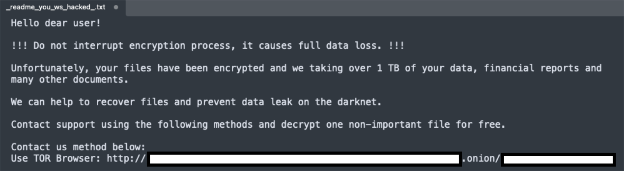

Características comunes

Los archivos cifrados reciben la extensión .zpsc y en los directorios afectados aparece una nota de rescate titulada readme_you_ws_hacked.txt. El ransomware utiliza una combinación de RSA-4096 para el cifrado de claves asimétricas y ChaCha20 para el cifrado simétrico de archivos, lo que ofrece una sólida protección criptográfica. Para que las víctimas puedan comunicarse con los atacantes y negociar el pago, Kraken excluye intencionadamente del proceso de cifrado los archivos ejecutables (.exe) y las bibliotecas (.dll), así como las carpetas Archivos de programa, Archivos de programa (x86) y ProgramData.

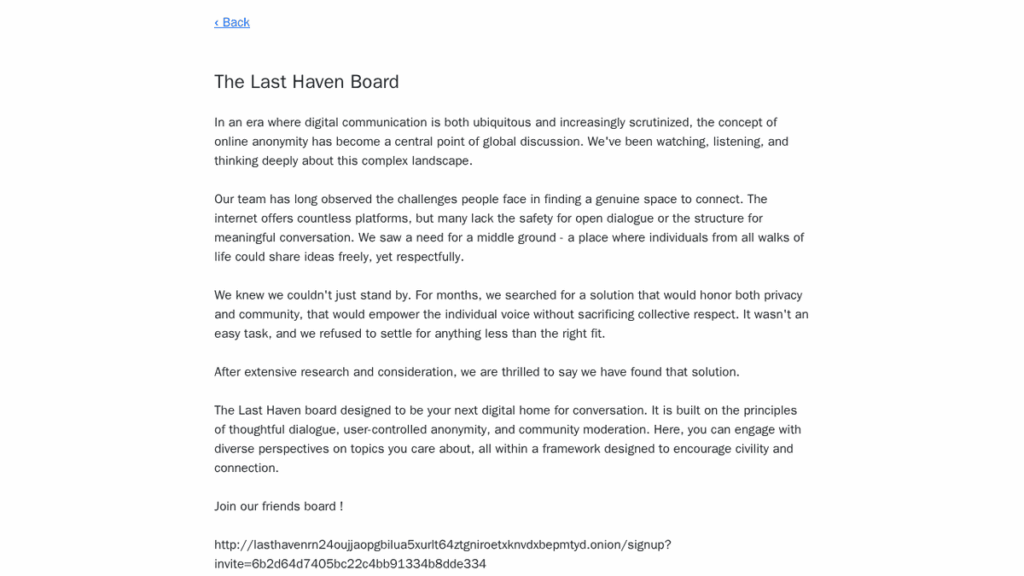

El último consejo de Haven: ambiciones más allá del ransomware

En septiembre de 2025, Kraken dio un paso más al desvelar «The Last Haven Board», una plataforma de debate clandestina presentada como un espacio de comunicación seguro para los implicados en la ciberdelincuencia clandestina. Esta iniciativa refleja ambiciones que van más allá de las simples operaciones de ransomware: Kraken busca construir un ecosistema estructurado capaz de apoyar y federar a otros actores maliciosos.

El anuncio del apoyo oficial de los operadores HelloKitty y WeaCorp, colectivo especializado en el comercio de exploits, refuerza la hipótesis de una continuidad directa entre ambas organizaciones. Kraken parece así decidido a transformar su legado HelloKitty en una verdadera plataforma de servicios para el ecosistema cibercriminal.

Perfil de la víctima

El grupo Kraken emplea la doble técnica de extorsión ya habitual en el ecosistema del ransomware: tras exfiltrar datos sensibles, los atacantes cifran el entorno de la víctima y amenazan con publicar la información robada en su sitio de filtración si no se paga el rescate. En un caso documentado por Cisco Talos, la petición de rescate ascendía a alrededor de un millón de dólares en Bitcoin, con la promesa de descifrar el entorno y garantizar la no divulgación de los datos tras el pago.

El grupo parece estar adoptando un enfoque oportunista sin centrarse en sectores empresariales específicos. Las víctimas a las que se hace referencia en el sitio de filtraciones Kraken proceden principalmente de Estados Unidos, que representa la mayoría de los casos, seguido de Canadá, Reino Unido, Dinamarca, Panamá y Kuwait. Los datos de Ransomware.live también muestran víctimas en España, Polonia e Italia, con predominio de los sectores de tecnología, servicios empresariales y telecomunicaciones.

Cabe señalar que cuando Kraken apareció por primera vez en febrero de 2025, el grupo reivindicó ataques contra Cisco y CD Projekt Red en su sitio filtrado. Sin embargo, Cisco aclaró que estos datos procedían de un compromiso de 2022 y que simplemente se habían vuelto a publicar, lo que sugiere que el grupo buscaba establecer credibilidad apropiándose de antiguos exploits de HelloKitty.

Recomendaciones de protección

Frente a la sofisticación de Kraken, las organizaciones necesitan adoptar un enfoque defensivo de múltiples capas que aborde cada etapa de la cadena de ataque documentada.

1. Reducir la superficie de ataque expuesta

La primera prioridad es reducir la superficie de ataque expuesta. Dado que el acceso inicial de Kraken se realiza sistemáticamente a través de la explotación de vulnerabilidades SMB en servidores expuestos a Internet, es imperativo eliminar cualquier exposición directa de este protocolo en el perímetro externo. Los servicios RDP también deben limitarse estrictamente a conexiones autenticadas y autorizadas, idealmente protegidas por una pasarela VPN o una solución de acceso de confianza cero. La aplicación rigurosa de parches de seguridad en todos los sistemas, en particular los expuestos, es un requisito previo fundamental.

2. Proteger las identidades y los accesos privilegiados

Proteger las identidades y el acceso es la segunda área crítica. El robo de identificadores privilegiados es un elemento central de la metodología Kraken, por lo que el despliegue de la autenticación multifactor en todas las interfaces administrativas es esencial. Una sólida política de contraseñas combinada con una supervisión activa de la actividad RDP anormal y las conexiones inesperadas detectará los intentos de reingreso a través de credenciales comprometidas. Una estricta segmentación de la red también limitará la posibilidad de movimiento lateral en caso de un compromiso inicial.

3. Detección de herramientas de persistencia secuestradas

La detección de las herramientas de persistencia utilizadas por Kraken merece especial atención. Los equipos de seguridad deben vigilar activamente las conexiones inesperadas Cloudflared y SSHFS en su entorno, ya que estas herramientas legítimas son secuestradas por los atacantes para mantener el acceso y exfiltrar datos. La creación de archivos temporales seguida de operaciones de cifrado y su posterior eliminación rápida también puede ser una señal de benchmarking en curso, proporcionando potencialmente una ventana de detección antes de que se despliegue el cifrado real.

4. Garantizar la resistencia de las copias de seguridad

Por último, la resistencia de las copias de seguridad sigue siendo la última línea de defensa contra los ataques de ransomware. Los sistemas de copia de seguridad deben estar aislados de la red de producción para resistir el borrado sistemático de las instantáneas y la desactivación de los servicios de copia de seguridad que Kraken realiza antes de cualquier cifrado. Pruebas regulares de restauración garantizarán la eficacia real de esta última línea de defensa.

Para acompañar la aplicación de estas medidas defensivas, Cisco Talos ha publicado indicadores detallados de compromiso asociados a Kraken, incluyendo firmas de detección para las principales soluciones de seguridad. Estos elementos técnicos están disponibles en su estudio completo.

Conclusión

Kraken ilustra una tendencia preocupante en el ecosistema del ransomware: la resistencia de los grupos criminales que, a pesar de las filtraciones de código fuente y las operaciones de desmantelamiento, consiguen reinventarse en formas nuevas y a menudo más sofisticadas. El vínculo directo con HelloKitty demuestra que las marcas de ransomware establecidas no desaparecen realmente, sino que evolucionan, capitalizando la experiencia acumulada y las conexiones forjadas en la clandestinidad cibercriminal.

La capacidad de evaluación comparativa adaptativa de Kraken representa una evolución significativa en la sofisticación del ransomware. Al calibrar dinámicamente el proceso de cifrado en función de las capacidades de cada sistema, el grupo maximiza el impacto al tiempo que minimiza el riesgo de detección precoz. Este enfoque «inteligente» podría inspirar a otros actores maliciosos y generalizarse en los próximos meses.

La creación del foro Last Haven Board, con el apoyo abierto de HelloKitty y WeaCorp, atestigua la voluntad de estructurar un ecosistema delictivo sostenible. Kraken ya no se conforma con ser una simple operación de ransomware, sino que aspira a convertirse en una plataforma de servicios para la comunidad cibercriminal, un modelo que recuerda a la evolución de otros grandes grupos como LockBit o ALPHV/BlackCat hacia estructuras de ransomware como servicio.

Para las organizaciones, el mensaje es claro: las defensas tradicionales ya no son suficientes frente a adversarios que combinan la explotación de vulnerabilidades conocidas, el secuestro de herramientas legítimas y la optimización algorítmica de sus ataques. Una postura defensiva proactiva, que combine la seguridad de los servicios expuestos, la protección de la identidad, la detección de comportamientos y copias de seguridad realmente aisladas, es ahora lo mínimo necesario para hacer frente a esta nueva generación de amenazas.

¿Es usted víctima del ransomware? Póngase en contacto con nuestro soporte 24/7. Ofrecemos una respuesta técnica exclusiva a los incidentes de ransomware, para ayudarle a recuperar sus datos y volver a funcionar rápidamente.

Fuente :

- Cisco Talos: Desencadenando el grupo de ransomware Kraken

- BleepingComputer: El ransomware Kraken compara los sistemas para elegir el cifrado óptimo

- BleepingComputer: El ransomware HelloKitty, detrás del ciberataque y el robo de datos de CD Projekt Red

- Infosecurity Magazine: Kraken utiliza la evaluación comparativa para mejorar sus ataques de ransomware

- CYJAX: Kraken entra en la escena de la extorsión

- Ransomware.live: Kraken