Die Raffinesse der Deadglyph-Malware und ihre Fähigkeit, sich der Entdeckung zu entziehen, machen sie zu einer besonders furchterregenden Bedrohung.

Nach ihrer Installation kann sie sensible Daten auf dem kompromittierten System sammeln und Cyberkriminellen eine umfassende Kontrolle über den infizierten Computer verschaffen.

Sie wurde bei einem Cyberspionageangriff auf eine Regierungsbehörde im Nahen Osten eingesetzt. Diese Malware wird der Hackergruppe Stealth Falcon APT (auch bekannt als Project Raven oder FruityArmor) zugeschrieben, einer vom Staat der Vereinigten Arabischen Emirate (VAE) unterstützten Gruppe. Diese Gruppe ist seit fast einem Jahrzehnt dafür bekannt, Aktivisten, Journalisten und Dissidenten ins Visier zu nehmen.

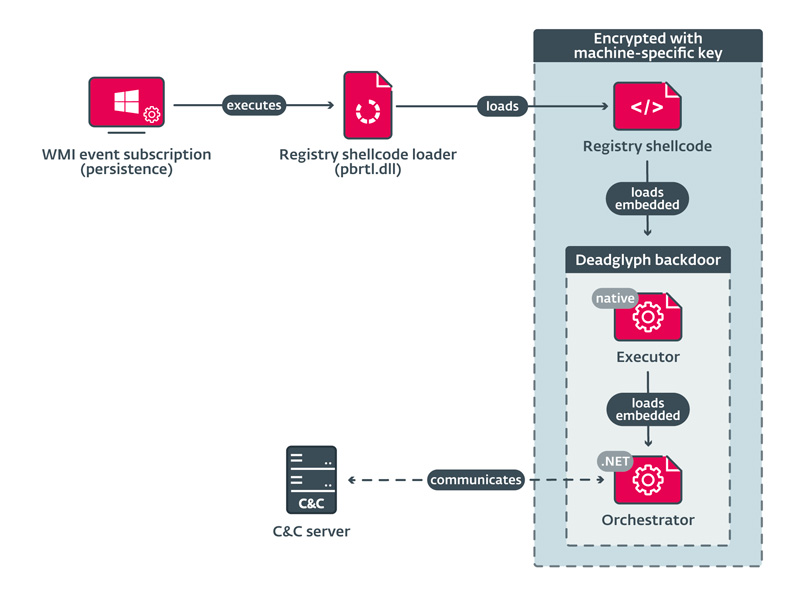

Auf der der Cybersicherheit gewidmeten LABScon-Konferenz enthüllte ESET-Experte Filip Jurčacko seine Erkenntnisse über eine neuere modulare Malware und deren Art, Windows-Systeme zu infizieren. Auch wenn ESET keine genauen Details darüber hat, wie die Infektion beginnt, ist es wahrscheinlich, dass eine schädliche ausführbare Datei, wie ein Installer, beteiligt ist. Dennoch konnte ESET mithilfe der wiederhergestellten Schlüsselelemente der Infektionskette die Funktionsweise der Malware und ihre Ausweichtechniken entschlüsseln.

Unternehmen sollten wachsam bleiben und vorbeugende Maßnahmen ergreifen, um sich gegen diese wachsende Bedrohung zu schützen. Zu diesen Maßnahmen gehören unter anderem:

- Die regelmäßige Aktualisierung von Betriebssystemen und Software, um Schwachstellen zu beheben.

- Die Verwendung effektiver Antivirenlösungen, um Bedrohungen wie Deadglyph zu erkennen und zu blockieren.

- Die Sensibilisierung der Mitarbeiter für Social-Engineering-Techniken, die von böswilligen Akteuren häufig zur Verbreitung ihrer Malware ausgenutzt werden.

Table des matières

ToggleDie Deadglyph-Ladekette

Die Deadglyph-Ladekette, eine aufkommende Bedrohung im Cyberspace, nutzt ausgeklügelte Techniken, um Windows-Systeme zu infizieren. Sie beginnt mit einem Registry-Shellcode-Lader, der den Code aus der Windows-Registrierung extrahiert, um die Executor-Komponente zu laden. Diese lädt dann die Komponente Orchestrator.

Eine der verwendeten Täuschungstechniken ist der homoglyphische Angriff, der sich in der VERSIONINFO-Ressource befindet. Die böswilligen Akteure verwenden separate griechische und kyrillische Unicode-Zeichen, um die Microsoft-Informationen zu imitieren und so als legitime Windows-Datei zu erscheinen.

Die modulare Natur der Deadglyph-Malware.

Was Deadglyph besonders gefährlich macht, ist seine modulare Natur. Sie lädt neue Module vom C2-Server (Command and Control) herunter, die verschiedene Shellcodes enthalten, die von der Executor-Komponente ausgeführt werden müssen. Diese Module haben Zugriff auf Windows-APIs und benutzerdefinierte Executor-APIs, wobei letztere 39 Funktionen bieten, die Dateioperationen, das Laden von ausführbaren Dateien, den Zugriff auf Token Impersonation, Verschlüsselung und Hashing ermöglichen.

Der Informationssammler

Der Informationssammler verwendet WMI-Abfragen (Windows Management Instrumentation), um verschiedene Informationen über das kompromittierte System zu sammeln. Dazu gehören Details zum Betriebssystem, zu Netzwerkadaptern, zur installierten Software, zu Laufwerken, Diensten, Treibern, Prozessen, Benutzern, Umgebungsvariablen und Sicherheitssoftware.

Der Ersteller von Prozessen

Einer der wichtigsten Schritte ist die Verwendung des Prozessschöpfers, eines Werkzeugs, mit dem bestimmte Befehle in Form neuer Prozesse ausgeführt werden können. Das Ergebnis dieser Befehle wird dann an die Orchestrator-Komponente geliefert. Diese Methode ermöglicht es bösartigen Akteuren, das infizierte System effektiv zu kontrollieren, indem sie unauffällig verschiedene Aktionen auf dem System starten.

Die von der Deadglyph-Malware angewandten Fluchtmethoden

Die Deadglyph-Malware nutzt neben ihrem genialen modularen Design auch fortgeschrittene Techniken, um sich im kompromittierten System zu verstecken und der Entdeckung zu entgehen. Sie verwendet hauptsächlich einen homoglyphischen Angriff, eine Täuschungstechnik, bei der visuell ähnliche Unicode-Zeichen (die in der Regel zu verschiedenen Schriftsystemen gehören) verwendet werden, um den Benutzer oder die Sicherheitsmechanismen zu täuschen.

Durch die Nachahmung von Microsoft-Informationen durch diese Zeichen gelingt es der Malware, sich als legitime Windows-Datei auszugeben. Um unerkannt operieren zu können, verschlüsselt die Malware außerdem ihre sensiblen Daten und ihre Kommunikation mit dem C2-Server. Dies macht es für Sicherheitsforscher schwierig, das Verhalten der Malware zu analysieren und sie zu entdecken.

Zusammenfassend

Die Deadglyph-Malware ist ein beeindruckendes Beispiel für die Komplexität und die rasante Entwicklung moderner Computerbedrohungen. Sie ist ein hervorragendes Beispiel für die Herausforderungen, die die Cybersicherheit für Privatpersonen und Unternehmen mit sich bringt.