La sophistication du malware Deadglyph et sa capacité à échapper à la détection font de lui une menace particulièrement redoutable.

Une fois installé, il peut collecter des données sensibles sur le système compromis et donner aux cybercriminels un contrôle étendu sur l’ordinateur infecté.

Il a été utilisé lors d’une attaque de cyberespionnage contre une agence gouvernementale au Moyen-Orient. Ce malware est attribué au groupe de piratage Stealth Falcon APT (également connu sous les noms de Project Raven ou FruityArmor), un groupe soutenu par l’État des Émirats arabes unis (EAU). Ce groupe est connu pour cibler des activistes, des journalistes et des dissidents depuis près d’une décennie.

Lors de la conférence LABScon dédiée à la cybersécurité, Filip Jurčacko, un expert d’ESET, a dévoilé ses découvertes sur un malware modulaire récent et son mode d’infection des systèmes Windows. Même si ESET n’a pas de détails exacts sur la manière dont l’infection débute, il est probable qu’un fichier exécutable nuisible, comme un installateur, soit impliqué. Néanmoins, grâce aux éléments clés de la chaîne d’infection récupérés, ESET a pu décrypter le fonctionnement du malware et ses techniques d’évasion.

Les entreprises doivent rester vigilantes et mettre en place des mesures préventives pour se protéger contre cette menace grandissante. Parmi ces mesures, on retrouve notamment :

- La mise à jour régulière des systèmes d’exploitation et des logiciels pour corriger les vulnérabilités.

- L’utilisation de solutions antivirus efficaces pour détecter et bloquer les menaces telles que Deadglyph.

- La sensibilisation des employés aux techniques d’ingénierie sociale souvent exploitées par les acteurs malveillants pour propager leurs logiciels malveillants.

Table des matières

ToggleLa chaîne de chargement Deadglyph

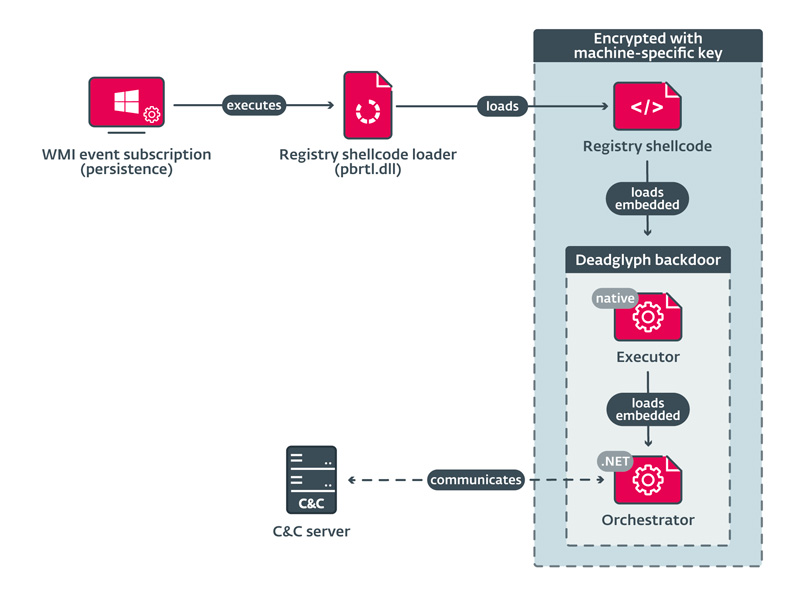

La chaîne de chargement Deadglyph, une menace émergente dans le cyberespace, utilise des techniques sophistiquées pour infecter les systèmes Windows. Elle commence par un chargeur de shellcode de registre qui extrait le code du registre Windows pour charger le composant Executor. Ce dernier charge ensuite le composant Orchestrator.

L’une des techniques de tromperie utilisées est l’attaque homoglyphique se trouvant dans la ressource VERSIONINFO. Les acteurs malveillants ont recours à des caractères Unicode grecs et cyrilliques distincts pour imiter les informations de Microsoft et ainsi apparaître comme un fichier Windows légitime.

La nature modulaire du malware Deadglyph

Ce qui rend Deadglyph particulièrement dangereux est sa nature modulaire. Il télécharge des nouveaux modules depuis le serveur C2 (commande et contrôle) qui contiennent différents shellcodes devant être exécutés par le composant Executor. Ces modules ont accès aux API Windows et aux API Executor personnalisées, ces dernières offrant 39 fonctions qui permettent les opérations sur les fichiers, le chargement des exécutables, l’accès à Token Impersonation, le chiffrement et le hachage.

Le collecteur d’informations

Le collecteur d’informations utilise des requêtes WMI (Windows Management Instrumentation) pour rassembler diverses informations sur le système compromis. Il s’agit notamment des détails concernant le système d’exploitation, les adaptateurs réseau, les logiciels installés, les lecteurs, les services, les pilotes, les processus, les utilisateurs, les variables d’environnement et les logiciels de sécurité.

Le créateur de processus

L’une des étapes clés est l’utilisation du créateur de processus, un outil qui permet d’exécuter des commandes spécifiques sous forme de nouveaux processus. Le résultat de ces commandes est ensuite fourni au composant Orchestrator. Cette méthode permet aux acteurs malveillants de contrôler efficacement le système infecté, en lançant discrètement diverses actions sur celui-ci.

Les méthodes d’évasion employées par le malware Deadglyph

Outre son ingéniosité en matière de conception modulaire, le malware Deadglyph utilise également des techniques avancées pour se dissimuler dans le système compromis et échapper à la détection. Il emploie principalement une attaque homoglyphique, une technique d’imposture consistant à utiliser des caractères Unicode visuellement similaires (appartenant généralement à différents systèmes d’écriture) pour tromper l’utilisateur ou les mécanismes de sécurité.

En imitant les informations de Microsoft à travers ces caractères, le malware parvient à passer pour un fichier Windows légitime. Afin d’opérer sans être détecté, le malware procède également au chiffrement de ses données sensibles et de sa communication avec le serveur C2. Ceci rend difficile pour les chercheurs en sécurité d’analyser le comportement du logiciel malveillant et de détecter sa présence.

En résumé

Le malware Deadglyph est un exemple impressionnant de la complexité et de l’évolution rapide des menaces informatiques contemporaines. Il illustre parfaitement, les enjeux de la cybersécurité pour les particuliers et les entreprises.