Seit Ende 2023 hat sich KillSec allmählich im globalen cyberkriminellen Ökosystem etabliert und ist ein Paradebeispiel für die moderne Transformation von Hacktivistengruppen hin zu finanziell motivierten Operationen. Die unter dem Banner des Anonymous-Kollektivs entstandene Gruppe entwickelte sich schnell zu einem ausgeklügelten Ransomware-as-a-Service-Modell (RaaS ), das trotz offizieller Erklärungen vorrangig auf den Gesundheitssektor abzielte. Mit einem leicht zugänglichen Mitgliederprogramm steht KillSec für eine neue Generation hybrider Bedrohungen, die politische Ideologie und cyberkriminellen Profit miteinander verbinden.

Table des matières

ToggleVon den Hacktivisten-Wurzeln zum kriminellen Ökosystem: Die Entwicklung von KillSec.

Die Geschichte von KillSec beginnt im Herbst 2023 mit dem Erscheinen ihrer ersten Telegram-Nachricht, die sofort ihre Ambitionen über den reinen Hacktivismus hinaus offenbart. In dieser ersten Anzeige rekrutierte die Gruppe offen Personen mit spezifischen Fähigkeiten in den Bereichen „Netzwerkpenetration“, „Webpenetration“ und „Malware-Erstellung“ und signalisierte damit eindeutig eine Ausrichtung auf offensive cyberkriminelle Operationen anstelle von traditionellem Aktivismus.

Diese Vorhersage erfüllte sich im Juni 2024, also etwa ein Jahr nach der Gründung des Telegram-Kanals, als die Gruppe ihren neuen RaaS-Dienst offiziell vorstellte. Dieser Übergang illustriert perfekt das von den Experten von ReliaQuest beschriebene Phänomen: „Heutzutage verlagernviele hacktivistische Gruppen ihren Schwerpunkt vom Defacement von Webseiten und der Offenlegung von Dokumenten auf lukrativere Taktiken wie Ransomware„. kurz gesagt entwickelt sich der moderne Hacktivismus vom Protest zum Profit und verwandelt digitale Protestwerkzeuge in lukrative kriminelle Infrastrukturen.

Basierend auf den Themen, Sprachen und Ideen, die in den Mitteilungen der Gruppe diskutiert wurden, verorten die Analysten KillSec in der Region Osteuropa-Russland. Diese wahrscheinliche geografische Verortung entspricht den Trends, die bei anderen russischsprachigen Ransomware-Gruppen zu beobachten sind, obwohl sich KillSec durch seine internationale Zielgruppenstrategie und seine zweisprachige Kommunikation in Englisch und Russisch auszeichnet. Diese rasante Entwicklung zeugt von einer beschleunigten Professionalisierung, die für neue hybride cyberkriminelle Bedrohungen charakteristisch ist. Diese Professionalisierung hat sich durch die Entwicklung einer diversifizierten kriminellen Architektur konkretisiert.

Kriminelle Architektur: Dienste und illegale Angebote von KillSec

KillSec ist nun in drei verschiedenen Bereichen tätig, die den Umfang seiner kriminellen Aktivitäten und seine Strategie zur Diversifizierung der Einnahmen offenbaren. Dieser dienstleistungsübergreifende Ansatz positioniert die Gruppe als echten „cyberkriminellen Dienstleister“ und nicht nur als Betreiber von Ransomware und demonstriert damit eine beunruhigende organisatorische Reife für eine relativ neue Gruppe.

Bösartiger „Penetrationstest“-Dienst

KillSec vermarktet seine „Pentest“-Dienste als Mittel, um sich unberechtigten Zugang zu Systemen oder Daten zu verschaffen. Im Gegensatz zu legitimen Penetrationstests, die darauf abzielen, Sicherheitslücken zu identifizieren und zu beheben, wird der KillSec-Service als Methode beworben, mit der Kundenillegal in bestimmte Netzwerkeeindringen oder sensible Informationen stehlen können. Dieser von legitimen Cybersicherheitspraktiken abweichende Ansatz verdeutlicht die Raffinesse ihres kriminellen Geschäftsmodells und ihre Fähigkeit, professionelle Terminologie für illegale Aktivitäten zu missbrauchen.

OSINT-Dienst (Open Source Intelligence) missbraucht.

Der OSINT-Dienst von KillSec zielt auf Einzelpersonen oder Organisationen ab, die detaillierte und oft private Informationen herausfinden wollen. Obwohl OSINT eine legitime Praxis ist, die in den Bereichen Cybersicherheit und Ermittlungen eingesetzt wird, wird sie von KillSec für bösartige Zwecke missbraucht. Dieser Dienst kann Kunden anziehen, die an Doxxing (Offenlegung persönlicher Daten), Industriespionage oder gezielten Angriffen interessiert sind, wodurch er zu einer erheblichen Bedrohung für die Privatsphäre und Sicherheit der anvisierten Personen und Organisationen wird.

Partnerprogramm Ransomware-as-a-Service (RaaS).

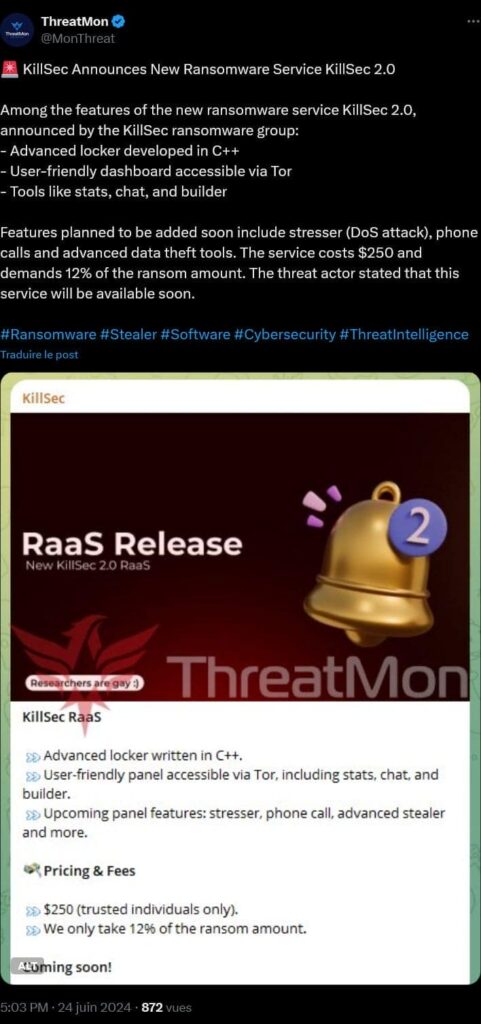

Mit der Einführung seines Partnerprogramms hat KillSec jedoch den Schritt zur organisierten Kriminalität im großen Stil erst richtig vollzogen. Im Juni 2024 startete KillSec offiziell sein RaaS-Partnerprogramm und bot eine Plattform, auf der Cyberkriminelle Ransomware-Angriffe einsetzen konnten, um im Gegenzug einen Anteil an den Gewinnen aus erfolgreichen Erpressungskampagnen zu erhalten. Obwohl die Veröffentlichungen der Gruppe häufig eher Erpressungen als den Einsatz von Ransomware im eigentlichen Sinne zeigten, ermöglicht diese RaaS-Initiative (Ransomware-as-a-Service) auch technisch weniger qualifizierten Personen die Durchführung von Ransomware-Angriffen und erweitert damit deren Reichweite. Diese Demokratisierung der Cyberkriminalität, wie sie sich kürzlich bei der Entführung des HexStrike AI-Tools gezeigt hat, stellt eine besonders besorgniserregende Entwicklung in der Bedrohungslandschaft dar.

Technisches Modell RaaS: Raffiniertheit und Zugänglichkeit.

Die technische Architektur, die KillSec für sein RaaS-Programm entwickelt hat, offenbart einen besonders durchdachten Ansatz bei der Gestaltung seines kriminellen Angebots. Im Juni 2024 wies die Gruppe auf einen in der Programmiersprache C++ entwickelten „fortgeschrittenen Locker“ und ein über Tor zugängliches Kontrollpanel hin. Diese Schnittstelle bietet Affiliates Echtzeitstatistiken, eine Chat-Funktion und ein Baukasten-Tool, mit dem sie ihre eigenen Ransomware-Kampagnen ohne tiefgreifendes technisches Fachwissen einfach anpassen und einsetzen können.

Das Geschäftsmodell von KillSec sieht vor, dass die Einstiegskosten für das RaaS-Programm 250 US-Dollar bet ragen und eine Provision von 12 % auf das gesammelte Lösegeld gezahlt wird . Dieser Prozentsatz, der niedriger ist als bei vielen RaaS-Konkurrenten, könnte einen Wettbewerbsvorteil darstellen, der darauf abzielt, neue Partner mit attraktiven **** Gewinnbeteiligungsbedingungen anzuziehen. Der Zugang bleibt jedoch nach den nicht näher erläuterten Kriterien der Gruppe auf „vertrauenswürdige Personen“ beschränkt, was auf eine Auswahl der Mitglieder schließen lässt.

KillSec kündigte die Entwicklung zusätzlicher Funktionen an: ein Tool, das anscheinend für **** DDoS-Angriffe (Distributed Denial of Service) gedacht ist, ****eine Telefonanruf-Funktion für Social Engineering oder Belästigung von Opfern und einen fortschrittlichen Stealer für das Ausspähen sensibler Informationen.

Zielstrategie und operative Auswirkungen: eine globale Bedrohung mit vielen Facetten.

Die Analyse der 242 von ransomware.live dokumentierten Opfer zeigt eine methodische und geografisch breit gefächerte Zielstrategie, die von einer sich seit Herbst 2023 ständig weiterentwickelnden operativen Fähigkeit zeugt.

Geografische Analyse: USA und Indien im Fokus.

Die aktuelle geografische Verteilung der KillSec-Opfer zeigt eine Konzentration auf Indien und die USA, die den Katalog der kompromittierten Organisationen weitgehend dominieren. Großbritannien, Brasilien und Belgien vervollständigen die Top 5 der am meisten ins Visier genommenen Länder, liegen aber in Bezug auf die Anzahl der Opfer sehr weit hinter diesen beiden Spitzenreitern.

Sektorale Verteilung: von sensiblen Infrastrukturen bis zu kritischen Diensten

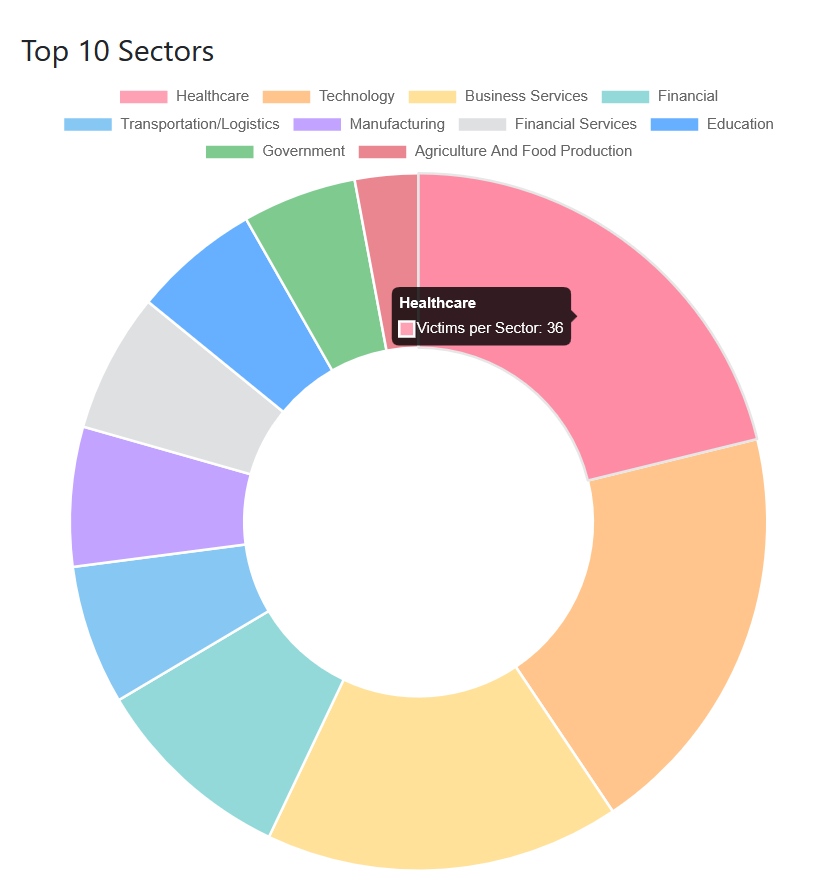

Die sektorale Analyse der Opfer zeigt eine deutliche Priorisierung für kritische Sektoren. Der Gesundheitssektor ist mit 14,9% der Angriffe das wichtigste Ziel, dicht gefolgt von der Technologiebranche mit 13,6% und den Unternehmensdienstleistungen mit 11,6%. Diese Konzentration auf kritische Sektoren offenbart einen großen Widerspruch zu den offiziellen Regeln des KillSec-Partnerprogramms.

Widersprüche im Affiliate-Programm: Theoretische Verbote vs. tatsächliche Zielgruppenansprache.

Die Regeln des KillSec-Partnerprogramms verbieten den Partnern ausdrücklich, kritische Infrastrukturen anzugreifen. Diese zur Schau gestellte Politik steht in krassem Gegensatz zur operativen Realität. Den Daten von ransomware.live zufolge ist der Gesundheitssektor jedoch eines ihrer Hauptziele mit 36 dokumentierten Opfern, der am häufigsten angegriffenen Kategorie in ihrem Opferkatalog. Diese Diskrepanz unterstreicht eine eklatante Diskrep anz zwischen den Regeln, die sie gegenüber den Affiliates propagieren, und den Aktionen, die sie bereit sind, zu unterstützen oder selbst durchzuführen.

Kampagnen 2025: Eskalation der Angriffe auf den Gesundheitssektor.

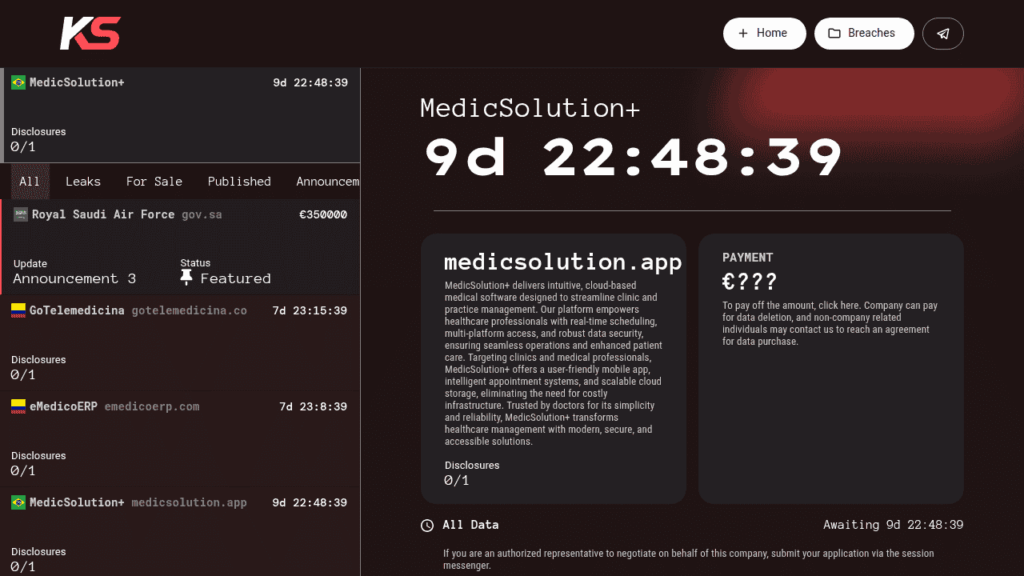

Im Jahr 2025 kam es zu einer deutlichen Intensivierung der Operationen von KillSec gegen den Gesundheitssektor, die in mehreren großen Angriffen gipfelte. DerAngriff auf MedicSolution am 8. September 2025 ist ein gutes Beispiel für die taktische Entwicklung der Gruppe hin zu Angriffen auf die Lieferkette. Diese Offensive gegen den brasilianischen Anbieter von Gesundheitssoftware kompromittierte über 34 GB an Daten mit 94.818 Dateien, darunter Laborergebnisse, Röntgenbilder, nicht anonymisierte Patientenbilder und Akten von Minderjährigen.

Der Angriff von MedicSolution offenbart eine besonders besorgniserregende Strategie des Multiplikatoreffekts. Durch die Kompromittierung eines einzigen Dienstleisters legte KillSec potenziell die Daten mehrerer Kundeneinrichtungen des Gesundheitswesens offen, darunter Vita Exame, Clinica Especo Vida, Centro Diagnostico Toledo, Labclinic und Laboratório Alvaro. Dieser „Supply Chain Attack“ -Ansatz zeigt eine zunehmende operative Raffinesse und ein genaues Verständnis für die strukturellen Schwachstellen der Branche.

Der September 2025 erwies sich mit einer Reihe koordinierter Angriffe auf Gesundheitseinrichtungen in Lateinamerikaals besonders zerstörerisch. Neben MedicSolution in Brasilien traf die Gruppe gleichzeitig Archer Health in den USA, Suiza Lab in Peru, GoTelemedicina in Kolumbien und eMedicoERP in Kolumbien.

Modus Operandi und Anpassungsfähigkeit

Die Untersuchungen der jüngsten Angriffe zeigen, dass KillSec eher auf dieAusnutzung fehlerhafter Konfigurationen als auf ausgefeilte Eindringtechniken setzt. Resecuritys Analyse des MedicSolution-Angriffs zeigte, dass schlecht konfigurierte AWS S3-Buckets ausgenutzt wurden, die eine massive Datenexfiltration ermöglichten, ohne dass fortgeschrittene technische Fähigkeiten erforderlich waren. Dieser pragmatische Ansatz zeigt, dass die technische Raffinesse des C++-Lockers mit einer opportunistischen Strategie koexistiert, die die operative Effizienz über die Demonstration technischer Meisterleistungen stellt.

Dieser Ansatz der „low-hanging fruit“ (Ausrichtung auf leicht ausnutzbare Schwachstellen) zeugt von einer Strategie der operativen Effizienz, die die Investitionsrendite maximiert. Anstatt komplexe Exploits zu entwickeln, konzentriert sich die Gruppe auf die Identifizierung und Ausnutzung von Konfigurationsschwachstellen, die leicht zugänglich sind, aber von den Opfern übersehen werden.

Die infrastrukturelle Widerstandsfähigkeit der Gruppe zeigte sich in ihrer Fähigkeit, den Betrieb trotz Unterbrechungen aufrechtzuerhalten. Nach dem Verlust ihres Haupt-Telegram-Kanals im November 2024 wechselte KillSec sofort auf Backup-Kanäle und behielt die regelmäßige Veröffentlichung ihrer Forderungen über ihre über Tor zugängliche Website bei, was eine ausgereifte operative Planung unter Beweis stellte, die Mechanismen zur Aufrechterhaltung des Geschäftsbetriebs einbezog.

Taktiken, Techniken und Verfahren (TTPs)

Die Analyse der Taktiken, Techniken und Verfahren von KillSec zeigt einen methodischen Ansatz, der gründliche Aufklärung, ausgeklügelten Erstzugriff und systematische Datenexfiltration kombiniert. Laut der MITRE ATT&CK-Analyse gehören zu den wahrscheinlichsten TTPs für KillSec:

- Acquire Access (T1650): Erwerb von Erstzugriff durch verschiedene Methoden.

- Valid Accounts (T1078): Verwendung von kompromittierten gültigen Konten.

- Web Service (T1102): Ausnutzung legitimer Webdienste.

- Remote Services (T1021): Ausnutzung von Remote-Diensten.

- Command and Scripting Interpreter (T1059): Verwendung von Befehls- und Skriptinterpretern.

- Data from Information Repositories (T1213): Abrufen von Daten ausInformationsrepositorien.

- Data from Local System (T1005): Sammeln von Daten aus dem lokalen System.

Diese Liste von TTPs deutet auf ein methodisches Vorgehen hin, bei dem Diskretion und Persistenz im Vordergrund stehen, was trotz der relativen Jugend von KillSec für erfahrene Gruppen charakteristisch ist.

Empfehlungen zum Schutz vor KillSec

Spezialisierte Verteidigungsstrategien

Angesichts der Bedrohung durch KillSec und ähnliche Gruppen sollten Organisationen einen mehrschichtigen Verteidigungsansatz verfolgen, der besonders auf die Techniken dieser Gruppe zugeschnitten ist. Experten empfehlen die Implementierung von tiefgreifenden Verteidigungsstrategien, die einen mehrschichtigen Sicherheitsansatz etablieren, der Firewalls, Intrusion-Detection-Systeme, Endpunktschutz und Datensicherungen einbindet, um sicherzustellen, dass, wenn eine Verteidigung durch einen Ransomware-Angriff kompromittiert wird, andere diese blockieren werden.

Gezielte präventive Maßnahmen

PowerShell-Beschränkung: Verwenden Sie Gruppenrichtlinienobjekte (GPOs), um den PowerShell-Zugriff nur auf notwendige Benutzer zu beschränken, wodurch Ransomware-Akteure daran gehindert werden, die PowerShell zum Schreiben bösartiger Skripte zu verwenden.

Täuschungsstrategien: Implementieren Sie eine Täuschungstechnologie, indem Sie Honeypots und Honeytokens einsetzen, um wertvolle Vermögenswerte zu imitieren. Dadurch werden Ransomware-Angreifer abgelenkt und die Sicherheitsteams früh im Angriffszyklus alarmiert.

Verstärkte Überwachung von Kompromittierungsindikatoren: Die jüngsten Angriffe zeigen unterschiedliche Entdeckungszeiten, die von Stunden bis zu mehreren Tagen reichen. Organisationen sollten eine 24/7-Überwachung mit automatisierten Warnungen zu bekannten IoCs von KillSec implementieren.

Offline-Backups: Angesichts deranhaltenden Aktivität, die im Jahr 2025 zu beobachten sein wird, ist es kritisch, regelmäßig getestete Offline-Backups zu unterhalten, die in isolierten Umgebungen gespeichert werden.

Netzwerksegmentierung: Angesichts der vorrangigen Ausrichtung auf kritische Infrastrukturen kann die Mikrosegmentierung sensibler Netzwerke die laterale Ausbreitung im Falle einer anfänglichen Kompromittierung einschränken.

Schlussfolgerung

KillSec stellt mittlerweile eine ausgereifte und hartnäckige cyberkriminelle Bedrohung dar, die den Wandel von hacktivistischen Gruppen hin zu ausgeklügelten und lukrativen kriminellen Operationen perfekt veranschaulicht. Mit ihrem zugänglichen RaaS-Modell, ihrer problematischen Konzentration auf den Gesundheitssektor trotz gegenteiliger Behauptungen und ihrer Fähigkeit, sich an disruptive Maßnahmen anzupassen, stellt die Gruppe eine bedeutende und sich entwickelnde Bedrohung dar.

Die bei KillSec beobachteteHybridisierung zwischen ideologischen und finanziellen Motiven ist wahrscheinlich ein Vorgeschmack auf die Zukunft der Cybercrime-Landschaft, in der die traditionellen Grenzen zwischen Hacktivismus, Cyberkriminalität und potenziell staatlichen Operationen weiter verschwimmen. Organisationen, insbesondere im Gesundheitswesen und im Bereich kritischer Infrastrukturen, müssen ihre Verteidigungsstrategien anpassen, um dieser neuen Generation hybrider Bedrohungen zu begegnen, die die Widersprüche zwischen öffentlichem Diskurs und tatsächlichen Praktiken ausnutzen.

Die kontinuierliche Beobachtung der Entwicklung von KillSec bleibt von entscheidender Bedeutung, da die Gruppe ihre Techniken weiter verfeinert, ihr Netzwerk von Affiliates ausbaut und potenziell ihre zerstörerische Wirkung im globalen digitalen Ökosystem ausweitet. Das Verständnis ihrer TTPs, ihrer Motivationen und ihres Geschäftsmodells ist entscheidend, um wirksame Gegenmaßnahmen gegen diese aufstrebende Bedrohung und ähnliche Gruppen zu entwickeln, die ihrem kriminellen Professionalisierungspfad folgen könnten.

Hauptquellen des Artikels :

- Ransomware.live: KillSec Group Statistics.

- SOCRadar: Dark Web Profile: KillSec

- ReliaQuest: 5 Critical Threat Actors You Need to Know About -.

- Blackwired: Hacktivist Groups Transition to Ransomware-as-a-Service Operations