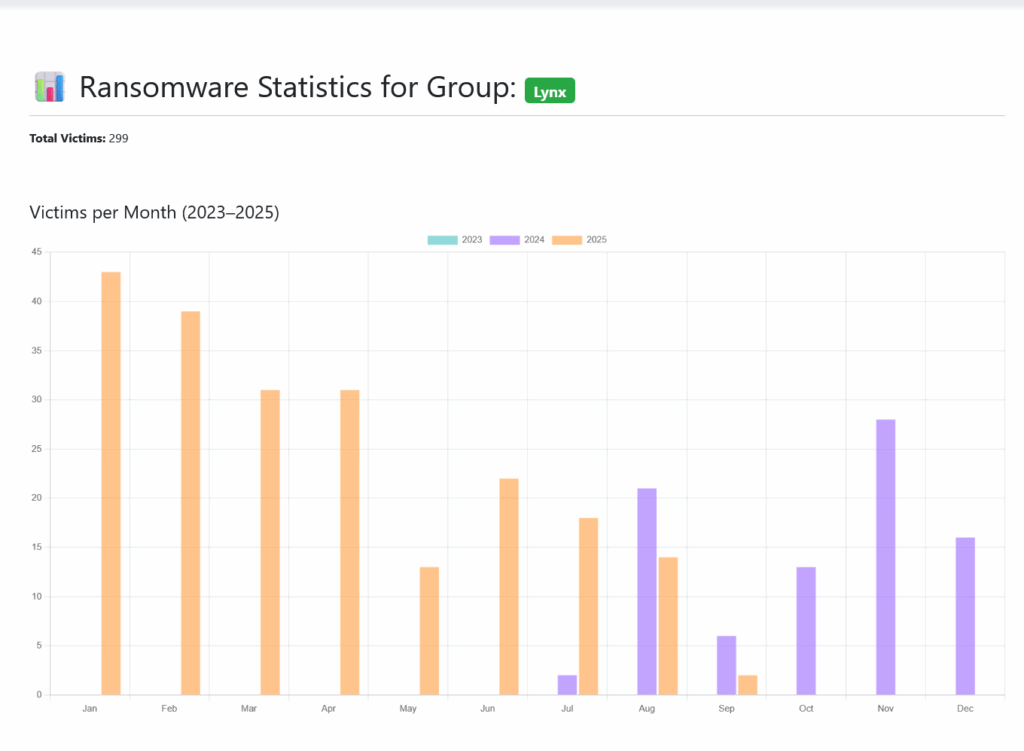

Seit Juli 2024 hat sich Lynx Ransomware als eine der raffiniertesten Bedrohungen des weltweiten Cybercrime-Ökosystems etabliert. Die Gruppe, die aus dem Rebranding der berühmten INC-Ransomware hervorging, operiert mit einem besonders ausgereiften Ransomware-as-a-Service-Modell (RaaS ), das fortschrittliche Verschlüsselungstechniken, eine Multi-Architektur-Infrastruktur und chirurgische Doppel-Erpressungsstrategien kombiniert. Mit fast 300 gemeldeten Opfern und einem strategischen Fokus auf Managed Service Provider (MSPs) definiert Lynx die Standards für professionelle Ransomware neu.

Table des matières

ToggleVon den Wurzeln des INC zum Lynx-Imperium: Die Geschichte einer cyberkriminellen Mutation

Die Lynx-Ransomware-Gruppe tauchte Mitte 2024 auf und wird weithin als Rebranding der INC-Ransomware angesehen. Diese Abstammung ist kein Zufall: Beide teilen wesentliche Teile ihres Quellcodes, was auf eine starke Verbindung zwischen den Organisationen hindeutet. Berichte legen nahe, dass der Quellcode der INC-Ransomware in Dark-Web-Foren zum Verkauf angeboten wurde, was die Entwicklung von Lynx als fortgeschrittenere Variante potenziell erleichterte.

Die Entwicklung hin zum RaaS-Modell stellt eine bedeutende strategische Transformation dar. Im Gegensatz zu INC, das hauptsächlich als geschlossene Gruppe operierte, hat Lynx eine ausgeklügelte Affiliate-Plattform entwickelt , die erfahrene Pentester mit einer attraktiven 80/20-Verteilung zugunsten der Affiliates anzieht. Dieser Ansatz zeugt von einer zunehmenden Professionalisierung des cyberkriminellen Sektors.

Seit seiner Entstehung hat Lynx etwa 300 Opfer für sich beansprucht und sich damit schnell als wichtiger Akteur im Ransomware-Ökosystem etabliert. Dieses schnelle Wachstum zeigt, wie effektiv das Geschäftsmodell von Lynx ist und wie attraktiv seine Plattform für Cyberkriminelle ist, die nach einer zuverlässigen Infrastruktur suchen.

Technische Architektur: Die Kunst der plattformübergreifenden Verschlüsselung.

Fortschrittliche kryptografische Sophistizierung

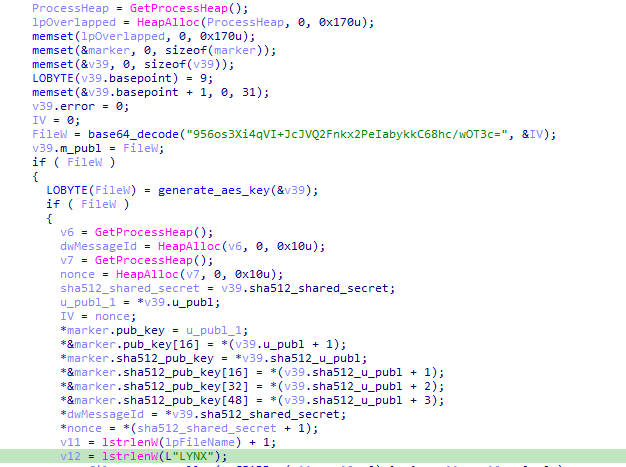

Lynx Ransomware verwendet eine ausgeklügelte Kombination von kryptografischen Algorithmen, die von ihrem hohen technischen Niveau zeugt. Die Malware verwendet AES-128 im CTR-Modus in Kombination mit Curve25519 Donna für die Verschlüsselung, ein Ansatz, der sowohl Geschwindigkeit als auch robuste kryptografische Sicherheit bietet.

Der Prozess der Schlüsselgenerierung offenbart eine besondere Raffinesse. Die Probe decodiert einen im Base64-Format gespeicherten öffentlichen ECC-Schlüssel und generiert dann ein gemeinsames Geheimnis, das mit SHA512 gehasht wird, um den endgültigen AES-Schlüssel abzuleiten. Das System enthält außerdem eine 116-Byte-Markierung, die den öffentlichen ECC-Schlüssel (32 Byte), den SHA512-Hash des öffentlichen Schlüssels (64 Byte), die Kennung „LYNX“ und verschiedene Konfigurationsinformationen enthält, darunter die Größe des Verschlüsselungsblocks (1MB), den Verschlüsselungsschritt und die Anzahl der übersprungenen Blöcke.

Eine wichtige Neuerung, die in den letzten Versionen eingeführt wurde, sind die variablen Verschlüsselungsmodi. Lynx bietet nun vier verschiedene Modi an: fast (5% der Datei), medium (15%), slow (25%) und entire (100%), die es Operateuren ermöglichen, das Verhältnis von Geschwindigkeit und Abdeckung an ihre taktischen Ziele anzupassen.

Revolutionäres Multi-Architektur-Arsenal

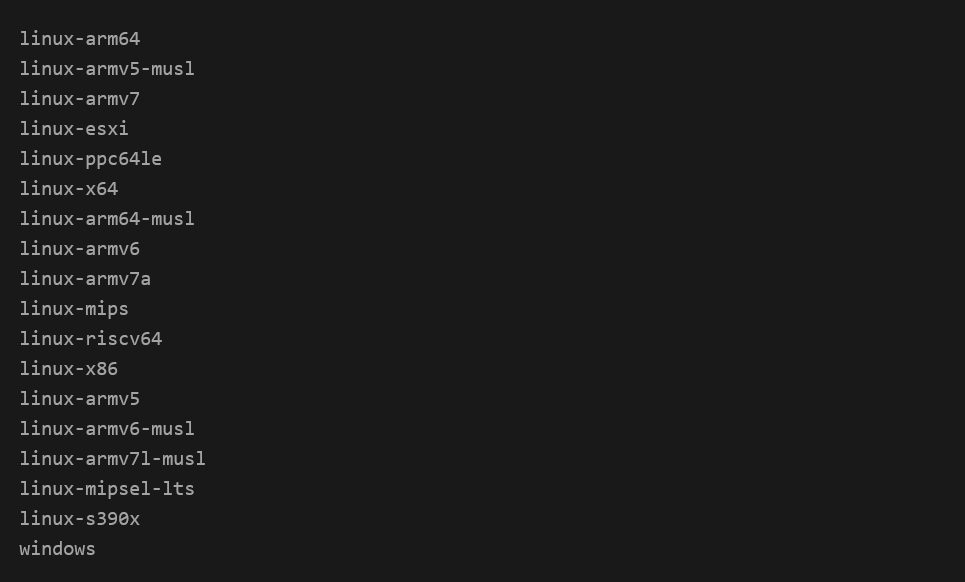

Eines der bemerkenswertesten Merkmale von Lynx ist sein umfassendes Multi-Architektur-Arsenal. Anstatt sich auf eine einzige Architektur zu konzentrieren, stellt die Gruppe ihren Partnern ein „All-in-One“-Archiv mit ausführbaren Dateien zur Verfügung, die für Linux x64, Linux ARM, MIPS, ESXi und viele andere Plattformen geeignet sind.

Dieser strategische Ansatz erkennt an, dass moderne Unternehmensnetzwerke selten homogen sind. Sie können virtualisierte Infrastrukturen (ESXi), x86_64-Server, auf denen Linux oder Windows läuft, und ARM-basierte eingebettete Systeme umfassen. Mehrere einsatzbereite Versionen zu haben, erhöht die Wirksamkeit von Ransomware erheblich, da sie auf praktisch jedem System eingesetzt werden kann, das im Zielnetzwerk entdeckt wird.

Das Archiv enthält unter anderem:

- linux-arm64, linux-armv5-musl, linux-armv7: erweiterte ARM-Kompatibilität.

- linux-esxi: Spezielle Ausrichtung auf Virtualisierungsumgebungen.

- linux-mips, linux-ppc64le, linux-riscv64: Unterstützung für spezialisierte Architekturen.

- windows: Standard-Windows-Version.

Besondere Aufmerksamkeit verdienendie im Archiv vorhandenenmusl-Binärdateien. Sie sind mit dem Suffix ‚-musl‘ gekennzeichnet und mit der musl C-Bibliothek verknüpft, was sie portabler für Randumgebungen und Container macht, die möglicherweise nicht die standardmäßigen glibc-Bibliotheken installiert haben.

Professionelles RaaS-Modell: eine kriminelle Infrastruktur auf Unternehmensebene.

Revolutionäres Affiliate-Panel

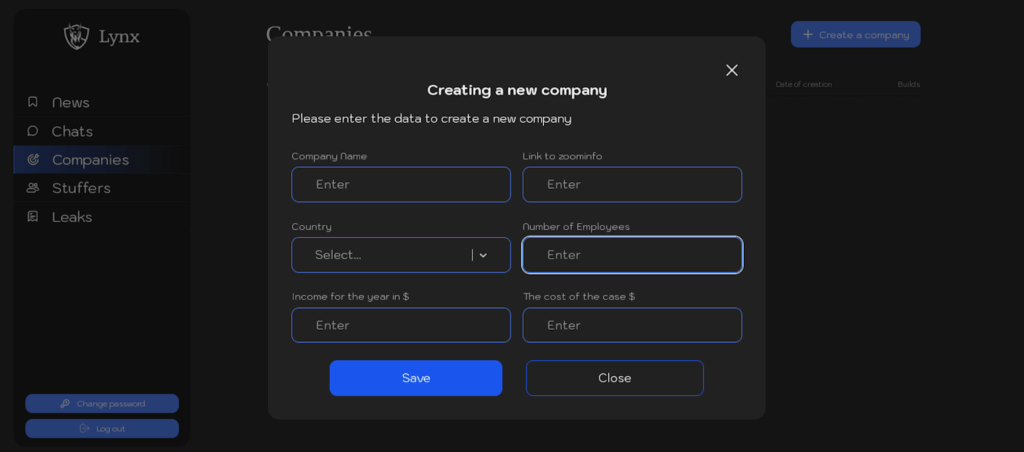

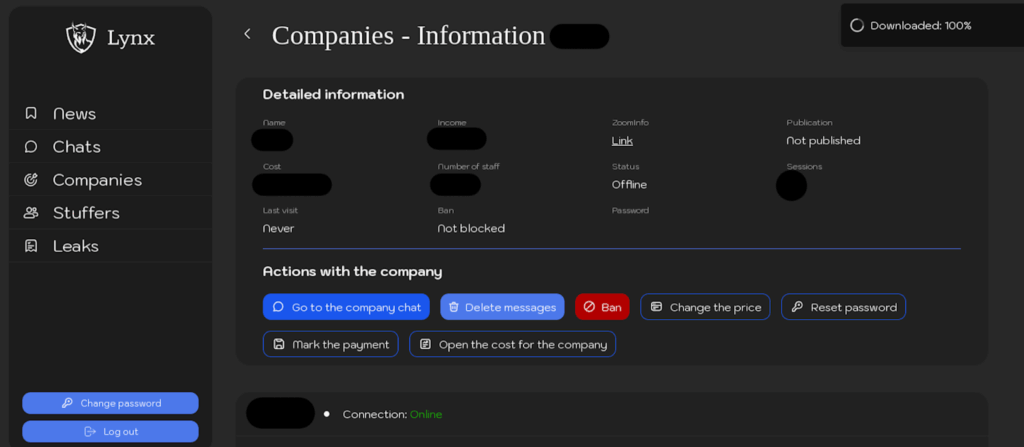

Das Herzstück des Lynx-Modells ist sein ausgeklügeltes Verwaltungspanel, das den Grad der Professionalisierung verdeutlicht, den die Gruppe der Cyberkriminellen erreicht hat. Es ist als echte Kampagnenverwaltungsoberfläche konzipiert und ermöglicht den Affiliates, jeden Schritt ihrer Operationen über fünf Hauptbereiche zu kontrollieren: News, Companies, Chats, Stuffers und Leaks.

Der Bereich „Companies“ bietet eine umfassende Schnittstelle für die Verwaltung von Opfern. Affiliates können detaillierte Informationen zu jedem Ziel konfigurieren: Name des Unternehmens, Link zu ZoomInfo, Land, Anzahl der Mitarbeiter, Jahresumsatz in Dollar und geschätzte Kosten des Falls. Dieser methodische Ansatz zeugt von einer auf Business Intelligence basierenden Targeting-Strategie.

Der Bereich „Leaks“ ermöglicht es Affiliates, Veröffentlichungen über angegriffene Unternehmen, die kein Lösegeld gezahlt haben, zu erstellen und zu planen. Zu den Funktionen gehören die zeitliche Planung von Veröffentlichungen, die Anpassung des Logos des angegriffenen Unternehmens, die Auswahl aus der Liste der Unternehmen, die Angabe einer Veröffentlichungszeit, die Auswahl einer Kategorie und das Hinzufügen detaillierter Beschreibungen der Leaks.

Attraktives und wettbewerbsfähiges Geschäftsmodell

Über die bereits erwähnte attraktive finanzielle Verteilung hinaus hat dieStudie der Group-IB-Forscher aufgedeckt, dass das wirtschaftliche Ökosystem von Lynx eine bemerkenswerte Ausarbeitung offenbart. Die Gruppe hat ein umfassendes Dienstleistungsangebot strukturiert, das weit über den einfachen Zugang zu einem Verschlüsselungswerkzeug hinausgeht und ihr Modell in eine echte Plattform für eine kriminelle Infrastruktur verwandelt. Lynx bietet auch eine verlockende Umlage für seine Partner an, mit einer attraktiveren Rate als bei älteren Gruppen wie LockBit, und erleichtert so die Rekrutierung neuer, erfahrener Akteure.

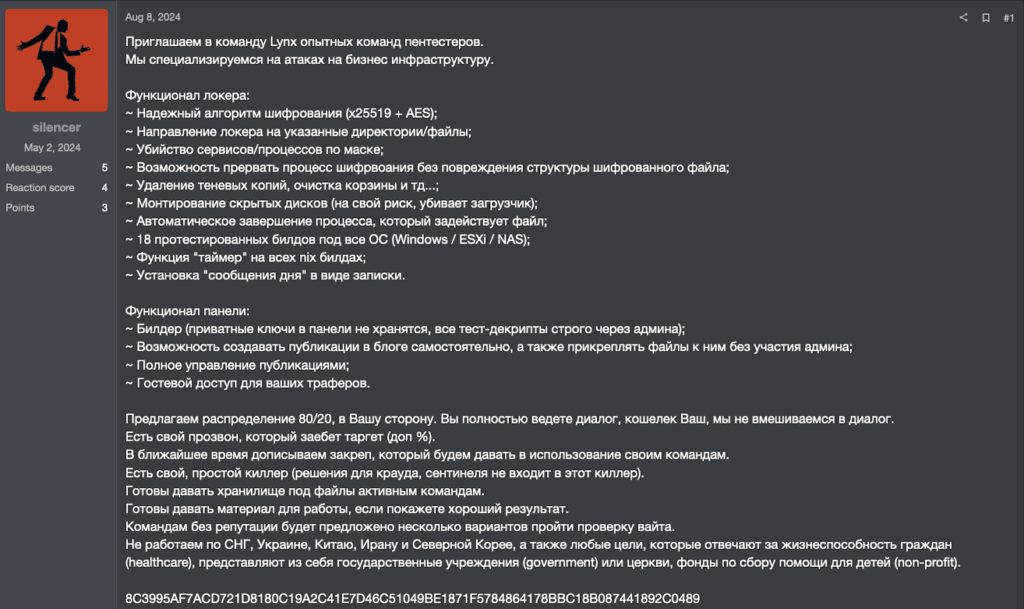

Der Rekrutierungsprozess offenbart einen professionellen Ansatz. Im Underground-Forum RAMP veröffentlichte der Nutzer „silencer“ am 8. August 2024 eine detaillierte Anzeige, die sich an erfahrene Pentesting-Teams richtete. Das Angebot umfasst eine komplette Infrastruktur: Builder mit privaten Schlüsseln, die nicht im Panel gespeichert werden, die Fähigkeit, selbstständig Blogbeiträge zu erstellen, eine vollständige Verwaltung der Postings und Gastzugang für „Trafficker“.

Zu den angebotenen Zusatzleistungen gehören ein Anrufservice, um die Ziele zu belästigen, ein persistentes Tool, das sich in der Endphase der Entwicklung befindet, ein „einfacher Killer“ (der CrowdStrike oder Sentinel zum Zeitpunkt der Veröffentlichung des Posts nicht abdeckt) und die Bereitstellung von Speicherplatz für aktive Teams. Dieser Full-Service-Ansatz verwandelt Lynx in eine echte kriminelle SaaS-Plattform.

Die offengelegteSpiegelinfrastruktur umfasst 29 .onion-Domains, die in Admin-Panels (7 Spiegel), Leak-Blogs (7 Spiegel), Gast-Panels (7 Spiegel) und Corporate Mirrors (8 Spiegel) aufgeteilt sind und eine außergewöhnliche betriebliche Ausfallsicherheit gewährleisten.

Moderne Zielgruppenstrategie: MSP und sektorale Diversifizierung.

Focus MSP, die bevorzugte Zielgruppe

Laut einer Analyse von Acronis im August 2025 sind Managed Service Provider (MSP) bevorzugte Ziele für Cyberkriminelle, da sie Zugang zu einem Netzwerk von anderen Kunden bieten und so das potenzielle Kopfgeld verstärken. Diese Zielgruppenstrategie ist nicht Lynx-spezifisch, aber die Gruppe hat sie besonders perfektioniert, ebenso wie Akira, die sich im Jahr 2025 als sehr aktiv erweist.

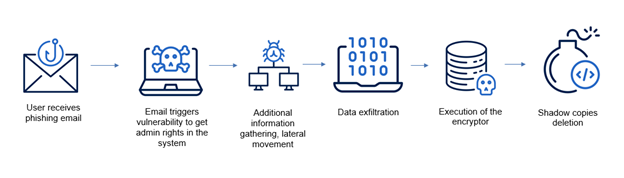

Die Analyse der Zugangstechniken zeigt, dass die einzelnen Gruppen unterschiedliche Ansätze verfolgen. WährendAkira hauptsächlich gestohlene oder gekaufte Administratoranmeldungen verwendet, bevorzugt Lynx Phishing-E-Mails, um seine Malware unter den Opfern zu verbreiten. Sobald die Cyberkriminellen Zugang erhalten haben, deaktivieren sie systematisch die Sicherheitssoftware. Wenn dies nicht gelingt, beginnen sie mit der Remote-Exfiltration und der anschließenden Verschlüsselung mithilfe legitimer Tools, die oftmals auf der weißen Liste stehen und sich der herkömmlichen Überwachung entziehen.

Die Raffinesse dieses Ansatzes liegt in der Verwendung legitimer Tools, die von ihrer ursprünglichen Funktion entfremdet werden. Diese Strategie erschwert die Erkennung erheblich, da diese Tools in Unternehmensumgebungen natürlich vorhanden sind.

Umfangreiche globale Viktimologie

Nach den neuesten verfügbaren Daten hat Lynx seit seiner Entstehung etwa 300 Opfer für sich beansprucht, was ein schnelles und nachhaltiges Wachstum markiert. Diese Expansion ist ein Beweis für die Effektivität seines Geschäftsmodells und die Attraktivität seiner Plattform für Cyberkriminelle.

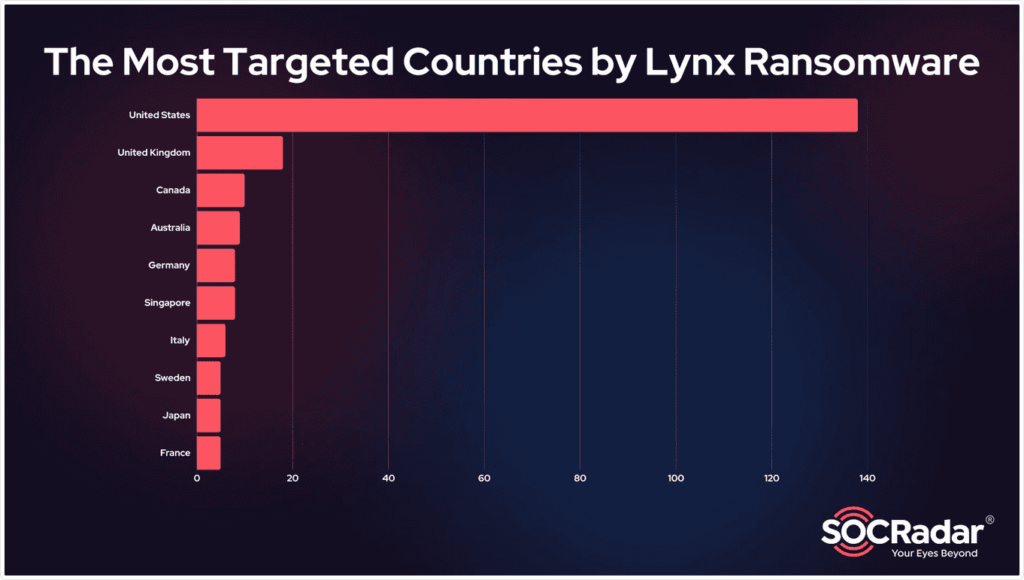

Die geografische Verteilung zeigt eine strategische Konzentration: Die meisten Opfer stammen aus den USA, gefolgt von Großbritannien, Kanada, Australien und Deutschland. Diese Auswahl spiegelt ein strategisches Verständnis der entwickelten Wirtschaftsmärkte wider, in denen Unternehmen große Mengen sensibler Daten verwalten und in der Regel über die finanziellen Ressourcen verfügen, um auf Lösegeldforderungen zu reagieren.

Aus sektoraler Sicht zeichnet sich die verarbeitende Industrie als der am meisten anvisierte Sektor aus, gefolgt von freiberuflichen Dienstleistungen, Technologie und Transportwesen. Auch Energie, Landwirtschaft und Tourismus gehören zu den betroffenen Sektoren, was einen diversifizierten opportunistischen Ansatz belegt, der sich spezifische sektorale Schwachstellen zunutze macht.

Zu den symbolträchtigen Fällen gehören derAngriff auf die Electrica Group im Dezember, eines der größten Energieunternehmen Osteuropas, und Hunter Taubman Fischer & Li LLC im Januar, eine US-amerikanische Anwaltskanzlei, die sich auf Unternehmens- und Wertpapierrecht spezialisiert hat. Diese Vorfälle verdeutlichen die Fähigkeit von Lynx, kritische Organisationen mit bedeutenden wirtschaftlichen und sozialen Auswirkungen ins Visier zu nehmen.

Taktiken, Techniken und Verfahren: Chirurgische Raffinesse

Fortschrittliche und methodische Infektionskette.

Lynx setzt vielfältige Zugriffstechniken ein, wobei Phishing-E-Mails als Hauptvektor dienen. Sobald der erste Zugriff erfolgt ist, setzt Lynx eine strukturierte Angriffsmethodik ein, die von erheblicher technischer Expertise zeugt. In der Erkennungsphase werden Tools wie CreateToolhelp32Snapshot mit dem Flag TH32CS_SNAPPROCESS verwendet, um einen Schnappschuss aller laufenden Prozesse zu erstellen.

Zu den spezifischen Persistenztechniken gehören das Erstellen von bösartigen Windows-Diensten, das Einfügen geplanter Aufgaben und das Ändern von Autorun-Registrierungsschlüsseln. Die Malware baut außerdem persistente Netzwerkverbindungen zu Command-and-Control-Servern auf und ermöglicht so eine kontinuierliche Kontrolle auch nach einem Neustart der Systeme.

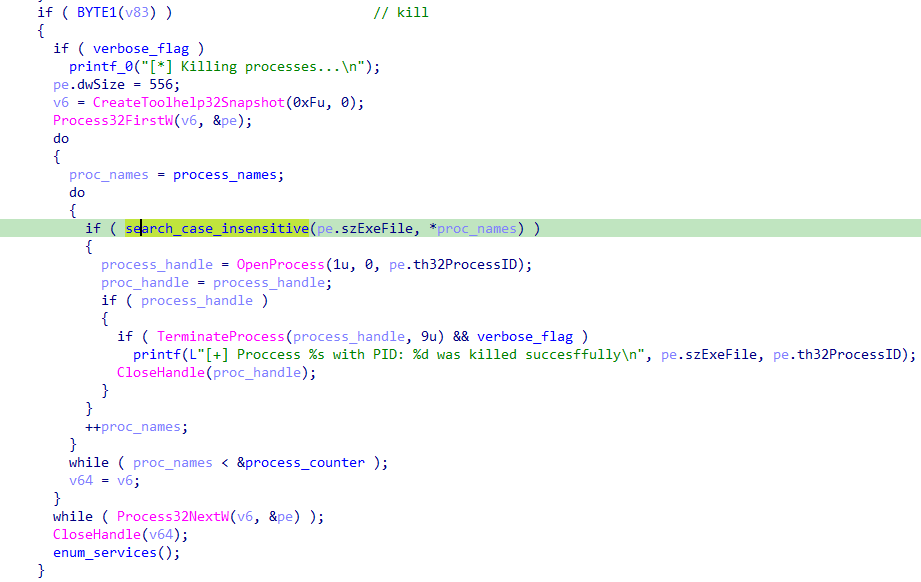

Der Terminierungsprozess offenbart einen chirurgischen Ansatz. Die Malware vergleicht jeden Prozessnamen mit einer vordefinierten Liste, die eine Suchfunktion verwendet, die nicht auf Groß- und Kleinschreibung achtet.

Die Zielprozesse umfassen durchweg :

- sql

- veeam

- backup

- exchange

- java

- notepad

Diese strategische Auswahl zielt darauf ab, Wiederherstellungsmechanismen und Backup-Tools zu deaktivieren, die es den Opfern ermöglichen könnten, ihre Daten ohne Zahlung des Lösegelds wiederherzustellen. Die spezielle Ausrichtung auf Lösungen wie Veeam zeigt den Willen der Gruppe, die gängigsten Datensicherungslösungen für Unternehmen zu neutralisieren.

Ausweich- und Persistenztechniken

Lynx verwendet die Restart Manager API, um Prozesse zu beenden, die Sperren auf den zu verschlüsselnden Dateien aufrechterhalten. Mit diesem technischen Ansatz lassen sich herkömmliche Schutzmechanismen umgehen, die verhindern, dass Dateien während der Nutzung verändert werden.

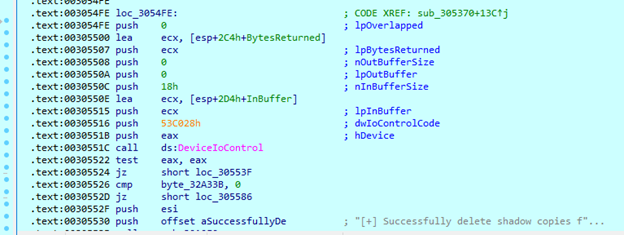

Beim Löschen von Schattenkopien wird eine Technik über DeviceIoControl mit dem Parameter ’53C028h‘ (IOCTL_VOLSNAP_SET_MAX_DIFF_AREA_SIZE) verwendet. Durch das Festlegen einer maximalen Größe von 1 Byte erzwingt diese Operation das Löschen aller vorhandenen Schnappschüsse und behindert die Standardwiederherstellungsmöglichkeiten erheblich.

DieMultithreading-Optimierung zeugt von einem Streben nach Leistung. Die Malware erstellt eine Anzahl von Threads, die der Anzahl der Prozessoren multipliziert mit vier entspricht, und nutzt den Windows I/O Completion Port-Mechanismus, um asynchrone I/O-Operationen effizient zu verwalten.

Infrastruktur für doppelte Erpressung: Das Ökosystem des Drucks.

Ausgeklügelte und belastbare Leaking-Sites.

Lynx unterhält eine besonders ausgeklügelte Leaking-Infrastruktur, die das Herzstück seiner Erpressungsstrategie bildet. Die über Clearnet zugängliche Hauptseite (lynxblog[.]net) dient als öffentliches Schaufenster, während ein Netzwerk aus zahlreichen .onion-Domains die operative Ausfallsicherheit gewährleistet.

Diese verteilte Architektur zeugt von einem tiefgreifenden Verständnis der operationellen Risiken. Wenn eine Domain gesperrt oder beschlagnahmt wird, kann die Infrastruktur schnell auf alternative Spiegel umschalten, wodurch der Druck auf die Opfer aufrechterhalten und die Geschäftskontinuität gewährleistet wird.

Im Lynx-Administrationspanel wird für jedes Opfer eine eigene Seite erstellt, auf der die gestohlenen Dokumente, die Einnahmen der Zielorganisation und das Datum der Veröffentlichung der Daten detailliert aufgeführt sind.

Raffinierte Mechanismen für psychologischen Druck

Lynx kann die Lösegeldforderung automatisch an verfügbare Drucker senden, was seiner Angriffsstrategie ein unerwartetes Element hinzufügt. Die Funktion listet alle mit dem System verbundenen Drucker auf und sendet ihnen die Lösegeldnote zum Ausdrucken.

Die Ransomware ändert auch den Bildschirmhintergrund, indem sie eine temporäre Bilddatei mit dem Namen „background-image.jpg“ im Temp-Ordner erstellt. Diese Datei enthält die Lösegeldnote als Bild und wird als Hintergrundbild für den Desktop festgelegt.

Über das Affiliate-Panel können Sie die Veröffentlichung der gestohlenen Daten sowie die Kommunikation mit den Opfern über einen Chat, der über normale Browser zugänglich ist, zeitlich festlegen.

Empfehlungen zum Schutz vor Lynx Ransomware

Verstärkte Strategien für die Datensicherung

Der Schutz von Backup-Systemen ist die kritische Herausforderung angesichts von Lynx. Die Gruppe zielt laut dertechnischen Analyse von Nextron Systems insbesondere auf die Prozesse backup, exchange und veeam ab.

Implementieren Sie Offline-Backups: Die 3-2-1-Regel muss durch physisch isolierte Offline-Kopien ergänzt werden. Da Lynx in der Lage ist, Netzwerkfreigaben zu durchsuchen, bieten nur Air-Gapped-Backups einen absoluten Schutz.

Testen Sie Ihre Wiederherstellungen regelmäßig: Ein ungetestetes Backup ist nur eine Illusion von Sicherheit. Planen Sie vierteljährliche Wiederherstellungsübungen in isolierten Umgebungen, um die Integrität und Funktionalität Ihrer Backups zu überprüfen.

Sichern Sie privilegierte Zugänge: Verwenden Sie für Sicherungsvorgänge dedizierte Konten mit obligatorischer Multi-Faktor-Authentifizierung und regelmäßiger Rotation der Anmeldedaten. Die Implementierung einer Zero-Trust-Architektur verstärkt diesen Ansatz, indem sie das Prinzip der kontinuierlichen Überprüfung für alle Zugriffe, auch für interne, anwendet.

Früherkennung und Überwachung

Überwachen Sie spezifische Indikatoren: Lynx generiert unverwechselbare Verhaltenssignaturen: massive Prozessbeendigungen, Löschen von Schattenkopien über DeviceIoControl und Kommunikation zu .onion-Domänen.

Setzen Sie eine Netzwerküberwachung ein: Abnormale ausgehende Kommunikation, insbesondere zu neu registrierten Domains oder verdächtigen Adressbereichen, ist ein Frühindikator für eine Infektion.

Verstärken Sie die Erkennung von E-Mails: Da Phishing der wichtigste Zugangsvektor für Lynx ist, implementieren Sie fortschrittliche Filterlösungen mit Verhaltensanalyse und dynamischer Sandbox.

Härtung der Infrastruktur

Segmentieren Sie Ihr Netzwerk: Begrenzen Sie die laterale Ausbreitung durch eine Mikrosegmentierung kritischer Umgebungen. Isolieren Sie insbesondere Virtualisierungsserver und Speichersysteme.

Priorisieren SiePatches: Pflegen Sie ein strenges Patch-Management-Programm mit Priorisierung auf der Grundlage der Exposition gegenüber identifizierten Angriffsvektoren.

Schulen Sie Ihre Teams: Führen Sie regelmäßige Simulationsübungen durch, die auch die spezifischen Techniken von Lynx (doppelte Erpressung, Multi-Architektur-Verschlüsselung) beinhalten.

Im Falle eines Angriffs: die Wiederherstellung von Daten.

Die Realität vor Ort

Eine offizielle Entschlüsselung ist nie garantiert, selbst wenn Lösegeld gezahlt wird. Unsere Erfahrungen vor Ort zeigen regelmäßig, dass die von Cyberkriminellen bereitgestellten Tools versagen, insbesondere bei Prozessunterbrechungen oder komplexen Systemkonfigurationen.

Wie wir durch Ransomware verschlüsselte Daten retten und wiederherstellen.

Computersysteme bestehen aus vielen komplexen Schichten und sind daher anfällig für schnelle und ausgeklügelte Angriffe von Cyberkriminellen.

Wir verwenden proprietäre Software, um vier Techniken zur Datenrettung einzusetzen: Entschlüsselung, Wiederherstellung gelöschter Daten, Reverse Engineering von Verschlüsselungsalgorithmen und Reparatur beschädigter Dateien.

Sie sind durch eine Schwachstelle in Ihr System eingedrungen, wir finden die Schwachstelle in ihren Handlungen.

Aus Sicherheitsgründen beschränken wir die Bekanntgabe detaillierter Informationen über unsere speziellen Werkzeuge bewusst.

Unser Vorgehen bei der Intervention

Sofortige technische Bewertung: Unsere Experten analysieren den Fingerabdruck des Angriffs, identifizieren die Lynx-Variante und bewerten die Möglichkeiten einer Wiederherstellung ohne Lösegeldzahlung.

Sicheres Klonen: Wir führen ein systematisches Klonen der betroffenen Medien durch, um Beweise zu sichern und eine weitere Beschädigung bei Wiederherstellungsversuchen zu verhindern.

Entwicklung maßgeschneiderter Lösungen: Wenn Standardentschlüsselungsprogramme versagen, entwickeln unsere Ingenieure maßgeschneiderte Tools, die auf die Besonderheiten jedes Angriffs zugeschnitten sind, wie in unserem Beitrag zu Akira Ransomware gezeigt wurde.

Schlussfolgerung

Lynx Ransomware ist ein perfektes Beispiel für diefortgeschrittene technische Entwicklung moderner Bedrohungen durch Cyberkriminalität. Sein professionelles RaaS-Modell, seine Multiplattform-Architektur und seine chirurgischen Doppelerpressungstechniken positionieren die Standards des kriminellen Sektors in Richtung einer Industrialisierung auf Unternehmensniveau neu.

Diekontinuierliche technische Innovation zeigt sich in der ständigen Anpassung an die eingesetzten Abwehrmaßnahmen, mit Entwicklungszyklen, die Umgehungen neuer Schutzmaßnahmen schnell integrieren. Dieser technologische und organisatorische Wandel wird von einer bemerkenswerten operativen Widerstandsfähigkeit begleitet, die sich in einer Infrastruktur aus 29 Spiegelstandorten und einem Ökosystem aus erfahrenen Affiliates materialisiert. Angesichts dieser zunehmenden Komplexität stoßen traditionelle defensive Ansätze an ihre Grenzen.

Spezialisierte technische Expertise wird zum entscheidenden Faktor im Kampf gegen diese fortgeschrittenen Bedrohungen. Wie unsere Feldeinsätze zeigen, erfordert die Datenrettung oft innovative Lösungen, die über herkömmliche Tools hinausgehen, einschließlich derer, die von den Cyberkriminellen selbst bereitgestellt werden.

Die Organisationen, die diese neue Generation von Ransomware überleben werden, werden diejenigen sein, die in Widerstandsfähigkeit statt in bloßen Schutz investiert haben, indem sie kontinuierliche Anpassungs- und Innovationsfähigkeiten entwickelt haben.

Wird Ihr Geschäft durch Ransomware lahmgelegt?

SOS Ransomware steht Ihnen bei der Wiederherstellung Ihrer verschlüsselten Daten 24/7/365 zur Seite. Mit über 100.000 erfolgreichen Wiederherstellungen und anerkanntem Fachwissen über alle Arten von Ransomware greifen unsere Spezialisten schnell auf Ihre betroffenen Systeme zu.

Unsere Notfalldienste:

- Datenwiederherstellung von Servern, virtuellen Maschinen, Datenbanken und Backups.

- Spezialisiertes Veeam-Fachwissen und komplexe RAID-Systeme.

- Remote- oderVor-Ort-Einsatz je nach Bedarf.

- Kostenlose Bewertung, um unser Know-how zu beweisen.

Zahlen Sie kein Lösegeld, ohne unsere Experten zu konsultieren. Unsere Erfolgsquote von über 80% und unsere maßgeschneiderten Lösungen können Ihre Daten selbst dann wiederherstellen, wenn offizielle Entschlüsselungsprogramme versagen.

Hauptquellen des Artikels :

- SOCRadar: Dark Web Profile: Lynx Ransomware.

- Acronis TRU: MSPs ein Top-Ziel für Akira und Lynx Ransomware.

- Group-IB : Katze aus dem Sack: Lynx Ransomware

- Fortinet: Ransomware Roundup – Lynx

- Picus Security: Lynx Ransomware

- Nextron Systems: In-Depth Analysis of Lynx Ransomware.

- Palo Alto Unit 42 : Lynx Ransomware: A Rebranding of INC Ransomware

- Bleeping Computer: INC Ransomware Quellcode auf Hackerforen verkauft $300,000.

- Darktrace: Neue Bedrohung auf dem Vormarsch: Investigating Lynx Ransomware.

- Ransomware live: Lynx