Stellen Sie sich eine Ransomware vor, die Ihre Daten nicht mehr verschlüsselt, Sie aber genauso terrorisiert. Das ist die Realität von Worldleaks, der kriminellen Gruppe, die im Jahr 2025 die digitale Erpressung revolutionieren wird. Indem sie die Verschlüsselung zugunsten reiner Erpressung aufgeben, nutzen die Cyberkriminellen eine gefürchtete psychologische Schwachstelle aus: die Angst davor, dass ihre Geheimnisse ans Licht kommen. Dieses neue Angriffsmodell, das schneller, diskreter und schwerer zu entdecken ist, wirft alle bisherigen Codes in der Ransomware-Landschaft über den Haufen.

Table des matières

ToggleEin strategisches Auftauchen in einem repressiven Umfeld

Worldleaks tauchte offiziell am 1. Januar 2025 auf, wie aus den Analysen von Group-IB hervorgeht, der ersten Organisation, die diese Group-IB-Bedrohung öffentlich dokumentiert hat. Dieses Auftauchen erfolgte vor einem besonderen Hintergrund: Die Betreiber von Hunters International hatten im November 2024 die Einstellung ihres ursprünglichen Projekts angekündigt, da sie den Ransomware-Sektor aufgrund von Regierungsmaßnahmen und den weltweiten geopolitischen Auswirkungen als „zu riskant und unrentabel“ einschätzten.

Die Gruppe begründete den Übergang mit der Notwendigkeit, sich an die neuen Zwänge des kriminellen Marktes anzupassen. Laut einem Bericht von Chainalysis fielen die Zahlungen für Ransomware im Jahr 2024 um 35%, während paradoxerweise die Zahlungen für Erpressungsangriffe ohne Verschlüsselung laut Coveware im vierten Quartal 2024 um 41% stiegen.

Das Erbe von Hunters International: von Hive bis Worldleaks.

Hunters International, der Vorgänger von Worldleaks, wurde selbst verdächtigt, ein Rebranding der Gruppe Hive zusein, die Anfang 2023 von den Strafverfolgungsbehörden zerschlagen wurde. Diese technische Abstammung lässt sich an den Ähnlichkeiten im Code und in der Infrastruktur zwischen den verschiedenen Iterationen der Gruppe erkennen.

Die Betreiber von Worldleaks behielten die ausgefeilte technische Architektur bei, die von Hunters International entwickelt wurde, insbesondere ein Tool, das der Storage Software von Hunters International ähnelt und es ermöglicht, die Metadaten der exfiltrierten Dateien zu verwalten, ohne sie direkt auf den Servern der Gruppe zu speichern. Dieser Ansatz hat den Vorteil, dass er das Risiko der Gefährdung von Operatoren reduziert und gleichzeitig die Kontrolle über die gestohlenen Daten behält.

Ein revolutionäres Betriebsmodell: Erpressung ohne Verschlüsselung.

Die Philosophie der „single extortion“.

Im Gegensatz zu herkömmlicher Ransomware, die Daten verschlüsselt UND stiehlt, konzentriert sich Worldleaks ausschließlich auf die Exfiltration und die Bedrohung durch die Veröffentlichung. Dieser als„Single Extortion“ oder„Extortion-only“ bezeichnete Ansatz hat für Cyberkriminelle mehrere strategische Vorteile:

- Reduzierung der technischen Spuren: Durch die fehlende Verschlüsselung gibt es weniger Artefakte, die von Sicherheitslösungen erkannt werden können.

- Beschleunigung der Operationen: Angreifer können ohne die Verschlüsselungsphase schneller exfiltrieren und drohen.

- Geringere rechtliche Risiken: Einige Gerichtsbarkeiten behandeln Erpressung und Computersabotage unterschiedlich.

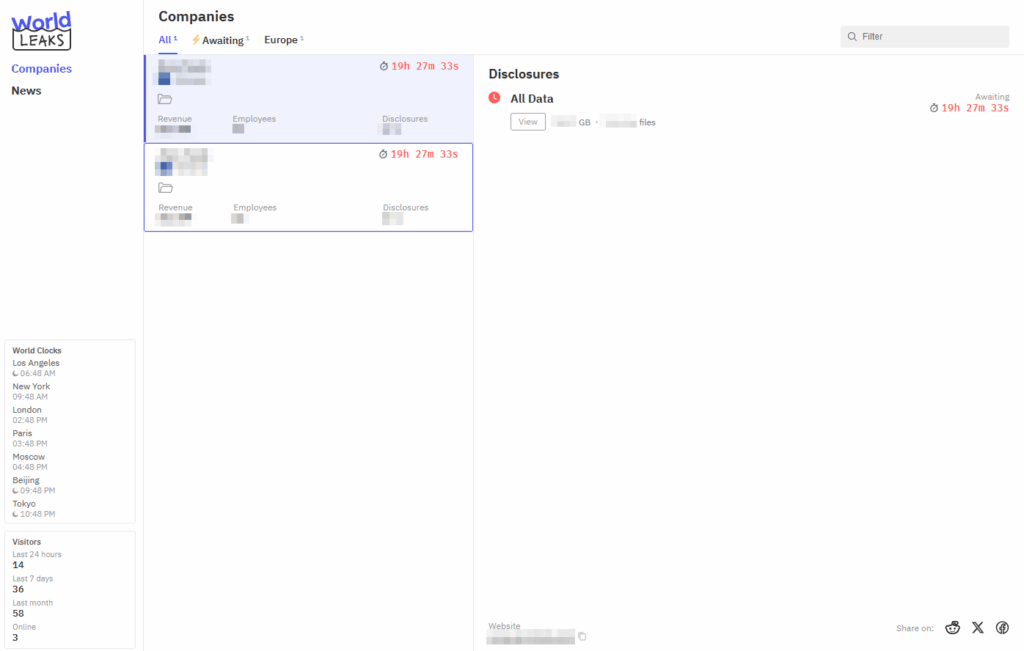

Die vierstufige Infrastruktur

Worldleaks setzt eine ausgeklügelte technische Architektur ein, die vier verschiedene Plattformen umfasst:

1. Die Hauptleckseite: Das öffentliche Schaufenster der Opfer und der Countdown bis zur Veröffentlichung der Daten.

2. Das Verhandlungspanel: Eine sichere Schnittstelle für die Opfer, die die Kommunikation mit den Kriminellen ermöglicht.

3. Die Insider-Plattform: privilegierter Zugang für Journalisten mit 24 Stunden Vorsprung vor den Leaks.

4. Das Affiliate-Panel: Verwaltungstool für angeschlossene Cyberkriminelle.

Analyse der Opfer und Zielbranchen

Geografie und betroffene Branchen

Seit seinem Start hat Worldleaks laut den Daten von Ransomware.live vom 19. August 2025 62 Opfer für sich beansprucht. Die geografische Verteilung zeigt eine Konzentration auf :

- 50 % der Opfer in den USA

- Bedeutende Präsenz in Kanada und Europa.

- Einige Fälle in Asien trotz der angekündigten Einschränkungen.

Die am stärksten betroffenen Sektoren spiegeln eine opportunistische Strategie wider :

- Gesundheit: 12 Opfer (19,7%)

- Technology: 9 Opfer (14,8%)

- Verarbeitendes Gewerbe: 8 Opfer (13,1%)

- Energy: 4 Opfer (6,6%).

Emblematische Opfer

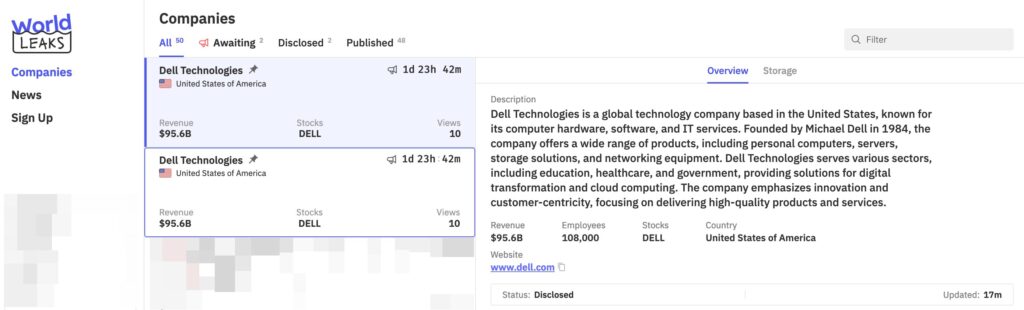

Dell Technologies war mit 1,3 TB gestohlenen Daten und 416 103 veröffentlichten Dateien im Juli 2025eines der am meisten beachteten Opfer. Dell spielte die Auswirkungen herunter, indem es die Daten als „überwiegend synthetisch“ bezeichnete.

L3Harris Technologies, ein US-amerikanischer Rüstungsauftragnehmer, der am Raketenabwehrsystem Golden Dome beteiligt ist, wurde ebenfalls ins Visier genommen und demonstrierte damit die Fähigkeit der Gruppe, kritische Infrastrukturen anzugreifen.

Techniken, Taktiken und Verfahren (TTPs)

Methoden des Erstzugriffs

DieAnalyse der Vorfälle, die Worldleaks zugeschrieben werden, zeigt mehrere bevorzugte Eindringungsvektoren auf:

- Gezieltes Phishing mit bösartigen Anhängen (T1566.001).

- Ausnutzung von im Internetoffengelegten Anwendungen (T1190).

- Kompromittierung schlecht gesicherterVPNs ohne Multifaktor-Authentifizierung.

- Verwendung kompromittiertergültiger Konten (T1078.002).

Fortschreiten im System

Nachdem die Gruppe den ersten Zugriff erhalten hat, setzt sie eine bewährte Methodik ein:

Erkennung und Eskalation von Privilegien:

- Sammeln von Informationen über PowerShell (T1059.001).

- Ausnutzung anfälliger Treiber (BYOVD – T1068).

- Leeren von Anmeldungen aus dem LSASSpeicher (T1003.001).

Seitliche Bewegung:

- Verwendung des RDP-Protokolls mit gestohlenen Benutzerkennungen (T1021.001).

- Ausnutzung von SMB- und WMI-Freigaben

- Entdeckung von Netzwerkfreigaben (T1135).

Exfiltration:

- Verwendung von Tools wie Rclone, Mega.io oder FTP (T1567).

- Angepasste Storage Software zum Katalogisieren und Organisieren der gestohlenen Daten.

Spezialisierte technische Tools

Die Storage Software stellt die wichtigste technische Innovation von Worldleaks dar. Dieses Tool, das mit Windows und Linux (x86, x64) kompatibel ist, ermöglicht :

- Die Metadaten exfiltrierter Dateienindizieren, ohne sie hochzuladen.

- Eine Brücke zwischen den von Kriminellen kontrollierten Servern und den Management-Panelsherstellen.

- SOCKSv5-Verbindungen über Torverwenden, um die Kommunikation zu sichern.

- Den Opfern einen direkten Zugang zum Hochladen und Löschen ihrer eigenen Datenbieten.

Indikatoren für eine Kompromittierung (IOCs)

Technische Signaturen

Hashes von Dateien:

- 6a9c0f3f2c7d9e9fd2e33e71b91d5e5f6cbd27ef

- e4c1a3e345a2f5d872ea04cd1fd3a7725b927ffa

Infrastruktur für die Steuerung und Kontrolle:

- 185.217.69.101

- worldleaksbackup[.]onion

- filesharevault[.]net

Dateierweiterungen: .worldleaks (wenn Verschlüsselung verwendet wird).

Änderungen an der Registrierung: HKCUSoftwareMicrosoftWindowsCurrentVersionRunWldboot.

Spezifische Onion-Adressen

Laut der Analyse von Lexfo Security nutzt Worldleaks mehrere separate Tor-Dienste :

- worldleaksartrjm3c6vasllvgacbi5u3mgzkluehrzhk2jz4taufuid[.]onion (Hauptseite).

- vw6vklsuotwdbiwqfvd7y4b57wdbfm6ypxduzzgbt62snti6jm76yd[.]onion (Opfertafel)

- 3jguvp6xhyypdjgxhxweu4zklse66v3awjj2zljpftcjyeoimepnwtyd[.]onion (Insider-Plattform)

Verteidigungsstrategien und Schadensbegrenzung

Wesentliche vorbeugende Maßnahmen

Zugriffsverwaltung und Authentifizierung:

- Obligatorische Implementierung der Multifaktor-Authentifizierung (MFA) an allen Remote-Zugangspunkten, insbesondere VPN und RDP.

- Regelmäßige Überprüfung der Privilegien und Anwendung des Prinzips der geringsten Privilegien.

- Strikte Netzwerksegmentierung, um Seitwärtsbewegungen einzuschränken.

Sichere Kommunikation:

- Erweiterte E-Mail-Filterung mit Anti-Phishing-Verhaltensanalyse.

- Überwachung von Datentransfers nach außen, insbesondere zu Cloud-Diensten.

- Erkennung von Tor-Verbindungen und anderen anonymisierenden Proxys.

Erkennung und Reaktion

Verhaltensbezogene Überwachung:

- Überwachung von PowerShell-Skripten und Erkennung von Cobalt Strike-Beacons.

- Analyse abnormaler Zugriffe auf Netzwerkfreigaben und Datenbanken.

- Ereigniskorrelation über SIEM zur Identifizierung von Exfiltrationsmustern.

Spezifische Erkennungsregeln:

- Ungewöhnliche Nutzung von Tools wie Rclone zu externen Cloud-Diensten.

- Wiederholte Zugriffe auf mehrere Netzwerkfreigaben in kurzer Zeit.

- RDP-Verbindungen von ungewöhnlichen Geolokationen aus.

Schutz kritischer Daten

Verstärkte Backup-Strategie, um sich vor dem Risiko beschädigter Backups zu schützen :

- Unveränderliche Offline-Backups mit regelmäßigem Test der Wiederherstellung.

- Verschlüsselung von Backups mit sicherer Schlüsselverwaltung.

- Geprüfte und dokumentiertePläne für die Geschäftskontinuität.

Das kriminelle Ökosystem: Mitgliedschaften und Kooperationen

Das „Extortion-as-a-Service“-Modell (EaaS)

Worldleaks arbeitet nach einem Affiliate-Modell, bei dem unabhängige Cyberkriminelle die Tools und die Infrastruktur der Gruppe nutzen und dafür einen bestimmten Prozentsatz der Gewinne erhalten. Dieser Ansatz hat mehrere Vorteile:

- Skalierbarkeit der Operationen ohne direkte Expansion des Core-Teams.

- Verwässerung der rechtlichen und operativenRisiken.

- Spezialisierung der Rollen zwischen Toolentwicklern und Feldoperatoren.

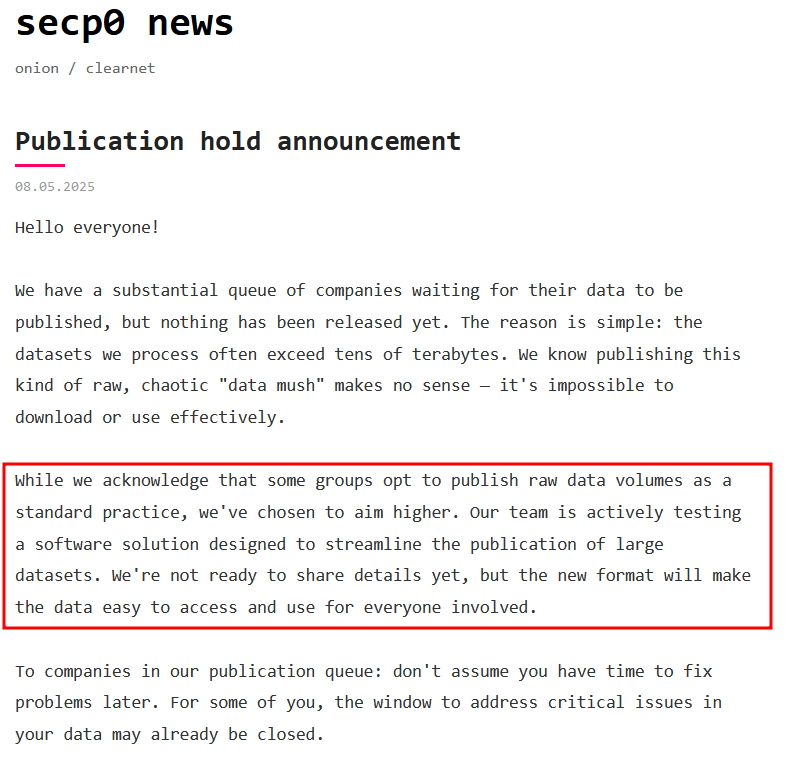

Zusammenarbeit mit Secp0

Die Analyse von Lexfo Security zeigt eine bestätigte Zusammenarbeit mit der Gruppe Secp0, die weiterhin traditionelle Ransomware einsetzt und gleichzeitig ihre Opfer über die Plattform Worldleaks veröffentlicht. Diese Hybridisierung zeigt die zunehmende Attraktivität des Modells für andere bösartige Akteure.

Wirtschaftliche Auswirkungen und Markttrends

Entwicklungen im Zahlungsverkehr

Die Zahlungsstatistiken zeigen eine Transformation des kriminellen Marktes. Während die Zahlungen für traditionelle Ransomware sinken, steigen die Erfolgsquoten für reine Erpressungsangriffe. Dieser Trend lässt sich durch mehrere Faktoren erklären:

- Aufrechterhaltung des psychologischen Drucks ohne die technischen Komplikationen der Entschlüsselung.

- Flexiblere Verhandlungen ohne die mit den Entschlüsselungsschlüsseln verbundenen Einschränkungen.

- Rechtliche Risiken, die von einigen Organisationenals geringer wahrgenommen werden.

Durchschnittliche Kosten von Vorfällen

Nach unseren Analysen bei SOS Ransomware bleiben die Kosten für die Wiederherstellung nach einem Worldleaks-Angriff im Allgemeinen 2 bis 10 Mal niedriger als die Höhe des geforderten Lösegelds. Diese erhebliche Kostenersparnis rechtfertigt die Inanspruchnahme spezialisierter Wiederherstellungsdienste anstelle einer direkten Zahlung an die Kriminellen.

Technische Herausforderungen bei der Wiederherstellung

Besonderheiten der Erpressung ohne Verschlüsselung

Das Fehlen von Verschlüsselung bedeutet nicht, dass kein Schaden entsteht. Die Opfer von Worldleaks stehen vor besonderen Herausforderungen :

Systemkorruption: Auch ohne Verschlüsselung verursachen Eindringlinge oft Kollateralschäden an der Infrastruktur.

Langfristige Kompromittierung: Exfiltration erfordert einen längeren Zugriff, wodurch sich das Risiko von persistenten Backdoors vervielfacht.

Kontaminierung von Backups: Backups können während der Infiltration beschädigt werden oder Malware enthalten.

Spezialisierte Wiederherstellungslösungen

Bei SOS Ransomware haben wir spezielle Datenwiederherstellungsmethoden entwickelt, um Worldleaks-Vorfälle zu behandeln:

- Selektive Wiederherstellung aus Backups, die vor dem Eindringen erstellt wurden.

- Rekonstruktion von Datenbanken aus nicht kompromittierten Fragmenten.

- Wiederherstellung von Dateien über unsere proprietären forensischen Tools.

- Suche nach spezifischen Lösungenfür neu auftretende Bedrohungen.

Prognosen und Entwicklung der Ransomware Worldleaks

Trends, die in der ersten Hälfte des Jahres 2025 beobachtet werden.

Ein im Juni 2025 veröffentlichter Sophos Bericht bestätigt das Aufkommen einer neuen kriminellen Strategie, die den Diebstahl und die drohende Veröffentlichung von Daten ohne Verschlüsselung der Systeme in den Vordergrund stellt. Cyberkriminelle passen ihre Methoden angesichts von Organisationen an, die besser vorbereitet sind und ihre Daten aus Backups wiederherstellen können. Diese Entwicklung könnte sich noch verstärken, wenn sie sich für die Cyberkriminellen als profitabler und weniger riskant erweist.

Risiken einer Expansion

Mehrere Faktoren deuten auf eine potenzielle Expansion des Worldleaks-Modells hin:

- Operative Einfachheit, die neue, weniger technisch versierte Akteure anzieht.

- Geringere Eintrittsbarrieren durch das Partnerschaftsmodell.

- Anpassung an den zunehmendenregulatorischen Druck auf traditionelle Ransomware.

Auswirkungen auf das Sicherheits-Ökosystem.

Diese Entwicklung erzwingt eine Anpassung der defensiven Strategien:

- Verstärkte Überwachung von Exfiltrationen zu Lasten der reinen Verschlüsselungserkennung.

- Weiterentwicklung von Cyber-Versicherungen, um neue Formen der Erpressung abzudecken.

- Anpassung der Vorschriften, um speziell die Erpressung durch Datendiebstahl zu behandeln.

Strategische Empfehlungen

Für Organisationen

Risikobewertung:

- Vollständige Prüfung sensibler Daten und Einstufung nach Kritikalitätsgrad.

- Kartierung der privilegierten Zugänge und Expositionsflächen

- Bewertung der Backup-Prozesse und ihrer Widerstandsfähigkeit gegenüber längeren Eindringlingen.

Defensive Stärkung:

- Einsatz von erweiterten EDRs mit Verhaltenserkennung.

- Einrichtung von Honeypots zur Erkennung von Seitwärtsbewegungen.

- Spezialisierte Schulung der SOC-Teams in Bezug auf neue Erpressungs-TTPs.

Für die Reaktion auf Vorfälle

Im Falle eines bestätigten Worldleaks-Vorfalls:

- Sofortige Isolierung der verdächtigten Systeme ohne Abschaltung (Beweissicherung).

- Kontaktaufnahme mit SOS Ransomware zur Bewertung des Ausmaßes der Kompromittierung.

- Vollständige Dokumentation der ersten Indikatoren der Kompromittierung.

- Bewahrung von Logs und forensischen Artefakten, bevor sie korrumpiert werden.

Vermeidung kritischer Fehler:

- Niemals Backups ohne vorherige Analyse direkt wiederherstellen.

- Server nicht vor der Extraktion von Beweismaterial neu formatieren.

- Verhandeln Sie nicht direkt mit Kriminellen ohne juristische Expertise.

Fazit: Auf dem Weg in eine neue Ära der Cyberbedrohungen.

Worldleaks ist mehr als nur eine technische Entwicklung: Es ist ein paradigmatischer Wechsel in der digitalen kriminellen Wirtschaft. Die Abkehr von der Verschlüsselung und die Hinwendung zur reinen Erpressung markieren eine strategische Anpassung an die neuen Zwänge des kriminellen Marktes und den Druck der Behörden.

Diese Entwicklung stellt die Internetsicherheit vor völlig neue Herausforderungen: Wie können wir Angriffe erkennen und abwehren, die nicht die herkömmlichen Spuren der Verschlüsselung hinterlassen? Wie können wir unsere Verteidigungsstrategien an verstohlenere, aber ebenso verheerende Bedrohungen anpassen?

Das Fachwissen von SOS Ransomware wird ständig an diese neuen Realitätenangepasst. Unsere Teams entwickeln ständig neue Tools und Methoden, um mit diesen neuartigen Vorfällen umzugehen. Unsere über 20-jährige Erfahrung in der Branche ermöglicht es uns, Veränderungen in der Bedrohungslage zu antizipieren und effektiv darauf zu reagieren.

Angesichts von Worldleaks und ähnlichen Gruppen ist Prävention immer noch die beste Verteidigung, aber wenn es zu einem Vorfall kommt, wird spezialisiertes Fachwissen unerlässlich. Die Herausforderungen beschränken sich nicht mehr auf die technische Wiederherstellung von Daten: Sie umfassen Krisenmanagement, Kommunikation und den vollständigen Wiederaufbau des digitalen Vertrauens.

Die Zukunft der Cybersicherheit hängtheute von unserer kollektiven Fähigkeit ab, diese neuen Formen der digitalen Kriminalität zu verstehen, zu antizipieren und zu neutralisieren. Worldleaks ist nur der Anfang einer tiefgreifenderen Veränderung der Bedrohungslandschaft, und nur ein proaktiver und fachkundiger Ansatz wird es ermöglichen, die kommenden Herausforderungen zu bewältigen.

Kontaktieren Sie SOS Ransomware jetzt für eine kostenlose Einschätzung, falls Sie von der Ransomware worldleaks angegriffen werden. Unsere Experten stehen Ihnen rund um die Uhr zur Verfügung.

Hauptquellen des Artikels :

- Group-IB: The beginning of the end: the story of Hunters International.

- Lexfo: World Leaks: An Extortion Platform.

- Ransomware live: Worldleaks Gruppe