Table des matières

ToggleEine wichtige internationale Warnung

Am 13. November 2025 gab eine beispiellose Koalition internationaler Cybersicherheitsbehörden ein gemeinsames Warn-Update zur Ransomware Akira heraus.

Dieses Update, das Informationen und Ratschläge für IT-Netzwerkmanager zusammenfasst und von FBI, CISA (Cybersecurity and Infrastructure Security Agency), DC3 (Department of Defense Cyber Crime Center), HHS (Department of Health and Human Services) sowie Europol, dem französischen Office Anti-Cybercrime (OFAC), den deutschen Behörden und dem niederländischen NCSC herausgegeben wurde, unterstreicht das alarmierende Risikoniveau, das diese Agenturen eingeschätzt haben.

Die Ankündigung erfolgt zu einem Zeitpunkt, an dem die Akira-Gruppe ihre weltweiten Operationen weiter intensiviert. Ihre Angriffstechniken werden immer ausgefeilter und die Geschwindigkeit, mit der sie ihre Angriffe ausführen, bereitet den Experten große Sorgen.

Nach den neuesten Schätzungen des FBI von Ende September 2025 hat die Akira-Gruppe seit ihrem ersten Auftreten im März 2023 rund 244,17 Millionen US-Dollar an Lösegeldern erpresst und ist damit eine der fünf aktivsten Ransomware-Gruppen unter den 130 identifizierten Varianten, die auf die USA abzielen(Cybersecuritydive).

Um dieses Bild zu relativieren, zeigen die Daten von Coretelligent jedoch eine bemerkenswerte Veränderung in der Landschaft der Lösegeldforderungen: Nur noch 25% der Opfer sind mittlerweile bereit, zu zahlen – die niedrigste Rate, die seit drei Jahren beobachtet wurde. Um diesem wachsenden Widerstand entgegenzuwirken, setzen böswillige Akteure daher zunehmend auf den Diebstahl sensibler Daten als Erpressungshebel und drohen damit, die Informationen auf ihrer im Tor-Netzwerk gehosteten Leak-Site zu veröffentlichen.

42 Tage stilles Eindringen: Anatomie eines verheerenden Angriffs.

Eine detaillierte Analyse, die von Unit 42 von Palo Alto Networks am 18. November 2025veröffentlicht wurde, bietet einen eindrucksvollen Einblick in die Entwicklung der Methoden von Akira. Der Vorfall betraf ein globales Unternehmen für Datenspeicherung und Infrastruktur, das Opfer eines Angriffs wurde, der von Howling Scorpius, der Gruppe, die die Ransomware Akira verbreitet, orchestriert wurde. Was mit einem einfachen Klick auf etwas begann, das wie eine routinemäßige CAPTCHA-Prüfung aussah, entwickelte sich zu 42 Tagen der Kompromittierung, die kritische Lücken in den Sicherheitsvorkehrungen der Organisation offenlegten.

Der Angriff begann, als ein Mitarbeiter die kompromittierte Website eines Autohändlers besuchte. Was wie ein standardmäßiger Anti-Bot-Check aussah, das vertraute „Klick, um zu beweisen, dass du ein Mensch bist“, war in Wirklichkeit eine Social-Engineering-Taktik namens ClickFix. Diese Technik verkleidet die Lieferung von Malware als legitime Sicherheitsüberprüfung und täuscht die Benutzer, die denken, sie würden nur ihre Identität überprüfen, während sie in Wirklichkeit eine Schadsoftware herunterladen.

Als der Mitarbeiter mit dem gefälschten CAPTCHA interagierte, lud er unbeabsichtigt die Malware SectopRAT herunter, einen .NET-basierten Fernzugriffstrojaner, der es Angreifern ermöglicht, ihren Code zu verschleiern. Diese Malware verleiht Cyberkriminellen die Fähigkeit, ein infiziertes System fernzusteuern, Aktivitäten zu überwachen, Daten zu stehlen und Befehle im Stealth-Modus auszuführen. Von diesem anfänglichen Brückenkopf aus richtete die Gruppe eine Hintertür auf einem Server für Kommando und Kontrolle ein, bevor sie eine Aufklärung durchführte, um die virtuelle Infrastruktur zu kartografieren.

Die Angreifer kompromittierten mehrere privilegierte Konten, darunter Domänenadministratoren, und bewegten sich mithilfe der Protokolle RDP (Remote Desktop Protocol), SSH (Secure Shell) und SMB (Server Message Block) seitwärts. 42 Tage lang verschafften sich die bösartigen Akteure Zugang zu Domänencontrollern und präparierten massive Datenarchive mithilfe von WinRAR auf mehreren Dateifreigaben. Sie schwenkten von einer Domäne einer Geschäftseinheit auf die Unternehmensumgebung und schließlich auf Cloud-Ressourcen und überschritten dabei Grenzen, die sie hätten eindämmen sollen.

Vor dem Einsatz der Ransomware löschten sie die Speichercontainer des Cloud-Anbieters, die Backups und Rechenressourcen enthielten, und exfiltrierten dann mithilfe von FileZillaPortable fast 1 TB an Daten. Anschließend setzten sie die Ransomware Akira auf Servern in drei verschiedenen Netzwerken ein. Die virtuellen Maschinen schalteten sich ab, der Betrieb kam zum Erliegen und die Lösegeldforderung kam…

Das Sicherheitsparadoxon: Tools, die aufzeichnen, ohne zu warnen.

Der von Unit 42 analysierte Vorfall wirft eine zentrale Frage über die Wirksamkeit von Sicherheitslösungen auf. Das Opferunternehmen hatte zwei verschiedene unternehmenseigene EDR-Lösungen (Endpoint Detection and Response) in seiner Umgebung eingesetzt. Diese Tools zeichneten bösartige Aktivitäten in ihren Datenprotokollen auf: jede verdächtige Verbindung, jede Seitwärtsbewegung, jede Datei, die für die Exfiltration vorbereitet wurde. Dennoch erzeugten sie nur sehr wenige Warnmeldungen.

Das Sicherheitsteam hatte zwar theoretisch Einblick, aber nicht in der Praxis. Während die Protokolle eine vollständige Aufzeichnung des Angriffs enthielten, führte das Fehlen von Warnungen dazu, dass diese Daten im hellen Licht verborgen blieben, bis es zu spät war. Diese Situation spiegelt einen breiteren Trend wider, der im Bericht Global Incident Response 2025 von Palo Alto Networks aufgedeckt wurde: In 75% der analysierten Vorfälle gab es klare Beweise für bösartige Aktivitäten in den Protokollen, die jedoch unbemerkt blieben.

Diese Erkenntnis unterstreicht, wie wichtig es ist, nicht nur Sicherheitstools einzusetzen, sondern diese auch richtig zu konfigurieren und eine umsetzbare Transparenz der Umgebung zu gewährleisten. Es reicht nicht aus, in Cybersicherheit zu investieren: Organisationen müssen sicherstellen, dass ihre Lösungen richtig konfiguriert sind, aktiv überwacht werden und umsetzbare Warnmeldungen erzeugen.

Eine neue strategische Bedrohung: Die Ausnutzung von Fusionen und Übernahmen (M&A).

Eine der besorgniserregendsten Enthüllungen vom November 2025 betrifft eine neue Strategie, die Akira ins Visier genommen hat: das Ausnutzen von Schwachstellen während Fusionen und Übernahmen (M&A). Eine eingehende Untersuchung von ReliaQuest, bei der Angriffe zwischen Juni und Oktober 2025 analysiert wurden, ergab, dass Akira bei Übernahmen von kleinen und mittleren Unternehmen systematisch auf ältere SonicWall SSL VPN-Appliances abzielt.

In jedem analysierten Vorfall fassten Akira-Betreiber in größeren Unternehmen Fuß, indem sie SonicWall-Geräte kompromittierten, die von kleinen Unternehmen geerbt worden waren, die im Rahmen von M&A-Transaktionen übernommen worden waren. Die übernehmenden Unternehmen wussten nicht, dass diese Geräte in ihren neuen Umgebungen existierten, wodurch kritische Schwachstellen ungeschützt blieben. Dies ist nicht nur die übliche Geschichte von versteckten Technologien, die bei M&A-Transaktionen durch die Maschen schlüpfen. Die Angriffe waren Teil einer bewussten und gezielten Kampagne gegen SonicWall-Geräte, die in großen Organisationen selten, in kleineren aber üblich sind.

Die Gruppe Akira, die auch unter den Namen Gold Sahara, Howling Scorpius, Punk Spider und Storm-1567 bekannt ist, könnte eine Verbindung zu der verstorbenen Conti-Gruppe haben. Diese potenzielle Abstammung würde zum Teil ihre ausgefeilten Methoden und ihre Fähigkeit, organisatorische Schwachstellen schnell zu erkennen und auszunutzen, erklären.

Drei Schlüsselfaktoren für die Ausbeutung nach der Übernahme

Die Analyse von ReliaQuest ermittelte drei M&A-bezogene Faktoren, die den Angriffen zum Durchbruch verhalfen: veraltete privilegierte Anmeldeinformationen, vorhersehbare Hostnamen und inkonsistenter Endpunktschutz. Diese Faktoren bildeten eine perfekte Konjunktion für den Erfolg von Akira und verwandelten vererbte Umgebungen in Risiken für ihre neuen Besitzer.

Bei jedem Vorfall, der zwischen Juni und Oktober 2025 analysiert wurde, ging die ursprüngliche Kompromittierung von Akira auf eine SonicWall SSL-VPN-Appliance zurück, die von einem übernommenen kleinen oder mittleren Unternehmen geerbt worden war. Sobald sie sich darin befanden, suchten die Angreifer sofort nach privilegierten Konten, z. B. von früheren MSP-Logins (Managed Service Provider) oder Administratoren, die während des M&A-Prozesses übertragen worden waren. Diese Logins waren dem erwerbenden Unternehmen häufig unbekannt und blieben nach der Übernahme unbeaufsichtigt und nicht erneuert.

Durch die Ausnutzung einer geerbten Administrator-ID verschafften sich die Betreiber von Akira im Durchschnitt in nur neun Stunden Zugang zu sensiblen Systemen und navigierten zu einem Domänencontroller. In einigen Vorfällen war diese Zeit sogar noch schneller, mit einer Eskalation in weniger als fünf Stunden. Diese schnelle Eskalation war möglich, weil vererbte Konten ungeprüft blieben, was den Angreifern die nötige Persistenz verschaffte, um tiefer in das Netzwerk einzudringen, bevor die Verteidiger reagieren konnten.

Akira-Operatoren mussten nicht hart arbeiten, um hochwertige Ziele in vererbten Netzwerken zu identifizieren. In mehreren Untersuchungen scannten sie die Netzwerke auf der Suche nach Hosts mit Standard- oder vorhersehbaren Namen. Diese vom übernommenen Unternehmen geerbten Namenskonventionen waren bei der M&A-Integration nicht standardisiert worden und erleichterten die schnelle Identifizierung von Prioritätszielen wie Domänencontrollern und Anwendungsservern. In einem dokumentierten Fall identifizierte Akira einen Dateiserver mit einem Standard-Stilnamen und begann nur wenige Minuten, nachdem er den ersten Zugriff erhalten hatte, mit FTP-Loginversuchen und Kontenaufzählungen, auf die kurz darauf die erfolgreiche Datenexfiltration folgte.

| Metrik | Zeit |

|---|---|

| Dokumentierte Mindestzeit zwischen dem Erstzugriff und dem Erreichen des Domänencontrollers. | 5 Stunden |

| Durchschnittliche Zeit bis zum Erreichen des Domänencontrollers | 9,3 Stunden |

| Durchschnittliche Zeit von der Seitwärtsbewegung bis zum Einsatz der Ransomware. | 1 Stunde |

| Minimale Zeit zwischen erstem Zugriff und Exfiltration | 2 Stunden |

| Maximale Dauer der Operation ohne Entdeckung | 42 Tage |

Warum SonicWall ein bevorzugtes Ziel ist

Obwohl es unmöglich ist, die genauen Beweggründe von Akira zu kennen, weist die Untersuchung von ReliaQuest auf mehrere Gründe hin, warum SonicWall SSL VPN-Geräte zu einem bevorzugten Ziel geworden sind. Diese Geräte werden aufgrund ihres günstigen Preises und ihrer Benutzerfreundlichkeit weitgehend von kleinen und mittleren Unternehmen eingesetzt, wodurch sie in vielen Umgebungen häufig anzutreffen sind und einen zuverlässigen Einstiegspunkt für Angreifer darstellen.

Die Zugänglichkeit und einfache Implementierung von SonicWall führt häufig zu übereilten oder inkonsistenten Sicherheitspraktiken, insbesondere bei der Verwaltung von Benutzerkennungen und der Anwendung von Patches. Darüber hinaus werden die Remote-Zugriffsfunktionen von SonicWall, wie SSL VPN, häufig im Internet offengelegt und können falsch konfiguriert oder unbeaufsichtigt gelassen werden, wodurch sich für Angreifer Möglichkeiten ergeben, bekannte Schwachstellen oder Standardeinstellungen auszunutzen.

Diese Schwachstellen werden von den Angreifern als Startrampe für Ransomware ausgenutzt. SonicWall-Geräte werden häufig mit Standardpasswörtern, geerbten privilegierten Konten oder veralteten Einstellungen implementiert. Werden sie bei der Integration übersehen, werden sie zu einem leichten Zugangsweg für Angreifer. Viele Organisationen fügen ihrem Netzwerk SonicWall-Appliances ohne regelmäßige Patches oder Sicherheitsüberprüfungen hinzu, sodass bekannte Schwachstellen der Ausnutzung ausgesetzt sind. In der Eile der M&A-Aktivitäten werden die Geräte manchmal aus dem Inventar oder den Überwachungsprozessen herausgelassen, sodass Angreifer diese Geräte als versteckte Einfallstore nutzen können, um unerkannt von übernommenen Unternehmen zu größeren Organisationen zu gelangen.

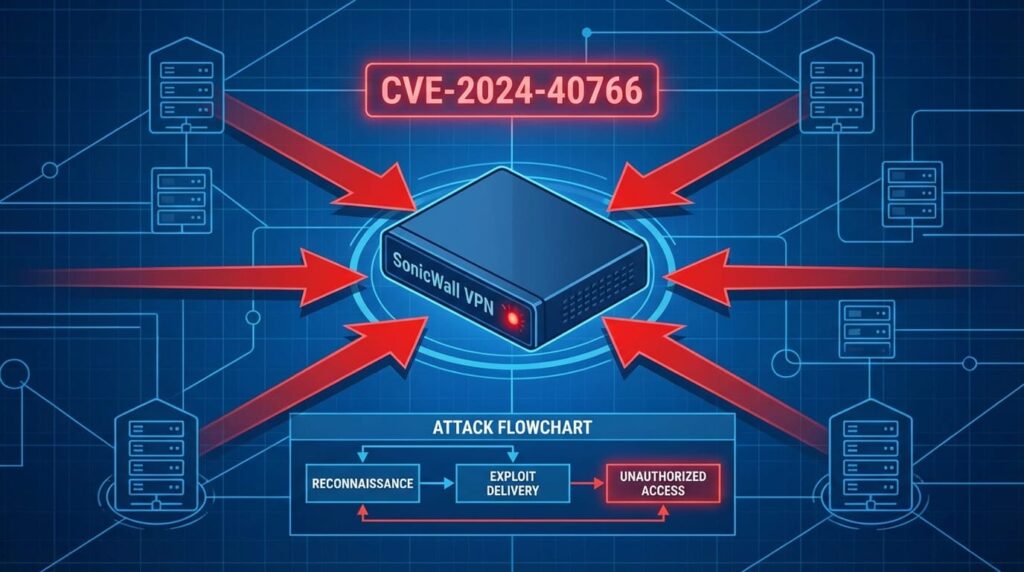

Die massive Ausnutzung von CVE-2024-40766.

Ganz allgemein beobachteten Cybersicherheitsforscher ab Juli 2025 einen deutlichen Anstieg der Akira-Angriffe, die die Schwachstelle CVE-2024-40766 ausnutzten, die SonicWall SSL VPN Firewalls betraf. Über diese Schwachstelle mit unangemessener Zugriffskontrolle können Angreifer VPN-Verbindungsdaten stehlen, die Multi-Faktor-Authentifizierung (MFA) umgehen, wenn sie nicht ordnungsgemäß konfiguriert ist, und sich anfänglichen Zugriff auf Unternehmensnetzwerke verschaffen.

Arctic Wolf berichtete insbesondere von einem deutlichen Anstieg der Akira-Aktivitäten, die seit Ende Juli 2025 auf SonicWall SSL VPN-Konten abzielten, eine Kampagne, die bis heute aktiv ist. Analysen von Sophos zufolge wurden in den letzten 90 Tagen 149 Opfer mit Akira-Angriffen in Verbindung gebracht, wobei die Branchen Fertigung, Rechts- und Unternehmensdienstleistungen sowie Bau- und Ingenieurwesen dominierten.

Allein im Oktober 2025 kompromittierte die Gruppe mehr als 70 Opfer, indem sie öffentlich zugängliche Geräte wie SonicWall SSL VPNs ausnutzte.

Erweiterung der technischen Fähigkeiten: Nutanix-VMs jetzt im Visier.

Eine der bedeutendsten technischen Enthüllungen im November 2025 betrifft die Erweiterung der Fähigkeiten von Akira über VMware ESXi und Hyper-V hinaus. Das Bulletin, das die CISA dieser Ransomware widmet, wurde gerade aktualisiert, um eine entscheidende Information aufzunehmen: Im Juni 2025 gelang es den Akteuren der Gruppe zum ersten Mal, Dateien auf virtuellen Nutanix AHV-Festplatten zu verschlüsseln. Diese Entwicklung zeigt die schnelle Anpassungsfähigkeit der Gruppe und ihr Bestreben, eine immer breitere Palette von Virtualisierungssystemen ins Visier zu nehmen.

Am Anfang der Angriffskette dieses Vorfalls stand offenbar die Ausnutzung der Schwachstelle CVE-2024-40766, einer Schwachstelle mit fehlerhafter Zugriffskontrolle in SonicWall-Firewalls. Diese Ausweitung auf Nutanix ist besonders besorgniserregend angesichts der jüngsten Prognosen von Gartner, wonach bis 2028 35 % der VMware-Workloads auf eine andere Plattform migriert sein werden, wobei Nutanix als Alternative erster Wahl vorgeschlagen wird, nicht so sehr wegen des Preises, sondern wegen der funktionalen Fähigkeiten.

Das aktualisierte Bulletin enthüllt auch eine ausgeklügelte Technik zur Umgehung des Schutzes virtueller Festplatten. In einem dokumentierten Vorfall wurde der VMDK-Schutz umgangen, indem die virtuelle Maschine des Domänencontrollers vorübergehend ausgeschaltet wurde. Die VMDK-Dateien wurden dann kopiert und an eine neue VM angehängt, wodurch die Datei NTDS.dit und der SYSTEM-Hive extrahiert wurden, um schließlich ein Domänenadministratorkonto zu kompromittieren. Diese Methode verdeutlicht den zunehmenden Einfallsreichtum der Akira-Affiliates bei der Umgehung von Schutzmechanismen.

Vielfältige anfängliche Zugriffsvektoren

Das Update vom November 2025 zeigt, dass die Akira-Gruppe mittlerweile eine Vielzahl von Schwachstellen ausnutzt, um sich Zugang zu Netzwerken zu verschaffen. Die ursprüngliche Version des Bulletins vom April 2024 erwähnte vor allem den anfänglichen Zugriff über VPNs ohne MFA, hauptsächlich von Cisco. Laut der neuen Version des Bulletins, zu der das OFAC beigetragen hat, hat sich das Arsenal für den Erstzugriff erheblich diversifiziert.

| CVE | Betroffenes Produkt | Beschreibung |

|---|---|---|

| CVE-2020-3259 | Cisco ASA/FTD | Offenlegung sensibler Informationen – ermöglicht das Abrufen von Inhalten aus dem Speicher ohne Authentifizierung. |

| CVE-2023-20269 | Cisco ASA/FTD | Umgehung der Authentifizierung – ebnet den Weg für Brute-Force-Angriffe oder das Einrichten nicht autorisierter SSL-VPN-Sitzungen. |

| CVE-2020-3580 | Cisco ASA/FTD | Cross-Site Scripting (XSS) ohne Authentifizierung auf der Webschnittstelle. |

| CVE-2023-28252 | Windows CLFS | Schwachstelle im Windows-Protokollierungsdienst, die zur Erhöhung von Berechtigungen verwendet wird. |

| CVE-2024-37085 | VMware ESXi | Umgehung der Authentifizierung über Active Directory. |

| CVE-2023-27532 | Veeam Backup | Fehlende Authentifizierung für kritische Funktion – ermöglicht das Exfiltrieren verschlüsselter Authentifizierungen aus der Konfig-Datenbank. |

| CVE-2024-40711 | Veeam Backup | Unzuverlässige Deserialisierung von Daten, die eine ECR ermöglicht. |

| CVE-2024-40766 | SonicWall | Unangemessene Zugriffskontrolle in SSL-VPN-Firewalls. |

Arsenal von Angriffstools und -techniken

Das Update vom November 2025 dokumentiert, dass Akira ein breites Spektrum an Werkzeugen einsetzt, die den gesamten Angriffszyklus abdecken. Für Fernzugriff und Persistenz verwenden die Affiliates AnyDesk, LogMeIn, RustDesk und MobaXterm, wodurch sie Persistenz aufbauen und mit legitimen Verwaltungsaktivitäten verschmelzen können. Bereits in der ursprünglichen Version des Bulletins wurde auf die Verwendung des legitimen Tools Zemana AntiMalware hingewiesen, um mit Antivirenprogrammen verbundene Prozesse zu stoppen.

Für die Erkennung verlassen sich die Akira-Affiliates auf AdFind, Advanced IP Scanner, SoftPerfect NetScan und BloodHound mit Invoke-BloodHound. Das Update fügt auch die Verwendung von nltest /dclist: und nltest /DOMAIN_TRUSTS hinzu, um die Active-Directory-Umgebung abzubilden. Der Diebstahl von Anmeldeinformationen basiert auf klassischen Tools wie Mimikatz und LaZagne sowie LSASS-Dumping über comsvcs.dll in PowerShell und SharpDomainSpray für Passwort-Spraying.

Die Datenexfiltration wird mit FileZilla, WinSCP, RClone und dem Cloud-Speicher Mega durchgeführt, während die Daten vor der Übertragung mit 7-zip oder WinRAR komprimiert werden. Für das Tunneling und die Befehls- und Kontrollfunktion nutzen die Angreifer Ngrok, Cloudflare Tunnel, SystemBC, Cobalt Strike und Impacket. In einigen Fällen vergingen zwischen dem ursprünglichen Zugriff und der Exfiltration nur knapp 2 Stunden – eine Geschwindigkeit, die den Sicherheitsteams wenig Zeit zum Reagieren lässt.

Doppelte Erpressung und Verschlüsselungsmuster

Akira verwendet systematisch eine Strategie der doppelten Erpressung, die die massive Exfiltration von Daten – in den dokumentierten Fällen bis zu 1 TB – mit der Verschlüsselung der Systeme kombiniert. Die Daten werden vor der Exfiltration mit WinRAR oder 7-zip komprimiert, dann drohen die Angreifer damit, die gestohlenen Daten auf ihrer Tor-Leak-Website zu veröffentlichen. Zusätzlicher Druck wird über direkte Telefonanrufe bei den Opfern ausgeübt.

Das von Akira verwendete Verschlüsselungsschema ist hybrid und kombiniert eine ChaCha20-Chiffre mit einem System mit öffentlichen RSA-Schlüsseln. Das Ganze ermöglicht eine vollständige oder teilweise Verschlüsselung und lässt sich an die Art und Größe der Dateien anpassen. Um die Wiederherstellung und forensische Analyse zu erschweren, werden PowerShell-Befehle zum Löschen von VSS-Kopien (Volume Shadow Copy) verwendet. Verschlüsselte Dateien erhalten je nach verwendeter Variante die Erweiterung .akira, .powerranges, .akiranew oder .aki, und Lösegeldnotizen namens akira_readme.txt oder fn.txt erscheinen im Stamm- und in den Benutzerverzeichnissen.

Entwicklung der Varianten

Akira hat seit seinem Auftreten eine konstante Evolutionsfähigkeit bewiesen. Die erste Version der Ransomware war in C++ geschrieben und verwendete die Endung .akira. Ihre zweite Inkarnation, die im Sommer 2023 unter dem Namen Megazord gesichtet wurde, war in Rust geschrieben und verwendete die Endung .powerranges, scheint aber seit 2024 eingestellt worden zu sein.

Die aktuelle Variante, Akira_v2, ist eine verbesserte Version in Rust, die erweiterte Funktionen bietet. Sie verfügt über eine granulare Kontrolle über die Nutzung der CPU-Kerne und einen Schutz über Build ID, um die dynamische Analyse zu behindern. Sie bietet außerdem Optionen für den gezielten Einsatz nur auf virtuelle Maschinen über den Parameter –vmonly sowie die Fähigkeit, laufende VMs mit dem Parameter –stopvm zu stoppen. Diese Fähigkeit, gezielt auf virtualisierte Umgebungen zu zielen, erklärt zum Teil die Wirksamkeit der Gruppe gegen moderne Unternehmensinfrastrukturen.

Konkrete Fälle von Angriffen im November 2025

Die Daten aus der Opferverfolgung zeigen, dass die Akira-Gruppe im November 2025 besonders aktiv war und Dutzende von Opfern aus verschiedenen Branchen für sich reklamierte.

Am 11. November 2025 bekannte sich die Gruppe zu einem Angriff auf Rhodes Young Black & Duncan, eine Wirtschaftsprüfungsgesellschaft in Duluth, Minnesota. Die Angreifer drohten mit der Veröffentlichung von Unternehmensdokumenten, die persönliche Dokumente von Kunden wie gescannte Pässe, Führerscheine und Sozialversicherungsnummern sowie sensible medizinische Informationen, vollständige Personalakten, Finanzdokumente und Verträge sowie einige Dateien im Zusammenhang mit militärischen Projekten enthielten. Dieser Angriff verdeutlicht die Vielfalt der exfiltrierten Daten und das große Reputationsrisiko für Beratungsunternehmen, die mit sensiblen Kundeninformationen umgehen.

Am 28. November 2025 wurde American Public Television, ein historischer Verleiher von öffentlich-rechtlichen Fernsehprogrammen, die Kultfiguren wie Julia Child und Fred Rogers eingeführt hatten, von Akira ins Visier genommen. Die Gruppe behauptete, 22 GB an Daten exfiltriert zu haben, darunter persönliche Informationen von Mitarbeitern und Kunden, zahlreiche Projekte und Vereinbarungen sowie vertrauliche juristische Dateien. Der Angriff traf gleichzeitig auch mehrere andere Organisationen: Morton LTC Home (pharmazeutische Lösungen), Reed Pope (Anwaltskanzlei), Benchmark Connector Corporation (Verbindungsstücke für die Luft- und Raumfahrt und das Militär) und Radtke Contractors (Bauunternehmen).

Am selben Tag wurden bei Panini Kabob Grill, einer mediterranen Restaurantkette, 60 GB an sensiblen Unternehmensdokumenten kompromittiert, darunter persönliche Informationen von Mitarbeitern, Finanzunterlagen und Betriebsdaten. Bei Design Team Sign Company, einem Unternehmen, das individuelle grafische Beschilderungen herstellt, wurden 108 GB an Unternehmensdokumenten entwendet.

| Opfer | Branche | Exfiltrierte Daten |

|---|---|---|

| Rhodes Young Black & Duncan | Wirtschaftsprüfungsgesellschaft | Persönliche Kundendokumente, medizinische Informationen, HR-Dossiers |

| American Public Television | Medien | 22 GB – Mitarbeiterdaten, Projekte, juristische Dateien |

| Panini Kabob Grill | Gastronomie | 60 GB – finanzielle und betriebliche Dokumente |

| Design Team Sign Company | Herstellung | 108 GB – Unternehmensdokumente |

| Lone Rock Timber | Forstwirtschaft | 25 Go |

| Parrish Tire | Vertrieb | Nicht angegeben |

| Zoetis | Veterinärmedizinische Pharmazeutika | Nicht spezifiziert |

| Crucible Industries | Metallurgie | Nicht spezifiziert |

| Hitech | Motorsport | Nicht spezifiziert |

Am meisten ins Visier genommene Sektoren

Die Behörden identifizieren den Fertigungs- und Produktionssektor als den Sektor, auf den die Akira-Gruppe am meisten abzielt. Bildungseinrichtungen sowie der Gesundheits- und Pflegesektor, einschließlich Krankenhäuser und Pflegeorganisationen, zählen ebenfalls zu den vorrangigen Zielen. Informationstechnologie, Finanzdienstleistungen, Lebensmittel und Landwirtschaft sowie Bau- und Ingenieurwesen verzeichnen in letzter Zeit einen starken Anstieg. Rechts- und freiberufliche Dienstleistungen runden das Bild der Risikosektoren ab. Obwohl Akira vor allem auf kleine und mittlere Unternehmen abzielt, hat die Gruppe auch größere Organisationen in diesen verschiedenen Sektoren kompromittiert.

Empfehlungen zur Eindämmung

Angesichts dieser wachsenden Bedrohung empfehlen die Behörden eine Reihe von vorrangigen Maßnahmen, die Organisationen sofort umsetzen sollten.

Sofortige Maßnahmen

Die Behebung der ausgenutzten bekannten Sicherheitslücken hat oberste Priorität, insbesondere CVE-2024-40766 für SonicWall, CVE-2024-40711 und CVE-2023-27532 für Veeam sowie alle zuvor aufgelisteten Cisco-CVEs. Die Phishing-resistente Multi-Faktor-Authentifizierung sollte aktiviert und bei allen VPN-Diensten, allen Administratorkonten und Fernzugriffsdiensten wie RDP und SSH durchgesetzt werden. Organisationen sollten regelmäßige Backups aufrechterhalten, indem sie Offline-Kopien aufbewahren, die Wiederherstellungsprozesse regelmäßig testen und die Backup-Server vor unbefugtem Zugriff schützen.

Besondere Maßnahmen bei Fusionen und Übernahmen

Organisationen, die an M&A-Transaktionen beteiligt sind, sollten eine sofortige Bestandsaufnahme der Altlasten vornehmen, indem sie automatisierte Erkennungstools einsetzen, alle Geräte für den Fernzugriff wie VPNs und RDPs identifizieren und die SonicWall-Altgeräte abbilden. Nach dem Erwerb ist eine strenge Anmeldehygiene erforderlich, die eine obligatorische Rotation aller Passwörter, eine Prüfung der geerbten privilegierten Konten, die Aufhebung veralteter MSP- und Administratorkonten und die Erneuerung des KRBTGT-Kontos für Kerberos umfasst.

Die Standardisierung der Sicherheitskontrollen ist von entscheidender Bedeutung. Dazu gehören der einheitliche EDR-Einsatz auf allen Legacy-Systemen, die Standardisierung der Namenskonventionen zur Vermeidung vorhersehbarer Hostnamen und die Aktivierung des Fälschungsschutzes auf allen Endpunkten. ReliaQuest empfiehlt außerdem die Verwendung von automatisierten Erkennungstools, um jedes Gerät in der zusammengeführten Umgebung zu inventarisieren, was dabei hilft, tote Winkel und falsch konfigurierte Systeme nach einer Übernahme schnell zu identifizieren.

Maßnahmen zur Härtung

Die Netzwerksegmentierung sollte kritische Infrastrukturen isolieren, den administrativen Zugriff auf dedizierte Verwaltungs-VLANs beschränken und die Seitwärtsbewegung einschränken. Die Härtung von Endpunkten beinhaltet die Entfernung von Systemen am Ende ihrer Lebensdauer, die Aufrechterhaltung aktueller Patchlevels und die Deaktivierung unnötiger Dienste.

Im Bereich der Überwachung und Erkennung müssen Organisationen eine robuste Cloud-Überwachung einsetzen, ungewöhnliche VPN-Verbindungen überwachen, Aktivitäten privilegierter Konten im Auge behalten und wirksame Alarmierungsregeln implementieren. Es ist entscheidend, nicht nur Logs zu sammeln, sondern auch dafür zu sorgen, dass sie handhabbare Warnungen erzeugen, wie der 42-Tage-Vorfall schmerzhaft gezeigt hat.

Die Sensibilisierung der Nutzer für Social-Engineering-Techniken wie ClickFix und gefälschte CAPTCHAs, für Phishing-Risiken und die Einrichtung von Verfahren zur Meldung verdächtiger Aktivitäten vervollständigen diese Empfehlungen. Der Vorfall mit dem gefälschten CAPTCHA auf der Website des Autohändlers ist ein gutes Beispiel dafür, wie eine scheinbar harmlose Aktion den Einstiegspunkt für eine größere Kompromittierung darstellen kann.

Ausblick und Schlussfolgerung

Die Enthüllungen vom November 2025 über die Akira-Gruppe bestätigen, dass sich diese Bedrohung weiterentwickelt und intensiviert. Mit erpressten 244 Millionen US-Dollar, Exfiltrationszeiten von weniger als 2 Stunden, der systematischen Ausnutzung von Fusionen und Übernahmen und der Expansion auf neue Plattformen wie Nutanix AHV stellt Akira eine große Gefahr für Organisationen jeder Größe dar.

ReliaQuest geht davon aus, dass das Ransomware-Risiko für Organisationen, die an M&A-Aktivitäten beteiligt sind, wahrscheinlich zunehmen wird, da die bösartigen Akteure verfeinern, was funktioniert. Das Ergebnis werden größere und schnellere Angriffe sein, wobei mehr Gruppen wahrscheinlich die bewährte Spielanleitung von Akira kopieren werden, um die Ausnutzung vernachlässigter Technologien automatisiert und kostengünstig zu gestalten. Dieses Maß an Effizienz und Belohnung wird wahrscheinlich andere Ransomware-Gruppen zu ähnlichen Strategien inspirieren, den Wettbewerb verschärfen und die Gesamtwirkung dieser Kampagnen erhöhen.

Das durch den Vorfall Unit 42 aufgedeckte Paradoxon – Sicherheitstools, die aufzeichnen, aber nicht alarmieren – unterstreicht, dass Investitionen in die Cybersicherheit nicht ausreichen. Organisationen müssen sicherstellen, dass ihre Lösungen richtig konfiguriert sind, aktiv überwacht werden und handhabbare Warnungen erzeugen. Zweiundvierzig Tage sind eine lange Zeit. Wenn Angreifer so viel Zeit haben, um unentdeckt zu operieren, werden sie Ihre wertvollsten Vermögenswerte finden, privilegierte Konten kompromittieren und sich für maximale Auswirkungen positionieren.

Angesichts eines Gegners, der 42 Tage lang unentdeckt operieren, 1 TB Daten vor der Verschlüsselung stehlen und Legacy-Systeme innerhalb weniger Stunden kompromittieren kann, werden Prävention, schnelle Erkennung und Vorbereitung auf den Ernstfall zu absoluten Imperativen. Die Empfehlungen der Behörden müssen sofort umgesetzt werden, insbesondere das Patchen bekannter Schwachstellen, die Einführung einer phishingresistenten Multi-Faktor-Authentifizierung und die rigorose Prüfung von Legacy-Umgebungen bei Übernahmen.

Verweise und Quellen

CISA Advisory AA24-109A – Aktualisiert am 13. November 2025.

Unit 42 Palo Alto Networks – Anatomy of an Akira Ransomware Attack: When a Fake CAPTCHA Led to 42 Days of Compromise.

ReliaQuest – Threat Spotlight: Akira Ransomware’s SonicWall Campaign Creates Enterprise M&A Risk.

Silicon.de – Akira: Die Entwicklung einer Ransomware, die Nutanix-VMs verschlüsselt

HIPAA Journal – Akira-Alarm November 2025.

Cybersecurity Dive – Angriffe auf kritische Sektoren

Coretelligent – Bericht November 2025

DExpose.io – Verfolgung von Opfern in Echtzeit.

Ransomware.live – Akira-Opferdatenbank.

Die Kompromittierungsindikatoren (IoCs) und Erkennungssignaturen sind im vollständigen CISA-Gutachten und in den Berichten der einzelnen Hersteller von Sicherheitslösungen zu finden.