Toyota Financial Services (TFS), eine wichtige Tochtergesellschaft des bekannten Automobilherstellers Toyota, sah sich vor kurzem mit einer großen Herausforderung im Bereich der Cybersicherheit konfrontiert. Dieser Vorfall, der einen unberechtigten Zugriff auf seine Systeme in Europa und Afrika beinhaltete, hat in der globalen Automobil- und Finanzbranche Besorgnis ausgelöst. TFS, bekannt für sein großes Autofinanzierungsnetz in den Märkten, in denen Toyota tätig ist, wurde zum Ziel der Ransomware-Gruppe Medusa, einer aufstrebenden Bedrohung in der Cyberlandschaft.

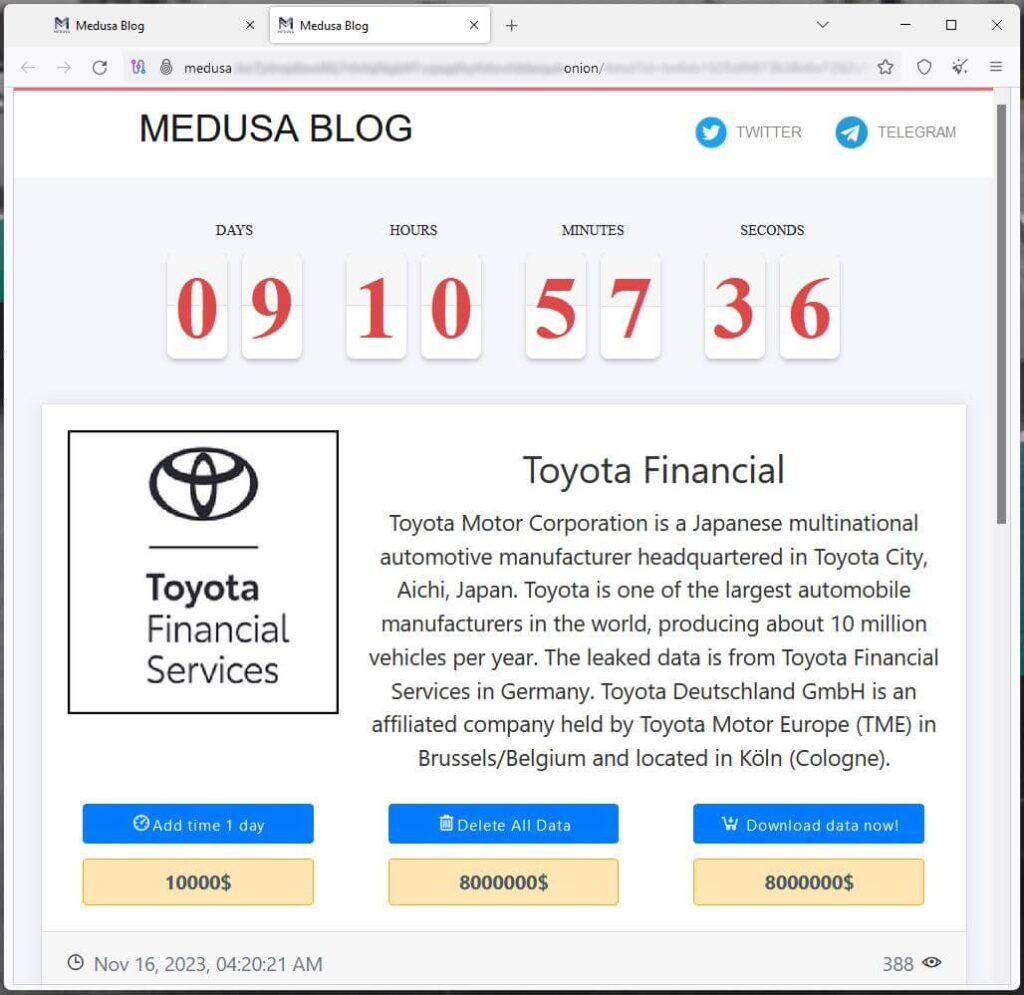

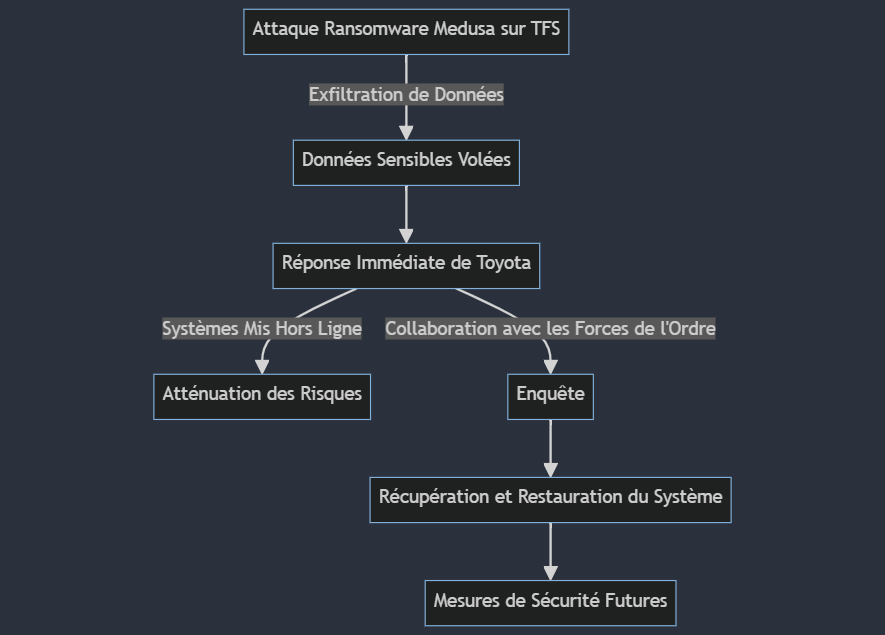

Toyota Financial Services, eine Tochtergesellschaft der Toyota Motor Corporation, ist eine globale Einheit, die in 90 % der Märkte, in denen Toyota seine Autos verkauft, tätig ist und ihren Kunden Autofinanzierungsdienste anbietet. Früher am Tag listete die Medusa-Ransomware-Bande TFS auf ihrer Datenleck-Website im Dark Web auf und verlangte eine Zahlung von 8.000.000 US-Dollar, um die angeblich gestohlenen Daten des japanischen Unternehmens zu löschen. Toyota Finance bestätigte nicht, dass bei dem Angriff Daten gestohlen wurden, aber die Täter behaupteten, sie hätten Dateien exfiltriert und drohten, die Daten zu leaken, wenn das Lösegeld nicht gezahlt werde.

Table des matières

ToggleDer Medusa-Angriff im Detail

Toyota Financial Services ist eine Tochtergesellschaft der Toyota Motor Corporation. Diese Organisation ist auf 90 % der Märkte vertreten, auf denen Toyota seine Autos verkauft, und bietet seinen Kunden gleichzeitig eine Autofinanzierung an.

Die Ransomware-Gruppe Medusa, die immer häufiger in der Cybercrime-Szene in Erscheinung tritt, bekannte sich zu diesem Angriff. Sie listeten TFS in ihrem Datenleck-Blog auf und forderten ein verblüffendes Lösegeld in Höhe von 8 Millionen US-Dollar. Diese Forderung war mit einer strikten Frist von 10 Tagen verbunden, wobei für jeden Tag, den die Zahlung verspätet erfolgte, zusätzliche Kosten in Höhe von 10.000 US-Dollar anfielen.

Welcher Art sind die entwendeten Daten?

Die Schwere dieses Verstoßes wird deutlich, wenn man die Art der involvierten Daten betrachtet. Die Hacker hätten eine Vielzahl sensibler Informationen exfiltriert, darunter :

- Finanzdokumente und Tabellen

- Kaufrechnungen

- Zerhackte Passwörter von Konten

- Benutzerkennungen und Passwörter im Klartext

- Scans von Reisepässen

- Interne Organigramme

- Berichte über die finanzielle Leistung

- E-Mail-Adressen von Mitarbeitern

Die meisten dieser Dokumente waren in deutscher Sprache, was auf einen erheblichen Verstoß in Toyotas Operationen in Mitteleuropa schließen lässt.

Toyotas Reaktion und die ergriffenen Maßnahmen

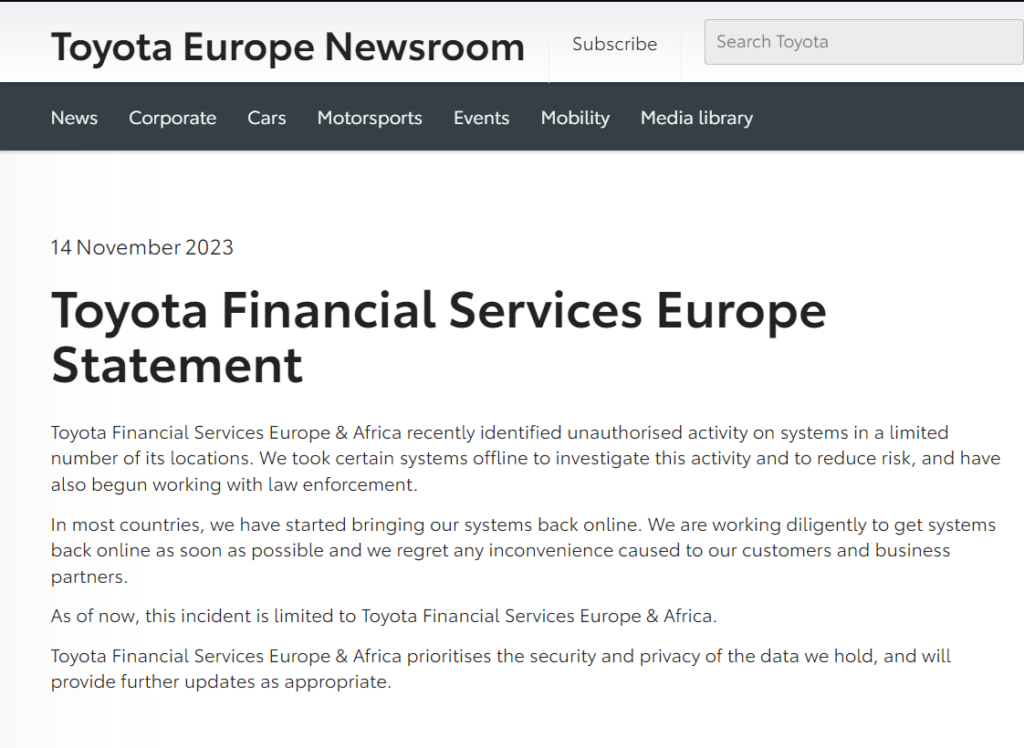

Nach der Entdeckung des unberechtigten Zugriffs ergriff Toyota Financial Services umgehend Maßnahmen. Die Schlüsselsysteme wurden offline genommen, um zusätzliche Risiken zu mindern und eine gründliche Untersuchung zu erleichtern. Das Unternehmen leitete außerdem eine Zusammenarbeit mit Strafverfolgungsbehörden ein, um dieses kritische Problem zu lösen.

Von BleepingComputer kontaktiert, erklärte ein Toyota-Sprecher :

„Toyota Financial Services Europe and Africa hat kürzlich eine nicht autorisierte Systemaktivität an einer begrenzten Anzahl seiner Standorte identifiziert…Wir haben einige Systeme offline genommen, um diese Aktivität zu untersuchen und das Risiko zu verringern, und wir haben auch die Zusammenarbeit mit den Strafverfolgungsbehörden aufgenommen.“

BleepingComputer

Toyota Financial Services arbeitet aktiv an der Wiederherstellung seiner Systeme. Der Prozess, die Systeme wieder online zu bringen, ist in den meisten betroffenen Ländern bereits im Gange. Diese schnelle Reaktion unterstreicht Toyotas Engagement für Sicherheit und seinen proaktiven Ansatz im Umgang mit Cyberbedrohungen.

Auf seiner Website bestätigte Toyota Financial Services Europe denAngriff auf seine Systeme in einer Erklärung:

Die potenzielle Herkunft der von Medusa Ransomware ausgenutzten Schwachstellen.

Die Verbindung zu Citrix Bleed?

Sicherheitsanalysten haben die Möglichkeit angesprochen, dass dieser Verstoß mit der Citrix Bleed-Schwachstelle in Verbindung steht, wie dies auch im Fall des Lockbit-Angriffs auf Boeing diskutiert wurde. Insbesondere hatte das deutsche TFS-Büro einen im Internet exponierten Citrix Gateway-Endpunkt, der seit August 2023 nicht mehr aktualisiert worden war. Dieses veraltete System hätte Angreifern einen Einfallstor bieten können.

Dieser Vorfall ist kein Einzelfall. Auch andere große Organisationen, darunter die Industrial and Commercial Bank of China (ICBC), DP World und Allen & Overy, wurden Opfer von Ransomware-Angriffen, die die Citrix Bleed-Schwachstelle ausnutzten. Die weit verbreitete Natur dieser Schwachstelle stellt eine bedeutende Herausforderung für die globale Cybersicherheit dar.

Lehren, die aus diesem Angriff zu ziehen sind

Der Angriff auf Toyota Financial Services dient als scharfe Erinnerung an die skalierbare Natur von Cyberbedrohungen und die Bedeutung robuster Cybersicherheitsmaßnahmen. Da Ransomware-Gruppen wie Medusa immer raffinierter werden, müssen Organisationen regelmäßige Updates und Patches ihrer Sicherheitssysteme priorisieren. Kollaborative Bemühungen zwischen Unternehmen und Strafverfolgungsbehörden sind entscheidend, um diese Bedrohungen zu bekämpfen und sensible Daten zu schützen.

Proaktive Maßnahmen, die für die zukünftige Sicherheit ergriffen werden sollten.

Um ähnliche Vorfälle zu verhindern, sollten Unternehmen :

- Ihre Cybersicherheitssysteme regelmäßig aktualisieren und korrigieren.

- Häufige Sicherheitsprüfungen und Risikobewertungen durchführen.

- Mitarbeiter in den besten Methoden der Cybersicherheit schulen.

- Protokolle für eine schnelle Reaktion auf potenzielle Verstöße einrichten.

Obwohl Toyota Financial Services mit einer schwierigen Situation konfrontiert ist, setzt ihr proaktiver und transparenter Ansatz einen Präzedenzfall dafür, wie globale Unternehmen mit Cybersicherheitsvorfällen umgehen und aus ihnen lernen sollten.