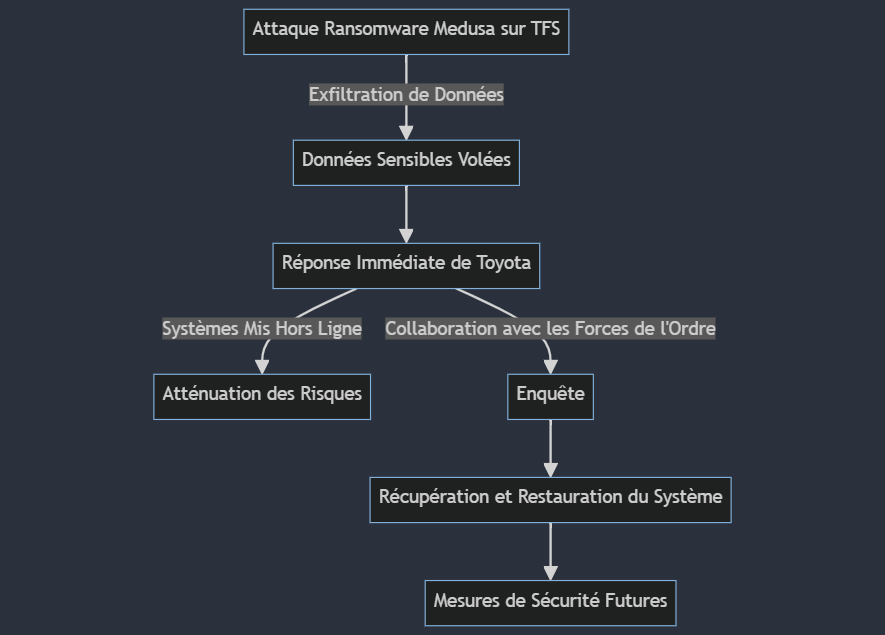

Toyota Financial Services (TFS), une filiale clé du célèbre constructeur automobile Toyota, a récemment été confrontée à un défi majeur en matière de cybersécurité. Cet incident, impliquant un accès non autorisé à ses systèmes en Europe et en Afrique, a suscité des inquiétudes dans les secteurs automobile et financier mondiaux. TFS, connu pour son vaste réseau de financement automobile dans les marchés où Toyota opère, est devenu la cible du groupe de ransomware Medusa, une menace émergente dans le paysage cybernétique.

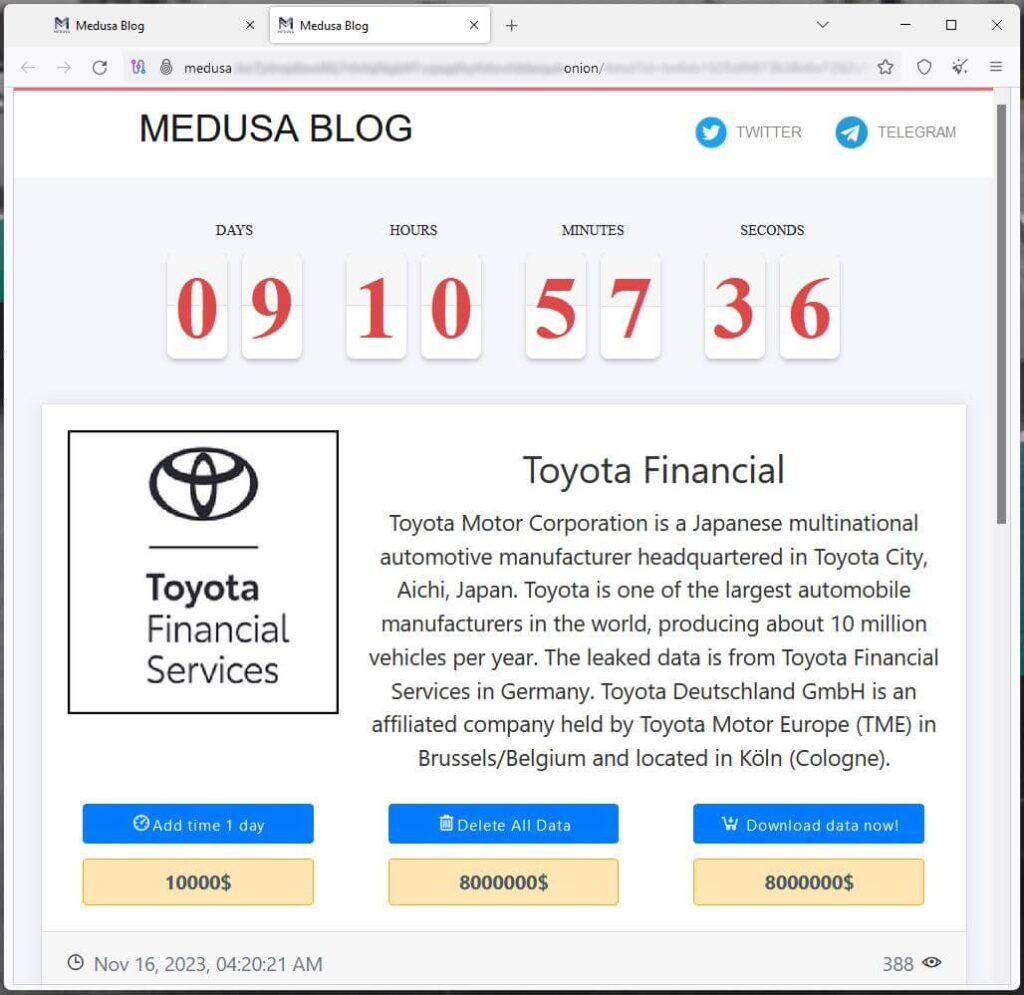

Toyota Financial Services, filiale de Toyota Motor Corporation, est une entité mondiale présente sur 90 % des marchés où Toyota vend ses voitures, et qui fournit des services de financement automobile à ses clients. Plus tôt dans la journée, le gang du ransomware Medusa a listé TFS sur son site de fuite de données sur le dark web, exigeant un paiement de 8 000 000 $ pour supprimer les données prétendument volées à l’entreprise japonaise. Toyota Finance n’a pas confirmé que des données avaient été volées lors de l’attaque, mais les auteurs de la menace affirment avoir exfiltré des fichiers et menacent de faire fuir les données si la rançon n’est pas payée.

Table des matières

ToggleL’attaque de Medusa en détails

Toyota Financial Services est une filiale de Toyota Motor Corporation, cet organisme est présent sur 90 % des marchés où Toyota vend ses voitures tout en fournissant un financement automobile à ses clients.

Le groupe de ransomware Medusa, de plus en plus présent sur la scène de la cybercriminalité, a revendiqué cette attaque. Ils ont listé TFS sur leur blog de fuite de données, exigeant une rançon stupéfiante de 8 millions de dollars. Cette demande était assortie d’un délai strict de 10 jours, avec un coût supplémentaire de 10 000 dollars par jour de retard dans le paiement.

Quelle est la nature des données dérobées ?

La gravité de cette violation devient évidente lorsqu’on considère la nature des données impliquées. Les pirates auraient exfiltré une variété d’informations sensibles, incluant :

- Documents financiers et tableaux

- Factures d’achat

- Mots de passe de comptes hachés

- Identifiants et mots de passe en clair

- Scans de passeports

- Organigrammes internes

- Rapports de performance financière

- Adresses e-mail du personnel

La plupart de ces documents étaient en allemand, ce qui laisse supposer une violation importante dans les opérations de Toyota en Europe centrale.

La réponse de Toyota et les mesures prises

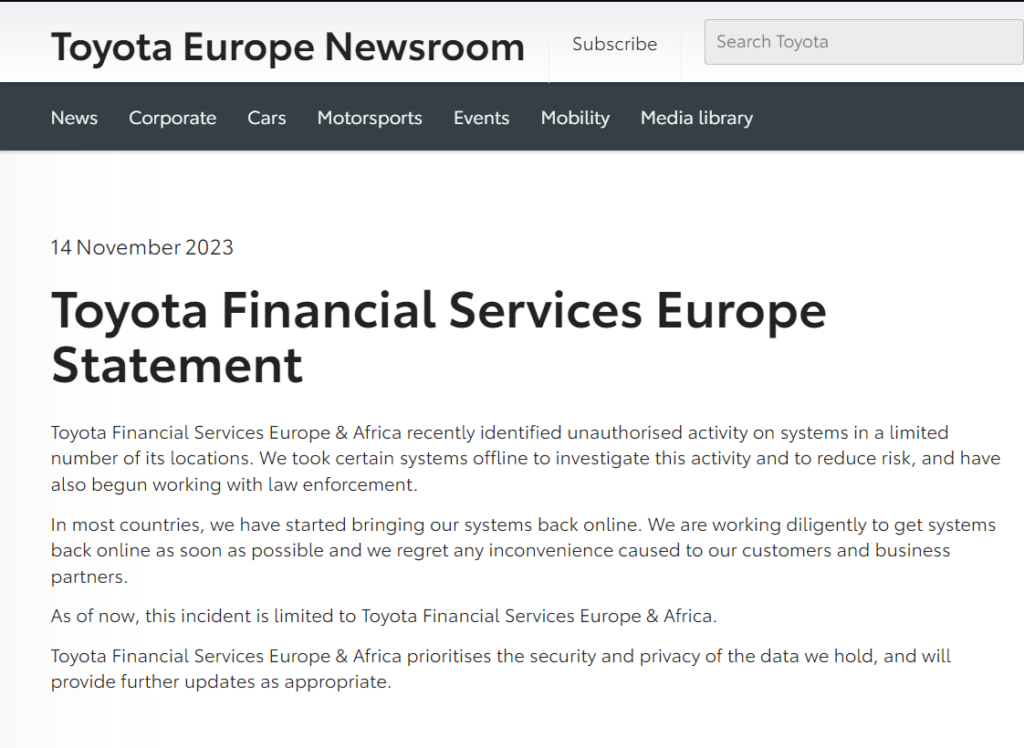

Dès la détection de cet accès non autorisé, Toyota Financial Services a pris des mesures immédiates. Les systèmes clés ont été mis hors ligne pour atténuer les risques supplémentaires et faciliter une enquête approfondie. La société a également initié une collaboration avec les agences d’application de la loi pour résoudre ce problème critique.

Contacté par BleepingComputer un porte-parole de Toyota a déclaré :

« Toyota Financial Services Europe et Afrique a récemment identifié une activité non autorisée sur les systèmes dans un nombre limité de ses sites…Nous avons mis certains systèmes hors ligne pour enquêter sur cette activité et réduire les risques et nous avons également commencé à travailler avec les forces de l’ordre.»

BleepingComputer

Toyota Financial Services travaille activement à la restauration de ses systèmes. Le processus de remise en ligne des systèmes est déjà en cours dans la plupart des pays affectés. Cette réponse rapide souligne l’engagement de Toyota en matière de sécurité et son approche proactive face aux menaces cybernétiques.

Sur son site Toyota Financial Services Europe a confirmé l’attaque de ses systèmes dans un communiqué :

La provenance potentielle des vulnérabilités exploitées par Medusa ransomware

La connexion à Citrix Bleed ?

Des analystes de sécurité ont soulevé la possibilité que cette violation soit liée à la vulnérabilité Citrix Bleed comme cela a aussi été évoqué dans le cas de l’attaque de Lockbit sur Boeing. Notamment, le bureau allemand de TFS avait un point de terminaison Citrix Gateway exposé sur Internet, qui n’avait pas été mis à jour depuis août 2023. Ce système obsolète aurait pu fournir un point d’entrée aux attaquants.

Cet incident n’est pas isolé. D’autres grandes organisations, y compris la Banque Industrielle et Commerciale de Chine (ICBC), DP World, Allen & Overy ont également été victimes d’attaques de ransomware exploitant la vulnérabilité Citrix Bleed. La nature répandue de cette vulnérabilité représente un défi significatif pour la cybersécurité mondiale.

Les leçons à tirer de cette attaque

L’attaque contre Toyota Financial Services sert de rappel sévère de la nature évolutive des menaces cybernétiques et de l’importance de mesures de cybersécurité robustes. Alors que des groupes de ransomware comme Medusa deviennent plus sophistiqués, les organisations doivent prioriser les mises à jour régulières et les correctifs de leurs systèmes de sécurité. Les efforts collaboratifs entre les entreprises et les forces de l’ordre sont cruciaux pour combattre ces menaces et protéger les données sensibles.

Les mesures proactives à prendre pour la sécurité future

Pour prévenir des incidents similaires, les entreprises doivent :

- Mettre à jour et corriger régulièrement leurs systèmes de cybersécurité

- Réaliser des audits de sécurité et des évaluations des risques fréquents

- Former les employés aux meilleures pratiques de cybersécurité

- Établir des protocoles de réponse rapide pour les violations potentielles

Bien que Toyota Financial Services soit confronté à une situation difficile, leur approche proactive et transparente établit un précédent sur la manière dont les entreprises mondiales devraient gérer et tirer des leçons des incidents de cybersécurité.