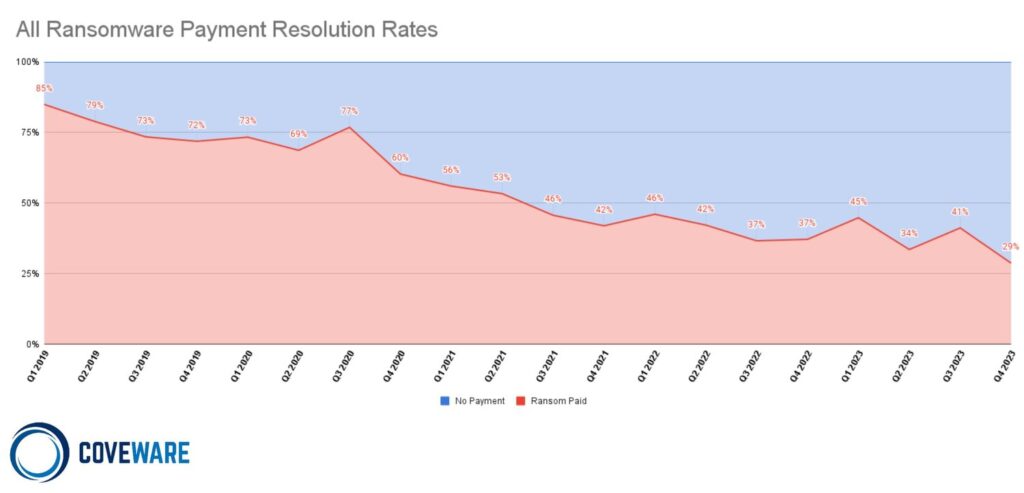

Der neueste Coveware-Quartalsbericht 2023 weist auf einen bedeutenden Wandel im Kampf gegen Ransomware hin: einen dramatischen Rückgang der Lösegeldzahlungen auf ein historisches Tief von 29%. Dieser signifikante Rückgang ist nicht nur eine Anekdote, sondern ein bemerkenswertes Beispiel dafür, wie Unternehmen ihre Strategien zur Abwehr von Cyberangriffen anpassen, ihre Widerstandsfähigkeit erhöhen und ihr Bewusstsein für die mit Lösegeldzahlungen verbundenen Risiken schärfen.

Table des matières

ToggleEin bedeutender Rückgang der Lösegeldzahlungen

Coveware, ein Spezialist für das Krisenmanagement bei Cyber-Erpressungen, stellt einen bemerkenswerten Trend fest: den Rückgang der Lösegeldzahlungen, die von Ransomware-Banden gefordert werden. Diese Entwicklung, bei der die Auszahlungsrate auf einen noch nie dagewesenen Tiefstand fällt, spiegelt eine deutliche Veränderung der Verteidigungsstrategien von Organisationen wider und bietet uns einen detaillierten Überblick über die aktuellen Trends bei Ransomware-Angriffen.

Zu diesem Trend haben mehrere Faktoren beigetragen:

1. Die Investitionen in die Cybersicherheit.

Die kontinuierliche Verbesserung der Schutzmaßnahmen für die Cybersicherheit in den Unternehmen spielte eine herausragende Rolle. Höhere Investitionen in fortschrittliche Sicherheitslösungen, die Schulung von Mitarbeitern über die Risiken von Phishing und anderen gängigen Angriffsvektoren sowie die Entwicklung robuster Pläne zur Reaktion auf Vorfälle haben die Widerstandsfähigkeit der Beteiligten gestärkt.

2 . Das gestiegene Bewusstsein für Risiken

Gleichzeitig spielte auch das Bewusstsein für die rechtlichen und rufschädigenden Implikationen, die mit Lösegeldzahlungen verbunden sind, eine wichtige Rolle. Auch die Angst, kriminelle Aktivitäten zu finanzieren und weitere Angriffe zu fördern, spielte eine Rolle und veranlasste die Unternehmen, nach Alternativen zu Lösegeldzahlungen zu suchen.

3. Das Aufkommen strengerer Vorschriften

Das Aufkommen strengerer Vorschriften und Richtlinien, die dazu ermutigen, Ransomware-Vorfälle den zuständigen Behörden zu melden, hat eine Kultur der Transparenz und Kooperation gefördert. Diese Dynamik hat dazu geführt, dass Bedrohungen besser verstanden und abgewehrt werden konnten, wodurch die Notwendigkeit, den Forderungen der Cyberkriminellen nachzugeben, verringert wurde.

Debatte über ein Verbot von Lösegeldzahlungen

Der Coveware-Bericht greift ein Thema auf, das in der Cybersicherheitsbranche immer wieder diskutiert wird: die Wirksamkeit und die Auswirkungen eines gesetzlichen Verbots von Lösegeldzahlungen. Dieser Vorschlag zielt darauf ab, die finanziellen Anreize für Cyberkriminelle zu verringern, indem ihre Haupteinnahmequelle ausgeschaltet wird. Auf der anderen Seite weist Coveware auf mehrere kritische Punkte in dieser Debatte hin.

1. Die Argumente für ein Verbot

Die Idee hinter einem Verbot ist, Angriffe abzuschrecken, indem Zahlungen illegal gemacht werden, in der Hoffnung, dass dies die Rentabilität von Ransomware-Operationen verringert. Befürworter glauben, dass dies ein wichtiger Schritt sein könnte, um Cyberkriminelle dazu zu bringen, ihre Pläne aufzugeben, Organisationen in Gerichtsbarkeiten anzugreifen, in denen Zahlungen verboten sind. Erste Erfahrungen mit Verboten, wie sie in mehreren US-Bundesstaaten zu beobachten waren, zeigten jedoch gemischte Ergebnisse, wobei es kaum Belege für eine deutliche Verringerung der bösartigen Angriffe trotz der bestehenden Regelungen gab, wie Coveware feststellte.

2. Mögliche Folgen eines vollständigen Verbots von Lösegeldzahlungen.

Ein vollständiges Verbot von Lösegeldzahlungen könnte zu unvorhergesehenen Folgen für die Cybersicherheitslandschaft führen. Eine große Sorge ist die Entstehung eines Schwarzmarkts für Lösegeldzahlungsdienste, wodurch die Transaktionen noch undurchsichtiger und schwerer nachzuverfolgen wären. Coveware weist auf ein potenzielles ethisches Dilemma für Unternehmen hin, die mit Ransomware-Angriffen konfrontiert sind. Einige Opfer könnten gezwungen sein, sich zwischen der Zahlung des Lösegelds und dem unwiederbringlichen Verlust wichtiger Daten zu entscheiden. Cyberkriminelle sind sich bewusst, dass ihre Ziele notfalls versuchen werden, die Regeln zu umgehen, und sie sind sogar bereit, ihnen dabei zu helfen, damit das Lösegeld an sie gezahlt wird. Häufig machen sich die Banden auch nicht die Mühe, zu überprüfen, ob sich ein Opfer in einem Staat befindet, in dem Zahlungen verboten sind.

Ein solches Verbot könnte möglicherweise die Zusammenarbeit zwischen den Opfern und den Strafverfolgungsbehörden beeinträchtigen. Die Aussicht auf harte Strafen für Gesetzesverstöße könnte Unternehmen davon abhalten, Ransomware-Vorfälle zu melden, und so ein Klima der Undurchsichtigkeit und des Misstrauens schaffen. Dies wirft die Frage auf, ob strenge gesetzliche Maßnahmen zur Bekämpfung von Ransomware wirksam sind und gleichzeitig ein angemessenes Maß an Zusammenarbeit und Transparenz zwischen den beteiligten Akteuren aufrechterhalten werden kann.

Das FBI hatte in diesem Zusammenhang übrigens öffentlich erklärt:„Wenn wir jetzt die Zahlung von Lösegeld verbieten, könnten amerikanische Unternehmen mit einer anderen Form der Erpressung konfrontiert werden, nämlich der Erpressung zur Zahlung eines Lösegelds und der Weigerung, dieses an die Behörden weiterzugeben.“

3. Bewertung der Verbote von Lösegeldzahlungen

Die vom US-Finanzministerium 2021 und vom New Yorker Department of Financial Services (NYDFS) 2023 herausgegebenen Richtlinien haben die Einführung von Wachsamkeits- und Transparenzpraktiken gefördert und die betroffenen Rechtsträger dazu veranlasst, bessere Schutzstrategien zu entwickeln. Trotz dieser Fortschritte könnte sich ein vollständiges Verbot von Lösegeldzahlungen in der Praxis jedoch als unwirksam erweisen. Es könnte den Geldfluss auf den Schwarzmarkt verlagern, ohne dass die Unternehmen tatsächlich mehr Geld für Sicherheitsmaßnahmen ausgeben. Die Unternehmen könnten, oftmals von kurzfristigen Überlegungen beeinflusst, versucht sein, das Verbot zu umgehen, was seine Wirksamkeit im Kampf gegen Ransomware beeinträchtigen würde.

4. Die Meinung von Coveware

Coveware befürwortet einen strategischen Ansatz zur Bekämpfung von Ransomware. Anstatt sich für ein vollständiges Verbot von Lösegeldzahlungen zu entscheiden, schlägt Coveware vor, gute Praktiken durch Anreize zu fördern und gleichzeitig die bestehenden regulatorischen Maßnahmen zu verschärfen. Dies könnte finanzielle Anreize und Unterstützung für Unternehmen umfassen, die solide Cybersicherheitsmaßnahmen ergreifen, sowie härtere Strafen für Unternehmen, die die Standards für die Meldung von Straftaten und die Zusammenarbeit mit den Behörden nicht einhalten.

Die häufigsten Ransomware-Varianten im vierten Quartal 2023.

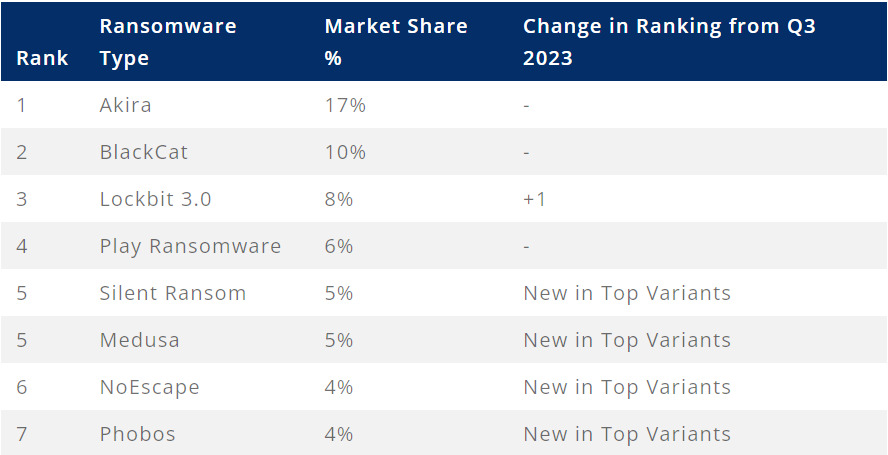

Mehrere Varianten haben die Ransomware-Landschaft durch ihre erhöhte Aktivität zum Jahresende 2023 besonders geprägt. Unter ihnen stach Akira mit 17% der erfassten Vorfälle hervor und veranschaulichte damit seine Fähigkeit, herkömmliche Sicherheitsmaßnahmen zu umgehen und effektive gezielte Angriffe durchzuführen.

BlackCat mit einem Marktanteil von 10 % blieb ebenfalls signifikant präsent, obwohl seine Aktivitäten im Dezember deutlich zurückgingen, nachdem die Strafverfolgungsbehörden in seine Infrastruktur eingegriffen und diese beschlagnahmt hatten. Diese Aktion zeigt, welche potenziellen Auswirkungen die Bemühungen zur Bekämpfung von Cyberbedrohungen haben können, wenn sie effektiv koordiniert werden.

Lockbit 3.0 verstärkt seine Präsenz und steigt auf einen Marktanteil von 8%. Er ist für seinen aggressiven Ansatz und seine hohen Lösegeldforderungen bekannt und zielt vor allem auf große Ziele ab, wie der jüngste Angriff auf den Luftfahrt-Riesen Boeing zeigte.

Das vierte Quartal war von Neueinsteigern geprägt: Silent Ransom und Medusa mit jeweils 5% sowie NoEscape und Phobos mit 4%. Das Auftreten dieser neuen Varianten zeugt von der zunehmenden Vielfalt der Ransomware-Landschaft und erinnert uns daran, wie wichtig es ist, angesichts der sich verändernden Cyberbedrohungen wachsam und vorbereitet zu sein.

Häufigste Angriffsvektoren und -taktiken.

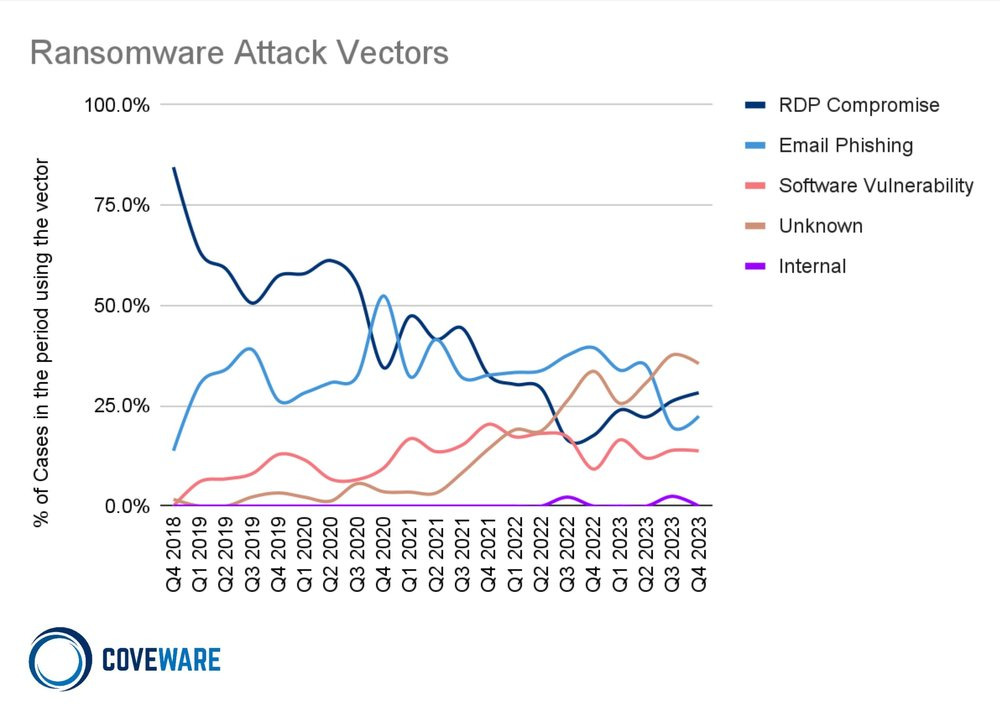

Der Bericht zeigt die Vielfalt der Angriffsvektoren und -taktiken auf, die von Hackern verwendet werden, um in Unternehmensnetzwerke einzudringen. Die beobachteten Trends zeigen eine klassische Matrix von Akteuren mit einer deutlichen Unterscheidung zwischen solchen, die es auf kleine Unternehmen abgesehen haben, und solchen, die auf mittlere bis große Unternehmen abzielen.

Für kleine Unternehmen sind RDP (Remote Desktop Protocol)-Brutal-Force-Angriffe nach wie vor ein beliebter Eintrittsvektor, wobei häufig unzureichende Sicherheitskonfigurationen ausgenutzt werden. Diese Angriffsmethode erinnert uns daran, wie wichtig es ist, den Fernzugriff durch robuste Passwortrichtlinien und die Aktivierung der Multi-Faktor-Authentifizierung zu sichern.

Akteure, die es auf mittlere und große Unternehmen abgesehen hatten, setzten eher auf die Ausnutzung bekannter Schwachstellen (CVE) und immer ausgefeiltere Social-Engineering-Techniken, darunter auch SIM-Swap-Angriffe auf Führungskräfte, um an die per SMS versendeten MFA-Authentifizierungscodes zu gelangen. Die Cisco ASA-Sicherheitslücke (CVE-2023-20269) wurde von Akira besonders ausgenutzt und betraf vor allem Softwaredienstleistungsunternehmen und Anbieter von verwalteten Diensten.

Es lassen sich also deutliche Unterschiede in den angewandten Strategien feststellen: Während RDP/VPN-Angriffe in der Regel auf kleine Unternehmen bezogen sind und hauptsächlich auf Verschlüsselung setzen, zielen Social-Engineering-Angriffe eher auf große Unternehmen ab und versuchen, Daten zu exfiltrieren.

Branchenspezifische Auswirkungen und Größe der betroffenen Unternehmen.

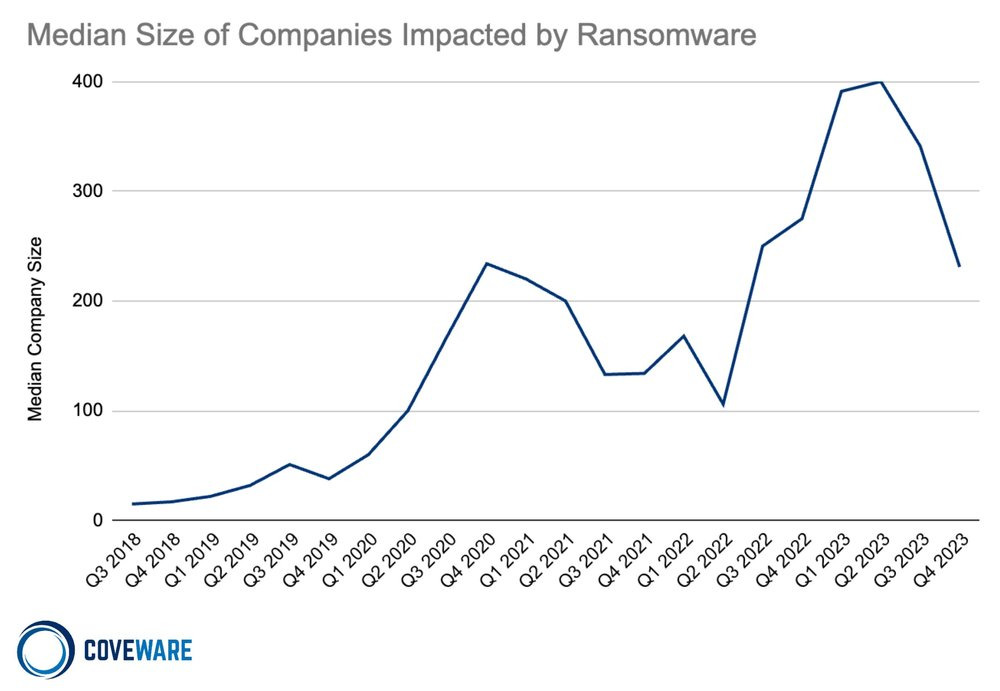

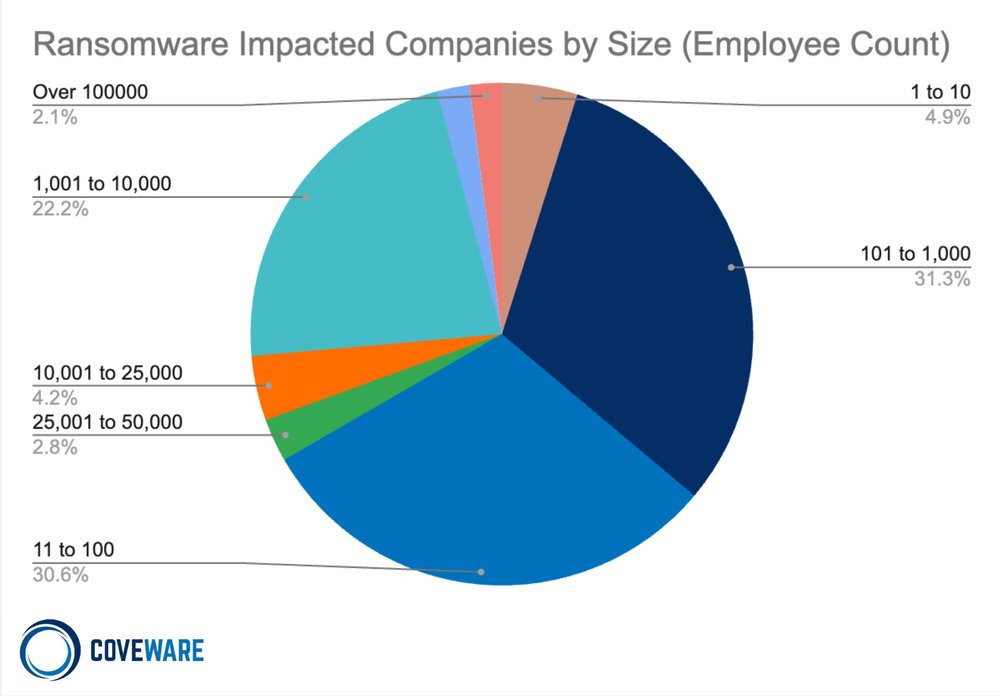

Der Coveware-Bericht für das vierte Quartal 2023 hebt die unterschiedlichen Auswirkungen von Ransomware-Angriffen auf verschiedene Branchen und Unternehmensgrößen hervor. Eine Schlüsselbeobachtung hierbei ist der Rückgang der Mediangröße betroffener Organisationen auf 231 Mitarbeiter, was einen Rückgang um 32 % im Vergleich zum vorherigen Quartal anzeigt. Dieser Trend legt nahe, dass Ransomware trotz groß angelegter Vorfälle, die die Aufmerksamkeit der Medien auf sich ziehen, hauptsächlich ein Problem für kleine und mittlere Unternehmen bleibt.

Die am stärksten betroffenen Branchen bleiben konstant, wobei professionelle Dienstleistungen, das Gesundheitswesen, Verbraucherdienstleistungen und der öffentliche Sektor die Liste anführen. Diese Konstanz spiegelt die allgegenwärtige Natur von Ransomware wider, die nicht nach Branchen unterscheidet. Die erhöhte Prävalenz in bestimmten Branchen kann jedoch auf allgemeine Merkmale zurückgeführt werden, die diese Branchen zu leichteren Zielen machen, wie z. B. fehlende Ressourcen für Cybersicherheit oder veraltete IT-Systeme.

Die von Coveware veröffentlichten Trenddaten unterstreichen, dass das Risiko, von einer bestimmten Ransomware-Gruppe ins Visier genommen zu werden, hauptsächlich von der Größe des Unternehmens und seinen gemeldeten Einnahmen abhängt und weniger von der Branche. Einige Gruppen von Cyberkriminellen zielen gezielt auf Unternehmen ab, die eine bestimmte Größen- oder Umsatzschwelle überschreiten, um aus dem Angriff auf potenziell lukrativere Opfer mehr Profit zu ziehen.

Zu Beginn des Jahres 2024 bietet uns der neueste Coveware-Quartalsbericht 2023 einen fundierten und aufschlussreichen Einblick in den aktuellen Stand der Ransomware-Bedrohung. Der historische Rückgang der Lösegeldzahlungen ist zwar ein positiver Indikator für die zunehmende Widerstandsfähigkeit von Unternehmen, markiert aber nicht das Ende des Kampfes gegen diese Cyberbedrohungen. Im Gegenteil, er unterstreicht die Bedeutung kontinuierlicher Wachsamkeit, sorgfältiger Vorbereitung und einer nahtlosen Zusammenarbeit zwischen dem privaten und dem öffentlichen Sektor.

Gemeinsame Anstrengungen zur Stärkung der Cybersicherheitsabwehr, entschlossenes Handeln der Strafverfolgungsbehörden und die Verpflichtung zur internationalen Zusammenarbeit sind die Säulen, auf denen unser gemeinsamer Kampf gegen Ransomware ruht. Coveware erinnert uns daran, dass trotz der Herausforderungen und der sich ständig verändernden Bedrohungslandschaft Beharrlichkeit, Sicherheitsinnovation und globale Solidarität unsere besten Waffen sind, um unsere digitale Zukunft zu schützen.

Indem sie aus den von Coveware bereitgestellten Daten und Analysen lernen, können Unternehmen aller Größen ihre Cybersicherheitsstrategien verfeinern, um nicht nur Ransomware-Angriffen zu widerstehen, sondern auch zu einer sichereren digitalen Umgebung für alle beizutragen. Der Weg ist lang, aber mit jedem Schritt nach vorne stärken wir unsere kollektive Fähigkeit, Bedrohungen zu überwinden und unseren digitalen Raum vor böswilligen Akteuren zu sichern.