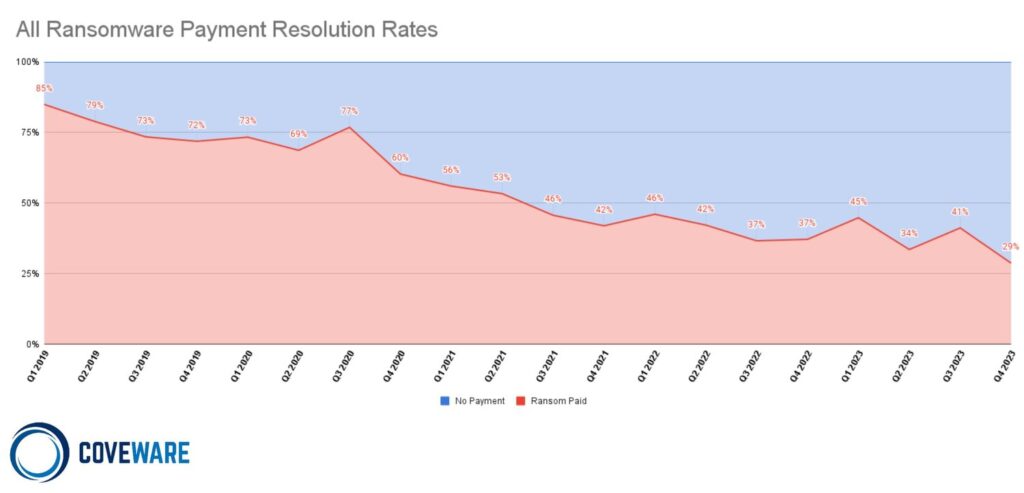

Le dernier rapport trimestriel de 2023 de Coveware pointe du doigt une évolution marquante dans la lutte contre les ransomwares : une chute spectaculaire des paiements de rançons, atteignant un niveau historiquement bas de 29%. Ce déclin significatif ne relève pas du simple fait anecdotique, mais constitue un exemple remarquable de la manière dont les entreprises ajustent leurs stratégies de défense contre les cyberattaques, renforcent leur résilience et accroissent leur conscience des risques associés aux paiements de rançon.

Table des matières

ToggleUne importante baisse des paiements de rançon

Coveware, spécialiste en gestion des crises de cyber-extorsion, relève une tendance remarquable : la diminution des rançons exigées par les gangs de ransomwares. Cette évolution, qui voit le taux de paiement plonger à un plancher inédit, reflète une mutation significative des stratégies défensives des organisations et nous offre une vue d’ensemble détaillée des tendances actuelles en matière d’attaques par ransomwares.

Plusieurs facteurs ont contribué à cette tendance :

1. Les investissements dans la cybersécurité

L’amélioration continue des mesures de protection en matière de cybersécurité au sein des entreprises a joué un rôle prépondérant. Les investissements accrus dans des solutions de sécurité avancées, la formation des employés sur les risques de phishing et d’autres vecteurs d’attaque courants, ainsi que l’élaboration de plans de réponse aux incidents robustes ont renforcé la résilience des acteurs concernés.

2 . La sensibilisation accrue aux risques

Parallèlement, la prise de conscience des implications légales et réputationnelles associées aux paiements de rançon a également joué un rôle important. La crainte de financer des activités criminelles et de encourager d’autres attaques a également pesé dans la balance, poussant les entreprises à rechercher des alternatives au paiement des rançons.

3. L’émergence de réglementations plus strictes

L’émergence de réglementations plus strictes et de directives encourageant le signalement des incidents de ransomware aux autorités compétentes a favorisé une culture de la transparence et de la coopération. Cette dynamique a permis de mieux comprendre et contrer les menaces, réduisant ainsi la nécessité de céder aux demandes des cybercriminels.

Débat sur l’interdiction des paiements de rançon

Le rapport Coveware aborde un sujet de discussion récurrent dans le domaine de la cybersécurité : l’efficacité et les implications d’une interdiction légale des paiements de rançon. Cette proposition vise à réduire les incitations financières pour les cybercriminels en éliminant leur principale source de revenus. D’un autre côté, Coveware souligne plusieurs points critiques dans ce débat.

1. Les arguments en faveur d’une interdiction

L’idée derrière une interdiction est de décourager les attaques en rendant les paiements illégaux, avec l’espoir que cela réduira la rentabilité des opérations de ransomware. Les partisans de cette mesure pensent qu’elle pourrait constituer une étape importante pour que les cybercriminels abandonnent leurs projets de cibler des organisations situées dans des juridictions où les paiements sont interdits. Toutefois, les premières expériences d’interdiction, telles que celles observées dans plusieurs États américains, ont montré des résultats mitigés, avec peu de preuves de réduction significative des attaques malveillantes malgré les réglementations en place, comme l’a constaté Coveware.

2. Les conséquences potentielles d’une interdiction totale des paiements de rançon

Une interdiction totale des paiements de rançon pourrait entraîner des conséquences imprévues sur le paysage de la cybersécurité. Une préoccupation majeure est la création d’un marché noir pour les services de paiement de rançon, rendant les transactions encore plus opaques et difficiles à tracer. Coveware met en évidence un potentiel dilemme éthique pour les entreprises confrontées à des attaques de ransomware, certaines victimes pourraient être contraintes de choisir entre le paiement de la rançon et la perte irréversible de données vitales. Les cybercriminels sont conscients que leurs cibles tenteront de contourner les règles si nécessaire, et ils sont même prêts à les aider dans cette démarche afin que la rançon leur soit payée. Il est également fréquent que les gangs ne prennent pas la peine de vérifier si une victime se trouve dans un État où les paiements sont interdits.

Une interdiction de ce type pourrait possiblement compromettre la coopération entre les victimes et les autorités chargées de l’application de la loi. La perspective de sanctions sévères pour avoir enfreint la loi pourrait dissuader les entreprises de signaler les incidents de ransomware, créant ainsi un climat d’opacité et de méfiance. Cette situation soulève des questions quant à l’efficacité des mesures législatives strictes pour lutter contre les ransomwares, tout en maintenant un niveau adéquat de collaboration et de transparence entre les acteurs impliqués.

Le FBI avait d’ailleurs déclaré publiquement à ce propos : « Si nous interdisons maintenant le paiement des rançons, les entreprises américaines risquent d’être confrontées à une autre forme d’extorsion, à savoir le chantage au paiement d’une rançon et le refus de la communiquer aux autorités.”

3. Évaluation des interdictions de paiement de rançon

Les directives émises par le Trésor américain en 2021 et par le New York Department of Financial Services (NYDFS) en 2023 ont encouragé l’adoption de pratiques de vigilance et de transparence et incité les entités à concernées à élaborer des stratégies de protection plus perfectionnées. Pourtant, malgré ces avancées, une interdiction totale des paiements de rançon pourrait se révéler inefficace en pratique. Elle risque de déplacer le flux d’argent vers un marché noir sans garantir une réelle augmentation des dépenses en matière de sécurité de la part des entreprises. Ces dernières, souvent influencées par des considérations à court terme, pourraient être tentées de contourner cette interdiction, ce qui compromettrait son efficacité dans la lutte contre les ransomwares.

4. L’avis de Coveware

Coveware préconise une approche stratégique pour lutter contre les ransomwares. Plutôt que d’opter pour une interdiction totale des paiements de rançon, Coveware propose d’encourager les bonnes pratiques par des incitations, tout en renforçant les mesures réglementaires existantes. Cela pourrait inclure des incitations financières et apporter de l’aide aux entreprises adoptant des mesures de cybersécurité solides ainsi que des sanctions plus sévères pour celles ne respectant pas les normes de signalement et de collaboration avec les autorités.

Les variants de ransomware les plus courants au quatrième trimestre 2023

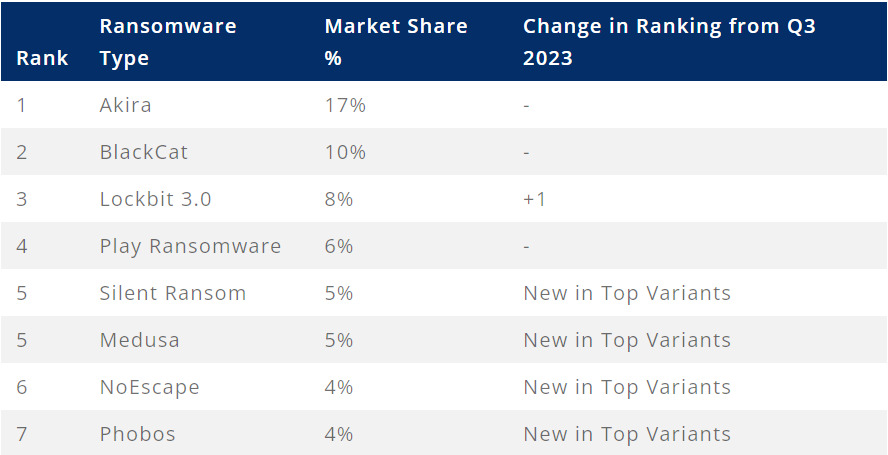

Plusieurs variants ont particulièrement marqué le paysage des ransomwares par leur activité accrue à la fin de l’année 2023. Parmi eux, Akira se distingue avec 17% des incidents recensées, illustrant ainsi sa capacité à contourner les mesures de sécurité traditionnelles et à effectuer des attaques ciblées efficaces.

BlackCat, avec 10% de part de marché, a également maintenu une présence significative, bien que son activité ait nettement diminué en décembre suite à l’intervention et à la saisie de son infrastructure par les forces de l’ordre. Cette action démontre l’impact potentiel des efforts de lutte contre les cybermenaces lorsqu’ils sont coordonnés efficacement.

Lockbit 3.0 accentue sa présence, passant à 8% de part de marché. Notoire pour son approche agressive et ses demandes de rançon élevée il vise principalement des cibles de grande envergure telle que l’a démontré la récente attaque contre le géant de l’aéronautique Boeing.

Ce quatrième trimestre a été marqué par l’arrivée de nouveaux venus : Silent Ransom et Medusa, chacun se taillant une part de 5%, ainsi que NoEscape et Phobos avec 4%. L’entrée en jeu de ces nouveaux variants témoigne de la diversité croissante du paysage des ransomwares et nous rappelle l’importance d’une vigilance et d’une préparation sans faille face à l’évolution des cybermenaces.

Vecteurs et tactiques d’attaque les plus courants

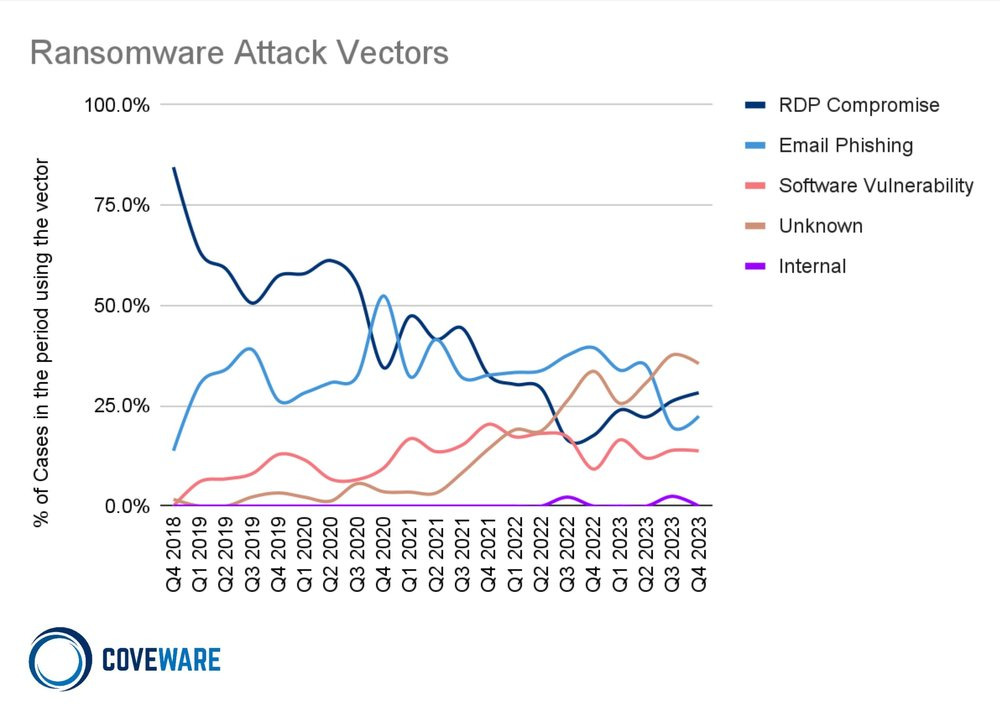

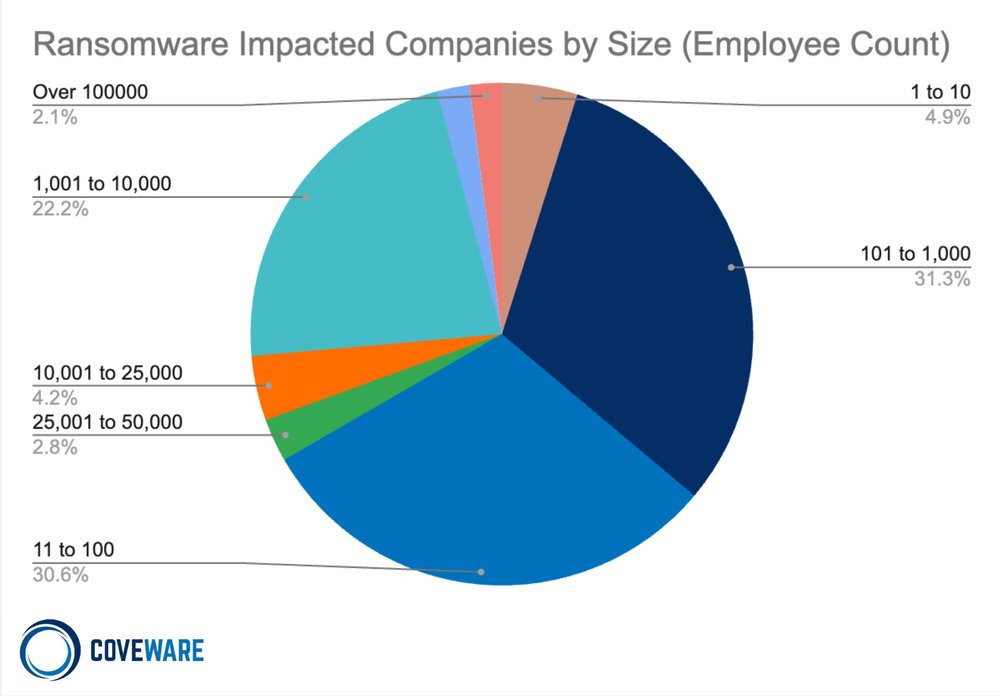

Le rapport met en évidence la diversité de vecteurs et de tactiques d’attaque utilisés par les hackers, pour infiltrer les réseaux d’entreprises. Les tendances observées démontrent une matrice classique d’acteurs, avec une distinction notable entre ceux ciblant les petites entreprises et ceux visant les entreprises de taille moyenne à grande.

Pour les petites entreprises, les attaques par force brute RDP (Remote Desktop Protocol) restent un vecteur d’entrée privilégié, exploitant souvent des configurations de sécurité insuffisantes. Cette méthode d’attaque nous rappelle l’’importance capitale de sécuriser les accès à distance par des politiques de mot de passe robustes et l’activation de l’authentification multi-facteurs.

Les acteurs ciblant les moyennes et grandes entreprises se sont plutôt appuyés sur l’exploitation des vulnérabilités connues (CVE) et des techniques d’ingénierie sociale de plus en plus sophistiquées, y compris les attaques par échange de carte SIM (SIM Swap) des cadres dans le but de s’approprier les codes d’authentification MFA envoyés par SMS. La vulnérabilité Cisco ASA (CVE-2023-20269) a été particulièrement exploitée par Akira, affectant principalement les entreprises de services logiciels et les fournisseurs de services gérés.

On peut donc remarquer des différences significatives dans les stratégies mises en œuvre : alors que les attaques RDP/VPN sont généralement liées aux petites entreprises et principalement axées sur le chiffrement, les attaques d’ingénierie sociale ciblent davantage les grandes entreprises pour tenter d’exfiltrer les données.

Impact sectoriel et taille des entreprises touchées

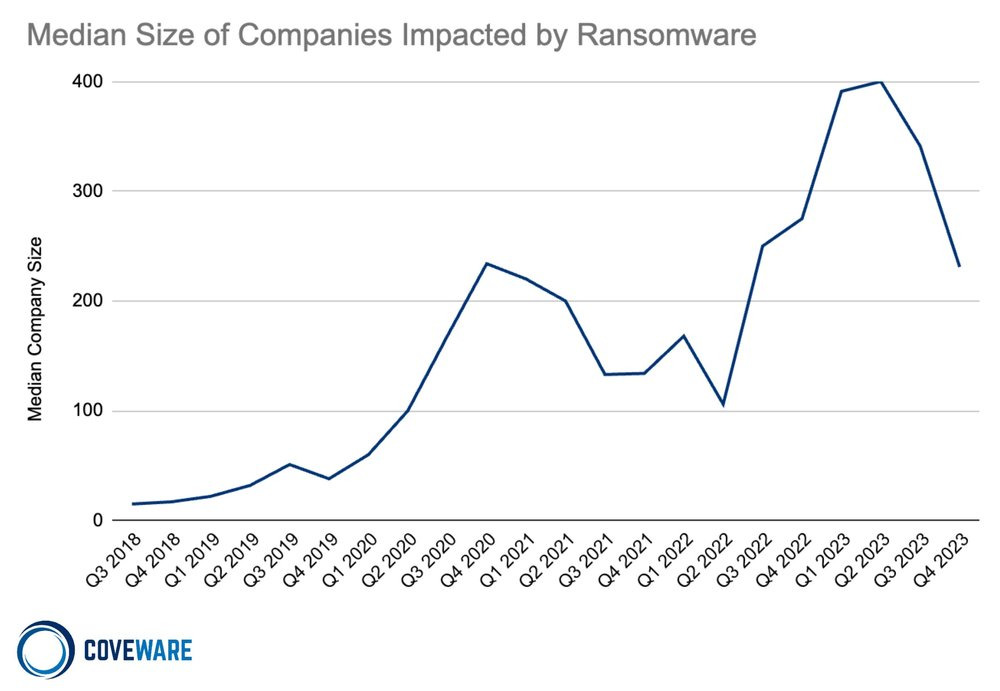

Le rapport du quatrième trimestre 2023 de Coveware met en évidence l’impact varié des attaques de rançongiciels sur différents secteurs et tailles d’entreprises. Une observation clé ici est la baisse de la taille médiane des organisations touchées, qui est tombée à 231 employés, indiquant une diminution de 32 % par rapport au trimestre précédent. Cette tendance suggère qu’en dépit des incidents de grande envergure qui attirent l’attention des médias, les ransomwares restent principalement un problème pour les petites et moyennes entreprises.

Les secteurs les plus affectés restent constants, avec les services professionnels, la santé, les services aux consommateurs et le secteur public en tête de liste. Cette constance reflète la nature omniprésente des ransomwares, qui ne discriminent pas en fonction du type d’industrie. Toutefois, la prévalence accrue dans certains secteurs peut être attribuée à des caractéristiques générales qui rendent ces industries des cibles plus faciles, telles que le manque de ressources en cybersécurité ou des systèmes informatiques obsolètes.

Les données sur les tendances publiées par Coveware soulignent que le risque d’être ciblé par un groupe de ransomware particulier dépend principalement de la taille de l’entreprise et de ses revenus déclarés, plutôt que du secteur d’activité. Certains groupes de cybercriminels ciblent spécifiquement les entreprises qui dépassent un certain seuil de taille ou de chiffre d’affaires, afin de tirer davantage de profit de l’attaque de victimes potentiellement plus lucratives.

En ce début d’année 2024, le dernier rapport trimestriel 2023 de Coveware nous offre une perspective éclairée et approfondie sur l’état actuel de la menace des ransomwares. La baisse historique des paiements de rançon, bien qu’elle soit un indicateur positif de la résilience croissante des entreprises, ne marque pas la fin de la lutte contre ces cybermenaces. Au contraire, elle met en exergue l’importance d’une vigilance continue, d’une préparation minutieuse et d’une collaboration sans faille entre les secteurs privé et public.

Les efforts concertés pour renforcer les défenses de cybersécurité, les actions déterminées des forces de l’ordre et l’engagement envers une coopération internationale sont autant de piliers sur lesquels s’appuie notre combat collectif contre les rançongiciels. Coveware nous rappelle que, malgré les défis et les évolutions constantes du paysage des menaces, la persévérance, l’innovation en matière de sécurité et la solidarité mondiale sont nos meilleures armes pour protéger notre avenir numérique.

En tirant des leçons des données et des analyses fournies par Coveware, les entreprises de toutes tailles peuvent affiner leurs stratégies de cybersécurité pour non seulement résister aux attaques de ransomware, mais aussi pour contribuer à un environnement numérique plus sûr pour tous. La route est longue, mais avec chaque pas en avant, nous renforçons notre capacité collective à surmonter les menaces et à sécuriser notre espace numérique contre les acteurs malveillants.