Backup Veeam

Condivisione di file di backup Veeam criptata da un ransomware: il racconto di un recupero dati riuscito

Questo caso reale illustra come un attacco sofisticato possa aggirare le protezioni più robuste, ma anche come un intervento esperto possa consentire di recuperare la maggior parte dei dati. Ecco il racconto di questa corsa contro il tempo.

Immaginate: sono le 22 di venerdì sera e un’azienda con sede a Seoul, leader nel settore delle risorse umane, scopre con orrore che tutti i suoi file critici sono stati criptati da un ransomware. Questi dati, archiviati su un NAS centralizzato, sono vitali per i team di produzione e i servizi amministrativi. Tra essi, i file di backup Veeam NAS, progettati per proteggere l’azienda da questo tipo di attacco. Tuttavia, i cybercriminali sono riusciti ad accedere al NAS come amministratori, criptando non solo i file aziendali, ma anche i backup stessi.

Contesto: un’infrastruttura critica sotto attacco

Un NAS centralizzato, cuore dell’attività

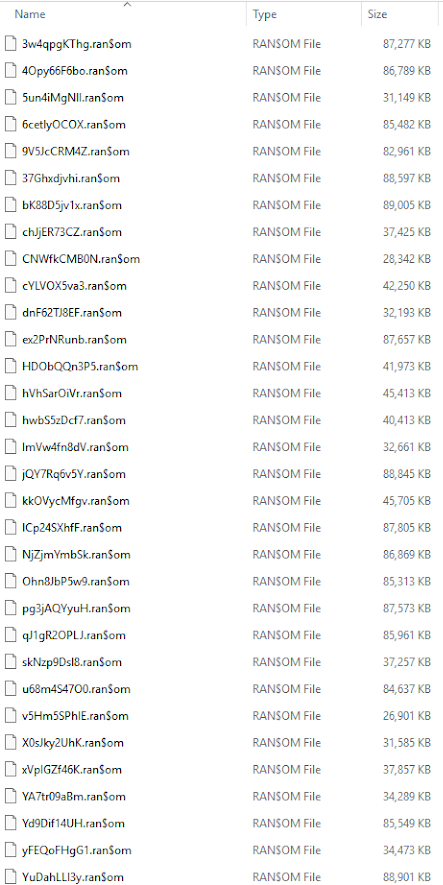

.vblob, .vindex e .vslice – essenziali per il funzionamento dei backup Veeam – sono state rinominate e rese illeggibili.

Di fronte a questa situazione, l’azienda si trova in un vicolo cieco:

Impossibilità di accedere ai dati: i file sono criptati e i loro nomi modificati.

Urgenza operativa: ogni ora di indisponibilità mette a rischio la continuità dell’attività.

Dubbi sul recupero: anche i backup stessi sono corrotti.

La sfida: ripristinare backup criptati

Comprendere l’architettura dei backup Veeam NAS

Prima di poter intervenire, è fondamentale capire la struttura dei file Veeam NAS Backup:- .vblob: questi file contengono i dati grezzi derivanti dai backup della condivisione NAS.

- .vindex: sono metadati binari che descrivono i nomi e le versioni dei file salvati.

- .vslice: questi file descrivono l’allocazione dei dati all’interno dei

.vblob.

Un approccio su due fronti

Per massimizzare le possibilità di successo, vengono mobilitate due squadre:- Team “Struttura”: incaricato di ricostruire la struttura delle cartelle e dei file.

La soluzione: un intervento tecnico su misura

Fase 1: Analisi della struttura dei file

La prima fase consiste nell’analizzare in profondità la struttura dei file criptati. Grazie a strumenti di analisi esadecimale e reverse engineering, gli ingegneri identificano schemi ricorrenti nei file.vblob, .vindex e .vslice. Questa analisi consente di comprendere come i dati erano organizzati prima della crittografia.

I file .vindex contengono intestazioni specifiche che, una volta decodificate, rivelano informazioni sui nomi dei file e sulla loro gerarchia.

Fase 2: Sviluppo di uno strumento proprietario di estrazione

Di fronte all’assenza di una soluzione pronta all’uso, gli ingegneri sviluppano uno strumento su misura in grado di:- Analizzare i metadati: estrarre le informazioni dai file

.vindexe.vslicenonostante la loro crittografia. - Ricostruire la struttura ad albero: recuperare la struttura originale delle cartelle.

- Estrarre i dati grezzi: recuperare il contenuto dei file

.vblobe associarli ai loro nomi originali.

Fase 3: Test di ripristino

Prima di avviare un’estrazione massiva, vengono effettuati test su file critici (contratti, database HR, documenti amministrativi). Questi test convalidano:- L’integrità dei dati: i file ripristinati vengono testati.

- La coerenza della struttura ad albero: cartelle e sottocartelle sono correttamente ricostruite. Il cliente ci ha fornito un elenco completo della sua struttura, che ci permette di confrontarla con il nostro risultato.

Fase 4: Estrazione e validazione

Una volta finalizzato lo strumento, l’estrazione viene avviata. I file vengono recuperati a lotti, con una verifica sistematica della loro integrità. Viene generata una lista dettagliata dei file ripristinati per permettere all’azienda di convalidare la completezza dei dati.Risultati: 93% dei dati recuperati in meno di una settimana

Un successo oltre le aspettative

Contrariamente alle previsioni iniziali, il 93% dei dati del Veeam NAS Backup è stato recuperato. Questo risultato eccezionale si spiega grazie a:- La robustezza dello strumento sviluppato: capace di aggirare la crittografia dei metadati.

- La ridondanza delle informazioni: i file

.vblobcontenevano sufficiente ridondanza per ricostruire gran parte dei dati. - L’esperienza dei team: la combinazione di competenze in cybersicurezza, sviluppo e gestione dati è stata determinante.