Die Sicherheit von Computersystemen ist für Unternehmen, Regierungen und sogar für Privatpersonen ein wichtiges Thema. In einer Zeit, in der Cyberangriffe alltäglich geworden sind, ist eine der häufigsten Bedrohungender Denial-of-Service-Angriff (DoS) oder der Distributed-Denial-of-Service-Angriff (DDoS). Dieser Angriff kann insbesondere für die Besitzer von E-Commerce-Websites potenziell verheerend sein; stellen Sie sich nur einmal vor, wie Ihr Shop völlig unerreichbar ist und Ihre Kunden wieder abwandern, um sich anderweitig umzusehen. Um zu verstehen, was hinter dieser Art von Angriff steckt, werden wir die Begriffe definieren, die Unterschiede erläutern und die wichtigsten Ziele betrachten.

Table des matières

ToggleWas ist ein Denial-of-Service-Angriff (DoS)?

Denial-of-Service-Angriffe sollen ein mit dem Internet verbundenes Netzwerk, einen Online-Dienst oder ein Speichergerät unzugänglich machen oder zumindest vorübergehend stören. Das Ziel eines böswilligen Akteurs besteht in der Regel darin, die Kapazität einer Ressource oder die Bandbreite zu sättigen und so legitime Aktivitäten auf dieser Ressource zu verhindern. Einige der verwendeten Techniken umfassen die Übermittlung zu vieler Anfragen, oft unter einer falschen Identität, oder die Verbreitung von Nachrichten, die speziell darauf ausgelegt sind, Fehler in den Zielservern zu verursachen. Zu den häufigsten DoS-Angriffen gehören Überschwemmungsangriffe oder Flood Attacks, bei denen der Angreifer eine Vielzahl von Verbindungsanfragen sendet, um die Ressourcen des Servers zu überlasten.

Wie funktioniert ein DoS-Angriff?

- Verkehrsflutung: Der Angreifer nutzt einen Computer, manchmal auch mehrere, um eine massive Menge an Daten oder Anfragen an den Zielserver zu senden. Dies führt dazu, dass die Bandbreite des Servers gesättigt wird und die Dienste für legitime Nutzer verlangsamt oder unterbrochen werden. Eine gängige Technik ist der SYN-Flood-Angriff, bei dem Verbindungsanfragen an einen Server gesendet werden, ohne dass die Verbindung jemals hergestellt wird. Diese Anfragen fluten so lange, bis alle offenen Ports gesättigt sind und legitime Nutzer nicht mehr auf den Server zugreifen können.

- Ausnutzung von Schwachstellen: Ein Angreifer nutzt Sicherheitslücken in einem System aus und verursacht Fehler oder Abstürze, die das reibungslose Funktionieren des Systems beeinträchtigen. Ein Beispiel hierfür sind Teardrop-Angriffe, die Schwachstellen bei der Fragmentierung von IP-Paketen ausnutzen.

Was ist ein Distributed-Denial-of-Service-Angriff (DDoS)?

DDoS-Angriffe ähneln DoS-Angriffen insofern, als sie ebenfalls darauf abzielen, ein Netzwerk oder einen Online-Dienst unzugänglich zu machen. Sie unterscheiden sich jedoch in einem entscheidenden Punkt: Während DoS-Angriffe in der Regel von einem einzigen Computer ausgehen, werden DDoS-Angriffe von mehreren Rechnern gleichzeitig ausgeführt, oft unter der Kontrolle eines einzigen böswilligen Akteurs. Diese Vorgehensweise hat für den Urheber des Angriffs mehrere Vorteile:

- Er ermöglicht es, ein viel größeres Verkehrsvolumen zu erzeugen, wodurch die Erfolgsaussichten des Angriffs steigen.

- Die Verteilung des Angriffs macht es schwierig, seinen Ursprung zu identifizieren und fügt den beteiligten Cyberkriminellen eine zusätzliche Ebene der Anonymität hinzu.

- Einige DDoS-Angriffe nutzen ein Netzwerk kompromittierter oder mit Malware infizierter Rechner, ein so genanntes Botnet, das den Angriff ohne das Wissen der rechtmäßigen Besitzer ausführt. Botnets werden häufig bei Rebound-Angriffen eingesetzt, bei denen der Angreifer zwischengeschaltete Rechner verwendet, um den Ursprung des Angriffs zu verschleiern.

Die verschiedenen Techniken von DDoS-Angriffen.

Es gibt verschiedene Methoden, um einen DDoS-Angriff durchzuführen:

- Amplifikationsangriff: Der Urheber des Angriffs nutzt Zwischenmaschinen, um die Menge des an den Zielserver gesendeten Datenverkehrs zu verstärken. Die bekannteste Technik ist die DNS-Verstärkung, bei der DNS-Anfragen an Server gerichtet werden, wobei die IP-Adresse des Opfers als Absender verwendet wird. Die Antworten, die oft viel größer sind als die Anfragen, überschwemmen so die Verbindung des Opfers.

- Erschöpfungsangriff: Der Angreifer versucht, alle Ressourcen des Zielsystems zu verbrauchen, insbesondere durch Überlastung des Speichers, der Festplatten oder der Prozessoren, was zu einer Verlangsamung oder sogar zum vollständigen Ausfall des Dienstes führt.

- Angriffe auf Anwendungsebene: Auch als „Layer-7-Angriffe“ bezeichnet, zielen sie eher auf spezifische Anwendungen ab, die auf einem Server laufen, als auf das Netzwerk selbst. Diese Angriffe nutzen in der Regel sehr spezifische Schwachstellen aus und sind möglicherweise schwerer zu erkennen und abzuwehren als andere Arten von DDoS-Angriffen. Ein Beispiel für diese Kategorie ist der „Ping des Todes“, ein Angriff, bei dem missgebildete IP-Pakete gesendet werden, um das Zielsystem zum Absturz zu bringen.

Und für alle, die ihr Verständnis von DoS- und DDoS-Angriffen auf visuelle und detaillierte Weise vertiefen möchten, empfehlen wir Ihnen dringend, sich dieses tolle Video anzusehen. Dort wird Ihnen klar und prägnant erklärt, wie diese komplexen Cyberangriffe funktionieren und welche Auswirkungen sie haben.

Bevorzugte Ziele von DoS- und DDoS-Angriffen.

Fast alle Organisationen und Online-Einheiten laufen heutzutage Gefahr, mit einem DoS- oder DDoS-Angriff konfrontiert zu werden. Zu den wiederkehrenden Zielen gehören :

- Online-Dienste und Cloud-Computing-Anbieter, da eine Störung ihres Dienstes ihre Kunden hilflos macht und sich unmittelbar auf ihr Geschäft auswirkt.

- E-Commerce-Websites, die enorme Geldsummen verlieren können, wenn ihre Website für längere Zeit nicht verfügbar ist. Cyberkriminelle könnten auch versuchen, mithilfe von DoS-Angriffen Geld von den Website-Besitzern zu erpressen, wenn diese den Angriff abbrechen.

- Regierungen, nationale Behörden und Finanzinstitute stellen ebenfalls beliebte Ziele für böswillige Akteure dar, insbesondere für politische oder ideologische Zwecke.

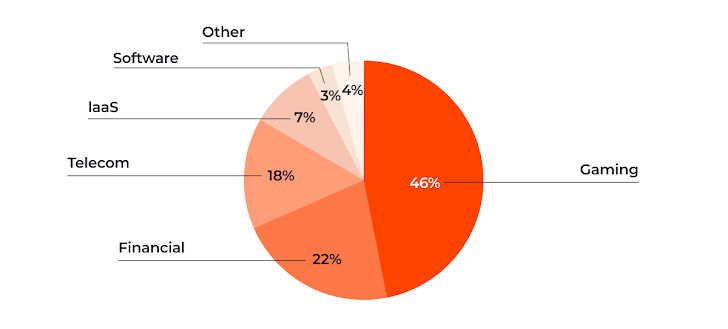

Der neueste Gcore Radar-Bericht wirft ein Schlaglicht auf die Branchen, die in den letzten Monaten speziell von DDoS-Angriffen betroffen waren. Dem Bericht zufolge ist die Spieleindustrie mit fast 46% der Angriffe weiterhin am stärksten betroffen, dicht gefolgt vom Finanzsektor mit 22%. Telekommunikationsanbieter, Infrastructure as a Service (IaaS) und IT-Softwareunternehmen gehören ebenfalls zu den bevorzugten Zielen, was verdeutlicht, dass diese Branchen ihre Sicherheitsmaßnahmen verstärken müssen.

Neue Trends bei DDoS-Angriffen laut Gcore.

Die Landschaft der Cyberbedrohungen verändert sich ständig, und der neueste halbjährliche Bericht von Gcore zeigt besorgniserregende Trends auf, die besondere Aufmerksamkeit verdienen.

Angriffskraft: Unerreichte Höhen.

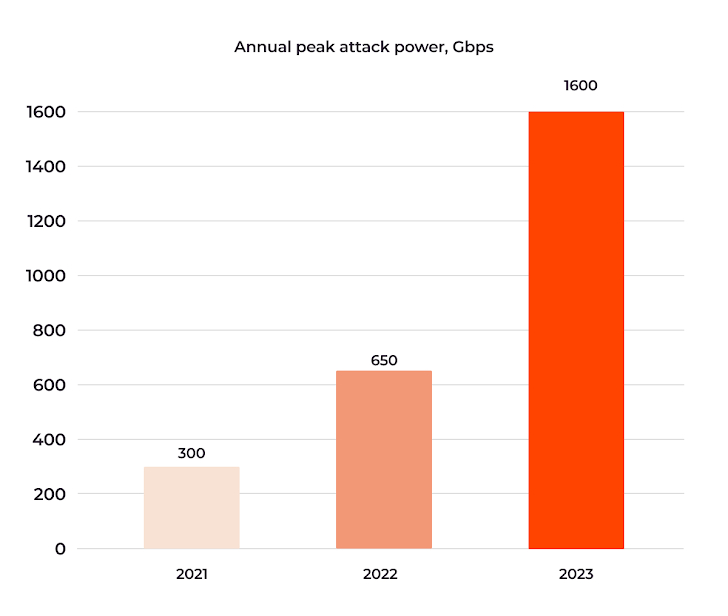

Der Bericht zeigt einen jährlichen Anstieg des maximalen Volumens von DDoS-Angriffen um mehr als 100 %, mit einem Spitzenwert von 1,6 Tbit/s in der zweiten Hälfte des Jahres 2023. Diese Eskalation bedeutet, dass wir in ein Zeitalter eintreten, in dem Angriffe nun in Terabits gemessen werden, was eine beispiellose Herausforderung für die Cybersicherheit darstellt.

Variabilität der Angriffsdauer

Die Dauer von Angriffen variiert stark und reicht von wenigen Minuten bis zu neun Stunden. Diese Variabilität macht kurze Angriffe besonders heimtückisch, da sie schwerer zu erkennen und abzuschwächen sind, während längere Angriffe durch ihre Hartnäckigkeit erheblichen Schaden anrichten können.

Überblick über die Angriffsmethoden

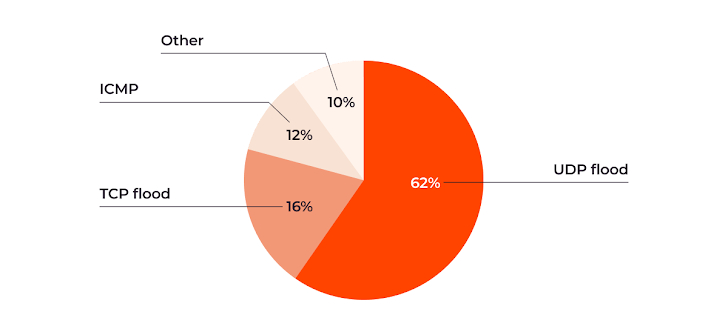

UDP-Floods dominieren die Szene und machen 62 % der beobachteten Angriffe aus. Auch TCP-Flood- und ICMP-Angriffe sind nach wie vor weit verbreitet und unterstreichen die Vielfalt der Bedrohungen, mit denen Organisationen konfrontiert sind.

Das ungewöhnliche Arsenal von Cyberangriffen: von Zahnbürsten bis zu Babyphones.

Was wäre, wenn so banale Dinge wie vernetzte Zahnbürsten, Babyphones und Überwachungskameras zu Werkzeugen für DDoS-Angriffe werden könnten. Ja, Sie haben richtig gelesen: Zahnbürsten werden neben anderen alltäglichen Gadgets zu Vektoren für Cyberbedrohungen. Dieses Szenario, das aufgrund seiner scheinbaren Absurdität zum Schmunzeln anregen könnte, verbirgt eine weitaus ernstere Realität, die bereits seit 2016 beobachtet wird. Diese Geräte, die so unschuldig und doch so sehr in unseren digitalen Alltag integriert sind, können missbraucht werden, um Unternehmenswebsites lahmzulegen, was die Verwundbarkeit unserer vernetzten Umgebung demonstriert. Diese Ausnutzung des Internets der Dinge (IoT) wirft ein Schlaglicht auf den manchmal verblüffenden Einfallsreichtum von Cyberkriminellen und unterstreicht dieDringlichkeit, jedes vernetzte Gerät zu sichern, selbst die scheinbar harmlosesten.

Aktualisierung vom 07.02.2024 :

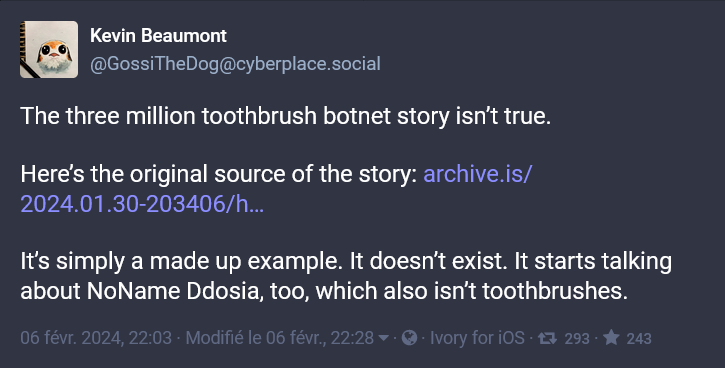

Laut dem Cybersicherheitsexperten Kevin Beaumont ist die Anekdote über das Botnet mit drei Millionen vernetzten Zahnbürsten auf eine Fehlinterpretation zurückzuführen. Er erklärt, dass das Beispiel, obwohl es im Internet vielfach aufgegriffen wird, nicht einer nachgewiesenen Realität entspricht, sondern eine hypothetische Veranschaulichung der mit dem IoT verbundenen Risiken darstellt. Weitere Einzelheiten finden Sie im Forbes-Artikel und im Originalbeitrag von Kevin Beaumont auf Mastodon.

Obwohl die meisten DoS- oder DDoS-Angriffe keinen Datenverlust verursachen und keine Lösegeldzahlungen erfordern, verursachen sie dennoch Ausgaben an Zeit, Geld und verschiedenen Ressourcen für das Zielunternehmen, um den strategischen Betrieb wieder herzustellen. Angesichts dieser Bedrohungen ist es für alle Online-Dienste und IT-Manager unerlässlich, alle notwendigen Maßnahmen zu ergreifen, um ihre Systeme zu sichern und die potenziellen Auswirkungen dieser Angriffe zu verhindern oder zu verringern.