La sécurité des systèmes informatiques est un enjeu majeur pour les entreprises, les gouvernements et même les particuliers. À l’heure où les cyberattaques sont devenues monnaie courante, l’une des menaces les plus fréquentes est l’attaque par déni de service (DoS) ou par déni de service distribué (DDoS). Cette attaque peut être potentiellement dévastatrice, notamment pour les propriétaires de sites e-commerce ; imaginez un instant votre boutique totalement inaccessible et vos clients qui repartent voir ailleurs. Pour bien comprendre ce qui se cache derrière ce type d’attaque, nous en définirons les termes, expliquerons les différences et examinerons leurs principales cibles.

Table des matières

ToggleQu’est-ce qu’une attaque par déni de service (DoS) ?

Les attaques par déni de service sont destinées à rendre inaccessibles, ou du moins perturber temporairement, un réseau, un service en ligne ou un dispositif de stockage connecté à Internet. Le but d’un acteur malveillant est généralement de saturer la capacité d’une ressource ou de la bande passante, empêchant ainsi toute activité légitime sur celle-ci. Certaines techniques utilisées incluent la transmission de trop de requêtes, souvent sous une fausse identité, ou la diffusion de messages spécialement conçus pour provoquer des erreurs dans les serveurs ciblés. Parmi les attaques DoS les plus courantes, on trouve les attaques de type innondation ou flood attacks, où l’attaquant envoie une multitude de demandes de connexion pour saturer les ressources du serveur.

Comment fonctionne une attaque DoS ?

- Inondation de trafic : l’attaquant utilise un ordinateur, ou parfois plusieurs, pour envoyer une quantité massive de données ou de requêtes au serveur cible. Cela conduit à saturer la bande passante du serveur et à ralentir ou interrompre les services pour les utilisateurs légitimes. Une technique courante est l’attaque par inondation SYN flood, qui consiste à envoyer des demandes de connexion à un serveur sans jamais établir cette connexion. Ces demandes continuent d’affluer jusqu’à ce que tous les ports ouverts soient saturés, empêchant ainsi les utilisateurs légitimes d’accéder au serveur.

- Exploitation des vulnérabilités : l’attaquant exploite les failles de sécurité dans un système, provoquant des erreurs ou des pannes qui entravent le bon fonctionnement de celui-ci. Les attaques teardrop, qui exploitent les vulnérabilités dans la fragmentation des paquets IP, sont un exemple de cette méthode.

Qu’est-ce qu’une attaque par déni de service distribué (DDoS) ?

Les attaques DDoS sont similaires aux attaques DoS en ce qu’elles visent également à rendre inaccessibles un réseau ou un service en ligne. Cependant, elles diffèrent sur un point crucial : alors que les attaques DoS proviennent généralement d’un seul ordinateur, les attaques DDoS sont menées par plusieurs machines simultanément, souvent sous contrôle d’un acteur malveillant unique. Cette approche présente plusieurs avantages pour l’auteur de l’attaque :

- Elle permet de générer un volume de trafic beaucoup plus important, augmentant ainsi les chances de réussite de l’attaque.

- La répartition de l’attaque rend son origine difficile à identifier et ajoute une couche supplémentaire d’anonymat pour les cybercriminels impliqués.

- Certaines attaques DDoS utilisent un réseau de machines compromises ou infectées par un malware, appelé botnet, qui exécute l’attaque à l’insu de leurs propriétaires légitimes. Les botnets sont souvent utilisés dans les attaques par rebond, où l’attaquant utilise des machines intermédiaires pour masquer l’origine de l’attaque.

Les différentes techniques d’attaques DDoS

Il existe plusieurs méthodes pour mener une attaque DDoS :

- Attaque par amplification : l’auteur de l’attaque utilise des machines intermédiaires pour amplifier le volume de trafic envoyé au serveur cible. La technique la plus connue est celle de l’amplification DNS, dans laquelle les requêtes DNS sont adressées à des serveurs en utilisant l’adresse IP de la victime comme expéditeur. Les réponses, souvent bien plus volumineuses que les requêtes, inondent ainsi la connexion de la victime.

- Attaque par épuisement : l’attaquant cherche à consommer toutes les ressources du système cible, notamment en saturant sa mémoire, ses disques durs ou ses processeurs, avec pour résultat un ralentissement voire un arrêt complet du service.

- Attaque au niveau applicatif : également appelées « attaques de couche 7 », elles visent les applications spécifiques qui fonctionnent sur un serveur plutôt que le réseau lui-même. Ces attaques exploitent généralement des vulnérabilités très spécifiques et peuvent être plus difficiles à détecter et à contrer que les autres types d’attaques DDoS. Le « ping de la mort », une attaque qui envoie des paquets IP malformés pour provoquer un crash du système cible, est un exemple de cette catégorie.

Et pour tous ceux qui souhaitent approfondir leur compréhension des attaques DoS et DDoS de manière visuelle et détaillée, nous vous recommandons vivement de visionner cette super vidéo. Vous y trouverez des explications claires et concises du fonctionnement et des impacts de ces attaques informatiques complexes.

Cibles privilégiées des attaques DoS et DDoS

Presque toutes les organisations et entités en ligne risquent aujourd’hui d’être confrontées à une attaque DoS ou DDoS. Parmi les cibles récurrentes, on peut citer :

- Les services en ligne et les fournisseurs de cloud computing, car une perturbation de leur service rend leurs clients impuissants et a un impact immédiat sur leurs activités.

- Les sites de e-commerce, qui peuvent perdre d’énormes sommes d’argent si leur site est indisponible pendant de longues périodes. Les cybercriminels pourraient également essayer d’utiliser des attaques DoS pour extorquer de l’argent aux propriétaires du site en échange de l’arrêt de l’attaque.

- Les gouvernements, les agences nationales et les institutions financières représentent également des cibles de choix pour les acteurs malveillants, notamment à des fins politiques ou idéologiques.

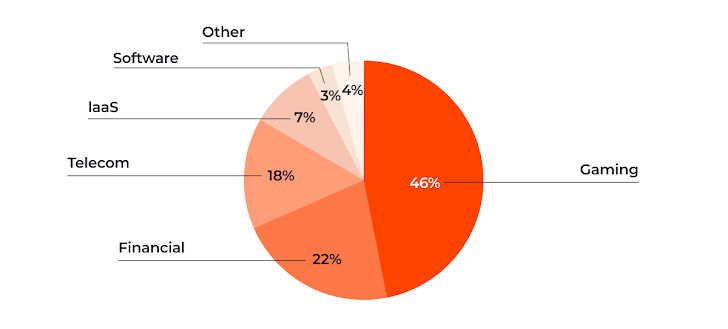

Le dernier rapport Gcore Radar apporte un éclairage sur les industries spécifiquement ciblées par les attaques DDoS au cours des derniers mois. Selon ce rapport, l’industrie du jeu demeure la plus affectée, subissant près de 46 % des attaques, suivie de près par le secteur financier avec 22 %. Les fournisseurs de télécommunications, les infrastructures en tant que service (IaaS) et les éditeurs de logiciels informatiques figurent également parmi les cibles privilégiées, illustrant la nécessité pour ces secteurs de renforcer leurs mesures de sécurité.

Nouvelles tendances des attaques DDoS selon Gcore

Le paysage des cybermenaces évolue constamment, et le dernier rapport semestriel de Gcore met en lumière des tendances préoccupantes qui méritent une attention particulière.

Puissance d’attaque : des sommets inégalés

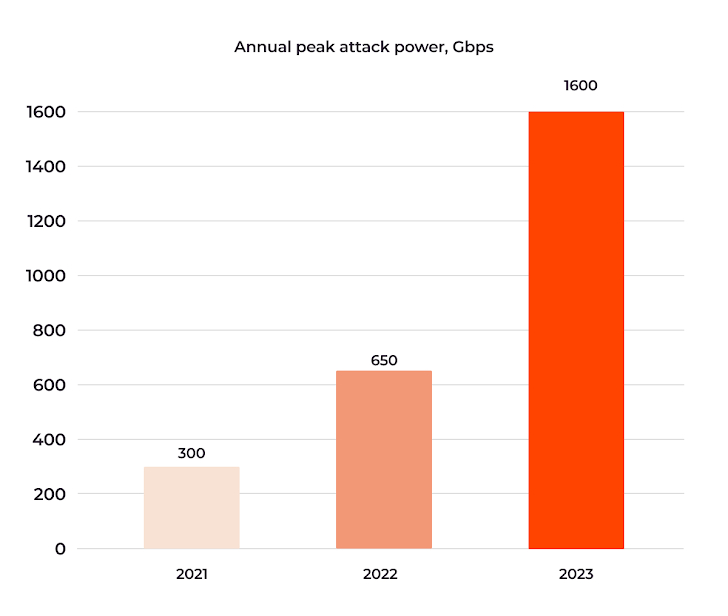

Le rapport révèle une augmentation annuelle de plus de 100 % du volume maximal d’attaques DDoS, avec un pic atteignant 1,6 Tbit/s au deuxième semestre de 2023. Cette escalade signifie que nous entrons dans une ère où les attaques se mesurent désormais en térabits, posant un défi sans précédent pour la cybersécurité.

Variabilité de la durée des attaques

La durée des attaques varie grandement, allant de quelques minutes à neuf heures. Cette variabilité rend les attaques courtes particulièrement insidieuses, car elles sont plus difficiles à détecter et à atténuer, tandis que les attaques prolongées peuvent causer des dommages significatifs par leur persistance.

Panorama des méthodes d’attaque

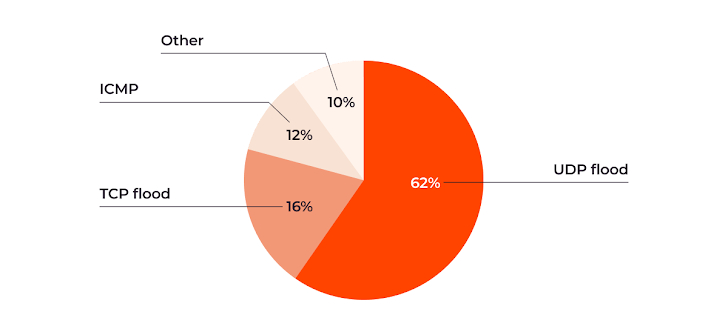

Les inondations UDP flood dominent le paysage, constituant 62 % des attaques observées. Les attaques TCP Flood et ICMP restent également répandues, soulignant la diversité des menaces auxquelles les organisations doivent faire face.

L’arsenal insolite des cyberattaques : des brosses à dents aux babyphones

Et si des des objets aussi banals que des brosses à dents connectées, des babyphones et des caméras de surveillance pouvaient se transformer en outils pour mener des attaques DDoS. Oui, vous avez bien lu : des brosses à dents, parmi d’autres gadgets du quotidien, se transforment en vecteurs de cybermenaces. Ce scénario, qui pourrait prêter à sourire de par son absurdité apparente, cache une réalité bien plus sérieuse et déjà observée depuis 2016. Ces appareils, si innocents et pourtant si intégrés à notre quotidien numérique, peuvent être détournés pour paralyser des sites web d’entreprises, démontrant la vulnérabilité de notre environnement connecté. Cette exploitation de l’Internet des Objets (IoT) met en lumière l’ingéniosité parfois stupéfiante des cybercriminels et souligne l’urgence de sécuriser chaque appareil connecté, même ceux qui semblent les plus inoffensifs.

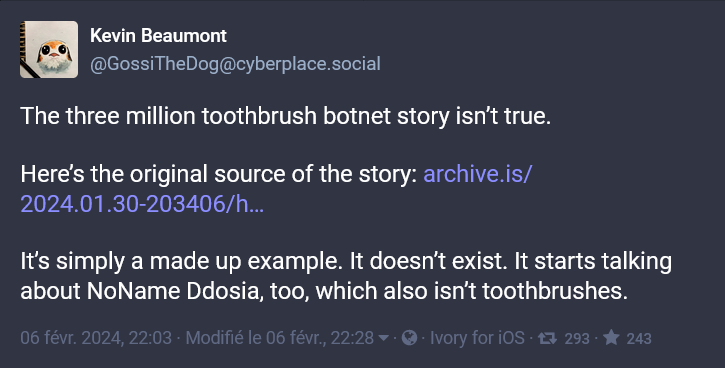

Mise à jour du 07.02.2024 :

Selon Kevin Beaumont, expert en cybersécurité, l’anecdote sur le botnet de trois millions de brosses à dents connectées serait issue d’une interprétation erronée. Il précise que l’exemple, bien que abondamment repris sur internet, ne correspond pas à une réalité avérée mais à une illustration hypothétique des risques liés à l’IoT. Pour plus de détails, voir l’article de Forbes et le post original de Kevin Beaumont sur Mastodon.

Bien que la majorité des attaques de type DoS ou DDoS ne causent pas de perte de données et n’exigent pas paiement de rançon, elles engendrent néanmoins des dépenses en temps, en argent et en diverses ressources pour l’entreprise ciblée afin de rétablir ses opérations stratégiques. Face à ces menaces, il est indispensable pour tous les services en ligne et les responsables informatiques de prendre toutes les mesures nécessaires pour sécuriser leurs systèmes et prévenir ou réduire l’impact potentiel de ces attaques.