La seguridad de los sistemas informáticos es una cuestión de primer orden para empresas, gobiernos e incluso particulares. En un momento en que los ciberataques se han convertido en algo habitual, una de las amenazas más frecuentes esel ataque de denegación de servicio (DoS ) o de denegación de servicio distribuido (DDoS). Este ataque puede ser potencialmente devastador, especialmente para los propietarios de sitios de comercio electrónico: imagínese su tienda completamente inaccesible y sus clientes yéndose a otra parte. Para entender bien lo que hay detrás de este tipo de ataque, definiremos los términos, explicaremos las diferencias y analizaremos los principales objetivos.

Table des matières

Toggle¿Qué es un ataque de denegación de servicio (DoS)?

Los ataques DoS están diseñados para hacer inaccesible, o al menos interrumpir temporalmente, una red, un servicio en línea o un dispositivo de almacenamiento conectado a Internet. El objetivo de un actor malicioso suele ser saturar la capacidad de un recurso o ancho de banda, impidiendo así cualquier actividad legítima en él. Algunas de las técnicas utilizadas incluyen la transmisión de demasiadas peticiones, a menudo bajo una identidad falsa, o la difusión de mensajes especialmente diseñados para provocar errores en los servidores objetivo. Entre los ataques DoS más comunes se encuentran los ataques de inundación, en los que el atacante envía multitud de peticiones de conexión para saturar los recursos del servidor.

¿Cómo funciona un ataque DoS?

- Inundación de tráfico: el atacante utiliza un ordenador, o a veces varios, para enviar una cantidad masiva de datos o peticiones al servidor objetivo. Esto satura el ancho de banda del servidor y ralentiza o interrumpe los servicios para los usuarios legítimos. Una técnica común es el ataque de inundación SYN, que consiste en enviar solicitudes de conexión a un servidor sin llegar a establecer la conexión. Estas peticiones continúan inundando hasta saturar todos los puertos abiertos, impidiendo que los usuarios legítimos accedan al servidor.

- Explotación de vulnerabilidades: el atacante aprovecha los fallos de seguridad de un sistema, provocando errores o fallos que impiden su correcto funcionamiento. Los ataques «lágrima», que explotan vulnerabilidades en la fragmentación de paquetes IP, son un ejemplo de este método.

¿Qué es un ataque de denegación de servicio distribuido (DDoS)?

Los ataques DDoS son similares a los ataques DoS en el sentido de que también pretenden hacer inaccesible una red o servicio en línea. Sin embargo, difieren en un aspecto crucial: mientras que los ataques DoS se originan generalmente en un único ordenador, los ataques DDoS son llevados a cabo por varias máquinas simultáneamente, a menudo bajo el control de un único actor malicioso. Este enfoque tiene varias ventajas para el atacante:

- Permite generar un volumen de tráfico mucho mayor, lo que aumenta las posibilidades de éxito del ataque.

- La propagación del ataque dificulta la identificación de su origen y añade una capa adicional de anonimato para los ciberdelincuentes implicados.

- Algunos ataques DDoS utilizan una red de máquinas comprometidas o infectadas con malware, conocidas como botnet, que ejecutan el ataque sin el conocimiento de sus legítimos propietarios. Las botnets se utilizan a menudo en ataques de rebote, en los que el atacante utiliza máquinas intermediarias para enmascarar el origen del ataque.

Diferentes técnicas de ataque DDoS

Existen varios métodos para llevar a cabo un ataque DDoS:

- Ataque de amplificación: el atacante utiliza máquinas intermediarias para amplificar el volumen de tráfico enviado al servidor objetivo. La técnica más conocida es la amplificación DNS, en la que se envían peticiones DNS a servidores utilizando como remitente la dirección IP de la víctima. Las respuestas, que a menudo son mucho mayores que las consultas, inundan la conexión de la víctima.

- Ataque por agotamiento: el atacante intenta consumir todos los recursos del sistema objetivo, en particular saturando su memoria, sus discos duros o sus procesadores, lo que provoca una ralentización o incluso una parada completa del servicio.

- Ataques a nivel de aplicación: también conocidos como «ataques de capa 7», se dirigen a las aplicaciones específicas que se ejecutan en un servidor y no a la red en sí. Estos ataques suelen explotar vulnerabilidades muy específicas y pueden ser más difíciles de detectar y contrarrestar que otros tipos de ataques DDoS. El «ping de la muerte», un ataque que envía paquetes IP malformados para colapsar el sistema objetivo, es un ejemplo de esta categoría.

Y para cualquiera que quiera profundizar en su comprensión de los ataques DoS y DDoS de forma visual y detallada, recomendamos encarecidamente ver este magnífico vídeo. Ofrece explicaciones claras y concisas sobre el funcionamiento de estos complejos ataques y su impacto.

Objetivos principales de los ataques DoS y DDoS

Casi todas las organizaciones y entidades en línea corren ahora el riesgo de sufrir un ataque DoS o DDoS. Los objetivos recurrentes incluyen:

- Los proveedores de servicios en línea y en la nube, ya que una interrupción de su servicio deja indefensos a sus clientes y tiene un impacto inmediato en su negocio.

- Los sitios de comercio electrónico, que pueden perder enormes sumas de dinero si su sitio no está disponible durante largos periodos. Los ciberdelincuentes también pueden intentar utilizar los ataques DoS para extorsionar a los propietarios de los sitios a cambio de detener el ataque.

- Los gobiernos, las agencias nacionales y las instituciones financieras también son objetivos principales de los actores maliciosos, especialmente con fines políticos o ideológicos.

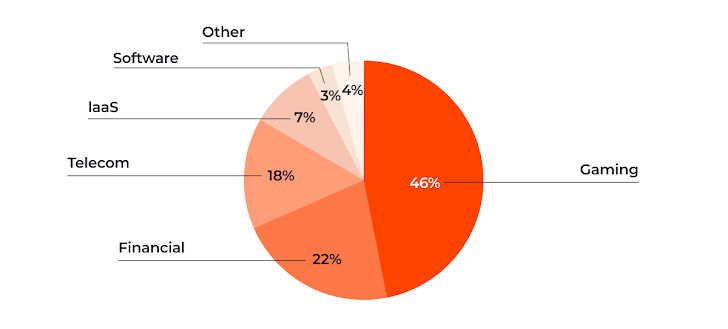

El último informe de Gcore Radar arroja luz sobre las industrias que han sido blanco específico de ataques DDoS en los últimos meses. Según el informe, la industria del juego sigue siendo la más afectada, sufriendo casi el 46% de los ataques, seguida de cerca por el sector financiero, con un 22%. Los proveedores de telecomunicaciones, la infraestructura como servicio (IaaS) y los editores de software informático también se encuentran entre los principales objetivos, lo que ilustra la necesidad de que estos sectores refuercen sus medidas de seguridad.

Nuevas tendencias en ataques DDoS según Gcore

El panorama de las ciberamenazas evoluciona constantemente, y el último informe semestral de Gcore destaca algunas tendencias preocupantes que merecen especial atención.

Potencia de ataque: máximos históricos

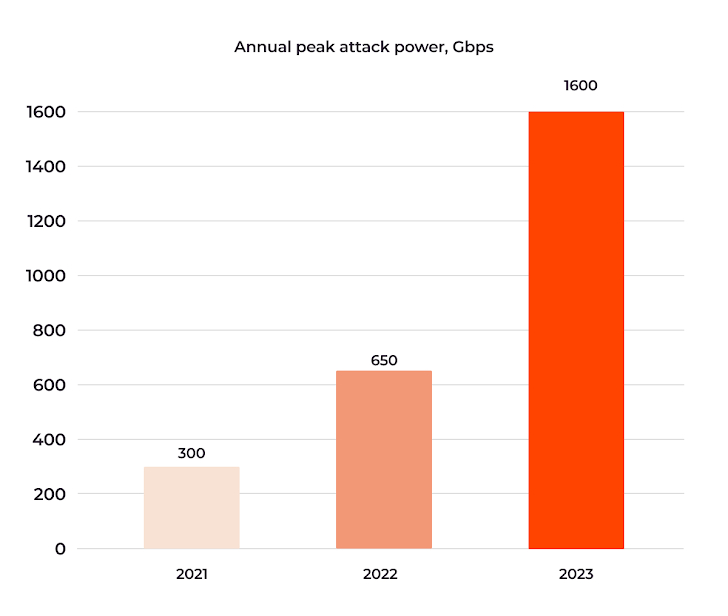

El informe revela un aumento anual de más del 100% en el volumen máximo de ataques DDoS, alcanzando un máximo de 1,6 Tbit/s en la segunda mitad de 2023. Esta escalada significa que estamos entrando en una era en la que los ataques se miden ahora en terabits, lo que supone un reto sin precedentes para la ciberseguridad.

Variabilidad en la duración de los ataques

La duración de los ataques varía enormemente, desde unos minutos hasta nueve horas. Esta variabilidad hace que los ataques cortos sean especialmente insidiosos, ya que son más difíciles de detectar y mitigar, mientras que los ataques prolongados pueden causar daños importantes por su persistencia.

Panorama de los métodos de ataque

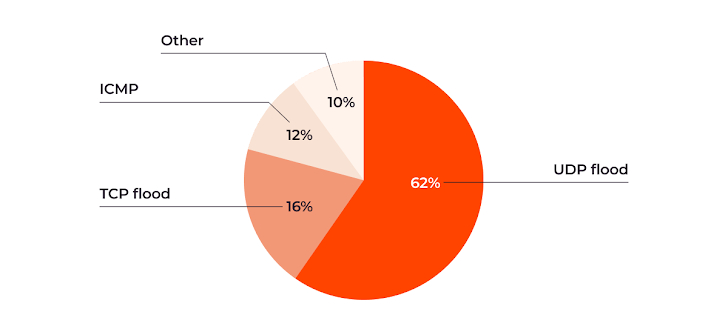

Las inundaciones UDP dominan el panorama, representando el 62% de los ataques observados. Los ataques TCP Flood e ICMP también siguen estando muy extendidos, lo que subraya la diversidad de amenazas a las que se enfrentan las organizaciones.

El insólito arsenal de los ciberataques: de los cepillos de dientes a los babyphones

¿Y si objetos tan mundanos como los cepillos de dientes conectados, los monitores para bebés y las cámaras de vigilancia pudieran convertirse en herramientas para ataques DDoS? Sí, has leído bien: los cepillos de dientes, entre otros artilugios cotidianos, se están transformando en vectores de ciberamenazas. Aunque lo aparentemente absurdo de este escenario pueda hacerte sonreír, esconde una realidad mucho más grave que se viene observando desde 2016. Estos dispositivos, tan inocentes y a la vez tan integrados en nuestra vida digital cotidiana, pueden ser secuestrados para paralizar sitios web corporativos, lo que demuestra la vulnerabilidad de nuestro entorno conectado. Esta explotación de la Internet de las Cosas (IoT ) pone de manifiesto el ingenio a veces asombroso de los ciberdelincuentes y subraya lanecesidad urgente de proteger todos los dispositivos conectados, incluso los que parecen más inocuos.

Actualización 07.02.2024:

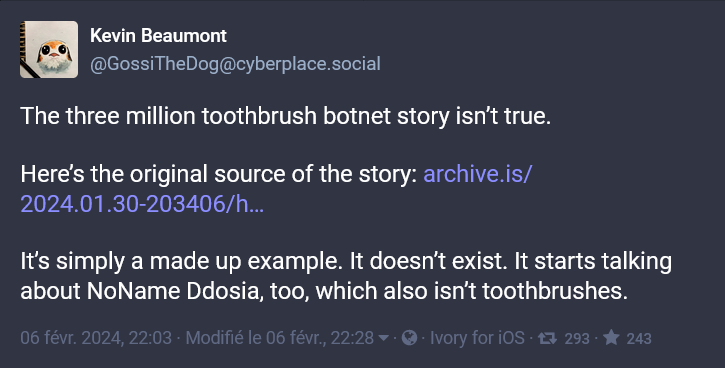

Según el experto en ciberseguridad Kevin Beaumont, la anécdota sobre la botnet de tres millones de cepillos de dientes conectados es fruto de una mala interpretación. Señala que el ejemplo, aunque ampliamente difundido en Internet, no corresponde a una realidad probada, sino a una ilustración hipotética de los riesgos asociados al IoT. Para más detalles, véase el artículo de Forbes y el post original de Kevin Beaumont en Mastodon.

Aunque la mayoría de los ataques DoS o DDoS no causan pérdida de datos ni exigen el pago de un rescate, cuestan a la empresa atacada tiempo, dinero y diversos recursos para restablecer sus operaciones estratégicas. Frente a estas amenazas, es esencial que todos los servicios en línea y los responsables informáticos tomen todas las medidas necesarias para proteger sus sistemas y prevenir o reducir el impacto potencial de estos ataques.