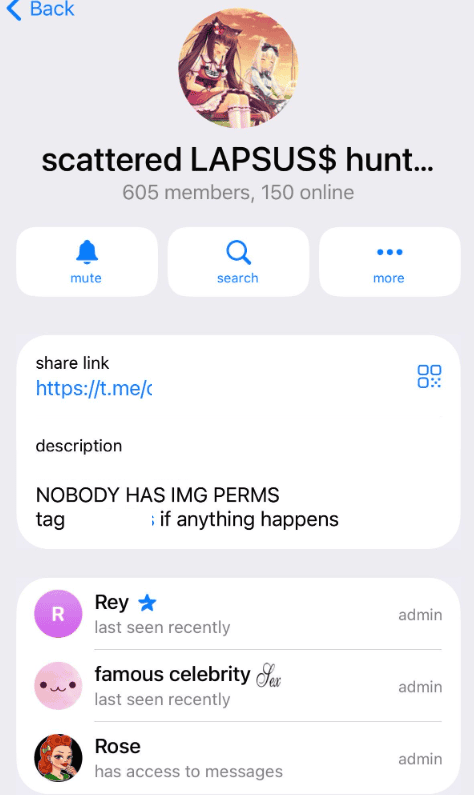

Formado en agosto de 2025, el colectivo Scattered LAPSUS$ Hunters (SLSH) se ha establecido rápidamente como una de las amenazas más formidables del panorama cibercriminal actual. Esta alianza reúne a tres de los grupos de ciberdelincuentes de habla inglesa más conocidos: Scattered Spider, LAPSUS$ y ShinyHunters. En tan sólo unos meses, esta organización ha llevado a cabo una serie de ataques espectaculares contra empresas líderes, robando miles de millones de datos y perfeccionando el arte de la extorsión digital.

Table des matières

ToggleUna fusión estratégica con motivaciones financieras

Los orígenes de una alianza sin precedentes

Scattered LAPSUS$ Hunters representa una importante evolución en el ecosistema de la ciberdelincuencia. Más que una fusión formal, se trata de una identidad federada en la que varios actores colaboran, se amplifican mutuamente y comparten una infraestructura común, al tiempo que conservan cierto grado de autonomía operativa. Esta estructura descentralizada se distingue de las organizaciones delictivas tradicionales por su fluidez y resistencia.

Cada uno de los tres grupos fundadores aporta sus competencias específicas:

- Scattered Spider: experiencia avanzada en ingeniería social, vishing (phishing de voz) y ataques a centros de soporte informático;

- LAPSUS$: expertos en intercambio de tarjetas SIM, técnicas para eludir la autenticación multifactor y campañas de extorsión de gran repercusión;

- ShinyHunters: especializados en la exfiltración masiva de datos y su monetización en foros clandestinos.

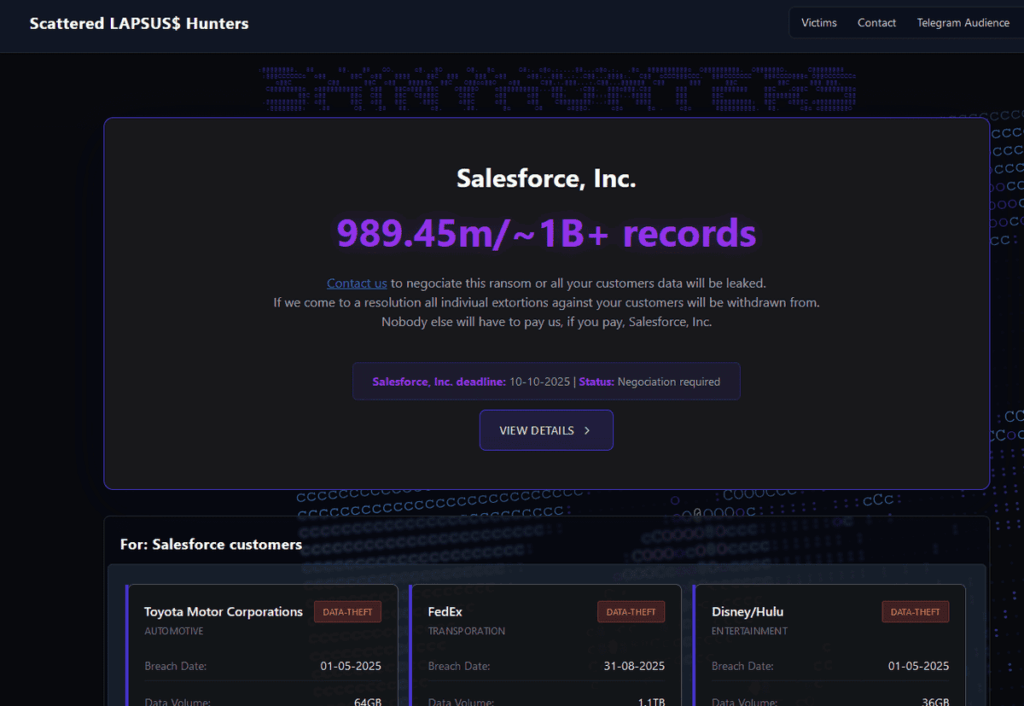

Aparición en Telegram

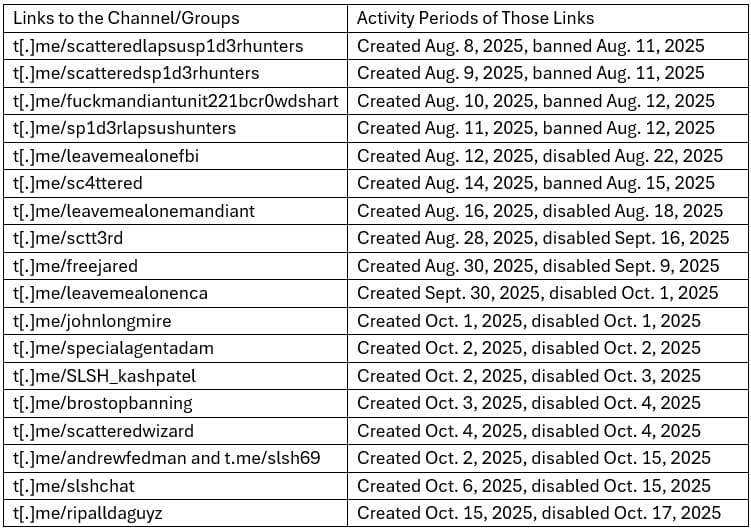

El colectivo hizo su aparición pública a través de Telegram el 8 de agosto de 2025, bajo el nombre de canal «scattered lapsu$ hunters – The Com HQ SCATTERED SP1D3R HUNTERS». Desde entonces, el canal de Telegram ha sido borrado y recreado 16 veces desde el 8 de agosto de 2025, una cadencia documentada que refleja tanto la presión de los moderadores de la plataforma como la resistencia operativa del grupo.

El grupo utiliza sofisticados sistemas para mantener su presencia, incluida una red de blanqueo basada en la funcionalidad Gift/Stars de Telegram, que permite pagos de afiliados de baja fricción y aumentos del canal. Este sistema facilita la monetización de su modelo de ransomware como servicio.

Esta presencia en Telegram no es insignificante: constituye el núcleo de su identidad de marca. Aquí es donde los miembros escenifican sus hazañas, coordinan sus acciones, amenazan a sus víctimas y reclutan nuevos cómplices. El canal más reciente, «scattered LAPSUS$ hunters 7.0», también ha sido eliminado, indicando sus miembros que desean entrar en un periodo de inactividad indefinido.

El ecosistema Com: un caldo de cultivo para los ciberdelincuentes

SLSH forma parte de un movimiento más amplio llamado «The Com», un ecosistema cibercriminal informal y descentralizado de habla inglesa. Esta red funciona más como un movimiento juvenil de ciberdelincuentes que como una organización estructurada, y reúne principalmente a adolescentes y adultos jóvenes de veintitantos años.

El FBI ha emitido una advertencia específica sobre los riesgos asociados a la participación en estos movimientos, subrayando que muchos miembros son menores de edad que no aprecian plenamente las consecuencias legales de sus actos.

Rey: la cara pública de un imperio criminal

Identidad revelada

En noviembre de 2025, el periodista especializado en ciberseguridad Brian Krebs reveló la verdadera identidad de «Rey», uno de los tres administradores del canal de Telegram SLSH y figura central del grupo. Rey es en realidad Saif Al-Din Khader, un adolescente jordano de 15 años (16 en diciembre de 2025) cuyo padre trabaja como piloto para Royal Jordanian Airlines.

La identificación de Rey es el resultado de una serie de errores operativos de seguridad. En mayo de 2024, Rey publicó una captura de pantalla en Telegram de un correo electrónico fraudulento que afirmaba haber comprometido su ordenador. En esta captura de pantalla, había ocultado el nombre de usuario de su dirección de correo electrónico, pero dejaba visibles el dominio (@proton(.)me) y, sobre todo, su contraseña. Este descuido permitió a los investigadores rastrear su dirección completa.

El análisis de Krebs fue confirmado por FalconFeeds, que tuvo acceso directo a uno de los últimos canales privados de Telegram del grupo, con 349 miembros. Esta fuente corrobora la identificación de Saif Al-Din Khader como Rey y documenta su rotación de alias, en particular de @jolt30n a Rey en octubre de 2025.

Una carrera temprana en la ciberdelincuencia

Antes de convertirse en administrador de Scattered LAPSUS$ Hunters, Rey había acumulado una importante experiencia en la ciberdelincuencia clandestina:

- usuario activo en BreachForums bajo el seudónimo ‘Hikki-Chan’, con más de 200 mensajes entre febrero de 2024 y julio de 2025;

- administrador del sitio de filtración de datos del grupo de ransomware Hellcat en 2024, implicado en ataques contra Schneider Electric, Telefónica y Orange Rumanía;

- administrador de la última encarnación de BreachForums, un foro de ciberdelincuentes cuyos dominios han sido incautados varias veces por el FBI;

- participación en la desfiguración de sitios web en el marco del Cyb3r Drag0nz Team.

¿Cooperación con las autoridades?

Durante su intercambio con Brian Krebs, Saif afirmó haber estado cooperando con las fuerzas de seguridad europeas desde junio de 2025 y haberse puesto en contacto con la Operación Endgame (una iniciativa internacional dirigida contra los servicios cibercriminales). Afirma haber cesado cualquier actividad de intrusión o extorsión desde septiembre de 2025 y estar intentando retirarse del grupo.

Sin embargo, estas afirmaciones no han podido ser verificadas de forma independiente. Saif también afirmó que ShinySp1d3r, el nuevo ransomware-as-a-service del grupo, es simplemente una reutilización del código fuente de Hellcat modificado con herramientas de inteligencia artificial.

Técnicas de ataque: sofisticación e ingeniería social

Vishing y suplantación de identidad

La principal fuerza del grupo reside en su excepcional dominio de la ingeniería social. Los atacantes se hacen pasar por empleados o proveedores de servicios legítimos para engañar a los centros de soporte informático y obtener acceso privilegiado. Esta técnica, conocida como vishing (phishing de voz), se ha utilizado con éxito contra varios objetivos de alto perfil, incluidos los casinos MGM y Caesars en 2023, donde Scattered Spider, actuando como afiliado del ransomware ALPHV/BlackCat, paralizó toda la infraestructura de estos gigantes de Las Vegas tras una simple conversación telefónica con el servicio de asistencia.

En mayo de 2025, SLSH lanzó una campaña de ingeniería social a gran escala dirigida a Salesforce. Los atacantes llamaban a los empleados y los manipulaban para que conectaran una aplicación maliciosa a su portal de Salesforce, lo que permitía la exfiltración masiva de datos.

Anulación de la autenticación multifactor

El grupo utiliza varios métodos para eludir la autenticación multifactor (MFA):

- SIM swapping: tomar el control del número de teléfono de la víctima convenciendo al operador de telefonía móvil para que transfiera el número a una tarjeta SIM controlada por los atacantes;

- Fatiga MFA: bombardeo de solicitudes de aprobación MFA hasta que la víctima, exasperada, acepta una de ellas;

- robo de cookies desesión: uso de malware infostealer para robar las cookies de autenticación y eludir completamente la MFA.

Ataques a la cadena de suministro

El grupo está especializado en ataques a la cadena de suministro, dirigidos a proveedores de servicios para llegar a cientos de clientes simultáneamente:

Salesloft Drift (agosto de 2025): compromiso de los tokens OAuth almacenados en el entorno AWS de Salesloft tras suplantar la cuenta de GitHub de un desarrollador. Este ataque permitió acceder a las instancias de Salesforce de cientos de clientes.

Gainsight (septiembre de 2025): utilizó los secretos robados en el ataque a Salesloft para comprometer Gainsight, otro proveedor de aplicaciones de Salesforce. Google Threat Intelligence Group confirmó que más de 200 empresas se vieron afectadas, con nombres, direcciones de correo electrónico comerciales, números de teléfono y contenido de casos de soporte robados.

Zendesk (noviembre de 2025): ReliaQuest descubrió más de 40 dominios con typosquat dirigidos a Zendesk, la plataforma de atención al cliente utilizada por más de 100.000 organizaciones. Los atacantes están desplegando portales SSO falsos y enviando tickets fraudulentos para infectar al personal del servicio de asistencia, reutilizando la infraestructura de su campaña de Salesforce de agosto.

Esta estrategia de ataque a la cadena de suministro recuerda a las campañas masivas de Cl0p que explotaban vulnerabilidades en software empresarial de terceros, lo que demuestra que explotar a los proveedores de servicios se ha convertido en una táctica favorita de los ciberdelincuentes modernos.

Mapeo de tácticas técnicas (MITRE ATT&CK)

Para los profesionales de la ciberseguridad, las técnicas de Scattered LAPSUS$ Hunters se corresponden exactamente con el marco MITRE ATT&CK v15. Los investigadores de FalconFeed han documentado el uso sistemático de varias tácticas clave:

- en la fase de reconocimiento, el grupo realiza el scraping de LinkedIn y la enumeración del directorio de empleados para identificar a los objetivos del servicio de asistencia y a los superadministradores (T1589.002, T1593);

- para el acceso inicial, vishing mediante suplantación de identidad del servicio de asistencia técnica combinada con fatiga MFA y phishing de consentimiento OAuth (T1566.004), así como compra o reclutamiento de iniciados para obtener credenciales de administrador de dominio u Okta (T1078.002) ;

- para la persistencia, robo de tokens OAuth y manipulación de tokens de actualización en Salesforce, Microsoft 365 y GitHub (T1134, T1528);

- para la exfiltración, explotación de API en la nube a través de aplicaciones conectadas de Salesforce, SharePoint y repositorios de GitHub (T1567.002);

- para el impacto, un modelo de extorsión doble que combina el sitio de filtración y la negociación directa (T1486).

Esta cartografía técnica permite a los equipos de seguridad dar prioridad a los controles de detección y respuesta específicos para estos vectores de ataque.

Las víctimas: un balance impresionante

Según los análisis consolidados de FalconFeeds, que accedió a uno de los canales privados de Telegram del grupo, éste participó en más de 1.500 intrusiones en los sectores SaaS, minorista y varios. Según los informes, el grupo consiguió extorsionar más de 370.000 dólares en los casos documentados, aunque es probable que la cantidad real sea mucho mayor dados los pagos no revelados.

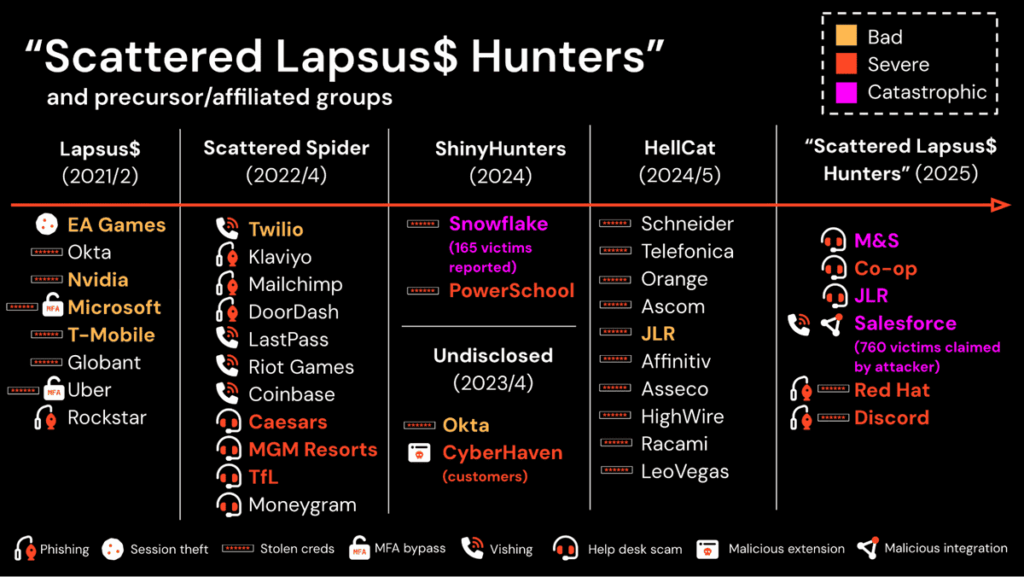

La campaña de Salesforce: 760 empresas comprometidas

La campaña dirigida al ecosistema de Salesforce representa uno de los ataques más masivos de la historia reciente. Los atacantes afirman haber robado más de 1.500 millones de registros de 760 empresas, incluidos gigantes mundiales como Toyota, FedEx, Disney/Hulu, UPS, Cisco, Marriott, McDonald’s, Ikea, Walgreens y el minorista Saks Fifth Avenue.

El grupo lanzó un sitio de filtración de datos en el que amenazaba con publicar la información interna de tres docenas de empresas que no hubieran pagado el rescate. Esta doble estrategia de extorsión maximiza la presión sobre las víctimas.

El sector de las aerolíneas en crisis

Las aerolíneas han sido especialmente atacadas:

- Qantas: robo de datos personales de casi 6 millones de clientes a través de una plataforma de atención al cliente de terceros que utiliza Salesforce;

- Hawaiian Airlines y WestJet: ciberataques atribuidos a Scattered Spider confirmados en junio de 2025, que causaron importantes trastornos operativos.

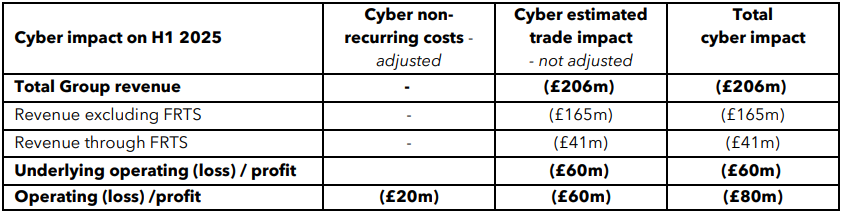

Jaguar Land Rover: el ataque con consecuencias económicas históricas

El ataque a Jaguar Land Rover (JLR) en agosto de 2025 fue el incidente cibernético con mayores consecuencias económicas jamás registrado en una economía del G7. El ataque paralizó por completo la producción mundial durante más de tres semanas, con pérdidas estimadas en 50 millones de libras (67 millones de dólares) por semana.

El impacto se extendió a cientos de proveedores, amenazando con crear una grave crisis en el ecosistema automovilístico. El Gobierno británico tuvo que intervenir garantizando un préstamo de 1.500 millones de libras (unos 2.000 millones de dólares) para mitigar el impacto en la cadena de suministro y en el PIB nacional.

Paralización de la distribución británica

En la primavera de 2025, varios grandes minoristas británicos se vieron afectados:

- Marks & Spencer: un ataque de ransomware que provocó una interrupción de 36 horas de los servicios en línea, pérdidas de 300 millones de libras y una caída de la capitalización bursátil de casi 1.000 millones de libras ;

- Co-op: la empresa desconectó proactivamente su red para reducir más pérdidas, pero los daños causados por este ataque se estiman en 80 millones de libras (107 millones de dólares).

Fuerzas de seguridad y organismos gubernamentales

En una escalada audaz, el grupo afirma haber comprometido varios sistemas gubernamentales y de aplicación de la ley, publicando capturas de pantalla que supuestamente muestran el acceso a:

- Sistema Nacional de Verificación Instantánea de Antecedentes Penales (NICS E-Check) ;

- Sistema de Notificación de Aplicación de la Ley (LENS);

- sistemas de la Agencia Nacional contra la Delincuencia del Reino Unido.

Estas acusaciones, aunque no han sido totalmente verificadas, han suscitado serias preocupaciones sobre la seguridad de los sistemas sensibles.

El infiltrado en CrowdStrike

En noviembre de 2025, CrowdStrike confirmó que un empleado había compartido capturas de pantalla de sistemas internos con SLSH, que luego las publicó en su canal de Telegram. El empleado fue despedido y CrowdStrike afirmó que ninguno de sus sistemas se había visto comprometido. Bling Libra (también conocido como ShinyHunters) confirmó que había acordado pagar al infiltrado 25.000 dólares para obtener acceso a la red de CrowdStrike.

Este incidente ilustra la estrategia del grupo de reclutar a informadores maliciosos de organizaciones objetivo, un enfoque que han formalizado con repetidas publicaciones en Telegram solicitando empleados descontentos en los sectores de seguros, finanzas, automoción, hostelería y telecomunicaciones.

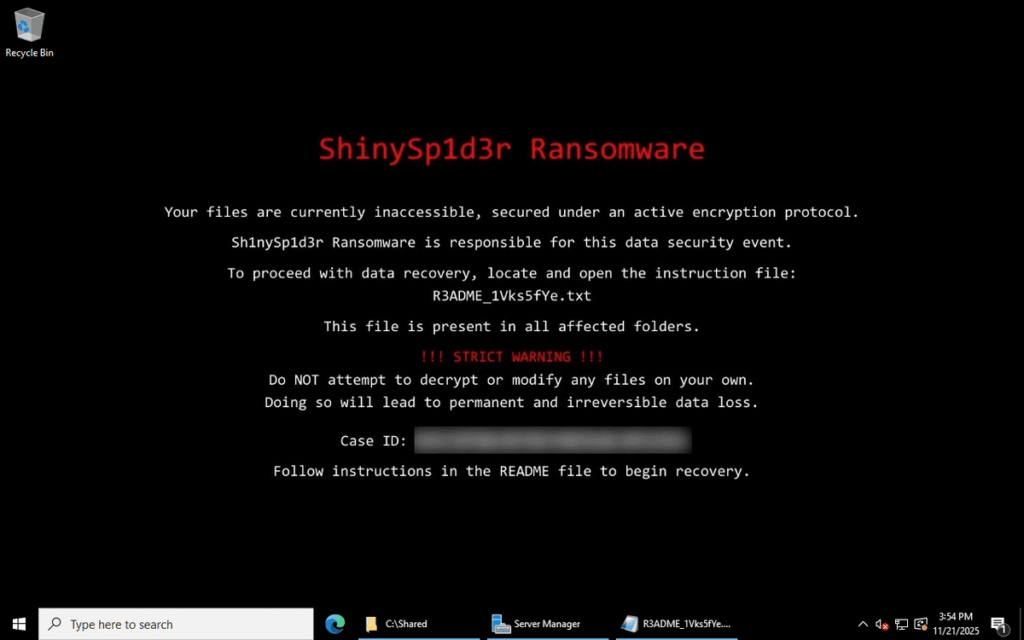

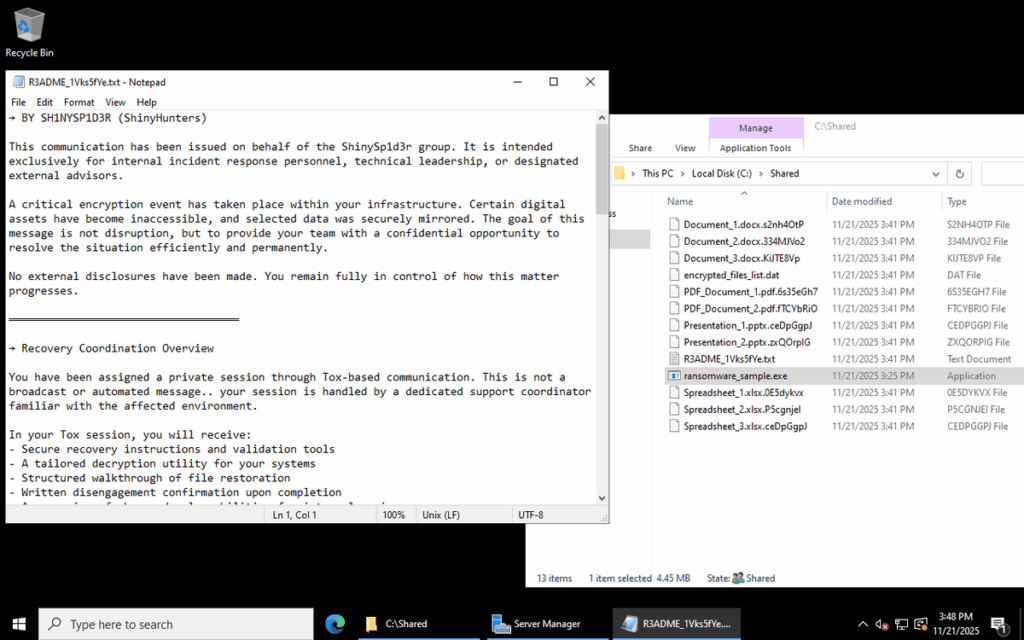

ShinySp1d3r: ransomware como servicio interno

El lanzamiento de una infraestructura RaaS

El 19 de noviembre de 2025, BleepingComputer reveló que SLSH estaba desarrollando su propio programa de ransomware como servicio llamado ShinySp1d3r. Históricamente, el grupo actuaba como afiliado de varios programas establecidos de ransomware como servicio, desplegando cifradoresALPHV/BlackCat, Qilin, RansomHub y DragonForce en sus ataques. Esta estrategia de afiliación les permitía centrarse en su especialidad principal, el acceso inicial mediante ingeniería social, mientras dejaban a otros el desarrollo y mantenimiento del ransomware. El lanzamiento de ShinySp1d3r marca una ruptura estratégica: el grupo se convierte ahora en un operador RaaS de pleno derecho, que controla toda la cadena de ataque, desde la intrusión hasta el cifrado, y que ahora es capaz de reclutar a sus propios afiliados.

Según Rey, ShinySp1d3r es simplemente una versión modificada del ransomware Hellcat cuyo código fuente ha distribuido, con modificaciones realizadas mediante herramientas de inteligencia artificial. Actualmente, el ransomware sólo funciona en Windows, pero representantes del grupo han indicado que están trabajando en versiones para Linux y ESXi.

Entrevistado por BleepingComputer, ShinyHunters confirmó la estrategia detrás de este nuevo RaaS: «Sí, será dirigido por mí/nosotros ‘ShinyHunters’ pero operado bajo la marca Scattered LAPSUS$ Hunters (SLH), de ahí el nombre ShinySp1d3r, para demostrar la ‘alianza’ o ‘cooperación’ entre estos grupos. » El grupo también reveló que estaba trabajando en una «versión flash» desarrollada en ensamblador puro, similar a LockBit Green, optimizada para la velocidad de cifrado.

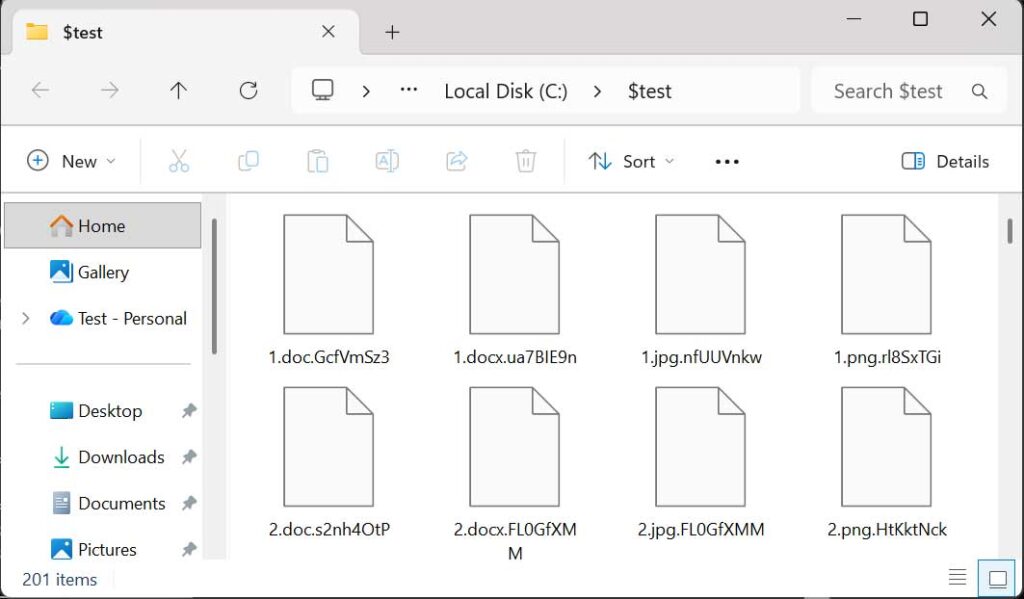

Características técnicas

Un análisis técnico en profundidad revela que ShinySp1d3r utiliza elalgoritmo de cifrado ChaCha20 con una clave privada protegida por RSA-2048. Una característica notable de este ransomware es que cada archivo cifrado recibe una extensión única generada mediante una fórmula matemática patentada, lo que dificulta la identificación de los archivos comprometidos.

ste ransomware tiene varias características avanzadas:

- extensión de los archivos cifrados: adición de la extensión .shinysp1d3r ;

- cabecera de archivo específica: los archivos cifrados contienen una cabecera que empieza por «SPDR» y termina por «ENDS», que incluye metadatos sobre el archivo original, el nombre del archivo y la clave de cifrado;

- ganchoantianálisis: uso del gancho de función EtwEventWrite para evitar que los eventos se registren en el Visor de sucesos de Windows, lo que complica la detección y el análisis forense;

- borrado del espacio libre: llenado del espacio libre del disco con datos aleatorios, lo que imposibilita la recuperación de los archivos borrados mediante herramientas de recuperación convencionales;

- propagación en red: capacidad de propagación lateral a través de SCM (Service Control Manager), WMI (Windows Management Instrumentation) o scripts de arranque GPO;

- eliminación de procesos: eliminación automática de los procesos que mantienen abiertos los archivos e impiden su cifrado, lo que garantiza un cifrado máximo;

- nota de rescate: archivo de texto que contiene un identificador único de la víctima y datos de contacto a través de TOX ;

- fondo de pantalla personalizado: modificación del fondo de pantalla de la víctima para mostrar un mensaje de advertencia del grupo;

- limpieza automática: script por lotes que borra los rastros de despliegue tras el cifrado.

Estas características hacen de ShinySp1d3r un ransomware especialmente sofisticado y resistente. Unit 42 ha publicado indicadores de compromiso (IOC) en GitHub para que las organizaciones puedan detectar este ransomware y aplicar las medidas de protección adecuadas.

Amenazas espectaculares

El 21 de noviembre de 2025, SLSH publicó una amenaza explícita en Telegram: «Vamos a bloquear todo el estado y la ciudad de Nueva York con ShinySp1d3r. Espera. Mis. Palabras«.Esta declaración, aunque potencialmente hiperbólica, ilustra la audacia y ambición del grupo.

La estructura organizativa: entre ficción y realidad

Una arquitectura de personajes

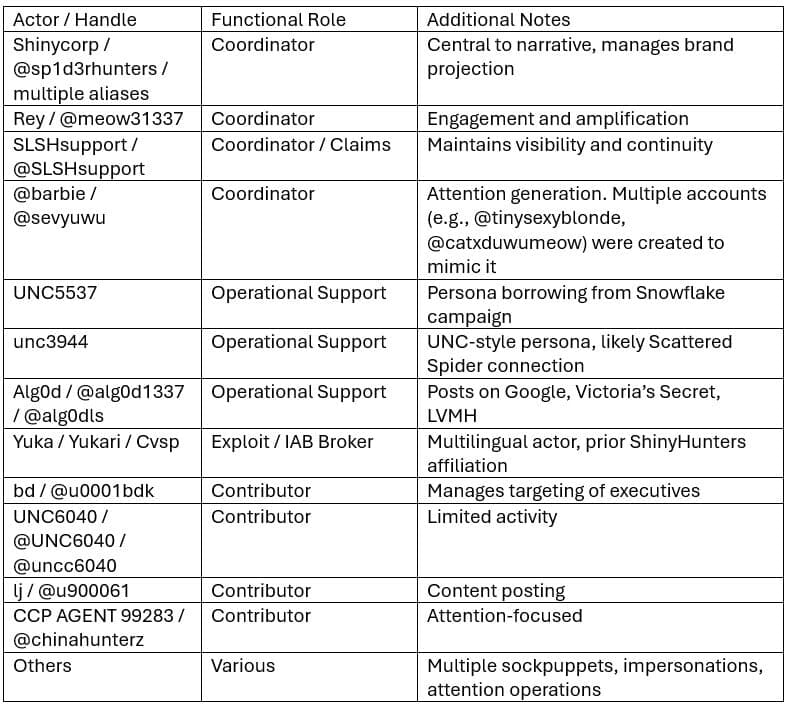

Aunque se observaron unos 30 personajes activos en los canales asociados, los análisis lingüísticos, el uso de emojis y los ritmos de publicación sugieren que menos de cinco personas dirigen realmente la operación. Esta proliferación de personajes actúa a la vez como amplificador y escudo, complicando la atribución y garantizando la continuidad incluso cuando se eliminan cuentas.

Los personajes clave son :

- shinycorp (alias @sp1d3rhunters, @sloke48, @shinyc0rp): principal orquestador que emite denuncias de intrusiones, se burla de las fuerzas de seguridad y coordina las respuestas a los cierres de canales ;

- Rey: figura pública y administrador;

- sevyuwu/Sevy: amplificador narrativo con una rotación documentada de alias a lo largo de 18 meses (mayo de 2024 – noviembre de 2025). El análisis revela múltiples alias que incluyen @KAngel_uwu, @sevykitten, @ISEEITILIKEITIWANTITIG0TITxDUwU, @barbie, hasta el alias actual @kAngel_uwu con la bio «celebridad famosa». Estas rotaciones frecuentes complican el seguimiento y dan fe de una estudiada higiene operativa;

- Alg0d: personaje de broker de alto perfil, centrado principalmente en la venta de datos y el trading;

- yuka/Yukari/Cvsp: broker de exploits y de acceso inicial (IAB) con verdaderos conocimientos técnicos en desarrollo de exploits, ingeniería de malware e intermediación de vulnerabilidades.

El grupo también utiliza «Rose», un bot automatizado que recibe a los nuevos miembros por su nombre de usuario, escanea sus perfiles y bloquea automáticamente a los usuarios que no cumplen las normas. Esta herramienta permite una rápida investigación de posibles usuarios internos y la detección de lurkers (observadores pasivos), en línea con el análisis de Trustwave del modelo de confianza distribuida SLSH.

El modelo de negocio: extorsión y servicios

Doble extorsión sistemática

El grupo opera según un modelo probado de doble extorsión: tras robar datos confidenciales, los atacantes cifran los sistemas de la víctima. La víctima se enfrenta entonces a una doble amenaza: pagar para recuperar el acceso a sus sistemas y pagar de nuevo para impedir la publicación de los datos robados.

Esta estrategia aumenta considerablemente la presión sobre las víctimas, en particular las que operan en sectores regulados como la sanidad, las finanzas o los servicios públicos, donde la divulgación de datos puede acarrear sanciones reglamentarias masivas y una pérdida irreparable de confianza.

Extorsión como servicio (RaaS)

Scattered LAPSUS$ Hunters ha formalizado su oferta proponiendo un modelo de extorsión como servicio. Este enfoque permite a otros ciberdelincuentes utilizar la infraestructura, la reputación y la experiencia del grupo a cambio de una parte de los beneficios. Esta profesionalización del delito ilustra la evolución de la ciberdelincuencia clandestina hacia estructuras cada vez más sofisticadas.

Reclutamiento de iniciados

Un componente especialmente preocupante de su modelo es el reclutamiento activo de empleados descontentos. El grupo solicita regularmente información privilegiada en grandes empresas, ofreciéndoles el pago de rescates a cambio de acceso interno. Este enfoque transforma la amenaza interna de un riesgo latente en una estrategia de ataque activa.

Respuestas de las autoridades

Incautaciones del FBI

El 5 de octubre de 2025, el FBI anunció que había incautado de nuevo dominios asociados a BreachForums, describiendo la plataforma como «un importante mercado delictivo utilizado por ShinyHunters y otros para comercializar datos robados y facilitar la extorsión». Según el FBI,«esta incautación elimina el acceso a un centro clave utilizado por estos actores para monetizar intrusiones, reclutar colaboradores y atacar a víctimas en múltiples industrias«.

El 13 de octubre de 2025, una operación conjunta del FBI y las autoridades francesas tuvo como objetivo las plataformas utilizadas para extorsionar a las víctimas de la violación masiva de Salesforce, incluido el dominio de clearnet breachforums(.)hn.

Detenciones en Francia

Las autoridades francesas han efectuado varias detenciones de presuntos miembros de la red, aunque los detalles precisos siguen siendo limitados. Estas acciones forman parte de un esfuerzo internacional coordinado para desmantelar el grupo.

Avisos y alertas

Varios organismos han emitido alertas específicas:

- Alerta FLASH del FBI (12 de septiembre de 2025): alerta sobre el ataque a plataformas Salesforce por parte de los grupos UNC6040 y UNC6395;

- CISA: aviso sobre Scattered Spider en el que se detallan las técnicas, tácticas y procedimientos del grupo.

La espectacular despedida de septiembre de 2025

A mediados de septiembre de 2025, el grupo publicó una carta de despedida en Breachforums, anunciando que había «alcanzado sus objetivos de exponer las debilidades de la seguridad digital». Este anuncio, acompañado de una lista de los miembros del equipo, parecía marcar el fin de sus operaciones públicas.

Vuelta inmediata a la actividad

Esta retirada resultó ser un puro ejercicio de relaciones públicas. Ya el 18 de septiembre de 2025, pocos días después del anuncio, una cuenta del foro RAMP presumiblemente operada por el líder de ShinyHunters reivindicó la responsabilidad de una nueva campaña dirigida al sector de los servicios financieros.

Los investigadores de Resecurity creen que estos grupos continuarán sus actividades maliciosas con otros nombres o se reorganizarán como hizo el grupo Conti, en lugar de disolverse realmente. El propio grupo ha sugerido que las futuras revelaciones de intrusiones que incluyan sus nombres no significarán necesariamente que sigan activos, creando una ambigüedad deliberada en torno a su estatus.

Recomendaciones de protección

Proteger las identidades y los accesos

Frente a las técnicas avanzadas de manipulación, asegurar las identidades es la primera línea de defensa. Los expertos recomiendaneliminar toda exposición directa a RDP en Internet y desplegar la autenticación multifactor en todas las interfaces administrativas, con preferencia por las claves de seguridad de hardware FIDO2 resistentes al phishing. La adopción de principios de Confianza Cero impone la verificación continua de la identidad, sin confianza por defecto. La estricta segmentación de la red entre las herramientas de gestión de TI y los sistemas de producción limita la propagación lateral en caso de compromiso.

Endurecimiento de terminales

El refuerzo de terminales completa estas defensas. Laactivación de la protección contra falsificaciones con protección contra exploits impide a los atacantes desactivar las soluciones de seguridad, una táctica empleada sistemáticamente por SLSH. La restricción mediante contraseña de la desinstalación de agentes de seguridad hace visible cualquier intento.La activación de la autodefensa de los agentes permite resistir la neutralización, incluso con privilegios elevados. El despliegue del aprendizaje automático predictivo detecta de forma proactiva los comportamientos maliciosos antes de que se ejecuten por completo.

Supervisión de aplicaciones en la nube y SaaS

El enfoque de Scattered LAPSUS$ Hunters en entornos en la nube significa que estos ecosistemas deben supervisarse más de cerca.Las auditorías periódicas de las aplicaciones conectadas y los tokens OAuth autorizados identifican rápidamente aplicaciones maliciosas o autorizaciones excesivas. Los ataques a Salesloft y Gainsight demostraron que los tokens OAuth comprometidos proporcionan acceso persistente incluso después de restablecer las contraseñas. La supervisión de la actividad administrativa anómala debe centrarse en los recursos compartidos críticos, como NETLOGON. La restricción estricta del acceso a recursos compartidos sensibles y la detección de ataques de controladores vulnerables completan este sistema.

Formación y sensibilización

Dado que la manipulación del factor humano es el principal vector, la formación es una inversión defensiva fundamental.La formación regular en técnicas de vishing y suplantación de identidad debe dirigirse a todo el personal, en particular al personal del servicio de asistencia. Los procedimientos deben imponer comprobaciones multicanal sistemáticas para todas las solicitudes sensibles: devolución de llamada sobre número verificado, confirmación por el responsable directo antes del restablecimiento de la AMF o de una modificación crítica.El establecimiento de protocolos de escalado para los cambios de alto riesgo añade un nivel adicional de validación. Estos protocolos requieren la aprobación explícita de un responsable antes de cualquier acción de alto impacto.

Implicaciones para el panorama de la ciberseguridad

La evolución hacia ataques sin malware

Scattered LAPSUS$ Hunters encarna una tendencia importante: el 79% de las detecciones ahora están libres de malware, frente al 40% en 2019. Los atacantes están eludiendo deliberadamente los controles de seguridad tradicionales centrados en el endpoint y la red al dirigirse directamente a aplicaciones y servicios a través de la toma de control de cuentas.

Esta tendencia está haciendo que muchas defensas establecidas sean ineficaces:

- Las soluciones de detección y respuesta para puntos finales (EDR) no detectan los ataques que tienen lugar íntegramente en el navegador;

- los controles de red no detectan el tráfico legítimo procedente de cuentas comprometidas;

- las soluciones tradicionales de seguridad en la nube tienen dificultades para abarcar todas las aplicaciones y detectar acciones maliciosas que se mezclan con la actividad normal.

Los atacantes modernos diversifican constantemente sus vectores de ataque. Además de las técnicas utilizadas por SLSH, otros métodos emergentes como ClickFix demuestran que los ciberdelincuentes innovan continuamente para eludir las defensas tradicionales y explotar la confianza de los usuarios.

La identidad como nuevo perímetro

Los datos apuntan a un dato alarmante:

- losataques basados en la identidad han aumentado un 32% en el último año;

- el 97% de los ataques a la identidad se basan en contraseñas, alimentados por fugas de credenciales e infosecuestros de malware;

- el abuso de credenciales y el phishing combinados representan el 38% de las intrusiones, lo que convierte a la identidad en el principal vector de intrusión.

La profesionalización de la ciberdelincuencia

Scattered LAPSUS$ Hunters ilustra la creciente profesionalización del ecosistema de la ciberdelincuencia: estructuras organizadas, especialización de roles, modelos de servicio (RaaS, EaaS), marcas e identidades cuidadosamente elaboradas, comunicación pública estratégica. Esta evolución está transformando la ciberdelincuencia de una actividad oportunista en una industria estructurada con ambiciones globales.

Conclusión: una amenaza persistente y en evolución

Los cazadores de LAPSUS$ dispersos representan mucho más que un grupo de ciberdelincuentes: son el símbolo de una nueva era en el panorama de las amenazas digitales. Su capacidad para federar diversas habilidades, explotar vulnerabilidades humanas en lugar de técnicas y adaptarse rápidamente a las defensas establecidas los convierte en uno de los adversarios más formidables de 2025.

A pesar de las incautaciones, detenciones y anuncios de retirada, todos los indicadores sugieren que esta amenaza persistirá de una forma u otra. El ecosistema Com sigue produciendo nuevos actores, las técnicas probadas y comprobadas se reactivarán y perfeccionarán (como demuestra el resurgimiento de LockBit a pesar del desmantelamiento de las operaciones), y la motivación financiera permanece intacta.

Para las organizaciones, el mensaje es claro: las defensas tradicionales ya no son suficientes. La protección contra adversarios como SLSH requiere un enfoque holístico que combine la seguridad de la identidad, la detección de comportamientos, la resistencia operativa y, sobre todo, la vigilancia humana frente a técnicas de ingeniería social cada vez más sofisticadas.

El año 2025 ha demostrado que los atacantes más peligrosos no son necesariamente los más técnicos, sino los más creativos, los más audaces y los más persistentes. Scattered LAPSUS$ Hunters encarna esta inquietante realidad y da forma a los retos de ciberseguridad de los próximos años.

¿Es usted víctima del ransomware? Póngase en contacto con nuestro servicio de asistencia 24/7. Proporcionamos una respuesta técnica exclusiva a los incidentes de ransomware, para ayudarle a recuperar sus datos y volver a su negocio rápidamente.

Fuente:

Krebs on Security: Conoce a Rey, el administrador de ‘Scattered Lapsus$ Hunters’.

Unidad 42 (Palo Alto Networks): La balanza de oro: es época de regalos no deseados.

Push Security: Cazadores de LAPSUS$ dispersos

FalconFeeds : Informe de inteligencia sobre amenazas: Scattered LAPSUS$ Hunters (SLSH)

Trustwave SpiderLabs: Scattered LAPSUS$ Hunters: Anatomía de una marca cibercriminal federada

Resecurity: Trinity of Chaos: The LAPSUS$, ShinyHunters, and Scattered Spider Alliance Embarks on Global Cybercrime Spree (en inglés)

Reliaquest: ¿Es Zendesk el objetivo de la última campaña de los Scattered Lapsus$ Hunters?

BleepingComputer : Conozca a ShinySp1d3r: nuevo ransomware como servicio creado por ShinyHunters

BleepingComputer: Co-op dice que perdió 107 millones de dólares tras el ataque de Scattered Spider