El panorama de la ciberdelincuencia de 2025 está experimentando una gran evolución con la sorprendente aparición de Safepay.

Safepay es un grupo de ransomware que se ha consolidado como una de las amenazas más notables de 2025, llegando incluso a liderar el número de ataques en mayo de 2025.

En apenas unos meses, esta organización criminal ha conseguido escalar hasta la cima de la clasificación mundial, destronando a actores de larga trayectoria como Qilin y LockBit.

Table des matières

ToggleEl meteórico ascenso de Safepay

Identificado por primera vez en noviembre de 2024, Safepay estableció rápidamente su dominio en el ecosistema del ransomware. Según los últimos datos de Ransomfeed, el grupo encabezó la clasificación de ransomware en mayo de 2025, cobrándose nada menos que 72 víctimas sólo en ese mes.

Este ascenso es aún más notable si se tiene en cuenta que Safepay afirma no operar con el modelo tradicional de ransomware como servicio (RaaS). A diferencia de otros grupos que delegan sus operaciones en afiliados, Safepay mantiene una estructura interna centralizada, lo que le permite adoptar tácticas, técnicas y procedimientos (TTP) coherentes y objetivos más precisos.

Un modelo operativo formidable

La doble extorsión en el centro de la estrategia de SafePay

Safepay emplea una estrategia de doble extorsión particularmente eficaz…

El grupo no sólo cifra los datos de sus víctimas, sino que también extrae información sensible antes de cifrarla. Este enfoque ejerce la máxima presión sobre las víctimas, que se arriesgan no sólo a la pérdida de sus datos, sino también a su divulgación pública.

El análisis de Cyble informa de que Safepay ya se ha cobrado 198 víctimas desde que surgió en otoño de 2024, alcanzando un máximo de 43 víctimas en marzo de 2025 antes de llegar a su récord de 58 víctimas en mayo, según sus propios datos, que difieren ligeramente de los de Ransomfeed.

Tácticas agresivas de intimidación

Safepay destaca especialmente por la agresividad de sus métodos de negociación. Según las investigaciones de la DCSO, el grupo no duda en contactar directamente por teléfono con sus víctimas para aumentar la presión psicológica.

Este enfoque directo se acompaña de la explotación de un «sitio de la vergüenza» .onion donde se publican los datos robados de las víctimas que se niegan a pagar.

Objetivo geográfico específico de SafePay

Alemania, objetivo específico

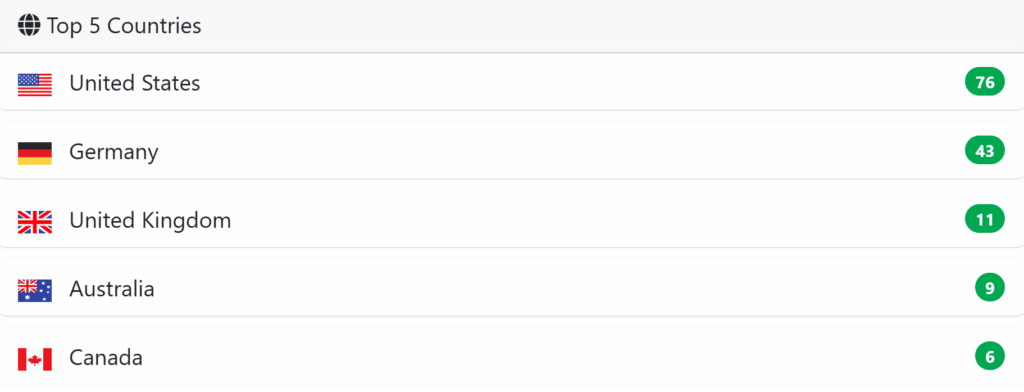

Una de las características más llamativas de Safepay es su orientación geográfica. A diferencia de las tendencias habituales de ransomware, que se centran principalmente en Estados Unidos, Safepay muestra una marcada preferencia porAlemania, que representa casi el 18% de sus víctimas, un porcentaje muy superior a la media de otros grupos de ransomware.

Esta concentración en el mercado alemán sugiere una estrategia deliberada, posiblemente vinculada a la prosperidad económica del país y al valor de los datos de las empresas alemanas. No obstante, Estados Unidos sigue siendo un objetivo prioritario, lo que confirma el enfoque bilateral del grupo.

Sectores preferidos

Safepay ha demostrado una notable capacidad de adaptación al dirigirse a una amplia gama de industrias, con una notable preferencia por :

- Industria manufacturera (22)

- Servicios profesionales (19)

- Educación (17)

- Empresas tecnológicas (14)

- Sector médico (13)

Por el contrario, el grupo parece evitar determinados sectores como las finanzas, la informática y la administración pública, lo que sugiere una estrategia de selección meditada basada en el análisis de los riesgos y los beneficios potenciales.

Análisis técnico del ransomware Safepay

Arquitectura y funcionamiento

Los expertos del Grupo NCC han realizado un análisis en profundidad del ransomware Safepay, basándose en un ataque real y revelando la complejidad y rapidez del mismo:

Cronología del ataque

El incidente se desarrolló a lo largo de 2 días, lo que demuestra la rapidez de ejecución de los atacantes:

- T+0: Acceso inicial a través de un cortafuegos mal configurado

- T+7 horas: despliegue de archivos maliciosos por lotes y reconocimiento de la red

- T+1 día: Credenciales comprometidas y acceso a los archivos

- T+2 días: despliegue del ransomware

Vector de ataque inicial

El fallo crítico

El ataque fue posible gracias a una mala configuración del cortafuegos Fortigate, que permitía a las cuentas locales y LDAP autenticarse en la VPN saltándose la autenticación multifactor (MFA). Esta mala configuración, combinada con contraseñas débiles, abrió la puerta a los atacantes.

Escalada de privilegios

Los atacantes escalaron rápidamente sus privilegios comprometiendo una cuenta de administrador de dominio, utilizando un dispositivo llamado «vultr-guest» – un indicador conocido de las infraestructuras Vultr VPS utilizadas por los ciberdelincuentes.

El arsenal técnico del ransomware

Cifrado sofisticado

SafePay utiliza el algoritmo ChaCha20 con un mecanismo de intercambio de claves x25519:

- Cada archivo se cifra con una clave única

- Cifrado parcial: sólo el 10% de los bloques de datos (parámetro -enc=1)

- 65 bytes de metadatos sin cifrar añadidos al final de cada archivo

Herramientas de persistencia

- ScreenConnect: herramienta de acceso remoto legítima secuestrada

- QDoor: sofisticada puerta trasera con comunicación C2 a 88.119.167[.]239

- Técnicas antirrecuperación: eliminación de instantáneas VSS, desactivación de la reparación automática de Windows

Extensiones objetivo

El ransomware sólo cifra archivos con extensiones específicas (más de 60 tipos), incluyendo ejecutables, bibliotecas, documentos y archivos multimedia.

Técnicas de evasión

Verificación del idioma

El ransomware realiza una comprobación del idioma del sistema y termina inmediatamente si detecta :

- Ruso, ucraniano, bielorruso

- azerí (cirílico), armenio, georgiano, kazajo

Ofuscación

- Empaquetado UPX modificado para ocultar el contenido

- Inyección de procesos mediante la técnica de vaciado de procesos

- Comunicación C2 no cifrada con encabezamiento específico: C4 C3 C2 C1

Impacto y consecuencias

El ataque SafePay causó :

- Cifrado de hipervisores, inutilizando las máquinas virtuales

- Modificación de todas las contraseñas de administrador

- Despliegue de notas de rescate (readme_safepay.txt) en numerosos hosts

- Adición dela extensión .safepay a los archivos cifrados

Lecciones de seguridad

Este análisis revela varios puntos cruciales para la seguridad de las organizaciones:

- Configuración rigurosa: un simple error de configuración puede comprometer toda la infraestructura

- Contraseñas robustas: las contraseñas débiles siguen siendo uno de los principales vectores de ataque.

- MFA universal: la autenticación multifactor debe cubrir todas las cuentas, sin excepción

- Supervisión de la red: la detección precoz de actividades sospechosas es esencial.

- Copias de seguridad seguras: las instantáneas VSS no son suficientes frente al ransomware moderno.

El caso SafePay demuestra que incluso los grupos de ransomware emergentes pueden causar daños considerables aprovechando vulnerabilidades básicas. La sofisticación técnica del malware contrasta con la simplicidad del vector de ataque inicial, lo que subraya la importancia de un enfoque de seguridad holístico.

Comparaciones técnicas

El análisis comparativo realizado por DCSO revela similitudes arquitectónicas con LockBit3 (LockBit Black), entre las que se incluyen:

- Uso de E/S solapadas

- Máquina de estados similar para el cifrado

- Estructura de resolución de importaciones similar

Sin embargo, los investigadores creen que Safepay se desarrolló de forma independiente, probablemente inspirándose en ransomware ya existente en lugar de derivar directamente de su código fuente.

Perspectivas de futuro

Tendencias observadas

La rápida evolución de Safepay sugiere una serie de tendencias preocupantes:

- Profesionalización creciente: el grupo está demostrando una notable capacidad de adaptación e innovación.

- Especialización geográfica: la concentración en Alemania podría inspirar a otros grupos.

- Abandono del modelo RaaS: la estructura centralizada podría convertirse en un modelo alternativo

Retos de futuro

Los expertos prevén una serie de retos:

- Evolución técnica: posible desarrollo de las capacidades de cifrado del hipervisor

- Expansión geográfica: posible ampliación de los objetivos a otros países europeos

- Sofisticación de los ataques: mejora continua de las técnicas de intrusión y persistencia.

Conclusión

Safepay representa una evolución significativa en el panorama del ransomware de 2025. Su ascenso meteórico, sus métodos agresivos y su orientación geográfica específica lo convierten en una gran amenaza para las empresas, especialmente en Alemania y Estados Unidos.

La sofisticación técnica del grupo, combinada con su estructura centralizada y sus tácticas de intimidación directa, está marcando nuevas pautas en el ecosistema de la ciberdelincuencia. Para contrarrestar esta amenaza emergente, es imperativo que las organizaciones refuercen sus defensas, adopten un enfoque de seguridad proactivo y mantengan una vigilancia constante sobre la evolución de este grupo especialmente peligroso.

La aparición de Safepay confirma la necesidad de una mayor colaboración internacional en la lucha contra el ransomware y subraya la importancia de una inversión sostenida en ciberseguridad para contrarrestar esta nueva generación de amenazas.

Las principales fuentes del artículo :