Los ciberdelincuentes están aprovechando una nueva herramienta de IA diseñada originalmente para reforzar la ciberseguridad para explotar rápidamente vulnerabilidades de día cero. Este avance marca otro punto de inflexión en la carrera armamentística digital y está transformando la economía de la ciberdelincuencia.

La inteligencia artificial sigue cambiando radicalmente lo que hasta ahora conocíamos sobre ciberseguridad y, como era de esperar, no necesariamente para mejor. HexStrike AI, un marco ofensivo de código abierto desarrollado por el investigador de seguridad Muhammad Osama, diseñado inicialmente para ayudar a los equipos de seguridad, fue rápidamente secuestrado por los ciberdelincuentes para automatizar sus ataques. Esta apropiación maliciosa ilustra a la perfección la doble naturaleza de la IA en ciberseguridad: una herramienta que puede reforzar las defensas del mismo modo que puede amplificar exponencialmente las amenazas.

Table des matières

ToggleUna herramienta legítima secuestrada con fines maliciosos

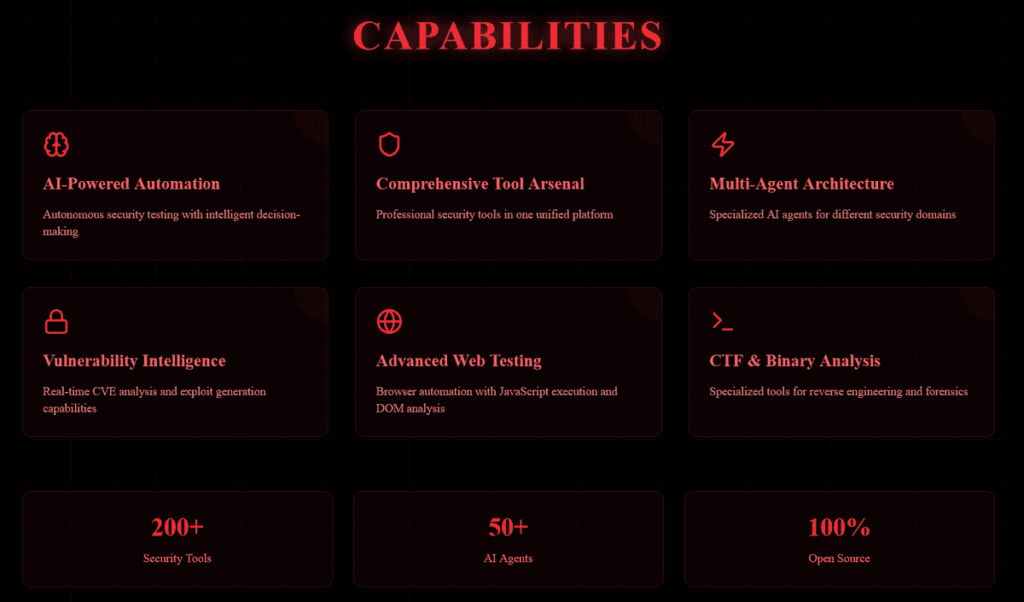

HexStrike AI se presenta como «un revolucionario marco de seguridad ofensiva basado en IA que combina herramientas de seguridad profesionales con agentes de IA autónomos». La herramienta, disponible gratuitamente en GitHub desde julio de 2025, donde ya ha acumulado más de 1.800 estrellas y 400 forks, permite integrar agentes de IA capaces de utilizar automáticamente más de 150 herramientas de ciberseguridad para realizar pruebas de penetración y descubrir vulnerabilidades de forma automatizada.

Un principio de funcionamiento revolucionario: HexStrike-AI actúa como un «cerebro» que orquesta decenas de agentes de IA especializados. Estos agentes pueden utilizar herramientas tan conocidas como Nmap, Metasploit, Burp Suite o John the Ripper, todo ello de forma autónoma y coordinada. Todo lo que el usuario tiene que hacer es dar instrucciones generales como «Llevar a cabo una evaluación completa de la seguridad de …» o «Encontrar las vulnerabilidades en esta aplicación» y el sistema desplegará automáticamente una cadena de herramientas adecuada.

Arquitectura técnica: cuando la IA orquesta el ataque

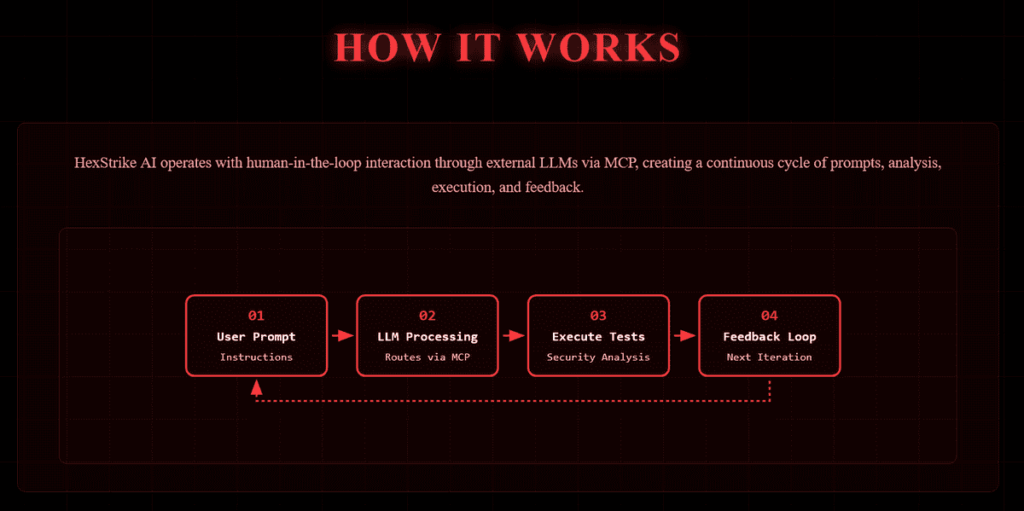

La arquitectura de HexStrike AI se basa en el Model Context Protocol (MCP) de Anthropic, que establece un servidor FastMCP que actúa como centro de comunicación entre los grandes modelos de lenguaje (LLM) – Claude, GPT, Copilot – y las funciones de las herramientas. Este enfoque permite una orquestación fluida en la que los comandos pueden emitirse mediante programación sin intervención humana constante.

Aquí, los LLM actúan como motor de razonamiento y planificación, desglosando los objetivos de ataque en pasos lógicos, seleccionando las herramientas adecuadas según el contexto, interpretando los resultados intermedios y ajustando dinámicamente la estrategia operativa. Esta capacidad de razonamiento contextual distingue fundamentalmente a HexStrike AI de los guiones de ataque tradicionales de secuencia fija.

El sistema integra más de 12 agentes de IA autónomos especializados, dirigidos por estos LLM, con funciones específicas: IntelligentDecisionEngine para la planificación estratégica, CVEIntelligenceManager para la inteligencia de vulnerabilidades en tiempo real y AIExploitGenerator para la creación automatizada de exploits. Cada herramienta se abstrae en una función estandarizada, haciendo que la orquestación sea transparente y automática.

Una característica especialmente preocupante es la lógica de reintento y la gestión de recuperación integradas en el cliente. Esto garantiza que las operaciones continúen de forma fiable incluso en caso de fallo, una característica crítica cuando se encadenan exploraciones, exploits e intentos de persistencia. El sistema también incluye funciones de seguridad como el modo seguro y la validación del alcance, irónicamente diseñadas para limitar los abusos pero fácilmente eludibles por los actores malintencionados.

Esta arquitectura centrada en LLM transforma los ciberataques de operaciones técnicas rígidas en procesos adaptativos dirigidos por inteligencia artificial conversacional. Se despliega en la práctica a través de un flujo de trabajo automatizado estructurado en cuatro fases críticas.

Automatización y flujo de trabajo de ataque: del reconocimiento a la exfiltración

Según la investigación de Check Point, HexStrike AI automatiza todo el proceso de ataque, desde el reconocimiento inicial hasta la exfiltración final de datos. El marco orquesta un flujo de trabajo completo en cuatro fases críticas:

Fase 1 – reconocimiento y exploración: los agentes de IA realizan automáticamente la enumeración de subdominios, el descubrimiento de servicios y la identificación de vulnerabilidades en miles de objetivos simultáneamente.

Fase 2 – explotación: el sistema genera y adapta automáticamente exploits basados en las vulnerabilidades descubiertas, probando diferentes variantes hasta alcanzar el éxito.

Fase 3 – persistencia: una vez obtenido el acceso, HexStrike AI despliega automáticamente webshells y establece mecanismos de persistencia para mantener el acceso al sistema comprometido.

Fase 4 – exfiltración: el marco estructura la extracción de datos sensibles en flujos de trabajo de IA optimizados, reduciendo considerablemente el tiempo necesario para transferir la información en masa desde la red objetivo.

Rendimiento y escalabilidad industriales

La arquitectura LLM descrita transforma radicalmente las capacidades ofensivas en dos niveles complementarios. En primer lugar, acelera considerablemente cada etapa individual del proceso de ataque, reduciendo las operaciones de varios días a unos pocos minutos. En segundo lugar, permite una industrialización sin precedentes gracias a la paralelización masiva y la adaptación dinámica, transformando la ciberdelincuencia artesanal en un auténtico proceso industrial.

Rendimiento cuantificado: cuando la IA acelera la ciberdelincuencia

El rendimiento de HexStrike AI v6.0 demuestra una aceleración sin precedentes de las capacidades ofensivas según los datos técnicos disponibles:

| Tipo de evaluación | Tiempo manual | HexStrike AI | Factor de aceleración |

|---|---|---|---|

| Enumeración de subdominios | 24 horas | 5-10 minutos | x24 |

| Exploración de vulnerabilidades | 4-8 horas | 15-30 minutos | x16 |

| Pruebas de seguridad web | 6-12 horas | 20-45 minutos | x18 |

| Desarrollo de exploits | 2-10 días | 30-120 minutos | x96 |

Estas cifras, calculadas por GBhackers, revelan una transformación cualitativa de la ciberdelincuencia: lo que antes requería equipos de especialistas durante semanas, ahora puede realizarlo un solo operador en cuestión de horas. El factor de aceleración más impresionante se refiere al desarrollo de exploits, donde HexStrike AI comprime un proceso tradicionalmente largo y complejo en un procedimiento automatizado que dura menos de dos horas.

Escalabilidad industrial y adaptación dinámica

La verdadera fuerza de HexStrike AI reside en su capacidad de adaptación y paralelización. A diferencia de los ataques tradicionales limitados por los recursos humanos, el marco puede lanzar ataques simultáneos contra miles de objetivos, con cada agente de IA trabajando de forma independiente mientras comparte la información que descubre.

Laadaptación dinámica es una gran ventaja: si una técnica de explotación o exfiltración falla, HexStrike AI modula automáticamente su estrategia en tiempo real, probando métodos alternativos hasta que tiene éxito. Esta capacidad de aprendizaje y adaptación aumenta considerablemente la tasa de éxito de los ataques, transformando los intentos de intrusión en verdaderas campañas industriales.

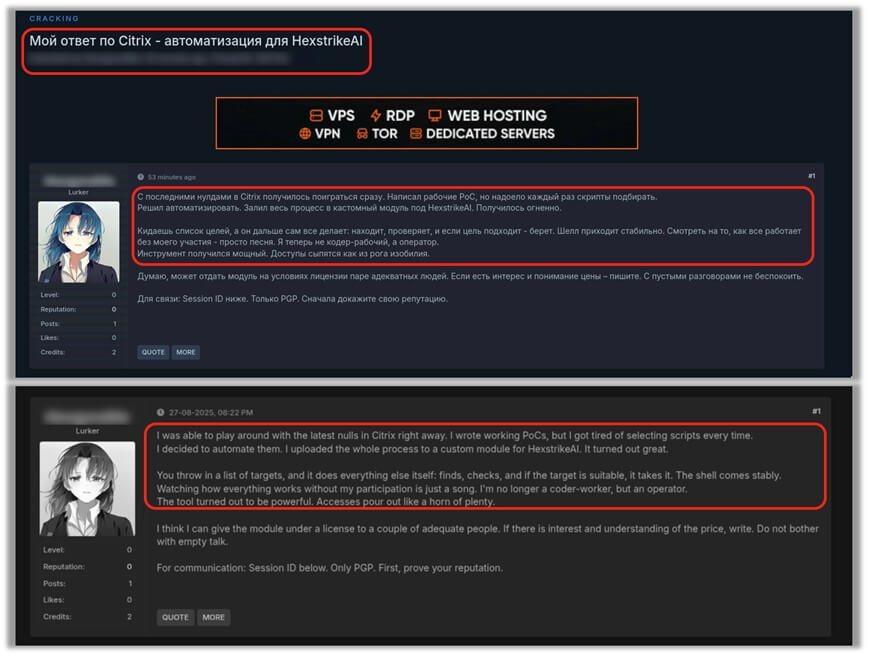

Un ciberdelincuente describió esta transformación en un foro clandestino: «Ya no soy un codificador, soy un operador«, ilustrando cómo la IA eleva el nivel de abstracción y democratiza el acceso a las técnicas de ataque avanzadas. Esta evolución marca la transición de una ciberdelincuencia artesanal que requiere conocimientos técnicos muy especializados a un modelo industrializado en el que los conocimientos técnicos se encapsulan en la orquestación de la IA.

Explotación exprés de las vulnerabilidades de Citrix

La formidable eficacia de HexStrike AI quedó demostrada con la reciente revelación de tres vulnerabilidades críticas que afectaban a los dispositivos Citrix NetScaler ADC y Gateway. Las vulnerabilidades CVE-2025-7775, CVE-2025-7776 y CVE-2025-8424 fueron rápidamente explotadas por los ciberdelincuentes utilizando este marco, según los investigadores de Check Point que observaron discusiones significativas en la dark web.

Cronología acelerada de la explotación

La vulnerabilidad CVE-2025-7775, considerada la más crítica con una puntuación CVSS de 9,2, permite la ejecución remota de código sin autenticación. Tradicionalmente, la explotación de este tipo de vulnerabilidades requiere «operadores altamente cualificados y semanas de tiempo de desarrollo« para comprender las operaciones de memoria, las derivaciones de autenticación y las particularidades de la arquitectura NetScaler.

Con HexStrike AI, estos plazos se reducen drásticamente. Los investigadores de Check Point informan de que a las 12 horas de la revelación de las vulnerabilidades, los actores maliciosos ya afirmaban estar utilizando HexStrike AI para escanear y explotar las instancias NetScaler vulnerables, reduciendo el tiempo de explotación «de días a menos de 10 minutos«.

Escala de la amenaza y comercialización del acceso

Según Bleeping Computer, los datos de la Fundación ShadowServer revelan la magnitud de la amenaza: casi 8.000 endpoints seguían siendo vulnerables a CVE-2025-7775 a fecha de 2 de septiembre de 2025, frente a los 28.000 de la semana anterior. Esta reducción, aunque alentadora, sigue dejando miles de sistemas expuestos a ataques automatizados.

Los ciberdelincuentes no se conforman con explotar estas vulnerabilidades: ahora están poniendo a la venta instancias de NetScaler comprometidas en foros clandestinos, creando un auténtico mercado de acceso ilegal a infraestructuras críticas. Esta comercialización inmediata de accesos comprometidos ilustra la transformación de la explotación de vulnerabilidades en un proceso industrial.

Impacto en la economía del ransomware

HexStrike AI está transformando radicalmente la economía criminal al democratizar el acceso a técnicas de ataque avanzadas y crear nuevos modelos de negocio basados en la automatización. Esto está redefiniendo las reglas del mercado del ransomware y acelerando la profesionalización de la ciberdelincuencia.

Reducción del umbral técnico

La orquestación de la IA permite a los actores menos cualificados ejecutar campañas complejas, ampliando considerablemente el mercado del ransomware como servicio (RaaS). Esta democratización está aumentando la competencia entre los grupos delictivos, haciendo bajar los precios y multiplicando exponencialmente el número de ataques. Los «script kiddies» pueden ahora orquestar ataques de nivel experto simplemente dando instrucciones en lenguaje natural a la IA.

Nuevos modelos de negocio delictivos

Los ataques que antes llevaban semanas y movilizaban a equipos enteros ahora pueden lanzarse en paralelo contra miles de objetivos con un solo operador. Esta escalabilidad industrial fomenta el ransomware masivo y permite a los ciberdelincuentes enriquecerse rápidamente. Los grupos criminales pueden ahora adoptar estrategias automatizadas de ataque masivo, apuntando a vulnerabilidades recién reveladas a escala masiva.

Mayor rentabilidad

Desde un punto de vista financiero, HexStrike AI revoluciona la economía de los ataques: reduce drásticamente la duración y los costes de una campaña, multiplica las oportunidades de «ejecuciones con éxito» (exfiltración con éxito, rescate obtenido) y facilita la reventa de accesos y datos en los mercados delictivos. El retorno de la inversión de las campañas maliciosas mejora exponencialmente.

Compresión de los ciclos de ataque

Elacceso comprometido se revende inmediatamente, desencadenando una cadena de operaciones de ransomware en sectores sensibles, con un tiempo de respuesta y mitigación para las víctimas prácticamente nulo. Esta velocidad de ejecución comprime drásticamente la ventana de reacción defensiva, convirtiendo el ecosistema de la ciberseguridad en una carrera permanente contra el reloj.

Posición del creador, riesgos sistémicos y contramedidas

La apropiación maliciosa de la IA de HexStrike plantea cuestiones fundamentales sobre el desarrollo responsable de herramientas de IA en ciberseguridad. Entre las intenciones defensivas del creador, los riesgos inherentes a la apropiación indebida y las nuevas vulnerabilidades de los agentes de IA, esta situación ilustra perfectamente los retos de la innovación en materia de seguridad en la era de la inteligencia artificial conversacional.

La posición del creador: defender antes de atacar

Al ser preguntado por The Register sobre el posible abuso de su marco de trabajo, Muhammad Osama, creador de HexStrike AI, mantiene que su herramienta fue «construida como un marco de trabajo orientado a la defensa para acelerar las pruebas de penetración». Subraya que el objetivo es ayudar a los defensores a descubrir vulnerabilidades antes que los atacantes, utilizando la IA para simular varias rutas de ataque a velocidad de máquina.

Sin embargo, admite:«Al igual que otros marcos de seguridad, se puede hacer un mal uso de él, pero no incluye exploits de día cero preconstruidos. Automatiza los flujos de trabajo, y otros pueden insertar su propia lógica«. También revela que ha «retrasado el lanzamiento de la versión basada en RAG (Retrieval-Augmented Generation), que puede integrar dinámicamente la inteligencia CVE y ajustar las pruebas en tiempo real«, para equilibrar cuidadosamente la potenciación de los defensores y la limitación de los abusos.

En declaraciones recogidas por Cybernews, su visión defensiva sigue siendo decididamente optimista:«Los defensores tienen una oportunidad única para inclinar la balanza a su favor. Los atacantes suelen moverse de forma oportunista y caótica, mientras que los defensores, si adoptan la automatización y la orquestación impulsada por la IA, pueden construir defensas sistemáticas, adaptables y resistentes que superen lo que permiten los procesos manuales.«

El dilema del doble uso: cuando las herramientas de defensa se convierten en armas

HexStrike AI ilustra perfectamente el dilema deldoble uso de las tecnologías de IA en ciberseguridad. Este problema va más allá del alcance de esta herramienta específica y plantea cuestiones fundamentales sobre el desarrollo de herramientas de IA para la seguridad.

Investigaciones recientes de Alias Robotics y Oracle Corporation revelan que los agentes de IA para la ciberseguridad, como PentestGPT, conllevan un alto riesgo de inyección puntual, convirtiendo de hecho las herramientas de seguridad en ciberarmas a través de instrucciones ocultas. Esta vulnerabilidad intrínseca de los sistemas de IA amenaza directamente a los probadores de penetración y a los equipos de seguridad que despliegan estas herramientas, creando una paradoja en la que los defensores se exponen a nuevos riesgos mientras intentan reforzar sus capacidades defensivas.

Un cambio de paradigma en la ciberseguridad

La aparición de HexStrike AI marca un momento crucial en la evolución de las ciberamenazas. Amit Weigman, Director de Ingeniería de Soluciones de Check Point, señala que «la ventana entre la revelación y la explotación masiva se está reduciendo drásticamente«. Esta compresión temporal está convirtiendo el ecosistema de la ciberseguridad en una permanente carrera contrarreloj.

Este cambio de paradigma está obligando a las organizaciones a replantearse sus estrategias de defensa, ya que los ciclos de parcheo tradicionales, medidos en semanas, se están quedando obsoletos cuando el tiempo de explotación se mide ahora en horas. La investigación de Check Point confirma que «HexStrike AI representa un cambio de paradigma más amplio, en el que la orquestación de la IA se utilizará cada vez más para convertir en armas las vulnerabilidades de forma rápida y a escala«.

Recomendaciones para los equipos de seguridad

Ante esta nueva amenaza, la investigación de Check Point recomienda que los defensores adopten un enfoque urgente y multicapa:

- Detección adaptativa: las firmas y reglas estáticas ya no serán suficientes. Los sistemas de detección deben ingerir inteligencia fresca, aprender de los ataques en curso y adaptarse dinámicamente.

- Defensa basada en IA: al igual que los atacantes construyen capas de orquestación, los defensores deben desplegar sistemas de IA capaces de correlacionar la telemetría, detectar anomalías y responder de forma autónoma a la velocidad de la máquina.

- acortar drásticamente los ciclos de aplicación de parches: cuando el tiempo de actividad se mide en horas, la aplicación de parches ya no puede ser un proceso que dure varias semanas. La validación automatizada de los parches y los canales de despliegue se están convirtiendo en algo esencial.

- fusionar la inteligencia sobre amenazas: vigilar los debates de la Web oscura y los foros clandestinos se está convirtiendo en una aportación defensiva fundamental. Las señales tempranas proporcionan un tiempo de preparación vital.

- ingeniería de resistencia: asumir el compromiso y diseñar sistemas con segmentación, mínimos privilegios y sólidas capacidades de recuperación para que una explotación exitosa no suponga un impacto catastrófico.

El futuro: una versión aún más potente en preparación

El desarrollador planea lanzar una importante actualización en un futuro próximo, HexStrike AI v7.0, que ampliará las capacidades a más de 250 agentes y herramientas de IA, con configuración de un solo comando, compatibilidad con Docker, un cliente de escritorio nativo y un sistema RAG totalmente integrado para la adaptación en tiempo real a los días cero y el descubrimiento dinámico de exploits. Esta evolución promete una nueva generación de automatización defensiva, pero también corre el riesgo de amplificar las capacidades ofensivas.

Conclusión: cuando la IA redefine la ciberguerra

HexStrike AI representa la encarnación concreta de una arquitectura conceptual que Check Point Research anticipó: un cerebro de orquestación central que dirige agentes de IA especializados. Lo que antes era teórico ahora es operativo, y los atacantes no pierden tiempo en explotarlo.

Esta evolución trasciende el simple problema técnico para convertirse en un cambio fundamental en la naturaleza misma de los ciberataques. La automatización inteligente permite ahora a actores menos cualificados ejecutar ataques sofisticados, democratizando la ciberdelincuencia avanzada y transformando la economía sumergida digital.

La industrialización de la ciberdelincuencia a través de la IA está creando un ecosistema en el que los ataques se desarrollan a una escala y velocidad sin precedentes, obligando a los defensores a abandonar sus enfoques tradicionales y adoptar también la automatización inteligente.

Para los defensores, la urgencia es triple: abordar las vulnerabilidades actuales con una velocidad sin precedentes, prepararse para un futuro en el que la orquestación impulsada por la IA será la norma, y desarrollar contramedidas de IA capaces de competir con la creciente sofisticación de las herramientas ofensivas. Cuanto antes se adapte la comunidad de seguridad -parcheando más rápido, detectando de forma más inteligente y respondiendo a la velocidad de las máquinas-, mayor será nuestra capacidad para mantener el ritmo en esta nueva era de conflictos cibernéticos industrializados.

La llegada de HexStrike-AI confirma definitivamente lo que la comunidad de seguridad temía: la convergencia entre la orquestación de IA y las herramientas ofensivas no era teórica. Lo que parecía una posibilidad emergente es ahora una realidad operativa que está redefiniendo las reglas del juego de la ciberseguridad para los próximos años.

Fuentes del artículo principal :

- Check Point Research: HexStrike AI: Cuando los LLM se encuentran con la explotación de día cero

- The Register: La IA de HexStrike explota Citrix

- Cybernews: El cerebro de la IA HexStrike ejecuta ciberataques por sí solo

- FedNinjas : La herramienta HexStrike-AI explota los fallos de n-day

- BleepingComputer : Los hackers utilizan la nueva herramienta HexStrike-AI para explotar rápidamente fallos n-day

- GBHackers : HexStrike AI enlaza herramientas de seguridad

- Vulert: HexStrike-AI convertida en arma: los actores de amenazas la explotan

- Artificial Intelligence News : Una herramienta de pirateo de IA explota vulnerabilidades de seguridad de día cero en cuestión de minutos

- Security Affairs: Los delincuentes convierten la IA de HexStrike en un arma para aprovechar nuevas vulnerabilidades