Una nueva cepa de ransomware apodada HybridPetya fue revelada por los investigadores de ESET Research en septiembre de 2025. Este sofisticado malware representa una preocupante fusión entre las técnicas destructivas del infame NotPetya de 2017 y las capacidades de recuperación del Petya original, al tiempo que añade modernas funciones de desvío de UEFI Secure Boot que lo hacen particularmente formidable.

Las muestras de este ransomware se subieron inicialmente a VirusTotal en febrero de 2025 desde Polonia con varios nombres de archivo evocadores como «notpetyanew.exe», lo que sugiere inmediatamente un parentesco con el malware que causó más de 10 mil millones de dólares en daños en el ataque de 2017.

Table des matières

ToggleUn sofisticado legado técnico: de Petya a NotPetya

Para entender la amenaza que supone HybridPetya, conviene recordar la evolución de sus predecesores. Petya, descubierto en marzo de 2016, era un ransomware innovador que, a diferencia de las cepas tradicionales, no cifraba archivos individuales, sino que atacaba directamente la Tabla Maestra de Archivos (MFT ) de las particiones NTFS. Este enfoque hacía inaccesible todo el sistema de archivos al tiempo que preservaba los datos, lo que teóricamente permitía recuperarlos una vez pagado el rescate.

NotPetya, que apareció en junio de 2017, marcó un dramático punto de inflexión en la historia de los ciberataques. Aunque compartía muchas características con Petya, NotPetya era en realidad un wiper destructivo(malware diseñado para destruir datos de forma permanente sin posibilidad de recuperación) disfrazado de ransomware. Era imposible recuperar las claves de descifrado a partir de las claves de instalación personales de las víctimas, lo que hacía inviable la restauración de los datos. Este ciberataque, considerado el más destructivo de la historia, se dirigió inicialmente a Ucrania a través de una actualización trampa del software de contabilidad M.E.Doc antes de extenderse por todo el mundo. Según los analistas de ESET Research «a diferencia del NotPetya original (y también del ransomware Petya), HybridPetya también es capaz de comprometer sistemas modernos basados en UEFI instalando una aplicación EFI maliciosa en la partición EFI del sistema.»

Innovaciones técnicas de HybridPetya

Arquitectura y componentes del malware

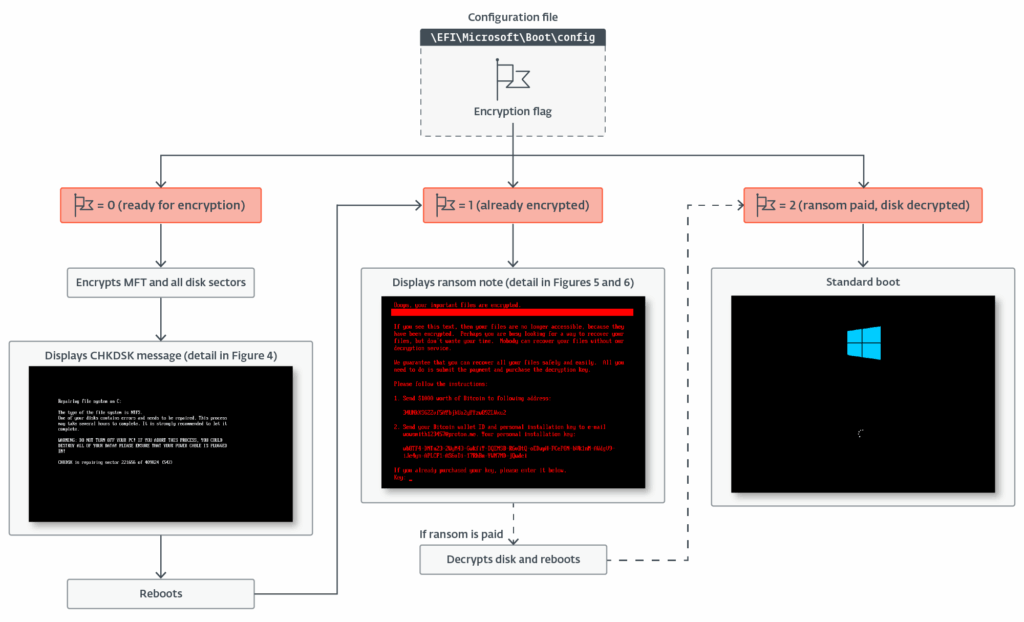

HybridPetya presenta una sofisticada arquitectura que consta de dos componentes principales: un bootkit y un instalador. El sistema utiliza un mecanismo de banderas de cifrado para gestionar el estado de la infección:

- 0: sistema listo para el cifrado

- 1: disco ya cifrado

- 2: rescate pagado, disco desencriptado

Este enfoque estructurado permite al malware gestionar eficazmente las distintas fases del ataque y mantener un estado coherente incluso después de reiniciar el sistema.

Explotación de CVE-2024-7344: desvío de Secure Boot

La capacidad más preocupante de HybridPetya reside en su explotación de CVE-2024-7344, una vulnerabilidad crítica de desvío de UEFI Secure Boot descubierta por ESET en julio de 2024. Este fallo afecta a la aplicación UEFI «reloader.efi» desarrollada por Howyar Technologies, firmada por el certificado de terceros UEFI CA 2011 de Microsoft Corporation.

La vulnerabilidad proviene del uso de un cargador PE personalizado en lugar de las funciones estándar UEFI LoadImage y StartImage. Esta implementación defectuosa permite a la aplicación cargar cualquier binario UEFI, incluso los no firmados, desde un archivo especialmente diseñado llamado «cloak.dat», durante el arranque del sistema, independientemente del estado del arranque seguro UEFI.

El proceso operativo sigue un patrón preciso:

- Sustitución del gestor de arranque legítimo de Windows por el vulnerable «reloader.efi

- Despliegue del archivo «cloak.dat» que contiene la aplicación UEFI maliciosa codificada mediante XOR

- Explotación de la vulnerabilidad de reinicio para eludir Secure Boot

- Ejecución de código malicioso con privilegios elevados antes de arrancar el sistema operativo

Proceso de infección y cifrado

El proceso de infección de HybridPetya sigue una sofisticada secuencia que comienza con la identificación del tipo de sistema. El instalador comprueba si el sistema utiliza UEFI con particionado GPT recuperando la información del disco y buscando la partición EFI del sistema identificada por PARTITION_SYSTEM_GUID.

Una vez identificada la partición EFI, el malware realiza los siguientes pasos:

- Borrado del gestor de arranque de rescate: borrado de «EFIBootBootx64.efi».

- Despliegue de la configuración de cifrado: instalación del archivo «EFIMicrosoftBootconfig» que contiene la clave Salsa20, el nonce de 8 bytes y la clave de instalación personal de la víctima.

- Creación del archivo de verificación: despliegue de «EFIMicrosoftBootverify» que contiene un array de 0x200 bytes con el valor 0x07

- Copia de seguridad del gestor de arranque legítimo: copia de «EFIMicrosoftBootbootmgfw.efi» a «EFIMicrosoftBootbootmgfw.efi.old».

El proceso de cifrado se dirige específicamente a las particiones con formato NTFS identificando todos los dispositivos de almacenamiento conectados y comprobando la firma NTFS «NTFS» en los primeros bytes de cada partición. A continuación, el bootkit cifra la tabla maestra de archivos (MFT) utilizando el algoritmo Salsa20, lo que hace inaccesible todo el sistema de archivos.

Interfaz de usuario y peticiones de rescate

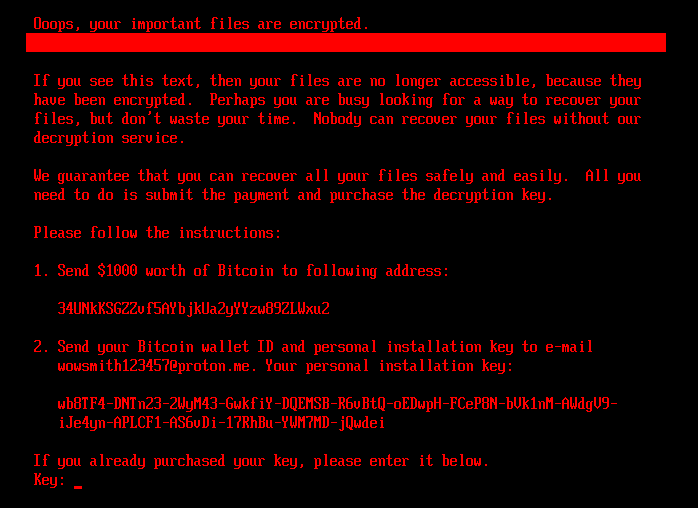

Cuando el sistema detecta que el disco está cifrado (flag = 1), HybridPetya muestra una nota de rescate exigiendo 1.000 dólares en Bitcoin que deben enviarse a la dirección de monedero especificada (34UNkKSGZZvf5AYbjkUa2yYzw89ZLWxu2). Esta dirección Bitcoin estaba vacía en el momento del análisis de ESET, aunque había recibido 183,32 dólares entre febrero y mayo de 2025, según The Hacker News.

La nota de rescate mantiene el formato visual del NotPetya original, pero muestra variaciones significativas según la versión. La variante desplegada con Secure Boot bypass utiliza la dirección de correo electrónico «wowsmith999999@proton[.]me», mientras que la desplegada por instaladores estándar utiliza «wowsmith1234567@proton[.]me». Esta diferenciación sugiere la existencia de grupos distintos o una segmentación deliberada de las campañas.

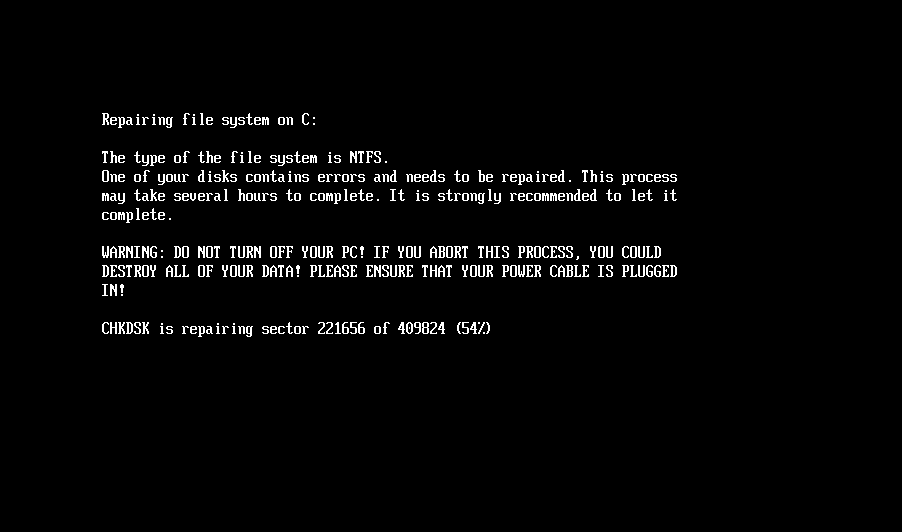

Durante el proceso de cifrado, HybridPetya muestra mensajes CHKDSK falsos idénticos a los de NotPetya, engañando a las víctimas para que crean que el sistema está realizando un mantenimiento rutinario en lugar de un cifrado malicioso. Esta técnica de desinformación permite al malware operar sin levantar sospechas durante largos periodos.

Una diferencia crucial con NotPetya: la posibilidad de recuperación

A diferencia de NotPetya, HybridPetya realmente permite recuperar los datos. Los investigadores de ESET afirman: «Curiosamente, a pesar de que los nombres de los archivos en VirusTotal y el formato de la nota de rescate en las muestras actuales sugieren que podrían estar relacionados con NotPetya, el algoritmo utilizado para generar la clave de instalación personal de la víctima, a diferencia del NotPetya original, permite al operador del malware reconstruir la clave de descifrado a partir de las claves de instalación personales de las víctimas «. Esta característica fundamental, inspirada en el PoC RedPetyaOpenSSL, convierte a HybridPetya en un verdadero ransomware comercial en lugar de una herramienta puramente destructiva como NotPetya.

El proceso de descifrado sigue una sofisticada lógica inversa: tras verificar la clave proporcionada por la víctima descifrando el archivo «verify», el bootkit lee el número de clústeres cifrados del archivo «counter» y procede a descifrar exactamente el mismo número de clústeres. Este método garantiza la restauración completa y coherente del sistema de archivos.

El contexto del bootkit UEFI y la escalada de la amenaza

HybridPetya representa el cuarto ejemplo conocido públicamente de un bootkit UEFI real o de prueba de concepto con funcionalidad para eludir Secure Boot. Se une a una preocupante lista que incluye BlackLotus (que explota CVE-2022-21894), BootKitty (que explota LogoFail) y el PoC Hyper-V Backdoor (que explota CVE-2020-26200).

Esta proliferación demuestra que las desviaciones de Secure Boot ya no son amenazas teóricas, sino que se están convirtiendo en técnicas cada vez más comunes y atractivas tanto para los investigadores como para los atacantes. BlackLotus, por ejemplo, se vendía por 5.000 dólares en la web oscura y podía ejecutarse en sistemas Windows 11 totalmente actualizados con Secure Boot activado.

Los ataques a nivel de firmware representan una escalada significativa en la sofisticación del malware porque operan a un nivel tan bajo que sobreviven a formateos, reinstalaciones completas del sistema e incluso cambios en el disco duro. Esta persistencia máxima dificulta enormemente su detección y eliminación por parte de las soluciones de seguridad tradicionales.

Implicaciones para la seguridad de las organizaciones

La aparición de HybridPetya pone de manifiesto una transformación fundamental en el panorama de las amenazas. Como destaca el análisis de Eclypsium, este malware es un ejemplo perfecto de por qué los enfoques de detección tradicionales fallan cuando se enfrentan a amenazas a nivel de firmware. Cuando el malware opera a nivel de UEFI, reside en los «rincones polvorientos» de la infraestructura de TI, donde la mayoría de las herramientas de seguridad no consiguen proporcionar visibilidad.

Las soluciones antivirus tradicionales, las plataformas EDR y las herramientas de caza de amenazas suelen operar en el nivel del sistema operativo o por encima de él. Buscan procesos maliciosos, conexiones de red sospechosas y actividad anormal del sistema de archivos. Pero HybridPetya se establece antes incluso de que estos sistemas de vigilancia empiecen a funcionar.

Estado actual y evaluación de la amenaza

Según la telemetría de ESET, no se ha detectado ningún uso activo de HybridPetya in the wild. Los investigadores sospechan que podría tratarse de una prueba de concepto desarrollada por un investigador de seguridad o un actor de amenazas desconocido. Esta hipótesis se ve reforzada por el reciente descubrimiento de una UEFI PoC de Petya por parte de la investigadora Aleksandra «Hasherezade» Doniec, lo que sugiere una posible relación entre ambos proyectos.

A diferencia de NotPetya, HybridPetya no parece tener las agresivas capacidades de propagación de red que permitieron a su predecesor causar daños masivos en 2017. NotPetya utilizó el exploit EternalBlue para propagarse de máquina a máquina, convirtiendo el ataque en una epidemia digital en toda regla. HybridPetya aparentemente favorece la persistencia sobre la propagación, una elección táctica que favorece el sigilo sobre el impacto inmediato.

Medidas de protección y recomendaciones

La vulnerabilidad CVE-2024-7344 ha sido parcheada por Microsoft en la actualización Patch Tuesday del 14 de enero de 2025. Los sistemas Windows que hayan aplicado esta actualización o versiones posteriores están protegidos contra HybridPetya. Microsoft también ha revocado los binarios vulnerables en su base de datos de revocación (dbx).

Las organizaciones pueden comprobar su exposición a esta vulnerabilidad utilizando comandos PowerShell específicos para comprobar el estado de las bases de datos de Secure Boot. En los sistemas Linux, puede utilizarse la herramienta dbxtool para comprobar si están instaladas las revocaciones necesarias.

Los expertos recomiendan un enfoque de seguridad multicapa que incluya :

- Supervisión de la integridad del cargador de arranque: establecimiento de líneas de base para el contenido de la partición del sistema EFI y supervisión de cambios no autorizados.

- Análisis de la cadena de arranque: supervisión continua de toda la secuencia de arranque, desde el firmware hasta el sistema operativo.

- Comprobación del estado de Secure Boot: validación periódica de la activación y el correcto funcionamiento de Secure Boot.

- Gestión de privilegios: limitación de los derechos de administrador necesarios para acceder a la partición del sistema EFI.

Conclusión: la continua evolución de las amenazas UEFI

HybridPetya representa un hito significativo en la evolución del ransomware, marcando la entrada de las técnicas bootkit en el ecosistema del ransomware moderno. Aunque no se ha desplegado activamente, sus capacidades técnicas (cifrado MFT, compatibilidad con UEFI y elusión de Secure Boot) lo convierten en un modelo preocupante para futuras amenazas.

Este descubrimiento confirma que la seguridad del firmware ya no puede ser una consideración secundaria. La industria de la ciberseguridad debe adaptar sus estrategias para incluir la supervisión y protección a nivel de firmware, transformando fundamentalmente el enfoque de la seguridad de los puntos finales en un contexto en el que los atacantes operan cada vez más «por debajo del SO».

Fuentes del artículo principal :

- ESET Research : Presentamos HybridPetya: un imitador de Petya/NotPetya que evita el arranque seguro UEFI.

- ESET Research : Bajo el manto de UEFI Secure Boot: Presentando CVE-2024-7344

- ESET Research : BlackLotus UEFI bootkit: Mito confirmado

- ESET Research : Bootkitty: Analizando el primer bootkit UEFI para Linux

- The Hacker News : El nuevo ransomware HybridPetya elude el arranque seguro UEFI con CVE-2024-7344

- Eclypsium : HybridPetya demuestra por qué la seguridad del firmware no puede ser una ocurrencia tardía

- G Data Software : Análisis técnico del ransomware Petya

- Wired : NotPetya ciberataque Ucrania Rusia código se estrelló el mundo